HCL模拟器实验(1):SNMPv1、SNMP v3及SSH环境的搭建

一、背景介绍:

网管及远程登陆的配置是网络设备开局必备的,配置相关功能之后需要网管软件才能进行验证。而H3C官方模拟器HCL上的虚拟PC仅支持ping,不支持更多的功能。但是可以通过HCL提供的Host设备连接至物理机的网卡,从而使用物理机上安装的相关软件进行验证。

SNMP v3相比于v1版本,为了安全性需要,增加了大量的安全相关参数,并可以在传送中对SNMP报文数据进行加密。其使用的USM(基于用户的安全模型)支持消息的鉴别和消息内容的加密。本实验将对此部分内容进行配置验证。

二、实验环境

由于笔者的物理机(笔记本电脑)使用Windows10预览版本,与模拟器存在兼容性问题,因此使用VMware Workstation上的虚拟机安装HCL模拟器。

系统环境:VMware Workstation 15+ Windows Server 2003 SP2

模拟器:HCL V2.1.1

虚拟实验设备:

- 虚拟机操作系统 本地连接:192.168.91.130/24

- 软件

- mg-soft mib browser

- putty 0.62

- 软件

- SW1 :S5820V2

- Vlan1

- 物理口: Ge1/0/1

- vlan接口:192.168.91.233/24

- Vlan2

- 物理口:Ge1/0/2

- vlan接口:2.2.2.1/24

- SW2 :S5820V2

- Vlan2

- 物理口:Ge1/0/2

- vlan接口:2.2.2.2/24

- Vlan2

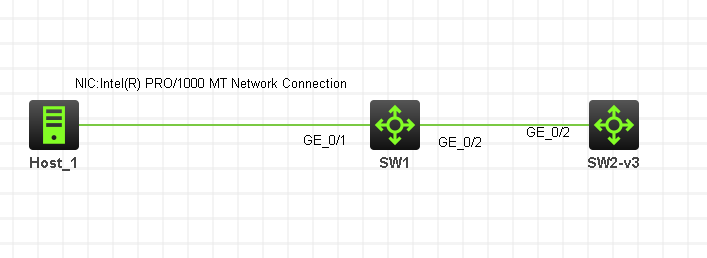

拓扑如下图所示。

三、配置步骤

1、配置Vlan、IP地址

略

2、配置路由可达

在SW1和SW2配置OSPF,将第一步配置的vlan接口的网段加入区域0。

在SW2上的第1步及第2步相关配置如下所示。

vlan 2 port GigabitEthernet1/0/2 # interface Vlan-interface2 ip address 2.2.2.2 255.255.255.0 # ospf 1 area 0.0.0.0 network 2.2.2.0 0.0.0.255

在物理机配置指向2.2.2.0/24网段的静态路由,否则物理机与SW2路由不通:

route add 2.2.2.0 mask 255.255.255.0 192.168.91.233 -p

3、配置SNMP v1

在SW1上配置,相关配置如下所示。

#查看交换机下与SNMP相关的配置: [H3C]dis cu | inc snmp snmp-agent snmp-agent local-engineid 800063A2808E05D385010000000001 //本地设备的SNMP实体引擎ID,系统生成无需设置 snmp-agent community write private1 //配置SNMP可读可写团体名称,private1为自定义字符串 snmp-agent community read public1 //配置SNMP只读团体名 snmp-agent sys-info contact populus 832000 //配置联系人,可选配 snmp-agent sys-info location XJ ,Urumqi //配置位置信息,可选配 snmp-agent sys-info version v1 v3 //配置启用SNMP V1版本(V3为默认即启动,无需特意指定) snmp-agent trap enable //使能所有类型的trap 配置该机的网管服务器地址: snmp-agent target-host trap address udp-domain 192.168.91.130 params securi tyname public1 v1 //192.168.91.130为网管服务器地址,本例为拓扑中HOST所连的物理网卡ip

其中最后一条命令的参数解释如下:

trap Set a target host to receive SNMP traps

address Specify the transport address of the target host

udp-domain Use UDP to transport SNMP information

params Specify SNMP information to be used in the generation of SNMP notifications

securityname Specify the security name for the principal on whose behalf SNMP notifications will be generated

v1 Set the security model to SNMPv1 for generating SNMP notifications

4、配置SNMP v3

在SW2上配置,相关配置如下所示。

acl basic 2000 rule 0 permit source 192.168.91.0 0.0.0.255 //配置ACL,只允许与物理机直连的网段通过

snmp-agent community read public

snmp-agent community write private

snmp-agent sys-info version v3

snmp-agent mib-view included self interfaces //配置self视图,只允许SNMP访问interfaces节点下的MIB对象

snmp-agent group v3 userGroup privacy read-view self write-view self 配置SNMPv3的用户组userGroup,通过privacy参数指定其安全级别为Authpriv,并且该组用户只允许访问self视图下的节点

snmp-agent usm-user v3 user userGroup simple authentication-mode md5 h3csw privacy-mode des56 h3csnmp acl 2000 //使用基于用户的安全模型USM,配置SNMP用户名user,指定其用户组,对应的加密方式MD5、密码为h3csw。同时配置加密算法des56、加密密码为h3csnmp。并通过ACL指定直连网段才能SNMP访问本机。

5、配置密码方式的SSH登陆

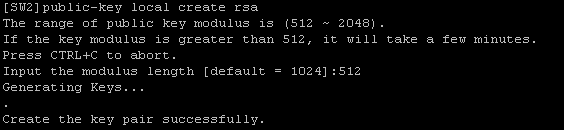

在SW1、SW2上配置,首先生成RSA密钥对,过程如下图所示:

其余所需配置如下所示

ssh server enable //使能SSH服务器功能 line vty 0 4 authentication-mode scheme //认证方式为AAA认证 protocol inbound ssh //登陆该机的协议只允许为SSH local-user sshd //配置使用AAA本地认证的登陆用户 password simple admin123 //登陆密码配置 service-type ssh authorization-attribute user-role network-admin //配置用户角色为网络管理员 ssh user sshd service-type stelnet authentication-type password //配置SSH认证方式为密码方式,服务类型为STelnet

四、结果验证

1、SNMPv1的验证

首先需要配置SW1的SNMP参数。在MG-SOFT软件的首页,点击“Query“页签,在Remote SNMP Agent框填入SW1上的IP,如下图所示

然后打开SNMP Protocol Preferences进行配置,将读写团体名填写进去(由于我指定的名字为public1和private1,此处需做出修改)1。

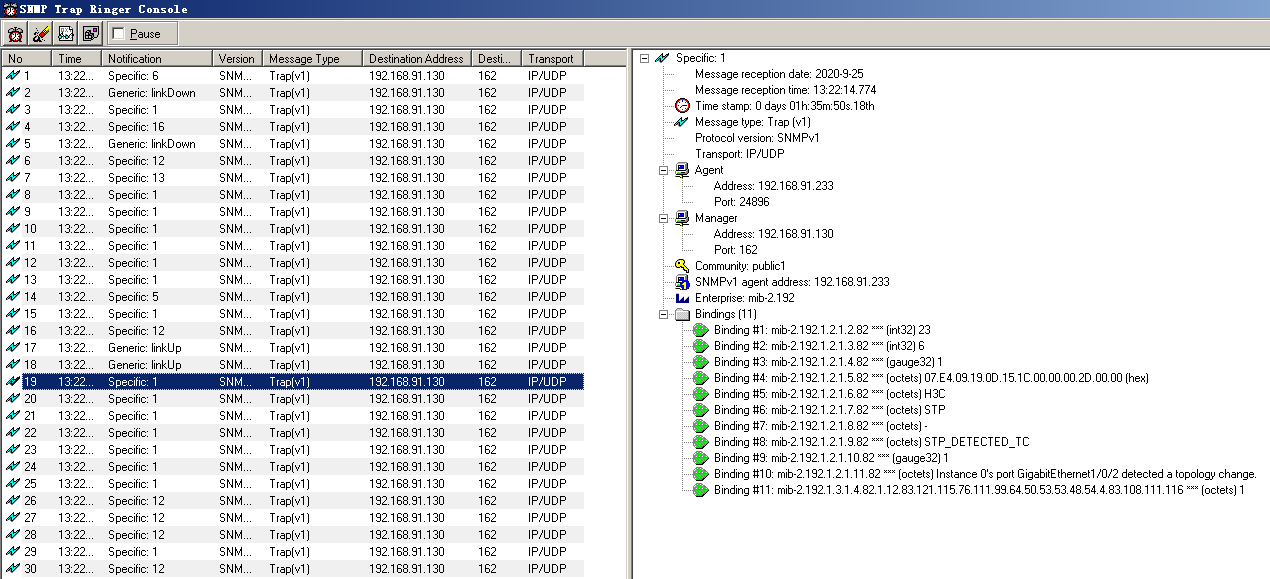

点击Tools菜单中的Trap Ringer Console可以查看到SW1上报的SNMP消息,如下图所示。

要连接SNMP Agent时,点击左上角的contact按键,开始连接SW1。点击set按键可以下发控制命令到设备上。

2、SNMP v3的验证

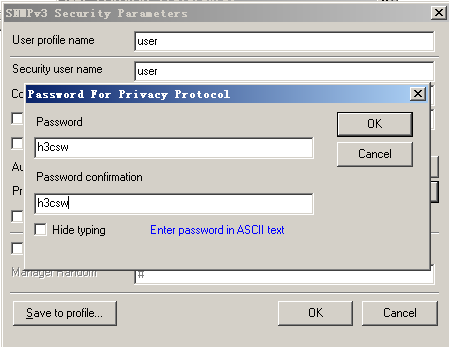

首先需要进入设置SW2的SNMP参数设置界面,选择SNMP v3协议,然后点击加载user profile,进行安全参数设置,用户名密码需与在SW2上的配置一致。如以下两图所示。

配置正确后,可以点击contact连接到SW2,如下图所示。由于在设备上的命令配置只允许SNMP访问interfaces节点,因此部分信息无法显示。

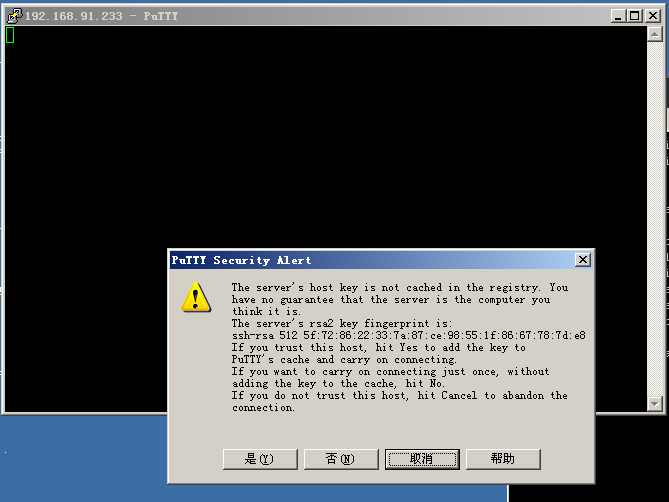

3、SSH验证

使用putty连接SW1,如下图所示。

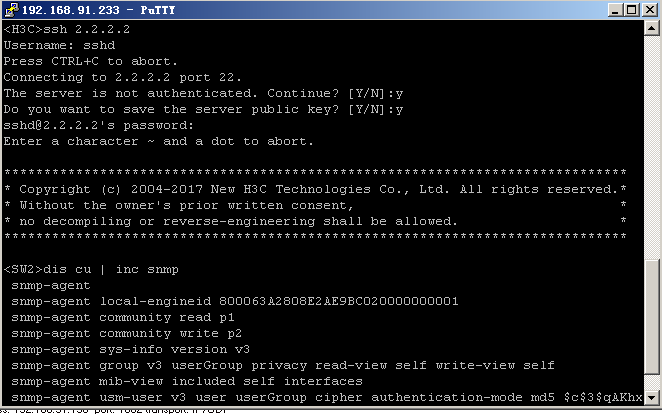

连接sw1成功以后,通过SW1 来以SSH方式访问SW2,如下图所示。

浙公网安备 33010602011771号

浙公网安备 33010602011771号