关于DVWA-FileUpload

0x01:文件上传漏洞

1.首先测试low级别

low级别未对上传的文件进行任何验证。所以可以直接上传PHP或者asp一句话木马。此例采用php.

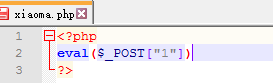

step1:先创建一个一句话木马:

step2:然后上传,然后就可以看到回显的路径;

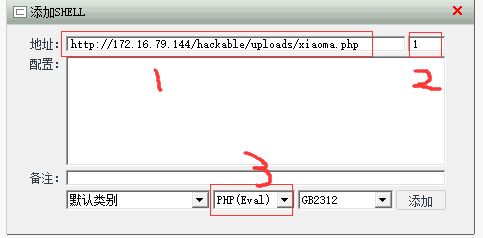

step3:此时就可以用菜刀连接了,菜刀界面右键,然后点击添加。然后填写相关的数据,如下图:

1是连接的URL,就是网站的主路径然后加上上传文件时回显的保存路径;

2是菜刀连接时的密码,就是上面图片一句话提交的数据

3是一句话的解析类型,可以是asp,php,aspx。不同的解析类型的一句话内容不一样,文件后缀名不一样。

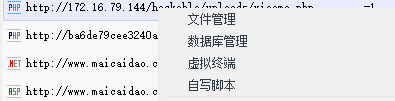

step4:然后点击添加,然后在出现的记录上右键就可出现很多选项。然后就可以自行尝试

2.medium难度

medium难度对文件进行了后缀名验证,但是验证的程序由本地的js来进行,所以思路为将一句话改名为符合要求的格式,然后使用burp suite 进行抓包,修改上传的文件类型。

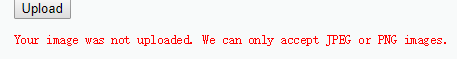

step1:首先继续上传之前的一句话,来让系统报错,显示出能够通过的合法文件类型

step2:根据上图的错误回显,可以知道合法文件的类型应该为JPEG和PNG文件,据此,我们可以尝试对一句话文件改名来通过在本地执行的文件后缀验证。

step3:在这一步由于要抓包,所以需要在点击提交之前就打开burpsuite并且进行配置代理。

一:打开burpsuite点击porxy-options,查看porxy Listeners.这是burpsuite的代理配置。

二:然后打开浏览器的代理设置添加代理,127.0.0.1 端口8080,由于不同的浏览器代理设置不一样,所以自行百度自己所用的浏览器如何设置代理

三:然后打开burpsuite的代理,确保intercept is on,如果是off,点击这个按钮就可以开启.

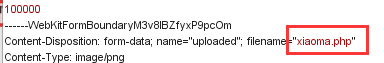

step4:上传重命名为png的一句话木马文件,点击上传后,就可以看到burpsuite捕获到了相关的包;

step5:对burpsuite抓到的包进行修改,然后发送

直接修改为.php

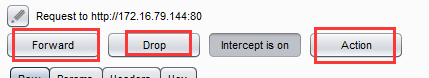

然后点击forward发送,forward就是发送这个包,drop丢弃这个数据包,action将这个包发送到其他的模块

然后网页会回显上传的文件的保存路径。

step6:然后使用菜刀连接,和之前的连接方法一样。不赘述了

浙公网安备 33010602011771号

浙公网安备 33010602011771号