01_信息收集

一、互联网信息收集

1.1 漏洞公布网站

以下是网络安全领域常用的漏洞披露、查询与分析网站,涵盖国际权威平台和国内重点资源,帮助安全人员及时获取漏洞信息和修复方案:

1.1.1 国际漏洞数据库

-

CVE (通用漏洞披露)

- 网址:cve.org

- 特点:全球漏洞标准编号库,提供漏洞基础信息(如描述、影响范围),但技术细节较少,需配合其他数据库使用。

-

NVD (美国国家漏洞数据库)

- 网址:nvd.nist.gov

- 特点:基于CVE扩展,提供CVSS漏洞评分、技术细节、修复建议和受影响产品清单,数据全面且更新及时。

-

Exploit-DB

- 网址:exploit-db.com

- 特点:聚焦漏洞利用代码(PoC),涵盖Web应用、操作系统等,适合渗透测试和学习实战技术。

-

Vulners

- 网址:vulners.com

- 特点:聚合CVE、NVD、Exploit-DB等十多个漏洞源,支持一键式跨库检索。

1.1.2 国内漏洞平台

-

CNNVD (国家信息安全漏洞库)

- 网址:cnnvd.org.cn

- 特点:中国官方漏洞库,收录国内外漏洞,提供中文描述、风险评级和修复方案。

-

CNVD (国家信息安全漏洞共享平台)

- 网址:cnvd.org.cn

- 特点:工信部主导,侧重国内漏洞收录和预警,支持企业漏洞报送。

-

CICSVD (国家工业信息安全漏洞库)

- 网址:cics-vd.org.cn

- 特点:专注工业控制系统漏洞,如SCADA、物联网设备。

-

企业应急响应中心(SRC)

- 阿里SRC:security.alibaba.com

- 腾讯SRC:security.tencent.com

- 作用:接收白帽子提交的漏洞报告,提供漏洞赏金和修复跟踪。

1.1.3 社区与技术资源

-

Seebug漏洞平台

- 网址:seebug.org

- 特点:知道创宇运营,提供漏洞PoC和影响分析,适合研究漏洞利用链。

-

先知社区

- 网址:xz.aliyun.com

- 特点:国内安全技术交流平台,分享漏洞挖掘技巧和实战案例(如逻辑漏洞、越权漏洞)。

-

Google Project Zero

- 网址:googleprojectzero.blogspot.com

- 特点:深度分析0day漏洞和高级利用技术,如内核漏洞绕过。

-

PortSwigger Research

- 网址:portswigger.net/research

- 特点:Burp Suite团队发布Web漏洞研究(如SSRF、新型XSS攻击)。

1.1.4 核心平台对比表

| 资源类型 | 推荐平台 | 核心优势 | 适用场景 |

|---|---|---|---|

| 国际标准化漏洞库 | CVE/NVD | 权威编号与评分体系 | 漏洞基础信息查询、影响评估 |

| 漏洞利用代码库 | Exploit-DB | 提供可直接测试的PoC | 渗透测试、漏洞复现 |

| 国内漏洞响应 | CNNVD/CNVD | 中文漏洞详情与合规指导 | 企业合规整改、国内漏洞追踪 |

| 技术研究与社区 | 先知社区/Seebug | 实战案例分析、逻辑漏洞挖掘 | 漏洞挖掘学习、攻防技术进阶 |

1.1.4 建议:

- 企业安全团队:优先关注CVE/NVD和CNNVD/CNVD,确保合规并及时修复漏洞。

- 渗透测试人员:结合Exploit-DB和先知社区,获取漏洞利用方法及绕过技巧。

1.2 谷歌语法

以下为整合主流搜索引擎(Google、百度等)高级搜索语法的核心指令表,包含功能说明及实用示例,帮助快速掌握精准搜索技巧:

1.2.1 搜索引擎高级语法速查表

| 语法指令 | 功能描述 | 使用示例 | 适用场景 |

|---|---|---|---|

site: |

限定搜索结果在指定网站/域名内 | 碳中和政策 site:gov.cn |

查政府文件、权威机构数据 |

inurl: |

搜索 URL 含关键词的页面 |

|

查找网站后台登录页 |

intext: |

在网页正文中搜索关键词 |

|

忽略标题/网址,专注内容匹配 |

filetype: |

限定文件类型(PDF/DOC/XLS等) | 用户体验报告 filetype:pdf |

找行业白皮书、学术文献 |

intitle: |

在网页标题中搜索关键词 |

|

定位最新报告/专题页面 |

link: |

查找指向指定域名的外链 | link:tsinghua.edu.cn |

分析网站影响力(仅Google支持) |

info: |

查看站点基本信息(收录/缓存) | info:github.com |

快速了解网站索引状态 |

cache: |

查看Google 缓存的页面副本 |

|

访问已删除或更新的页面快照 |

"关键词" |

精确匹配词组(防拆分) | "机器学习入门指南" |

避免搜索结果语义发散 |

A -B |

排除特定关键词 | 神雕侠侣 -电视剧 |

过滤干扰信息(如排除影视结果) |

A OR B |

搜索包含A或B的结果 | (元宇宙 OR 虚拟现实) 教育 |

扩大检索范围 |

related: |

查找相似网站 | related:coursera.org |

发现同类资源平台 |

谷歌黑客数据库:https://www.exploit-db.com/google-hacking-database

二、主动探测扫描

2.1 ICMP探测

2.1.1 查看主机是否存活

root@attack:~# ping 192.168.2.254

PING 192.168.2.254 (192.168.2.254) 56(84) bytes of data.

64 bytes from 192.168.2.254: icmp_seq=1 ttl=64 time=1.86 ms

64 bytes from 192.168.2.254: icmp_seq=2 ttl=64 time=2.02 ms

^C

--- 192.168.2.254 ping statistics ---

2 packets transmitted, 2 received, 0% packet loss, time 1002ms

rtt min/avg/max/mdev = 1.863/1.941/2.019/0.078 ms

root@attack:~# traceroute 192.168.2.7

traceroute to 192.168.2.7 (192.168.2.7), 30 hops max, 60 byte packets

1 192.168.2.7 (192.168.2.7) 1.642 ms 2.162 ms 2.036 ms2.2 ARP 探测

2.2.1 arping 查看主机是否存活

root@attack:~# arping 192.168.2.254 -c 10

ARPING 192.168.2.254

60 bytes from 94:d9:b3:d9:8b:98 (192.168.2.254): index=0 time=2.263 msec

60 bytes from 94:d9:b3:d9:8b:98 (192.168.2.254): index=1 time=2.677 msec

60 bytes from 94:d9:b3:d9:8b:98 (192.168.2.254): index=2 time=20.618 msec

60 bytes from 94:d9:b3:d9:8b:98 (192.168.2.254): index=3 time=2.725 msec

^C2.2.2 netdiscover查看网段所有主机是否存活

root@attack:~# netdiscover -i eth0 -r 192.168.226.0/24

Currently scanning: Finished! | Screen View: Unique Hosts

4 Captured ARP Req/Rep packets, from 4 hosts. Total size: 240

_____________________________________________________________________________

IP At MAC Address Count Len MAC Vendor / Hostname

-----------------------------------------------------------------------------

192.168.226.1 00:50:56:c0:00:08 1 60 VMware, Inc.

192.168.226.2 00:50:56:f3:29:88 1 60 VMware, Inc.

192.168.226.169 00:0c:29:8d:51:ab 1 60 VMware, Inc.

192.168.226.254 00:50:56:f9:1a:19 1 60 VMware, Inc.2.2.3 Fping 查看网段所有主机是否存活

#2>错误输出

root@attack:~# fping -g 192.168.226.0/24 -c 1 > a.txt 2>/dev/null

-g 表示对地址段进行扫描如果不加可以对某个IP进行扫描

-c 表示ping的次数

root@attack:~# grep -w "0% loss" a.txt

192.168.226.1 : [0], 64 bytes, 0.223 ms (0.223 avg, 0% loss)

192.168.226.2 : [0], 64 bytes, 0.144 ms (0.144 avg, 0% loss)

192.168.226.169 : [0], 64 bytes, 0.471 ms (0.471 avg, 0% loss)

192.168.226.240 : [0], 64 bytes, 0.069 ms (0.069 avg, 0% loss)2.3 SYN 探测

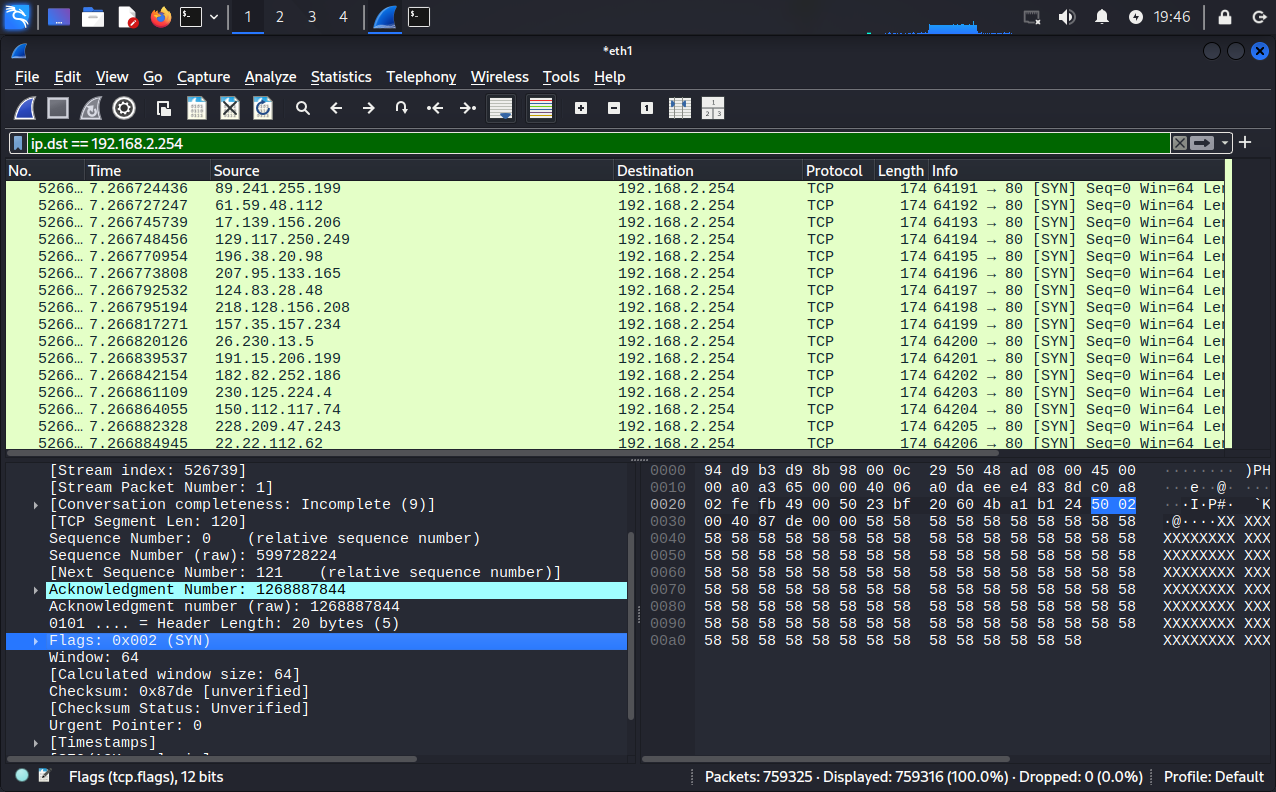

2.3.1 hping SYN压力测试

Hping3是一个命令行下使用的TCP/IP数据包组装/分析工具,通常web服务会用来做压力测试使用,也可以进行DOS攻击的实验。

root@attack:~# hping3 -c 1000 -d 120 -S -w 64 -p 80 --flood --rand-source 192.168.2.254

HPING 192.168.2.254 (eth1 192.168.2.254): S set, 40 headers + 120 data bytes

hping in flood mode, no replies will be shown

^C

--- 192.168.2.254 hping statistic ---

3115981 packets transmitted, 0 packets received, 100% packet loss

round-trip min/avg/max = 0.0/0.0/0.0 ms

-c 1000 = 发送的数据包的数量。

-d 120 = 发送到目标机器的每个数据包的大小。单位是字节

-S = 只发送SYN数据包。

-w 64 = TCP窗口大小。

-p 80 = 目的地端口。

--flood = 尽可能快地发送数据包,不需要考虑显示入站回复。洪水攻击模式。

--rand-source = 使用随机性的源头IP地址。这里的伪造的IP地址,只是在局域中伪造。通过路由器后,还会还原成真实的IP地址。

2.3.2 nmap SYN 半连接

root@attack:~# nmap -sS 192.168.226.1

Starting Nmap 7.95 ( https://nmap.org ) at 2025-06-19 20:07 CST

mass_dns: warning: Unable to determine any DNS servers. Reverse DNS is disabled. Try using --system-dns or specify valid servers with --dns-servers

Nmap scan report for 192.168.226.1

Host is up (0.00040s latency).

Not shown: 997 filtered tcp ports (no-response)

PORT STATE SERVICE

139/tcp open netbios-ssn

1026/tcp open LSA-or-nterm

6000/tcp open X11

MAC Address: 00:50:56:C0:00:08 (VMware)

2.4 端口探测

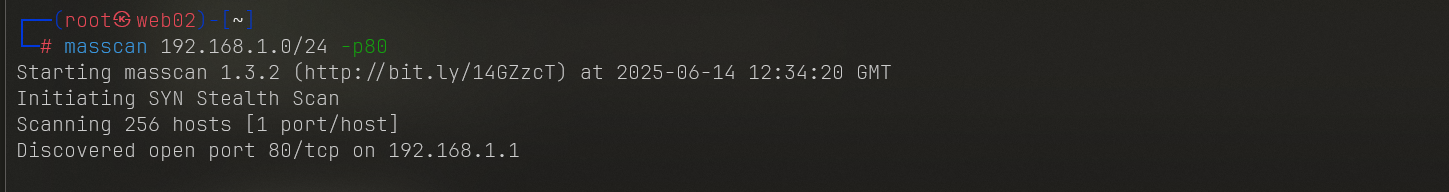

2.4.1 msscan 端口探测

┌──(root㉿web02)-[~]

└─# masscan 192.168.1.0/24 -p80

Starting masscan 1.3.2 (http://bit.ly/14GZzcT) at 2025-06-14 12:34:20 GMT

Initiating SYN Stealth Scan

Scanning 256 hosts [1 port/host]

Discovered open port 80/tcp on 192.168.1.12.4.2 NC端口探测

#扫描135-139的端口

root@attack:~# nc -nv -w 1 -z 192.168.226.1 135-139

(UNKNOWN) [192.168.226.1] 139 (netbios-ssn) open

(UNKNOWN) [192.168.226.1] 138 (?) : Connection timed out

(UNKNOWN) [192.168.226.1] 137 (?) : Connection timed out

(UNKNOWN) [192.168.226.1] 136 (?) : Connection timed out

(UNKNOWN) [192.168.226.1] 135 (epmap) : Connection timed out

#参数说明

-nv 表示扫描的目标是个IP地址不做域名解析

-w 表示超时时间

-z 表示进行端口扫描

二、被动探测扫描

2.1 ARP 探测

2.1.1 网络中发起的广播ARP包都会被收集起来

root@attack:~# netdiscover -i eth0 -p

Currently scanning: (passive) | Screen View: Unique Hosts

1 Captured ARP Req/Rep packets, from 1 hosts. Total size: 60

_____________________________________________________________________________

IP At MAC Address Count Len MAC Vendor / Hostname

-----------------------------------------------------------------------------

192.168.226.1 00:50:56:c0:00:08 1 60 VMware, Inc.

浙公网安备 33010602011771号

浙公网安备 33010602011771号