20212928 2021-2022-2 《网络攻防实践》第1周作业

目录

一、知识点梳理与总结

二、攻防环境搭建详细过程

三、学习中遇到的问题及解决

四、学习感想和体会

五、参考资料

一、知识点梳理与总结

1.实验介绍

本次网络攻防实验环境需要如下组成部分

(1)靶机:内置系统和应用程序安全漏洞,并作为目标的主机本次实验选用的靶机为Win2kServer_SP0_target和Metasploitable_ubuntu。

(2)攻击机:安装了专用的攻击软件,用于发起网络攻击的主机。攻击机为Kali、WinXPattacker和SEEDUbuntu。

(3)攻击检测、分析与防御平台:最佳位置是靶机的网关,可以基于Linux操作系统构建网关主机,并通过集成各种软件使其具备网络攻击检测、分析与防御。本次实验中使用的网关为HoneyWall-蜜网网关ROO

的功能;此外靶机上也通过自带或附加的工具进行系统安全日志分析。

(4)网络连接:通过网络将靶机、攻击机和具备检测分析防御功能的网关进行连接。

2.实验目的

(1)本次实验的目的是搭建网络攻防环境。

(2)为了更好的学习网络攻防技术,提升实践技术能力,我们需要一个适宜的实验学习环境,本次实验提供了如何构建一套虚拟的实验环境的具体方案。

3.实验内容

(1)本次实验我们是基于VMware Workstation虚拟化平台, 添加两块虚拟网卡;

(2)利用提供的虚拟机镜像,在自己的笔记本电脑或PC上部署一套

个人网络攻防实验环境,包括攻击机、靶机、SEED虚拟机和蜜网网关;

(3)进行网络连通性测试,确保各个虚拟机能够正常联通。

(4)撰写实验报告,及时记录实验中的具体步骤以及出现的问题和解决方法,有理由我们的后续的学习和研究。

二、攻防环境搭建详细过程

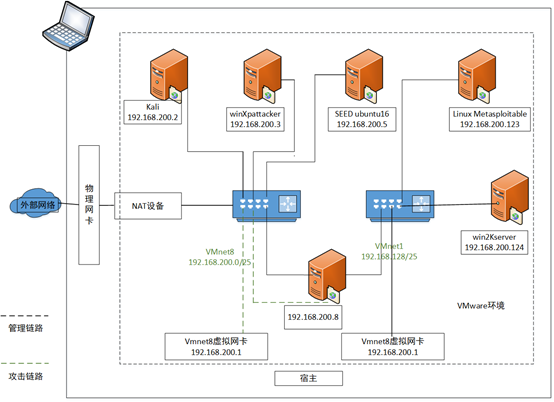

1.网络攻防环境拓扑结构图

2.虚拟网卡配置

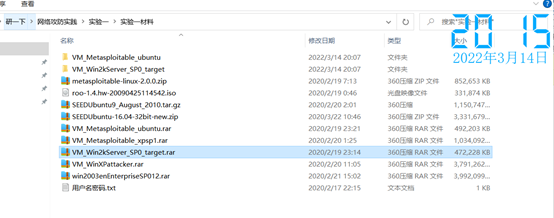

实验前,将相关资料进行拷贝,如下图:

首先,进行虚拟网卡的配置,在VMware中,编辑一栏中选择虚拟网络编辑器进行IP等设置的如下图所示:

将VMnet1的子网IP和子网掩码设置成如下所示:并关闭使用本地DHCP服务器将IP地址分配给虚拟机;

将VMnet8设置成net模式,子网IP和子网掩码设置成如下图所示:

对于net的设置,将网关和动态分配IP地址的范围分别设置成如下所示:

至此,将虚拟机的网络就配置好了。

3.靶机的配置

将两个靶机分别引入到虚拟机,引入的截图如下所示:

之后将他们的IP进行设置,并设置首选的DNS服务器地址,如下图所示:

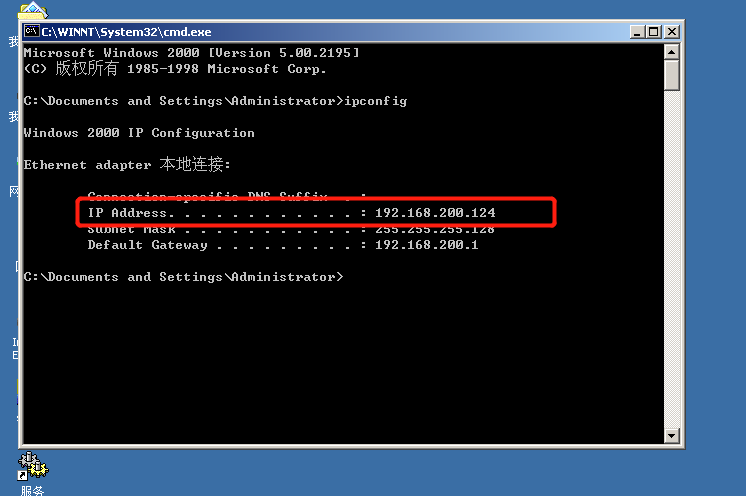

首先,对win2kSever进行配置

我们便可以得到如下所示,我们可以判断出Win2kServer_SP0_target配置成功。

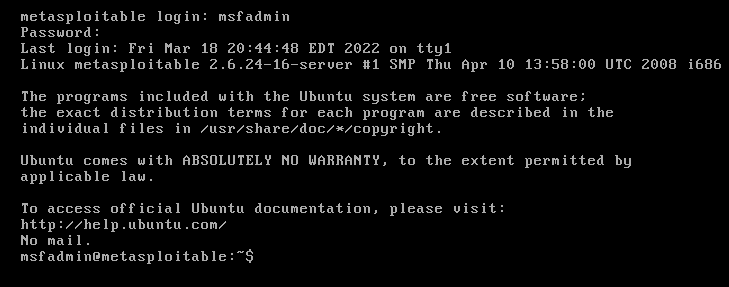

接下来,对Metasploitable_ubuntu进行配置,修改IP地址

按照相关的说明进行配置后,则可以得到以下截图,表明配置成功。

我们便可以得到如下所示,我们可以判断出Metasploitable_ubuntu配置成功

4.攻击机的配置

对Kali攻击机进行安装,如下所示

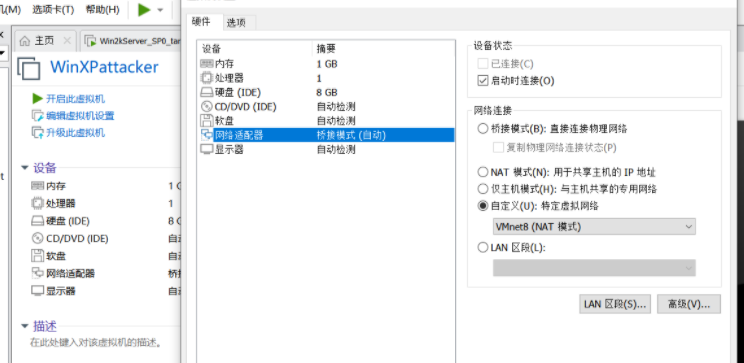

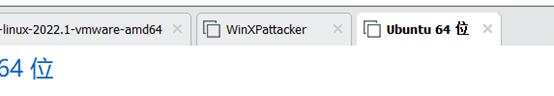

同样,进行安装WinXPattacker攻击机,如下所示,

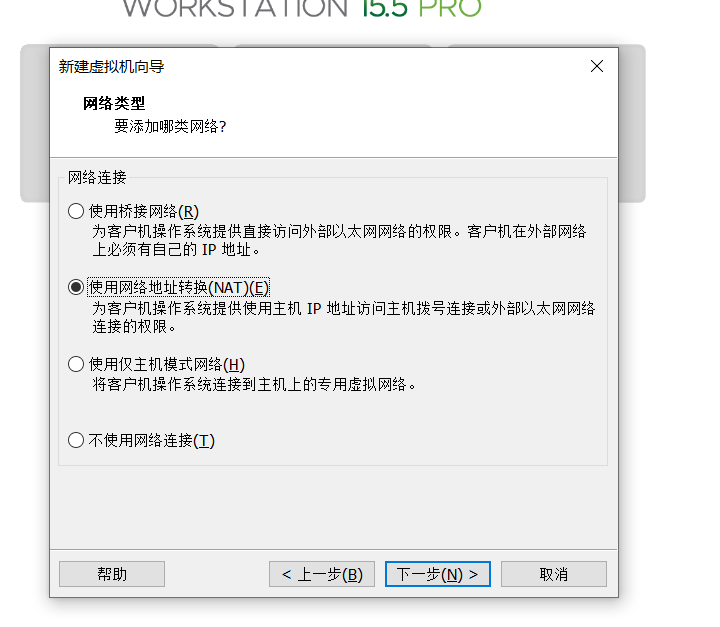

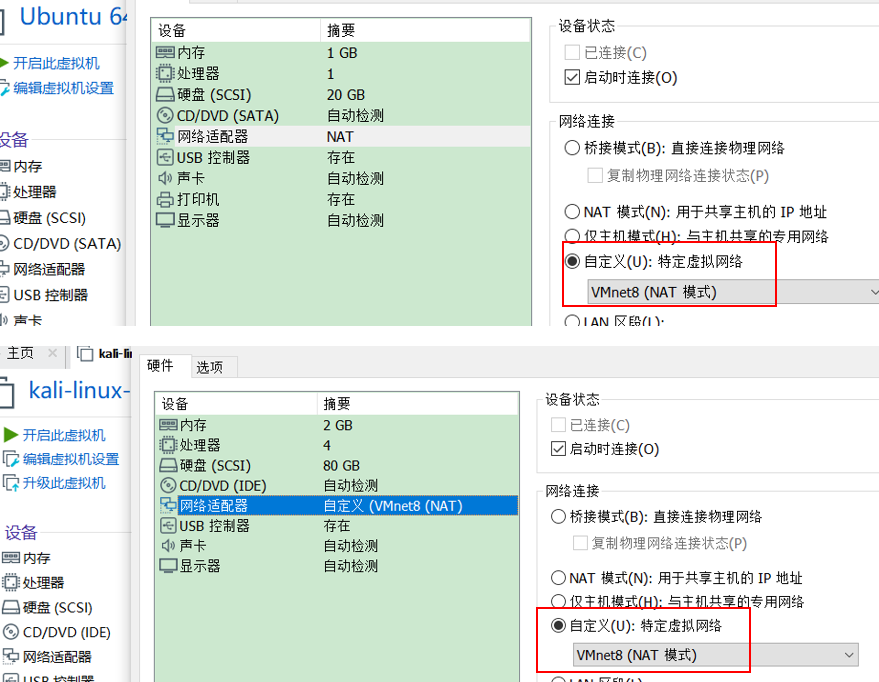

首先配置网络适配器,将网络连接选为自定义-VMnet8(NAT 模式):

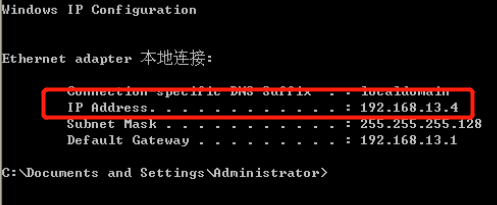

查看IP地址,如图所示

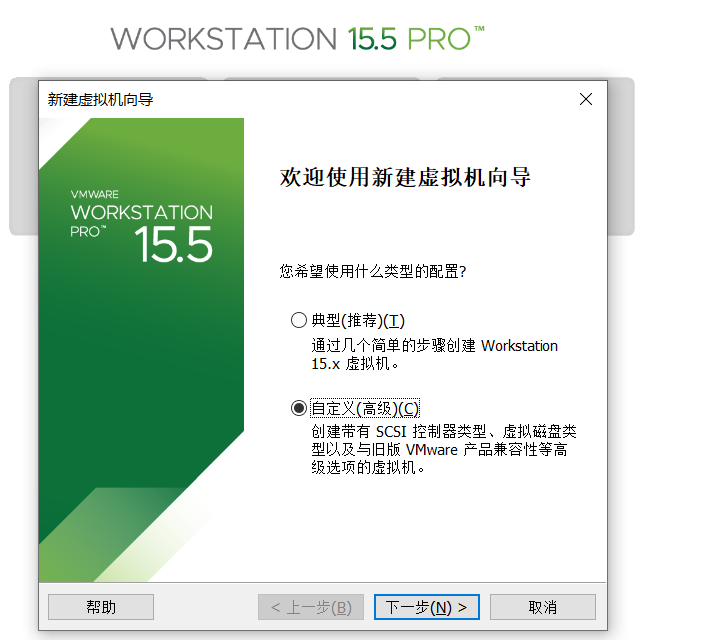

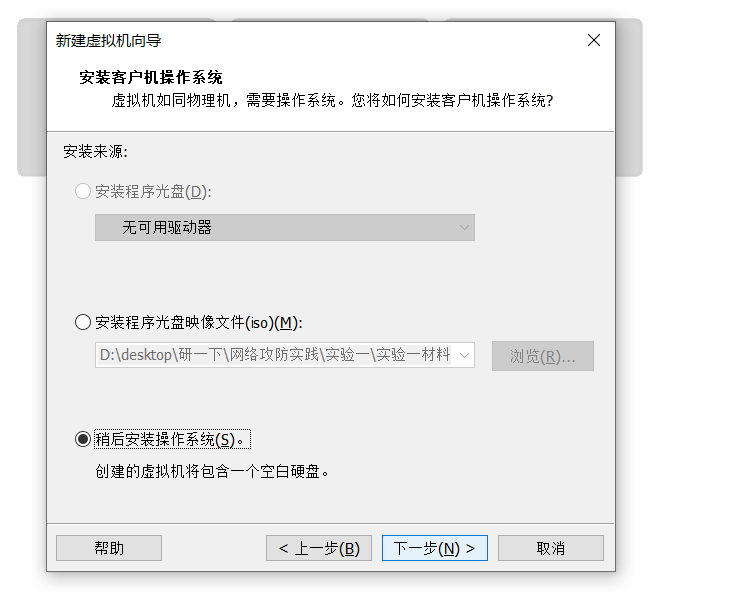

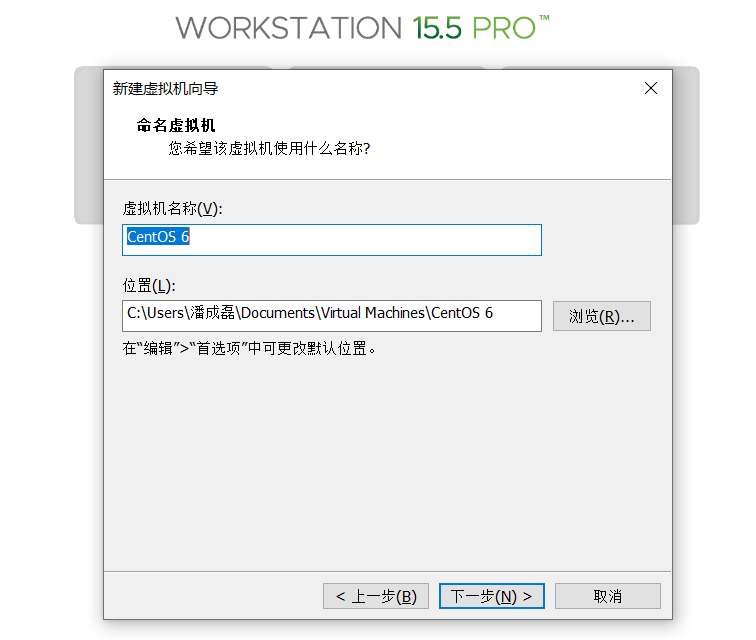

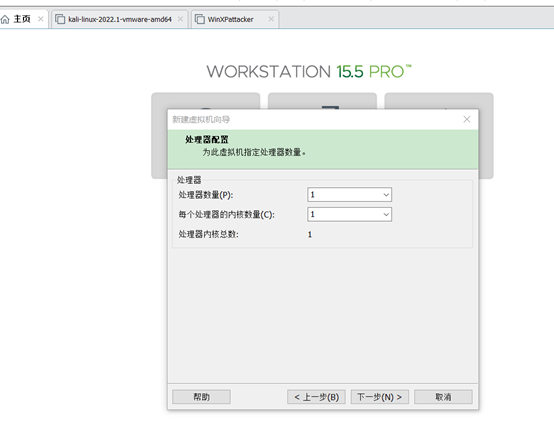

最后安装seedUbuntu,因为给的是磁盘,所以需要进行创建虚拟机,如下所示,

内存设为1GB,

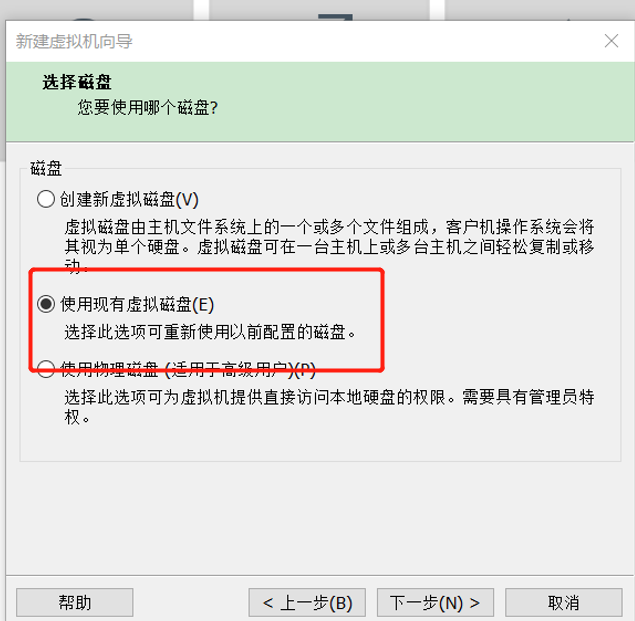

使用现有磁盘进行安装,如下所示:

下一步,选择转换,即可完成。

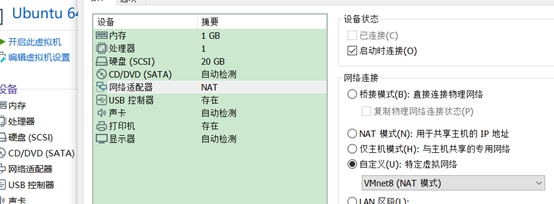

下一步,分别配置三个攻击机的网络,如下所示;

并选择VMnet8,如下图所示:

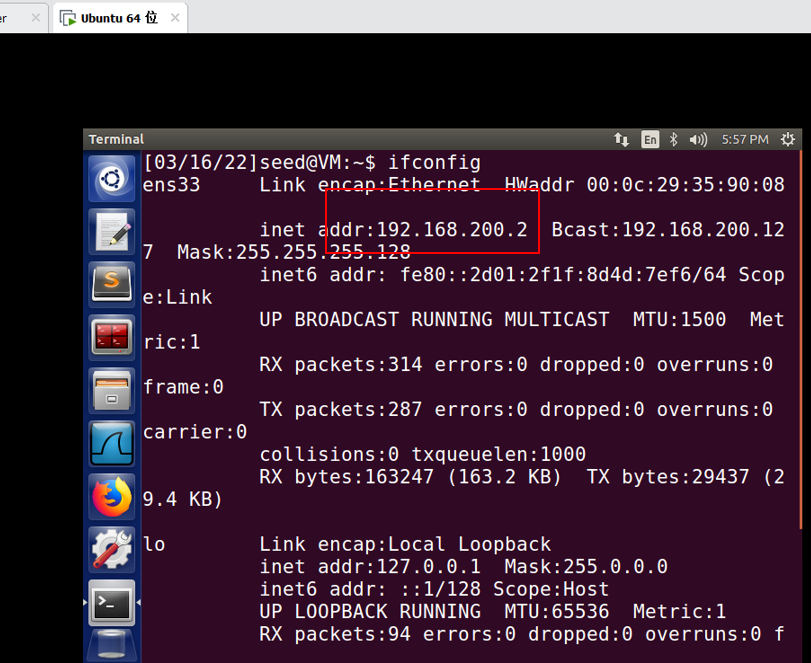

查看seedUbntu的IP地址,如下所示:

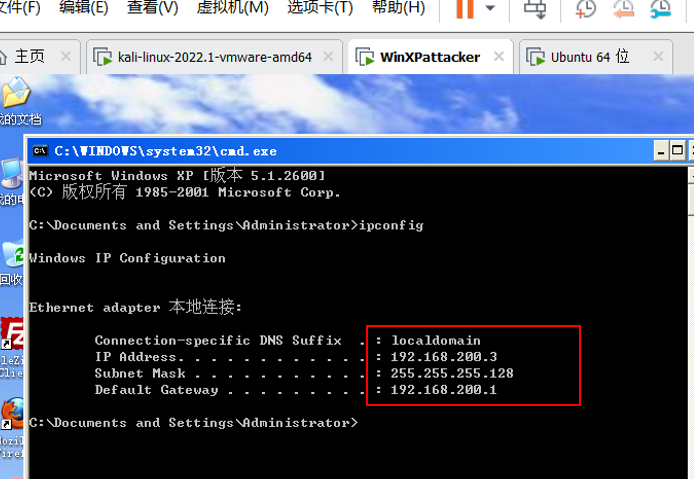

查看window的IP地址,可以看到也在攻击网段

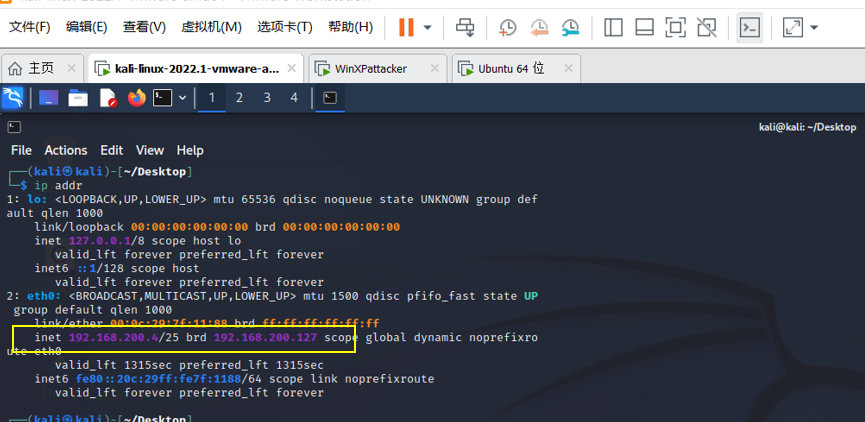

然后,查看Kali的,也在攻击网段内

至此,攻击机和靶机的安装就结束了。

5.蜜网网关的配置

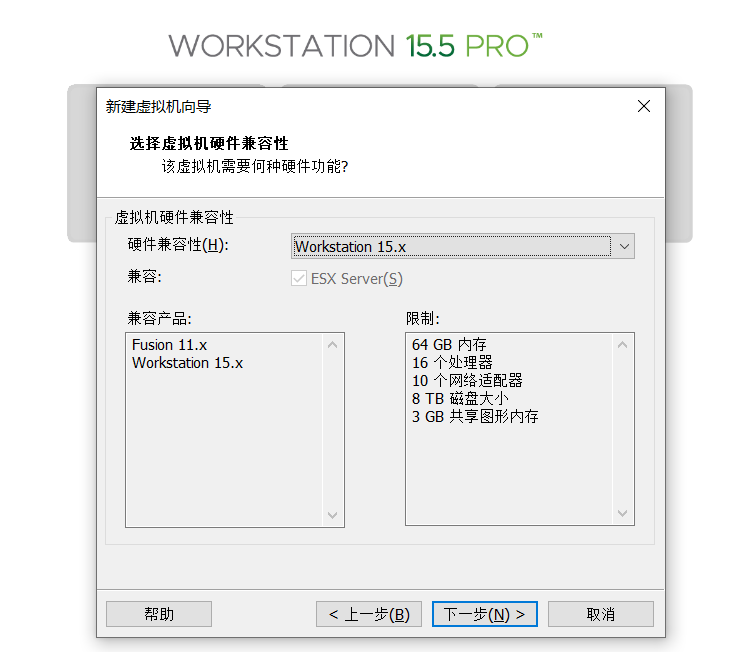

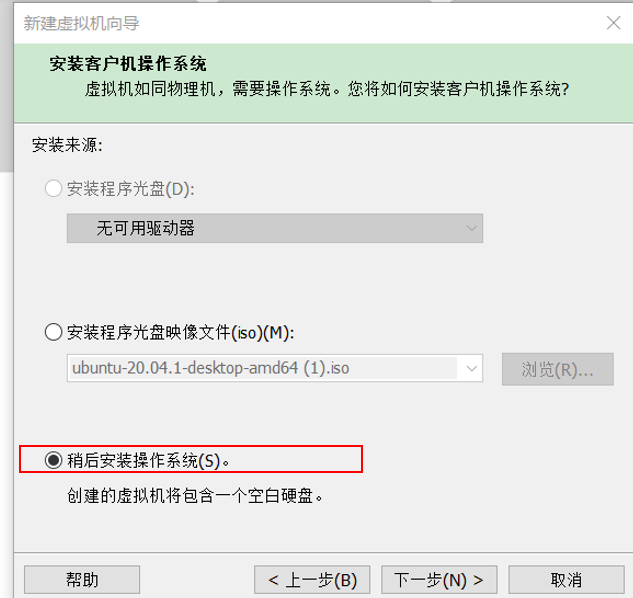

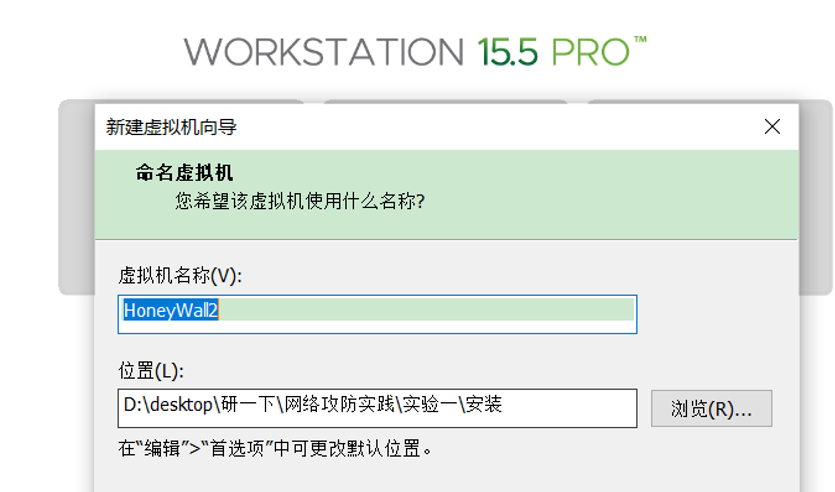

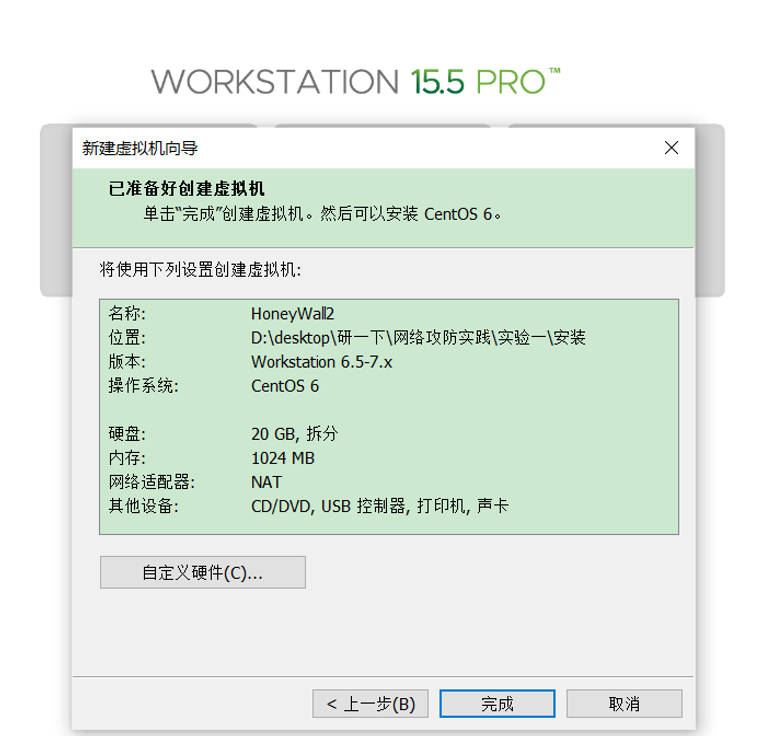

创建新的虚拟机,因为蜜罐版本比较老,所以硬件兼容性选择低一点的

之后的步骤都选择默认就可以,最后即可完成。

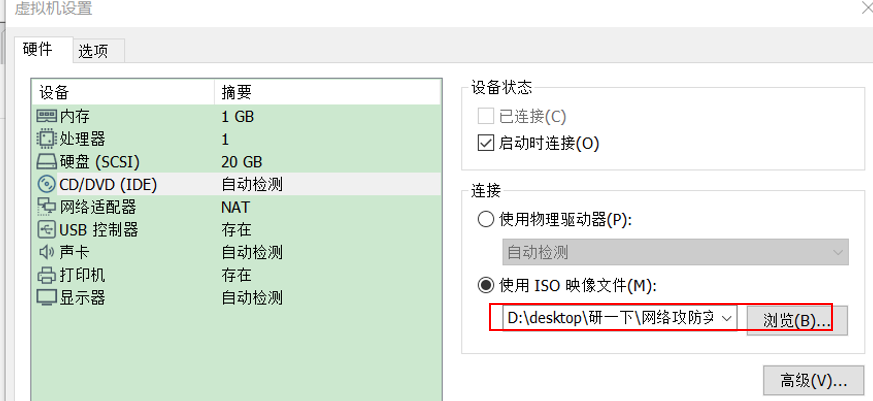

之后,便开始编辑虚拟机设置,加载镜像文件

之后在开始配置网卡,因为需要三个网路接口,所以再需要添加两个,如下所示

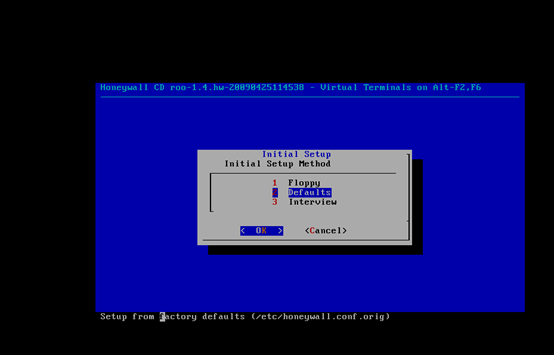

之后重启虚拟机,进行配置

选择默认

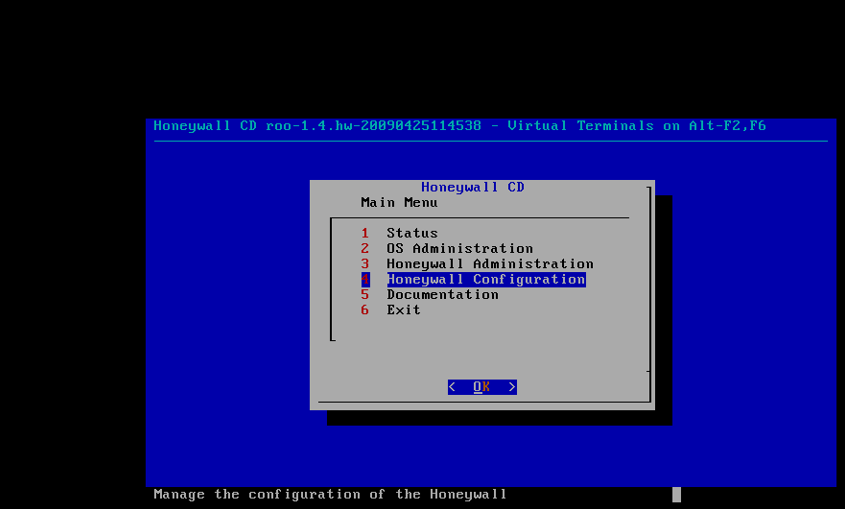

下面开始正式配置

首先,配置IP地址

配置广播地址:

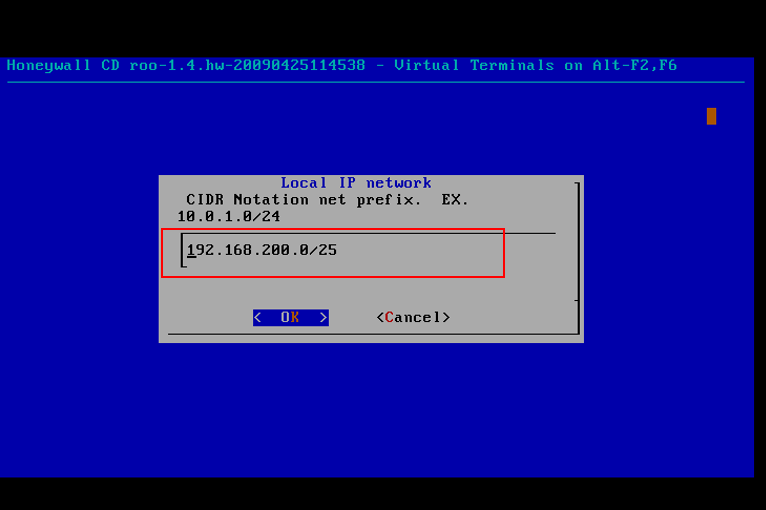

设置蜜网网段,如下图

设置蜜网网关的配置

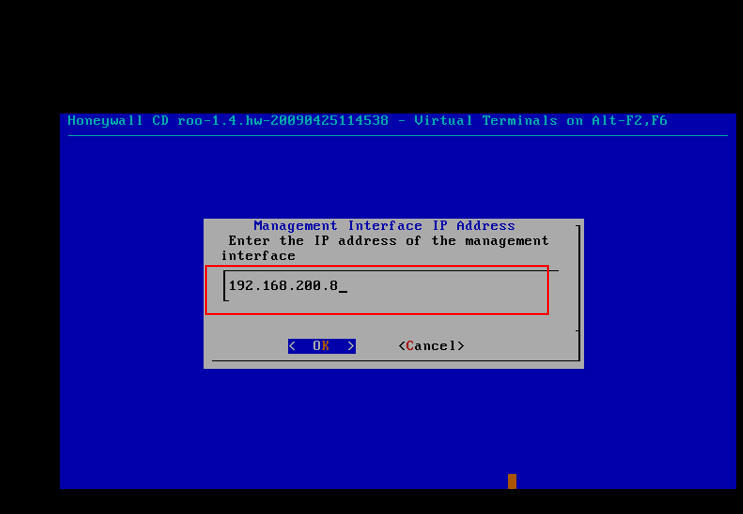

蜜网网关IP的配置如下

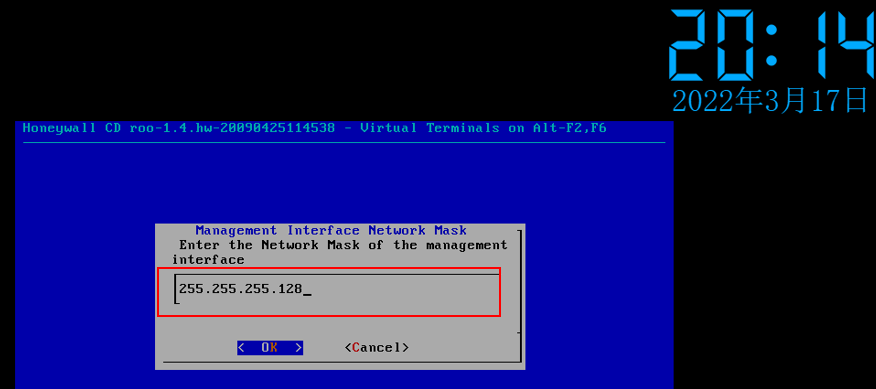

接下来,设置子网掩码,

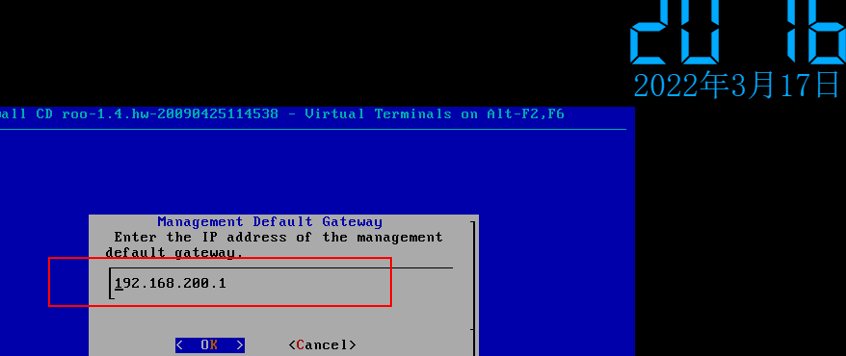

接下来,开始设置路由,

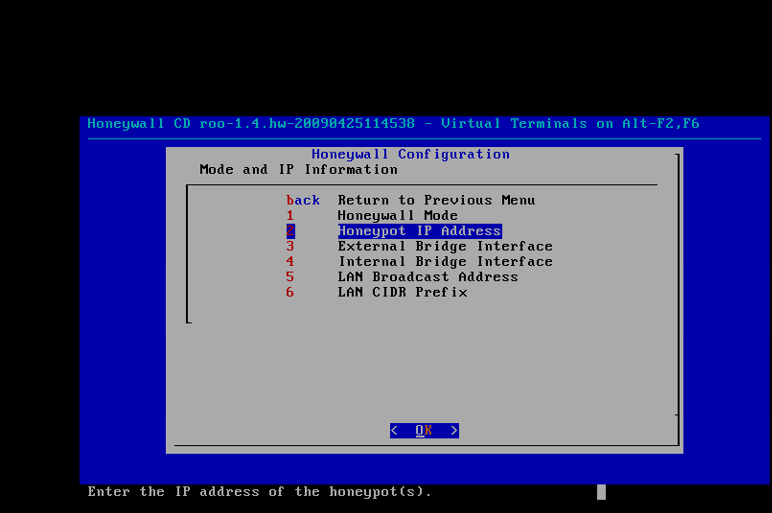

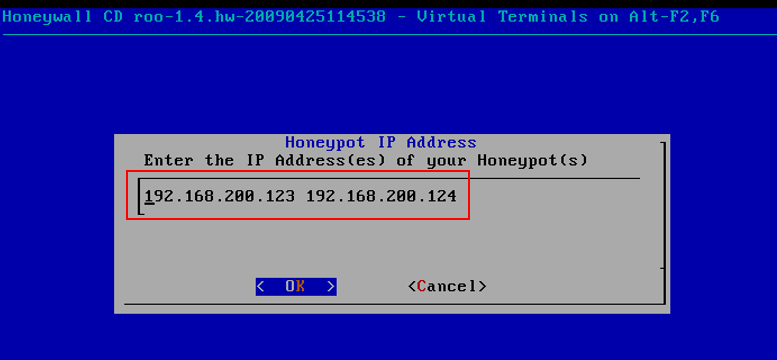

设置蜜罐的IP地址

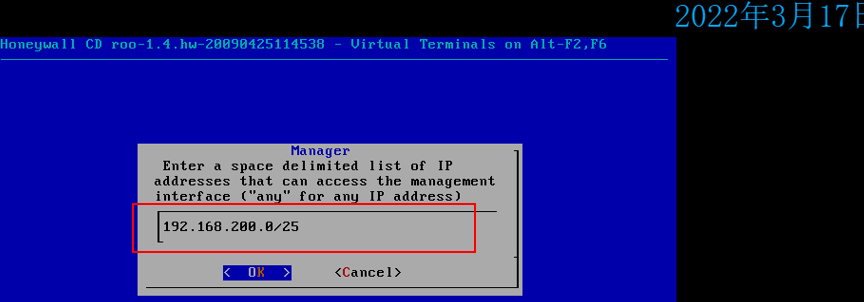

设置sebek 的IP地址

采用默认的端口1101

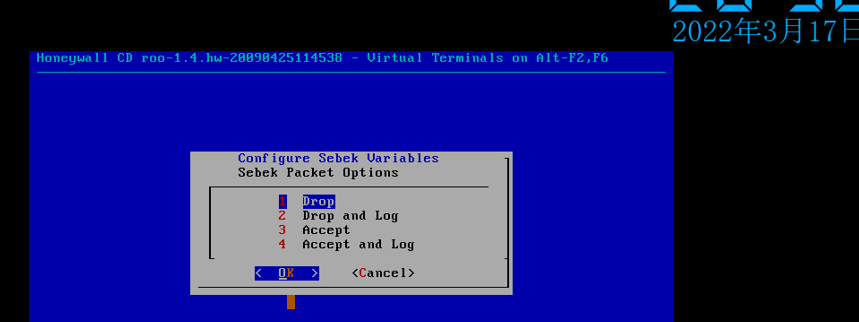

对包的行为:

所有配置已经完成,退出,查看配置是否成功

由图可知,配置是成功的,下面检查一下蜜网是否发挥了真正的作用

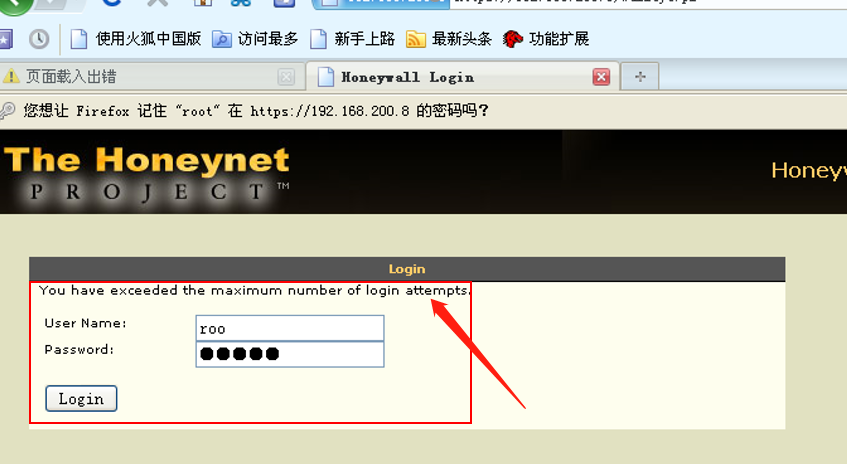

打开winXP,然后打开一个浏览器,输入https://192.168.200.8

则出现下面的界面

说明配置很成功,但是,当输入用户名和密码是 ,一直提示有问题,最后达到了输入上限

纠其原因是因为Honeynet虚拟机没有打开,打开后,便可以正常登录

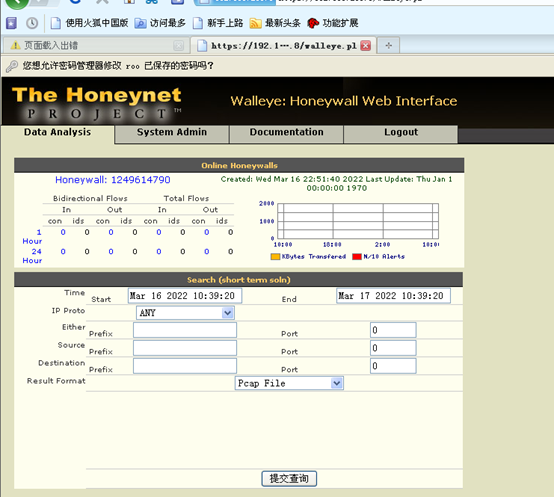

之后,修改密码为:Pcl123,,,

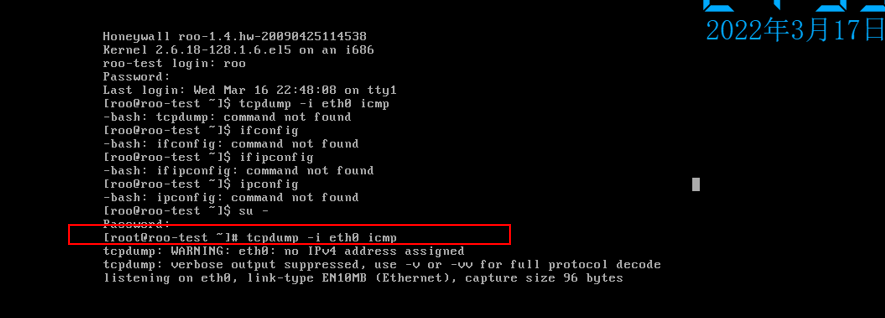

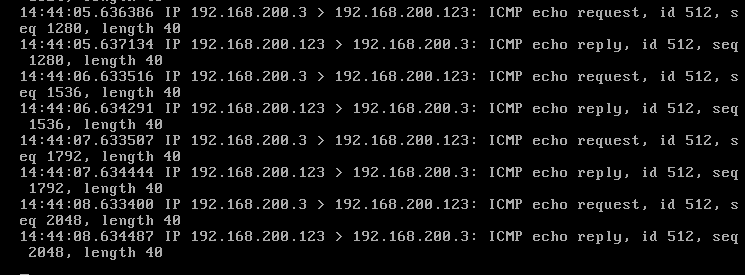

之后,发挥蜜网网关的作用,监听icmp,如下图所示

6.连通性测试

本次实验并不是要求测试攻击机对攻击机的连通性测试,需要测试的是攻击机对靶机的连通性测试,因此,

1.用攻击机Kali对靶机VM_Win2kServer_SP0_target IP:192.168.200.124进行ping操作,

我们可以得出下图:

蜜罐监听靶机VM_Win2kServer_SP0_target的ICMP报文,如下

2.用攻击机Kali ping靶机VM_Metasploitable_ubuntu IP:192.168.200.123,得到如下结果:

蜜罐监听靶机VM_Metasploitable_ubuntu 的ICMP报文,如下

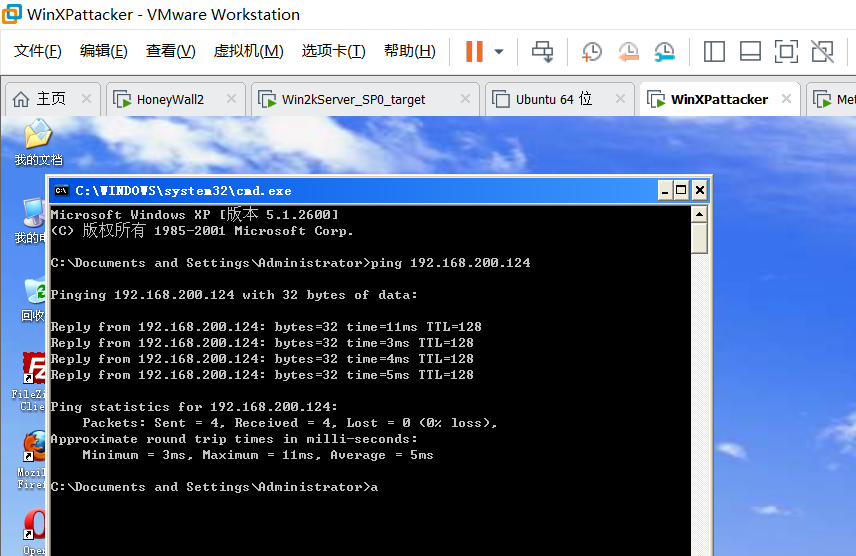

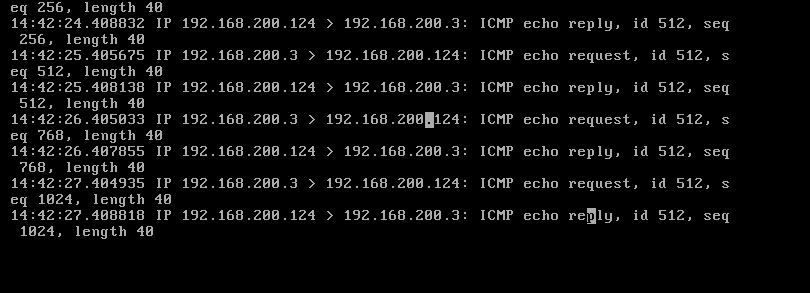

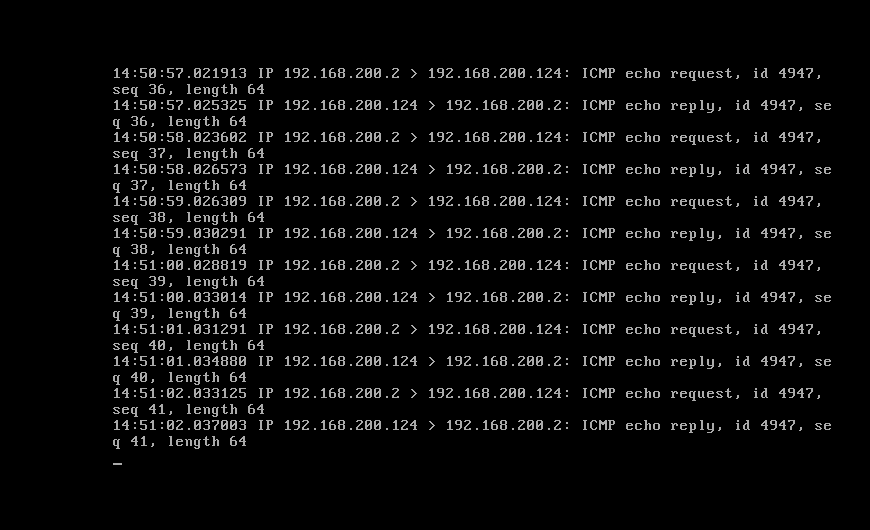

3.用攻击机VM_WinXPattacker 对靶机VM_Win2kServer_SP0_target IP:192.168.200.124进行ping操作,得到如下结果:

蜜罐监听靶机VM_Win2kServer_SP0_target的ICMP报文,如下

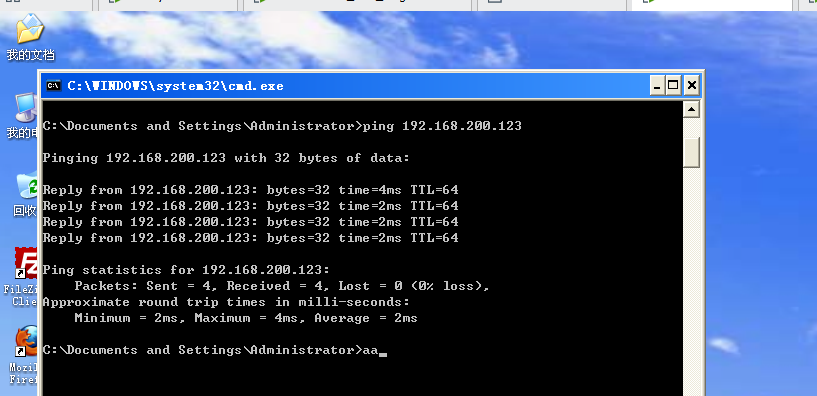

4.用攻击机VM_WinXPattacker 对靶机VM_Metasploitable_ubuntu IP:192.168.200.123进行ping操作,得到如下结果:

蜜罐监听靶机VM_Metasploitable_ubuntu 的ICMP报文,如下

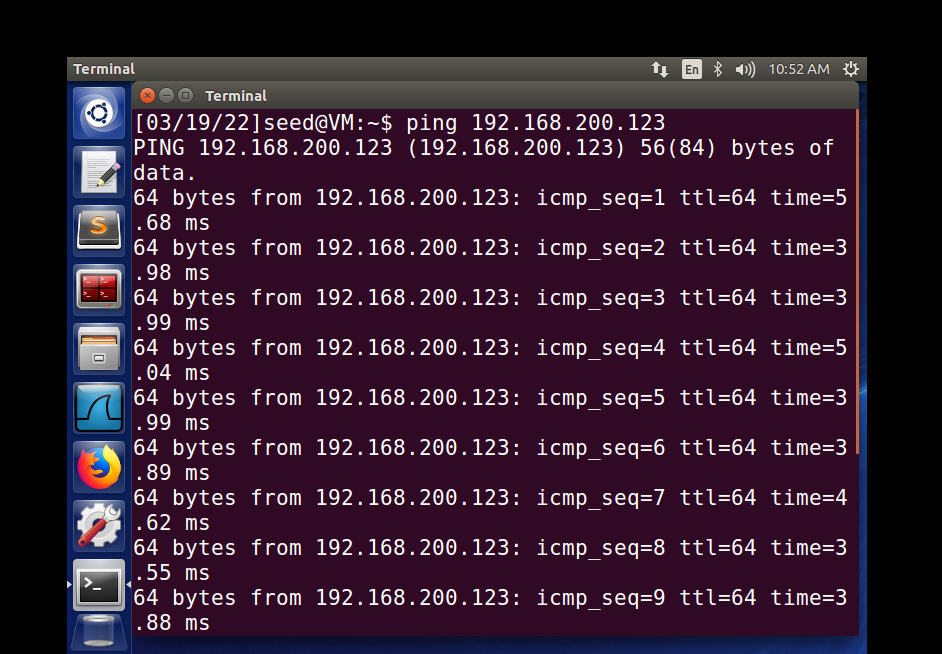

5.用攻击机SEEDUbuntu对靶机VM_Win2kServer_SP0_target IP:192.168.200.124进行ping操作,得到如下结果:

蜜罐监听靶机VM_Win2kServer_SP0_target的ICMP报文,如下

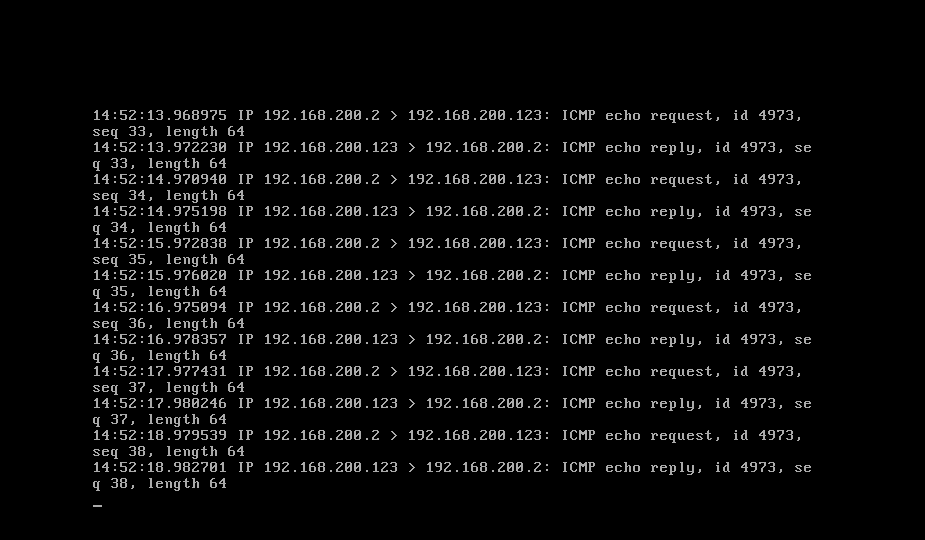

6.用攻击机SEEDUbuntu对靶机VM_Metasploitable_ubuntu IP:192.168.200.123进行ping操作,得到如下结果:

蜜罐监听靶机VM_Metasploitable_ubuntu 的ICMP报文,如下

至此,我们连通性测试成功,此外本次实验也成功把网络攻防环境搭建好了。

三、学习中遇到的问题及解决

1.问题:打开winXP,然后打开一个浏览器,输入https://192.168.200.8,多次输入正确的用户名密码后,仍然登陆不上,最后达到登录上限次数,

解决:没有打开Honeynet,打开后再次登录,即可成功。

2.问题:进行连通性测试时,第一次用攻击机并没有ping成功靶机VM_Metasploitable_ubuntu

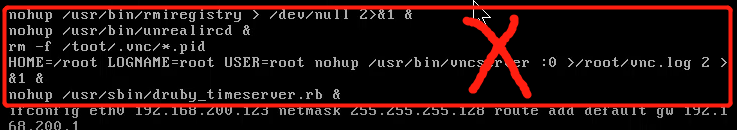

解决:原因是在进行IP设置时,跟着视频多敲了很多行多余的指令,如下所示:

经过反反复复多次找问题,终于皇天不负有心人,在最后发现了这个问题,将其删除后,便可以ping成功。

四、学习感想和体会

- 通过本次实验,我们学会了如何正确配置一个网络攻防的环境,了解了虚拟机的一些网络配置问题,也感受到了最后实验成功的喜悦。

- 其次,我认为做实验一定要严谨仔细,不然很容易出现问题;出现问题一定要及时解决,不然到最后一定会暴露出更多的问题。

五、参考资料

- 《网络攻防技术与实践》

- 网络攻防技术与实践环境搭建的视频

浙公网安备 33010602011771号

浙公网安备 33010602011771号