隐语数据安全沙龙

基于 K8s 的跨域隐私计算编排框架 Kusica 技术演进及特性介绍

PPT:https://studio.secretflow.com/activity/6fy6d326214172j/detail

Kusica源码:https://github.com/secretflow/kuscia

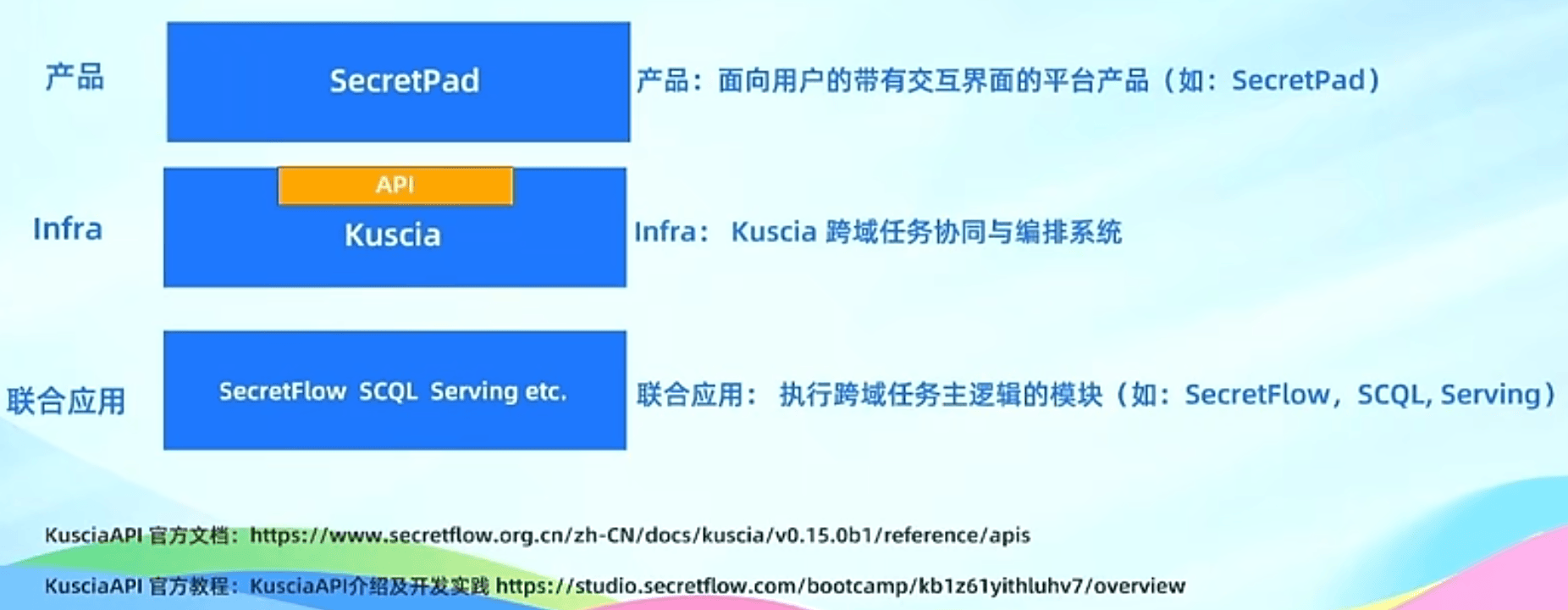

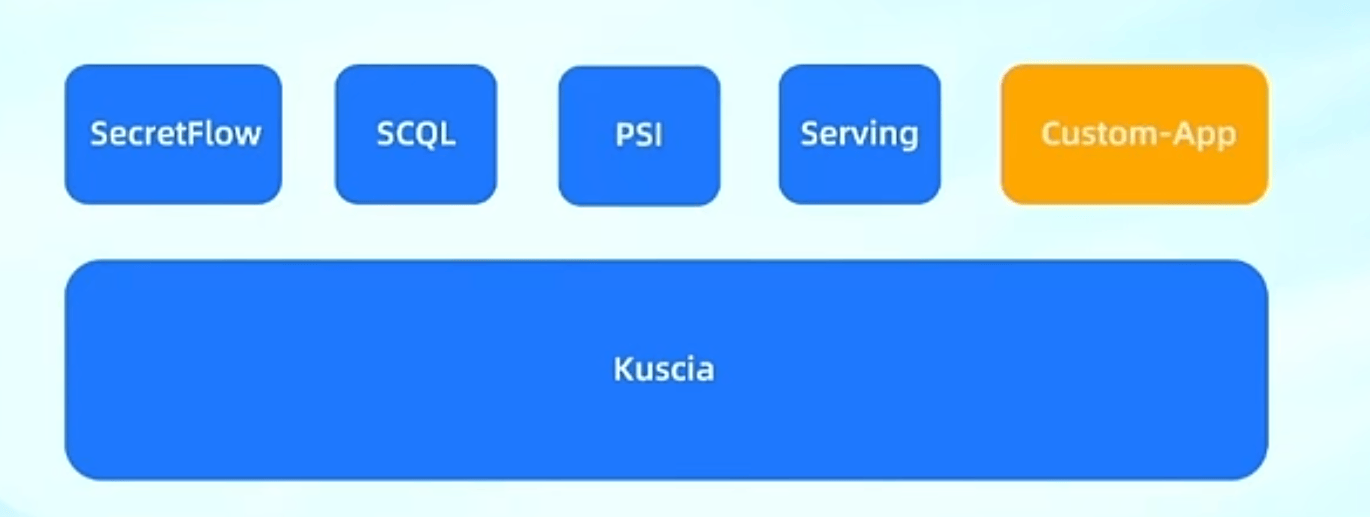

1. Kuscia在隐语框架中的位置:

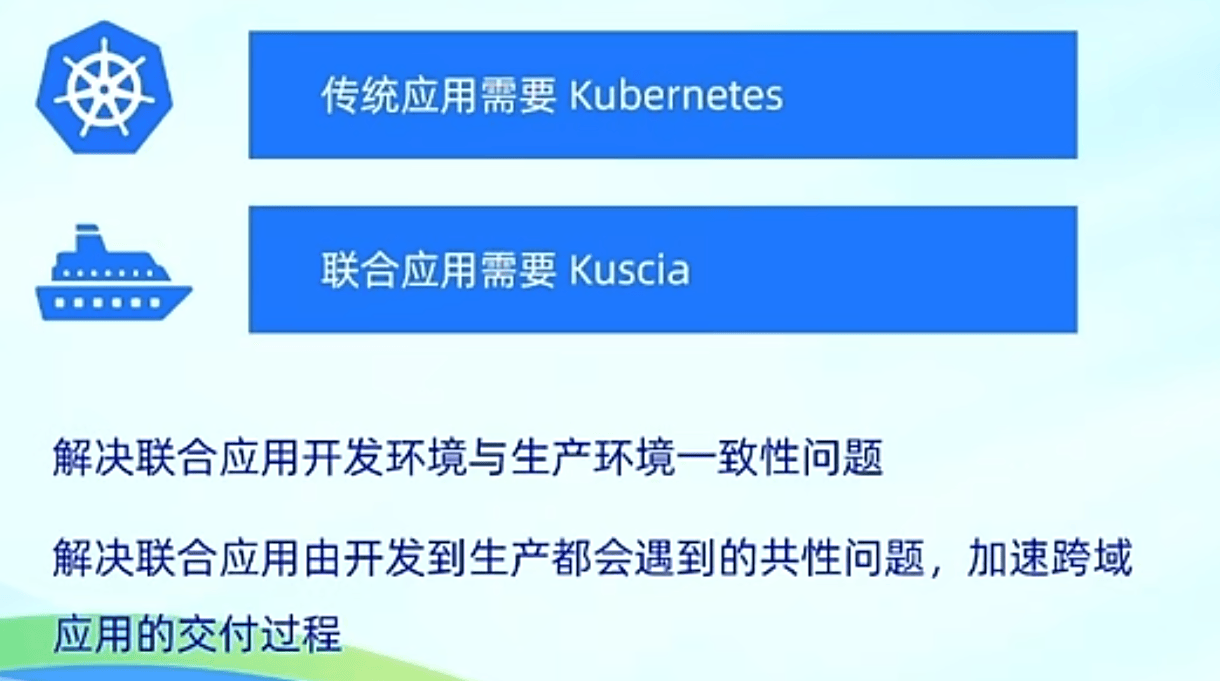

- 为什么需要Kuscia?类似于软件开发和交付时的docker。

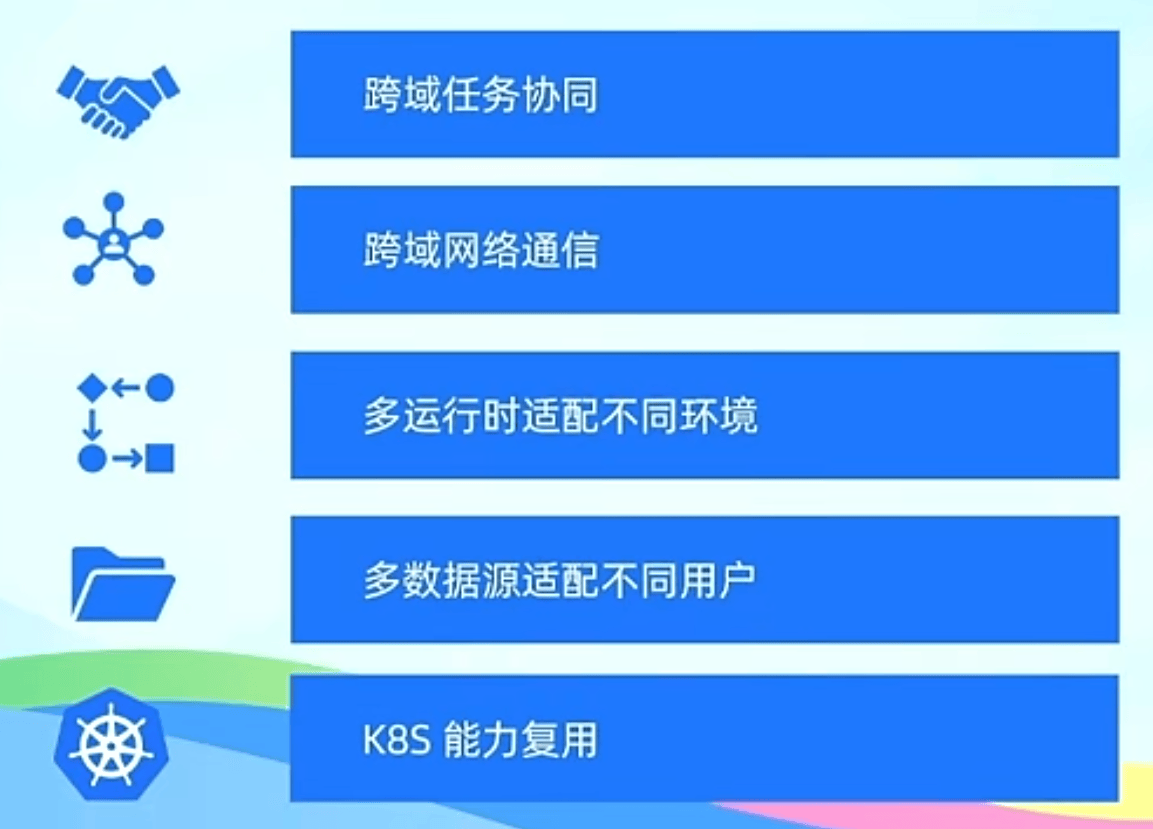

- Kuscia具体有哪些能力?

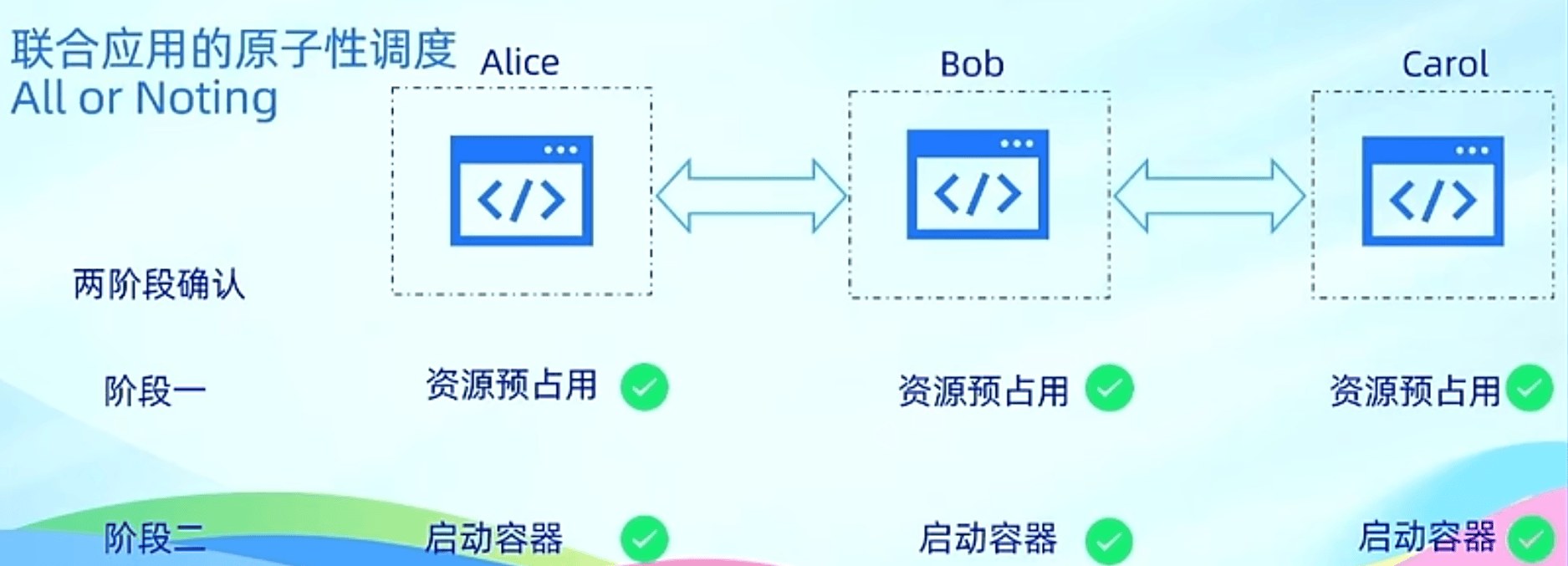

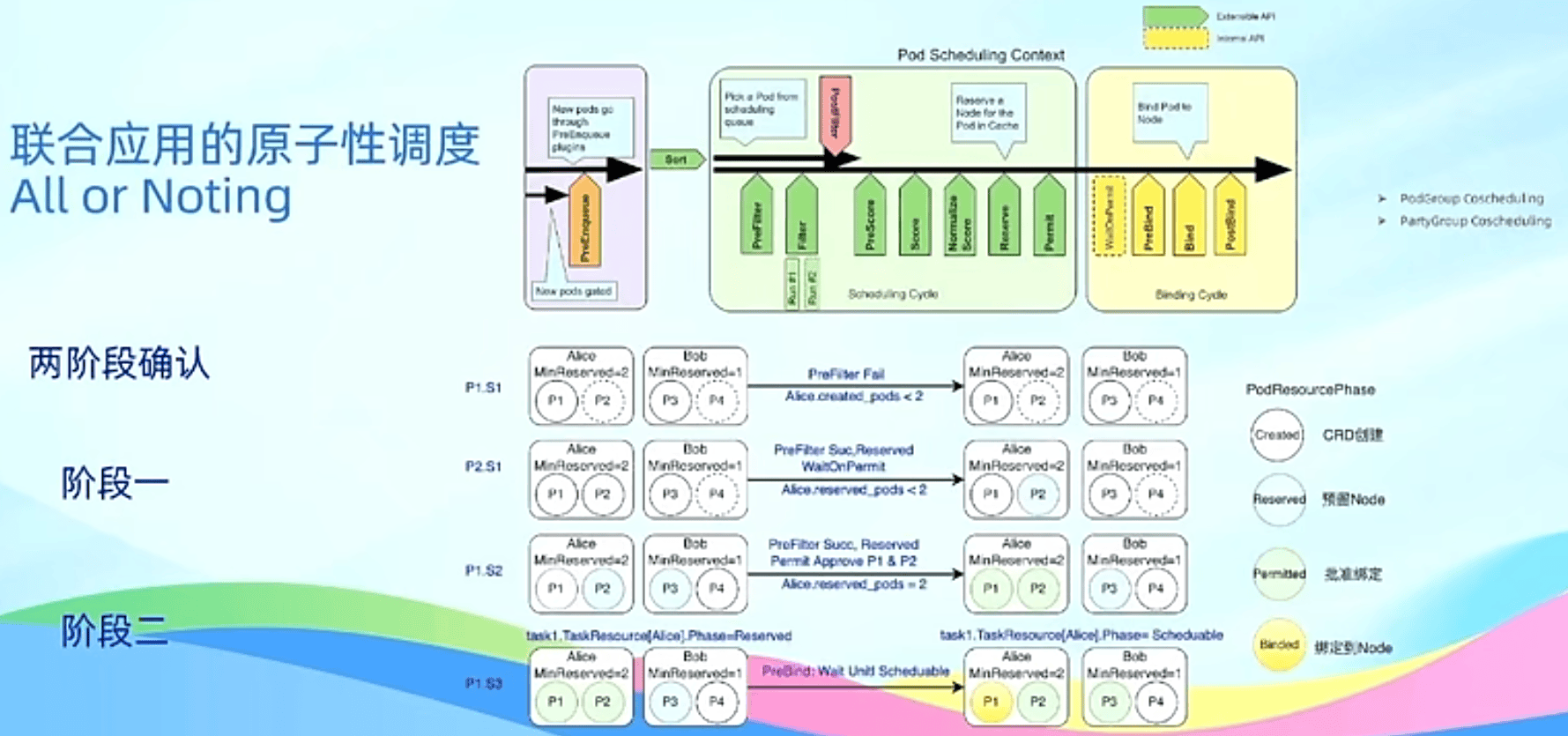

- 跨域协调调度

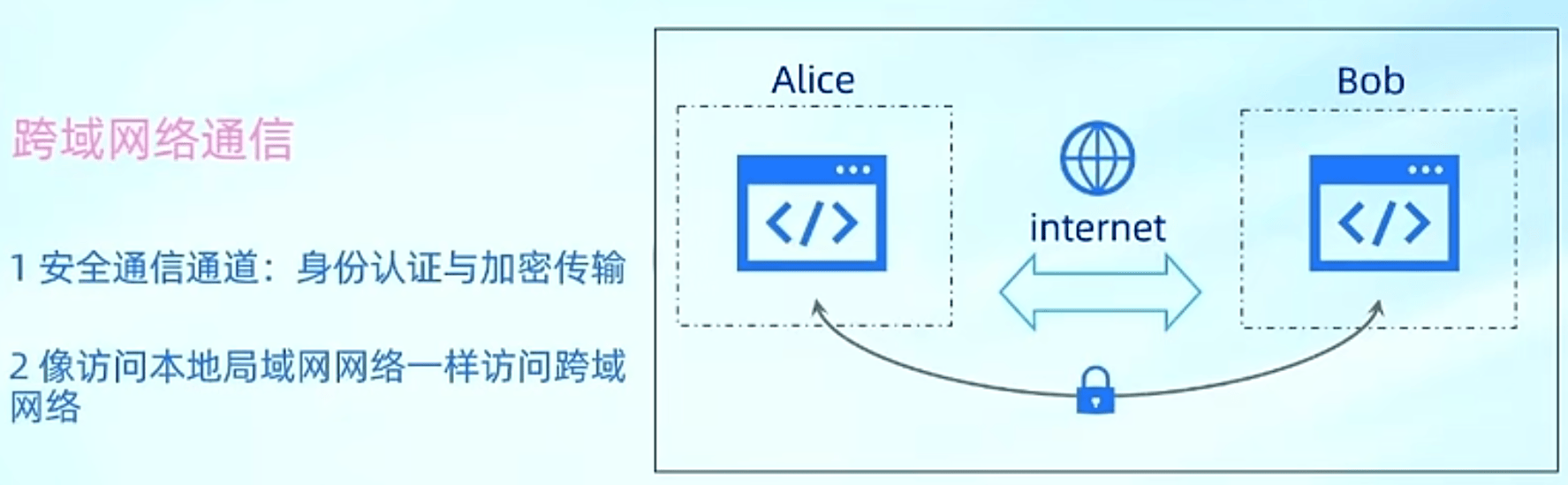

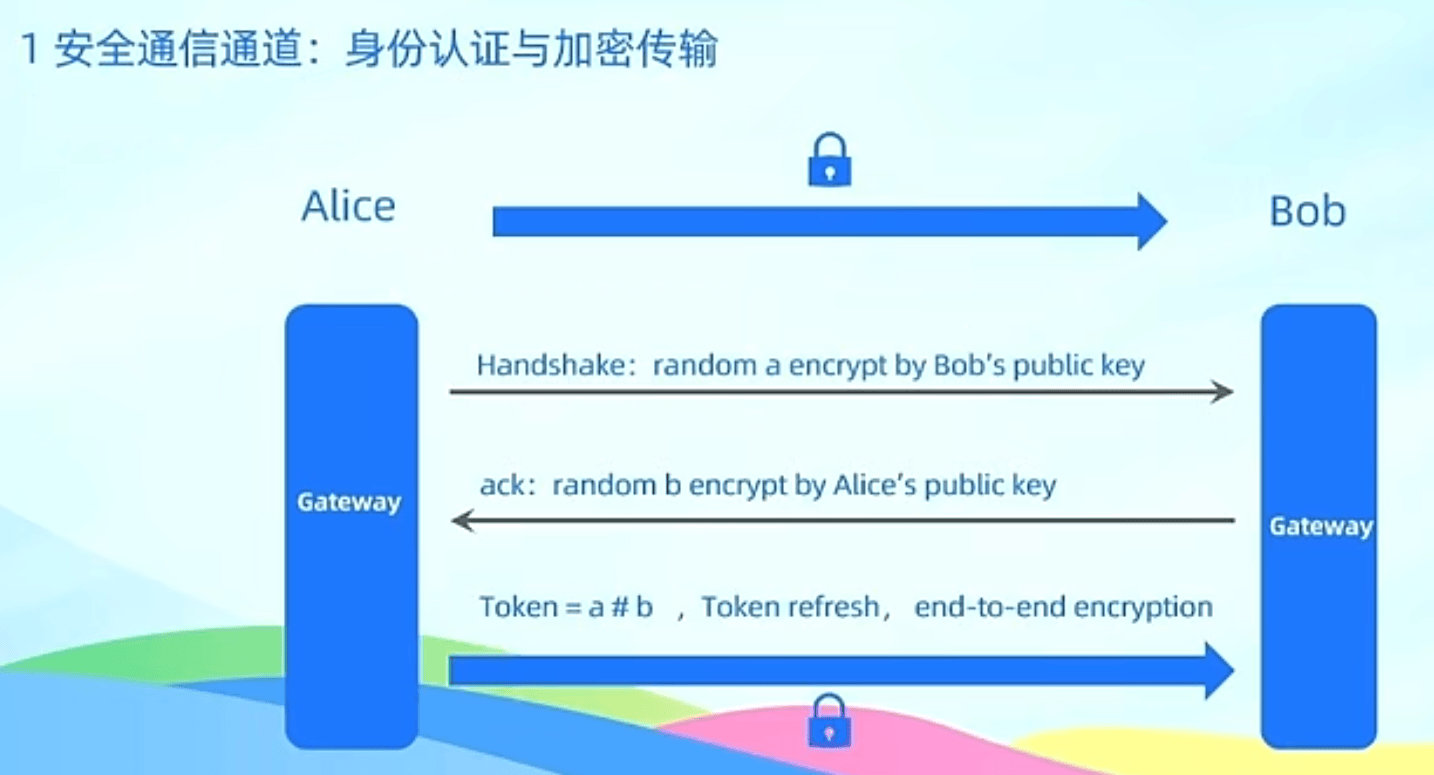

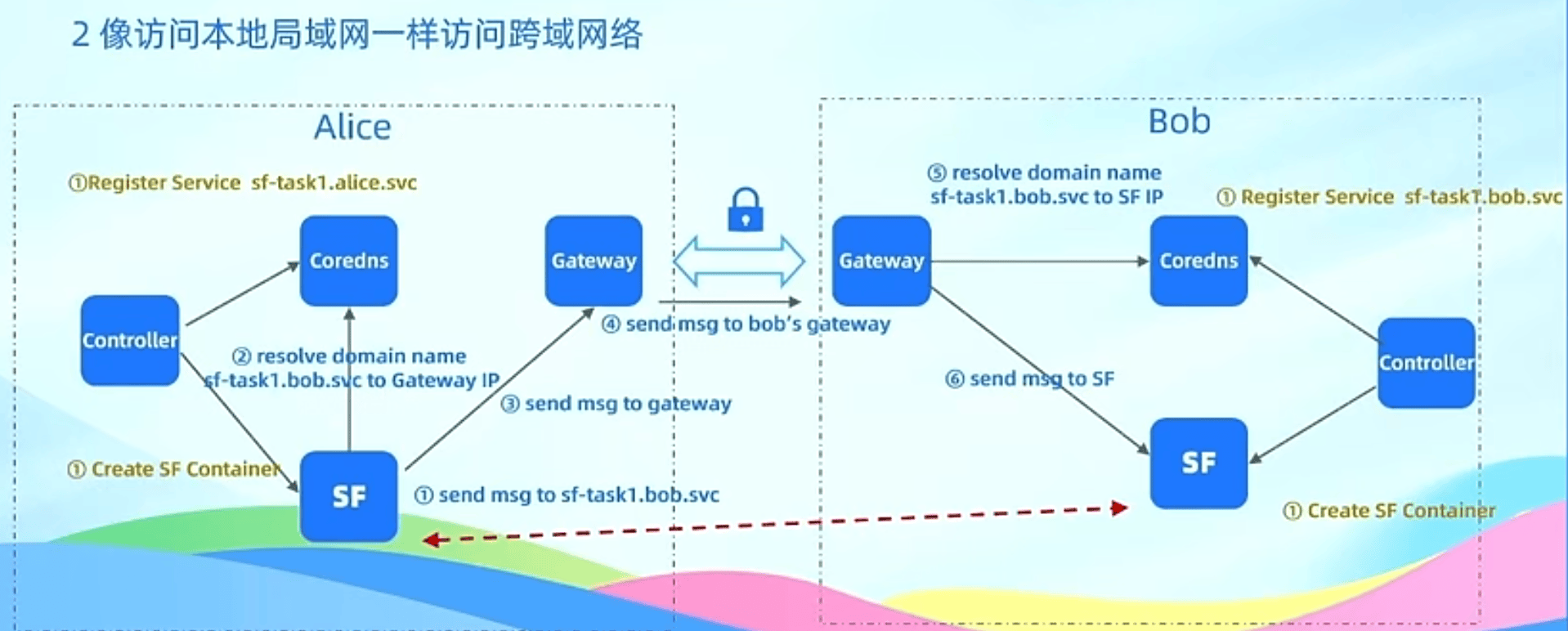

- 跨域网络通信

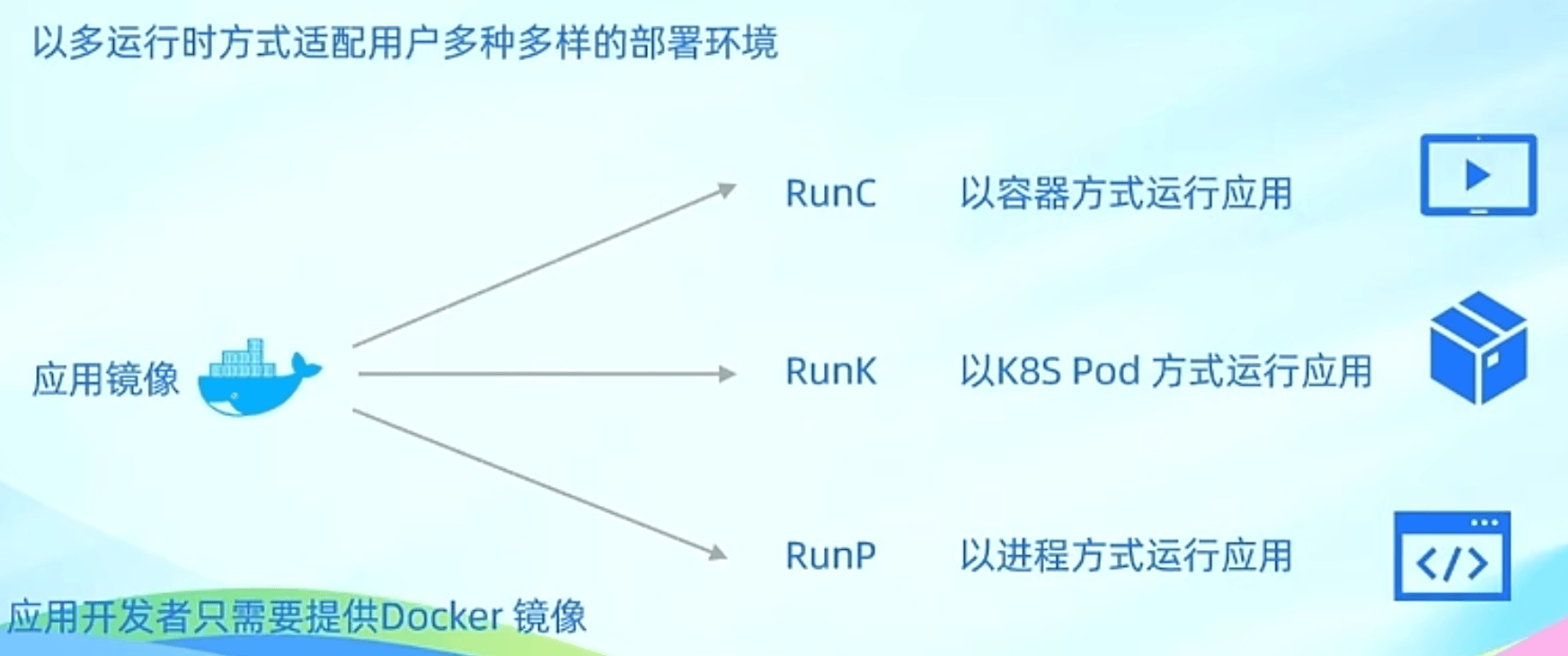

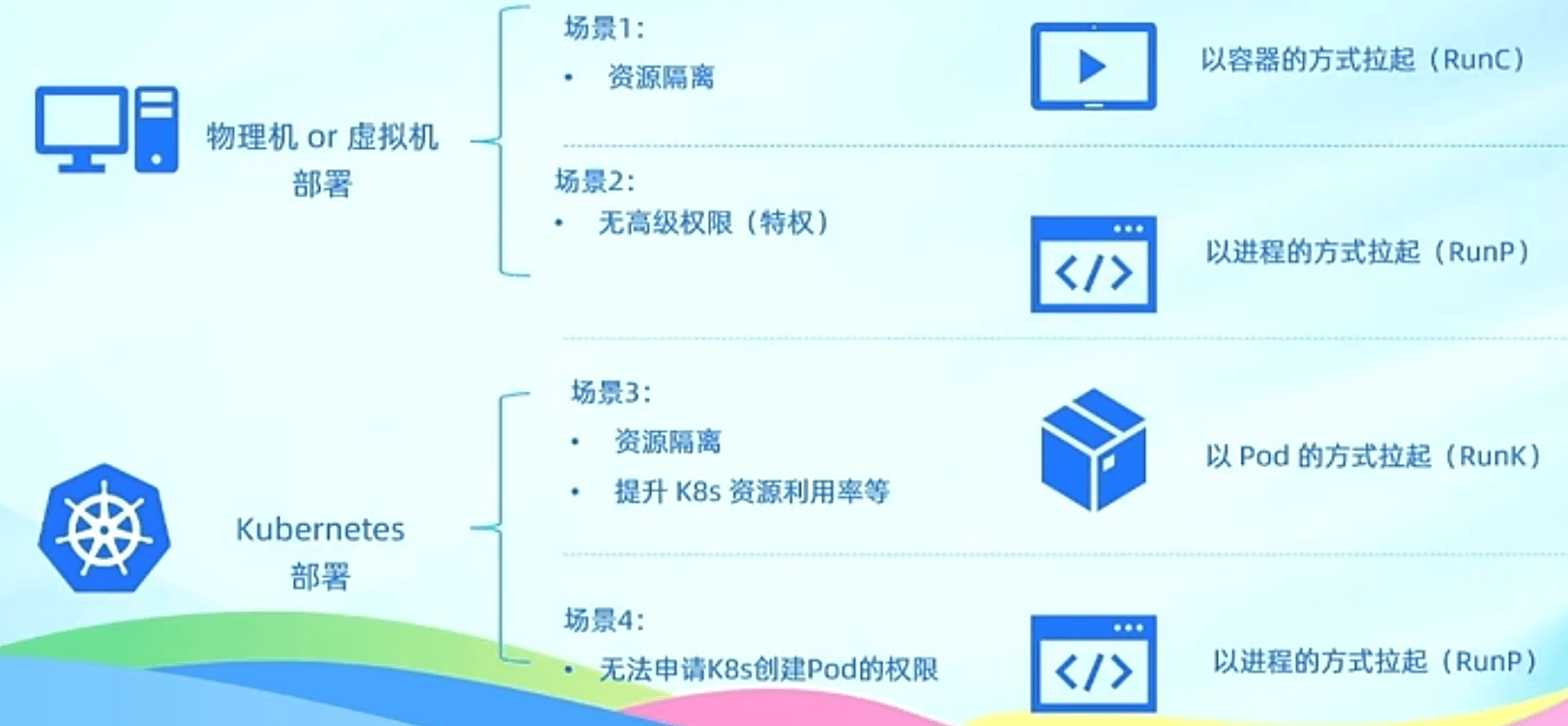

- 多运行时,兼容多种环境部署

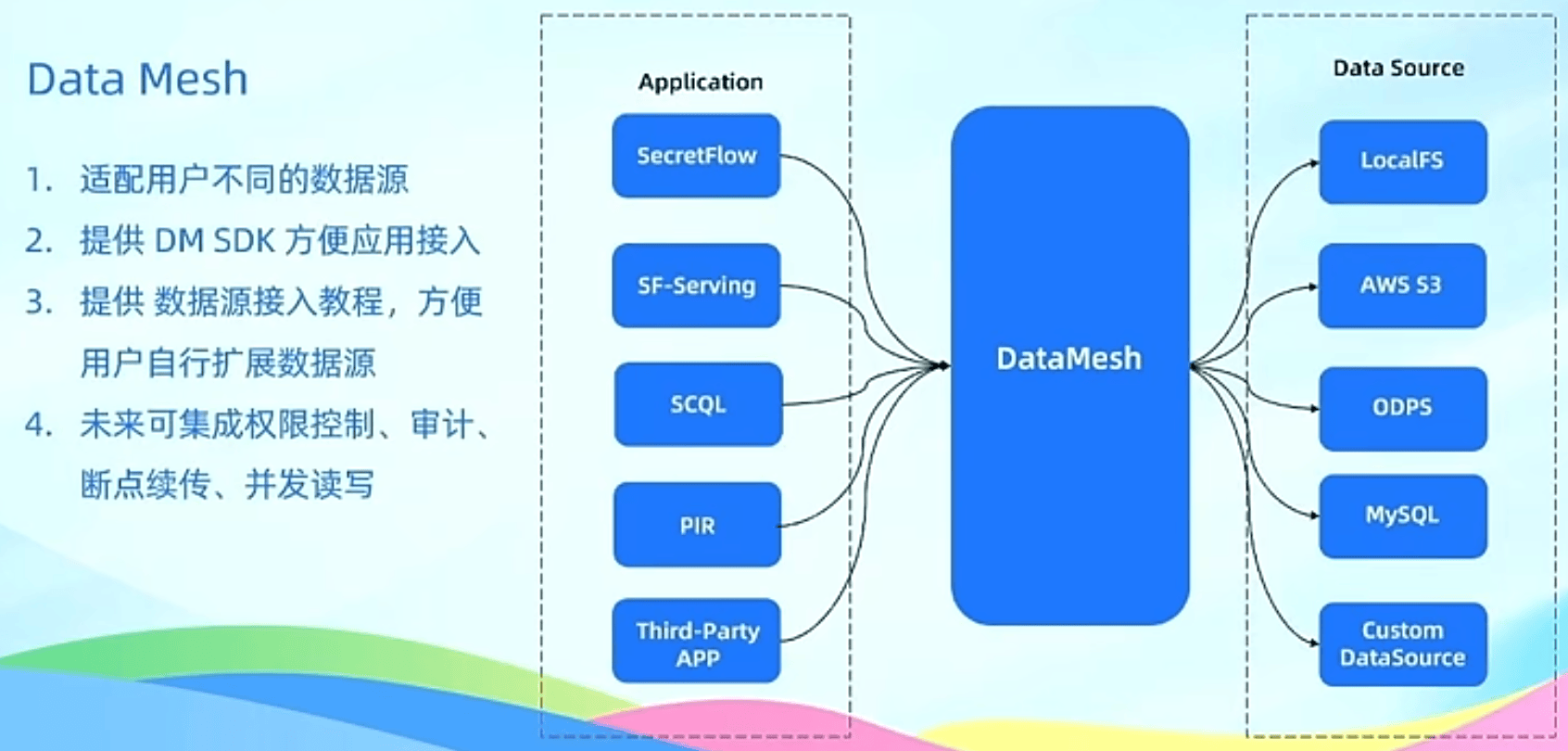

- 多数据源兼容

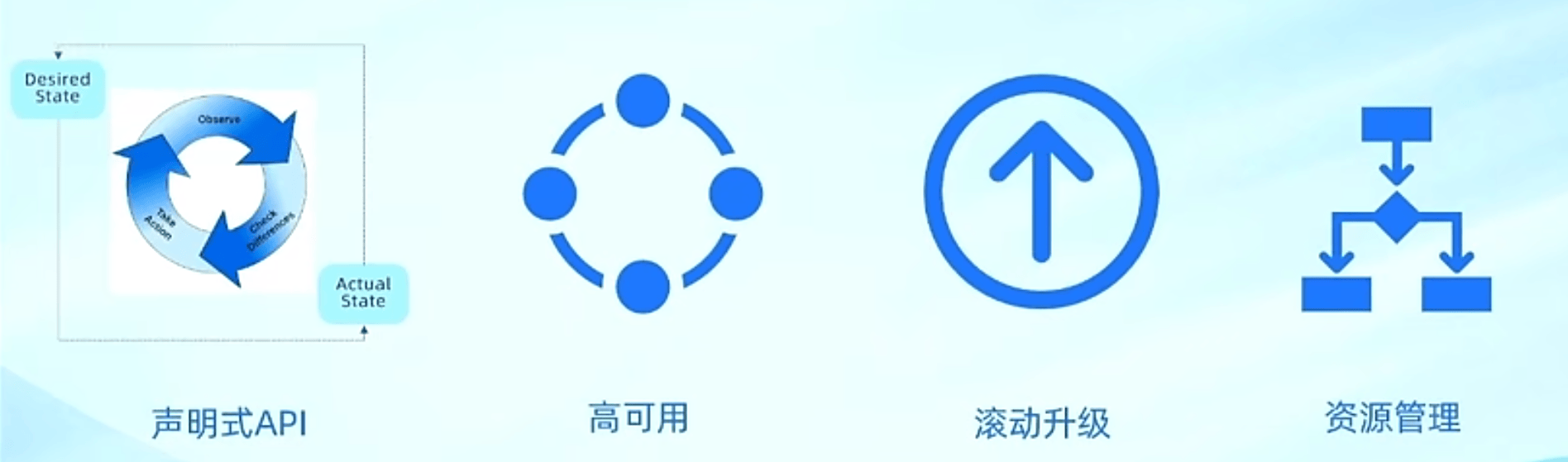

- k8s原生能力兼容

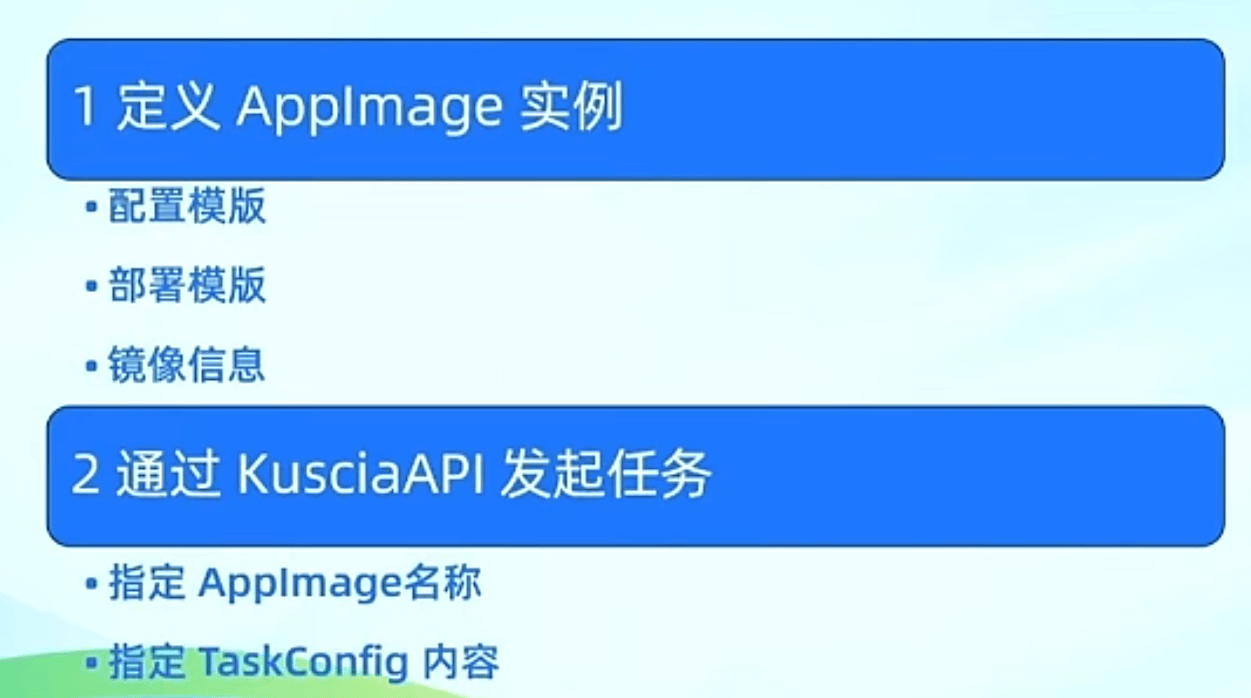

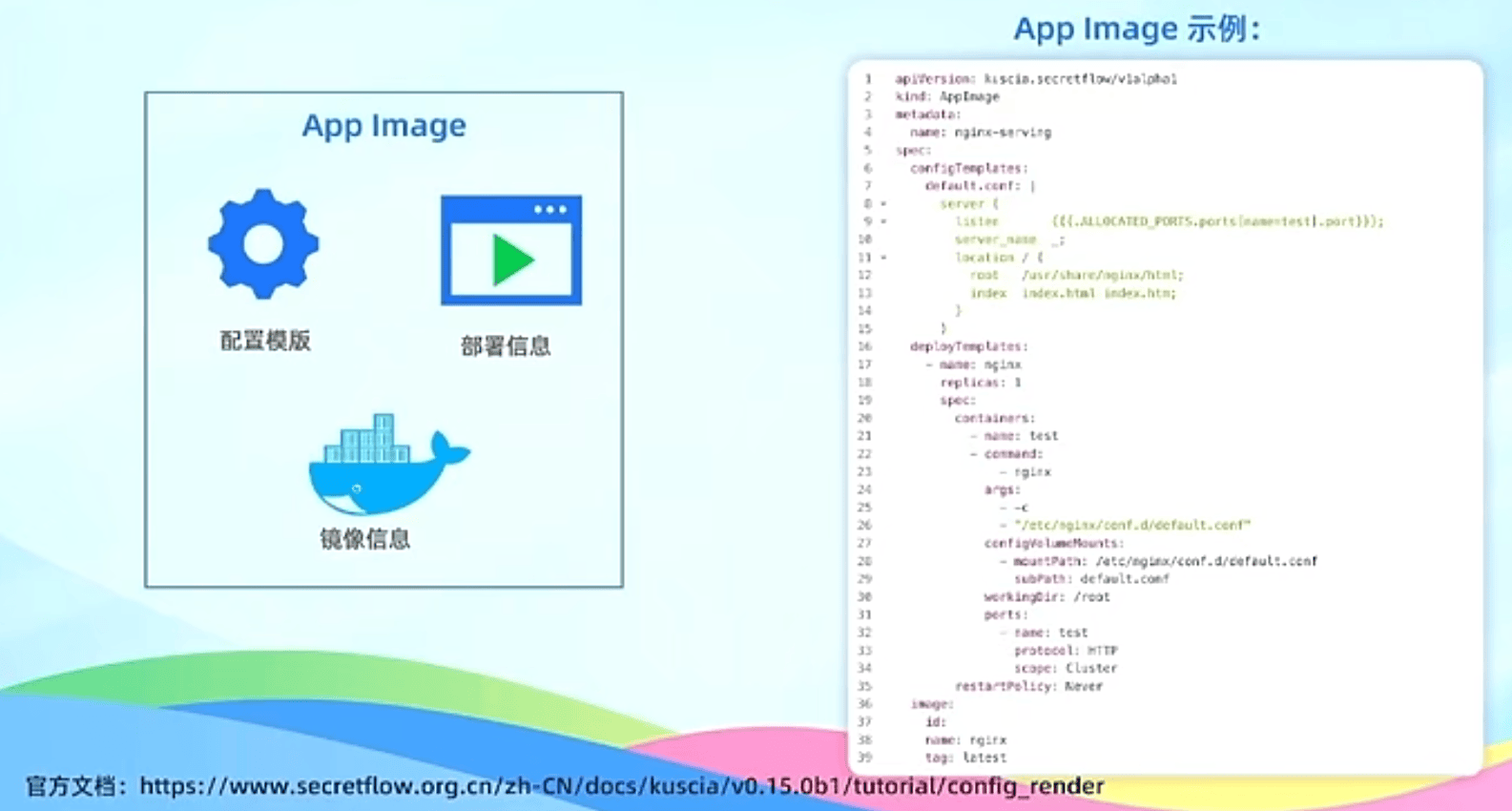

- 如何集成Kuscia?

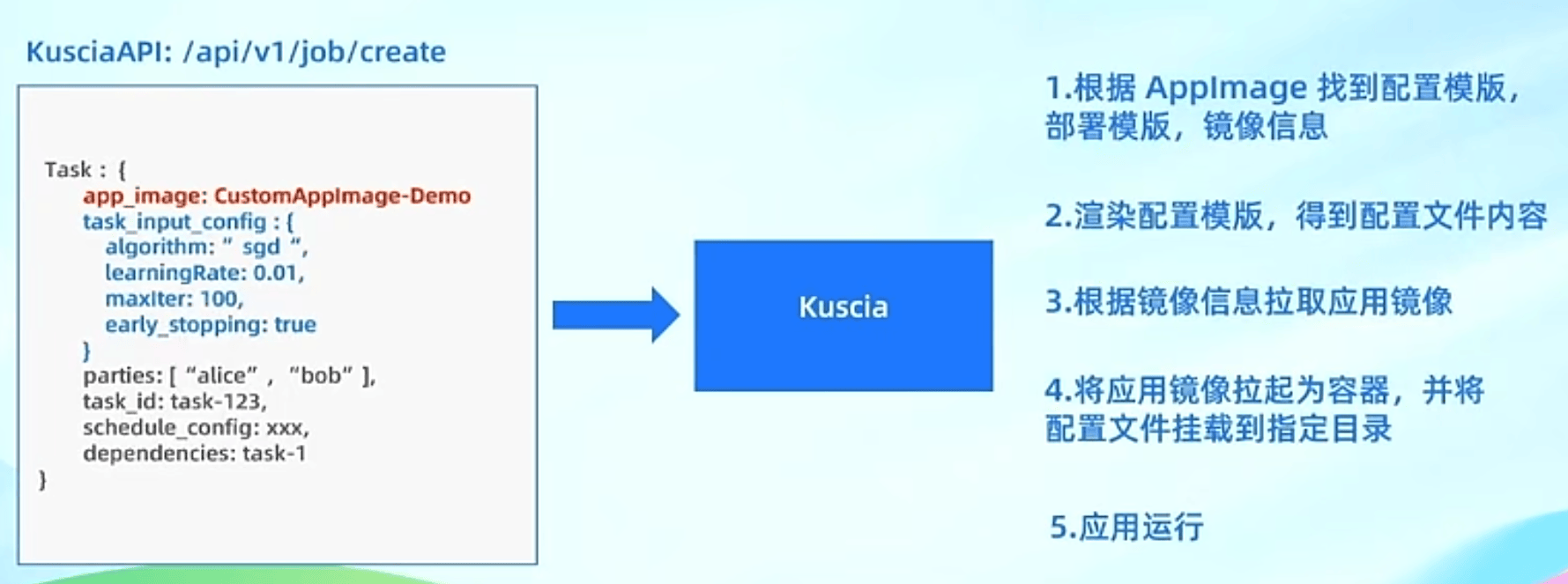

用户系统调用Kuscia的API接口

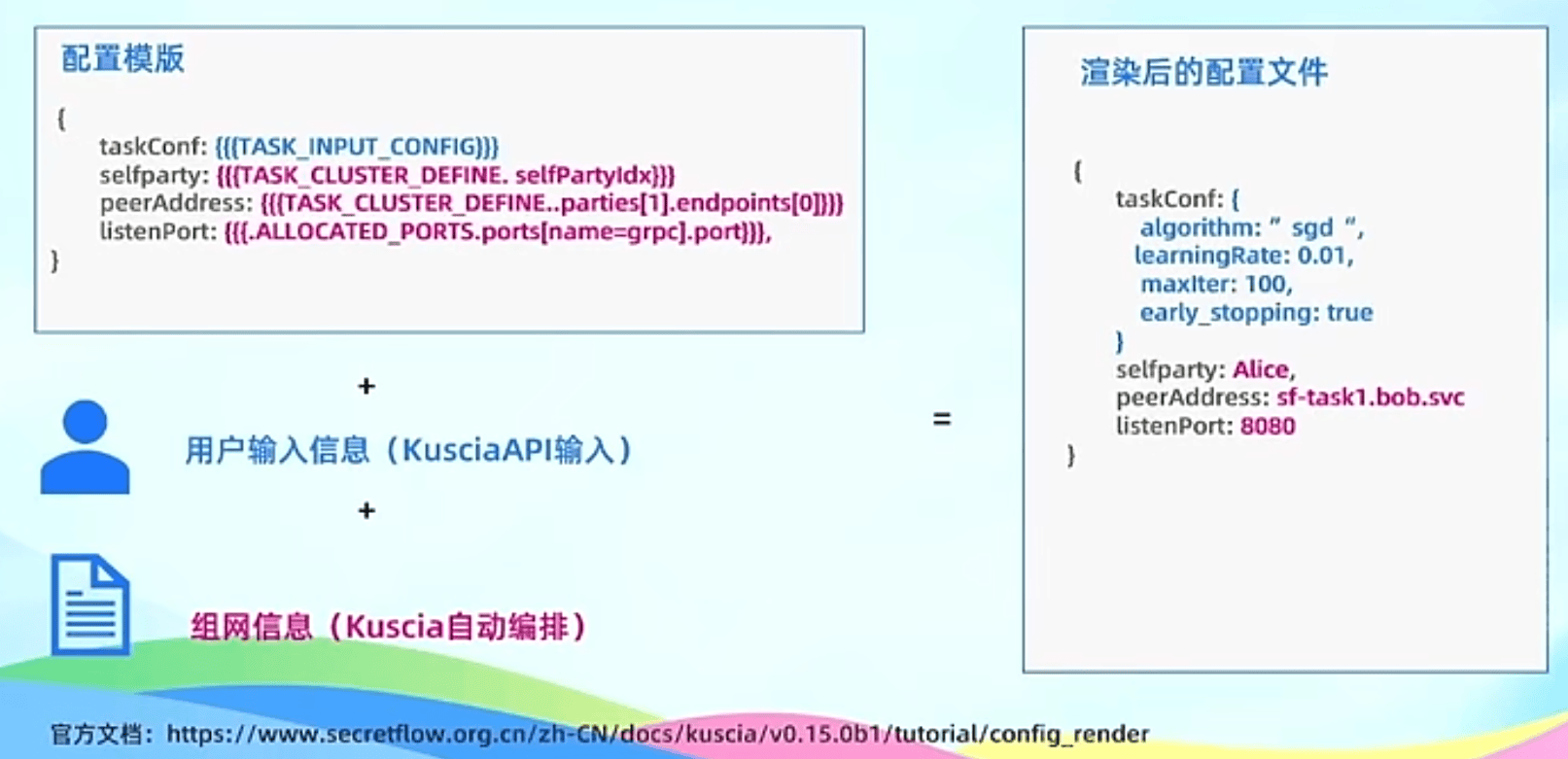

用户在Kuscia中自定义应用接入

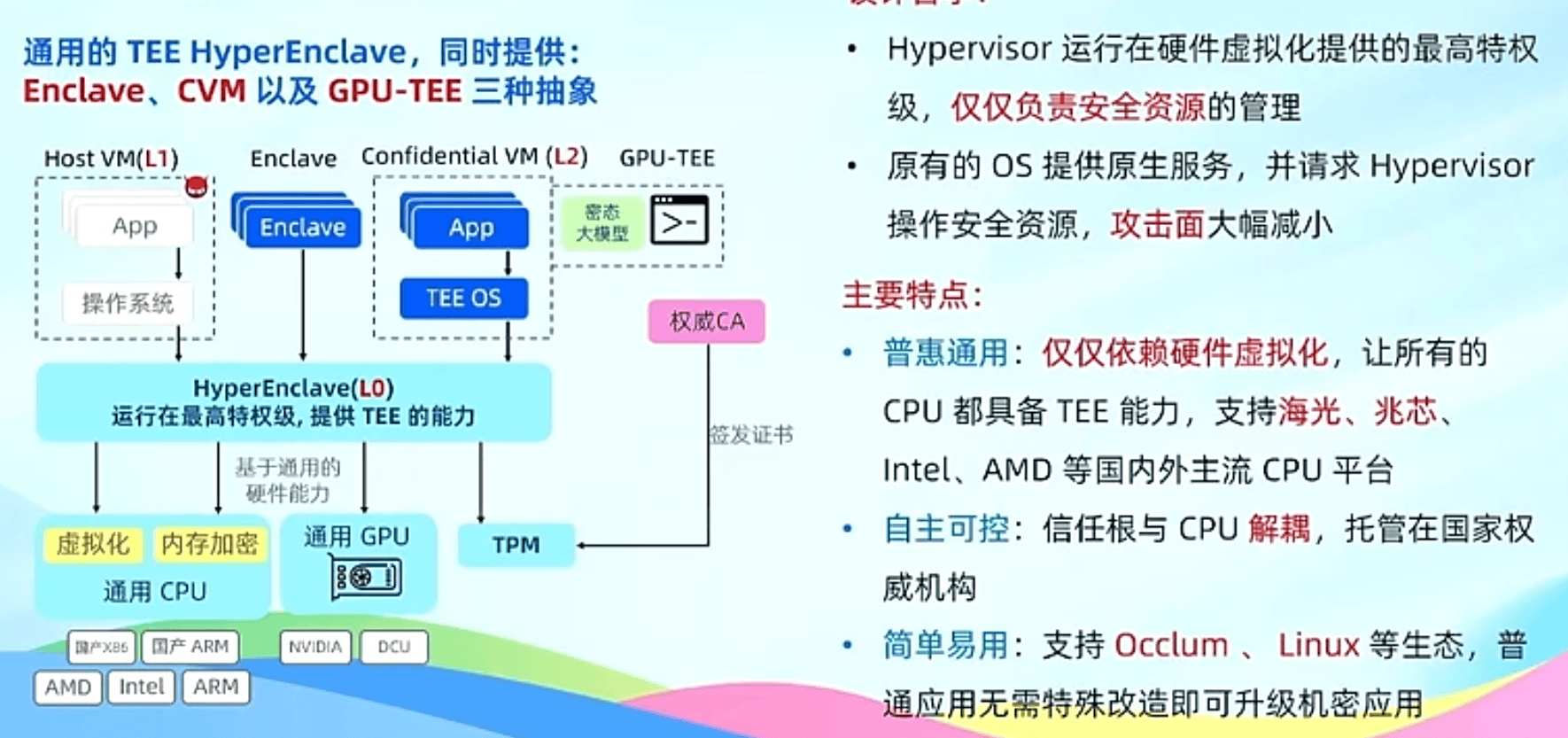

HyperGPU:基于通用硬件的大模型隐私数据保护方案

PPT:https://studio.secretflow.com/activity/6fy6d326214172j/detail

HyperGPU源码:https://github.com/asterinas/hyperenclave

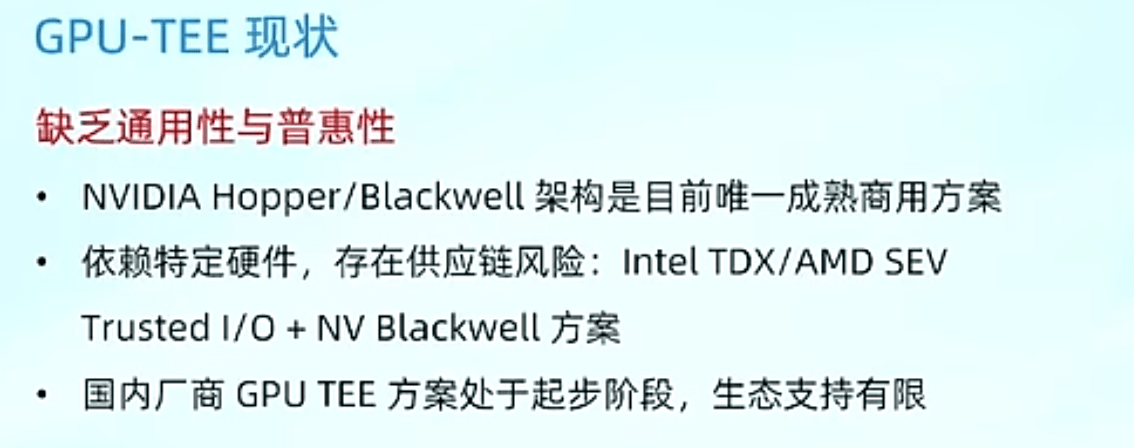

- 背景介绍

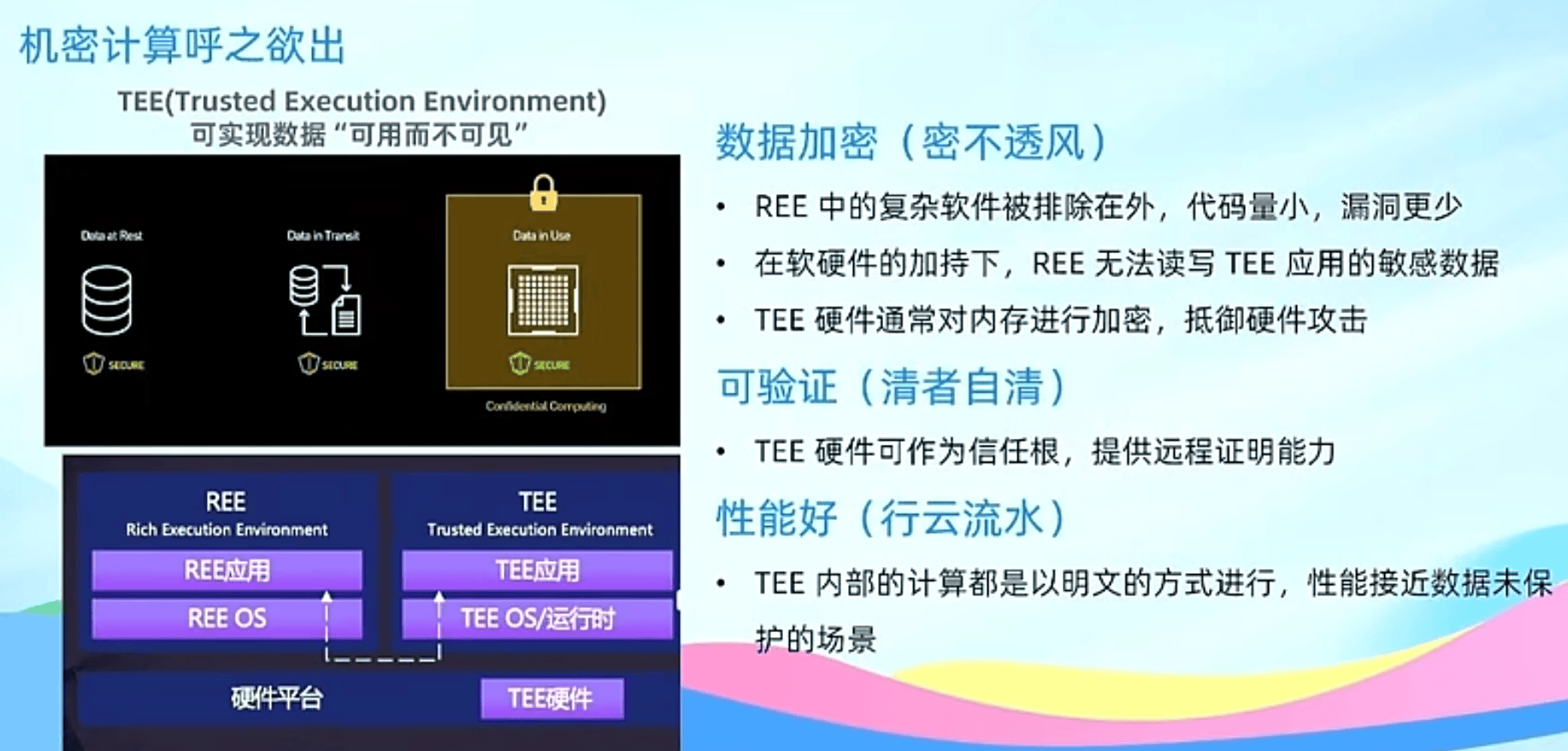

TEE,可信执行环境

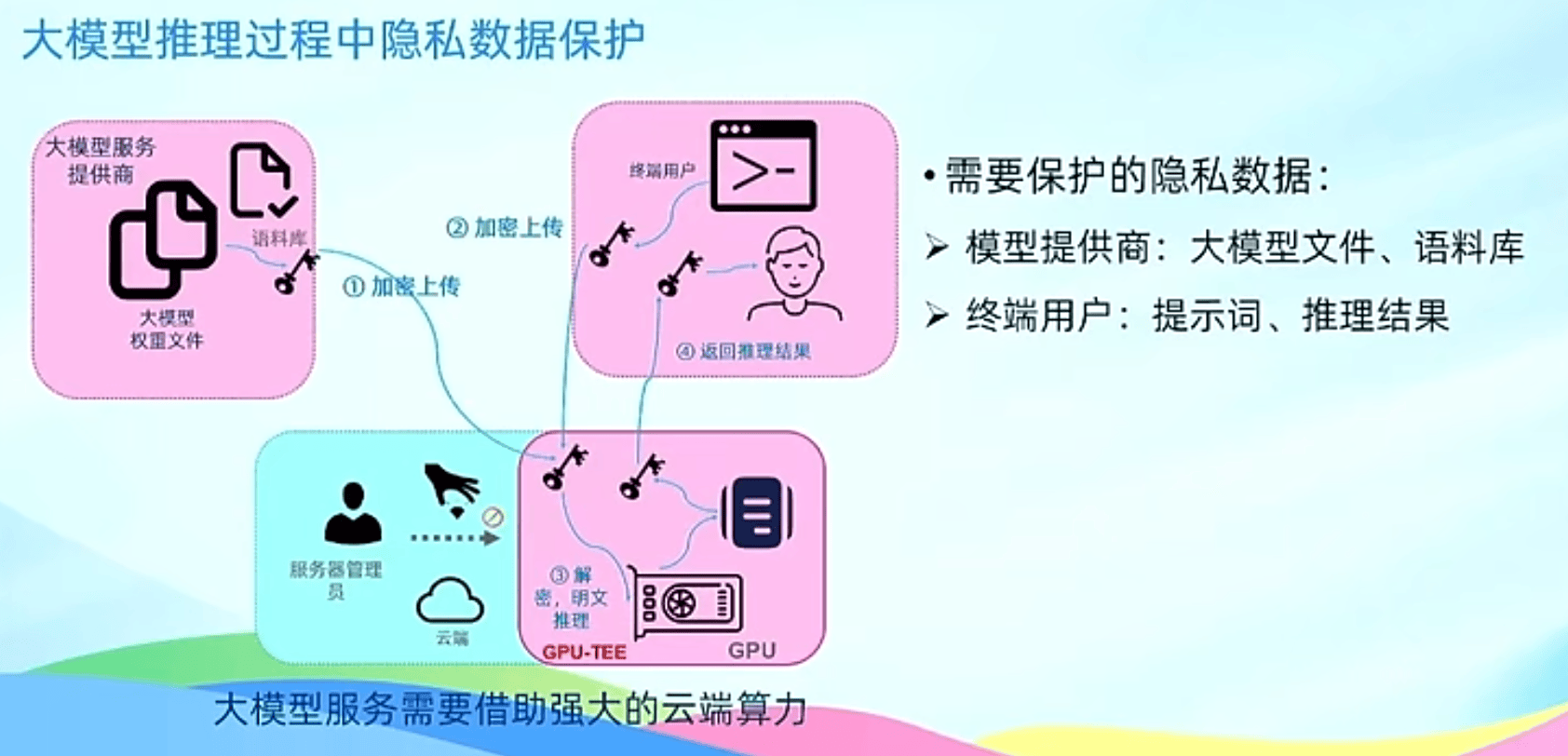

模型推理隐私数据保护

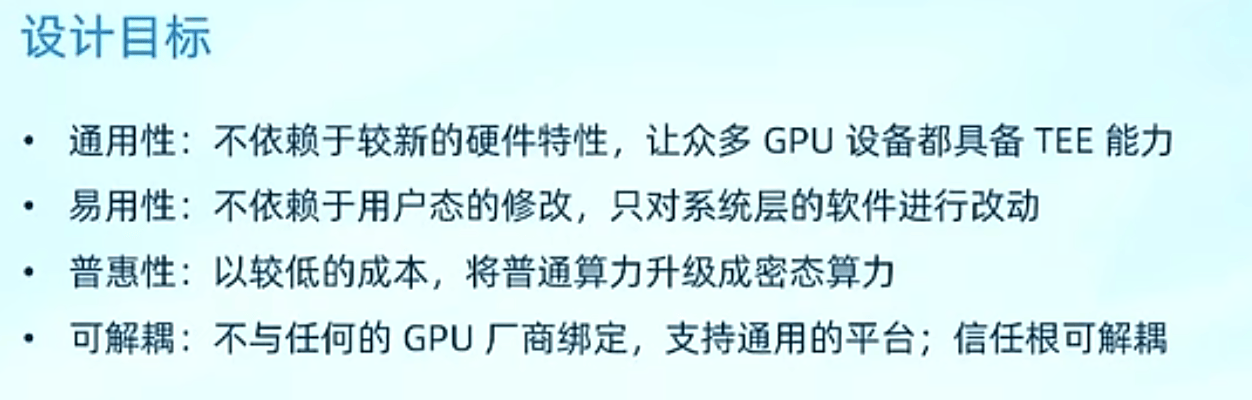

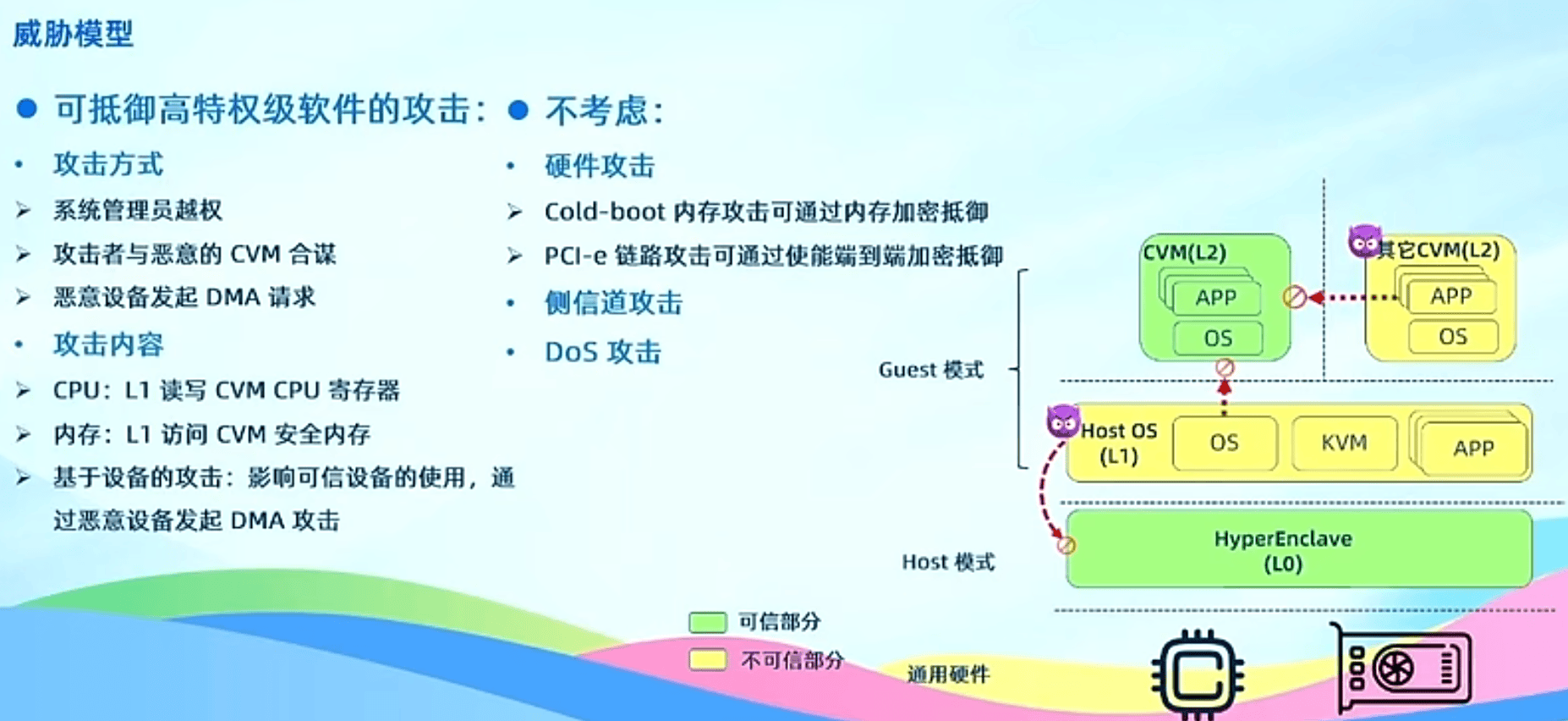

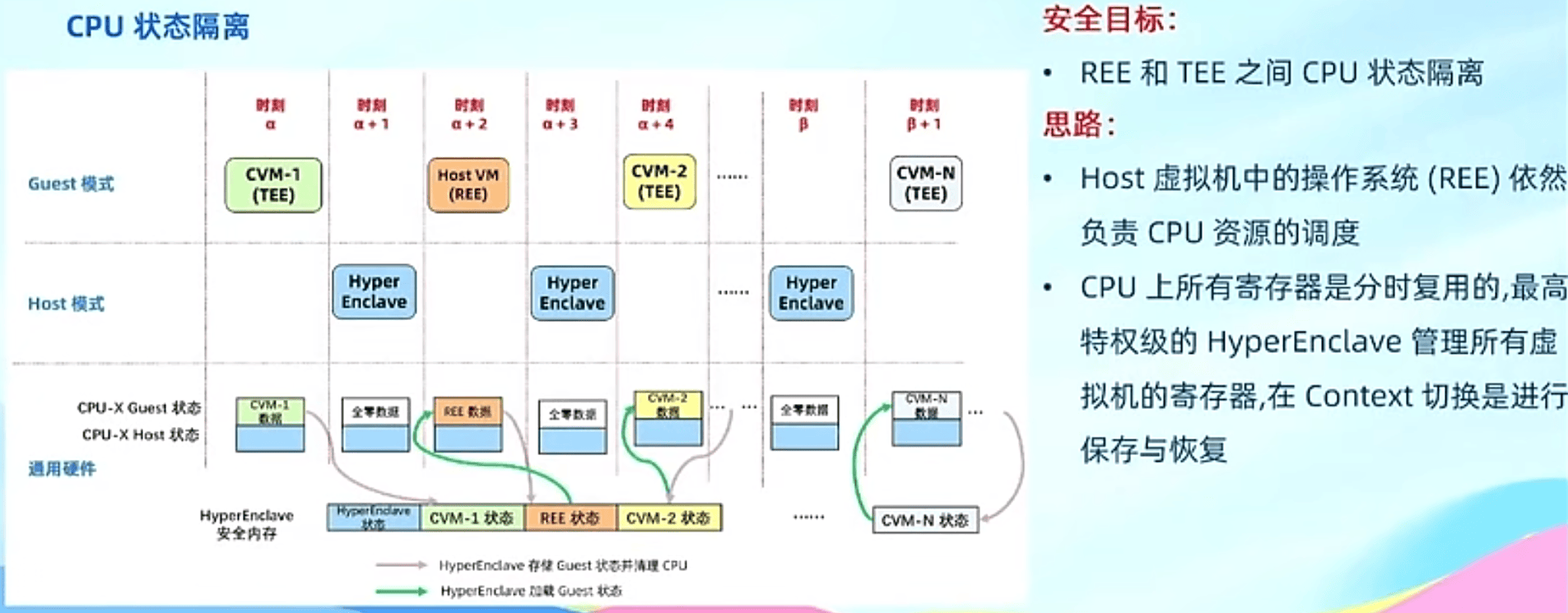

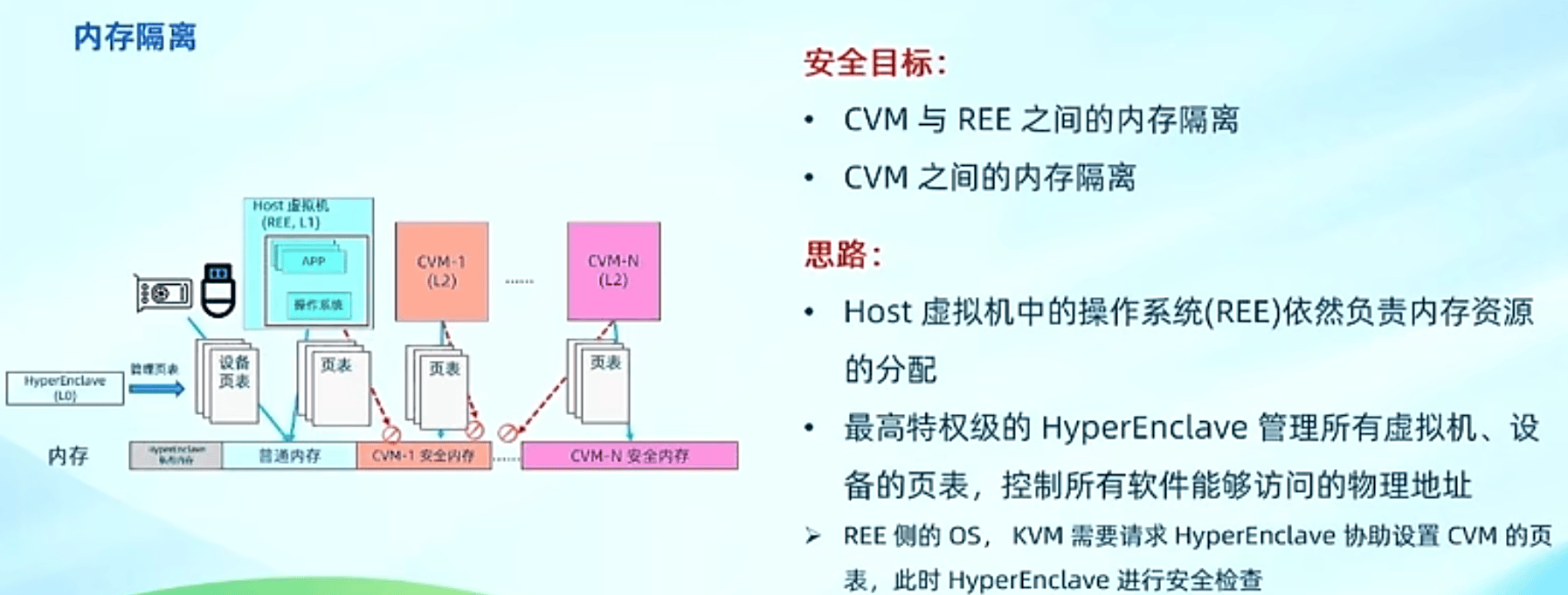

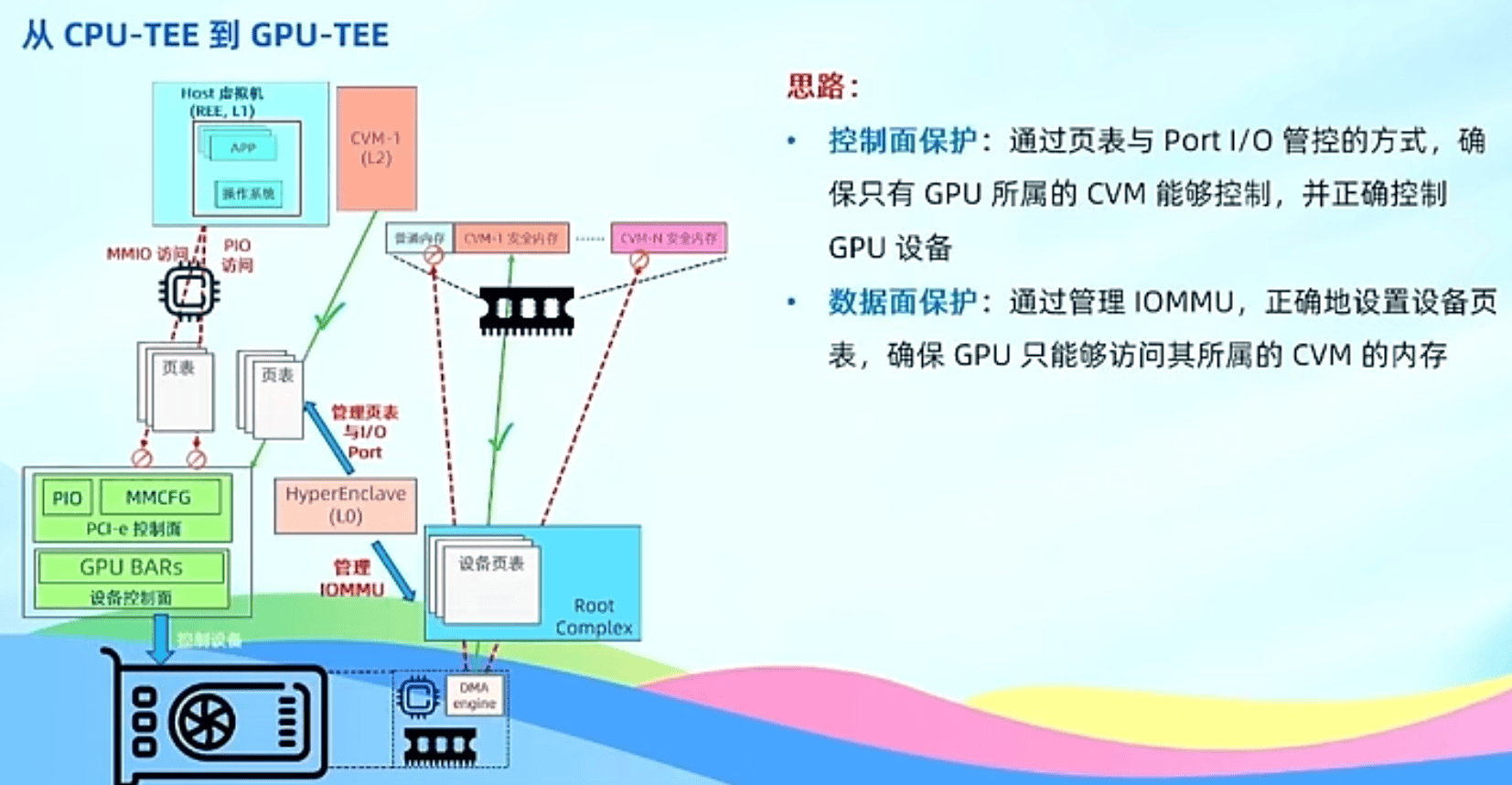

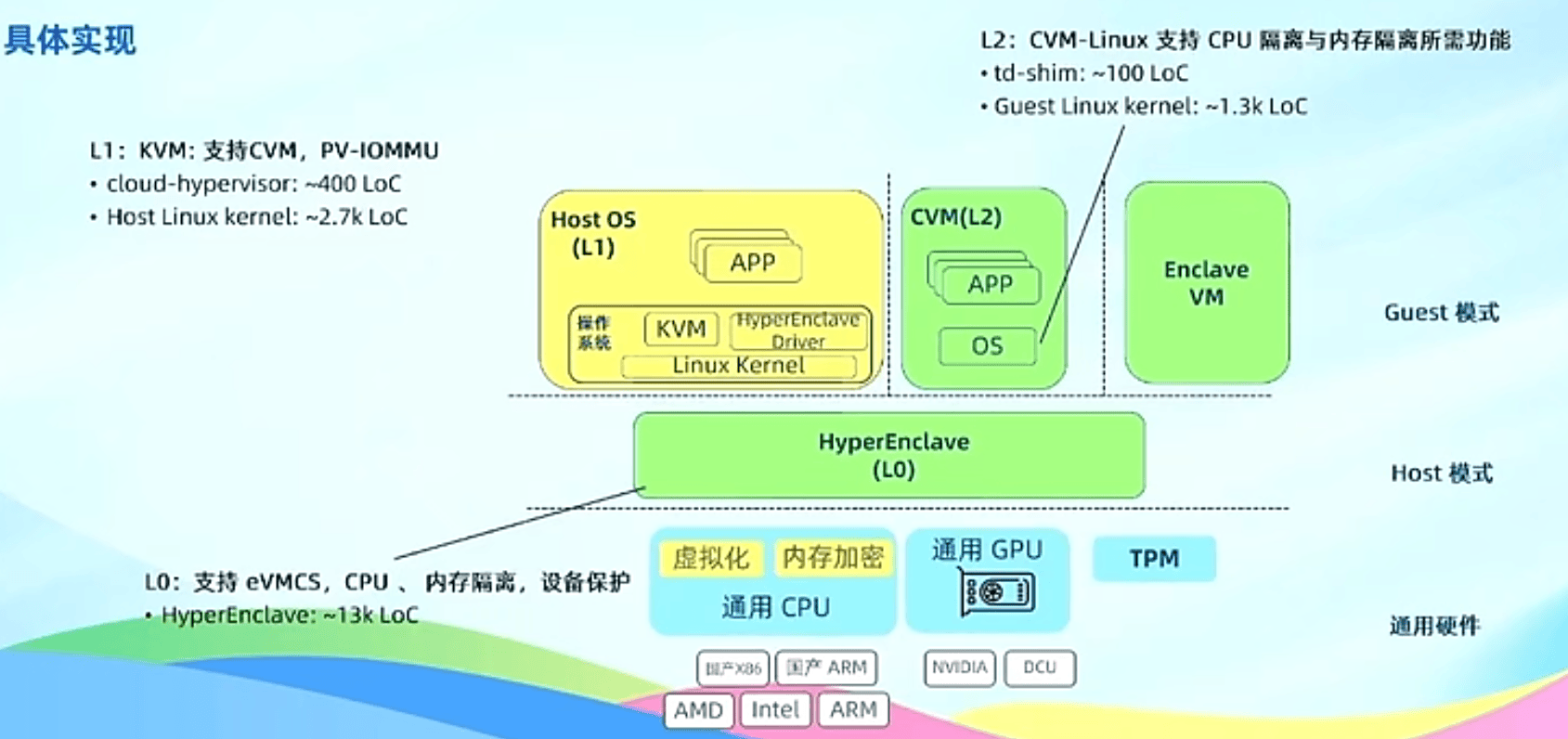

- HyperGPU设计

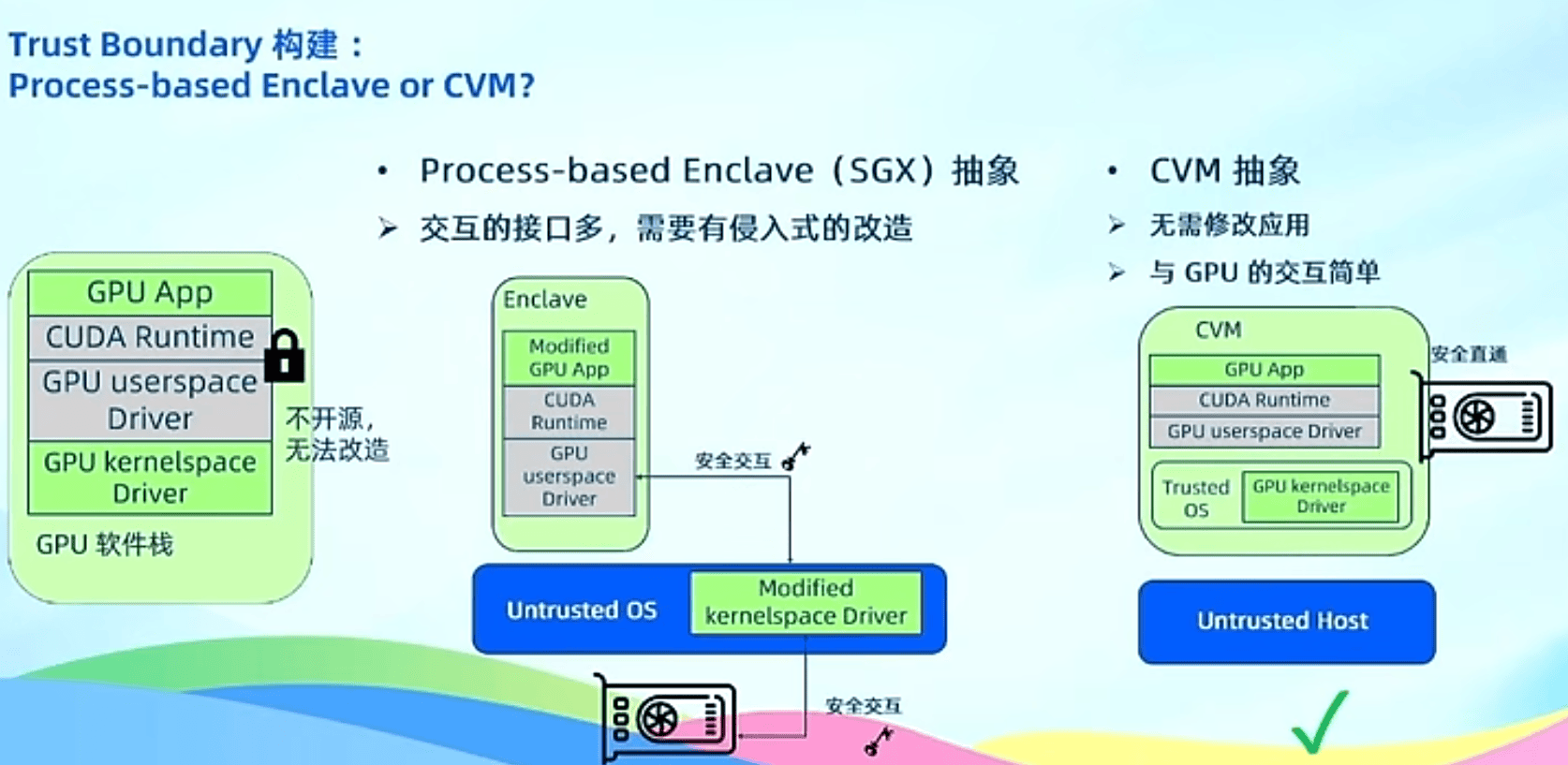

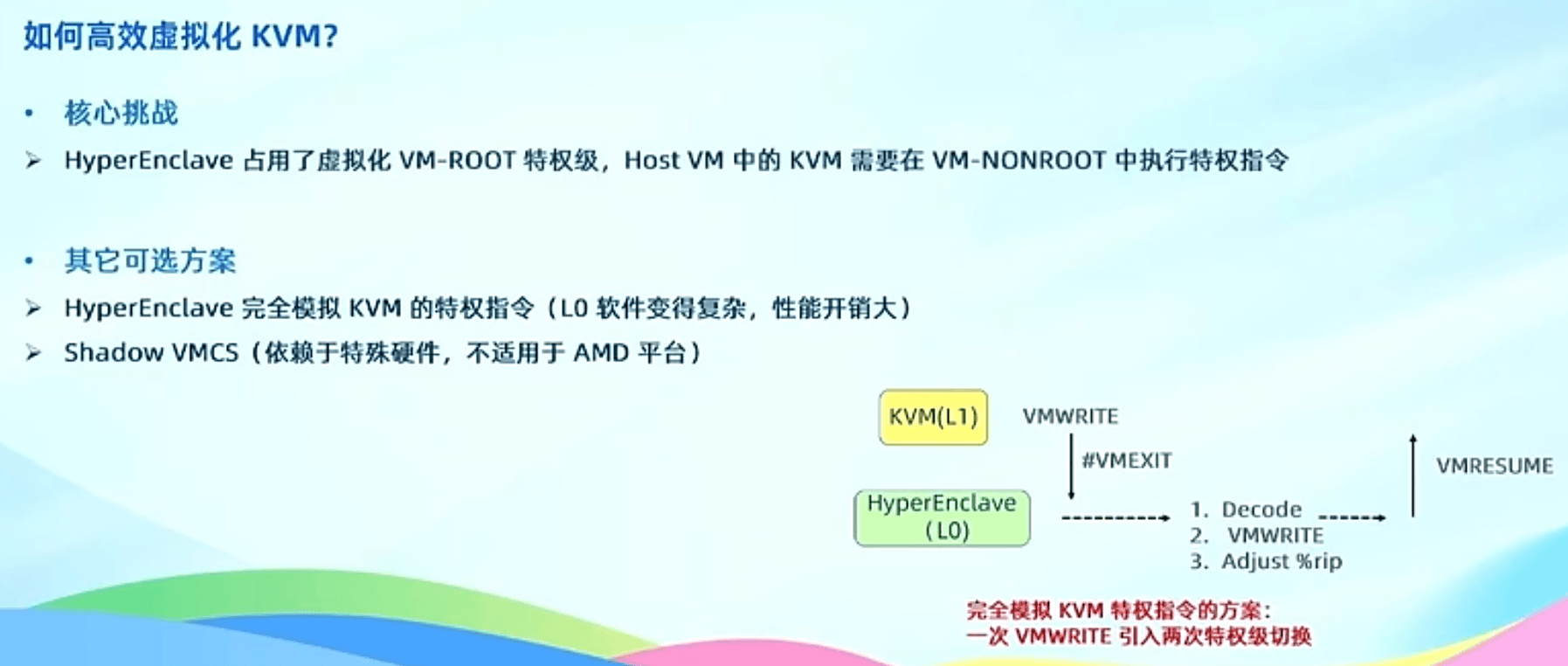

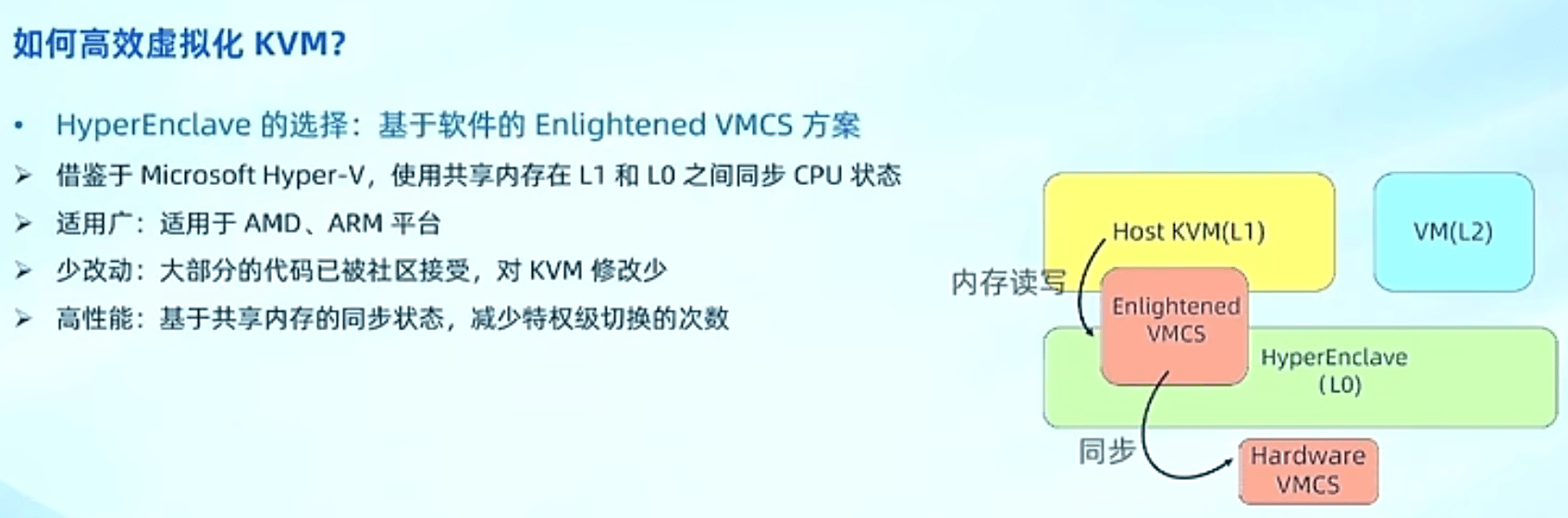

关键问题和解决办法

将普通设备升级为可信设备

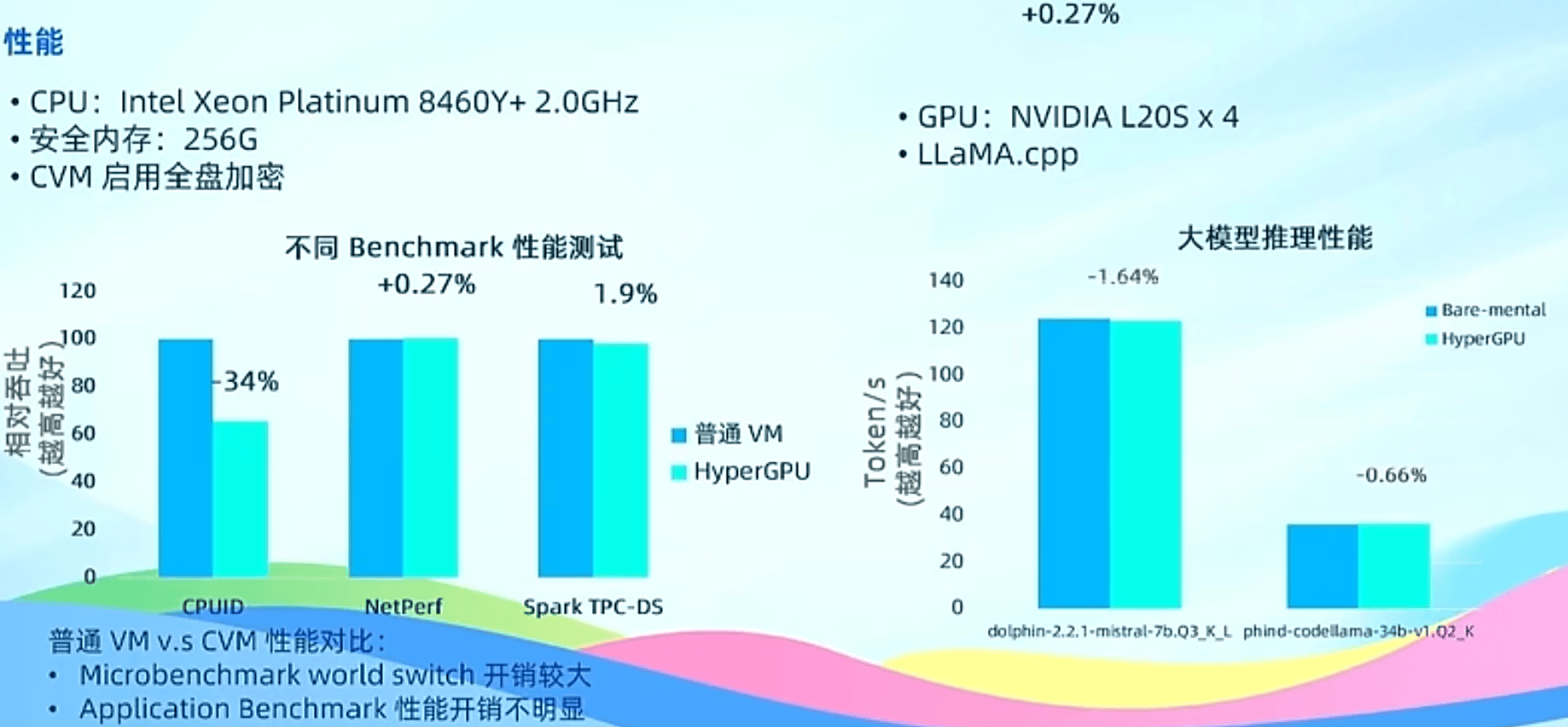

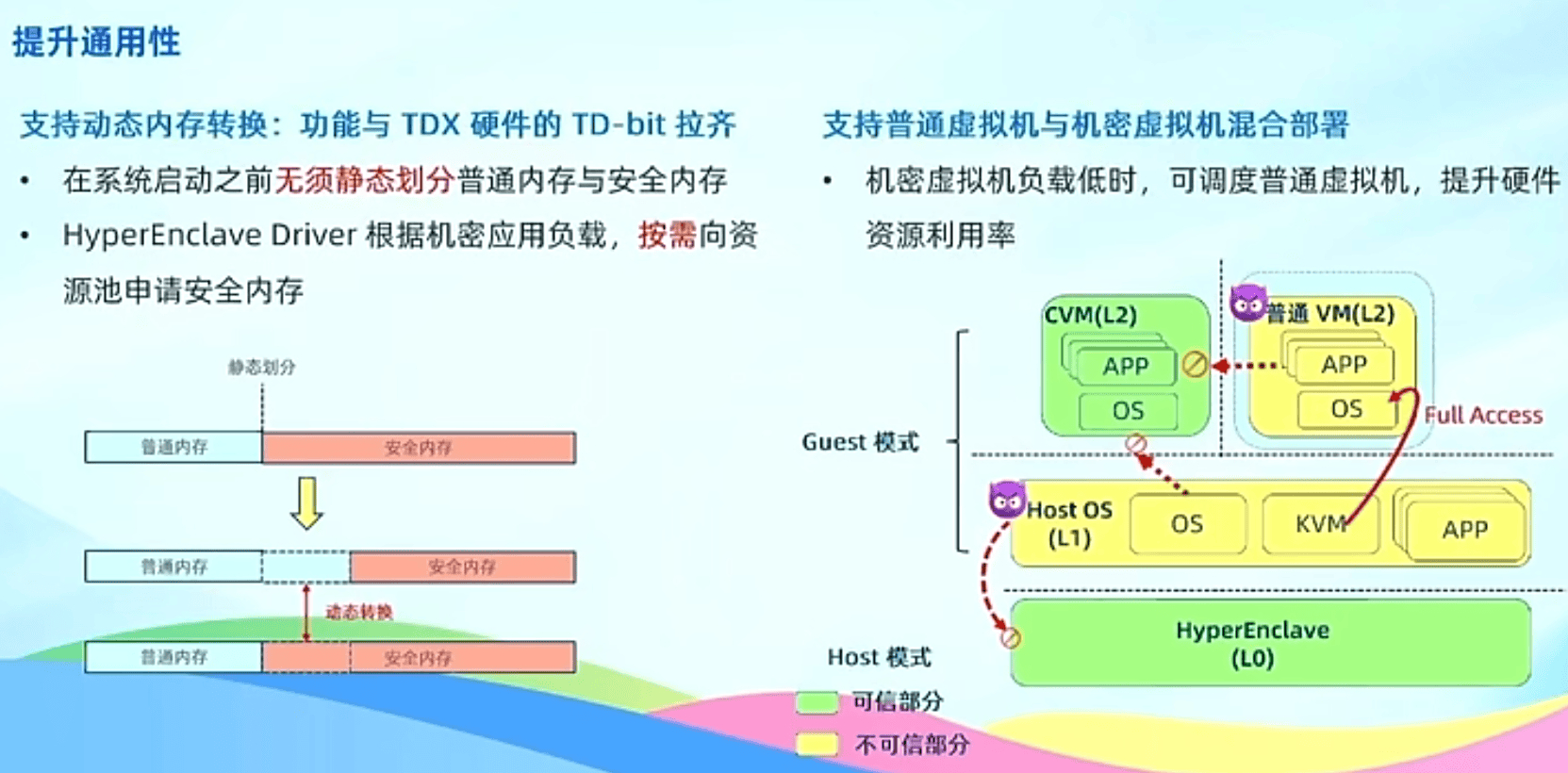

- HyperGPU的实现与性能

- 总结

零知识证明(ZKP)助力水务数据可信共享

PPT:https://studio.secretflow.com/activity/6fy6d326214172j/detail

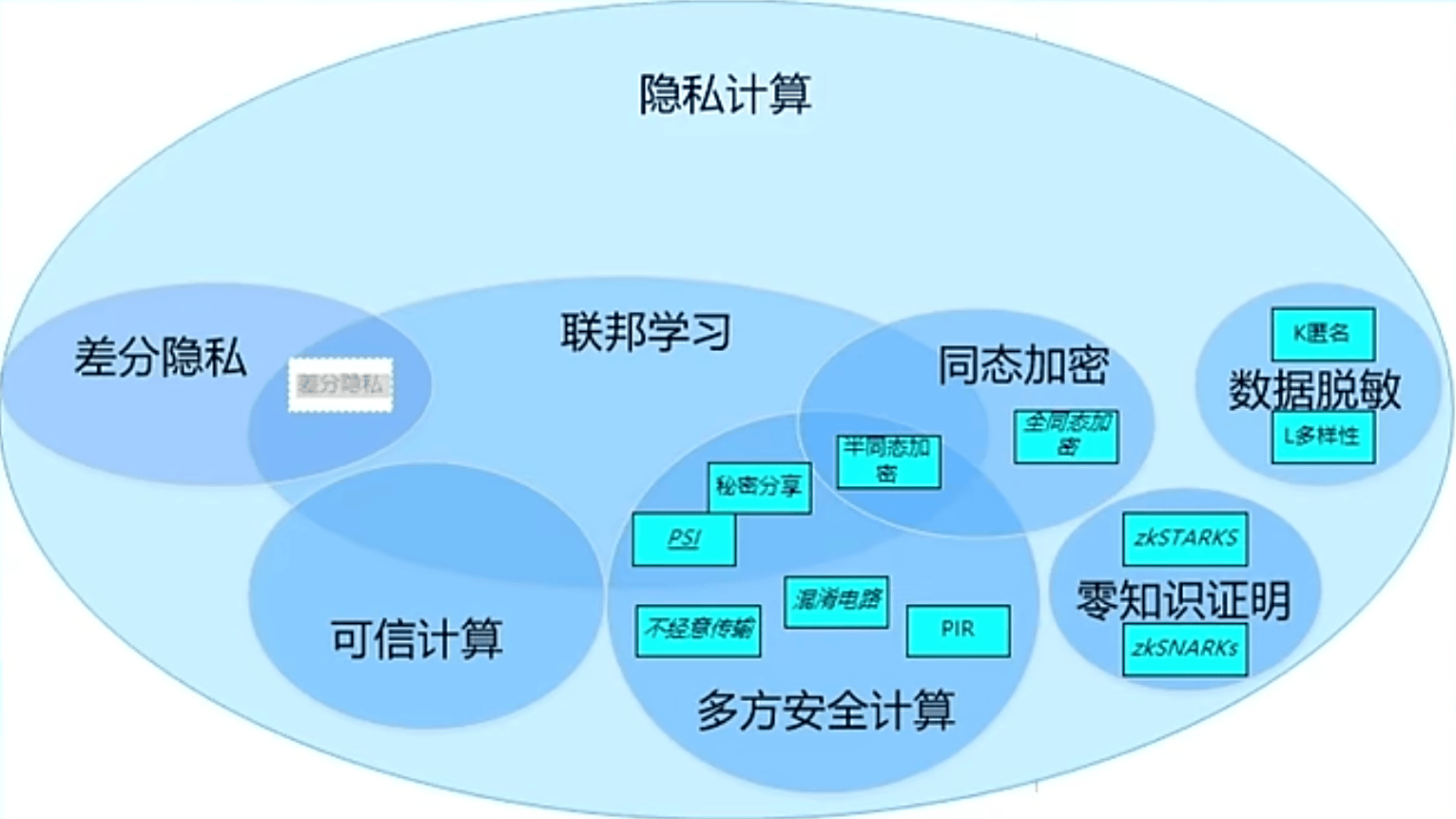

- 隐私计算技术栈

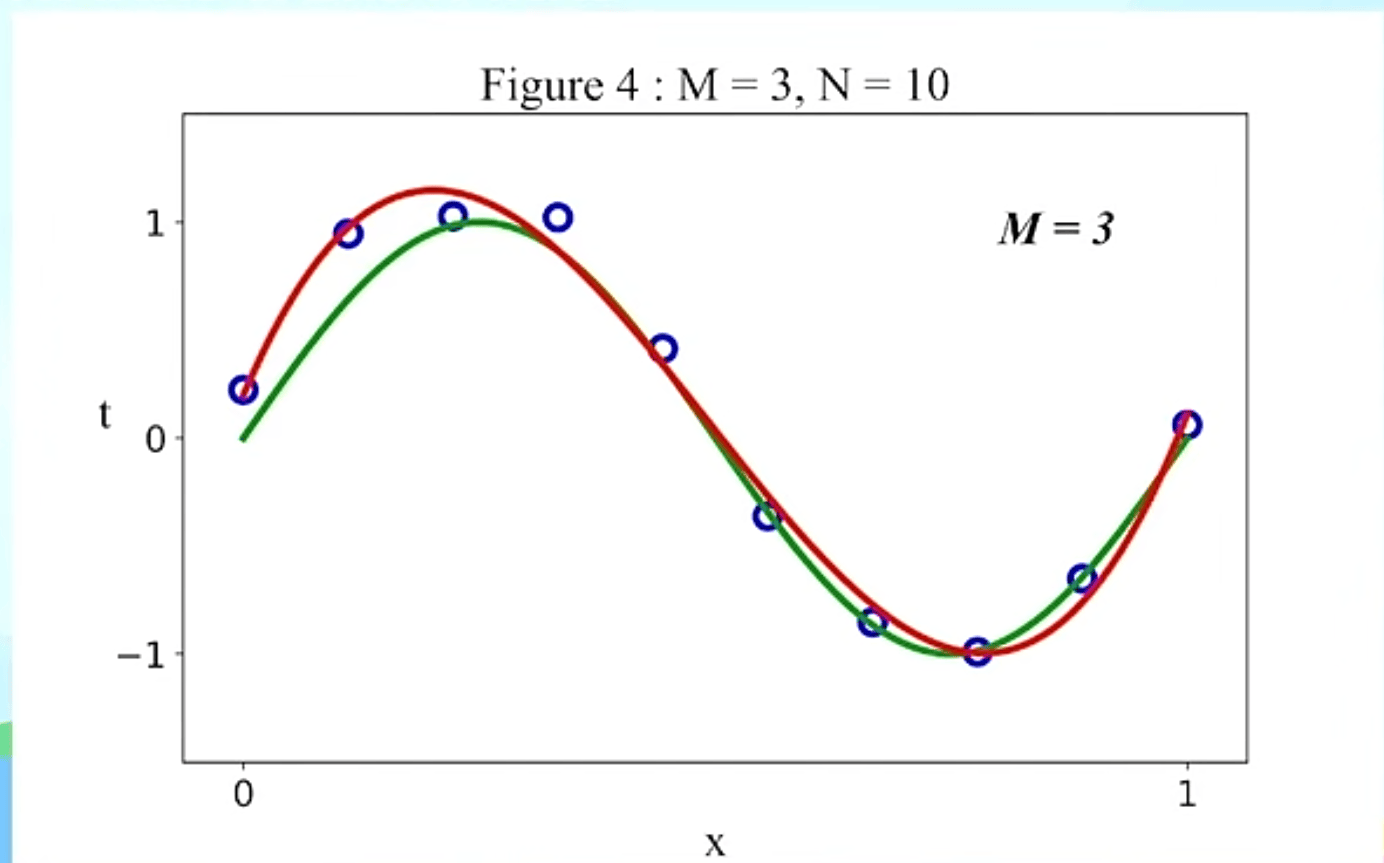

证明和计算的区别:证明关注计算过程是否合理

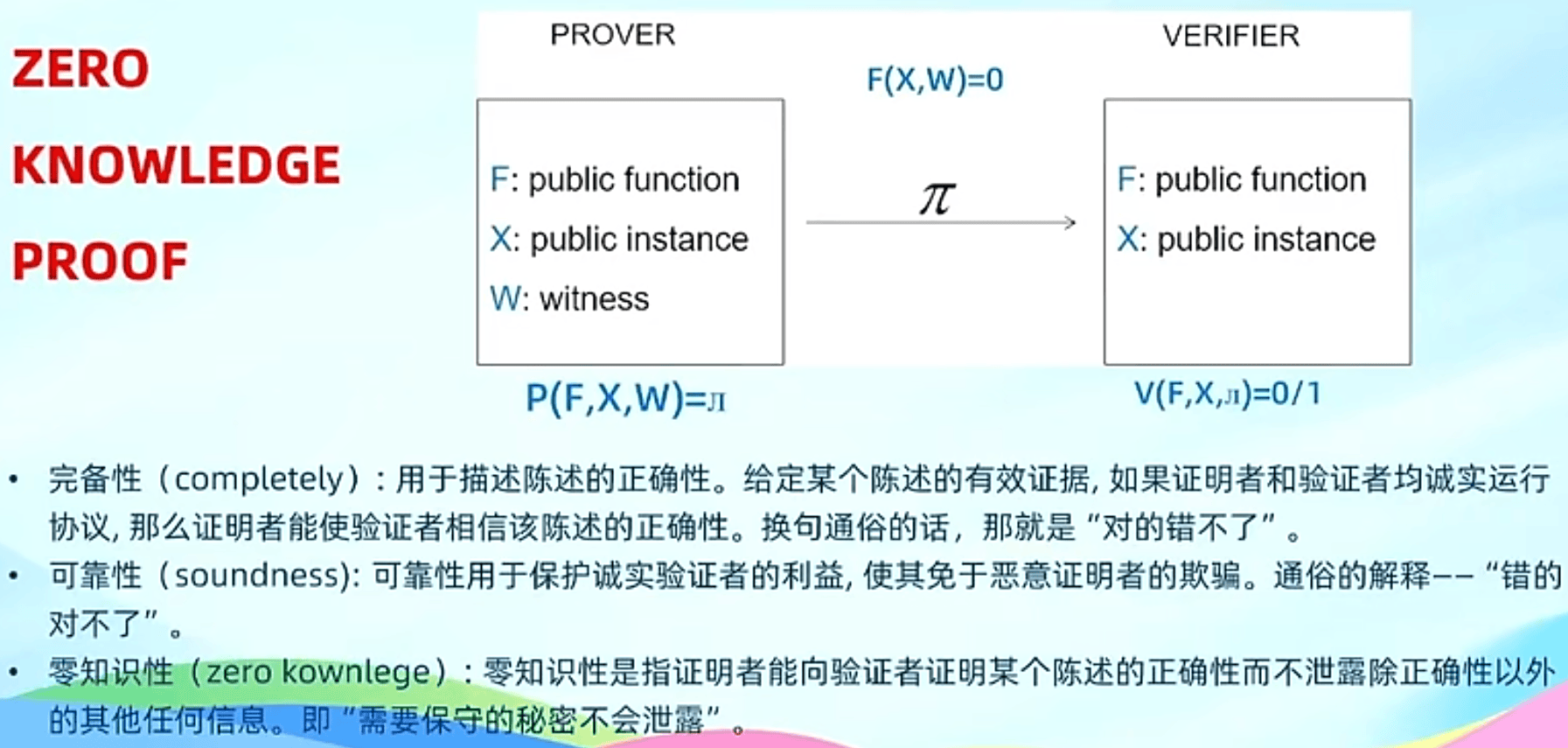

零知识证明:

准备阶段

- 公开:函数 F 和实例 X,任何人都能拿到。

- 私密:证明者 P 掌握 W,使得 F(X, W)=0(满足某个特定关系)。

- 目标:让验证者 V 确信“F(X, W)=0 成立”,但 V 依旧不知道 W 是什么。

证明阶段(P→V)

- P 运行算法 P(F, X, W) 产生一段交互消息 J(图中的 PROOF)。

- J 看起来像随机数,但它暗含“只有知道 W 才能造出来”的结构。

验证阶段(V→P)

- V 拿到 J 后,用公开函数 V(F, X, J) 检查:

- 输出 1 表示接受(相信关系成立);

- 输出 0 表示拒绝。

- V 在整个过程中得不到 W 的任何信息。

举个例子,想象一个环形洞穴,中间有上锁的门,需要密码 W 才能打开。

- 公开信息 F:门“密码锁”的验证机制。

- 公开实例 X:洞穴入口到门的具体路径编号。

- 秘密 W:密码本身。

步骤:

- P 先进洞,随机选择左边或右边走到门后。

- V 站在外面,随机喊“左边”或“右边”。

- P 必须从指定方向出现;如果不知道密码,每次只有 50% 概率成功。

- 重复 20 次后,V 确信 P 真的知道密码,却一次也没听到密码本身。

这就是把“零知识”直观化:V 只看到 P 每次都能从正确方向出来,就证明了P一定拥有密码,但V从未获得密码。

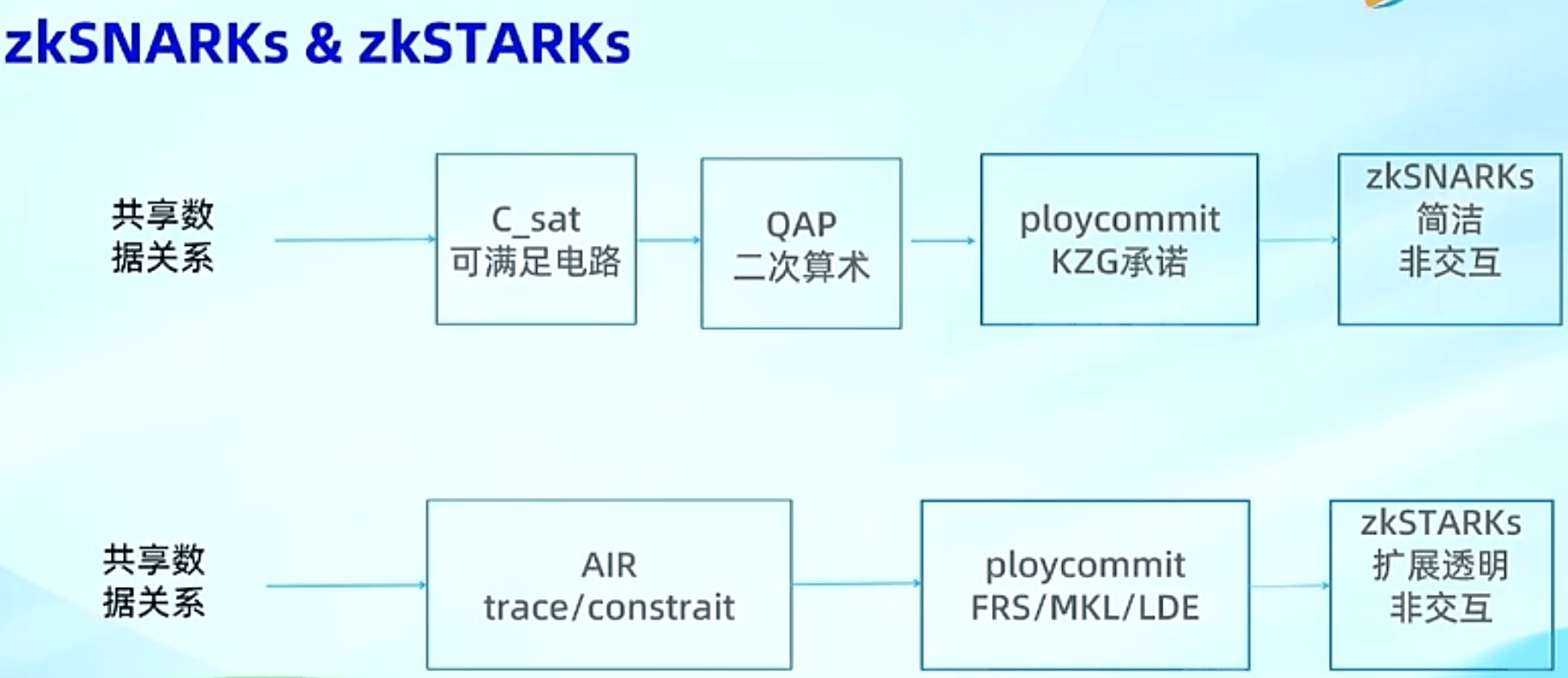

- ZKP技术应用探索

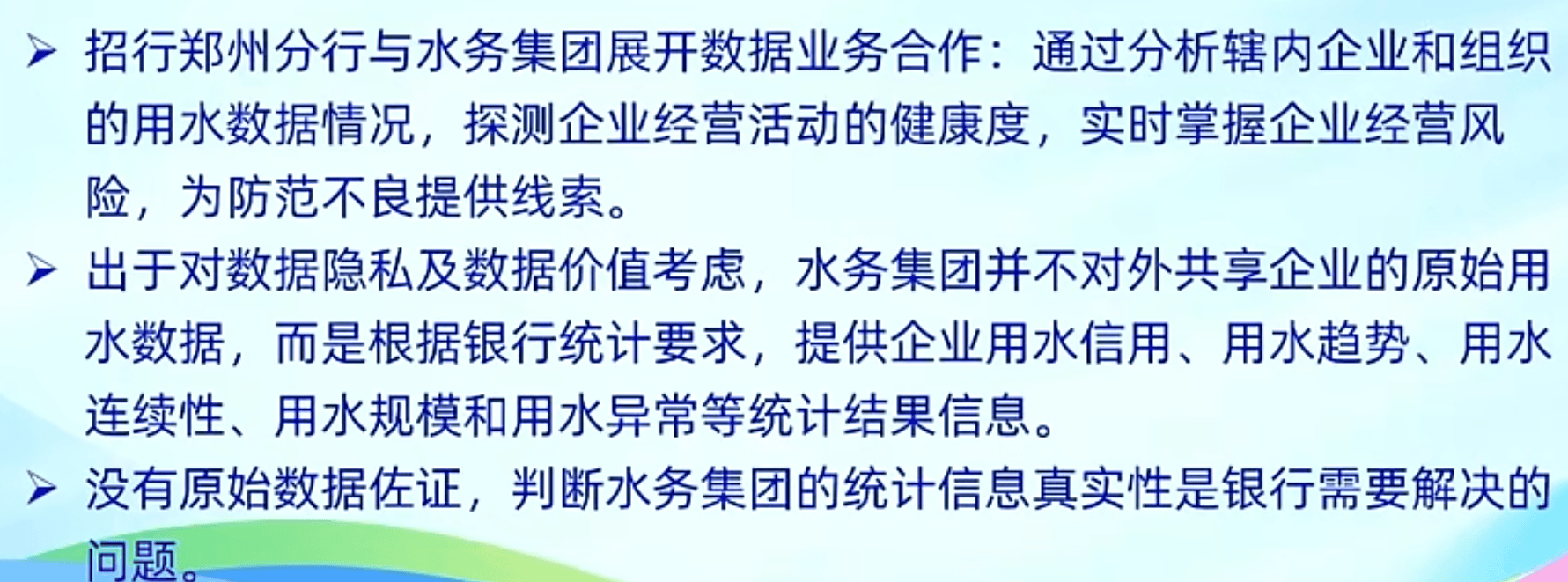

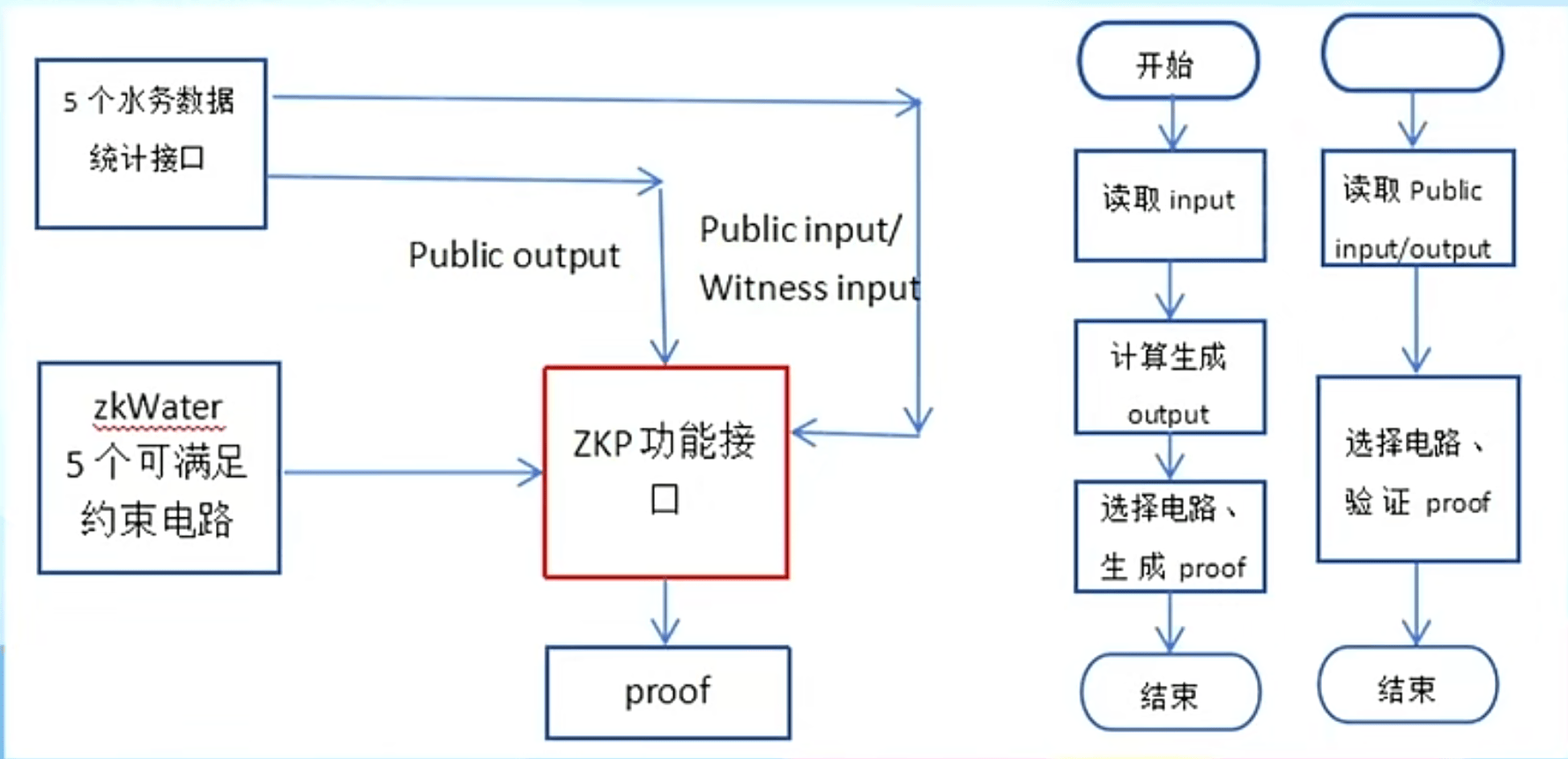

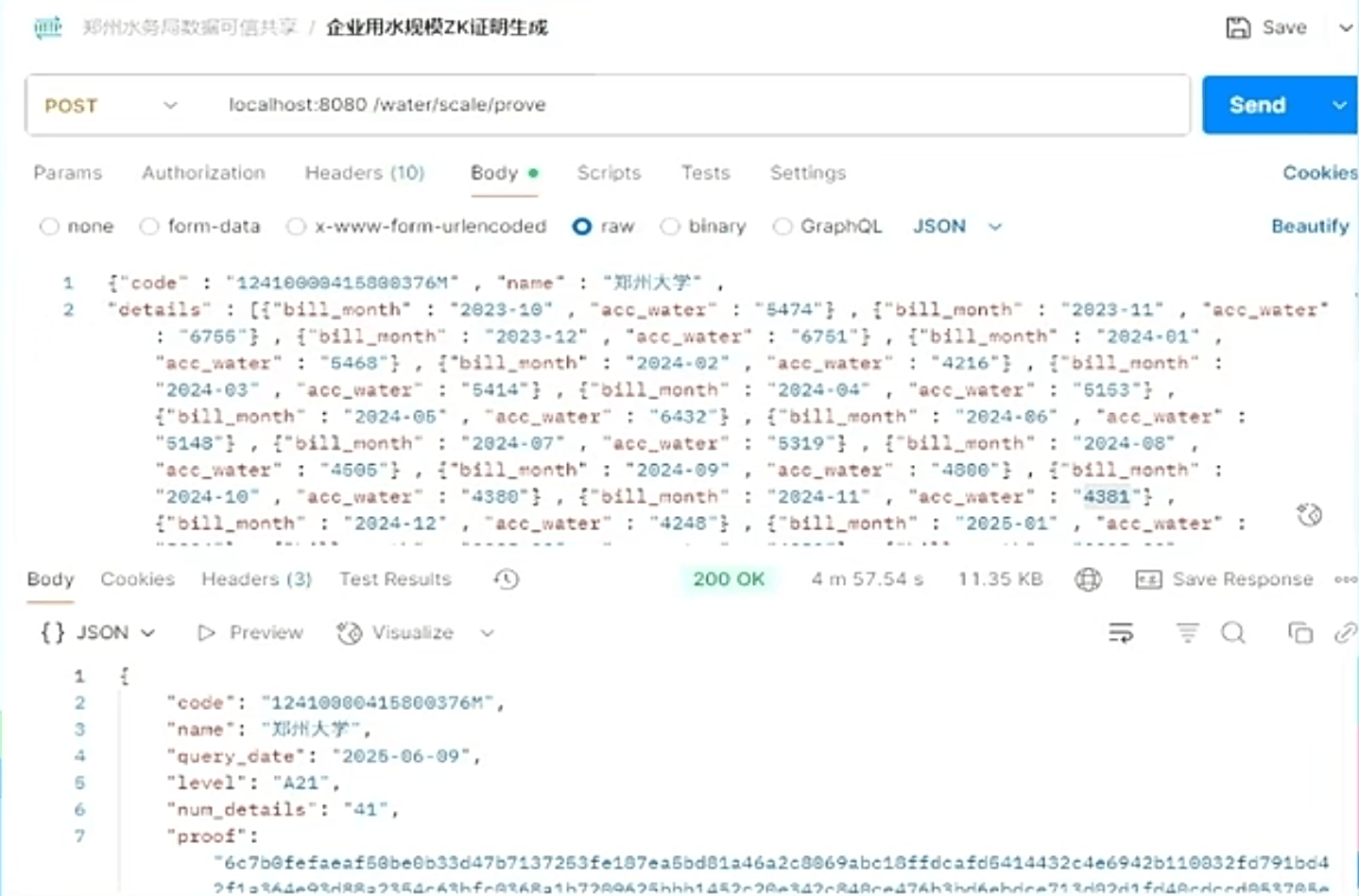

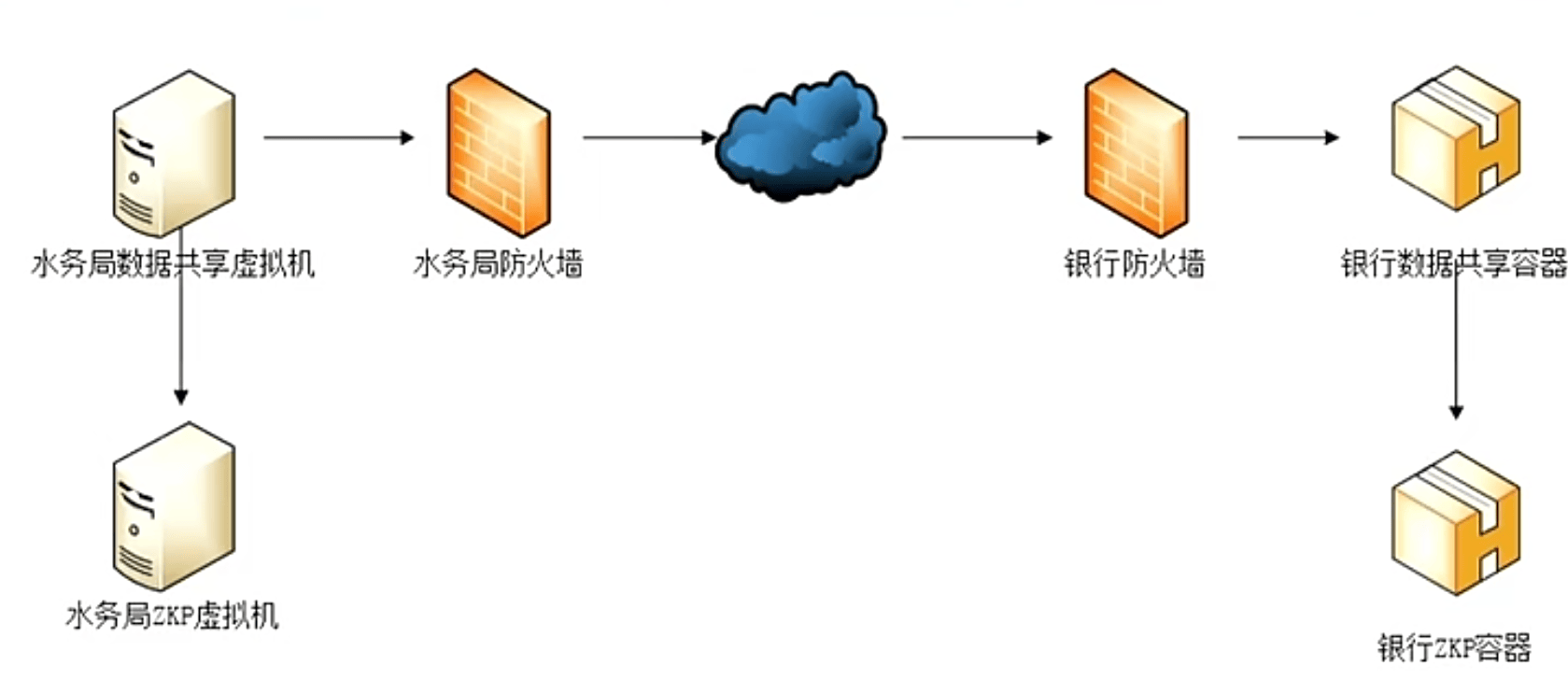

- 水务数据可信共享

应用部署

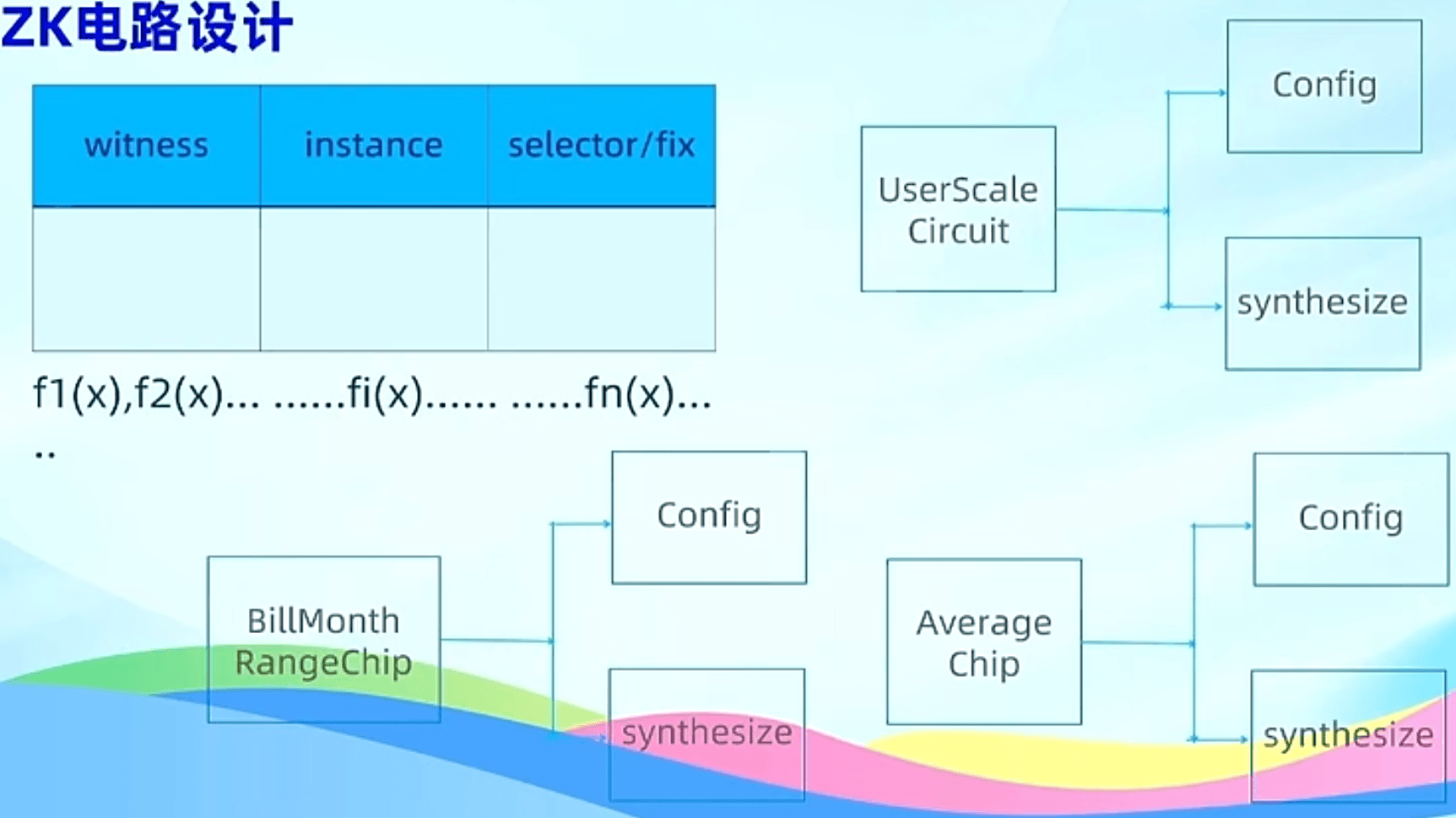

- ZKP应用设计、实现和价值

浙公网安备 33010602011771号

浙公网安备 33010602011771号