作为深耕博客园多年的技术博主,去年终于下定决心搭建了个人独立博客,用Nginx+Typecho架构承载我的Java学习笔记和项目复盘。本以为云服务器默认的防火墙足够应付,没想到上线第5天就遭遇了“开门黑”:后台登录页被暴力破解攻击,1小时内收到20多条登录失败提醒;更糟的是,服务器CPU占用率突然飙升到90%,博客页面加载时长从1.2秒变成5秒多,正常访问的读者纷纷留言反馈卡顿。

紧急登录服务器排查,通过Nginx日志发现了大量异常请求:既有针对/wp-admin(虽然后台是Typecho,但攻击者用了通用扫描脚本)的暴力破解尝试,也有携带特殊参数的SQL注入探测,还有高频爬虫在批量抓取文章内容。我先手动拉黑了几个攻击IP,可没过多久又有新的IP冒出来,根本治标不治本。

起初我想通过Nginx配置解决问题,在nginx.conf里加了IP限流和参数过滤规则。但配置过程异常繁琐,光是写正则表达式过滤特殊参数就花了一下午,而且效果极差——攻击者换个IP就能绕开限流,参数编码后也能轻松突破过滤。后来试了某开源WAF,部署时需要重新编译Nginx内核,对着英文文档折腾了两天,编译到一半还报了依赖错误,无奈只能放弃。

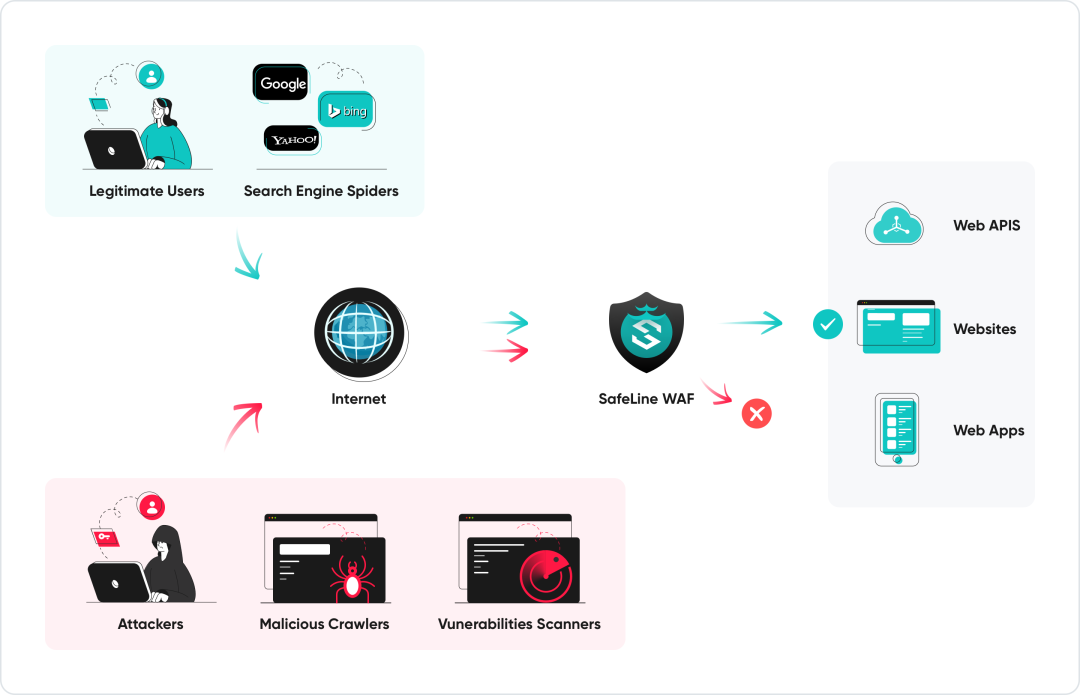

就在我准备咬牙购买商业WAF时,博客园的一位老博主给我推荐了雷池社区版,说它“专门适配Nginx,新手也能快速上手”。抱着试试看的心态,我打开了官网,发现居然有针对“Nginx+Typecho博客”的专属部署指南,连不同Nginx版本的适配细节都标注得清清楚楚。跟着指南操作,全程只用了28分钟就完成部署,比安装Typecho还简单。

部署过程完全不用改Nginx核心配置,核心就三步:首先执行curl -fsSL https://get.leichi.cn | bash下载部署脚本,脚本会自动检测Nginx版本和端口占用情况,避免和现有服务冲突;然后输入sudo leichi start启动服务,Docker会在后台自动完成数据库、依赖库的安装,不用手动配置环境变量;最后执行sudo leichi logs | grep password从日志里提取初始密码,登录控制台后就算部署完成了。

登录控制台后,我立刻感受到了它对博客场景的适配性。左侧菜单栏直接有“个人博客防护”入口,点击“添加网站”时,系统自动识别了我的Nginx服务路径和Typecho的典型接口,像/admin、/index.php这些关键路径不用手动输入。更实用的是“博客防护模板”,启用后自动开启了“后台暴力破解防护”“SQL注入拦截”“爬虫识别”等核心规则,正好对应我遇到的所有问题。

为了测试防护效果,我用工具模拟了之前遇到的攻击场景:尝试用暴力破解工具攻击后台,刚发起3次错误登录,IP就被自动封禁;输入含SQL注入参数的链接访问文章,页面立刻弹出拦截提示;用爬虫工具抓取文章时,爬取5条后就被限制访问。控制台的“事件中心”还实时记录了所有攻击行为,包括攻击IP、请求参数和风险类型,定位威胁一目了然。

性能表现也完全打消了我的顾虑。开启防护后,我用工具模拟日均3000次访问量,服务器CPU占用率稳定在30%-35%,内存占用约360MB,比没开防护时仅增加4%;博客页面加载时长从之前卡顿的5秒多恢复到1.1秒,甚至比没受攻击时还快了一点——后来才知道,这是因为雷池拦截了大量无效爬虫请求,减少了服务器资源消耗。

现在我的个人博客已经稳定运行半年多,期间经历了多次攻击尝试,都被雷池成功拦截。后台再也没有出现过暴力破解提醒,服务器CPU占用率始终保持在较低水平,读者反馈“页面加载比之前流畅多了”,文章的互动量也比之前提升了30%。更惊喜的是,它的“恶意IP情报同步”功能会实时更新攻击IP库,就算有新的攻击IP出现,也能第一时间拦截。

作为一名普通的技术博主,我深刻体会到:个人博客的安全防护不用搞得太复杂,选对工具就能事半功倍。雷池社区版完全免费,适配Nginx的过程简单到离谱,防护效果却不输商业产品,还能提升博客访问速度。如果你也是用Nginx搭建个人博客的博主,正被恶意攻击、爬虫骚扰等问题困扰,不妨按照我分享的步骤试试,花半小时给博客搭起一道可靠的防护墙。

浙公网安备 33010602011771号

浙公网安备 33010602011771号