网络攻防 第二周学习总结

教材学习内容总结

网络攻防第一章让我初步了解了黑客道,以及网络攻防技术基本轮廓。一开始通过著名的网络攻防实际案例——**黛蛇蠕虫**事件向我们展示了黑客攻击的大体过程,从而引出网络攻防技术。然后,进行网络攻防技术介绍:利用软件安全漏洞的系统攻击,利用协议安全缺陷的网络协议攻击和利用人性弱点的社会工程学攻击。

物理攻击和社会工程学主要利用信息系统所处物理环境、使用的硬件以及所涉及的人存在的安全弱点。物理攻击是指攻击者通过各种技术手段绕开物理安全防护体系,从而进入受保护的设施场所或设备资源内,获取或破坏信息系统物理媒体中受保护信息的攻击方式。物理攻击通常需要攻击者真正入侵到受保护的物理空间里,存在着很大风险与挑战。社会工程学就是利用人类的愚蠢,使人们顺从你的意愿、满足你的欲望,操纵他人执行语气的动作或泄露机密信息的一门艺术与学问。

网络攻防第二章介绍了网络攻防实验环境的安装和配置,其中包括:靶机,攻击机,攻击检测、分析与防御平台,网络连接。介绍了SEED,Back Track 4,Windows XP Attacker等虚拟机镜像,并指导用VMware Workstation进行安装。

学习完前两章内容,我初步对网络攻防有了初步认识,并搭建了基本的网络攻防实验环境。

教材学习中的问题和解决过程

前两章内容主要是进行介绍网路攻防的科普,对于实验环境的搭建,确实遇到了几处BUG,接下来我会在下面实践安装过程阐述。

视频(1-5)学习中的问题和解决过程

KALI安装与介绍

首先安装了Vmware Workstation

接着进行KALI的安装

安装VMTools(便于与宿主机传输文件)

设置网络更新,使用了阿里云的源

deb http://mirrors.neusoft.edu.cn/kali/ kali main non-free contrib

deb-src http://mirrors.neusoft.edu.cn/kali/ kali main non-free contrib

deb http://mirrors.neusoft.edu.cn/kali-security kali/updates main contrib non-free

deb http://security.kali.org/kali-security/ sana/updates main contrib non-free

deb-src http://security.kali.org/kali-security/ sana/updates main contrib non-free

deb http://security.kali.org/kali kali-rolling main non-free contrib

deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb http://mirrors.aliyun.com/kali sana main non-free contrib

deb-src http://mirrors.aliyun.com/kali sana main non-free contrib

deb http://mirrors.aliyun.com/kali sana/updates main contrib non-free

deb-src http://mirrors.aliyun.com/kali sana/updates main contrib non-free

deb http://mirrors.ustc.edu.cn/kali-security sana/updates main contrib non-free

deb-src http://mirrors.ustc.edu.cn/kali-security sana/updates main contrib non-free

deb http://mirrors.ustc.edu.cn/kali-security sana/updates main contrib non-free

deb-src http://mirrors.ustc.edu.cn/kali-security sana/updates main contrib non-free

使用批处理配置VPN

apt-get install network-manager-openvpn-gnome

apt-get install network-manager-pptp

apt-get install network-manager-pptp-gnome

apt-get install network-manager-strongswan

apt-get install network-manager-openc

apt-get install network-manager-openc-gnome

KALI安全渗透测试的一般流程

介绍了kali linux工具包分类与一般流程

1 信息收集 2 漏洞分析 3 漏洞利用 4 权限维持 5 文档编辑

信息收集---google hack

通过互联网网站搜集信息

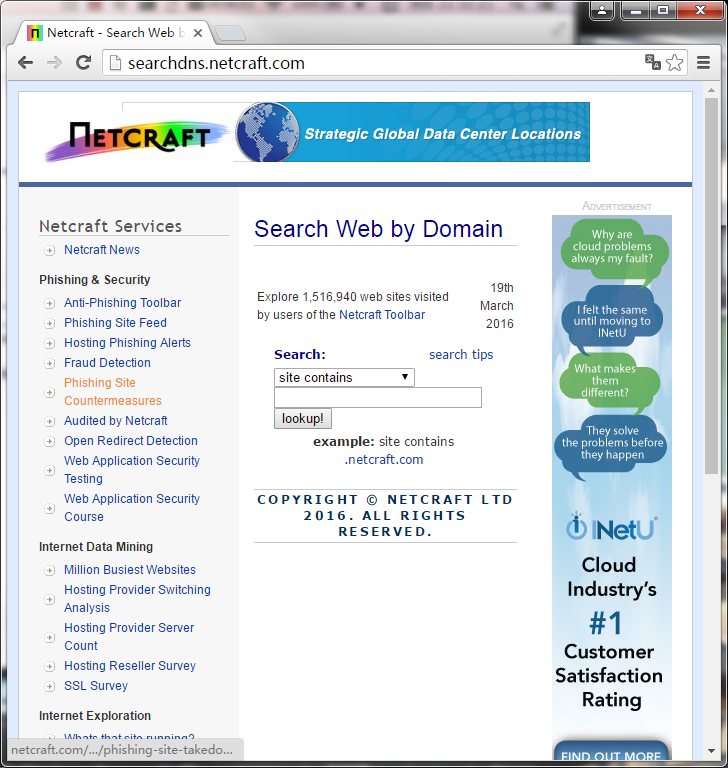

子域名信息:searchdns.netcraft.com

theHarvester信息搜索工具

theharvester -d+域名地址

metagoofil 通过搜索引擎下载指定后缀的文档

metagoofil -d 163.com -t xls -l 5 -n 5 -o files -f results.htm

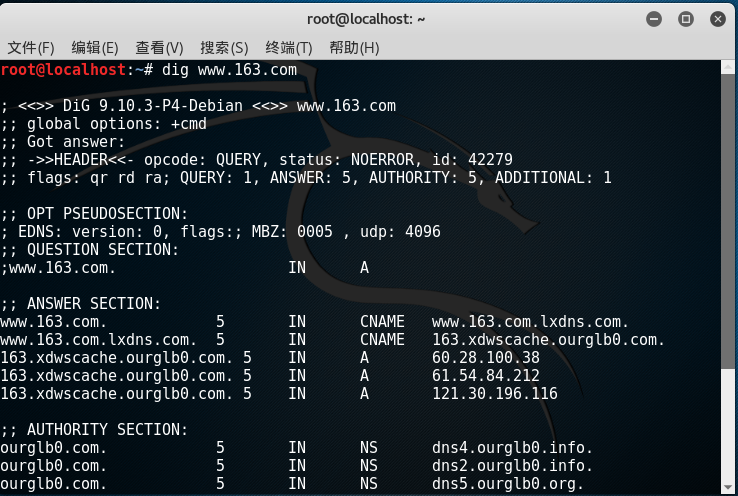

1.使用dig进行域名解析

2.使用dig进行域传送漏洞测试

3.子域名枚举工具介绍与使用

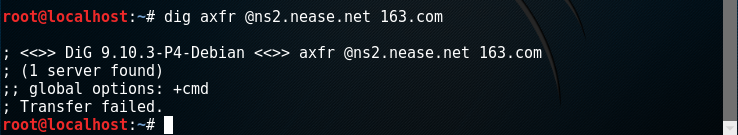

使用dig进行域传送漏洞测试

dig NS DomainName 获取目标域名使用的服务器

选择一台可能存在漏洞的进行测试,如果存在漏洞就会列出该域名所有的记录。

无无域传送漏洞会给出以下信息。

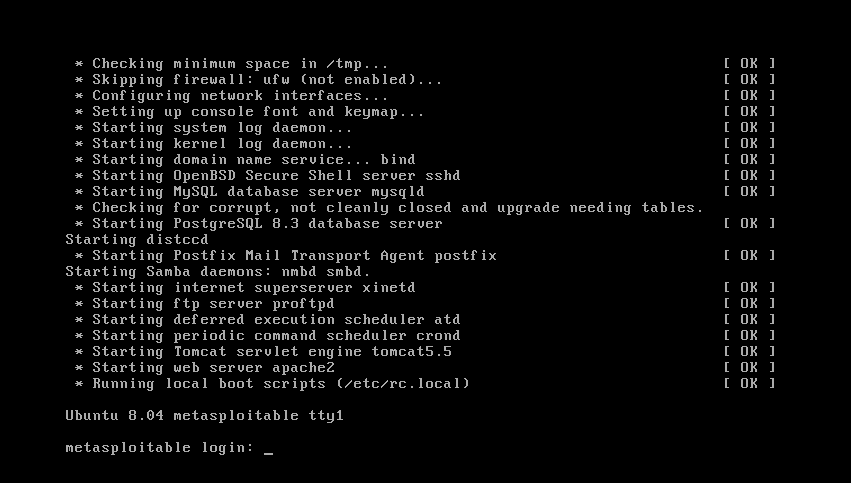

网络攻防环境搭建——靶机(metasploitable)搭建

metasploitable ubuntu 安装成功

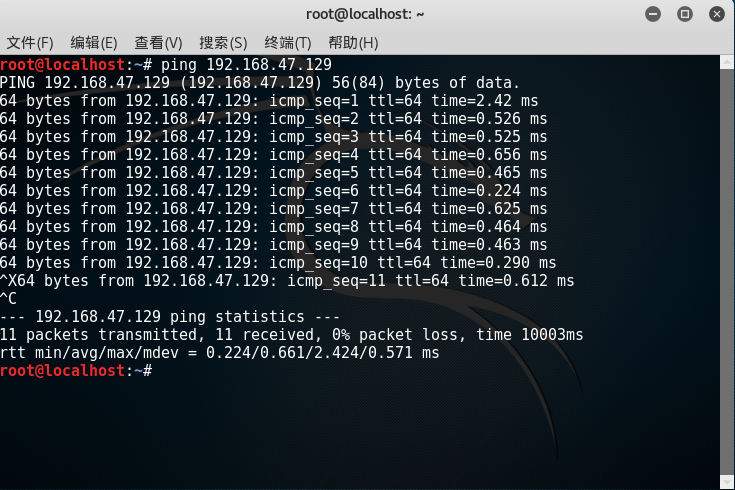

获取靶机的IP地址

ping命令看是否KALI能联通靶机,实验证实可以联通。

浙公网安备 33010602011771号

浙公网安备 33010602011771号