摘要:  🏅个人排名 🚩签到 hello CTFer 1、题目描述: [非西电] 同学注意: 欢迎你来到MoeCTF 2023,祝你玩的开心! 请收下我们送给你的第一份礼物: https://cyberchef.org/#recipe=From_Base64('A-Za-z0-9%2B/%3D',true 阅读全文

🏅个人排名 🚩签到 hello CTFer 1、题目描述: [非西电] 同学注意: 欢迎你来到MoeCTF 2023,祝你玩的开心! 请收下我们送给你的第一份礼物: https://cyberchef.org/#recipe=From_Base64('A-Za-z0-9%2B/%3D',true 阅读全文

🏅个人排名 🚩签到 hello CTFer 1、题目描述: [非西电] 同学注意: 欢迎你来到MoeCTF 2023,祝你玩的开心! 请收下我们送给你的第一份礼物: https://cyberchef.org/#recipe=From_Base64('A-Za-z0-9%2B/%3D',true 阅读全文

🏅个人排名 🚩签到 hello CTFer 1、题目描述: [非西电] 同学注意: 欢迎你来到MoeCTF 2023,祝你玩的开心! 请收下我们送给你的第一份礼物: https://cyberchef.org/#recipe=From_Base64('A-Za-z0-9%2B/%3D',true 阅读全文

posted @ 2023-08-30 12:46

Kicky_Mu

阅读(11632)

评论(1)

推荐(2)

1、解题 输入个40位的数,输出wrong flag,但是不在这个main函数里面的print出来的,查找字符串也只看到这一个地方有wrong,在return出接着动态调试,发现是按照最前面的push 进去的值来执行的 应该是在retn的时候弹出栈的时候正好弹出之前压入的函数地址,然后执行,先执行1

1、解题 输入个40位的数,输出wrong flag,但是不在这个main函数里面的print出来的,查找字符串也只看到这一个地方有wrong,在return出接着动态调试,发现是按照最前面的push 进去的值来执行的 应该是在retn的时候弹出栈的时候正好弹出之前压入的函数地址,然后执行,先执行1  1、题目描述: 题目代码 from Crypto.Util.number import getPrime, bytes_to_long def YiJiuJiuQiNian(Wo, Xue, Hui, Le, Kai): Qi = 1997 Che = Wo+Hui if Le==1 else Wo

1、题目描述: 题目代码 from Crypto.Util.number import getPrime, bytes_to_long def YiJiuJiuQiNian(Wo, Xue, Hui, Le, Kai): Qi = 1997 Che = Wo+Hui if Le==1 else Wo  1、题目描述: 查看代码 from Crypto.Util.number import * from secret import secret, flag def encrypt(m): return pow(m, e, n) assert flag == b"dasctf{" + secret +

1、题目描述: 查看代码 from Crypto.Util.number import * from secret import secret, flag def encrypt(m): return pow(m, e, n) assert flag == b"dasctf{" + secret +  1、题目描述: 查看代码 from Crypto.Util.number import * from Crypto.Cipher import AES from hashlib import sha256 from random import randbytes, getrandbits from

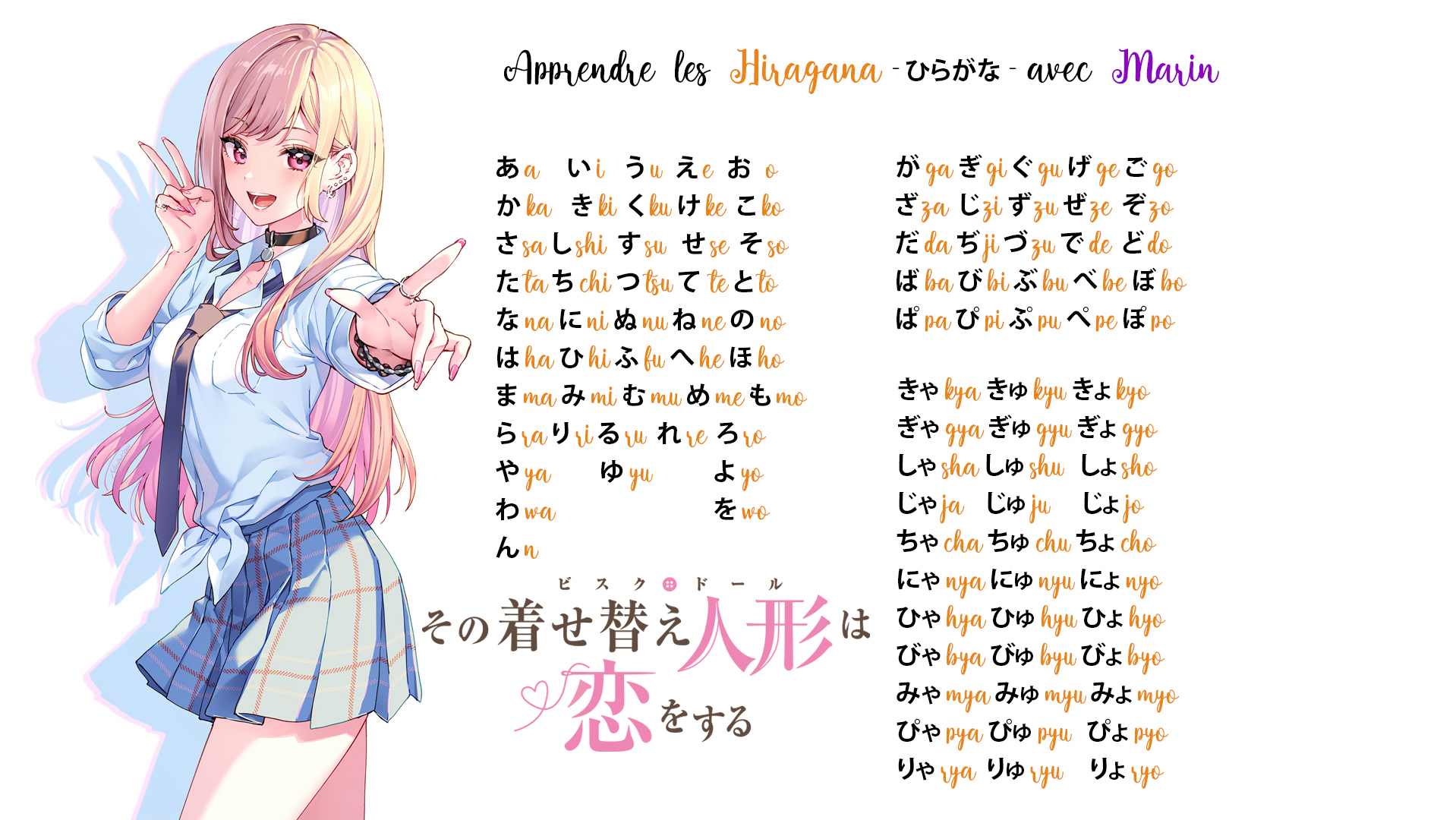

1、题目描述: 查看代码 from Crypto.Util.number import * from Crypto.Cipher import AES from hashlib import sha256 from random import randbytes, getrandbits from ![[CISCN 2023 初赛]puzzle](https://img2023.cnblogs.com/blog/3167109/202308/3167109-20230809164638427-2079445263.png) 1、要拼图,先要知道原图的宽高,给出的图片宽是不等的,先去计算一下 import os files = os.listdir('./tmp4') size = [] for file in files: with open('./tmp4/'+file,'rb') as fr: data = fr.

1、要拼图,先要知道原图的宽高,给出的图片宽是不等的,先去计算一下 import os files = os.listdir('./tmp4') size = [] for file in files: with open('./tmp4/'+file,'rb') as fr: data = fr.  在 test.py 源码中逐个分析可以使 ValueError 的条件可以得到这个: Integer(n).gcd(d) != 1 根据贝祖定理找一个私钥 d 是 p 的倍数的情况 import gmpy2from Crypto.Util.number import *from pwn import

在 test.py 源码中逐个分析可以使 ValueError 的条件可以得到这个: Integer(n).gcd(d) != 1 根据贝祖定理找一个私钥 d 是 p 的倍数的情况 import gmpy2from Crypto.Util.number import *from pwn import  可信度量1: 下发赛题进行连接输入密码 ls查看到一个文件夹,进入再次ls发现没什么信息,如下图: 执行指令grep -ra "flag{" / 得到flag: 可信度量2: 同样是非预期指令: cat /proc/22/task/22/environ

可信度量1: 下发赛题进行连接输入密码 ls查看到一个文件夹,进入再次ls发现没什么信息,如下图: 执行指令grep -ra "flag{" / 得到flag: 可信度量2: 同样是非预期指令: cat /proc/22/task/22/environ  解压得到xml文件 打开查看,丢给Copilot 得到: 进入网址: https://snap.berkeley.edu/snap/snap.html 打开附件xml文件得知 编写脚本: cipher = [102, 10, 13, 6, 28, 74, 3, 1, 3, 7, 85, 0, 4,

解压得到xml文件 打开查看,丢给Copilot 得到: 进入网址: https://snap.berkeley.edu/snap/snap.html 打开附件xml文件得知 编写脚本: cipher = [102, 10, 13, 6, 28, 74, 3, 1, 3, 7, 85, 0, 4,  打开附件看到三个图片,其中有一个题目.png 感觉像是跟前两张图片有关系,像是组合的,试着提取题目.png尺寸并且保存为一个字节组,根据题目.png再将前两张图片分别进行切片然后再根据字节组进行匹配,代码如下: import numpy as np from PIL import Image cla

打开附件看到三个图片,其中有一个题目.png 感觉像是跟前两张图片有关系,像是组合的,试着提取题目.png尺寸并且保存为一个字节组,根据题目.png再将前两张图片分别进行切片然后再根据字节组进行匹配,代码如下: import numpy as np from PIL import Image cla  浙公网安备 33010602011771号

浙公网安备 33010602011771号