记录一次打自己学校的过程

因为用校园网打别的学校被学校提醒了,所以打打自己学校的网站,为学校网络安全尽一份力嘛 (◍•ᴗ•◍)

第一步:信息收集

fofa搜索

子域名挖掘

奥利给,一顿操作之后,找到了比较脆弱的网站

网站服务器:Microsoft-IIS/7.0

操作系统:Windows

技术语言:ASP.NET

第二步:先来扫描一下看看有没有敏感信息

还真扫描到了,数据库备份,通过账号密码顺利的进入了后台,结果......后台毛都没有,难道进错后台了?又找到一个后台,进入之后发现......毛都没有,啊这。。两个后台都没有敏感信息和操作模块,只有个框架(o(╥﹏╥)o),再扫还有后台,但是备份里面的账号密码都登不上,只能想其他方法了。

第三步:来看一看他们的信息,CMS有没有熟悉的漏洞

中间件IIS容易产生IIS短命名漏洞,经过验证,的确存在短命名漏洞,扫描了一圈发现处理数据库备份没啥可利用的信息。

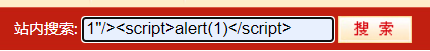

第四步:简单找一下SQL和XSS

通过闭合,也是打到了第一个XSS,主界面就有XSS,看起来网站防御力不怎么强

SQL注入通过扫描,也是扫出来了奥,既然有SQL注入了直接拿下数据库,通过数据库,找到账号密码,直接进入后台。

有一点很难受,就是账号密码找到了,好几个后台也找到了,密码就是不对,最终还是之上了一个管理员的后台,不是超级管理员。。。。。。。我都有账户可登录了我不得来一波越权,一顿操作,发现越不过去。

第五步:进去后台看看有没有上传点,或者别的方式getshell

溜达了一圈,发现可以发表文章,没其他的了,怕被处分呀,收手了。。。

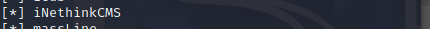

第六步:看我在爆出的数据库里面找到了什么?

iNethinkCMS,这个CMS没见过,是我目光短浅了,搜索一下

这感情不就来了嘛,下载下来源码,进行代码审计,发现ASP.NET的....咱也不会呀

(o(╥﹏╥)o)

总结:

存在漏洞:SQL注入,XSS注入,数据库备份泄露,IIS短命名漏洞,用扫描器扫到一个基于长密码的PHP函数验证漏洞

没有getshell感觉这波亏了,漏洞已提交学校

存在漏洞:SQL注入,XSS注入,数据库备份泄露,IIS短命名漏洞,用扫描器扫到一个基于长密码的PHP函数验证漏洞

存在漏洞:SQL注入,XSS注入,数据库备份泄露,IIS短命名漏洞,用扫描器扫到一个基于长密码的PHP函数验证漏洞

浙公网安备 33010602011771号

浙公网安备 33010602011771号