路由技术

1.路由分类

直连路由:当网络设备的某个接口g0/0/1配置了一个地址100.1.1.1,这个设备会自动产生1条关于100段的路由,对应的g0/0/1接口

静态路由: 当网络设备,要去往某个目的地,给200.200.200.200发包,身上没有200段的接口的,手工协商一条路由

动态路由(ospf,rip,isis):开启ospf功能,设置自动生成去往各个目的地的路由表项

2.路由优先级选择:

优先原则:

1.先比较精确度,最长掩码优先

2.再比较协议优先级

直连: 协议优先级0

静态: 协议优先级60

动态(ospf):协议优先级10

3.再比较开销值

4.如果前三项都相同,形成等价路由

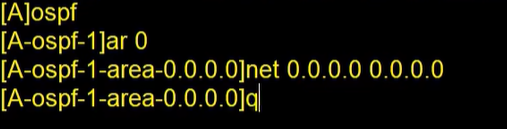

3.ospf开启

1>开启ospf

2>把osfpf放进一个区域area 0

3>net 0.0.0.0 0.0.0.0

4>q

实际中可以对ospf进行提速

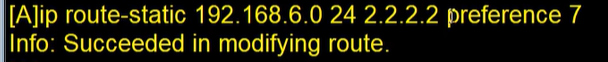

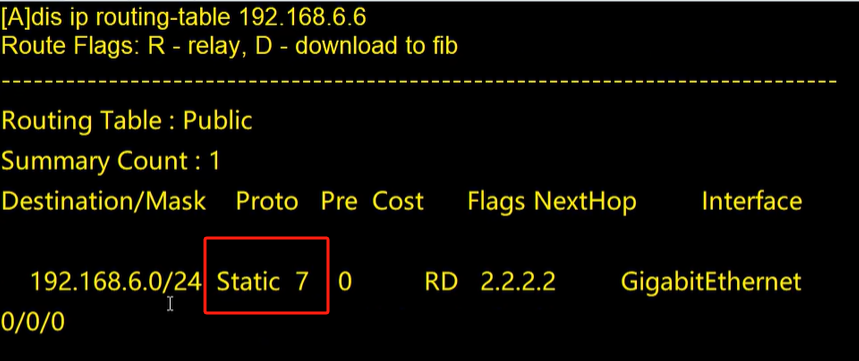

4.修改静态路由的协议优先级

ip route-static 192.168.6.0 2.2.2.2 preference 7

5.vlan:虚拟局域网

主要作用:隔离作用,隔离的是引起故障的包,连通的是正常的包

1>故障隔离

2>广播隔离

6.vlan接口类型

1>access:只有一个1个vlan通过的时候就用access

2>trunk:有多个vlan通过,就使用trunk类型

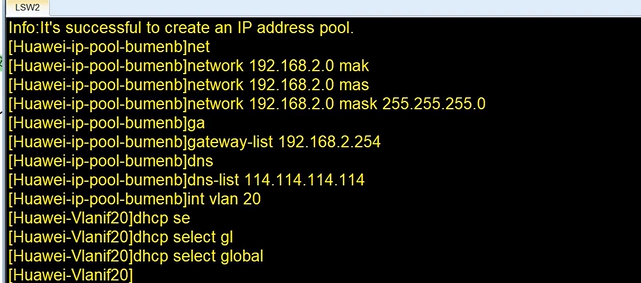

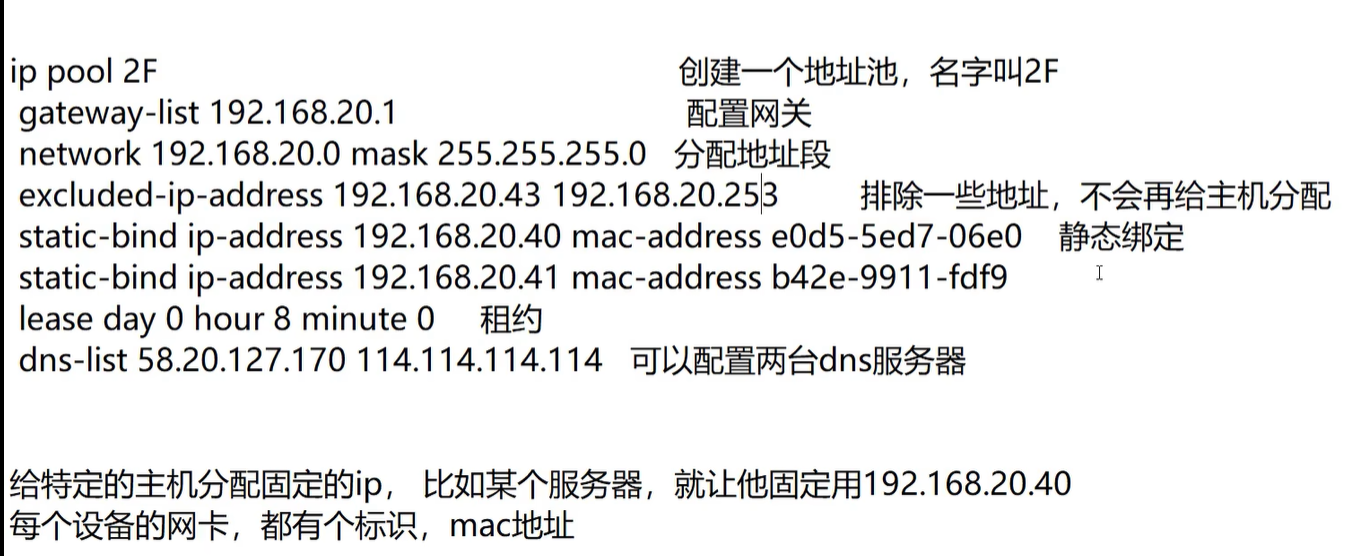

7.企业级DHCP配置

1>在三层交换机上开启DHCP功能

dhcp enable

2>创建地址池

ip pool bumenA

network 192.168.1.0 mask 255.255.255.0

gateway-list 192.168.1.254

dns-list 114.114.114.114

3>在网关接口下启用dhcp

在三层接口下启用dhcp

int vlan 10

dhcp select global

4>另外一个网段的dhcp

8.配置路由

1>添加去往互联网的路由

2>添加回程路由

当路由器或者三层交换机或者防火墙,收到一个去往不同网段的数据包

就会查路由表,路由表里面记录了去往每个网段应该怎么走

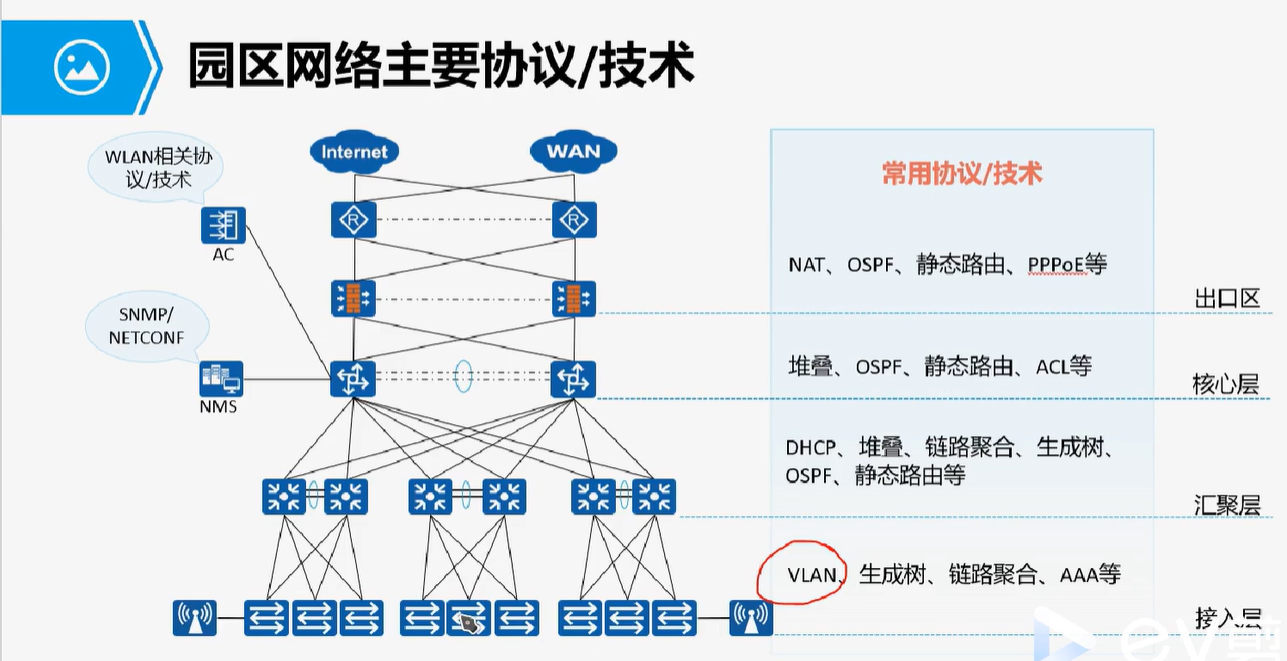

9.园区网络主要协议/技术

1.接入层:

vlan:隔离作用

生成树:防环

链路聚合:用来提高线路带宽,可以将多根线路捆绑起来

AAA:主要是做认证

2.汇聚层:

DHCP:自动分配地址

堆叠:将2个物理设备变为一个设备

10.ACL访问控制列表

对包进行挑选

11. 配置trunk类型的接口,允许哪些vlan通过

port trunk allow-pass vlan all

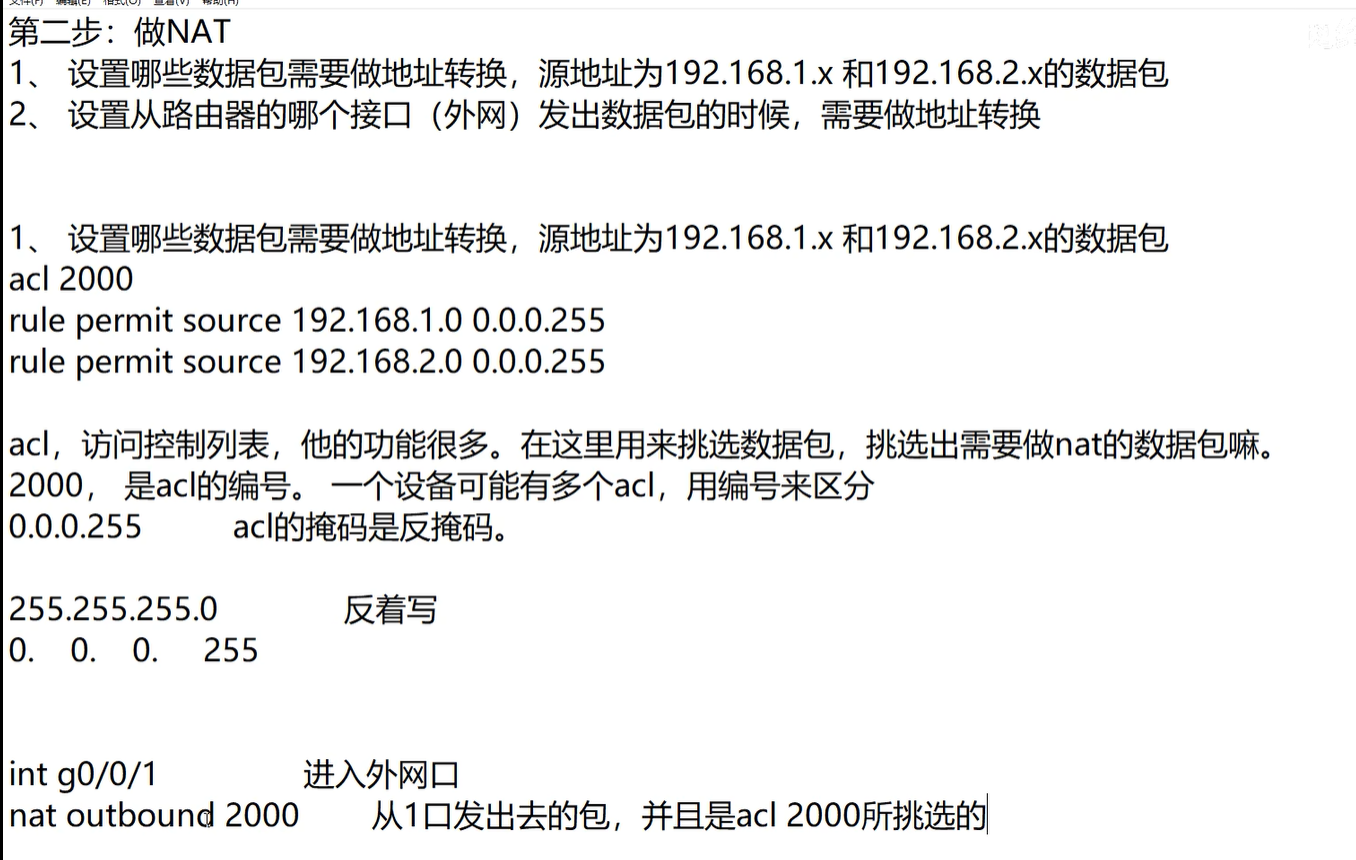

12.路由器的上做nat(与3层交换机还是有点不一样)

1>创建路由器的地址池

nat address-group 1 64.1.1.2 64.1.1.5

2>acl number 2000

rule permit source 192.168.0.0 0.255.255.255

3>出接口配置

int g0/0/1

nat outbound 2000 address-group 1

13.dhcp在三层交换机上配置,选择接口上进行配置(不需要配置地址池)

int vlan 20

dhcp select interface

dhcp server dns-list 172.16.100.1

14.acl配置拒绝策略,应用在路由器内网接口

acl 2001

rule deny source 192.168.10.0 0.0.0.255

rule permit source any

int g0/0/0

traffic-filter inbound acl 2001

15.在路由器上把一个内网服务器映射到外网

int g0/0/1

nat server global 64.1.1.3 inside 172.16.100.1

16.DHCP中继

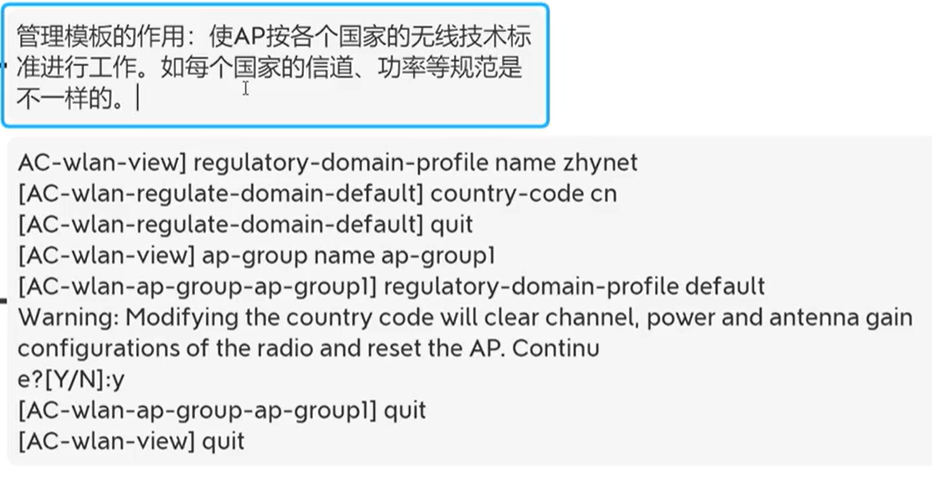

17.ac侧的配置

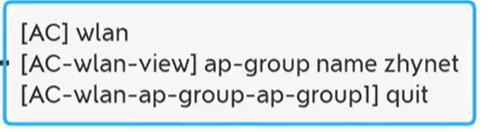

1>创建AP组

AP组的作用:上多个AP加入同一个AP组,就能实现集中管理和配置,多个AP完成一个共同的工作,如实现校园网无线覆盖

2>创建管理模版

3>指定AC源接口

作用:设置AC用那个接口和AP进行对接

【AC】capwap source interface vlanif 100

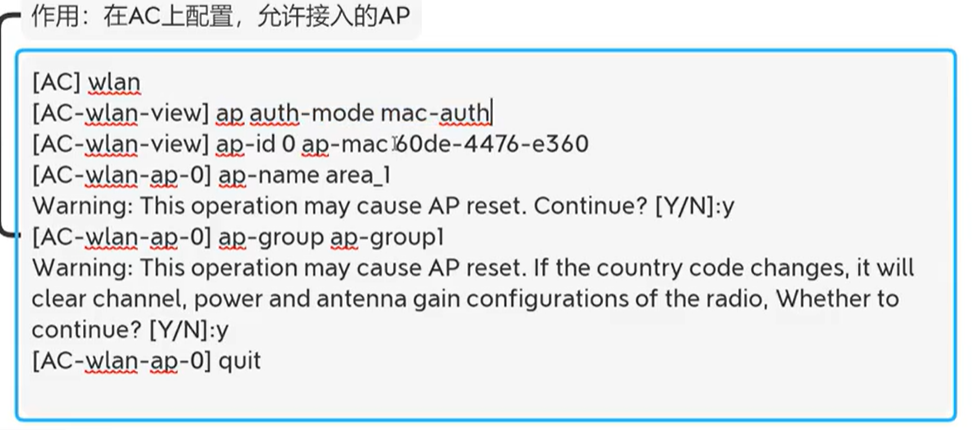

4>导入AP

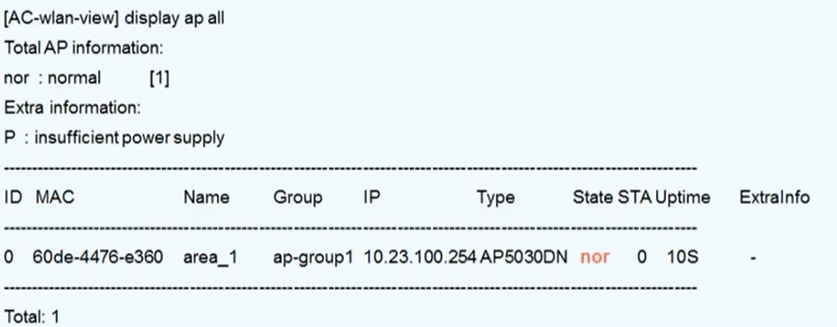

5>查看AP上线状态

tunnel模式:ap接收到sta发来的数据,先把数据交给ac,再有ac集中转发。数据量大的情况,ac的压力就会很大

direct-forward:ap收到的sta发来的数据,直接转发到核心网,不需要先交给ac

18:接入层交换机选型标准:

1>接口数量

24口,48口

2>转发性能

接入千兆,上行万兆

3>可管理性

建议:可网管的交换机

19.三层交换机

1>转发性能

背板带宽

会话数

包含:三层转发性能和二层转发性能

2>扩展性

机框型

3>冗余性

风扇,电源

20.路由器

1>性能

2>支持协议类型

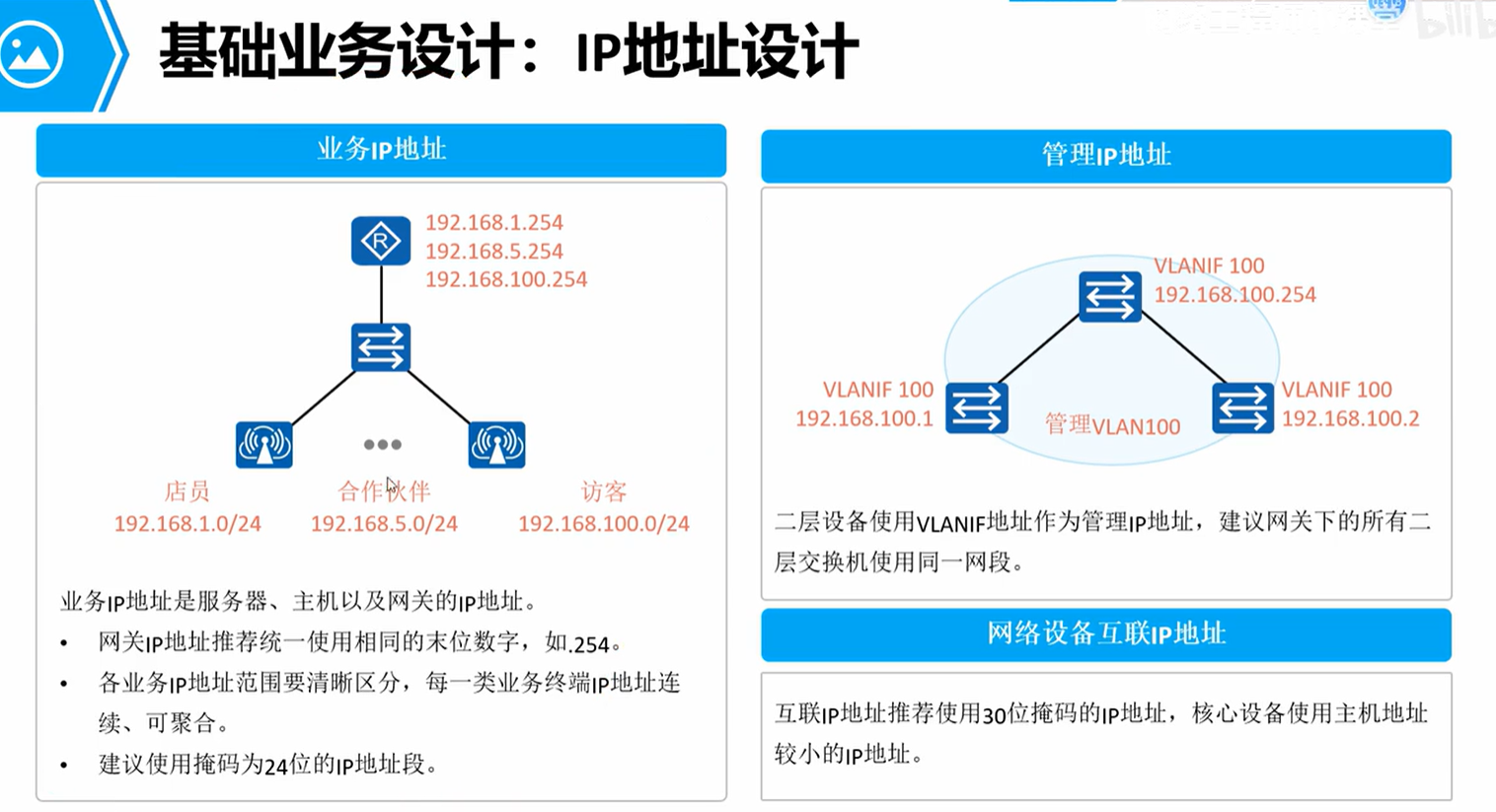

21.网络设计

1>基础业务设计

a>vlan编号建议连续分配,以保证资源合理利用

b>vlan花粉需要区分业务vlan,管理vlan和互联valn

c>最常用的划分方式是基于接口的方式

VLAN规划:

预留二层设备的管理vlan

1>根据人员结构划分,分为访客vlan,研发部vlan,市场部vlan,行政部vlan

2>考虑到三层交换机需要通过vlanif与路由连通,所以需要预留互联vlan

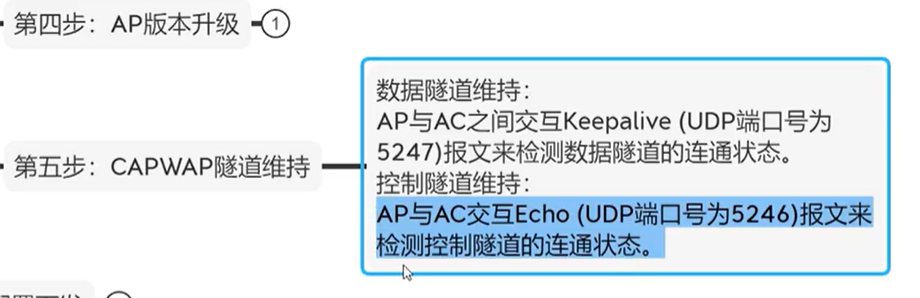

3>AP与AC之间建立capwap隧道所需要的vlan

2>wlan设计

3>二层环路避免设计

4>网络可靠性设计

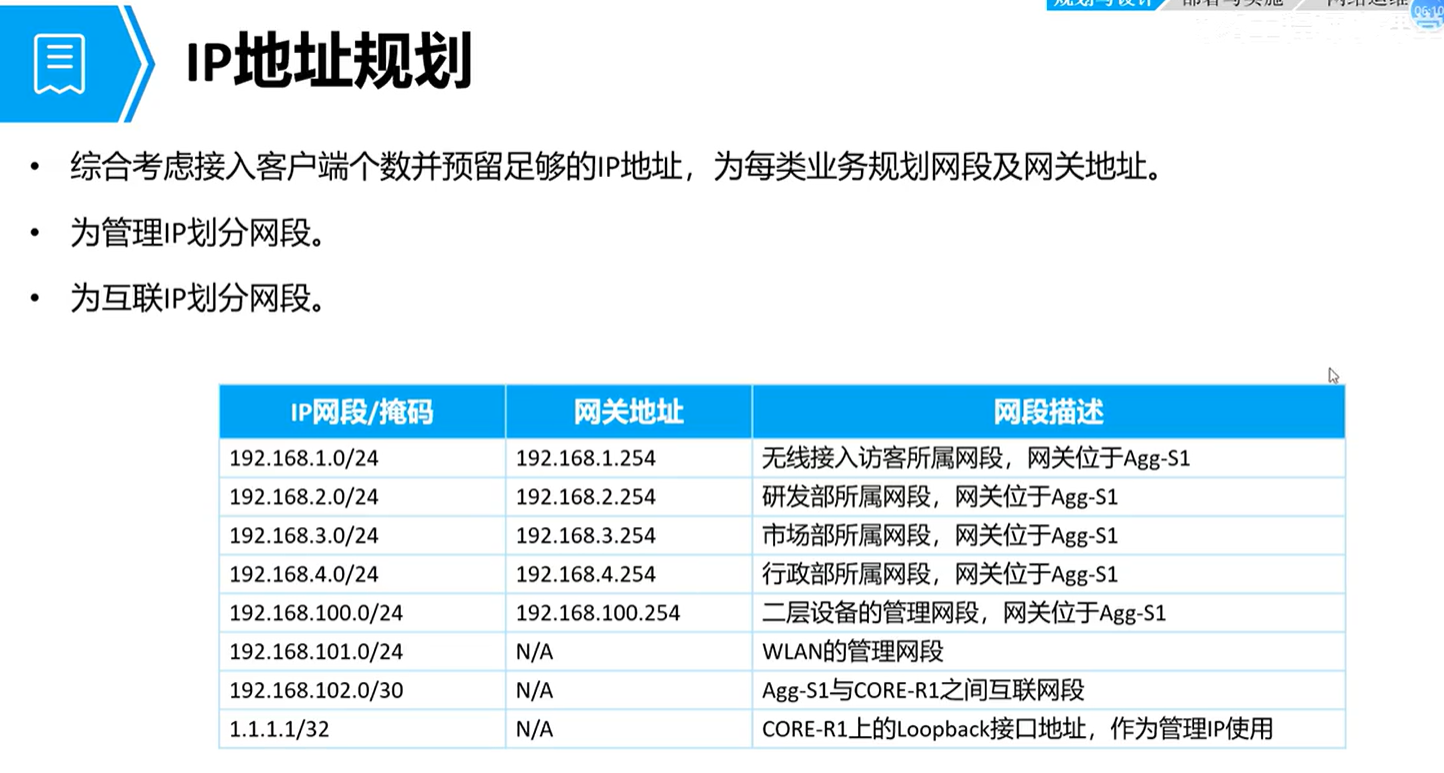

22.IP地址规划

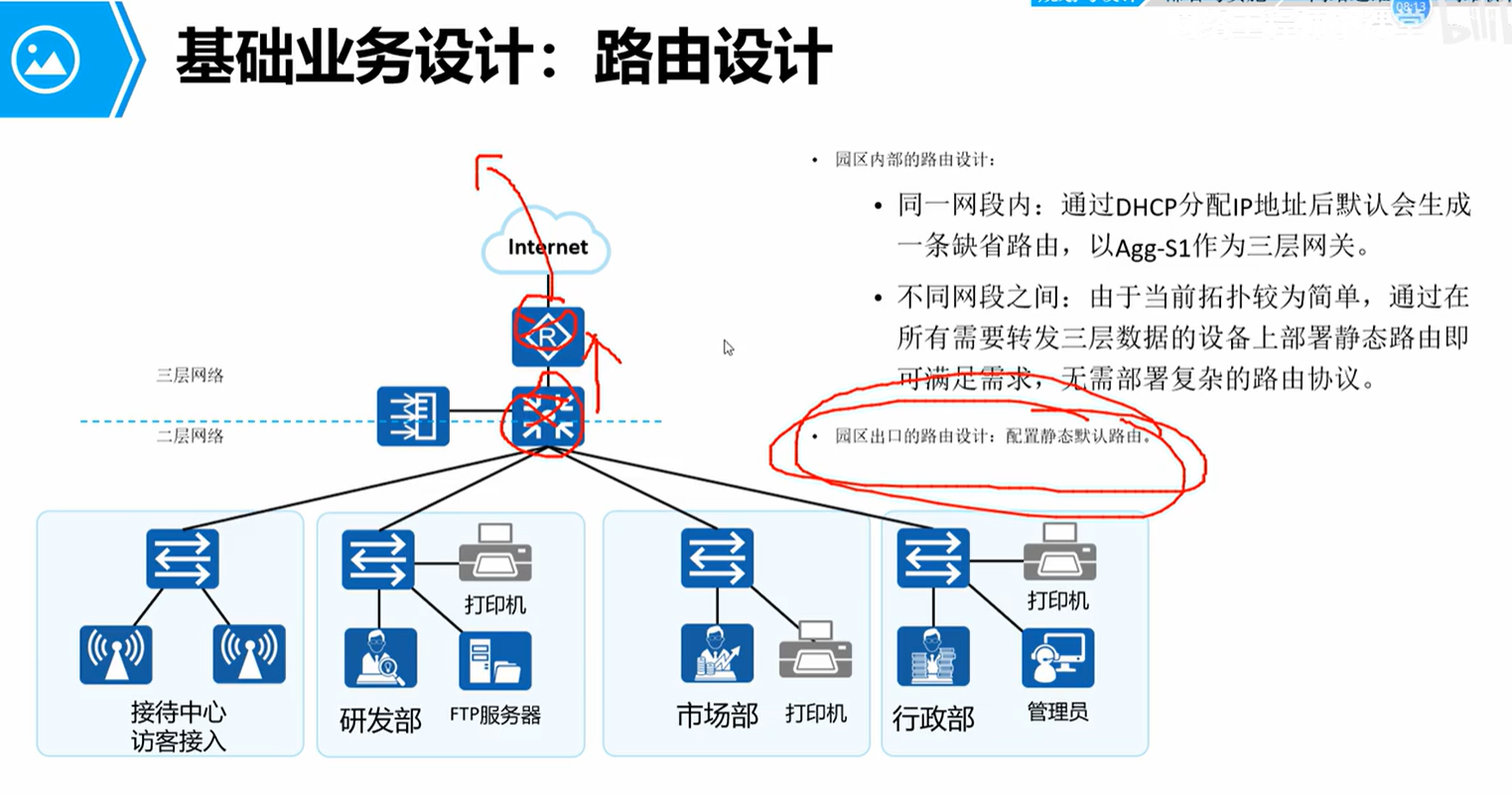

23.路由设计

园区内部的路由设计

1>同一网段内:通过DHCP分配ip地址后默认会生成一条缺省路由,以Agg-S1作为三层网关

2>不同网段之间:由于当前拓扑较为简单,通过所有需要转发的三层数据的设备上部署静态路由即可满足需要,虚无部署复杂的路由协议

园区出口的路由设计:配置静态默认路由

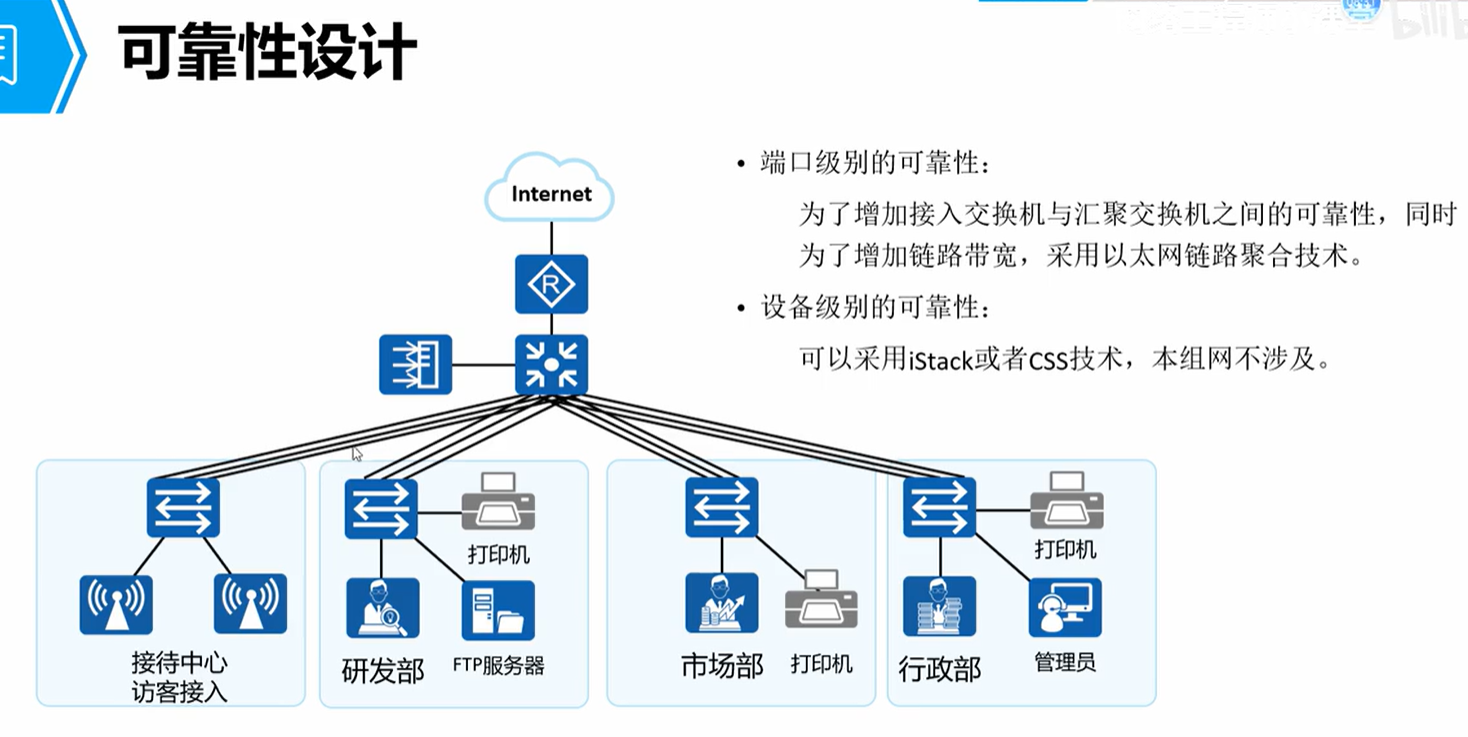

24.可靠性设计

1>端口级别的可靠性:

为了增加接入交换机与汇聚交换机之间的可靠性,同时为了增加链路带宽,采用以太网链路聚合技术

2>设备级别的可靠性

可以采用iStack或者CSS技术,本组网不设计

25.出口NAT设计

1>静态NAT

适用有比较多的静态IP且有客户端要使用固定ip地址的场景

2>动态NAT

有地址池概念,取地址池中可用地址给客户端访问Internet使用

3>NAPT

在动态NAT的基础上对端口也进行转换,提高公网地址利用率

Easy IP适用于网络出口地址动态场景

4>NAT Server

适合内网有服务器需要向外部提供服务的场景

26.vlan技术

用vlan技术是虚拟局域网,分割广播域

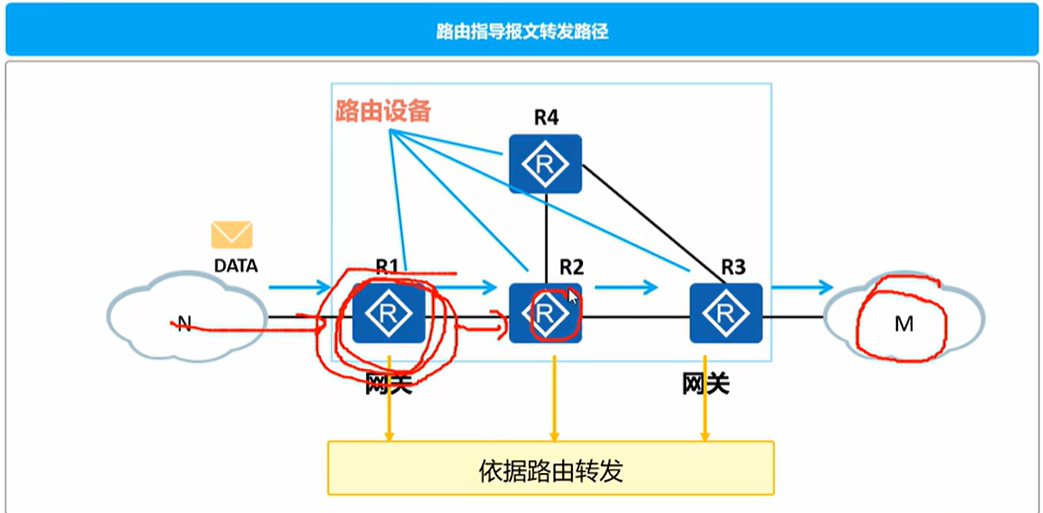

27.路由技术

1>路由是指导保温转发的路径信息,通过路由可以确认转发ip报文的路径

2>路由设备室依据路由转发保温到目的网络的网络设备,最常见的路由设备:路由器

3>路由设备维护着一张路由表,保存着路由信息

28.路由

只要涉及到不同网段之间的通信

路由分类:

1>直连路由

2>默认路由:去外网的

3>明细静态路由:给内网主机回包的明细静态路由

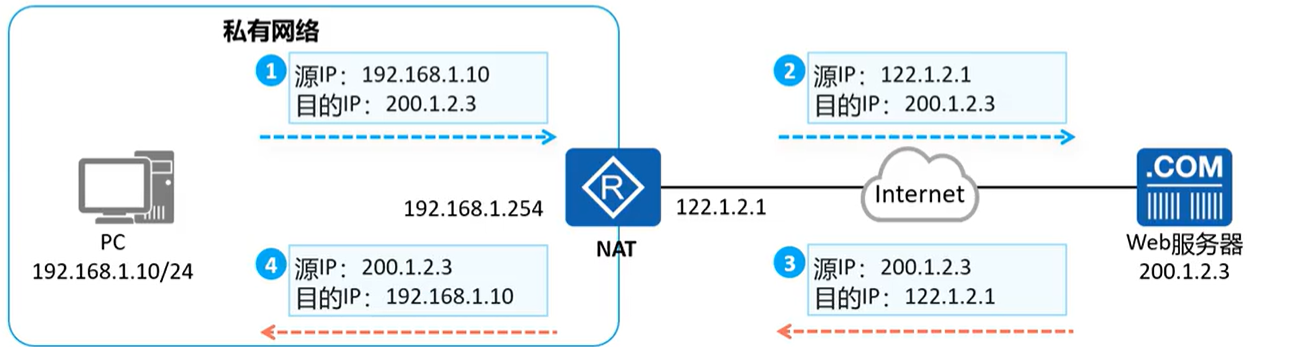

29.NAT技术原理

1>NAT:对IP数据保温中的ip地址进行转换,是一种在现网中北广泛部署的技术,一般部署在网络出口设备,例如路由器或防火墙上

2>NAT的典型应用场景:在私有网络内部(园区,家庭)使用私有地址,出口设备部署NAT,对于“从内到外”的流量,网络设备通过NAT讲数据包的源地址进行转换(转换成特定的公有地址),而对于“从外到内的流量”,则对数据包的目的地进行转换

3>通过私有地址的使用结合NAT技术,可以有效节约公网IPv4地址

29.NAT配置步骤

1>设置什么数据包,需要做转换

ACl:在这里挑选数据包

2>设置从哪个接口发出数据包,需要做转换

30.防火墙配置

配置安全策略

1>设置安全域(信任域内网,非信任域外网)

firewall zone trust

add int g1/0/1

firewall zone untrust

add int g1/0/2

2>配置安全规则,语序哪些数据包通过

security-policy

rule name shangwang

source-zone trust

destination-zone untrust

access-authentication

action permit

与路由器相同的

3>配置ip地址

int g1/0/1

ip add 172.16.1.1. 255.255.255.0

4>配置路由(去外网的路由,回内网)

ip route-static 0.0.0.0 0.0.0.0 1.1.1.2

ip route-static 192.168.10.0 255.255.255.0 1.1.1.1

5>配置NAT

nat -policy

rule name shangwang

source-zone trust

destination-zone untrust

action source-nat easy-ip (easy-ip是自动转换为出接口的ip地址)

浙公网安备 33010602011771号

浙公网安备 33010602011771号