一、教材第四章学习总结

4.1网络嗅探

网络嗅探(Sniff)是一种黑客常用的窃听技术。它利用计算机的网络接口截获目的地为其他计算机的数据报文,以监听数据流中所包含的用户账户密码或私密信息等。实现网络嗅探技术的工具成为嗅探器Sniffer。

网络嗅探的危害与作用:网络嗅探是一把双刃剑。其嗅探的被动性与非干扰性,使其具有很强的隐蔽性,让网络信息泄漏者难以察觉。网络管理员可以利用它来查看网络故障。网络嗅探技术与工具分类:网络嗅探技术可以按照所监听的链路层网络进行分类。以太网(Ethernet)与Wi-Fi是目前有线局域网与无线局域网最流行的链路层协议,也是目前的网络嗅探器主要监听对象。网络嗅探器可以按照实现形式分为软件嗅探器和硬件嗅探器。

网络嗅探器的原理与实现:以太网工作原理;共享式网络与交换式网络中的嗅探;使本应达不到的数据包到达本地而实现嗅探的技术手段是:1 MAC地址洪泛攻击 2 MAC欺骗 3 ARP欺骗

类UNIX平台的网络嗅探技术实现

类UNIX平台的网络嗅探技术主要通过内核态的BPF和用户态的lipcap抓包工具实现。

Windows平台的网络嗅探技术实现

Windows操作系统内核并不提供标准的网络嗅探与抓包接口,因此需要增加一个驱动程序或网络组件来访问内核网卡驱动中捕获的数据包。而目前最常用的是与类UNIX平台上的BPF模块兼容的NPF。NPF是一个内核态虚拟设备驱动程序,他的功能是过滤数据包,并将这些数据包原封不动的传给用户态模块。

网络嗅探器的软件

类UNIX平台上的网络嗅探其软件:一般是基于接口标准BPF与lipcap最常用的包括:lipcap抓包开发库、tcpdump以及wireshark嗅探器软件。还有一些其他的嗅探器软件:如dsniff、sniffit、和linux_sniffer.

windows平台的网络嗅探器软件

类unix平台上的BPF/libpcap/tcpdump标准嗅探接口与程序在WINDOWS平台上也有相应的移植版本,即NPF/wincap/windump。著名的开源网络嗅探软件wireshark也有window版本。还有SnifferPro、Buttsniffer、NetMon、NetworkAssociates Sniffer.

网络嗅探的检测:

在同一主机上可以通过检查网卡是否是否运行在混杂模式下,来发现正在监听的嗅探器。 在网络中进行探测与识别嗅探器的工具软件:AntiSniff.其扫描策略包括:DNS测试、ARP测试、以及以太网Ping测试、ICMP时间延时测试、ping丢包率测试。

网络嗅探的防范措施

1 采用安全的网络拓扑,尽量将共享式升级为交换式网络,并通过在交换机上设置VLAN等技术手段,对网络进行合理的分段,从而是网络包只转发到目的主机上。

2 用静态ARP或者MAC-端口映射表代替动态机制。

3 重视网络数据传输的集中位置 点的安全防范。

4 避免使用明文传输口令或敏感信息的网络协议,而是使用加密及安全增强的网络协议进行替代。

4.2 网络协议分析

网络协议分析技术

网络协议分析技术的原理

网络协议分析原则与主机的解包过程类似,需要从底向上逐层解析网络协议。网络协议的典型过程包括一下5步。参考教材《网络攻击技术与实现》P128.

网络协议分析技术与实现

Snort是1998年用C语言开发的开源网络入侵检测系统,基于网络嗅探开发库lipcap,发展至今,已经成为一个多平台的网络入侵检测/防御系统。也支持基本的网络数据嗅探与协议分析特性。过程如下:(1)解析以太网数据帧(2)解析IP数据包(3)解析TCP数据包。详细参考教材P132。

网络协议分析工具:Wireshark

Wireshark是一款开源的网络数据包分析工具,其主要作用是捕获数据包,对数据包进行协议分析以尽可能的显示详细的信息,并以更容易的理解的格式呈现给用户。它被用于解决网络故障,进行系统管理与安全管理,学习网络协议等多个方面。

Wireshark功能介绍:

Wireshark在网络嗅探功能方面支持对多种类型的网络接口,包括以太网、802.11无线网等,并支持从网络中截获数据包及从离线的记录文件中读取网络数据包;

总结:网络嗅探与协议分析是攻击者实施网络协议攻击的一件利器,也是进行口令破解等其他主动性攻击所依赖的基础技术。同时,对于防御者来讲,网络嗅探与协议分析也是他们能够成功发现网络攻击行为并进行深入分析所必须掌握的基本技能。

二、课本实践作业

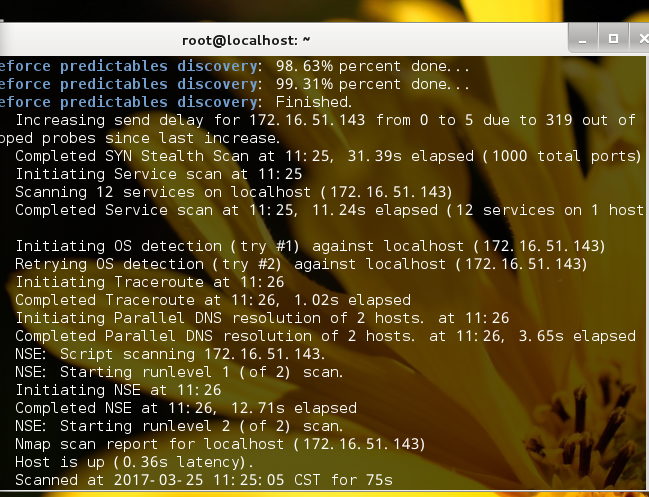

1)攻击方用nmap扫描(给出特定目的的扫描命令)

2)防守方用tcpdump嗅探,用Wireshark分析(保留Wireshark的抓包数据),分析出攻击方的扫描目的和nmap命令

3) 提交抓包数据和截图

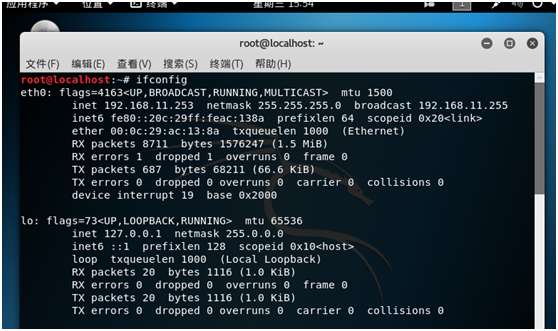

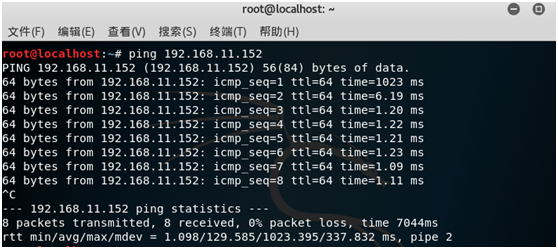

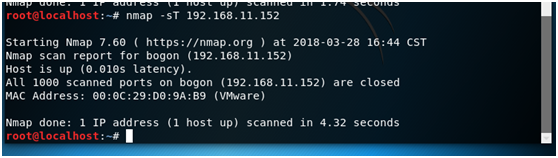

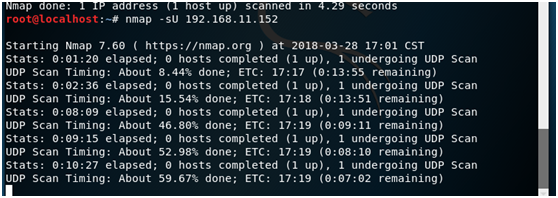

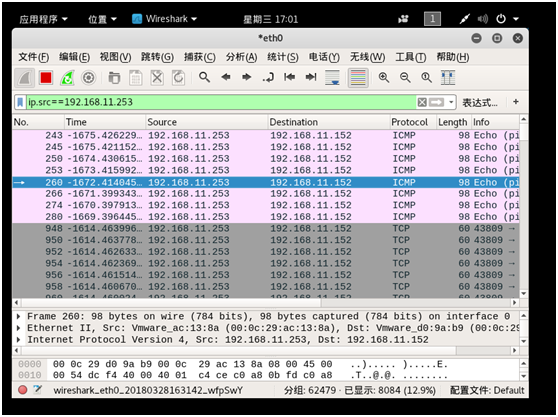

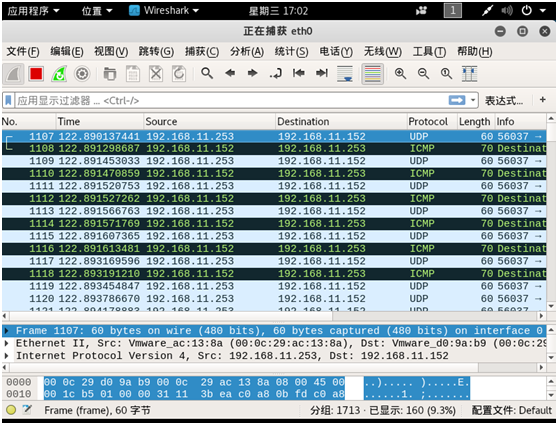

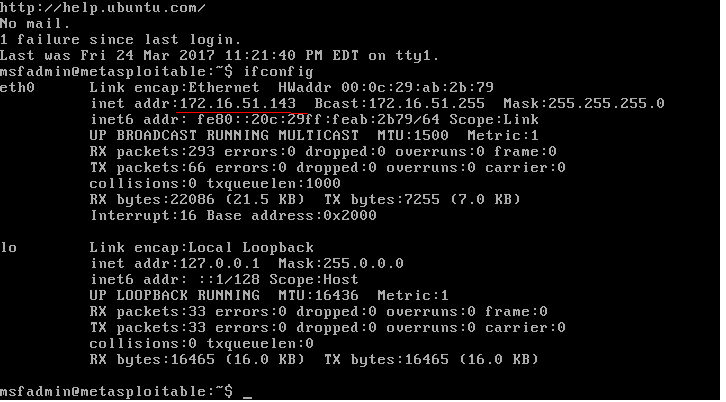

攻击机ip: 192.168.11.253. 靶机 ip:192.168.11.152.

进行ping 通

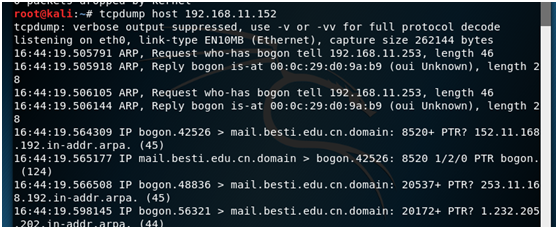

使用tcpdump嗅探

攻击机使用nmap扫描

靶机使用wireshark分析

三、kali视频学习

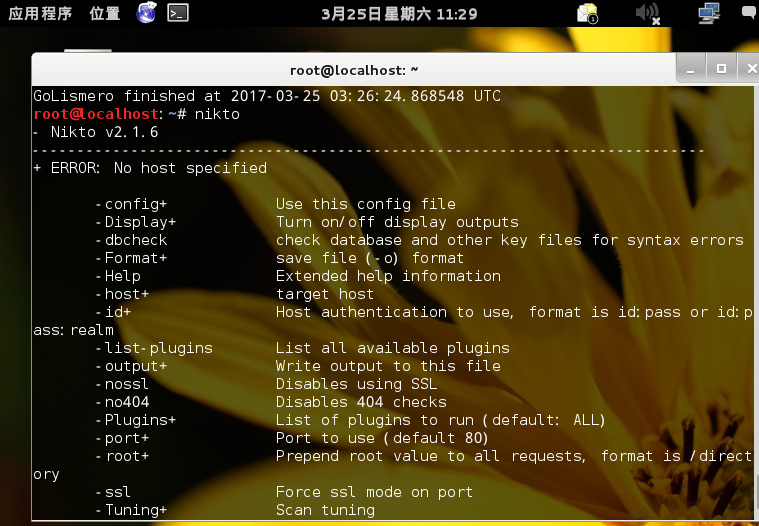

1 Golismero扫描器

Golismero是一款开源的web扫描器。以扫描靶机为例。它的扫描过程截图如下:

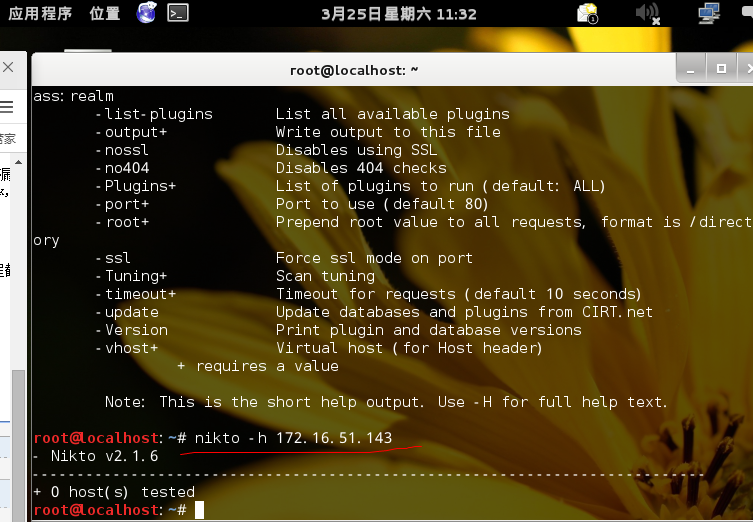

2 漏洞扫描器Nikti.pl

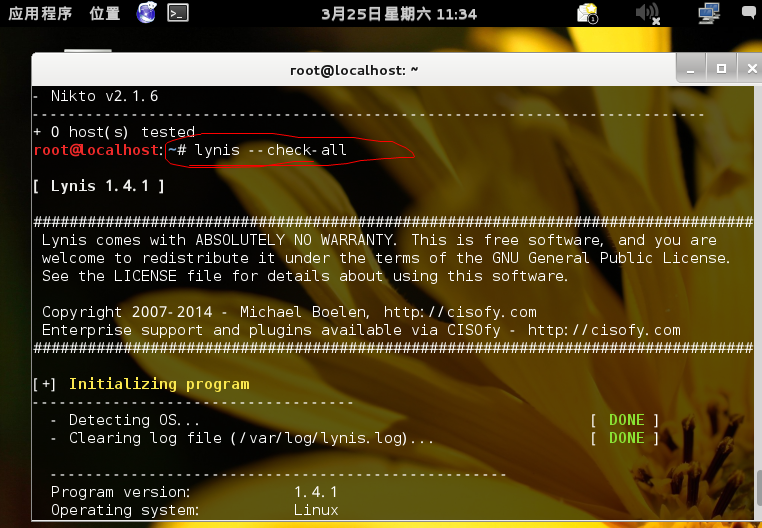

3 Lynis系统信息收集工具

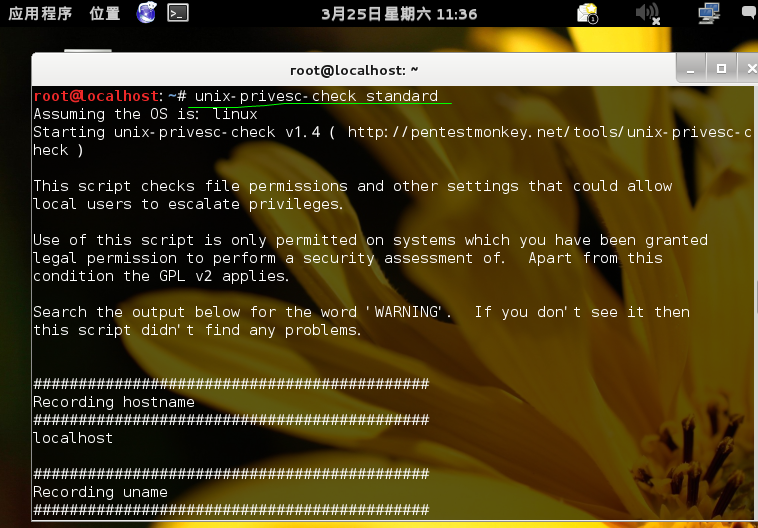

4 unix-privesc-check

5 了解kali linux下漏洞分析工具中web漏洞扫描器的使用:

漏洞扫描的工具:

1 cadaver:

2 davtest:

3 deblaze 针对FLASH远程调用的枚举

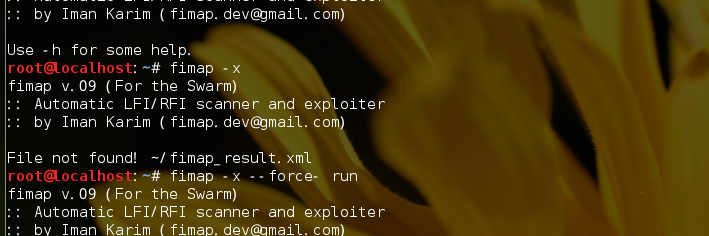

4 fimap 文件包含漏洞利用工具

5 Grabber漏洞扫描器

web漏洞扫描器

1 joomla scanner

2 skipfish

3 uniscan wvs 简单易用的web漏洞扫描器

4 w3af web应用程序攻击和检查框架

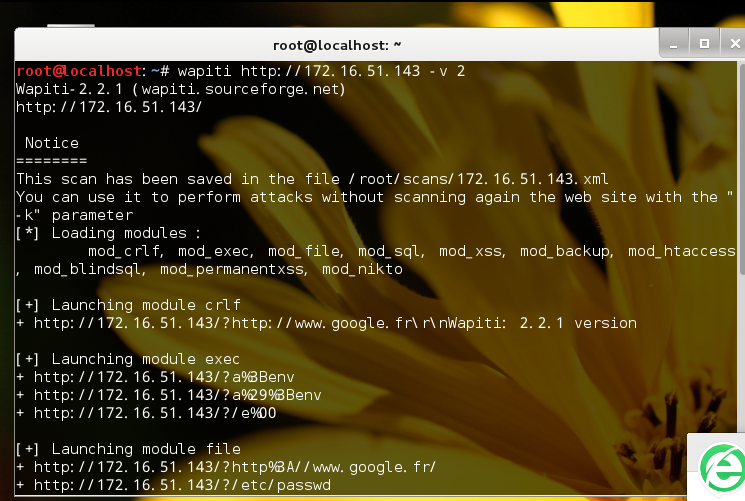

5 wapiti

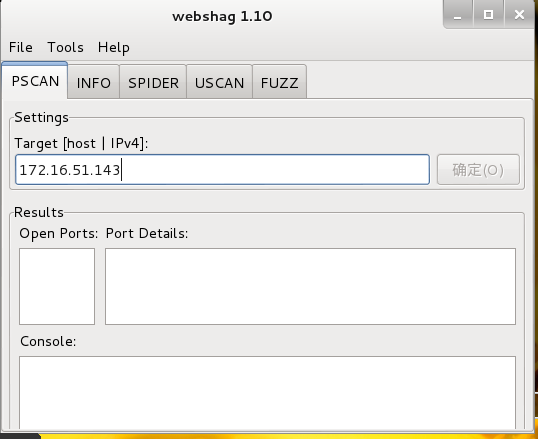

6 webshag 集成调用框架

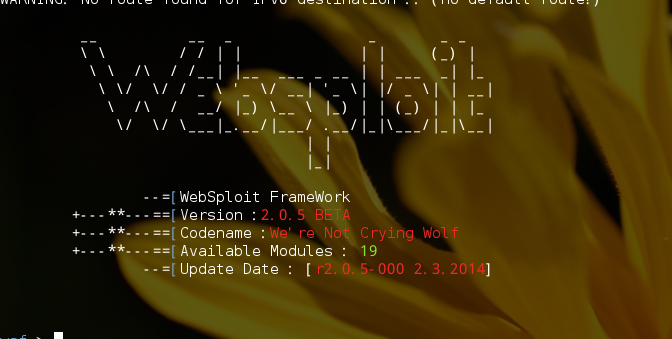

7 websploit 是一个开源项目主要用于远程扫描和漏洞分析