ctfshow-web-信息搜集(11-20)

博客内容参考https://blog.csdn.net/m0_61155226/article/details/123328664

web11

题目提示:域名其实也可以隐藏信息,比如ctfshow.com就隐藏了一条信息。

原理:通过Dns检查查询Flag。

这里可以用阿里云的网站:

Dns查询网站:阿里云网站运维检测平台 (aliyun.com)

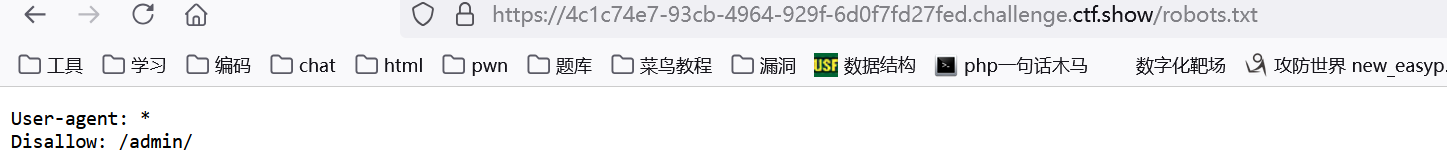

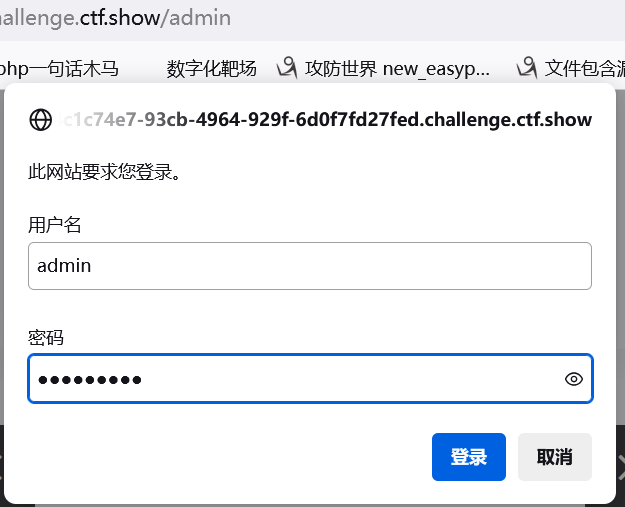

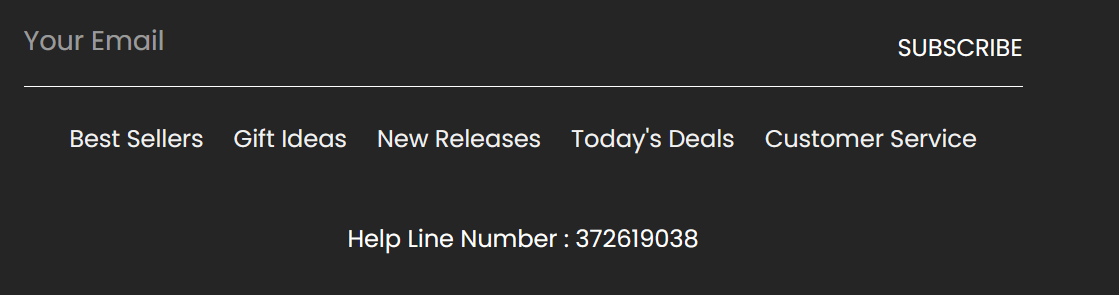

web12

题目提示:有时候网站上的公开信息,就是管理员常用密码

原理:查看robots.txt文件,找到后台登录页面。

用户名:admin(猜测)

密码:在页面的最下方为:372619038

得到flag。

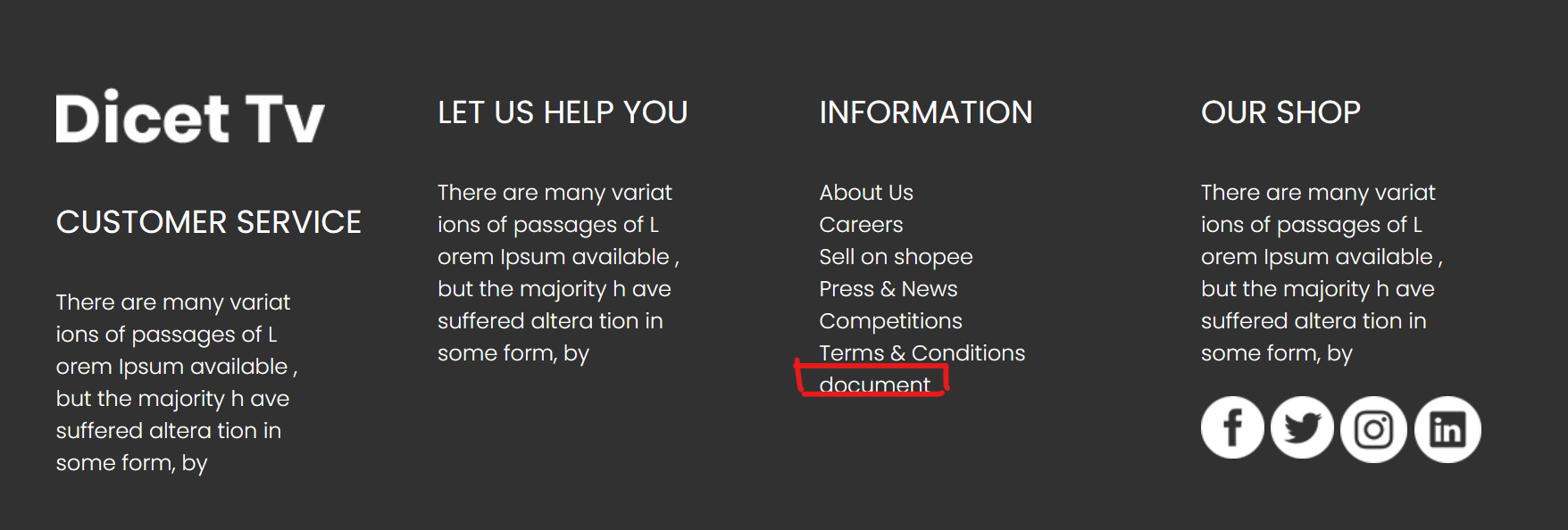

web13

题目提示:技术文档里面不要出现敏感信息,部署到生产环境后及时修改默认密码。

原理:根据题目提示技术文档,在页面下面发现 document,

打开发现里面存在后台地址和用户名密码登录成功获得flag

web14

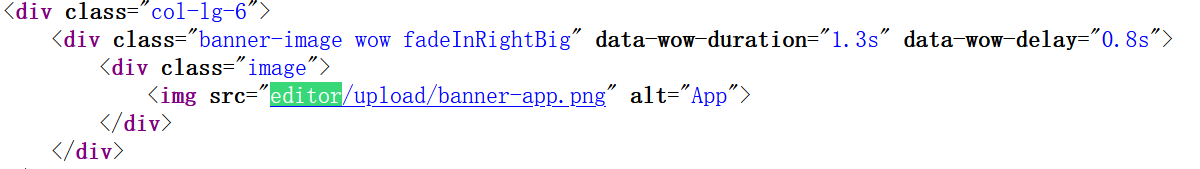

题目提示:有时候源码里面就能不经意间泄露重要(editor)的信息,默认配置害死人。

原理:Editor编辑器文件空间 没有找到默认配置文件的目录,就会遍历所有目录。

先查看源码,再搜索关键字editor(ctrl+F12),找到一处关键字,并且可以发现泄露了目录。

我们可以尝试访问/editor(成功)目录和/editor/upload/(失败)目录以及/editor/upload/banner-app.png(成功)文件,接下来我们进入/editor页面。

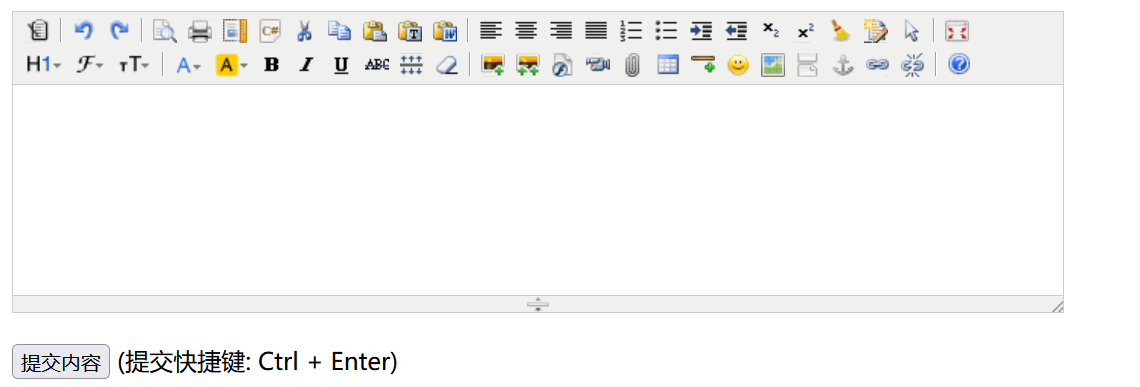

点击文件上传,发现文件空间有内容:

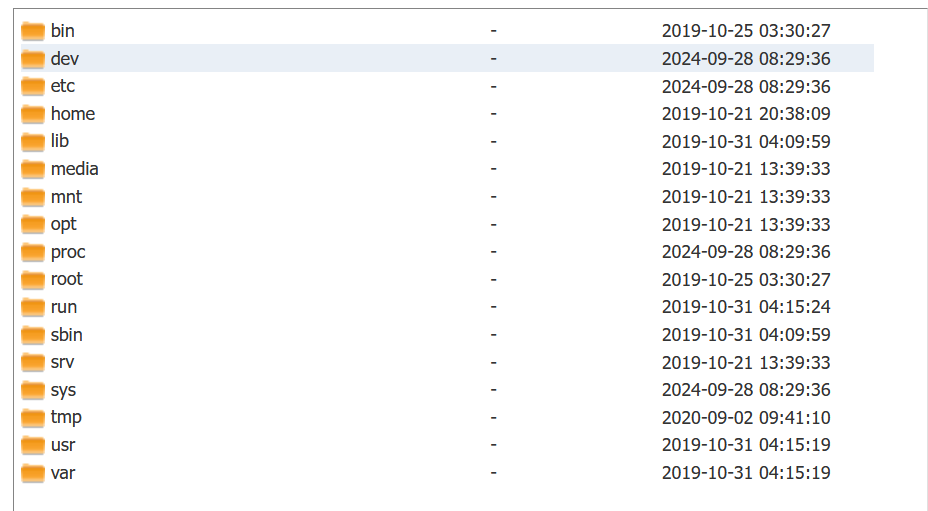

找到文件在此目录:

/editor/attached/file/var/www/html/nothinghere/fl000g.txt

因为默认服务器主页位置为 /index.php,在服务器中的路径就是/editor/attached/flash/var/www/html/index.php,所以我们直接访问/nothinghere/fl000g.txt得到flag

web15

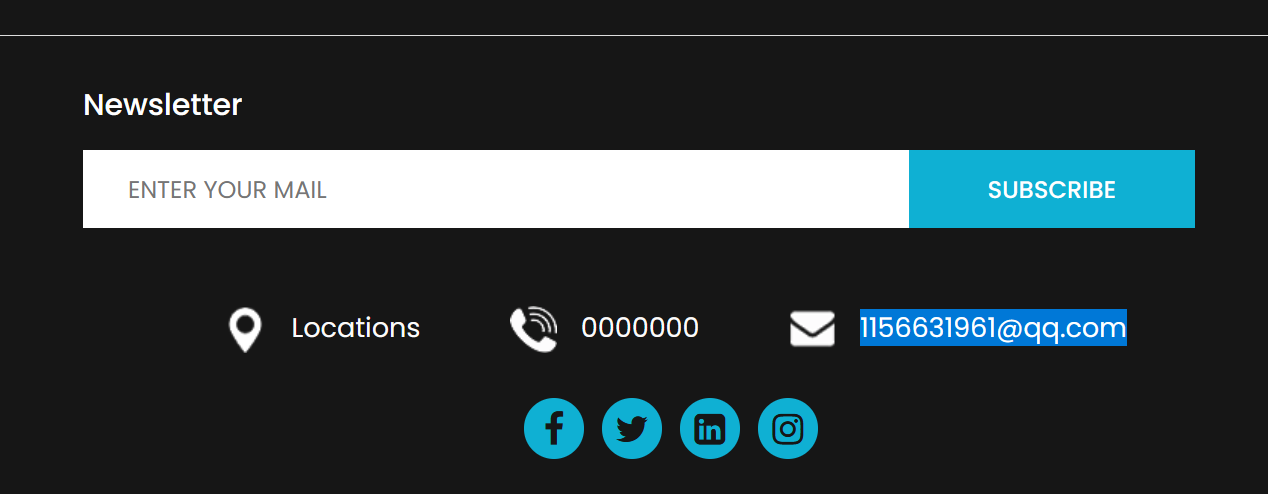

题目提示:公开的信息比如邮箱,可能造成信息泄露,产生严重后果。

原理:盲猜访问 /admin 找到后台登录地址, 发现存在找回密码的密保问题-管理员所在的地区。

查看网页源代码、抓包、dirsearch,dirsearch发现存在可以访问的/admin/

在主页面下面看到QQ邮箱,通过QQ号查询地址,发现是西安,重置密码成功。

盲猜登录账号admin 密码为重置默认密码,登录即可获得Flag

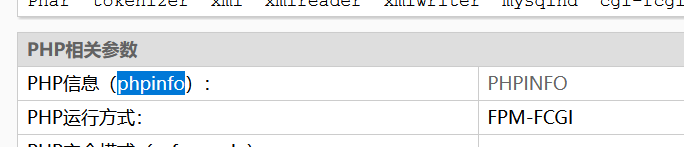

web16

题目描述:对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露。

原理:考察PHP探针

知识点:php探针是用来探测空间、服务器运行状况和PHP信息用的,探针可以实时查看服务器硬盘资源、内存占用、网卡 流量、系统负载、服务器时间等信息。输入URL/tz.php 即可打开雅黑PHP探针。

点击phpinfo跳转页面,搜索得到flag。

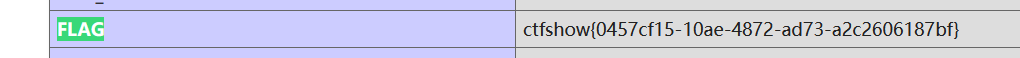

web17

题目提示:备份的sql文件会泄露敏感信息。

原理:backup.sql

打开网页:

明显存在数据库,根据提示访问sql备份文件即可获得Flag。

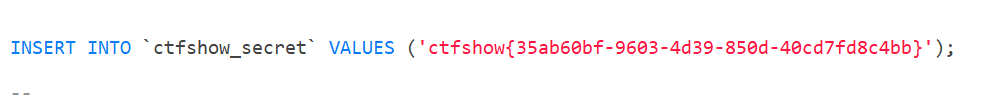

web18

题目提示:不要着急,休息,休息一会儿,玩101分给你flag。

原理:查看js文件,查看flag的条件,去通过uncode解码。 访问110.php

先查看网站源码:

然后前往JS文件,进行代码审计:找到关键代码段-如果socre>100,就会执行后面的代码。

if(score>100)

{

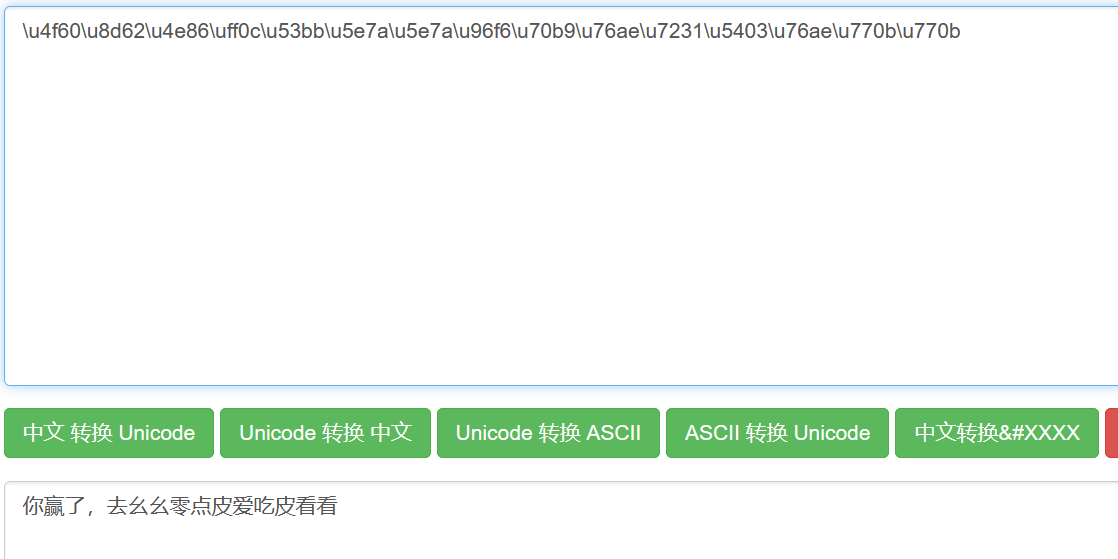

var result=window.confirm("\u4f60\u8d62\u4e86\uff0c\u53bb\u5e7a\u5e7a\u96f6\u70b9\u76ae\u7231\u5403\u76ae\u770b\u770b");

}

进行Unicode解码:

访问110.php得到flag。

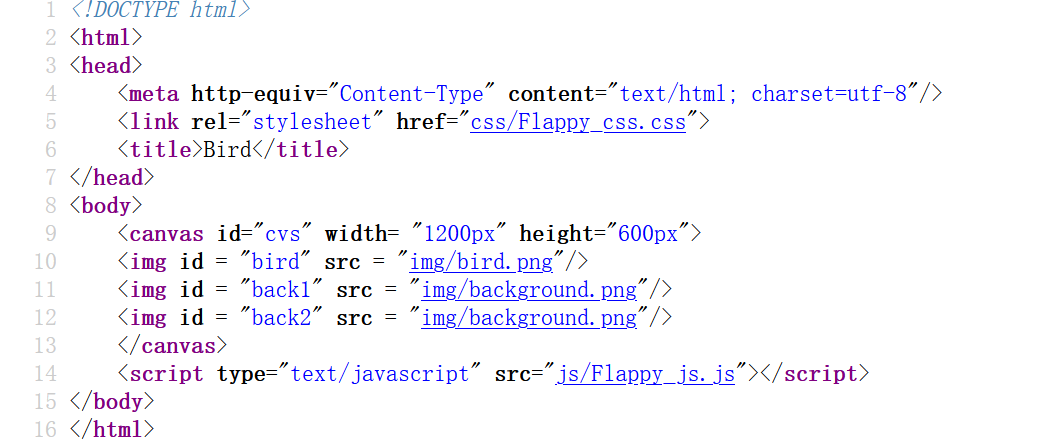

web19

题目提示:密钥什么的,就不要放在前端了。

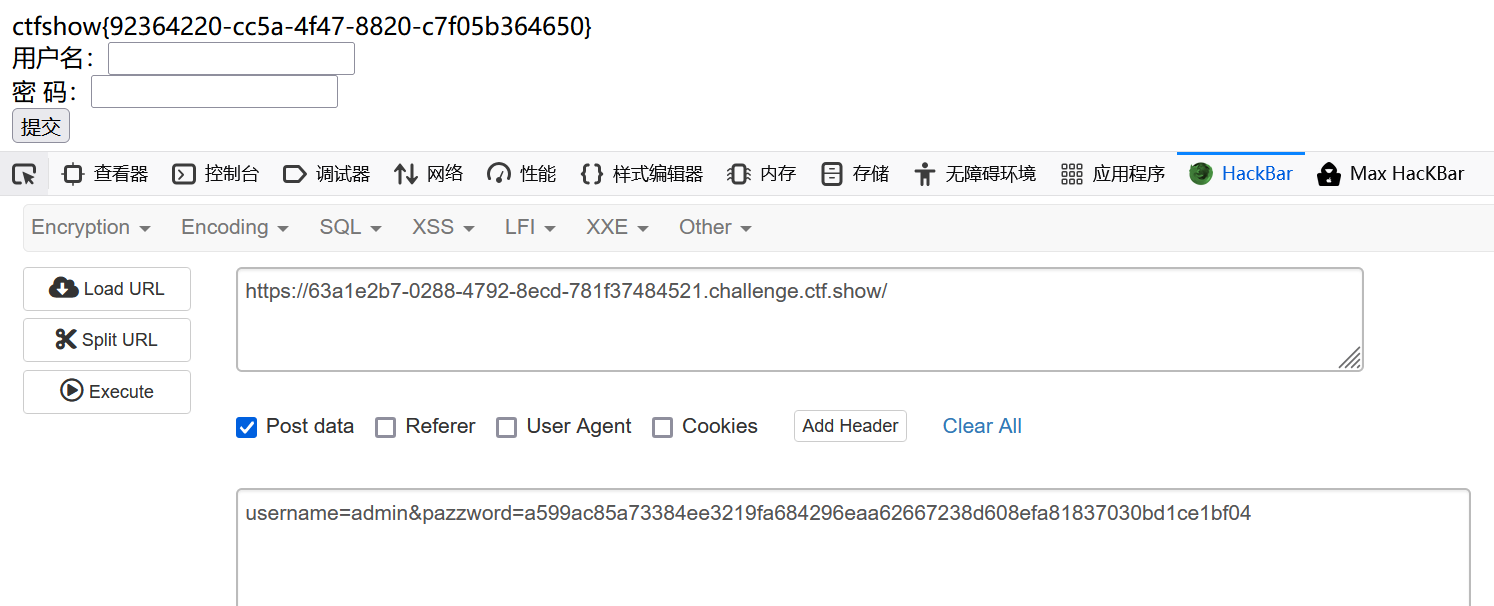

原理:前端查看源代码,post提交用户名密码。

查看网页源代码,有一段php代码:

</script>

<!--

error_reporting(0);

$flag="fakeflag"

$u = $_POST['username'];

$p = $_POST['pazzword'];

if(isset($u) && isset($p)){

if($u==='admin' && $p ==='a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04'){

echo $flag;

}

}

-->

</html>

根据PHP代码,需要使用post传参,将用户名和密码传入,使用hackbar构造url,访问后得到flag。

web20

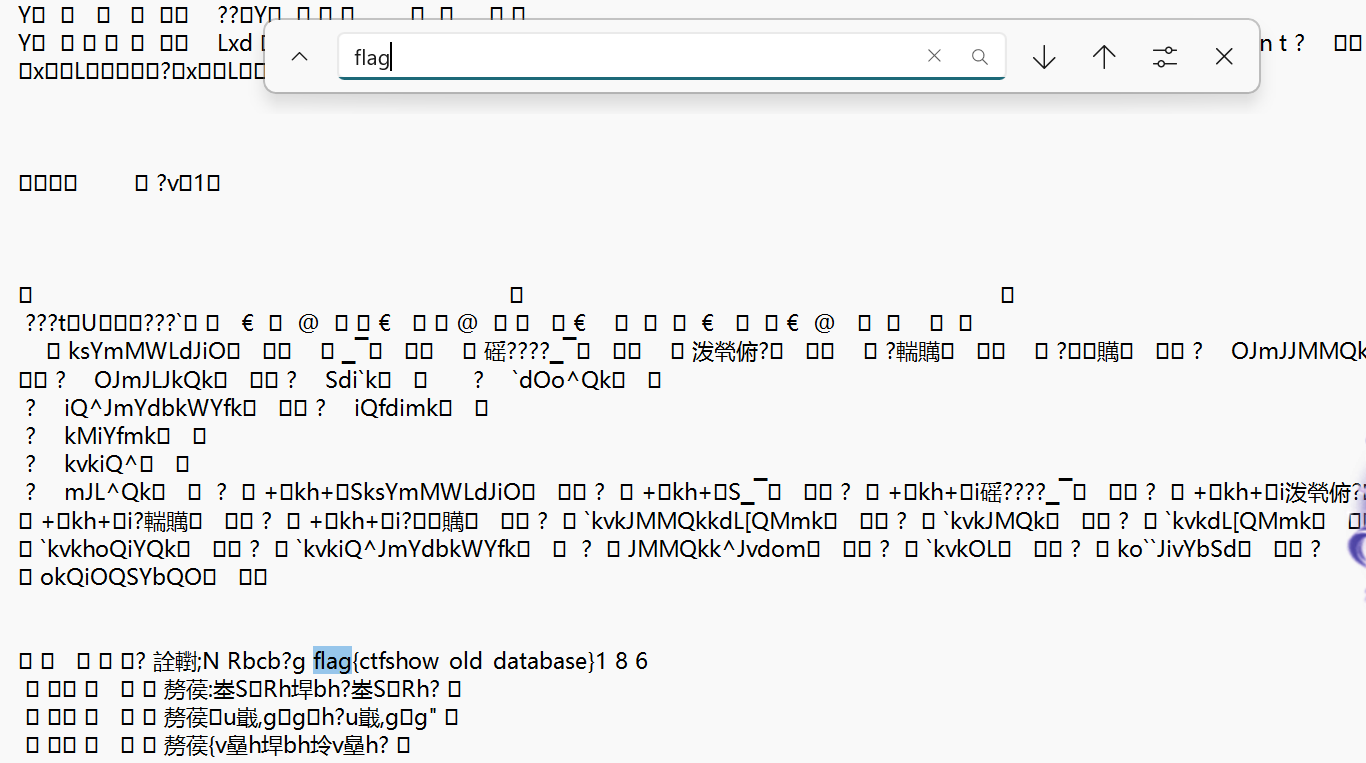

题目描述:mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了。

原理:mdb文件是早期asp+access构架的数据库文件,直接查看url路径添加/db/db.mdb,下载文件通过二进制编辑软件打开或者通过EasyAccess.exe打开搜索flag即可(也可以直接用记事本打开)。

浙公网安备 33010602011771号

浙公网安备 33010602011771号