Nmap

Nmap

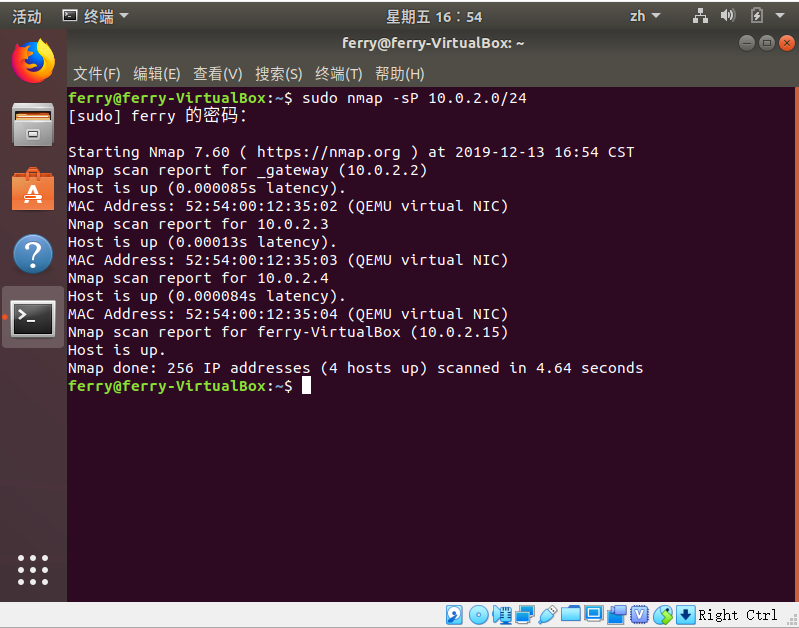

使用nmap扫描周围网络

发现有四台机器,获得了IP和MAC。

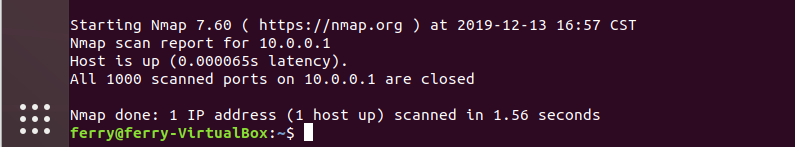

扫描卢翰祺的机器,发现没有端口是打开的

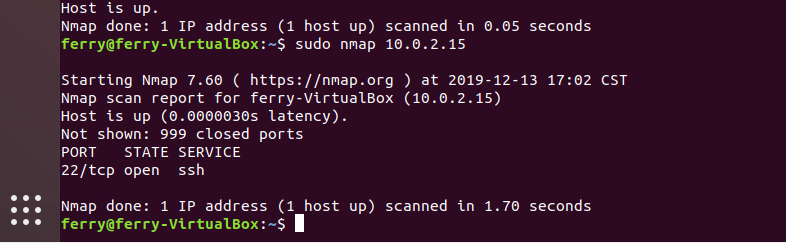

扫描自己的机器

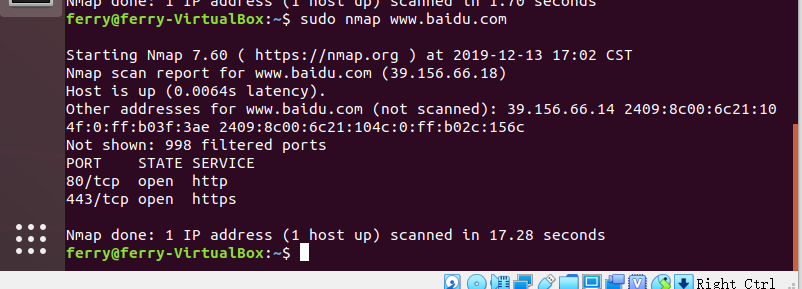

扫描百度

遇到的问题

之前在扫描的时候反馈被拒绝,我以为是扫描的目标机器的问题,后来发现是只用普通用户运行,需要在nmap指令前加上sudo获得超级用户权限。

nmap命令

这是在网络上搜集的资料:

- 获取远程主机的系统类型及开放端口

nmap -sS -P0 -sV -O

这里的 < target > 可以是单一 IP, 或主机名,或域名,或子网

-sS TCP SYN 扫描 (又称半开放,或隐身扫描)

-P0 允许你关闭 ICMP pings.

-sV 打开系统版本检测

-O 尝试识别远程操作系统

其它选项:

-A 同时打开操作系统指纹和版本检测

-v 详细输出扫描情况. - 列出开放了指定端口的主机列表

nmap -sT -p 80 -oG – 192.168.1.* | grep open - 在网络寻找所有在线主机

nmap -sP 192.168.0.*

或者也可用以下命令:

nmap -sP 192.168.0.0/24

指定 subnet - Ping 指定范围内的 IP 地址

nmap -sP 192.168.1.100-254 - 在某段子网上查找未占用的 IP

nmap -T4 -sP 192.168.2.0/24 && egrep “00:00:00:00:00:00″ /proc/net/arp - 在局域网上扫找 Conficker 蠕虫病毒

nmap -PN -T4 -p139,445 -n -v –script=smb-check-vulns –script-args safe=1 192.168.0.1-254 - 扫描网络上的恶意接入点 (rogue APs:接入点在网络管理人员不知情或未获许可的情况下安装,则被视为恶意接入点。恶意接入点均未应用合适的安全设置,该类接入点可能会将内部网络暴露给外界,危及无线局域网的安全。)

nmap -A -p1-85,113,443,8080-8100 -T4 –min-hostgroup 50 –max-rtt-timeout

2000 –initial-rtt-timeout 300 –max-retries 3 –host-timeout 20m

–max-scan-delay 1000 -oA wapscan 10.0.0.0/8

8 ) 使用诱饵扫描方法来扫描主机端口(这个命令不太理解)

sudo nmap -sS 192.168.0.10 -D 192.168.0.2

浙公网安备 33010602011771号

浙公网安备 33010602011771号