20211912 2021-2022-2 《网络攻防实践》第一周作业

20211912 2021-2022-2 《网络攻防实践》第一周作业

1 知识点梳理与总结

1.1 VMware WorkStation的三种网络连接方式

-

Brigde——桥接模式(默认使用VMnet0):在该模式下,VMware虚拟出来的操作系统就像是局域网中的一独立的主机,它可以访问网内任何一台机器。如果我们想利用VMware在局域网内新建一个虚拟服务器,为局域网用户提供网络服务,就应该选择桥接模式

-

NAT——网络地址转换模式(默认使用VMnet8):使用该模式就是让虚拟系统借助NAT(网络地址转换)功能,通过宿主机器所在的网络来访问公网。如果我们想利用VMware安装一个新的虚拟系统,在虚拟系统中不用进行任何手工配置就能直接访问互联网,建议你采用NAT模式

-

Host-Only——主机模式(默认使用VMnet1):在某些特殊的网络调试环境中,要求将真实环境和虚拟环境隔离开,这时我们就可采用该模式

1.2 基础的网络攻防实验环境的组成部分

-

靶机:包含系统和应用程序安全漏洞作为攻击目标的主机,应当包含Windows XP和Linux两种操作系统的主机

-

攻击机:安装攻击软件并用于发起网络攻击的主机

-

攻击检测、分析与防御平台:最佳位置是靶机的网关,可以基于Linux操作系统搭建网关主机,并通过各类软件使其具备攻击检测、分析和防御功能

-

网络连接:通过网络将靶机、攻击机和具备监测分析防御功能的网关进行连接

1.3 实践内容

2 网络攻防实验环境的搭建和测试

2.1 配置VMware

-

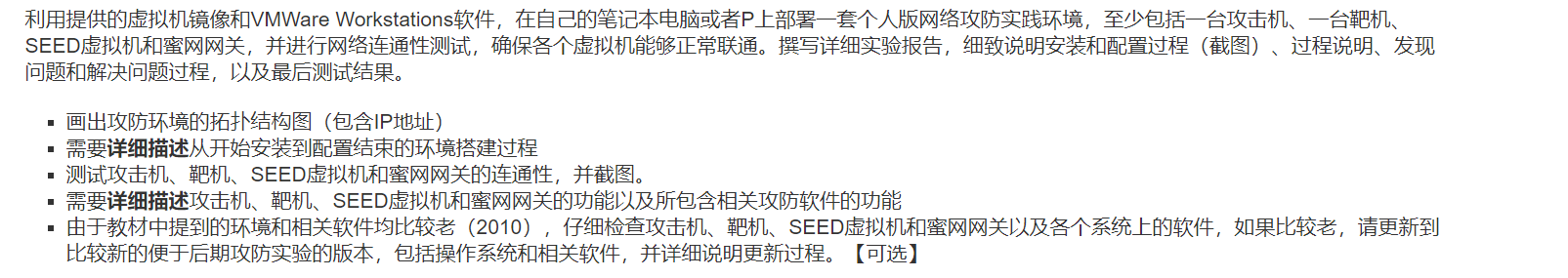

1)配置虚拟网络编辑器,点击更改设置

-

2)选择VMnet1,子网IP设为192.168.200.128,子网掩码设为255.255.255.128,取消使用本地DHCP服务将IP地址分配给虚拟机,在仅主机模式前打钩

-

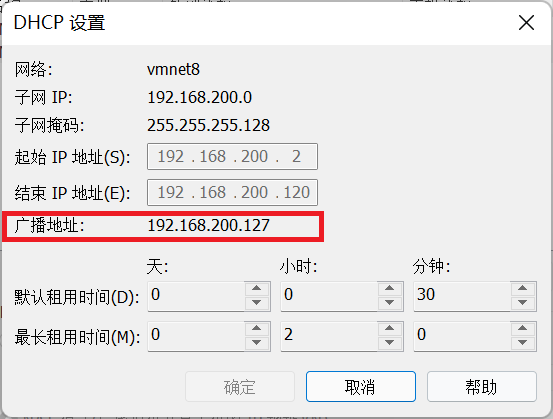

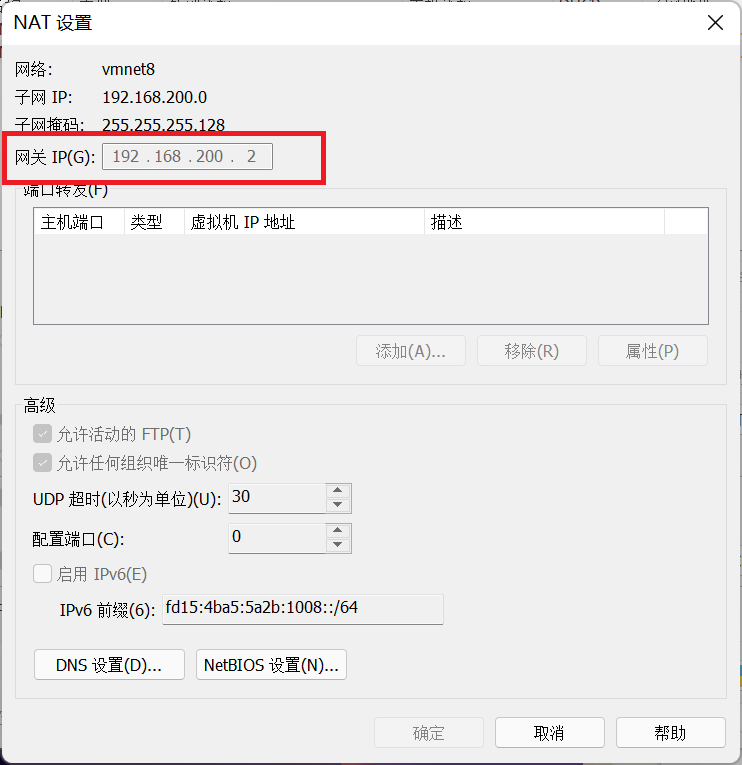

3)选择VMnet8,子网IP设为192.168.200.0,子网掩码设为255.255.255.128,在NAT模式前打钩,并对NAT设置和DHCP设置进行设置

-

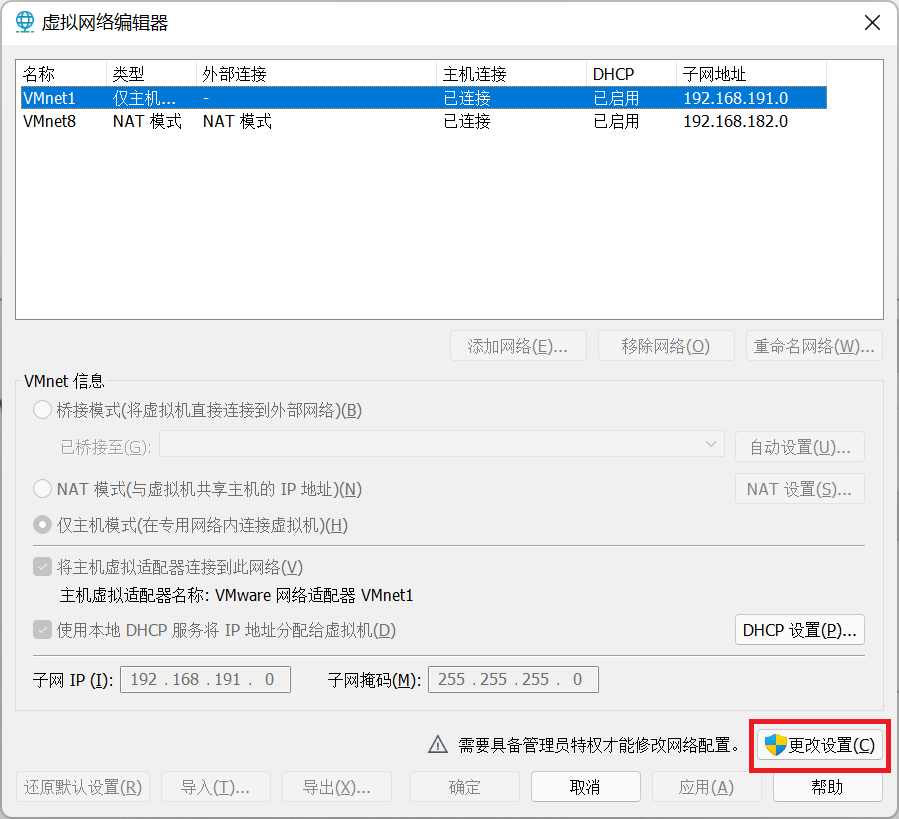

4)NAT设置里,网关IP设为192.168.200.1

-

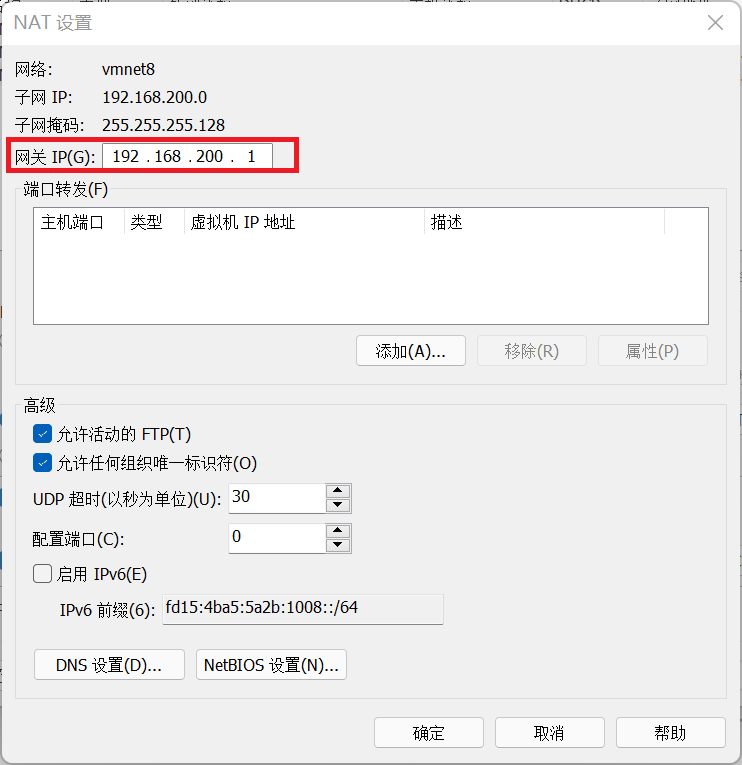

5)DHCP设置里,起始IP地址设为192.168.200.2,结束IP地址设为192.168.200.120

2.2 配置攻击机Kali

-

1)具体安装过程请参考本人另外一篇博客Kali的安装

-

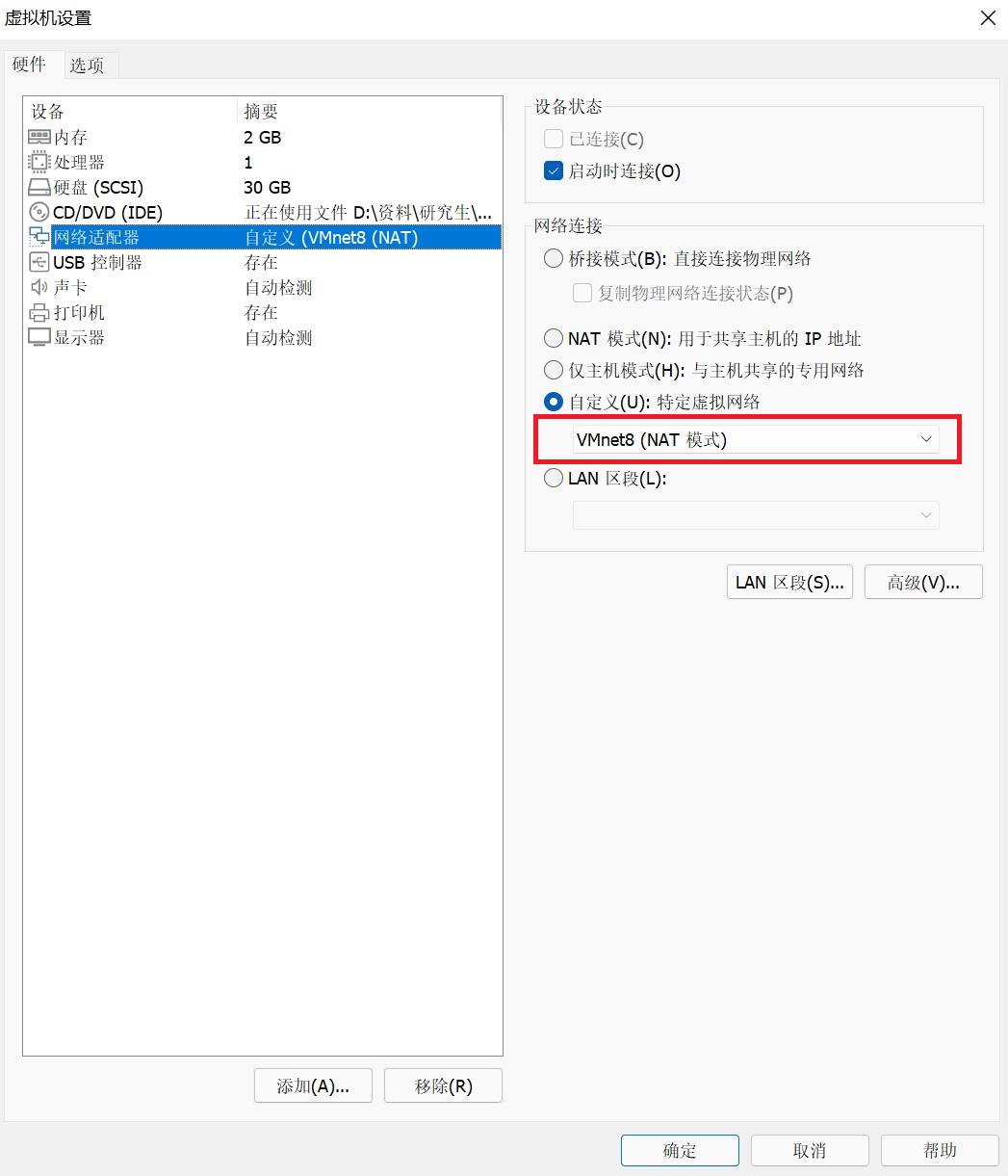

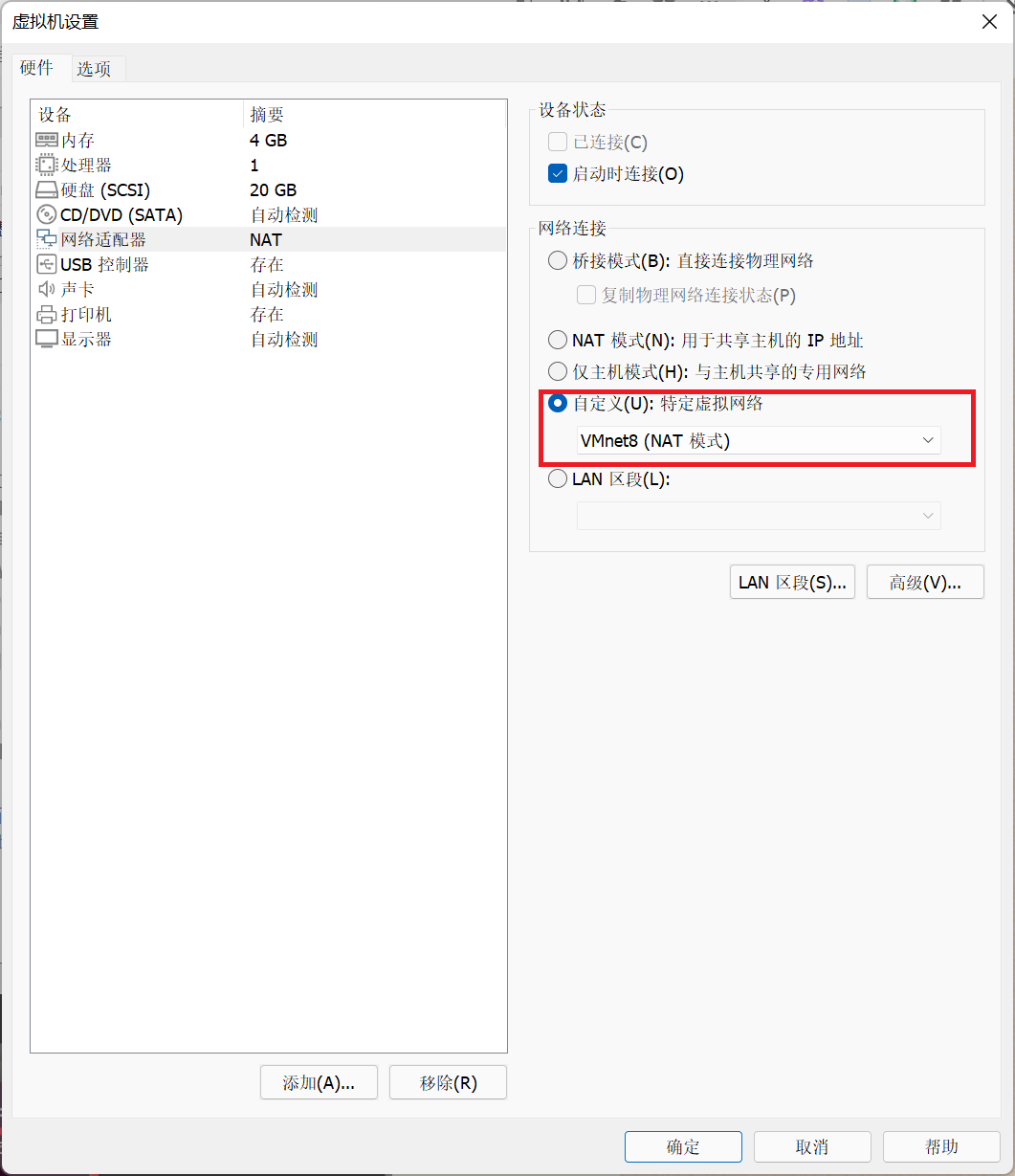

2)将网络连接模式设为VMnet8(NAT模式)

-

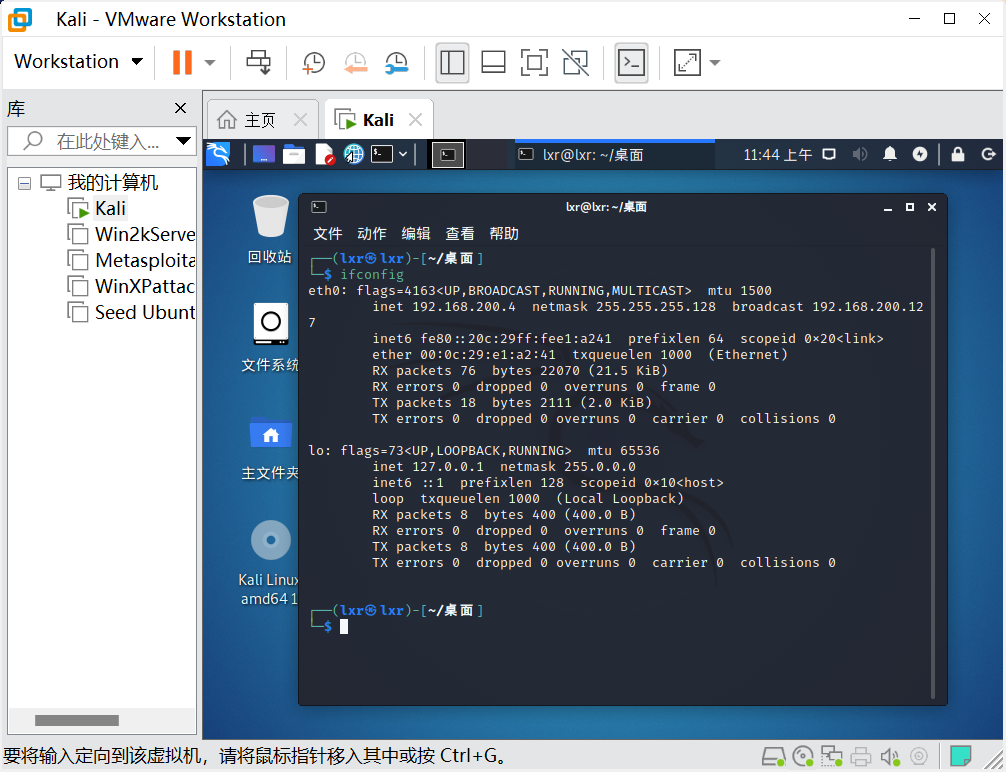

3)打开虚拟机,输入命令ifconfig,看到IP地址为192.168.200.4

2.3 配置攻击机WinXPattcker

-

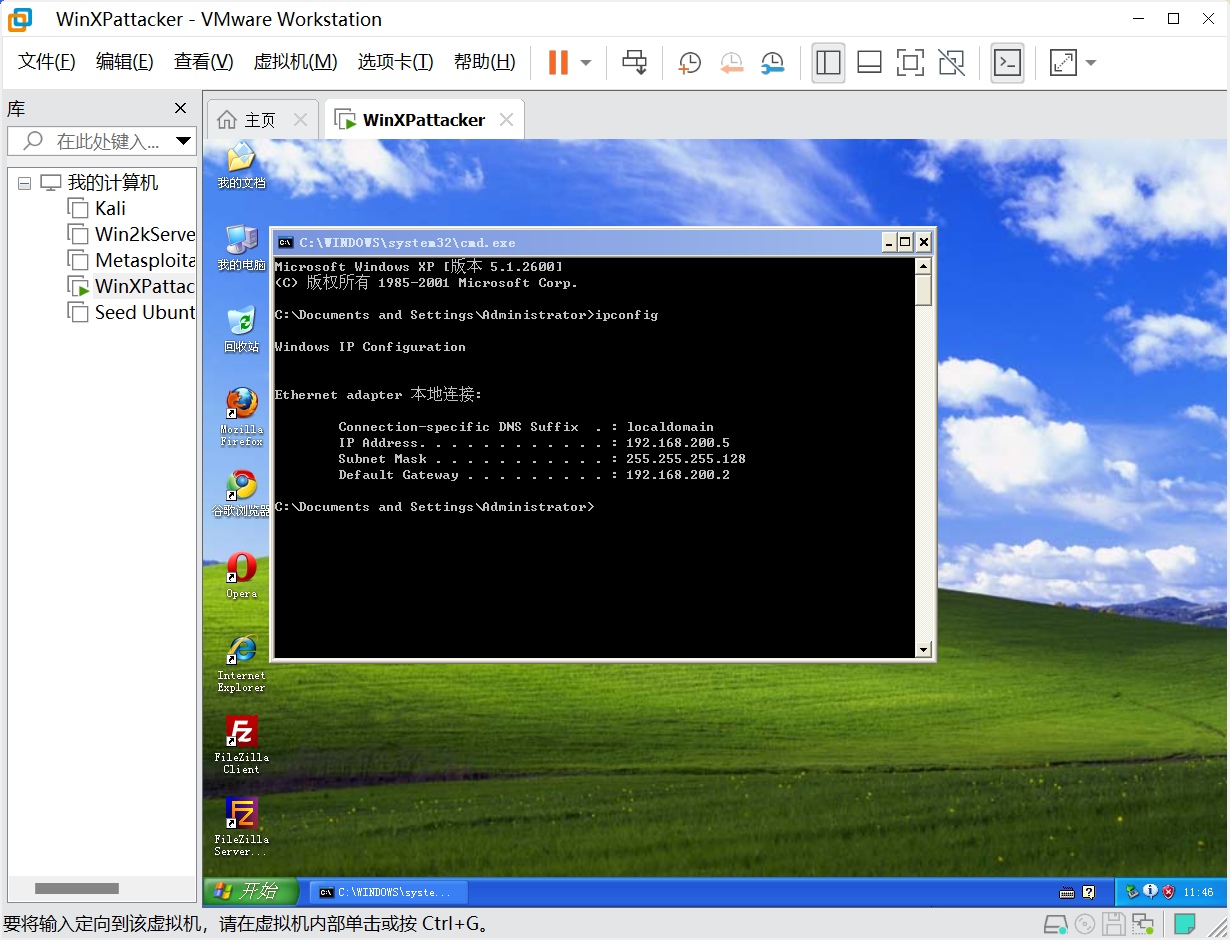

1)同样将网络连接模式设为VMnet8(NAT模式)

-

2)打开虚拟机,按下win+r键输入命令cmd打开命令行,输入命令ipconfig,看到IP地址为192.168.200.5

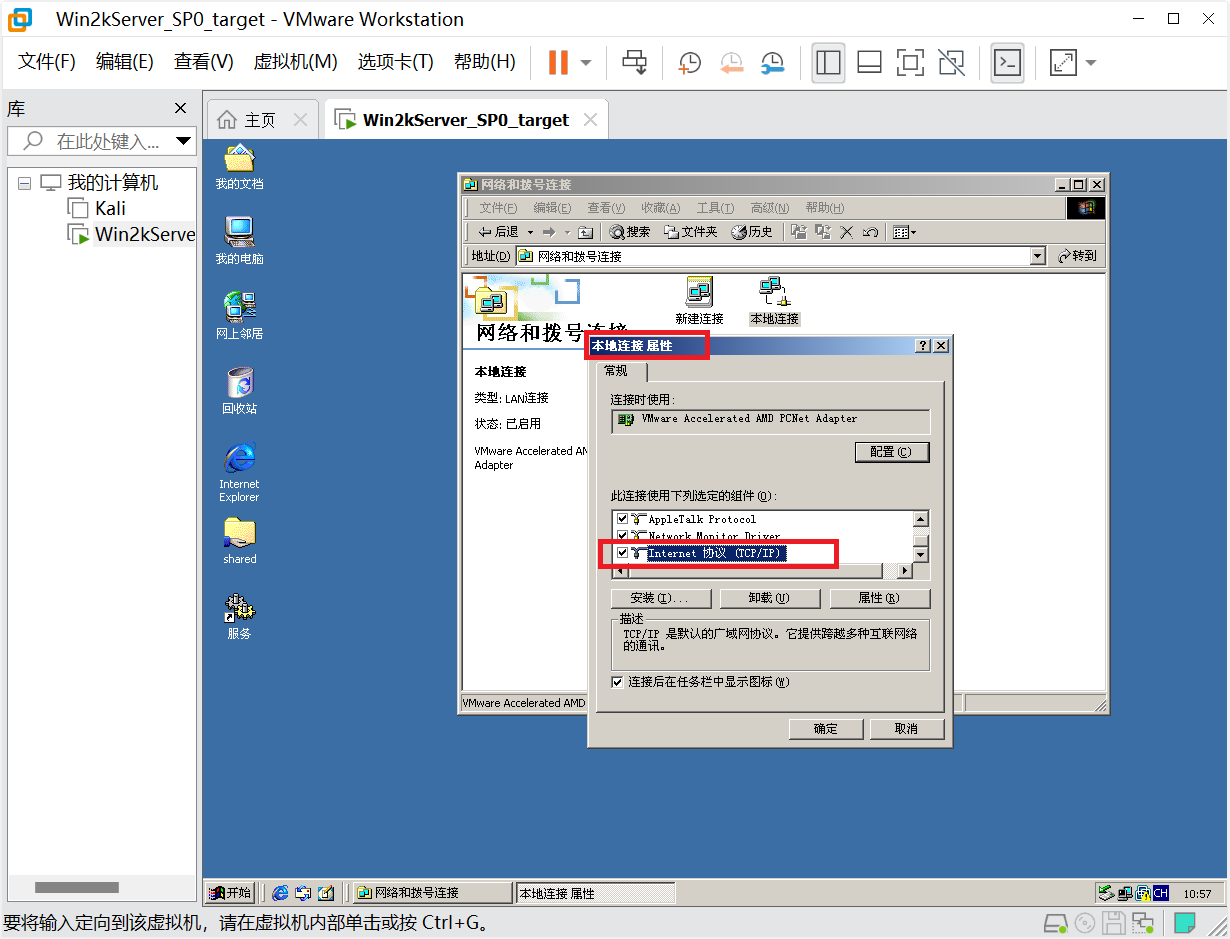

2.4 配置靶机Win2KServer

-

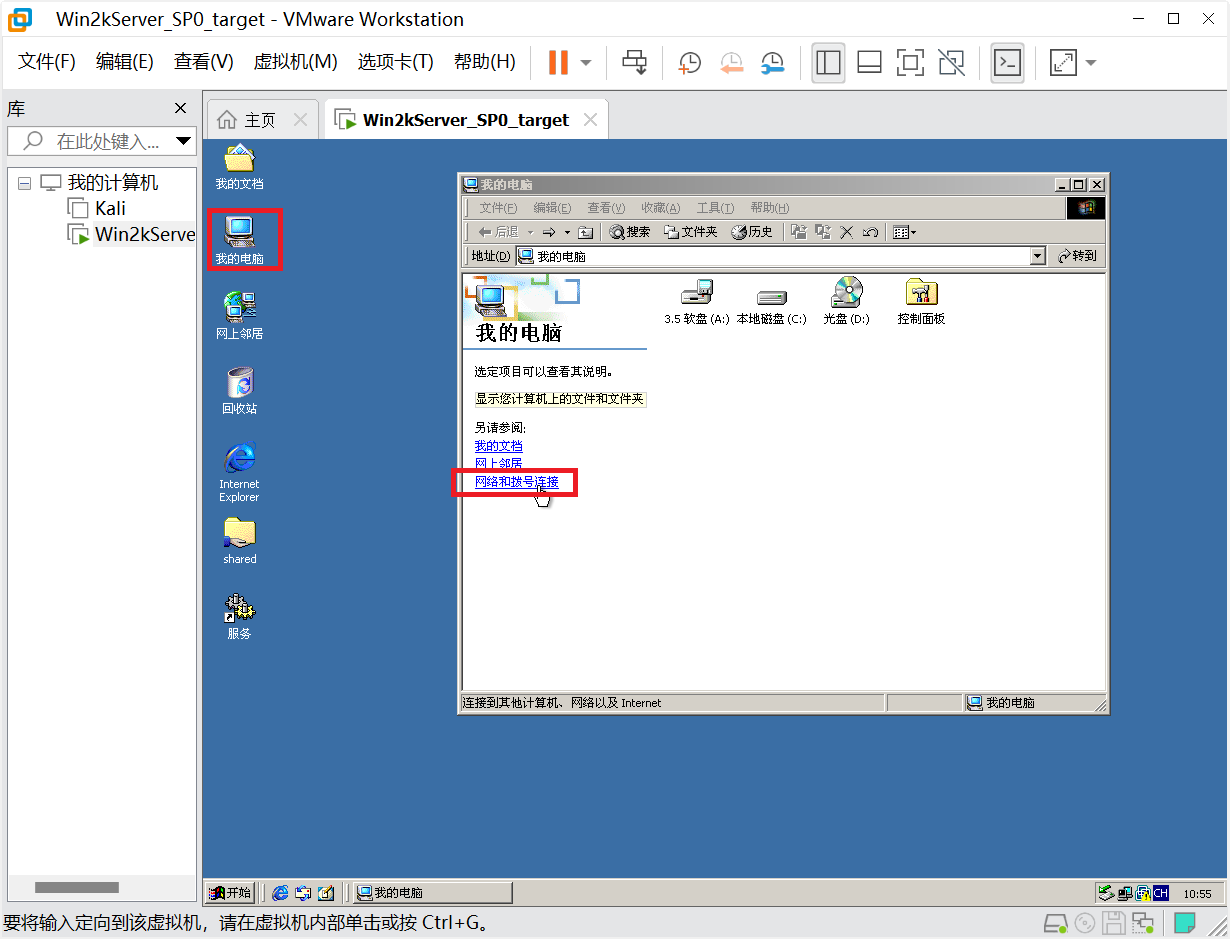

1)打开虚拟机,打开我的电脑,点击网络和拨号连接

-

2)对本地连接右键,点击属性,选择“Internet 协议”(TCP/IP)并点击属性

-

3)进行以下的修改

-

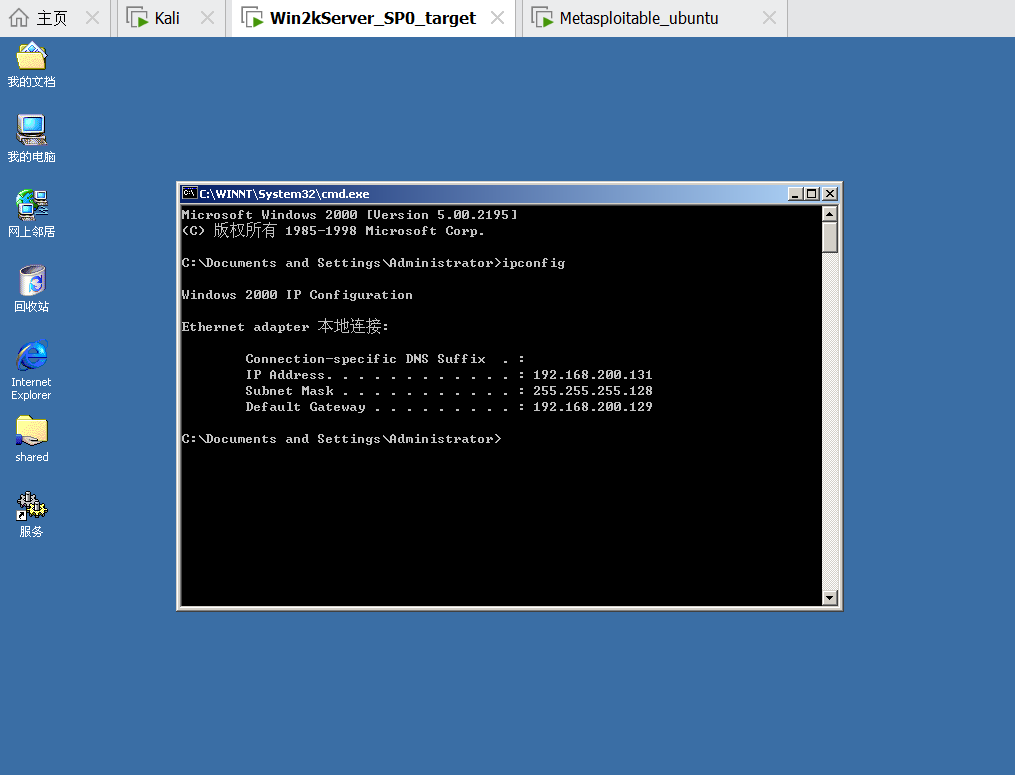

4)按下win+r键输入命令cmd打开命令行,输入命令ipconfig,看到IP地址为192.168.200.131

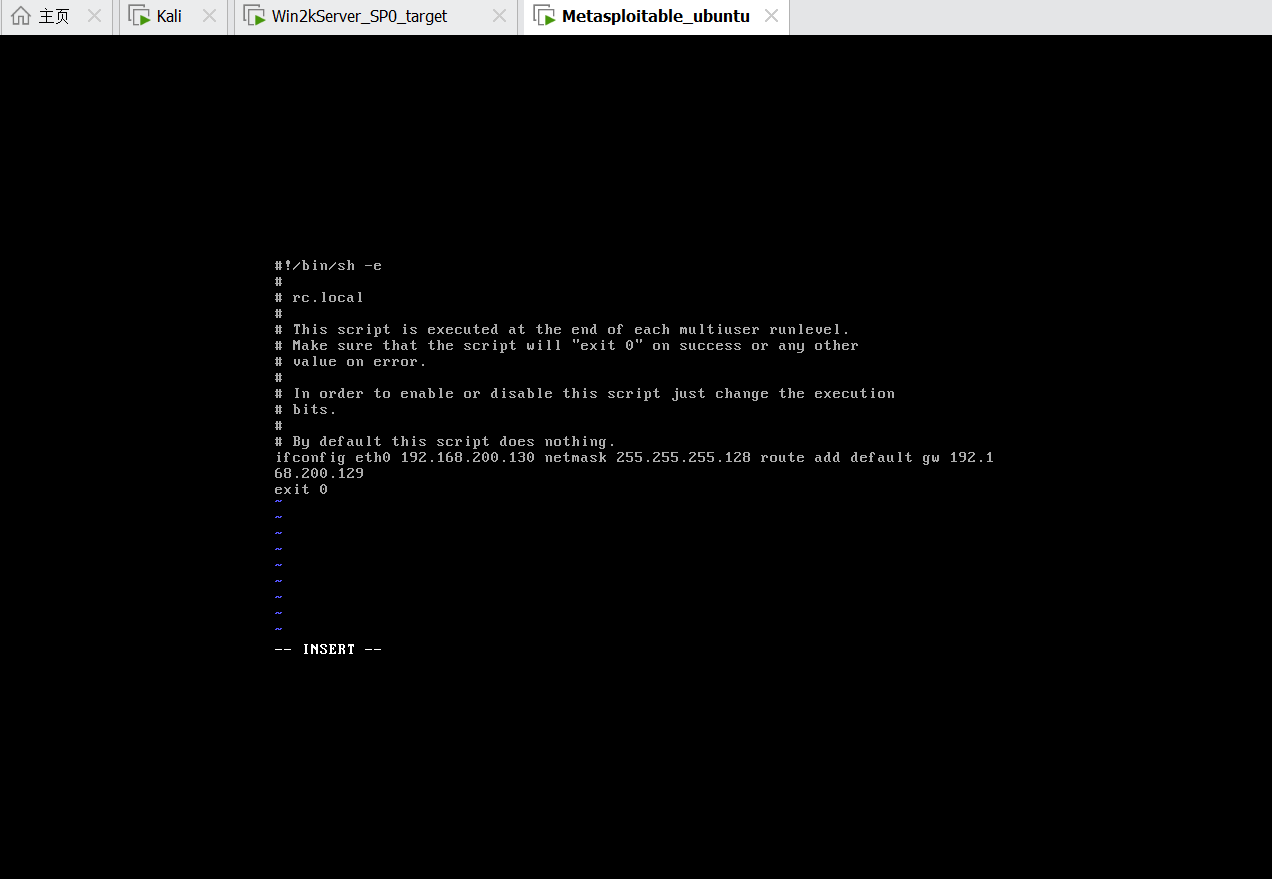

2.5 配置靶机Metasploitable_ubuntu

-

1)打开虚拟机,输入命令sudo vim /etc/rc.local打开文件

-

2)在文件中添加ifconfig eth0 192.168.200.130 netmask 255.255.255.128 route add default gw 192.168.200.129

-

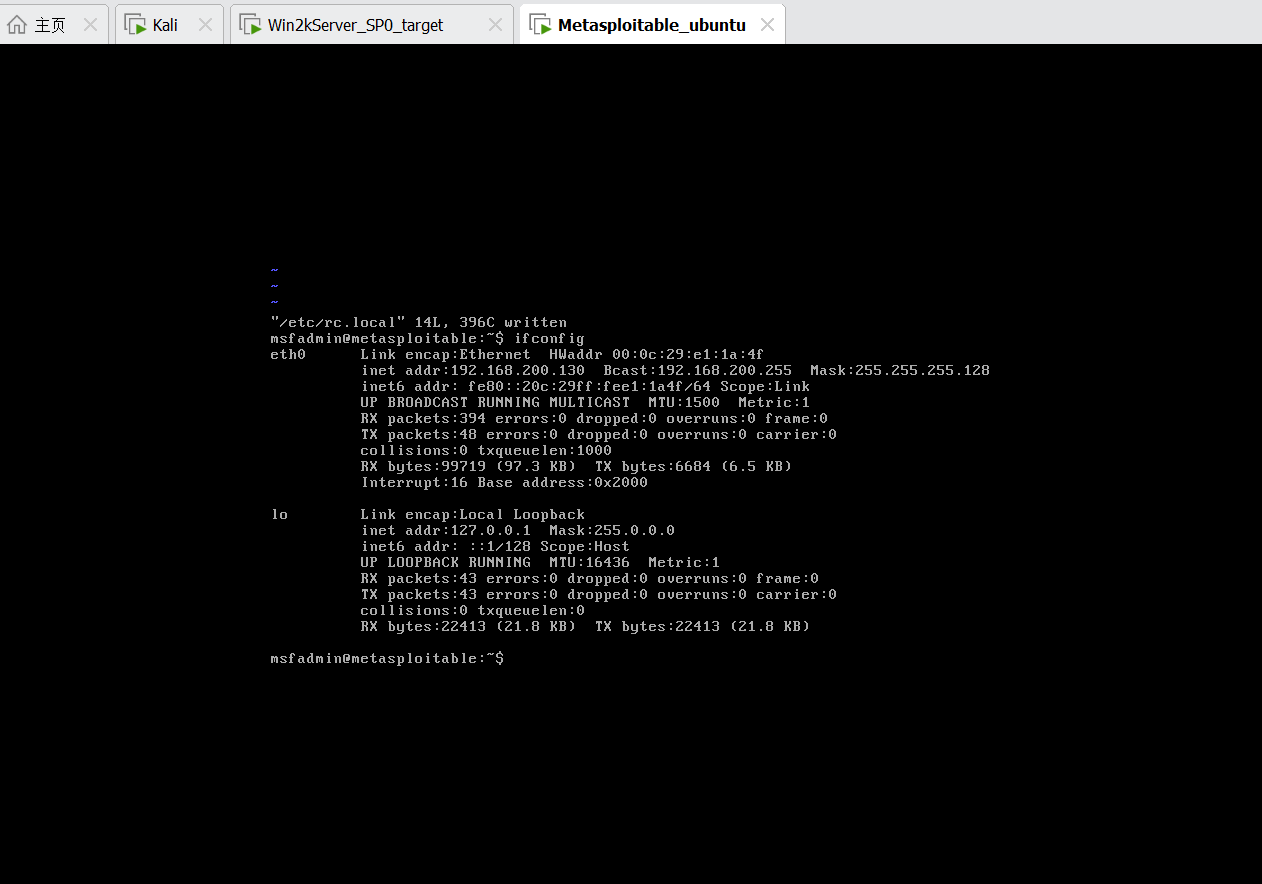

3)保存文件,输入命令ifconfig,看见IP地址为192.168.200.130

2.6 配置靶机Seed Ubuntu16

-

1)新建虚拟机,按提示进行虚拟机配置,注意要选择对应的.vmx文件

-

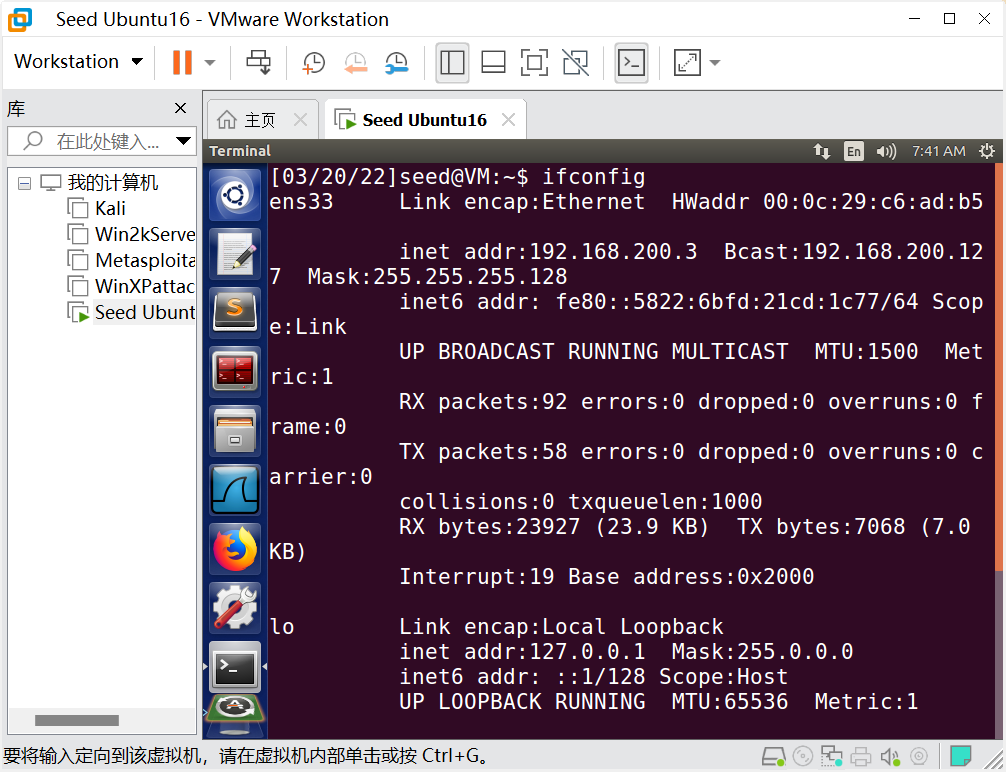

2)同样将网络连接模式设为VMnet8(NAT模式)

-

3)打开虚拟机,输入命令ifconfig,看见IP地址为192.168.200.3

2.7 配置蜜网网关

-

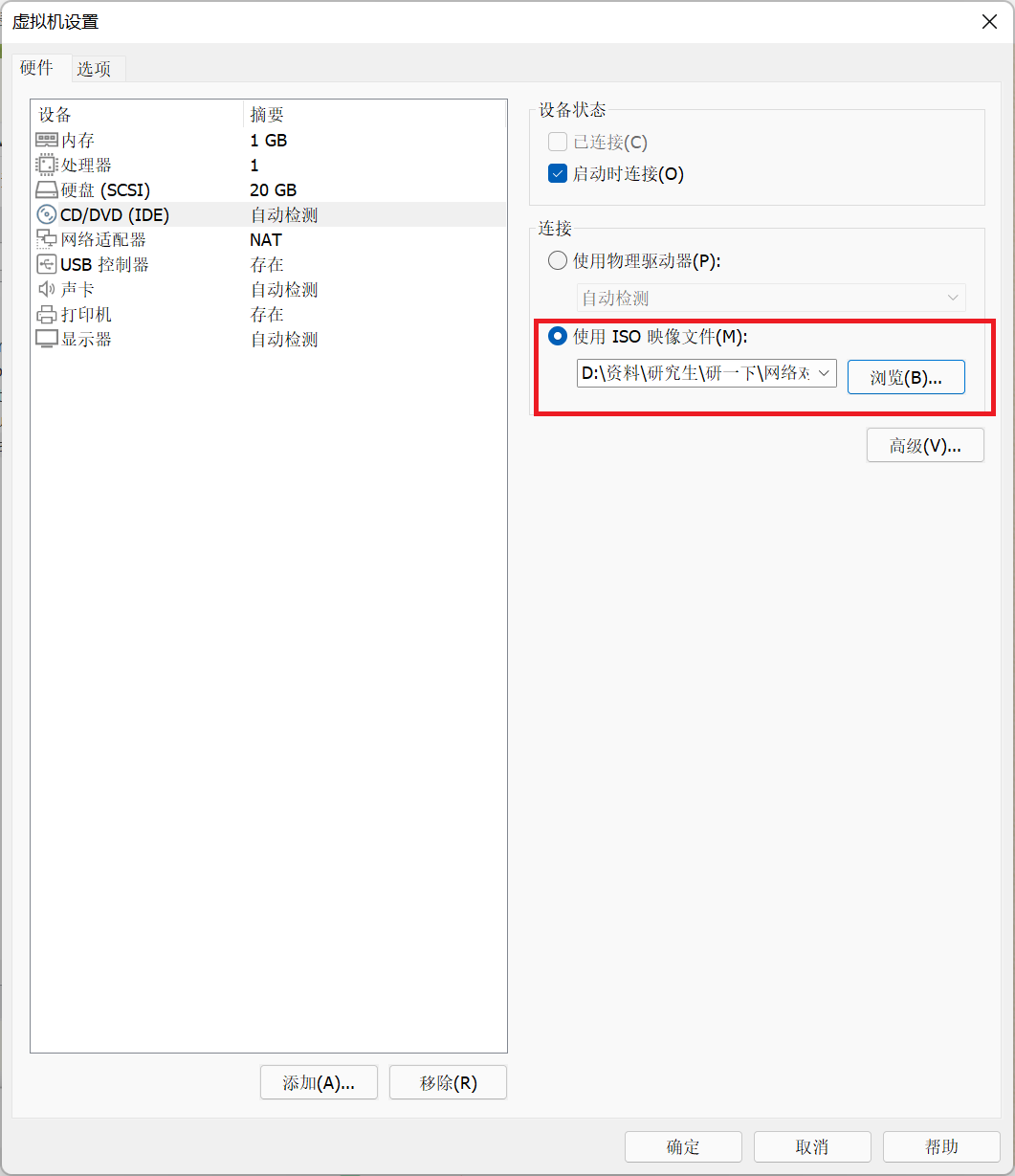

1)新建虚拟机,按提示进行虚拟机配置,由于版本过低,注意硬件兼容性选择Workstation6.5-7.x,操作系统选择CentOS 6,最后选择相应的映像文件

-

2)将网络适配器改为NAT模式,并添加两个网卡,分别设为VMnet1(仅主机模式)和VMnet8(NAT模式)

-

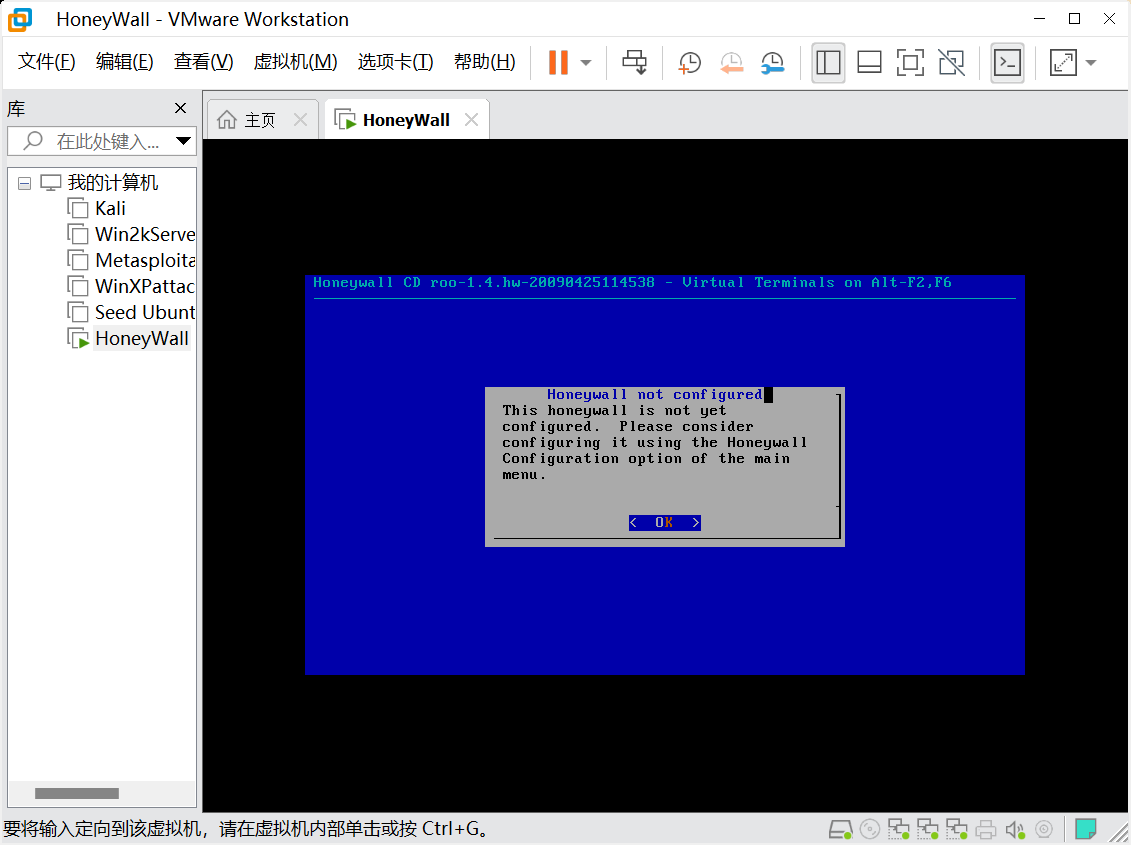

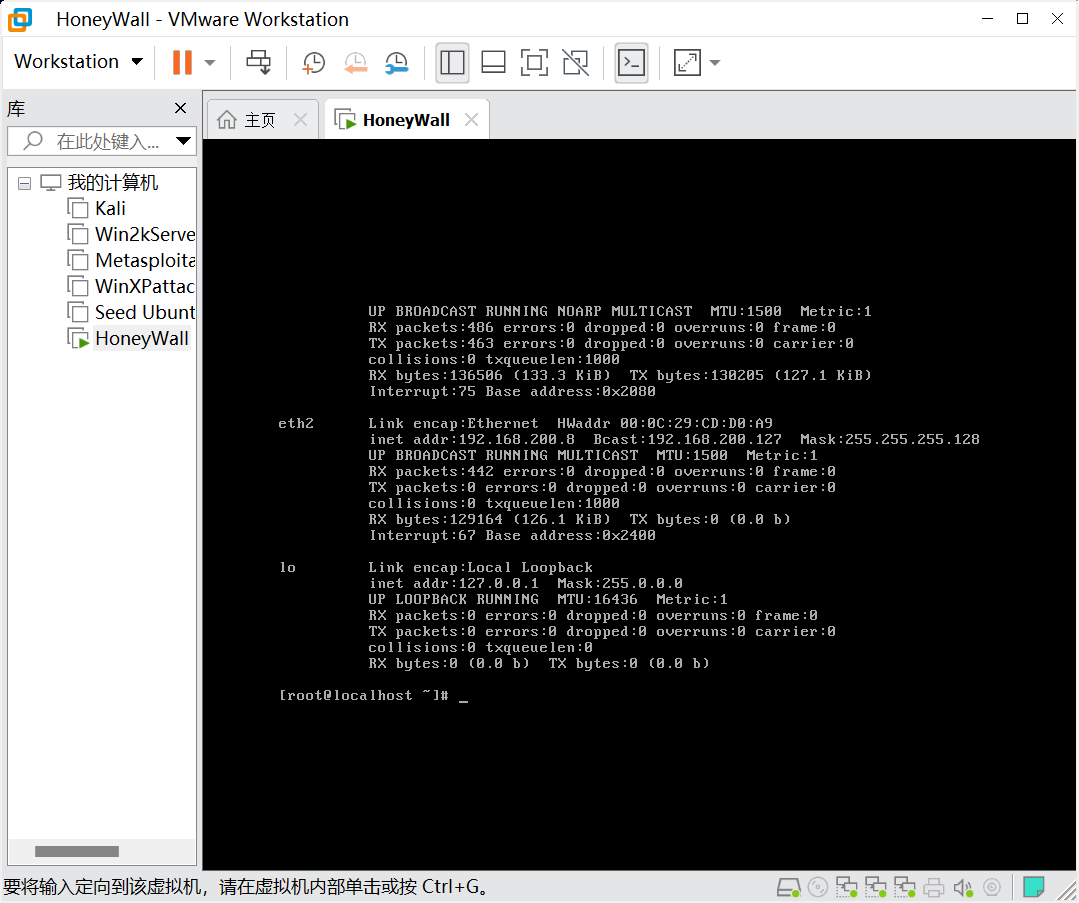

3)打开虚拟机,输入命令su -提升操作权限,对虚拟机进行配置

-

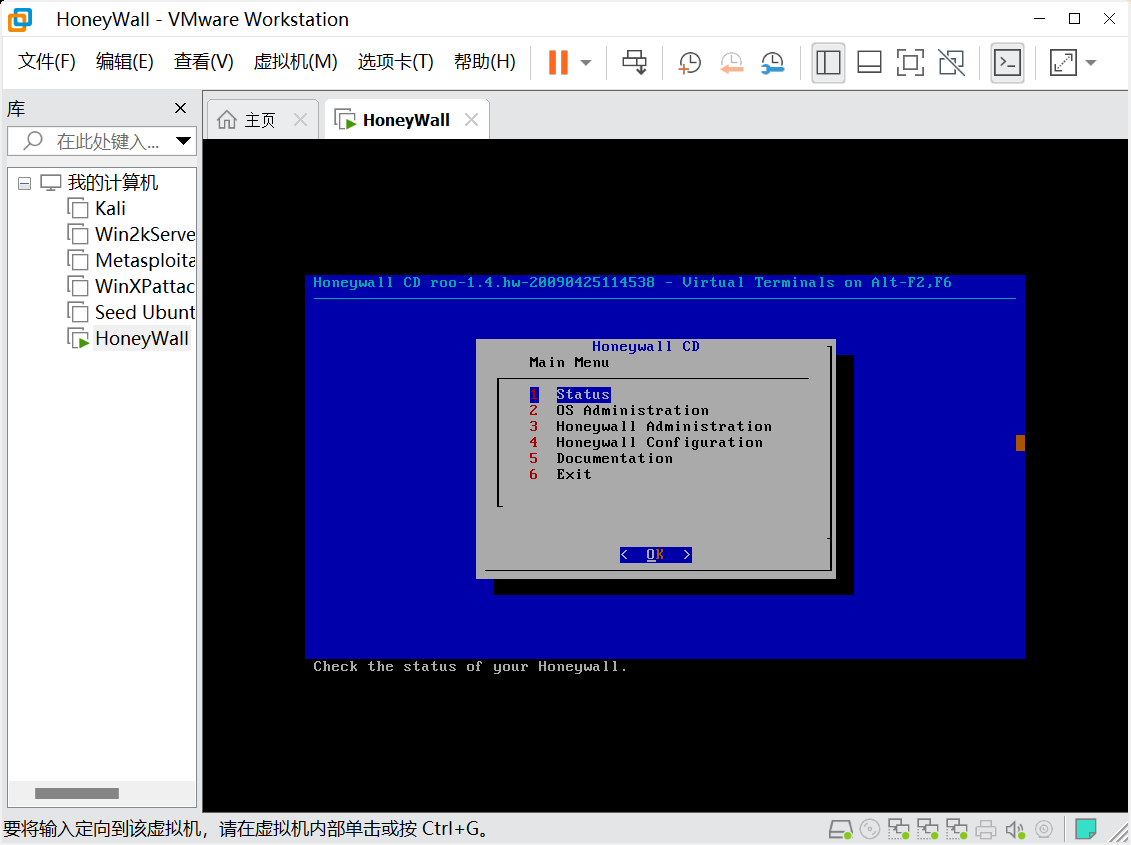

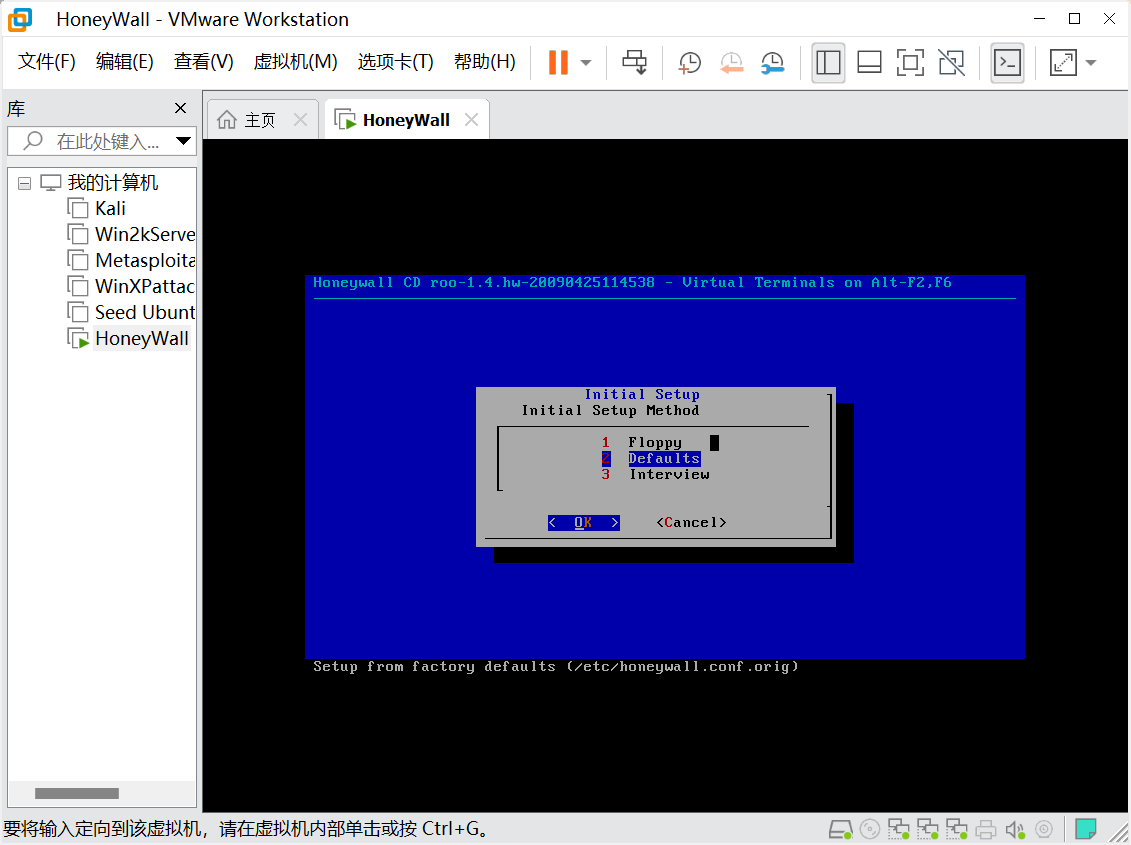

4)选择4 Honeywall Configuration,选择2 Defaults,点击OK,虚拟机会自动进行配置

-

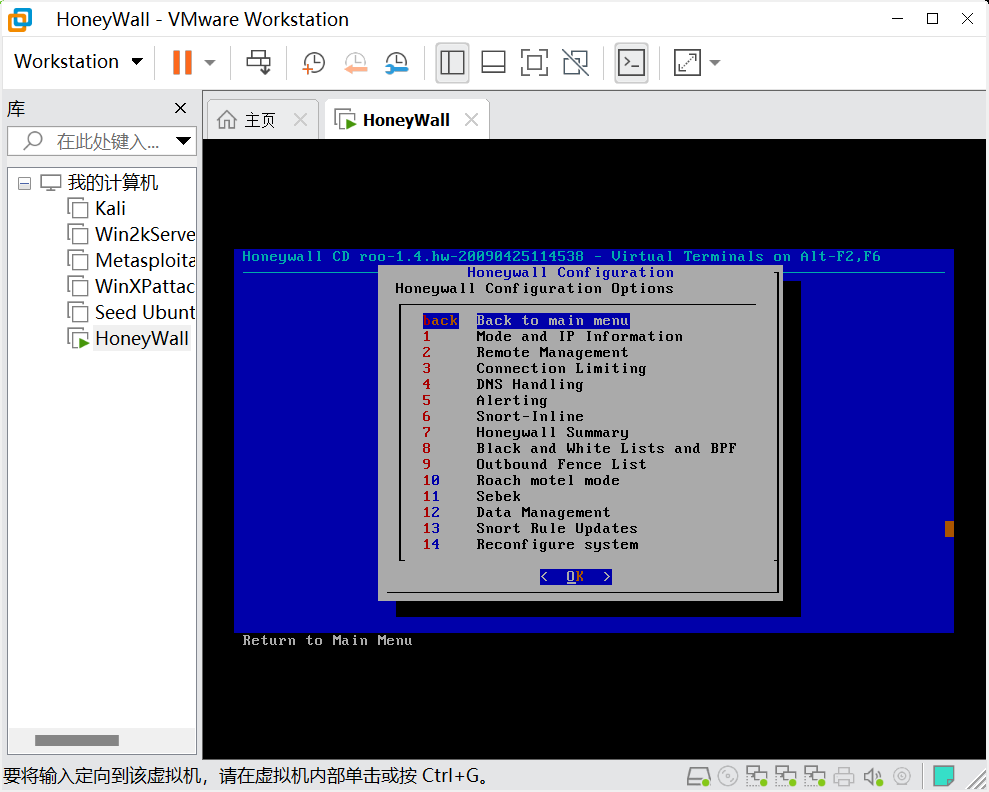

5)选择4 Honeywall Configuration,进入下图界面

-

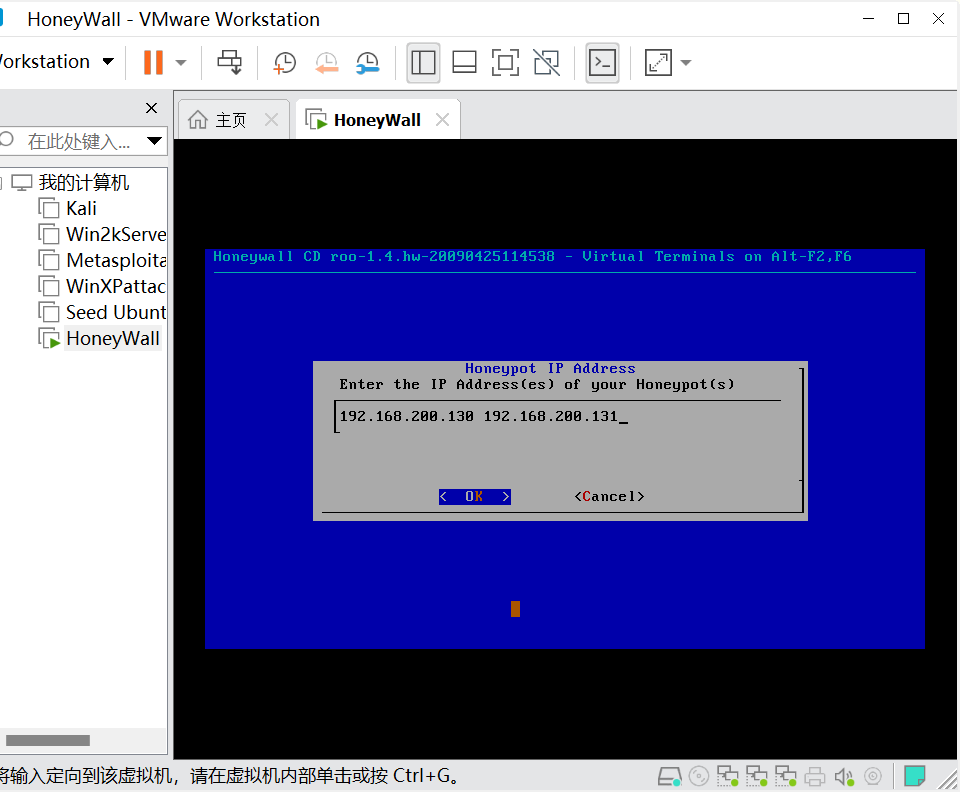

6)选择1 Mode and IP Information,再选择2 Honeypot IP Address,填写两个靶机的IP地址并点击OK

-

7)选择5 LAN Broadcast Address,填写从DHCP设置中看到的广播地址并点击OK

-

8)选择6 LAN CIDR Prefix,填写蜜网网段为192.168.200.0/25并点击OK

-

9)返回上一级选择2 Remote Management,再选择1 Management IP,设置IP地址为192.168.200.8并点击OK

-

10)选择2 Management Netmask,设置子网掩码为255.255.255.128并点击OK

-

11)选择2 Management Netmask,填写从NAT设置中看到的网关IP并点击OK

-

12)选择7 Manager,填写192.168.200.0/25

-

13)返回上一级选择11 Sebek填写192.168.200.8,使用默认的1101端口并保存退出

-

14)输入命令ifconfig,看见配置成功

-

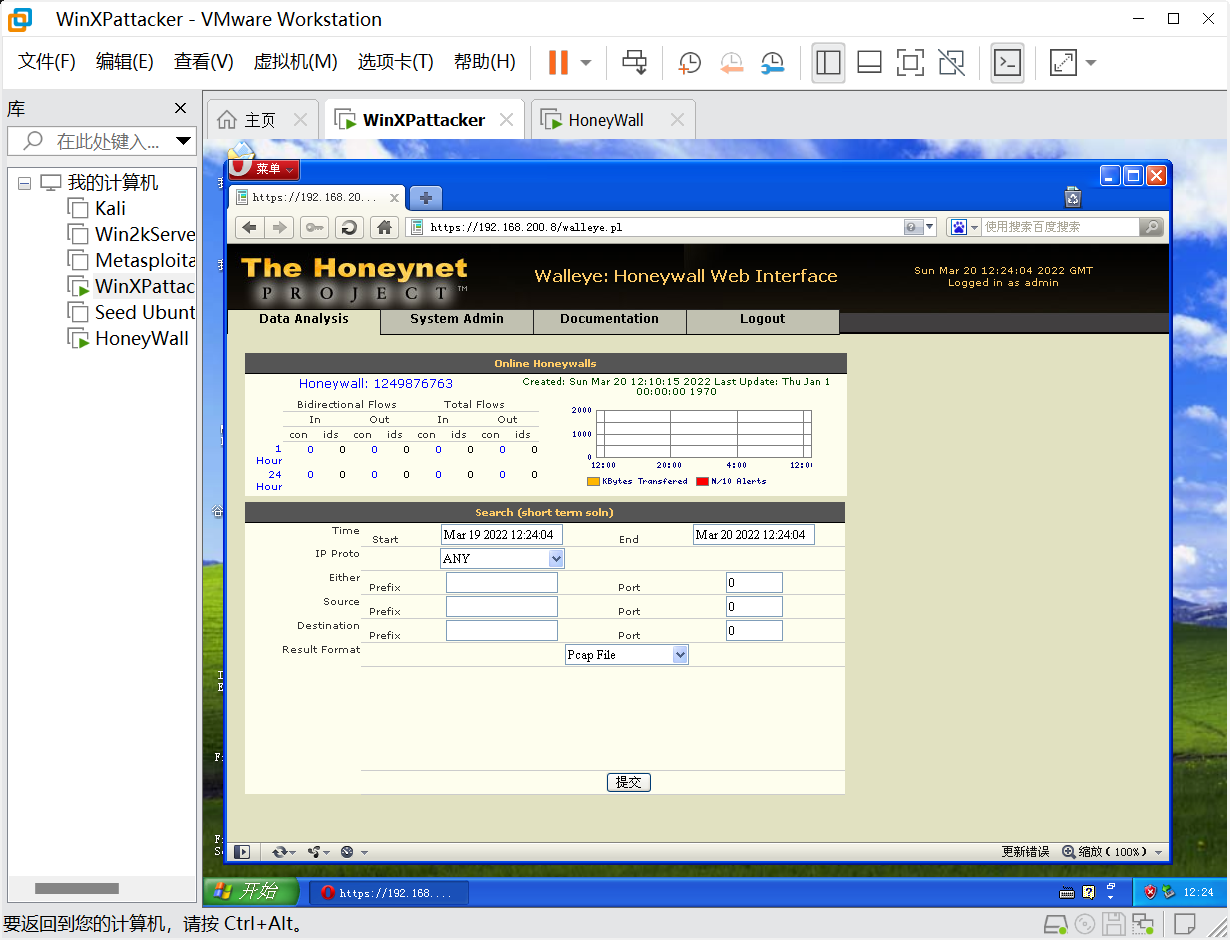

15)打开攻击机WinXPattacker,打开Opera浏览器,输入密网网关的IP地址,进入登录界面(首次进入需要修改密码)

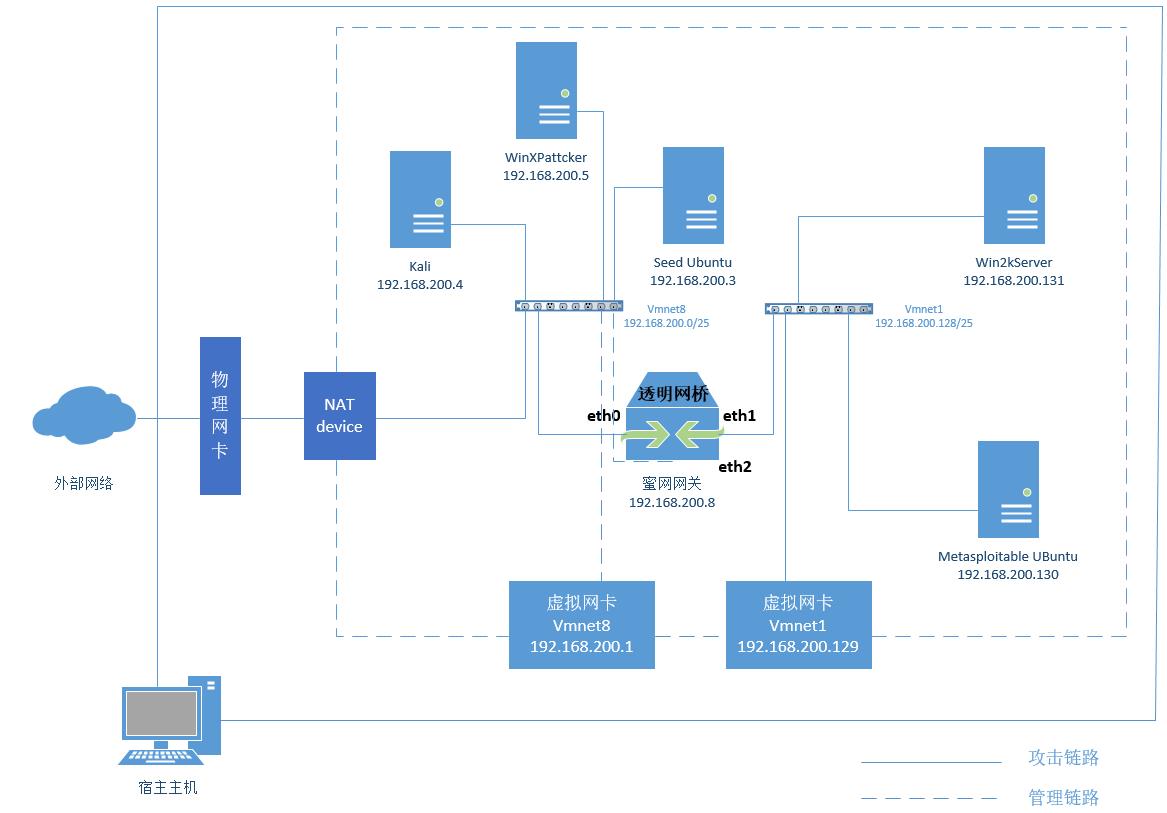

2.8 拓扑结构图

2.9 测试

-

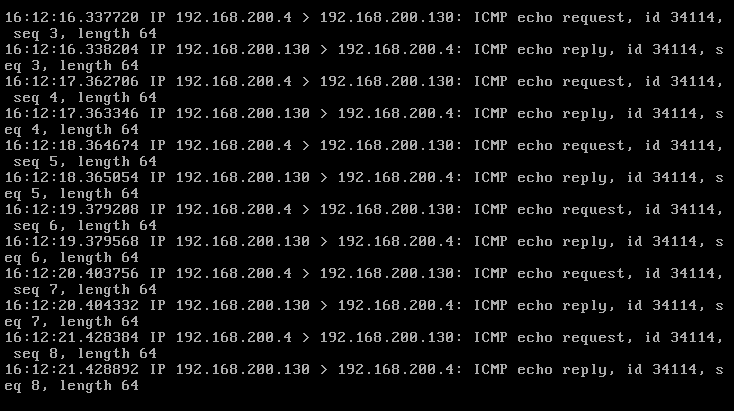

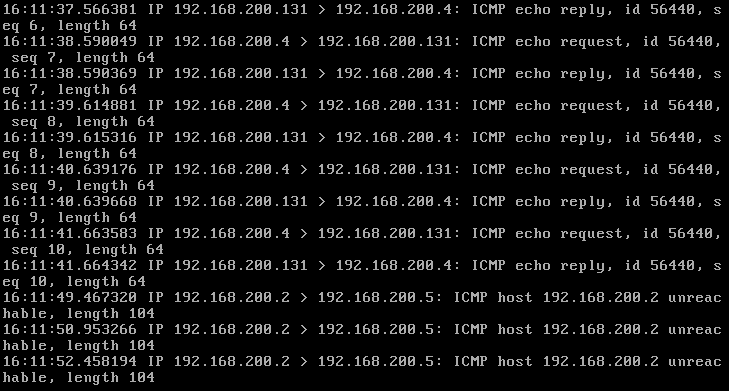

1)密网网关中输入命令tcpdump -i eth0 icmp进行监听

-

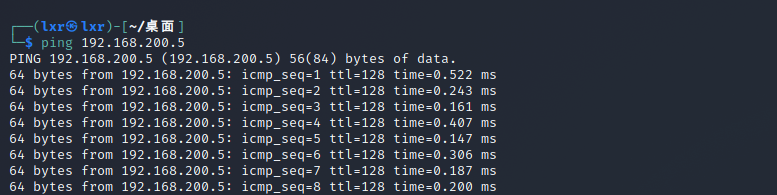

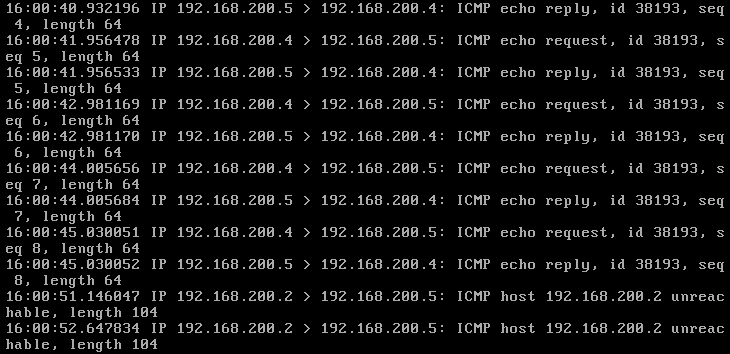

2)攻击机Kali与攻击机WinXPattacker的连通性以及监听结果

-

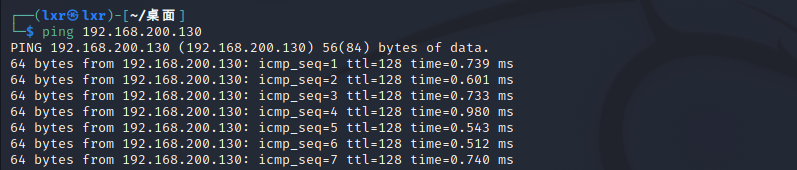

3)攻击机Kali与靶机Metasploitable_ubuntu的连通性以及监听结果

-

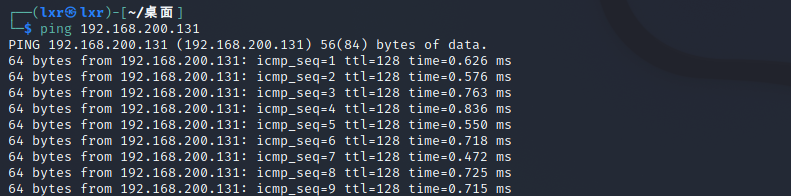

4)攻击机Kali与靶机Win2KServer的连通性以及监听结果

3 学习中遇到的问题及解决

-

问题1:在测试连通性时,攻击机Kali与靶机Metasploitable_ubuntu和靶机Win2KServer无法ping通

-

问题1解决方案:将靶机的网络连接模式修改为VMnet1(仅主机模式)

-

问题2:Linux环境下编辑文件后不记得如何保存

-

问题2解决方案:通过百度解决(按ESC和:输入wq进行保存并退出)

4 学习感悟、思考

- 本次实践是网络攻防实践课程的第一次实验,是网络攻防环境的搭建,根据老师提供的教程和同学的指导,完成了本次实践;通过本次实践,我对网络攻防环境的搭建有了深层次的理解,同时对Linux环境下的各项操作指令进行了复习,希望在之后的学习和实践中也能够带着对本门课程的兴趣进行下去,拓宽自己的知识面,提高自己的实践能力

5 参考资料

- Linux文件保存退出相关命令

- Linux常用命令

- [网络攻防技术与实践(诸葛建伟编著)]

浙公网安备 33010602011771号

浙公网安备 33010602011771号