引言 文章只适用于学习,不的涉及商业用途,如有侵权,联系主包下架

今天要学习的网站是比较有实力的网站,aHR0cHM6Ly93d3cuY2VhaXIuY29tL3Nob3BwaW5nL29uZXdheS9QVkctUEtYLzIwMjUtMDctMjgKIA==

我们打开网站开始分析

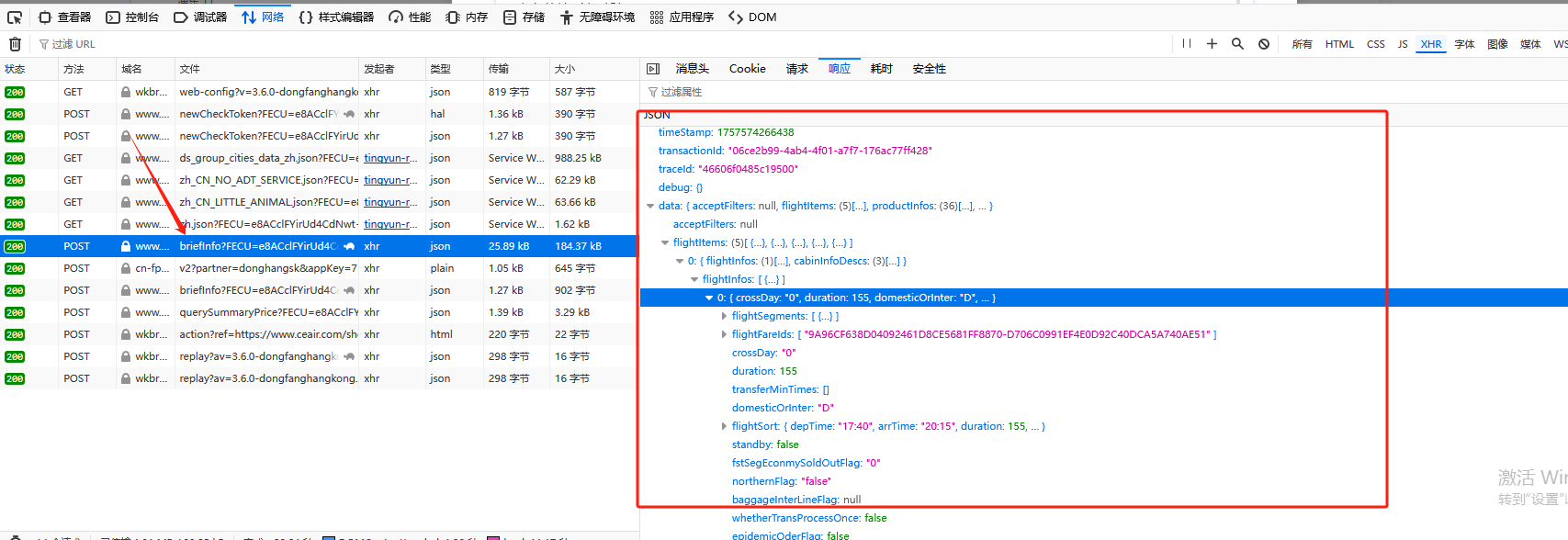

1,打开开发者工具仔细搜索,发现briefInfo这个接口返回了数据。

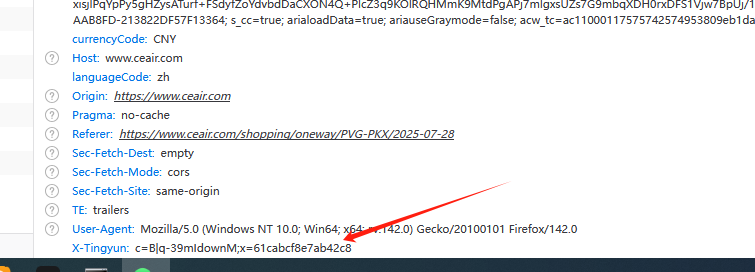

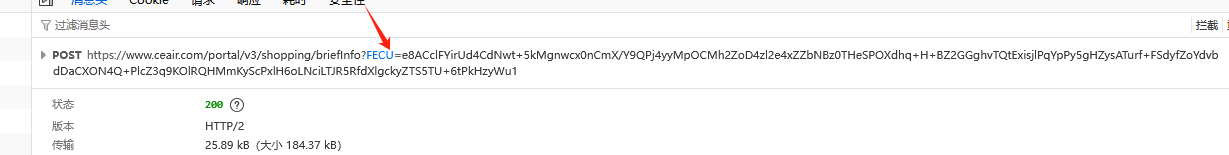

2继续看带加密的有什么,这里面url里面会拼接一个FECU的参数,喝cookie的FECA一样。hearder里面还有一个X-Tingyun的字段

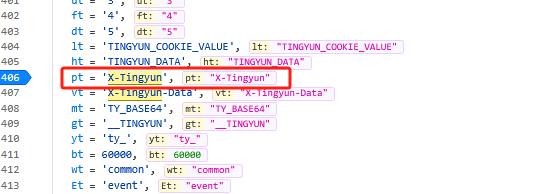

3X-Tingyun,我们全局搜索这个字段,发现被赋值给pt这个属性

然后主包在文件搜索pt字段,发现了处理逻辑

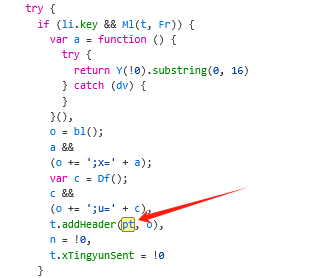

打完断点发现,走的是a的路线,然后把代码扣下来,四个函数,不用补,直接用

function t(t) {

return t 0; r >>>= 1, i += i) 1 & r &&

(n = i + n);

return n

}

function Zi(n){

var r = '-';

return n &&

(r = ''),

e(t(32), 8) + r + e(t(16), 4) + r + e(16384 | t(12), 4) + r + e(32768 | t(14), 4) + r + e(t(48), 12)

}

function Ir(){

return Zi(!0).substring(0,16)

}

var a= Ir(),

i="c=B|"+"q-39mIdownM";

i+=";x="+a

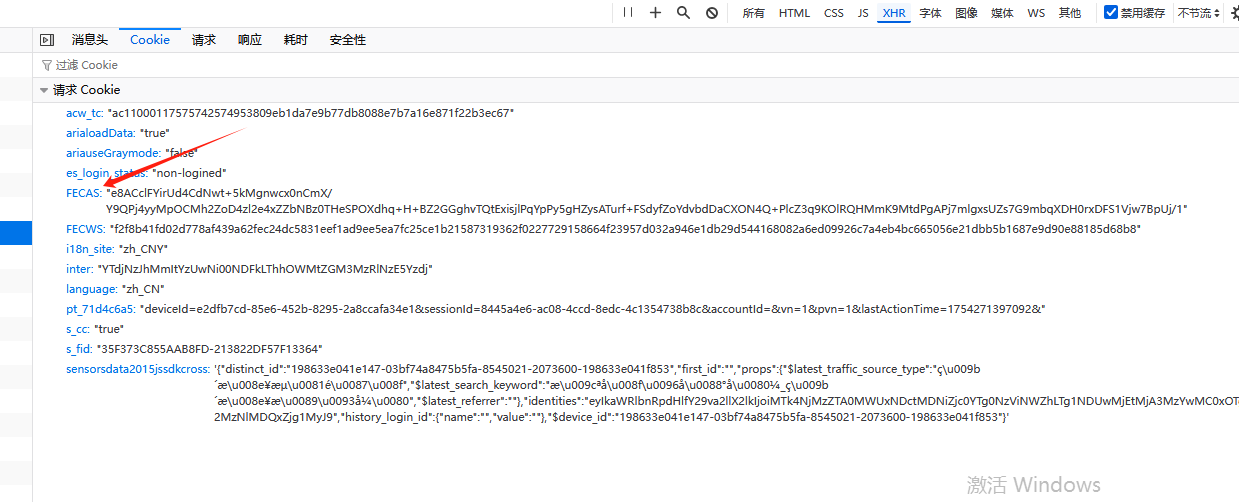

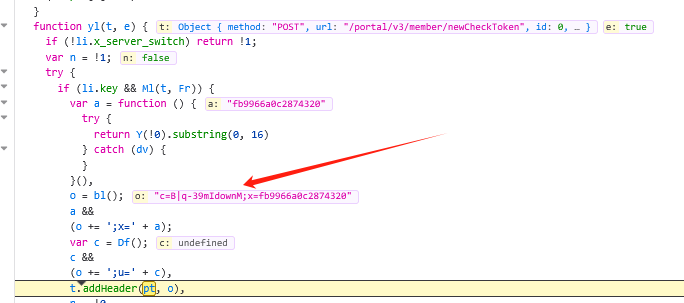

console.log(i)4 FECU 上面主包说了FECU跟cookie的FECAS很像,咱们做下对比,看一下,发现长度是一样的,前150位相同,后44位不一样,这样的话,咱们就给cookie下一个hook看一下

(function () {

'use strict';

var cookieTemp = '';

Object.defineProperty(document, 'cookie', {

set: function (val) {

if(val.indexOf('FECAS') != -1){

debugger;

}

console.log('cookie设置->', val);

cookieTemp = val;

return val;

},

get: function () {

return cookieTemp;

},

});

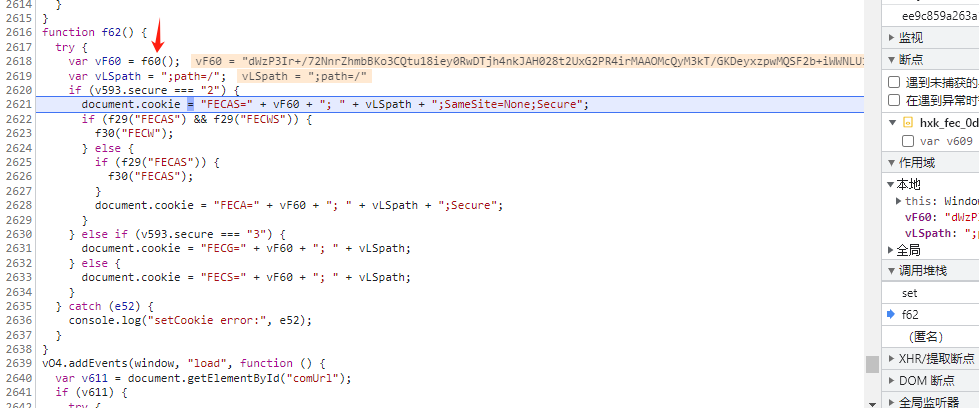

})();hook一下,发现生成的地方在hxk_fec这个文件里面

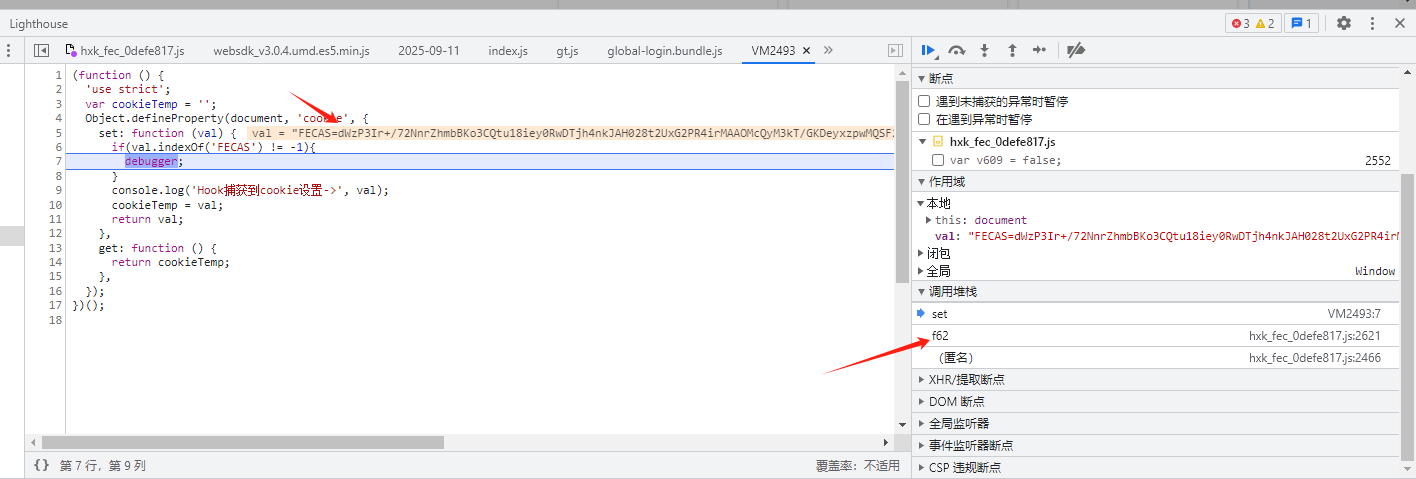

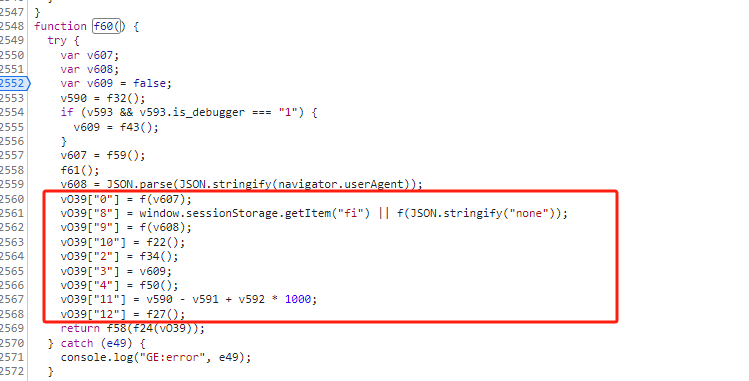

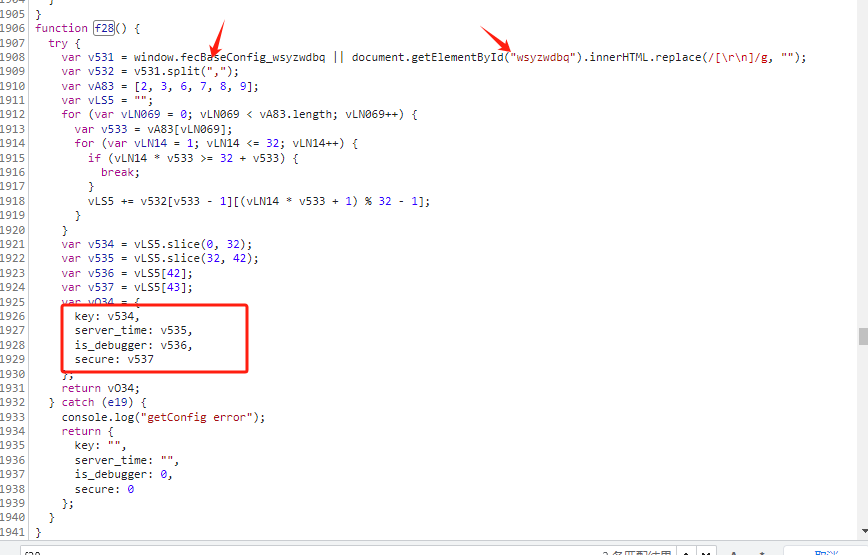

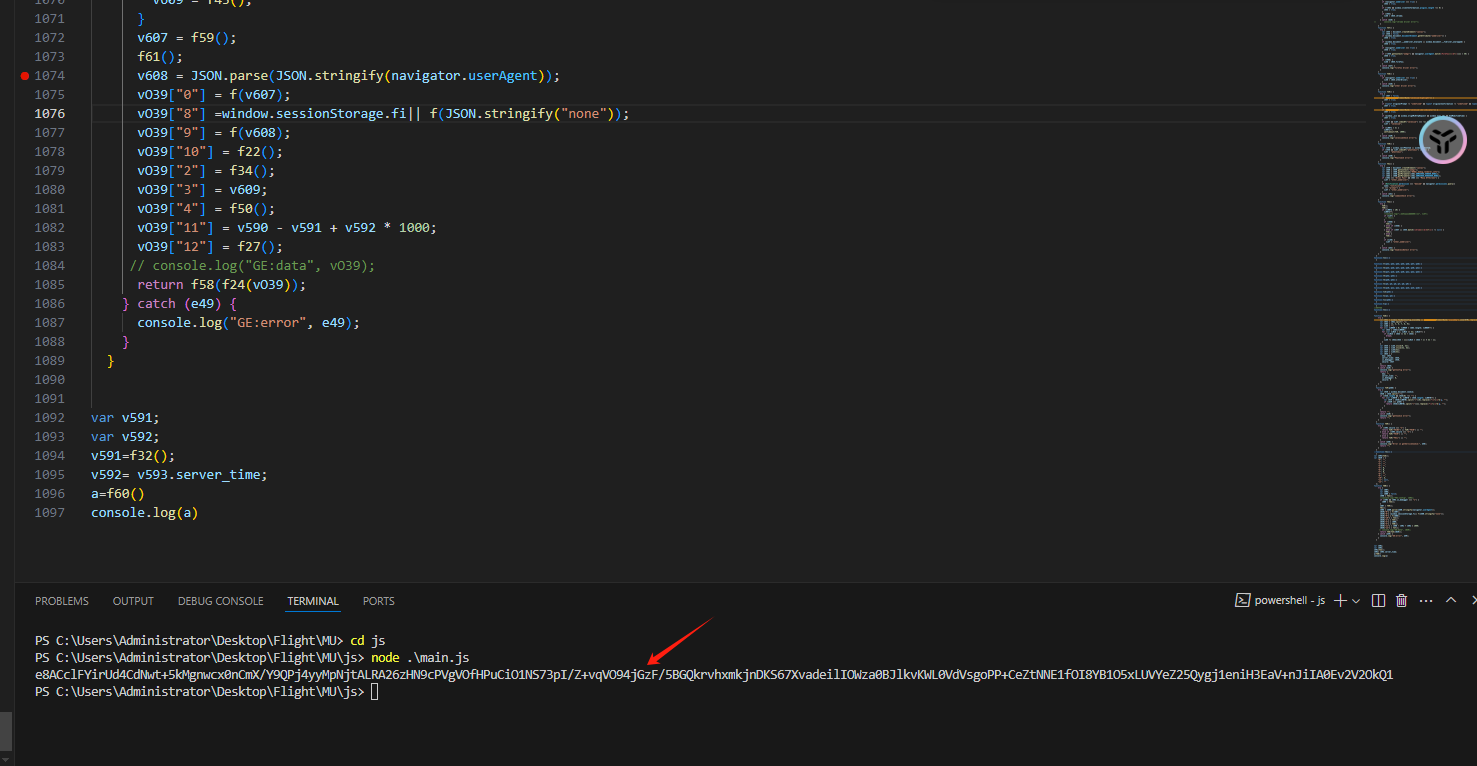

主包全局搜索f60()这个方法发现,里面有一个数组操作,那么接下来就慢慢扣吧

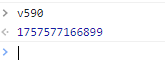

v590 是一个时间戳

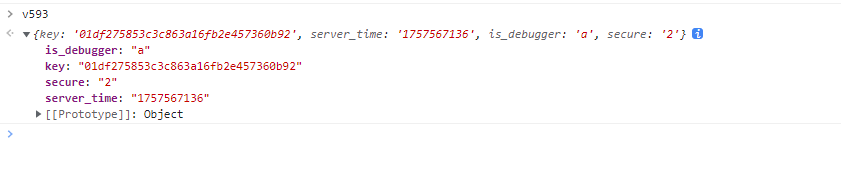

v593 是配置对象

然后搜索v593的赋值,是f28方法生成的,这里读取了window的属性,或者读取dom属性,然后进行分割,封装

然后v608是nav的属性。

vO39大数组, 下标0 加密cokkie 下标2,自动化检测下标3 调试状态,下标4 默认false下标8 获取window的fi指纹下标9 加密nav的ua,下标10 浏览器类型下标11当前时间和sevevr的时间差值扩大1000倍下标12 随机截取五位数 然后进行AES加密。

5大致逻辑讲完,直接开始扣代码,补环境。

然后用python调用 获取数据

6 需要的+v看主页。有什么好的思路和web网站,可以交流一起学习

浙公网安备 33010602011771号

浙公网安备 33010602011771号