CTFShow_DSBCTF_单身杯_easy_mem_3

easy_mem_3

ctfshow{程序名称(区分大小写)_隐藏的软件名称(小写)_对应的域名信息(小写)

使用 MemProcFS 加载镜像

MemProcFS.exe -device "E:/20241029-055419.dmp" -v -forensic 1

确定程序名称

镜像加载完成后,在 M:\forensic\csv\findevil.csv 中进行排查分析

程序名称为:Hmohgnsyc.exe

-

PE_INJECT 和 PE_PATCHED:这些标识通常表示该程序可能注入了代码或对原始代 码进行了修改,可能是恶意行为的迹象。

-

PRIVATE_RWX 权限: PRIVATE_RWX 表示内存区域具有读、写和执行权限,这通常是 不常见的,尤其是在合法程序中。恶意软件往往会分配这样的内存权限来执行自定义 代码。

-

模块和线程信息:**线程和模块的加载信息显示没有图像(NO_IMAGE),这可能意味 着该程序正在使用某种技术来隐藏它的实际运行模块。 **即可疑的程序为 Hmohgnsyc.exe 看进程相关信息可以看到这个程序隐藏在Todesk目录下,todesk

隐藏的软件名称

在 M:\forensic\csv\process.csv 中筛选出名为 Hmohgnsyc.exe 的信息,可获取进程相关信息

程序隐藏在:Todesk目录下

路径为:\Device\HarddiskVolume3\Users\h\AppData\Roaming\ToDesk\dev\Hmohgnsyc.exe

对应的域名信息

根据 \Device\HarddiskVolume3\Users\h\AppData\Roaming\ToDesk\dev\Hmohgnsyc.exe

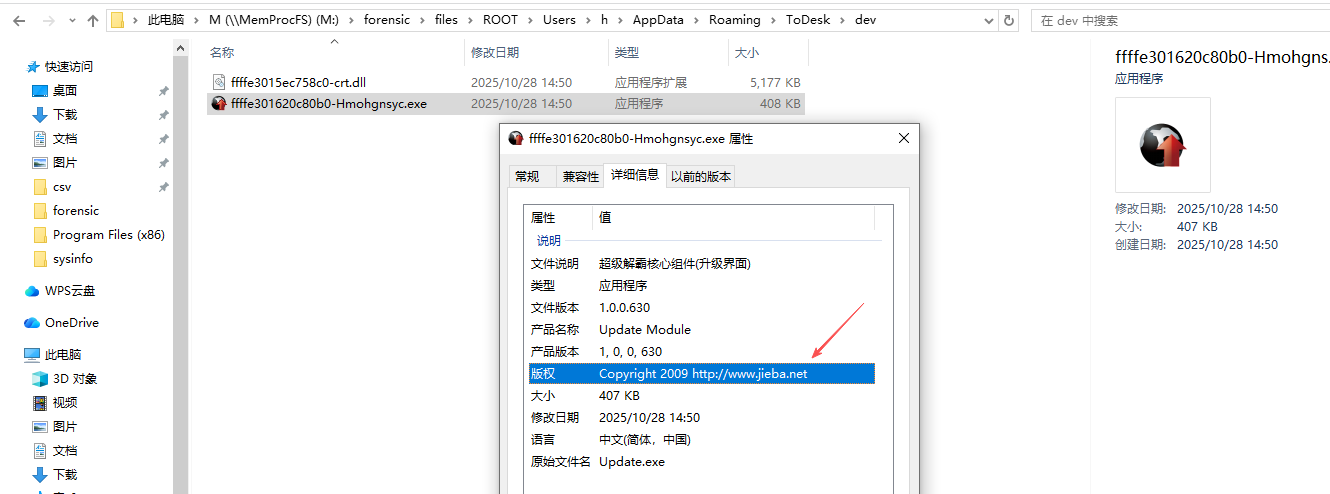

在目录 M:\forensic\files\ROOT\Users\h\AppData\Roaming\ToDesk\dev 下,右键 Hmohgnsyc.exe 看属性界面可以获取对应的域名信息

对应的域名信息为:jieba.net

flag

ctfshow{Hmohgnsyc.exe_todesk_jieba.net}

浙公网安备 33010602011771号

浙公网安备 33010602011771号