openvas简介并扫描metasploitable2

资料来源:https://www.freebuf.com/column/160541.html

openvas简介

openvas是Nessus 的基础上发展了一个免费开源的分支

框架结构

1、用户接口

Openvas-cli命令行接口 : 从命令行访问openvas服务层的程序

Greenbone-security-assistabt 访问 web 端接口(gsad): 访问opebvas服务层的web接口,默认监听地址为127.0.0.1,端口为9392

Greenbone-Desktop-Suite 桌面图形化接口(gsd):提供访问opebvas服务层的桌面图形化接口

2、服务层组件

openvas-manager 管理器:与接口通信,分配扫描任务,并gen'ju扫描结果生成评估报告,默认端口为9390

openvas-scanner 扫描器:调用各种漏洞测试插件,执行分配的扫描操作,默认端口为9391

openvas-adminstrator 管理器:负责管理配置星系,用户授权等相关工作,默认监听地址为127.0.0.1,端口为9393

3、文件系统

# ls /usr/sbin/ #//主要执行程序 /usr/sbin/gsad /usr/sbin/openvassd /usr/sbin/openvas-adduser /usr/sbin/openvas-certdata-sync /usr/sbin/openvas-start /usr/sbin/openvasmd /usr/sbin/openvas-mkcert /usr/sbin/openvas-mkcert-client /usr/sbin/openvas-nvt-sync /usr/sbin/openvas-rmuser /usr/sbin/openvas-scapdata-sync /usr/sbin/openvassd /usr/sbin/openvpn

4、主要系统服务脚本

# ls /etc/init.d/ #//主要系统服务脚本 /etc/init.d/gsad /etc/init.d/openvas-manager /etc/init.d/openvas-scanner /etc/init.d/openvas-administrator

5、主要配置文件

# ls /etc/openvas/ #//主要配置文件 gsad_log.conf gsd_log.conf openvasad_log.conf openvasmd_log.conf pwpolicy.conf

6、默认配置文件

# ls /etc/sysconfig/ #//默认配置文件 /etc/sysconfig/gsad /etc/sysconfig/openvas-manager /etc/sysconfig/openvas-scanner /etc/sysconfig/openvas-administrator

7、主要日志文件

# ls /var/log/openvas/ #//主要日志文件 greenbone-nvt-sync.log openvasmd.log openvassd.log openvasad.log openvassd.dump

8、插件目录 /var/lib/openvas/plugins

cross_site_scriping.nasl插件功能举例 script_category(ACT_GATHER_INFO) #ACT_GATH (信息采集类脚本) #ACT_ATTACK (尝试获取远程主机权限脚本) #ACT_DENIAL(拒绝服务***脚本) #ACT_SCANNER(端口扫描脚本) category代表了脚本执行的优先级,通过宏对各类category值的优先级进行定义,NASL脚本按照下表中category优先级由高到低执行,相同优先级按照脚本id顺序执行 script_family("Web Servers"); 设置脚本所属的族(family),NASL对此没有明确规定,插件作者可以自己定义脚本所属的族 script_dependendes("find_service.nasl", "httpver.nasl"); 说明脚本依赖关系,如果要让cross_site_scriping.nasl正常运行,必须依赖find_service.nasl"、"httpver.nasl"这两个脚本 port = get_http_port( default:80 ); 获取服务器端口 if(get_port_state(port)); 判断端口是否打开 req = http_get( item:url, port:port ); 发送带有攻击性的请求 注意:nasl脚本主要是对攻击的描述,只是说明的攻击的步骤,不是通常意义上的攻击 res = http_keepalive_send_recv( port:port, data:req, bodyonly:FALSE ); 接收响应

使用openvas扫描metasploitable2

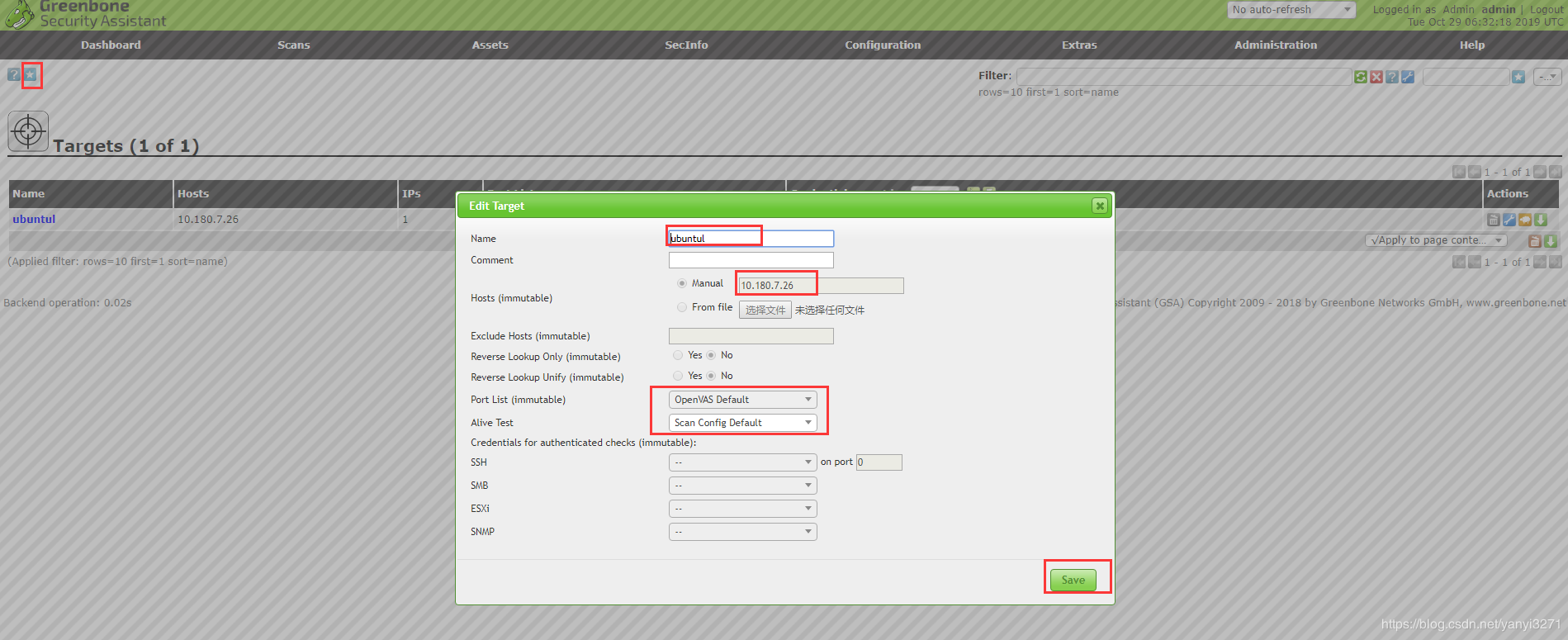

1、进入configuration下的targets,点击坐上角的星号,创建扫描目标

2、配置目标扫描任务

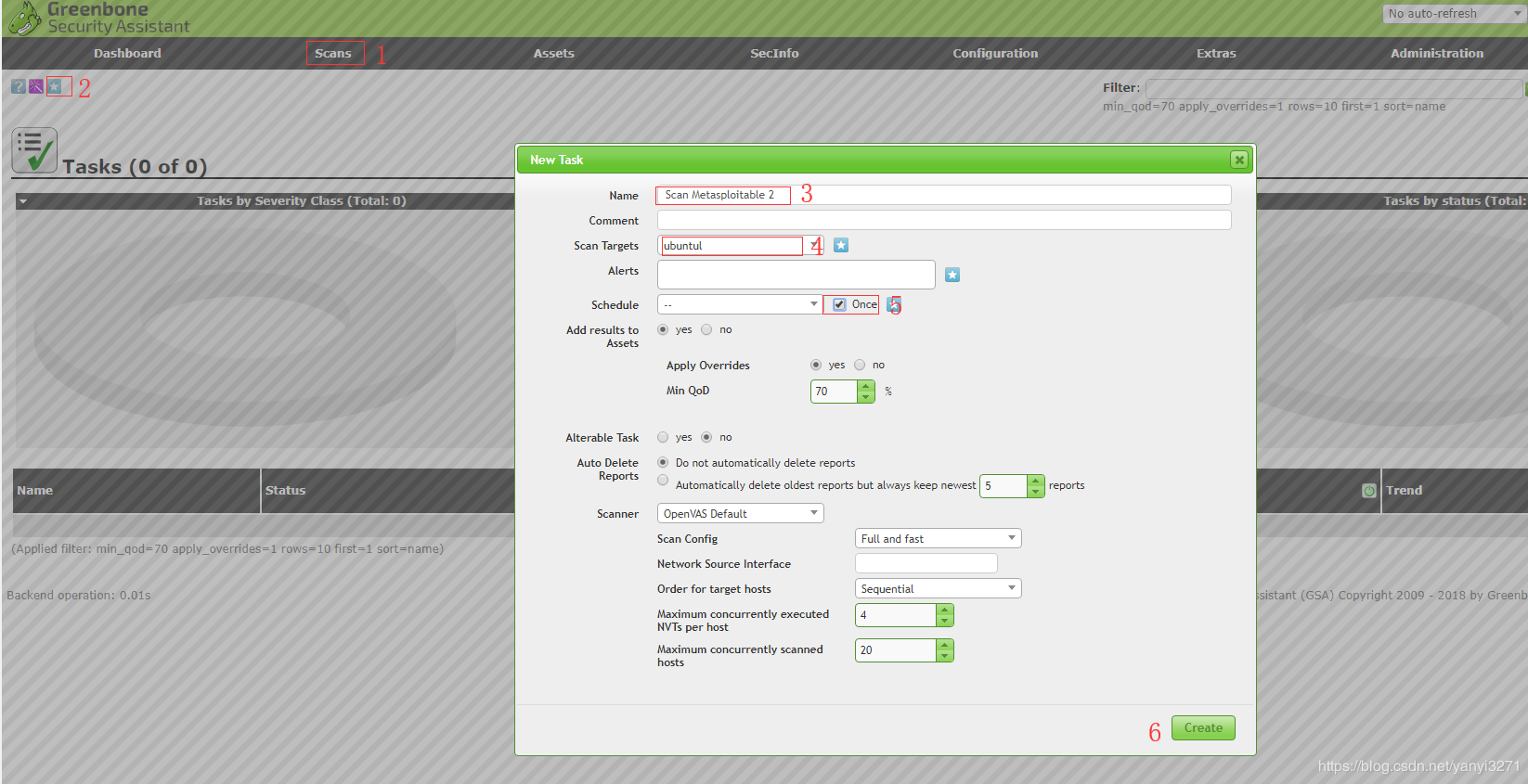

进入scans下的tasks,点击左上角的星号,新建目标扫描任务

注:

Scan Config 扫描配置

Maximum concurrently executed NVTs per host NVTs最大并发执行数(扫描一个目标时最多同时使用扫描模块的数量)

Maximum concurrently executed NVTs per host IP最大执行数(最多同时扫描IP的数量)

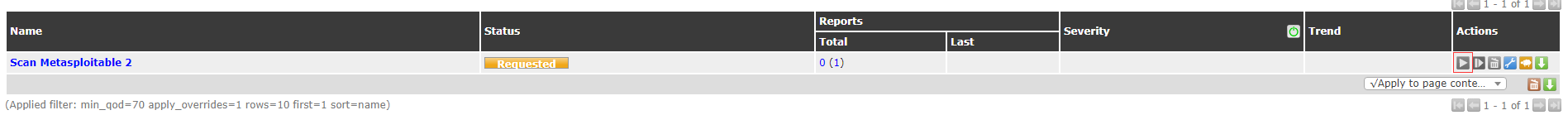

3、点击绿色开始按钮,开始扫描任务

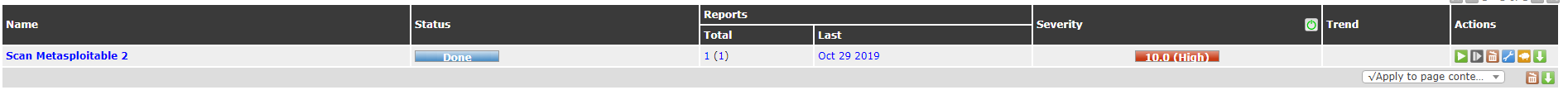

4、扫描完成

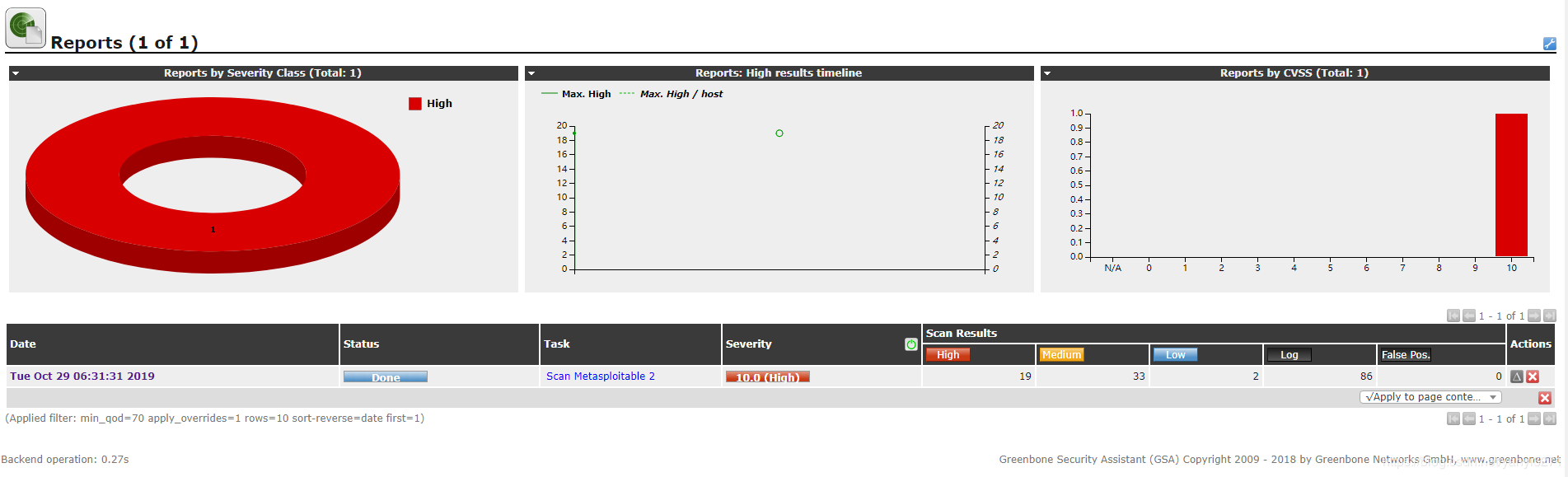

5、点击菜单栏scans,进入reports菜单下

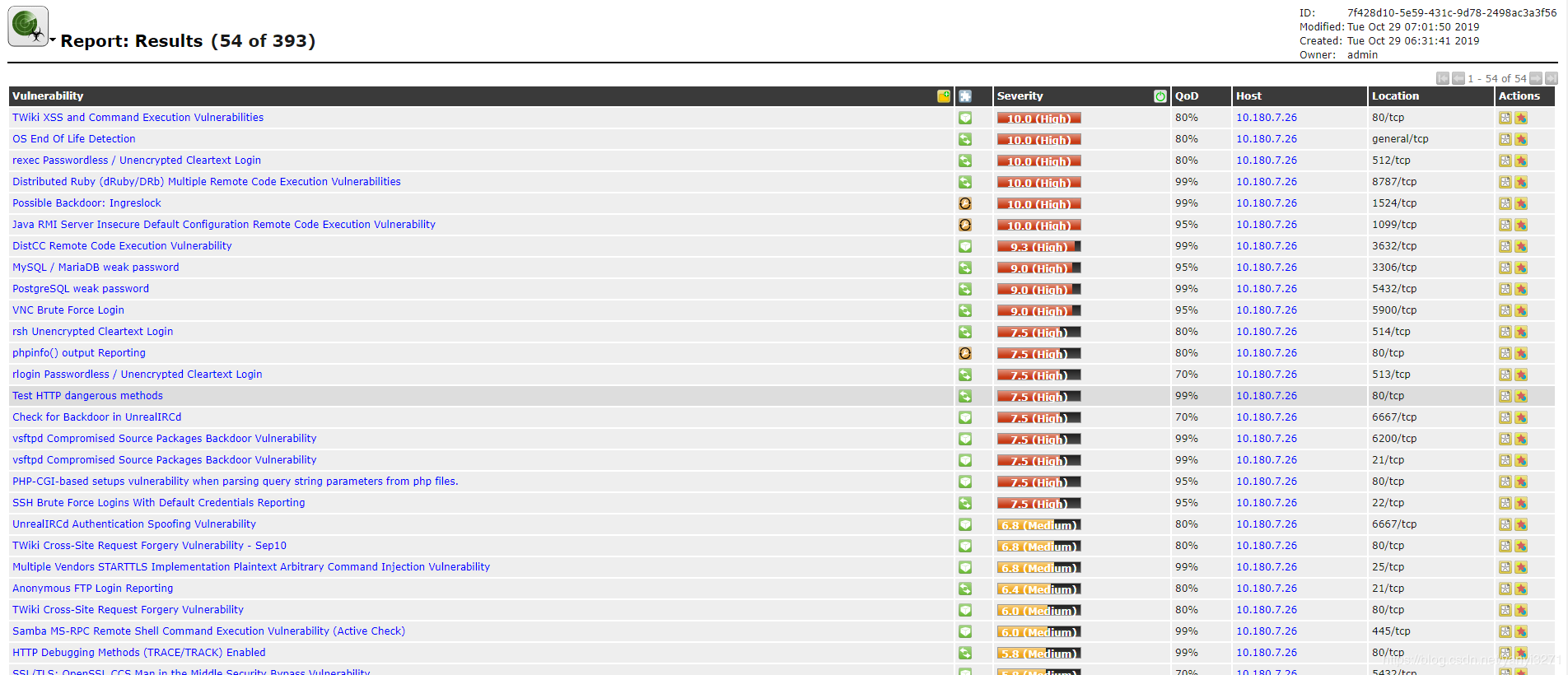

点击报告名称,我们可以概述Metasploitable 2计算机上发现的所有漏洞

注:

红色为高危漏洞,黄色为中危漏洞,蓝色为低风险漏洞

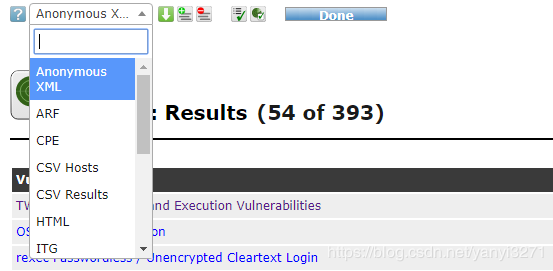

可以有多种方式选择下载报告

浙公网安备 33010602011771号

浙公网安备 33010602011771号