转:linux 安装了tomcat 但是一直访问不了怎么办

本篇转自:

作者:咖啡那么浓

来源:CSDN

原文:https://blog.csdn.net/ywd1992/article/details/80401630

无法访问,我们要从这些方面进行考虑

1.首先linux是否开放了端口

netstat -ntpl

netstat -nupl (UDP类型的端口)

netstat -ntpl (TCP类型的端口)

a 表示所有

n表示不查询dns

t表示tcp协议

u表示udp协议

p表示查询占用的程序

l表示查询正在监听的程序

比如我们要访问的是 8010,我们首先是执行上面的语句 发现8010这个接口在监听的状态,我们如果在外部的浏览器还是访问不了,或者说是访问超时,我们可以进行下一步防火墙的设置

-

[root@test /]# netstat -ntpl

-

Active Internet connections (only servers)

-

Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name

-

tcp 0 0 0.0.0.0:18888 0.0.0.0:* LISTEN 2731/fpMessageSend

-

tcp 0 0 192.168.122.1:53 0.0.0.0:* LISTEN 4994/dnsmasq

-

tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 1562/sshd

-

tcp 0 0 127.0.0.1:631 0.0.0.0:* LISTEN 1559/cupsd

-

tcp 0 0 127.0.0.1:5432 0.0.0.0:* LISTEN 2312/postgres

-

tcp 0 0 0.0.0.0:8001 0.0.0.0:* LISTEN 4734/kpserver4

-

tcp6 0 0 :::8010 :::* LISTEN 16580/java

-

tcp6 0 0 :::3306 :::* LISTEN 5272/mysqld

-

tcp6 0 0 :::8011 :::* LISTEN 16580/java

-

tcp6 0 0 127.0.0.1:9005 :::* LISTEN 2334/java

-

tcp6 0 0 :::8080 :::* LISTEN 2334/java

-

tcp6 0 0 :::39473 :::* LISTEN 2688/java

-

tcp6 0 0 127.0.0.1:7090 :::* LISTEN 5408/java

-

tcp6 0 0 :::22 :::* LISTEN 1562/sshd

-

tcp6 0 0 ::1:631 :::* LISTEN 1559/cupsd

-

tcp6 0 0 ::1:5432 :::* LISTEN 2312/postgres

-

tcp6 0 0 :::8445 :::* LISTEN 2334/java

-

tcp6 0 0 :::2181 :::* LISTEN 2688/java

-

tcp6 0 0 127.0.0.1:8006 :::* LISTEN 16580/java

2.端口号是不是防火墙被拦截了

防火墙是负责可以负责端口是否对外开放,如果在配置中设置了不拦截我们就可以通过该端口访问服务器

如果不设置该端口对外开放,我们就不能通过该端口访问服务器

第一步:检查防火墙是否在运行地的状态:

systemctl status firewalld

-

[root@test /]# systemctl status firewalld

-

● firewalld.service - firewalld - dynamic firewall daemon

-

Loaded: loaded (/usr/lib/systemd/system/firewalld.service; enabled; vendor preset: enabled)

-

Active: active (running) since 四 2019-06-13 17:20:13 CST; 15h ago

-

Main PID: 891 (firewalld)

-

CGroup: /system.slice/firewalld.service

-

└─891 /usr/bin/python -Es /usr/sbin/firewalld --nofork --nopid

上面标识防火墙正在运行

如果没有开启防火墙

开启防火墙:systemctl start firewalld

设置防火墙开机启动:systemctl enable firewalld

1)查看放火墙对外开放的端口:

firewall-cmd --zone=public --list-ports

-

[root@test /]# firewall-cmd --zone=public --list-ports

-

8090/tcp 8010/tcp 2181/tcp 8080/tcp 3306/tcp 6090/tcp 8001/tcp 8445/tcp 7090/tcp

上面便是对防火墙开放端口列表、

那么我们如何开放一个端口:

2)如我们需要开启XShell连接时需要使用的22端口

firewall-cmd --zone=public --add-port=22/tcp --permanent其中--permanent的作用是使设置永久生效,不加的话机器重启之后失效

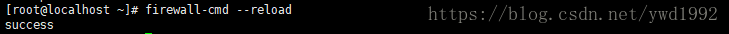

(3)重新载入一下防火墙设置,使设置生效

firewall-cmd --reload(3)可通过如下命令查看是否生效

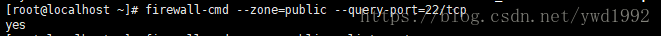

firewall-cmd --zone=public --query-port=22/tcp2、限制端口

(1)比如我们现在需要关掉刚刚打开的22端口

firewall-cmd --zone=public --remove-port=22/tcp --permanent

(2)重新载入一下防火墙设置,使设置生效

firewall-cmd --reload

(3)再去查看系统所有开放的端口,已经看到没有22端口了

firewall-cmd --zone=public --list-ports

3、批量开放或限制端口

(1)批量开放端口,如从100到500这之间的端口我们全部要打开

firewall-cmd --zone=public --add-port=100-500/tcp --permanent

(2)重新载入一下防火墙设置,使设置生效

firewall-cmd --reload

(3)查看系统所有开放的端口,可以看到从100到500的端口已被全部开放

firewall-cmd --zone=public --list-ports

(4)同理,批量限制端口为

firewall-cmd --zone=public --remove-port=100-500/tcp --permanent

firewall-cmd --reload

三、开放或限制IP

1、限制IP地址访问

(1)比如限制IP为192.168.0.200的地址禁止访问80端口即禁止访问机器

firewall-cmd --permanent --add-rich-rule="rule family="ipv4" source address="192.168.0.200" port protocol="tcp" port="80" reject"

(2)重新载入一下防火墙设置,使设置生效

firewall-cmd --reload

(3)查看已经设置的规则

firewall-cmd --zone=public --list-rich-rules

2、解除IP地址限制

(1)解除刚才被限制的192.168.0.200

firewall-cmd --permanent --add-rich-rule="rule family="ipv4" source address="192.168.0.200" port protocol="tcp" port="80" accept"

(2)重新载入一下防火墙设置,使设置生效

firewall-cmd --reload

(3)再查看规则设置发现已经没有192.168.0.200的限制了

firewall-cmd --zone=public --list-rich-rules

如设置未生效,可尝试直接编辑规则文件,删掉原来的设置规则,重新载入一下防火墙即可

vi /etc/firewalld/zones/public.xml

3、限制IP地址段

(1)如我们需要限制10.0.0.0-10.0.0.255这一整个段的IP,禁止他们访问

firewall-cmd --permanent --add-rich-rule="rule family="ipv4" source address="10.0.0.0/24" port protocol="tcp" port="80" reject"

其中10.0.0.0/24表示为从10.0.0.0这个IP开始,24代表子网掩码为255.255.255.0,共包含256个地址,即从0-255共256个IP,即正好限制了这一整段的IP地址,具体的设置规则可参考下表

(2)重新载入一下防火墙设置,使设置生效

firewall-cmd --reload

(3)查看规则,确认是否生效

firewall-cmd --zone=public --list-rich-rules

(4)同理,打开限制为

firewall-cmd --permanent --add-rich-rule="rule family="ipv4" source address="10.0.0.0/24" port protocol="tcp" port="80" accept"

firewall-cmd --reload

浙公网安备 33010602011771号

浙公网安备 33010602011771号