20199310 2019-2020-2 《网络攻防实践》第3周作业

| 作业课程 | https://edu.cnblogs.com/campus/besti/19attackdefense |

|---|---|

| 作业要求 | https://edu.cnblogs.com/campus/besti/19attackdefense/homework/10471 |

| 课程目标 | 学习《网络攻防技术与实践》教材第三章,并完成课后作业 |

| 这个作业在哪个具体方面帮助我实现目标 | 学习了网络信息收集方法中网络踩点,网络扫描和网络查点的相关技术手段 |

作业正文:

1 知识点梳理

1.1 网络信息收集的方法

网络踩点:Web信息搜索与挖掘,DNS和IP查询,网络拓扑侦察

网络扫描:主机扫描,端口扫描,系统类型探查,漏洞扫描

网络查点:旗标抓取,网络服务查点

2 实验内容

2.1 网络踩点

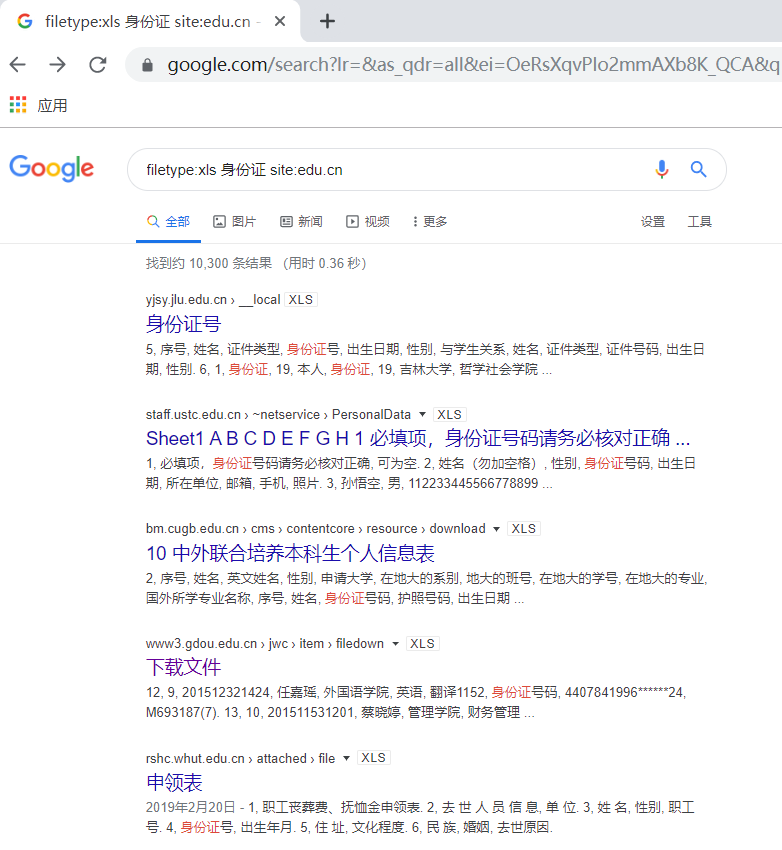

Web信息搜索与挖掘:主要通过google,baidu这类Web搜索引擎进行海量信息搜索。

通过googleFQChrome插件上介绍的方法,可以通过Chrome浏览器进入google高级搜索页面。

根据关键字词句语言根据不同语言、格式、日期等要求进行筛选。

比如我们搜索学生身份证信息,部分位置进行脱敏处理。

DNS和IP查询:DNS和IP是网络世界中联系特定组织和个人所必须的关键信息,通过DNS和IP查询可以获取所关联的人和组织的信息。

国内可以通过万网,站长之家等网站进行whois查询。

因为2018年5月25日ICANN推出《通用顶级域名注册数据临时政策细则》的合规要求,whois信息中显示的姓名、电话、住址、邮箱等敏感信息会被隐藏保护,所以想要查询一般的域名地址,可能得不到相关的信息。

我们通过万网whois查询一下baidu.com这个域名的基本信息。

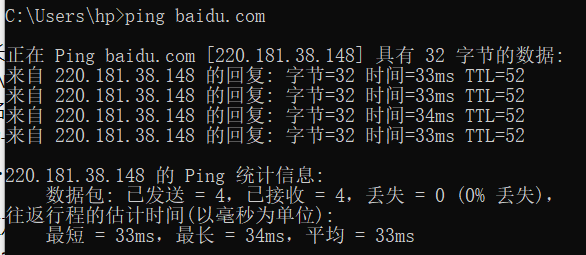

根据域名,我们可以在cmd中ping一下查看回复的IP地址。

通过中国互联网络信息中心查询该IPv4地址,得到注册人,联系方式,地址所在国家,城市和具体地理位置信息

网络拓扑侦察:在获取DNS和IP信息后,进一步掌握目标网络的拓扑结构。

通过windows中tracert客户端程序,跟踪本地到baidu.com路由路径,由于电脑用的电信的宽带,走出了局域网后就是运营商线路,中间节点出现请求超时可能是线路不通,也可能是路由器禁ping,最后还是跟踪到了baidu.com的目标IP地址。

这里也可以安装RotoRouter软件进行更加可视化的跟踪操作。

- 动手操作:DNS与IP查询

- 任务一:进行DNS域名查询,获取相关信息。

- 任务二:获取qq好友的IP地址,并查询获取该好友所在的具体地理位置。

任务一:

见上baidu.com的DNS与IP查询。

任务二:

在官网下载win64版本的Wireshark,由于本机电脑采用以太网,所以需要选择以太网网卡,然后用QQ电话联系某一同学,同时用Wireshark捕捉ip分组。

通过ctrl+f对分组进行搜索,依次选择字符串,分组详情,并在搜索框输入020048,以上操作依据QQ传输语音信息是采用的是UDP协议,长度为72,点击搜索后获得两个结果。

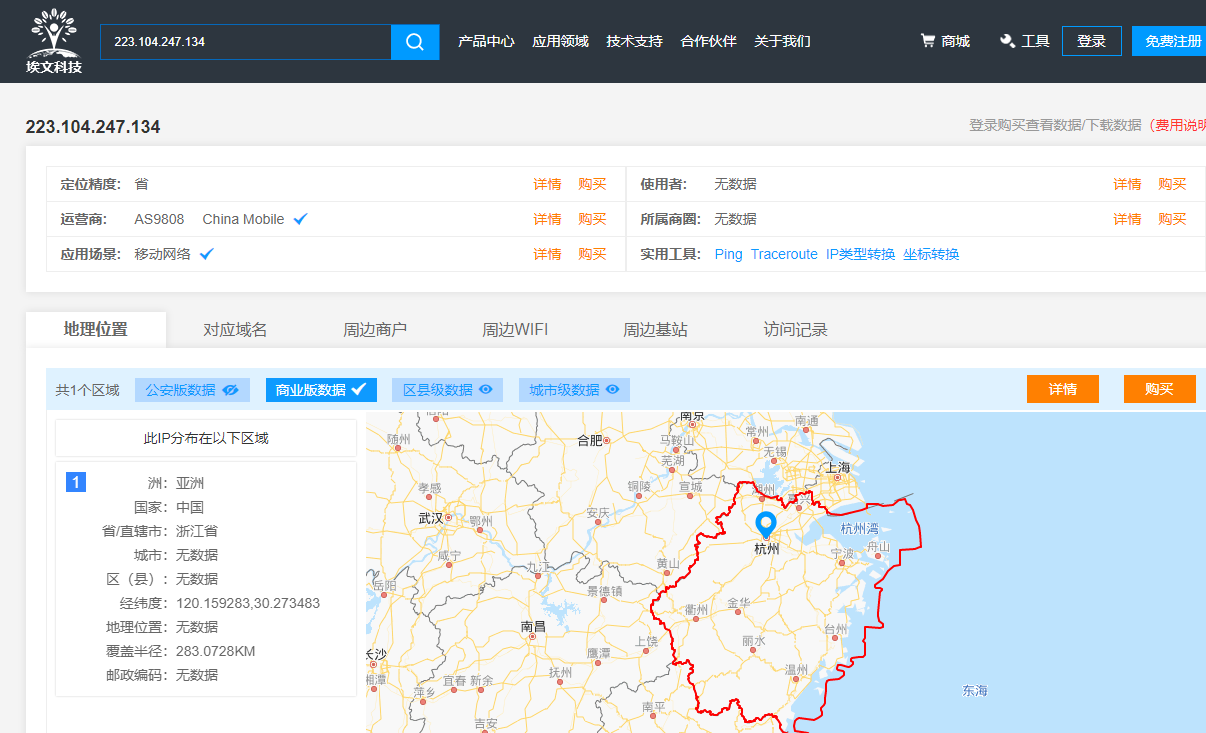

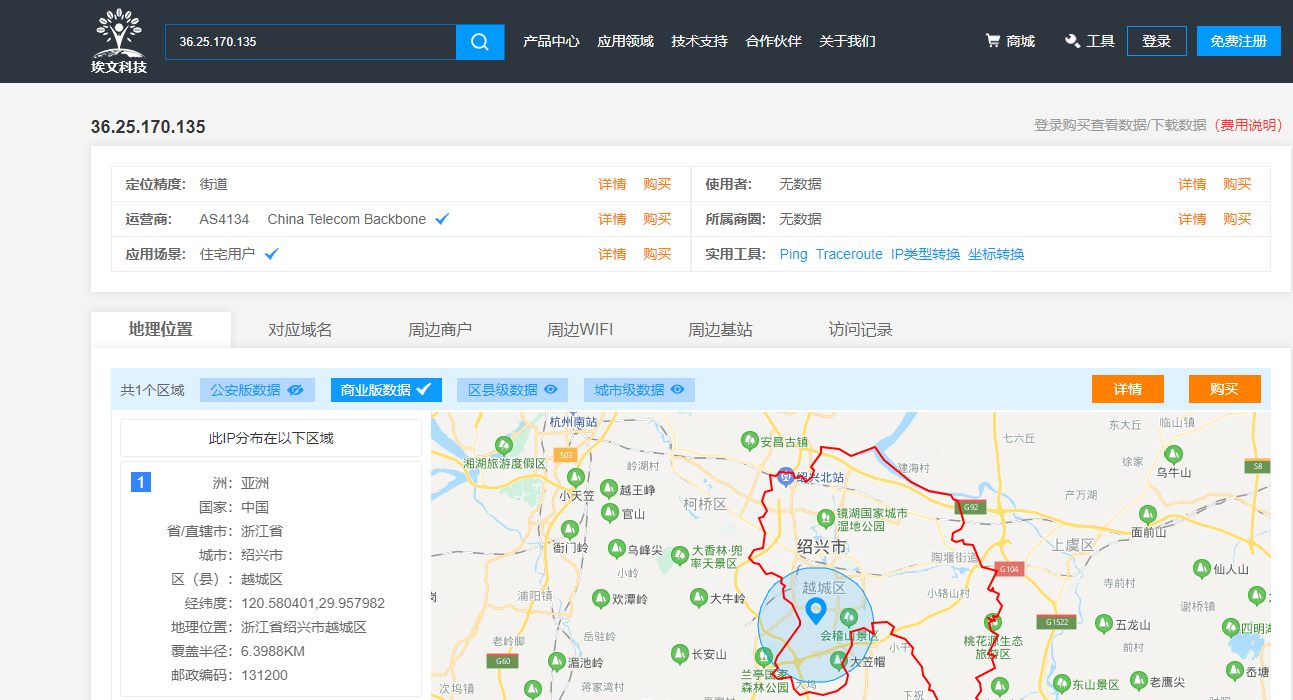

参考根据ip获取地理位置 这篇博客,采用了埃文科技的链接,分别对两个IP进行定位。

10.181.156.186为本地局域网ip,223.104.247.134为对方ip地址,定位如下

可以测试自己本地IP,可以精确到6km的覆盖半径内

2.2 网络扫描

主机扫描:也称ping扫描,通过对目标网络IP地址范围进行自动化扫描,确定这个网络中都存在哪些的设备与系统。

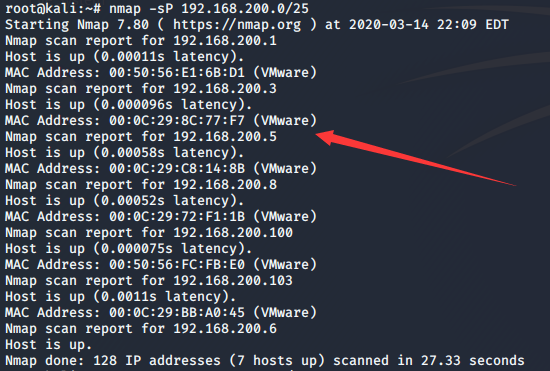

用nmap扫描192.168.200.0/25网段中的活跃主机列表,靶机192.168.200.5活跃

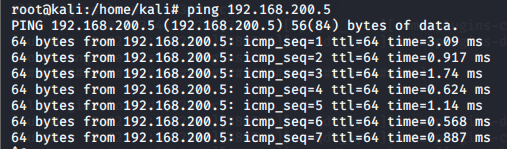

对该IP地址进行ICMP协议的ping操作

端口扫描:在主机扫描确定活跃主机之后,用于探查活跃主机上开放的端口。

对靶机IP进行TCP SYN端口扫描,可以得到打开的TCP端口

同样进行UDP端口扫描,可以得到打开的UDP端口

系统类型探查:探查活跃主机的系统及开放网络服务的类型。

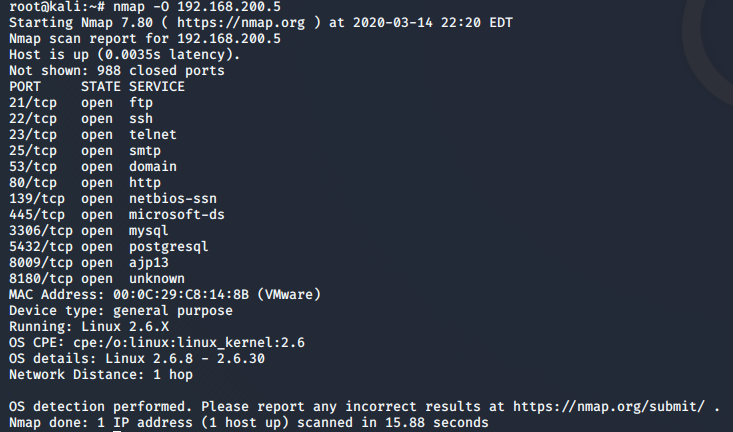

通过nmap -O扫描靶机安装的惭怍系统版本号为linux2.6

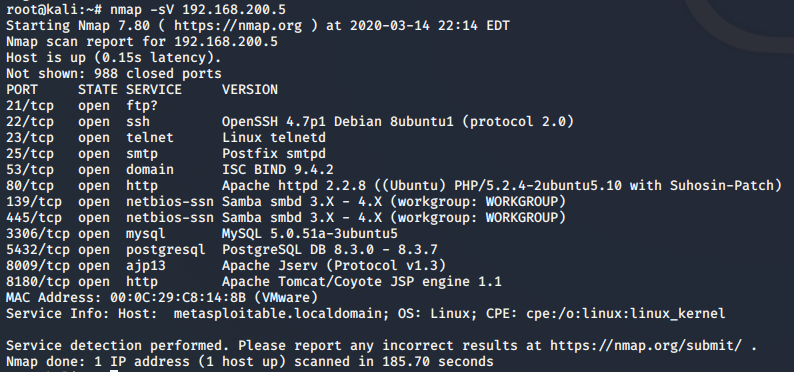

通过nmap -sV扫描靶机安装的网络服务

- 动手操作:nmap

参考上述主机扫描,端口扫描和系统类型探查。

漏洞扫描:探测发现目标网络中特定操作系统、网络服务与应用程序中存在的安全漏洞。

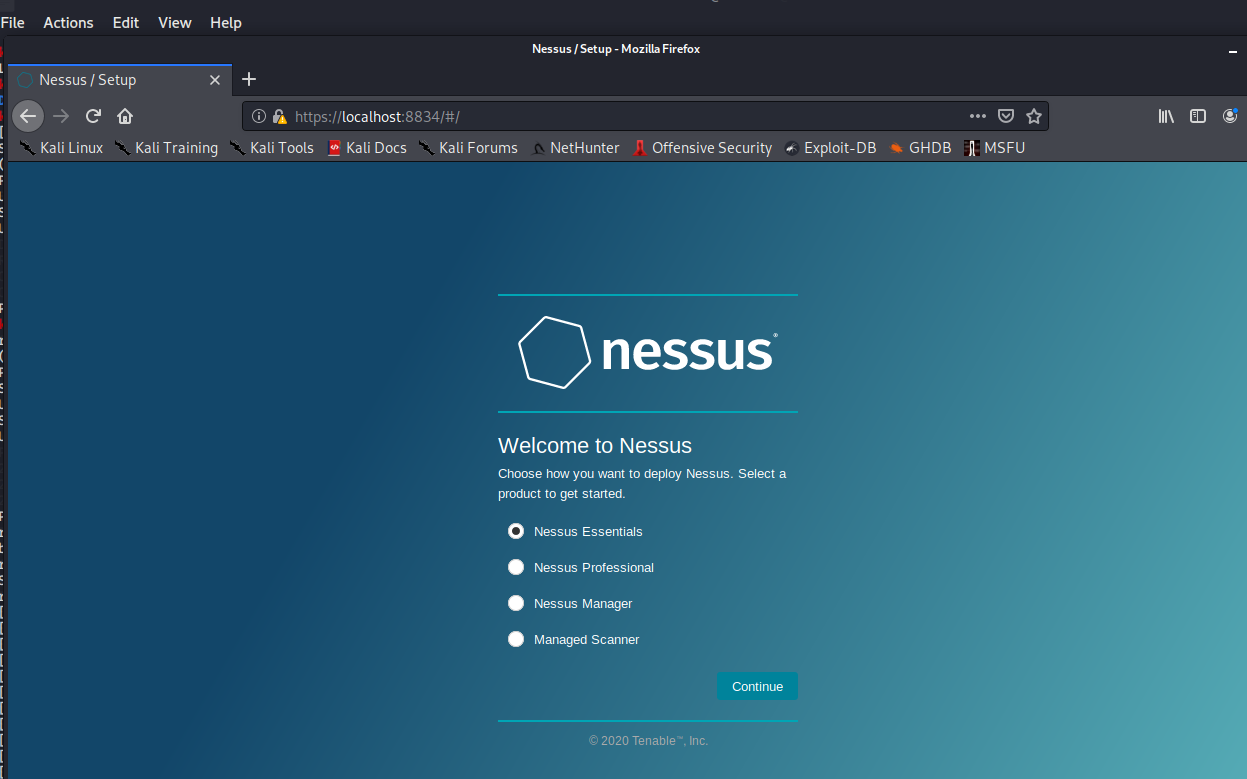

进入官网安装目录, 选择kali amd64最新版本的安装包,然后在linux环境中sudo dpkg -i Nessus-8.9.1-debian6_amd64.deb,安装完毕后/etc/init.d/nessusd start开启Nessus Scanner。

安装完以后,进入https://localhost:8834

输入注册用户的相关信息,激活码在注册邮箱中。

这里同样也遇到插件下载错误,解决方法是在目录/opt/nessus/sbin下执行./nessuscli fetch --challenge生成挑战码,然后和邮箱内的激活码一起输入(https://plugins.nessus.org/v2/offline.php),后点击“submit”按钮,将会调转到插件下载页面。将该插件复制到Nessus的/opt/nessus/sbin/目录下,运行./nessuscli update all-2.0.tar.gz,然后执行./nessusd等待一段时间,配置完成后可以再次进入(https://localhost:8834)登录漏洞检测页面。

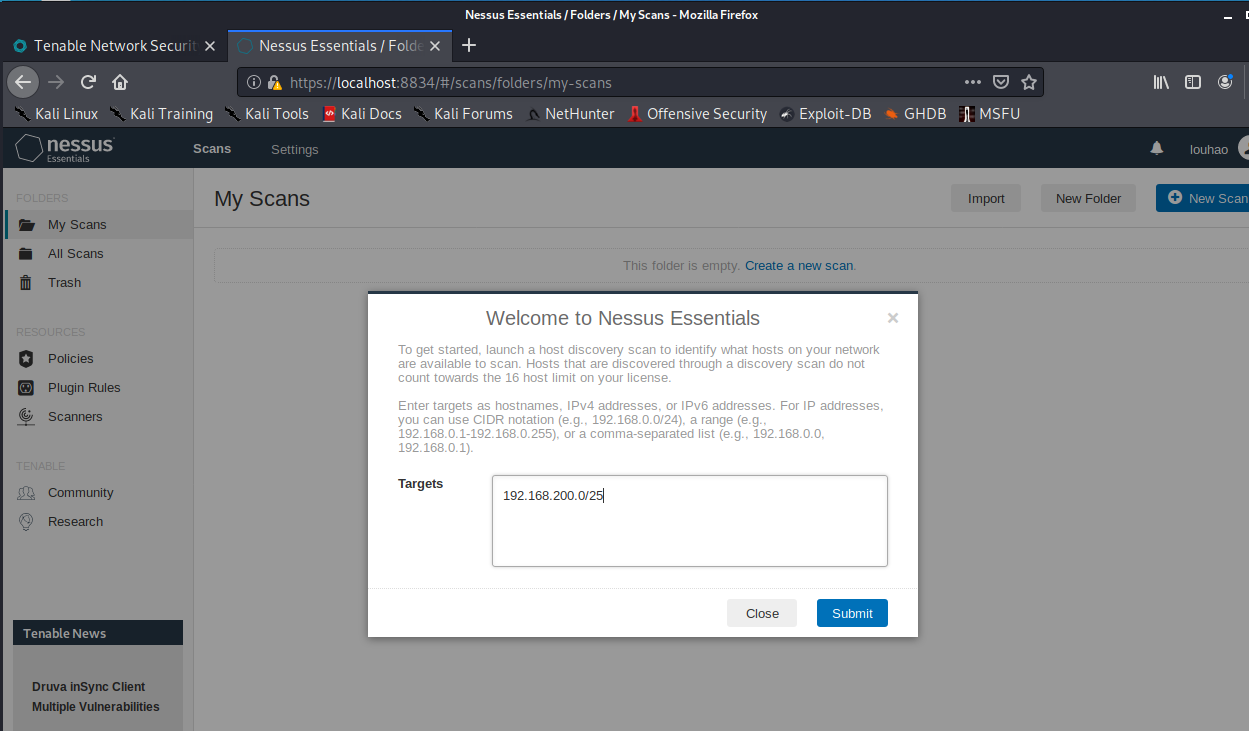

输入检测网段192.168.200.0/25

检测出如下漏洞

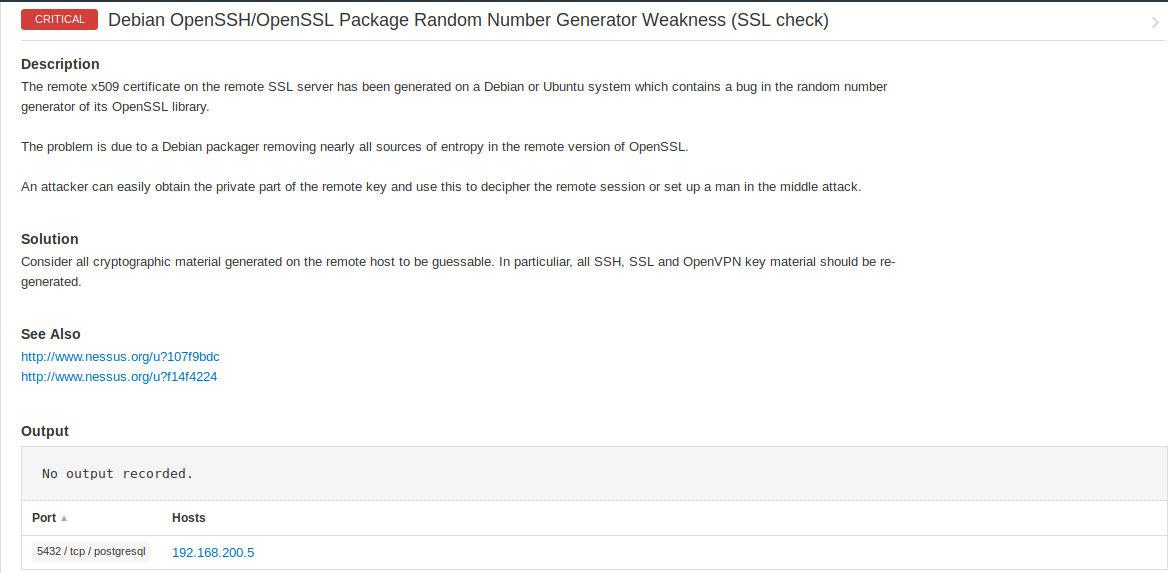

其中一个5432端口上critical等级的漏洞

漏洞描述:远程SSL服务器上的远程x509证书已在Debian或Ubuntu系统上生成,其中包含其OpenSSL库的随机数生成器中存在漏洞,由于Debian打包器删除了OpenSSL远程版本中几乎所有的熵,攻击者可以很容易地获得远程密钥的私钥,并使用它来破译远程会话或在进行中间人攻击。

解决方案:将所有SSH、SSL和OpenVPN关键密钥进行重新生成。

- 动手操作:Nessus

任务:使用Nessus开源软件对靶机环境进行扫描。

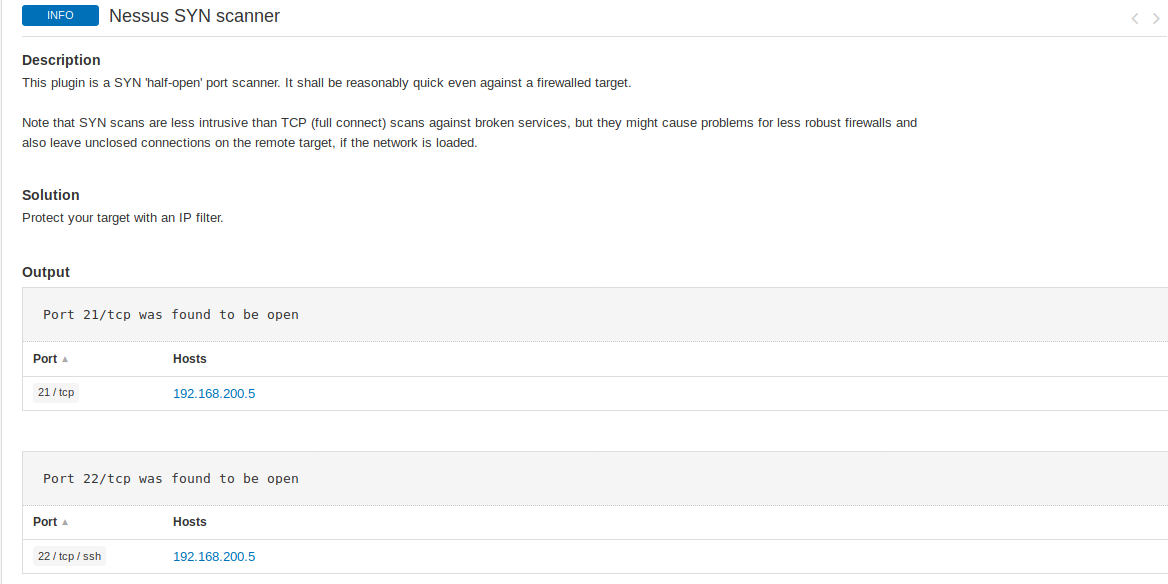

** (1)靶机上开放了哪些端口?**

![]()

由Nessus SYN scanner可知开通的TCP端口有21,22,23,25,53,80,139.445,3306,3632,5432,8009,8180

** (2)靶机各个端口上网络服务存在何种安全漏洞?**

见上5432端口漏洞。

** (3)如何攻陷靶机环境,以获得系统访问权?**

可以通过获取靶机生成的远程密钥的私钥,监听靶机远程会话,获取系统的登录信息,借此获得系统访问权。

2.3 网络查点

旗标抓取:利用客户端工具连接至远程网络服务并观察输出以手机关键信息的技术手段。

使用telnet对靶机进行抓取

网络服务查点:利用网络的通用应用协议,进行网络服务旗标抓取。

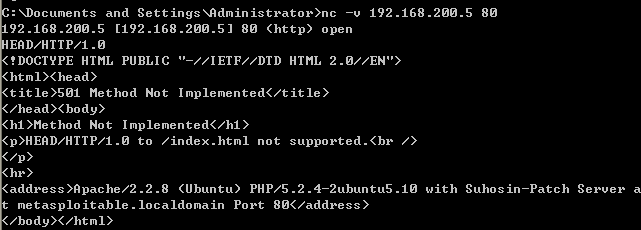

使用netcat对靶机进行http协议抓取

3.实践作业

1.通过搜索引擎搜索自己在互联网上的足迹,并确认是否存在隐私和敏感信息泄露问题,如是,提出解决方法。

根据谷歌高级搜索引擎,搜索本人姓名,手机号,QQ号等没有明显涉及隐私的相关信息,如果在一些贴吧、论坛等正规网站上存在侵犯隐私的情况,可以联系相关网站管理员进行删除,如果是无法联系管理员,可以通过网页投诉中心进行反馈,提供身份证明和侵权材料等,百度等搜索引擎可以删除这些搜索结果,如果是自己建立的网站不想被一些搜索引擎抓取,可以给网站设置一个robots协议禁止搜索引擎收录。

2.使用nmap扫描特定靶机,并给出靶机环境的配置情况。

见nmap动手操作

3.使用Nessus扫描特定靶机,并给出扫描靶机环境上的网络服务及安全漏洞情况。

见Nessus动手操作

4.学习中遇到的问题及解决

- 问题1:由于之前的VPN被停用了,google无法FQ使用

问题1解决方案:通过下载一个Chrome的浏览器插件,即可顺利使用google搜索引擎。

- 问题2:DNS无法查询到申请人的相关信息

问题2解决方案:whois查询默认隐藏申请人的个人信息。

- 问题3:根据教材中netstat的方法无法检测出QQ好友的IP地址

问题3解决方案:改用Wireshark软件对IP数据包进行实时捕获,根据QQ通话时采用的UDP协议和相关数据包特征,捕获建立UDP连接的数据包,获取对方IP地址。

- 问题4:下载Nessus安装包和插件时非常耗时

问题4解决方案:软件包可以通过windows宿主机环境进行下载,插件可以通过离线下载的方式进行下载,配置过程稍长不过最后还是成功了。

5.学习感悟和思考

本次学习内容主要包括网络攻防的网络信息收集方法,包括网络踩点,网络扫描和网络查点等的相关技术手段,内容不少,像IP获取,端口监听,漏洞扫描这些软件都是第一次亲身下载和使用,感觉很有实用性,收获满满。

浙公网安备 33010602011771号

浙公网安备 33010602011771号