CL-信息安全

/etc/shadow可以设置的权限:640,600,400,000四种

ISO的7大类安全服务:认证服务、访问控制服务、数据保密性服务、数据完整性服务、抗否认性服务、审计服务、可用性服务

❗在防火墙中设置对ICMP的过滤规则:应选择协议类型为ICMPv4,协议号应选择1,【本地端口、远程端口均空着,因为ICMP是网络层协议非传输层协议】

smurf拒绝服务攻击:使用受害者IP对广播ICMP包,导致大量响应的包发回给受害者IP,导致拒绝服务

网络设备之间安全的通信方式:SSH,Stelnet

由于Linux系统中默认不允许使用免密登录,因此需要修改SSHD的配置文件,该文件位于/etc/ssh/sshd_config

Linux系统中命令中常用的>和>>表示命令的输出重定向到指定的文件。>表示覆盖原文件内容(文件的日期也会自动更新),>>表示追加内容(会另起一行,文件的日期也会自动更新)

启动sshd服务命令:service sshdstart或者systemctl start sshd。 停止sshd服务命令:service sshd stop或者systemctl stop sshd 重启sshd服务命令:service sshd restart或者systemctl restart sshd

history命令可以查看之前在控制台输入过的历史命令,而要清除这些历史命令信息可以使用history -c命令

WAPI

WAPI包括两部分 WAI和WPI。WAI和WPI分别实现对用户身份的鉴别和对传输的业务数据加密,其中 WAI采用公开密钥密码体制,利用公钥证书来对 WLAN 系统中的STA和AP进行认证,WPI则采用对称密码算法实现对 MAC 层MSDU 的加、解密操作。WAPI鉴别及密钥管理的方式有两种,即基于证书和基于预共享密钥 PSK。若采用基于证书的方式,整个过程包括证书鉴别、单播密钥协商与组播密钥通告;若采用预共享密钥的方式,整个过程则为单播密钥协商与组播密钥通告

病毒前缀:

木马:Trojan

蠕虫:Worm

后门:Backdoor

宏病毒:Macro

脚本病毒:Script

第一章

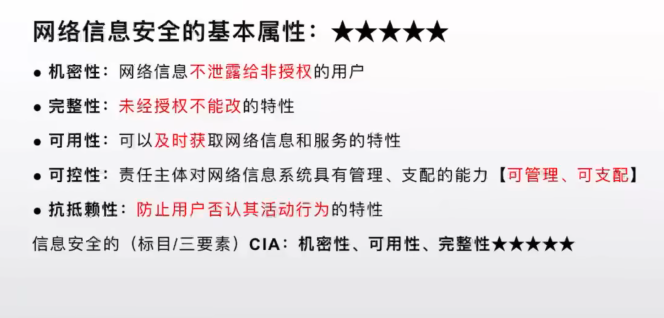

网络信息安全基本属性

第二章

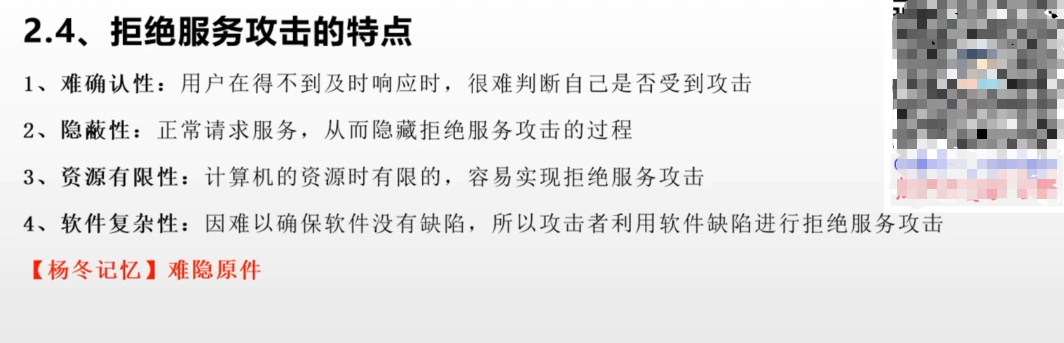

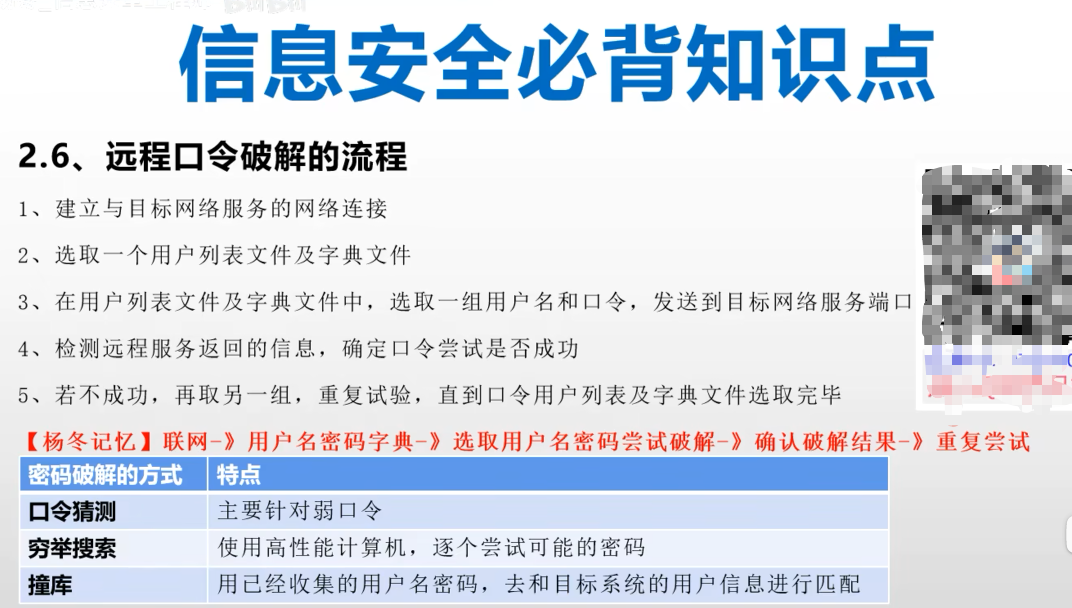

1、缓冲区溢出攻击 2、拒绝服务 同步包风暴【SYN Flood】 ping of death 【死亡之ping】 Teardrop Attack【泪滴攻击】 UDP Flood【UDP洪水】 Smurf攻击 垃圾邮件 消耗CPU和内存资源的拒绝服务攻击

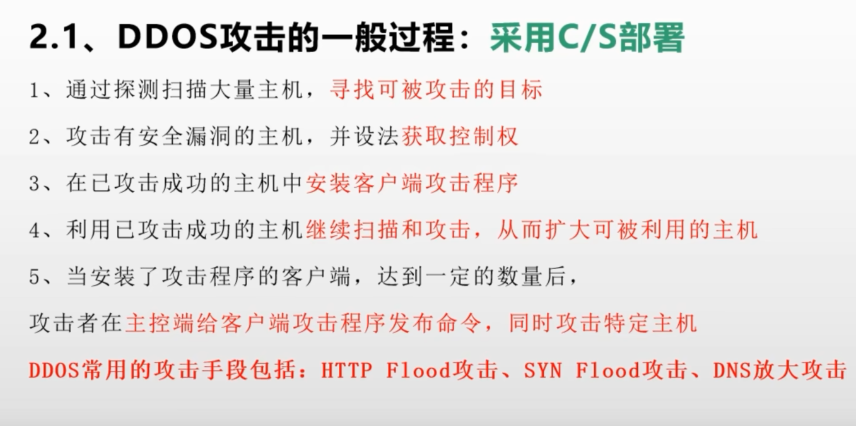

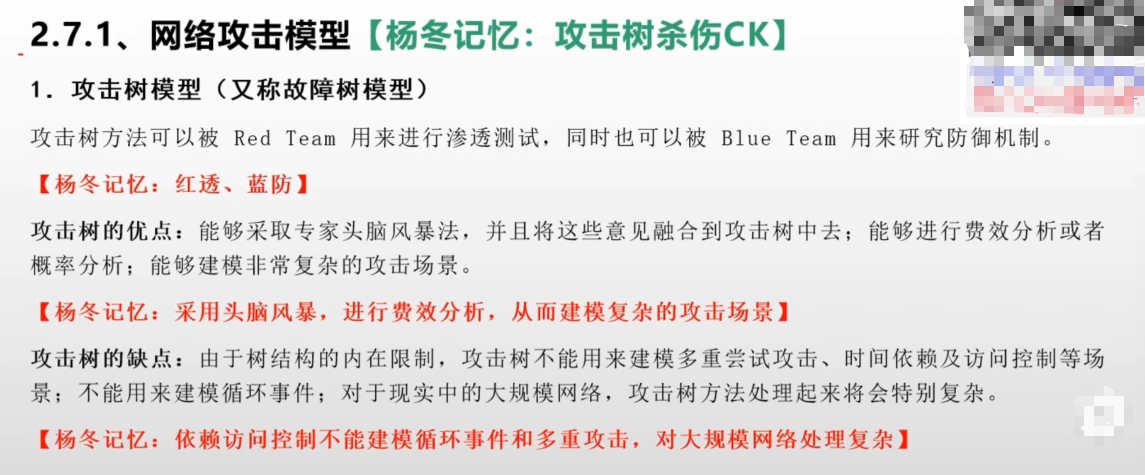

3、DDOS攻击 第一步,通过探测扫描大量主机,寻找可以进行攻击的目标 第二步,攻击有安全漏洞的主机,并设法获取控制权 第三步,在已攻击成功的主机中安装客户端攻击程序 第四步,利用已攻击成功的主机继续进行扫描和攻击 第五步,当攻击客户端达到一定的数目后,攻击者在主控端给客户端攻击程序发布向特定目标进行攻击的命令。

第三章

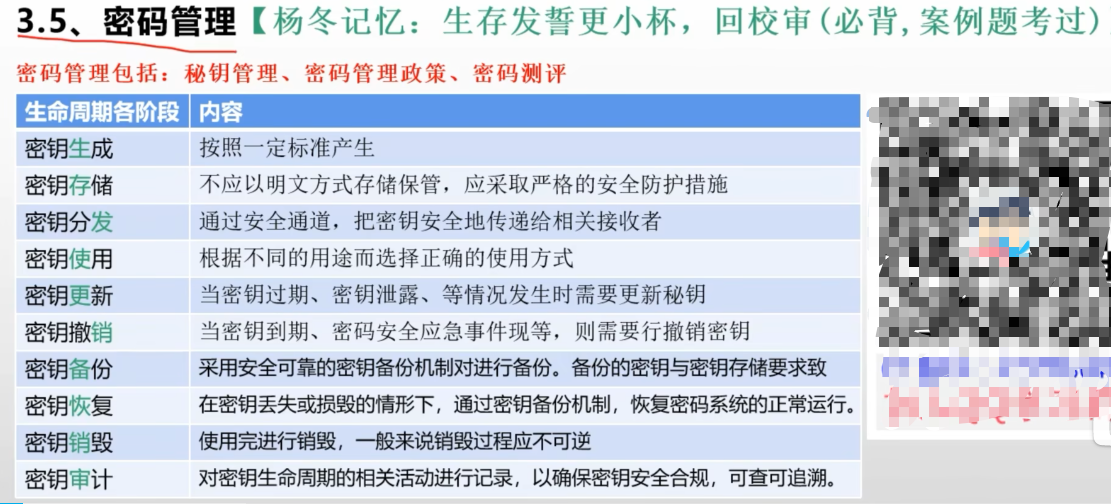

DES *RSA算法 常见hash算法

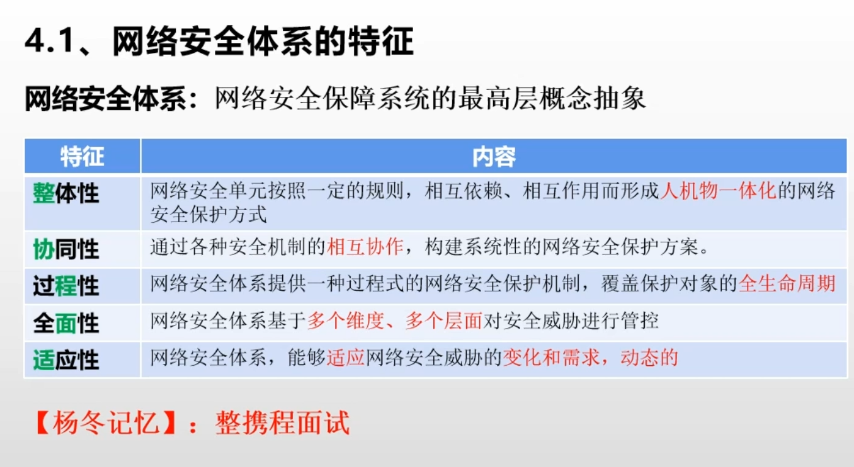

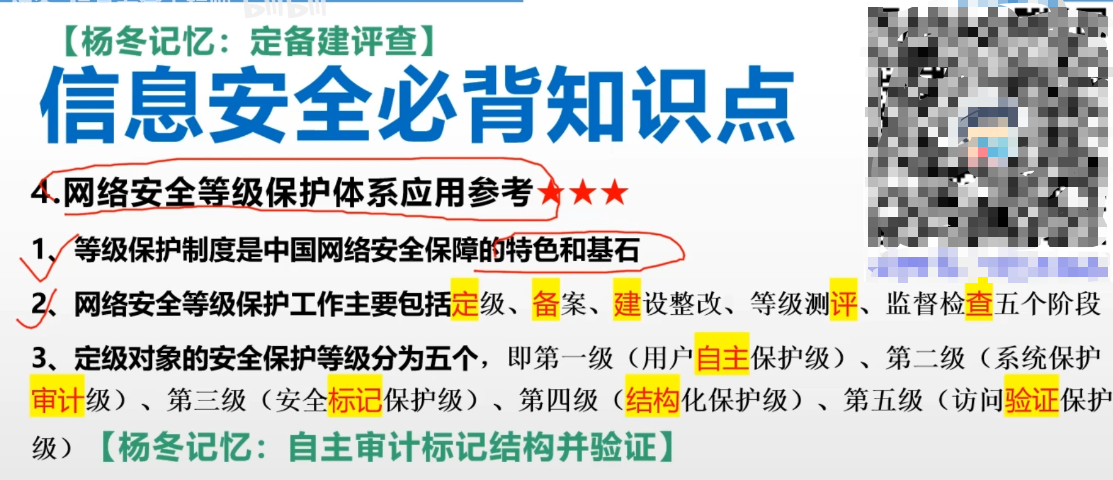

第四章

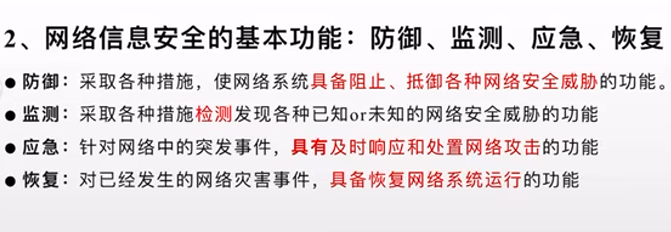

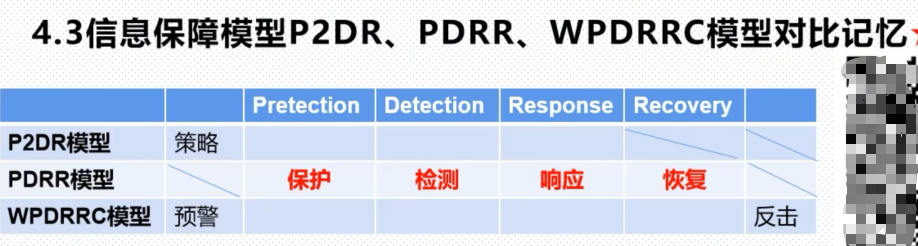

PDR模型:Protection(保护),Detection(检测),Response(响应)

PDRR模型:Protection(保护),Detection(检测),Recovery(恢复),Response(响应)

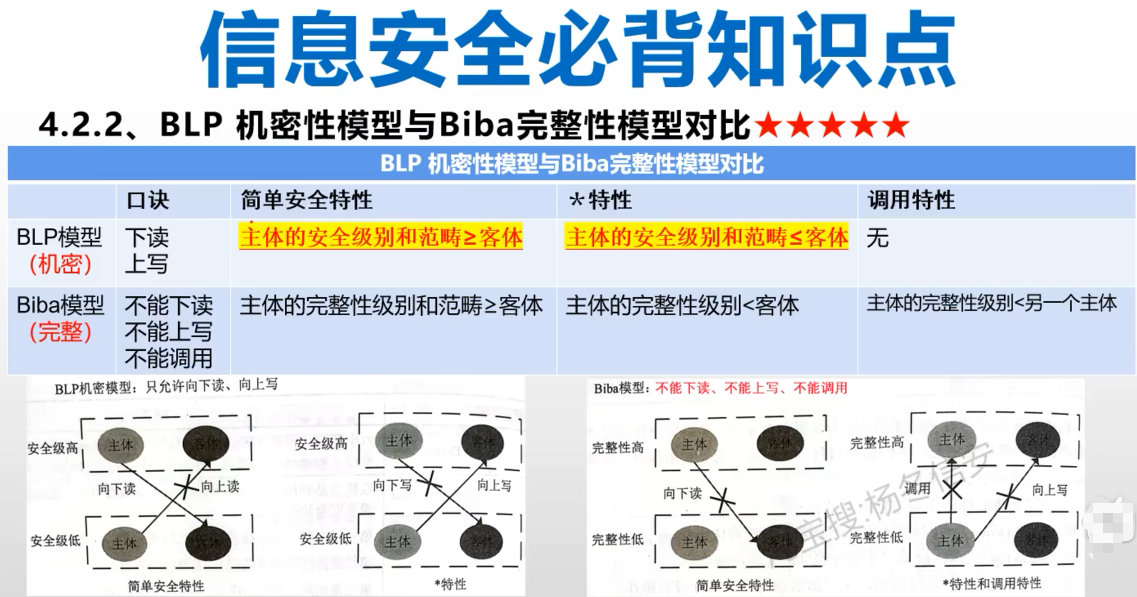

BLP机密模型=Bell-LaPadula模型是符合军事安全策略的计算机安全模型 具有两个特性:【不能上读和下写】 1、简单安全特性:主体只能向下读,不能向上读 2、*特性:主体只能向上写,不能向下写

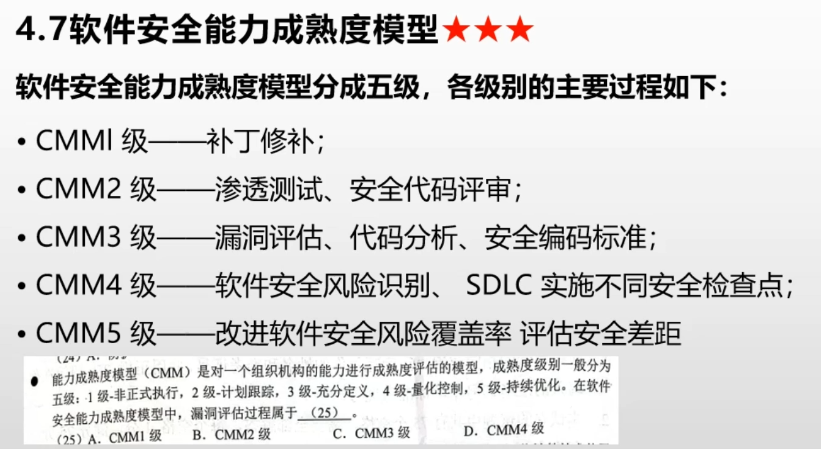

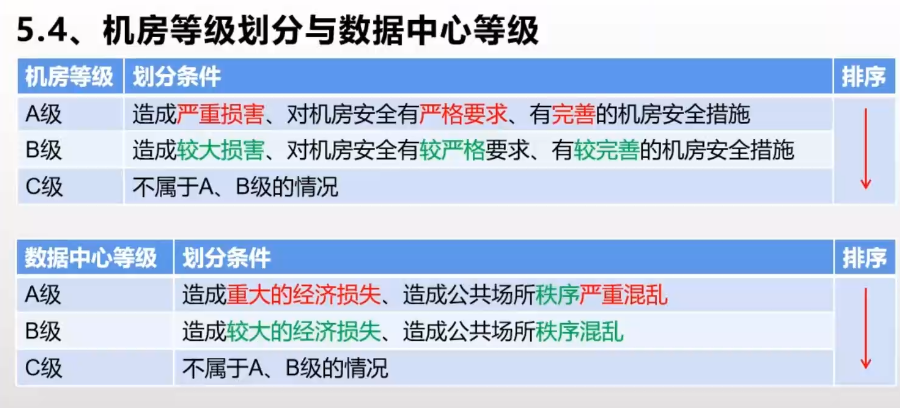

第五章

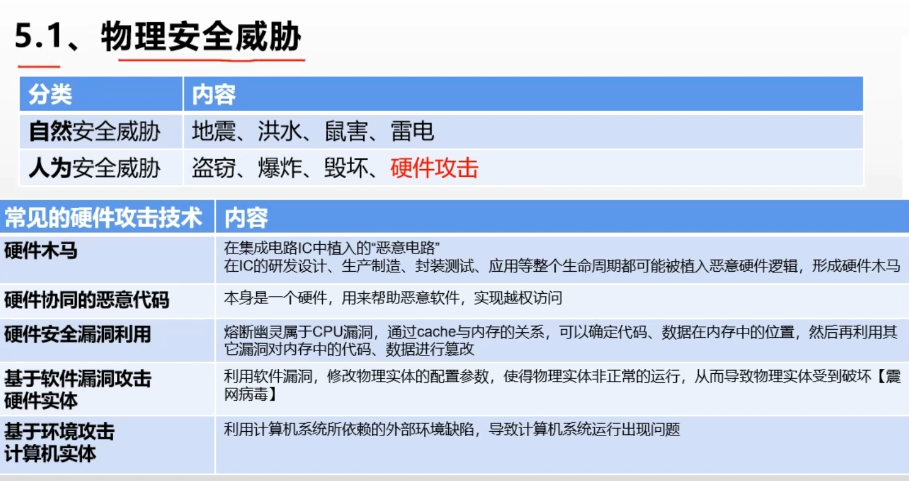

物理安全威胁

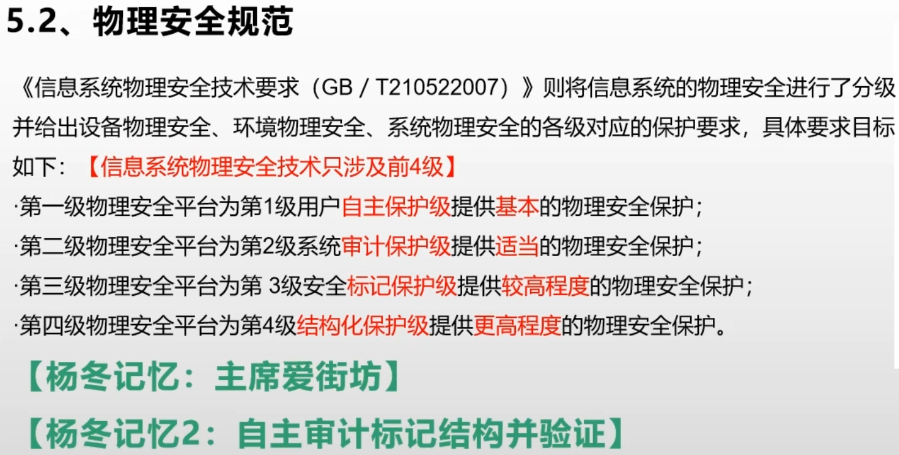

物理安全保护

第六章

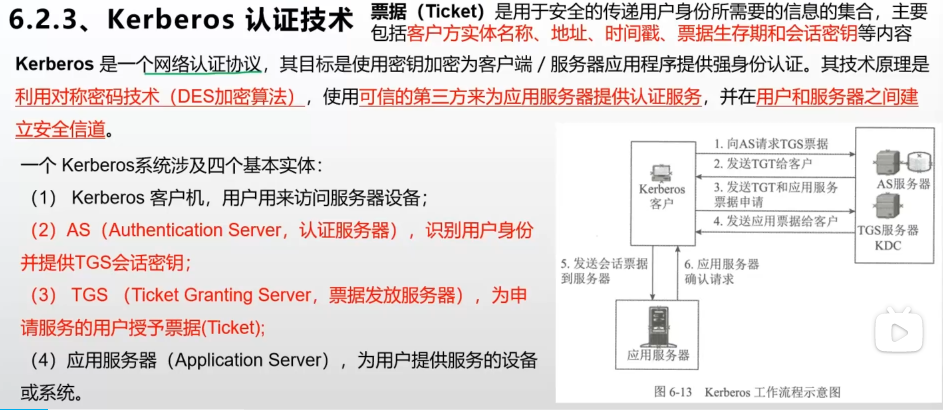

认证概述:认证是一个实体向另一个实体证明其所有声称的身份的过程

实现单向认证的技术方法有两种:基于共享密钥,基于挑战响应

第七章

第八章

防火墙安全策略:白名单、黑名单

防火墙的功能:过滤非安全网络访问,限制网络访问,网络访问审计,协同防御,网络带宽控制 包过滤:是在IP层实现的防火墙技术,包过滤根据包的源IP地址、目的IP地址、源端口,目的端口及包传递方向等包头信息判断是否允许包通过。

应用服务代理:防火墙扮演保护内部主机和外部主机通信的角色 优点:不允许外部主机直接访问内部主机;支持多种用户认证方案;可以分析数据包内部的应用命令;可以提供详细的审计记录 缺点:速度比包过滤慢;对用户不透明;对特定应用协议相关联,代理服务器并不能支持所有的网络协议

第九章

第十章

snort=规则头+规则选项组成

snort的三种工作方式: 1、嗅探器 2、数据包记录 3、网络入侵检测系统NIDS

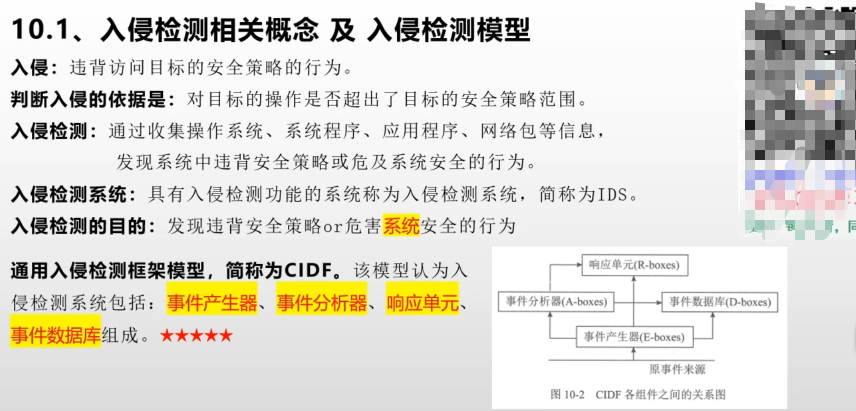

入侵检测模型【CIDF】=事件产生器+事件分析器+响应单元+事件数据库 入侵检测作用: 1、发现受保护系统中的入侵行为或异常行为; 2、检验安全保护措施的有效性; 3、分析受保护系统所面临的威胁; 4、有利阻止安全事件扩大,及时报警触发网络安全应急响应; 5、可以为网络安全策略的制定提供重要指导; 6、报警信息可用作网络犯罪取证

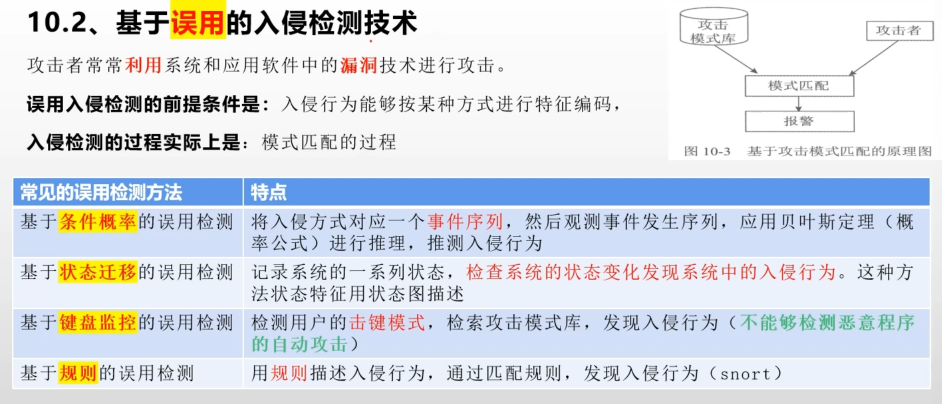

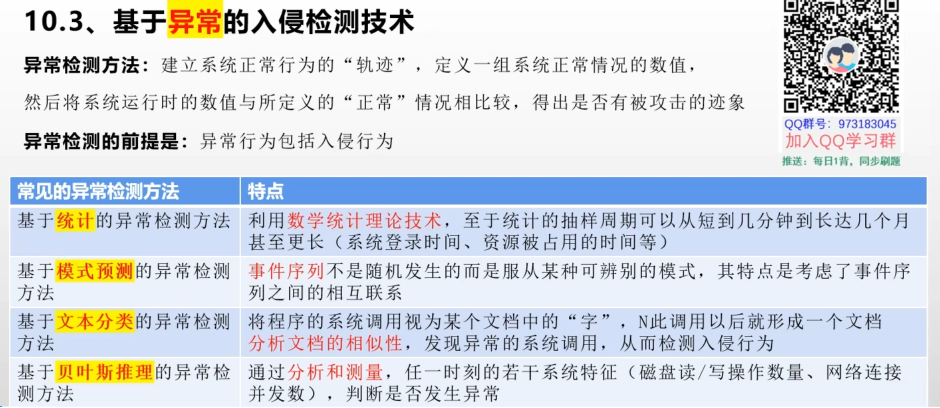

基于误用的入侵检测技术:通过使用某种模式或信号标识表示攻击,进而发现同类型的攻击 1、基于条件概率的误用检测方法 2、基于状态迁移的误用检测方法 3、基于键盘监控的误用检测方法 4、基于规则的误用检测方法

入侵检测相关指标 入侵检测应用场景类型

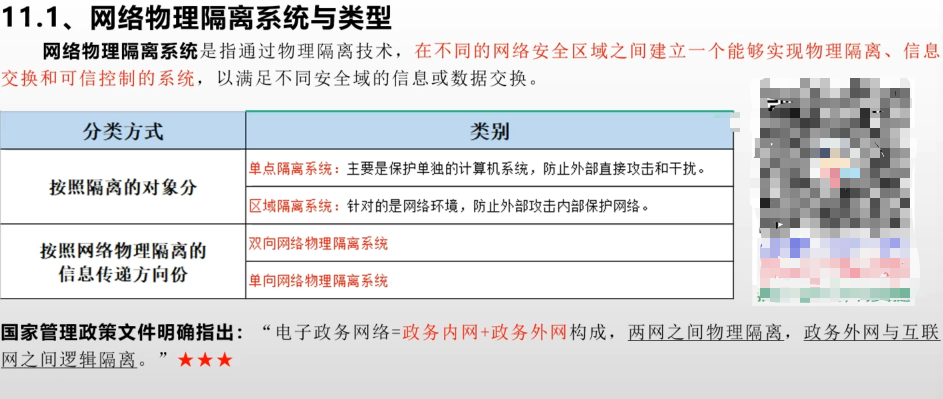

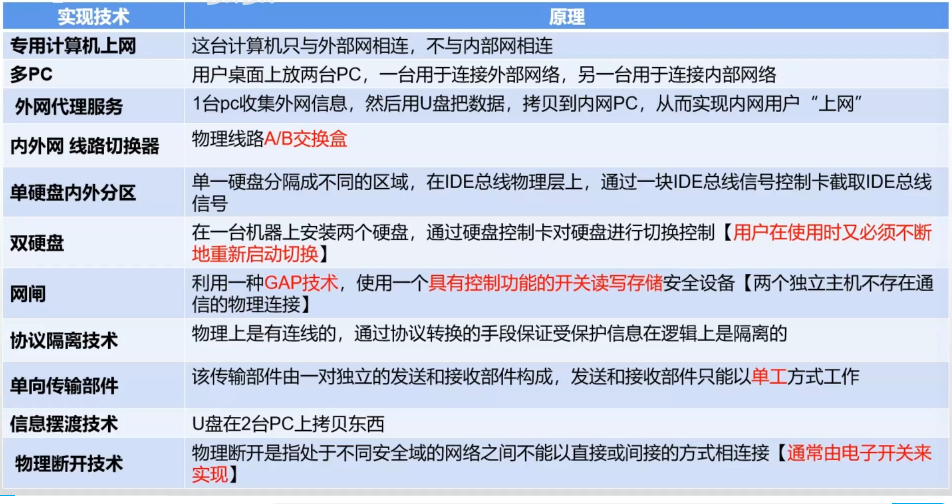

第十一章

无

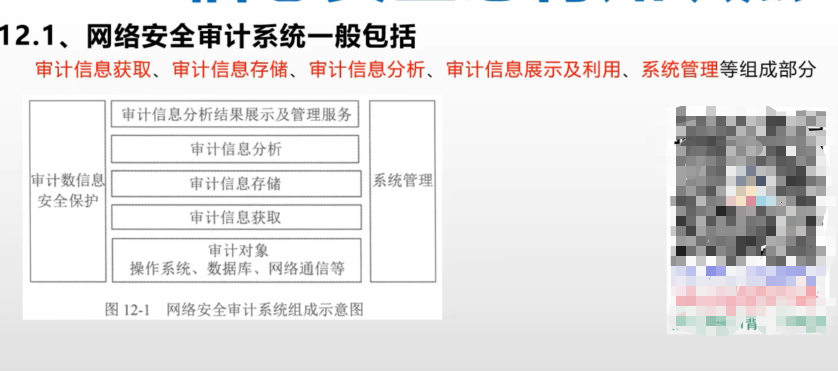

第十二章

无

第十三章

网络安全漏洞分类:CVE漏洞分类、CVSS漏洞分类,CNNVD漏洞分类,OWSP漏洞分类

第十四章

恶意代码定义与分类 恶意代码攻击模型 恶意代码生存技术 计算机病毒分析与防护

恶意代码端口:

Executor用80端口传递控制信息和数据;Blade Runner、Doly Trojan、Fore、FTP Trojan、Larva、 Ebex、WinCrash等木马复用21端口; Shtrilitz Stealth、 Terminator、WinPC、WinSpy等木马复用25端口

第十五章

数字水印技术应用 隐私保护类型与方法

第16章

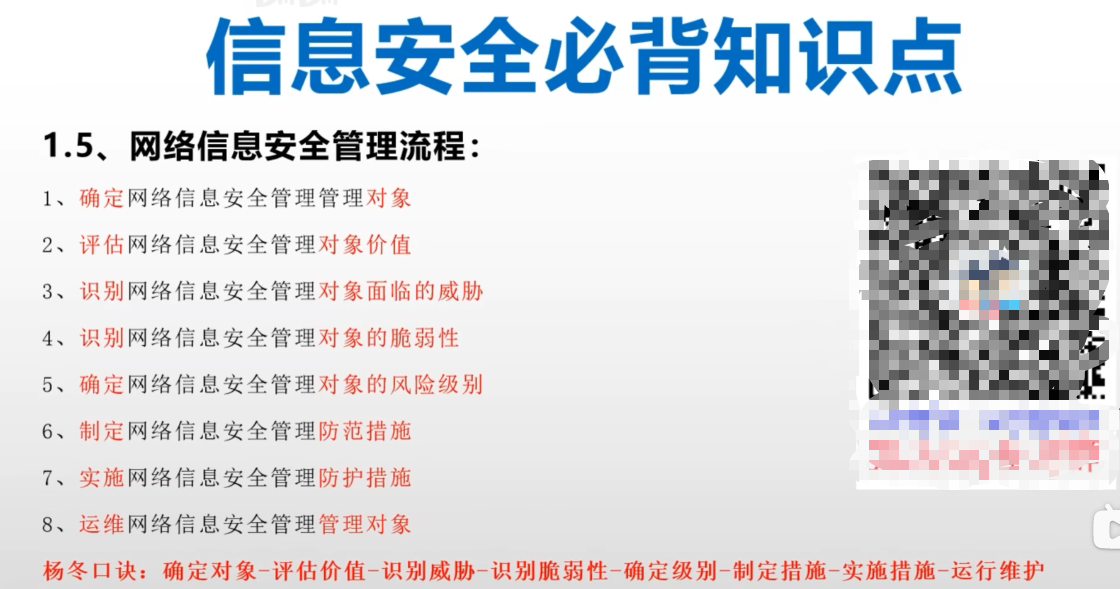

网络安全风险评估过程

第17章

系统备份容灾 永恒之蓝的紧急处理方式

18

无

19

操作系统安全机制

20

数据库安全机制

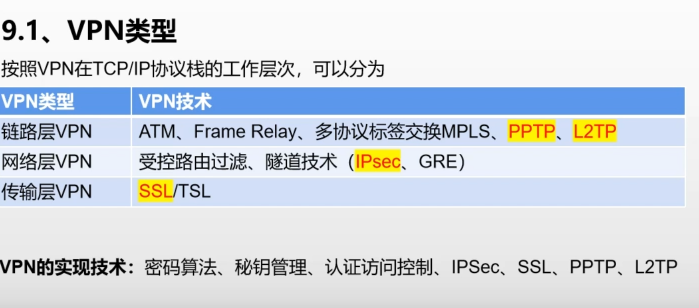

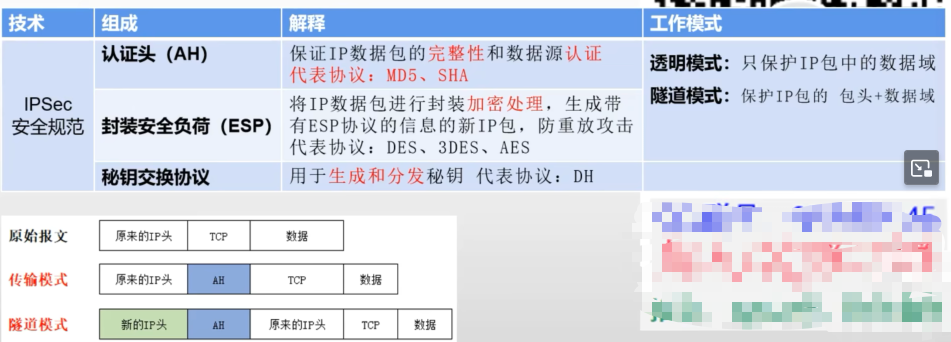

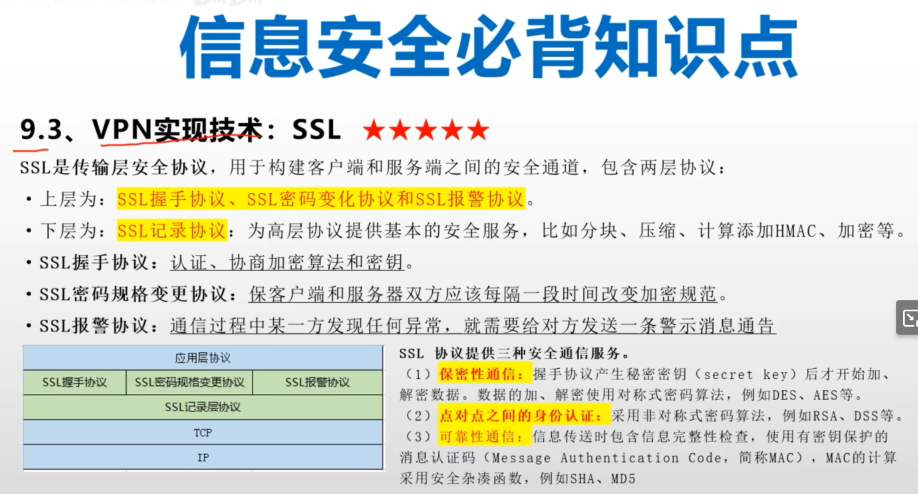

SSH IPSec VPN 网络设备常见漏洞

22

机密性、完整性、可用性、可控性

23

无

24

浙公网安备 33010602011771号

浙公网安备 33010602011771号